一种标识符动态协商的匿名通信模型

2023-09-07杨晓晖庄海晶

杨晓晖,庄海晶

(河北大学 网络空间安全与计算机学院,河北 保定 071000)

1 引 言

随着网络技术的发展和大数据应用的增加,数字信息传递已成为人类交流的一种重要形式。但是,数字信息传递有很多潜在的安全隐患。潜在的攻击者可以构建通信分析图,统计分析出通信双方或者窃取信息,进行重放攻击等,这些攻击行为严重破坏节点的通信,威胁用户的隐私。研究人员揭示了各种可以让对手通过网络入侵获取私人或其他敏感信息的方式,比如所谓的电话号码[1]或IP地址[2]。因此,隐私的最终目标不仅是要保护信息的内容,而且要保护通信方的身份、通信的实际时间以及通信过程中的特定用户参与。基于上述原因,对匿名通信系统等隐私保护协议的研究势在必行。在匿名通信系统中,对手在任何时候都不能知道参与者的身份。此外,对手不应该知道发送和接收实体以及消息是否有价值[3]。然而目前的通信系统并不能提供对信息的不可追溯性和不可联系性的基本保护。这些保护对调查自由、言论自由以及越来越多的网络隐私都至关重要[4-5]。在监视和广泛分析行为以及数据泄漏等安全事件频繁发生时,保护数据隐私,防止用户身份信息泄露变得越来越重要[6-9]。

匿名通信作为信息传递时隐私保护的关键手段之一,已成为研究的热点[10]。匿名通信是一种在网络通信过程中隐藏信息发送者和接收者的一种方法。匿名通信指采取一定的措施隐蔽通信流中的通信关系,使窃听者难以获取或推知通信双方的关系及内容。匿名通信的目的就是隐蔽通信双方的身份或通信关系,保护网络用户的个人通信隐私。匿名通信在神经网络[11]、云计算[12]和物联网[13]中迅速发展。

针对匿名通信的研究,文中的贡献如下:

(1) 提出一种新的预处理阶段标识符协商方案,通过椭圆曲线迪菲-赫尔曼(Elliptic Curve Diffie-Hellman,ECDH)密钥交换,让网络中每两个成员都能协商出仅有对方知道的惟一通信标识符,同时协商出加密消息的对称密钥。改进后的方案简化且更有效地利用了预处理阶段。

(2) 在匿名通信阶段,通过让发送者设置变化量,并将变化量作为密文的一部分传输给接收者,发送者和接收者根据相同的变化量改变标识符,将标识符动态化。动态标识符能有效抵抗重放攻击和统计攻击。

(3) 设置专门的追查机构,将去除匿名的权利从用户转移到追查机构,防止恶意用户拒绝去除匿名。

2 研究现状

如今人们逐渐意识到网络安全和数据隐私的重要性,针对通信过程中用户身份数据的泄露在多个网络架构和不同的网络应用场景中都有很多的研究。

对于点对点(Peer To Peer Lending,P2P)网络的匿名通信研究,SUN等[14]提出将节点分为3种不同类型的节点协同进行信息传输,由此进行P2P网络的匿名通信。对于车载随意移动网络,DIAB等[15]通过提出集成隧道维护算法,使得匿名传递消息的同时,消息的发送和接收不会被中断。MARIA等[16]提出匿名身份验证以检查车辆的合法性,同时能够在漫游的情况下为车辆提出基于区块链的切换身份验证。对于社交网络, BUCCAFURRI等[17]提出的一种基于协作方法的匿名通信协议,所提出的方案不仅对社交网络提供商隐藏了消息的内容,而且还隐藏了通信本身。

撇开匿名通信的具体应用场景,在计算机网络上对于匿名通信的研究,可以追溯到1981年CHAUM等[18]提出的一种MIX-net机制,该机制通过多个MIX节点来混淆信息,隐藏身份。接着,CHAUM等[19]又提出一种DC-net机制,该方法基于标准密码技术,能够抵御少数不诚实节点存在的情况下的故障分析攻击。但是这种机制要求节点在给定时间段内同时进行匿名通信操作。之后提出了洋葱网络[20-21],基于洋葱路由算法,通过在公密钥加密系统中进行分层消息加密来实现匿名。XIA等[22]改进了洋葱网络,将洋葱混合网络嵌入到逐跳路由中,设计了一种混合路由方法。该方法可以保证节点故障情况下的持久的路由能力,防止静态中间混合失败时导致消息丢失、通信失败甚至去匿名化攻击。但是路由网络难以抵抗流量分析攻击[23],且要求每个节点都是诚实的,不然恶意节点能够串通起来破坏网络。JIANG等[3]在2018年提出Acibe,该模型通过基于身份的加密方案(Identity-Based Encrypted,IBE)对消息进行加密,且允许用户在每个时间段内上传和下载多条消息,能够解决DC-net机制要求节点同时通信的问题。但是,该方案的通信效率会随着通信数量的增加而显著降低。为提高通信效率,方案[4,10]通过增加预处理阶段来进行一些必要操作,通过预处理阶段的操作可以减少匿名通信阶段的通信计算时间。

Aitac模型[10]中,在预处理阶段,通过要求匿名组的每两个成员都协商对应的通信标识,从而减少通信阶段下载的密文数量,降低匿名通信的成本,同时提高扩展性。在该预处理阶段中,为了协商通信标识,需要匿名组中的每个用户都为其余的N-1个用户生成一个标识符nij,并用对应的用户Uj的公钥加密该标识符。为保证标识符的完整性,还对标识符进行哈希,将哈希结果附加到密文中。接着,每个用户都将生成的N-1个标识符nij上传到公共版中,为了让每个用户获得其余用户给其设置的惟一nij,需要匿名组中的每个用户下载公共板上的所有密文,然后解密所有自己可以解密的密文来获得其他用户给自己设置的标识符。在后续匿名通信阶段,用户根据密文前缀的标识符nij选择发送给自己的密文进行下载。但是,Aitac由于所设置的标识符的不变性,可能没办法很好地抵抗重放攻击和统计攻击。文中方案在此基础上进行改进。

3 预备知识

3.1 双线性映射

G和Gt为素数p阶乘法循环群,其中g为G的生成元。e:G×G→Gt为双线性映射,拥有以下性质:

(1) 双线性:对于任意∀a,b∈Zp,都有(ga,gb)=e(g,g)ab。

(2) 可计算性:对于任意∀u,v∈G都能在多项式时间内计算出e(u,v)。

(3) 非退化性:e(g,g)≠1Gt,其中1Gt为Gt的单位元。

此外,e还因为满足e(ga,gb)=e(g,g)ab=e(gb,ga),而具有对称性。

3.2 ECDH密钥交换

ECDH是椭圆曲线加密算法(Elliptic Curve Cryptography,ECC)+迪菲-赫尔曼算法(Diffe_Hellman,DH),安全性由椭圆曲线离散对数难题来保证。交换双方可以在不共享任何秘密的情况下协商出一个密钥。ECC是建立在基于椭圆曲线的离散对数问题上的密码体制,给定椭圆曲线上的一个点P,一个整数k,求解Q=kP容易;给定一个点P、Q,知道Q=kP,求整数k却是一个难题。ECDH工作过程如下(以Alice和Bob为例):

(1) 选取一条椭圆曲线(椭圆曲线E,阶N,基点G)。

(2) Alice生成随机整数a,计算A=aG。Bob生成随机整数b,计算B=bG。

(3) Alice将A传递给Bob;Bob将B传递给Alice。传递可公开,由于椭圆曲线的离散对数问题是难题,攻击者计算不出a和b。

(4) Bob收到Alice传递的A,计算Q=bA;Alice收到Bob传递的B,计算Q′=aB。

(5) Alice、Bob双方即得一致的密钥Q:

Q=bA=b(aG)=a(bG)=aB=Q′ 。

(1)

4 系统模型

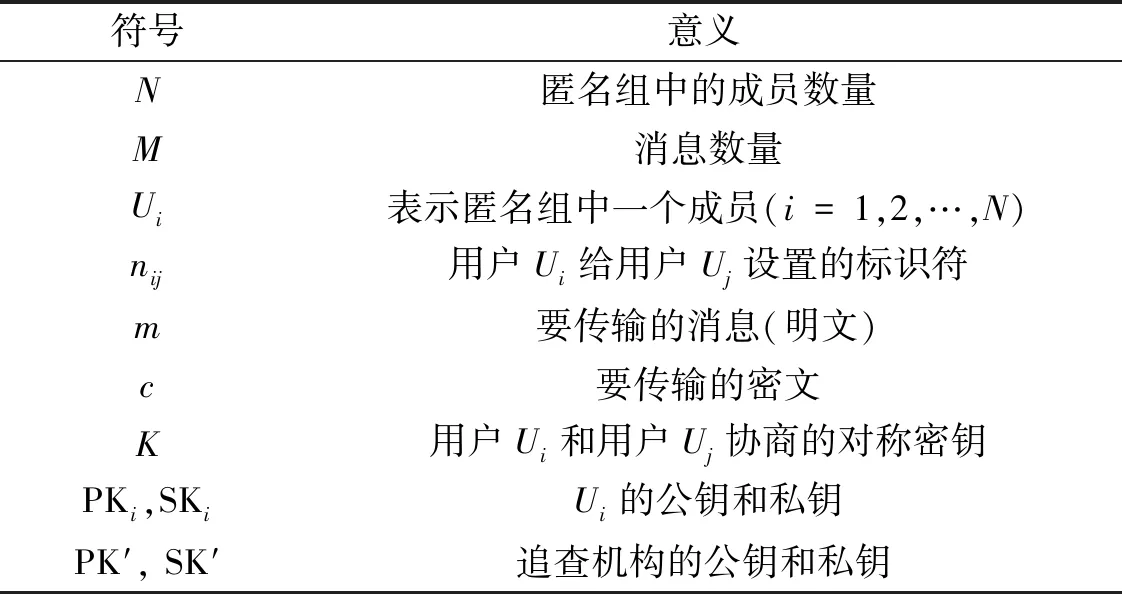

在提议的模型中,提出一种新的预处理阶段协商方案,通过ECDH密钥交换,让网络中每两个成员都能协商出仅有对方知道的惟一通信标识符,同时协商出对称密钥。能显著降低在预处理阶段的通信消耗和提高获取通信方标识符的效率。在匿名通信阶段,通过标识符的动态变化的方式,能有效抵抗重放攻击和统计攻击。Aitac模型提出可追溯性,其可追溯性是以用户自己选择去除匿名性使其可被追溯为前提,但是考虑到恶意用户不会主动去除匿名性而致身份暴露,提议的模型通过改变密文结构和增加一个追查机构对恶意用户进行追踪。方案中常用到的符号如表1所示。

表1 常用的符号

4.1 模型概览

匿名通信模型如图1所示,模型中存在5种类型的实体:发送者、接收者、公共板、密钥生成中心(Key Generation Center,KGC)和追查机构。

图1 匿名通信模型

(1) 发送者:消息的发送方。负责加密消息,维护标识符,生成密文。

(2) 接收者:消息的接收方。根据标识符选择自己的消息进行下载,解密密文,获得消息。

(3) 公共板:消息上传到公共板中,进行集中混淆。接收者通过标识符从公共板中下载消息。

(4) 密钥生成中心:负责所有匿名组中成员和追查机构的公私钥的生成。

(5) 追查机构:在需要解除消息的匿名性时,能够找到消息的所属者。

表2 Ui“用户-标识符”映射表

开始是预处理阶段,预处理阶段是为了匿名通信阶段做准备,匿名组中的所有用户会做相同的动作,因此在该阶段没有匿名的需求。首先密钥中心生成非对称密钥分发给匿名组中所有成员和追查机构。接着用户通过ECDH密钥交换,协商出Ui和Uj的对称密钥K,接着双方再计算出通信标识符nij和nji。每个用户都会维护一个“用户标识符”映射表。以用户Ui为例,如表2所示。

在匿名通信时,发送者将消息加密上传到公共板中,接收者根据密文前缀中的标识符过滤出传输给自己的密文进行下载。在检索到有属于自己的密文时,用户仅下载属于自己的密文,不需要下载与自己无关的密文进行下载和解密。这样可减少匿名通信阶段下载和解密密文的负担。但是,如果使用静态标识符(在预处理阶段设置好后不再改变),则很容易遭受重放攻击,造成系统压力过大,或遭受统计攻击,造成身份泄露。

考虑重放攻击的情况。攻击者从公共版中下载密文,假设攻击者下载的密文标识符为n′,攻击者没有对应的密钥不能解密密文中的信息,但是攻击者大量将该密文重复上传到公共板中或提取标识符n′后边附加自己的消息。若该标识符n′对应用户Ux,用户Ux发现公共版中有大量属于自己的密文,于是进行下载。但是下载后发现,已接收过该密文或n′所对应的发送者与签名所映射的发送者不一致,则该密文是无效密文,只能丢弃。用户Ux被动下载大量无效密文,导致正确密文无法被下载。超过系统规定时间后,正确密文被抛弃,用户Ux被攻击,无法下载属于自己的正确密文。

考虑标识符泄露的情况。攻击者监视公共版中的密文上传下载情况,发现用户Ux频繁地下载标识符为n′的密文,那么n′很大概率为用户Ux的其中一个标识符。攻击者若长期进行监测和统计分析,很可能得到标识符和用户的映射关系,造成身份泄露。为了解决以上的问题,提议的方案将静态标识符改为动态标识符。

在需要的时候,追查机构可以根据密文,追查出消息的所属者。

4.2 安全目标

匿名通信模型的安全性涉及以下几个方面:

(1) 匿名通信模型的鲁棒性。在匿名通信模型的各个阶段,都能抵御来自恶意方的攻击。例如重放攻击、中间人攻击和统计攻击等。

(2) 消息m的安全性。消息m的安全性包括消息m来源的正确性、消息m的完整性和消息m的机密性。消息m来源的正确性是要验证该消息所属发送者身份的正确性,而不是未经认证的恶意攻击者伪造的消息。文中采用基于身份的签名方法SM 9来确保消息m来源的正确性。消息m的完整性是指数据正确无误,使数据免受未授权的毁坏。文中采用哈希验证的方式来保证消息m的完整性;消息m的机密性是匿名通信方案的基础。文中采用公钥加密的方式保证消息m的机密性。

(3) 发送者和接收者的匿名性。发送者的匿名性是在匿名通信过程中,除了消息发送者和接收者外,匿名组中其余N-2个用户无法知道公共版上该消息的发送者和接收者的身份。在需要去除消息的匿名时,追踪机构可以进行匿名的去除;接收者的匿名性是在匿名通信中,只有发送者知道消息接收者的身份,匿名组的其他成员都不知道接收者的身份。

4.3 系统体系结构

提议的模型包含预处理阶段、匿名通信阶段和身份追踪。

4.3.1 预处理阶段

文中方案的预处理阶段包含以下几个部分:

(1) 设置阶段。该阶段生成系统公共参数。设E为一个p阶循环群,基点为Q。设G1和G2是阶为素数q的加法循环群,GT是阶为素数q的乘法循环群。存在一个双线性映射e:G1×G2→GT。P1为群G1的生成元,P2为群G2的生成元。公共参数为PG=(E,p,Q,G1,G2,GT,P1,P2,e)。

(2) 密钥生成。主密钥生成:密钥生成中心随机选择Ks∈[1,q-1]作为主私钥,计算主公钥Ps=[Ks]P2;用户和追查机构签名加密公私钥生成:公钥是实体的惟一标识PKi=ID,私钥SKi=[Ks(H(ID)+Ks)-1]P1。

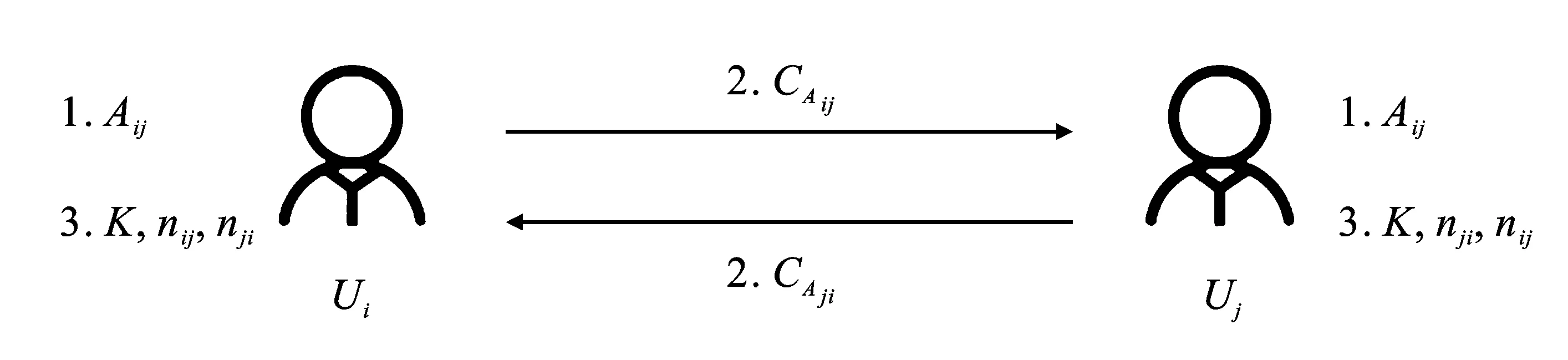

(3)标识符nij生成和传输。在这个阶段中,匿名组中的每个用户Ui(i=1,2,…,N)为其余N-1个用户生成随机整数uij(j=1,2,…,N;j≠i),计算Aij=uijQ,然后分别发送给其余的N-1个用户。如图2所示,假设用户Ui和用户Uj(i,j∈N,i≠j)。Ui选择随机整数a,计算Aij=aQ。同理,Uj选择随机整数b,计算Aji=bQ。Ui将Aij发送给Uj,Uj将Aji发送给Ui。Ui计算K=aAji=abQ。Uj计算K=bAij=baQ。预处理阶段没有匿名,因此通信双方知道对方的ID。接着,Ui和Uj用双方的公钥对K进行哈希,获得他们双方的通信标识符:

图2 协商对称密钥和标识符(以Ui和Uj为例)

nij=H(PKj‖K) ,

(2)

nji=H(PKi‖K) 。

(3)

Ui想要给Uj发消息,用nij作为标识符,对于Ui,nij是发送标识符,对于Uj,nij是接收标识符。而Uj想要给Ui发消息,用nji作为标识符;对于Uj,nji是发送标识符;对于Ui,nji是接收标识符。

为了保证协商标识符的安全性,抵抗中间人攻击,Ui在传输中间数据Aij时要加上公私钥签名机制来进行鉴别。签名采用基于身份的签名算法SM 9。发送方产生随机数r∈[1,q-1],计算签名如下:

h=H(Aij‖e(P1,Ps)r) ,

(4)

S=[r-h]SKi。

(5)

为保证Aij的完整性,将Aij与对方的公钥连接进行哈希。因此最终传输的中间数据为

cAij=(s1,c1,c2)=((h,S),Aij,H(PKj‖Aij)) 。

(6)

Uj收到数据后,进行签名验证,计算如下:

P=[H(PKi)]P2+Ps,

(7)

u=e(S′,P) ,

(8)

z=e(P1,Ps)h′。

(9)

若H(Aij‖zu)=h′,则验证成功;接着进行完整性验证,若H(PKj‖A′ij)=H(PKj‖Aij),则验证成功,说明中间数据Aij正确传输。

4.3.2 匿名通信阶段

匿名通信由以下4个步骤组成,如图3所示。

图3 匿名通信

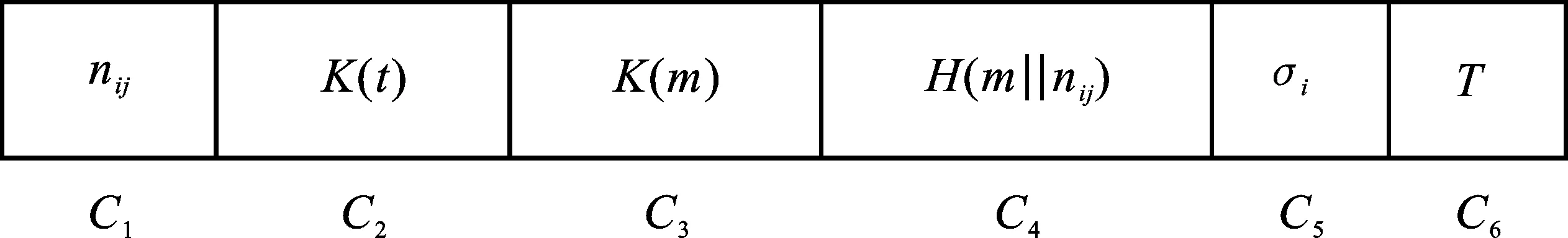

(1) 密文加密。提议的方案采用对称加密进行消息的加密。Ui找到预备阶段协商的接收方Uj对应的标识符nij作为密文的前缀。对于消息m,发送方Ui通过预处理阶段协商的对称密钥K快速计算密文K(m)。将消息m和nij连接后进行哈希H(m‖nij)并放在第3个参数作为消息认证码,用来保证消息的完整性。为了防止中间人攻击,要对密文进行签名以对发送方身份进行验证。签名采用基于身份的签名算法SM 9。发送方产生随机数r∈[1,q-1],计算

h=H(H(m)‖e(P1,Ps)r) ,

(10)

S=[r-h]SKi。

(11)

签名为

σi=(h,S) 。

(12)

为了实现后续的可追踪,发送者查询追踪机构的公钥,使用该公钥对签名σ、消息摘要H(m)和发送者的公钥,即发送者的身份标识PKi进行加密。结果作为密文的第6个参数,即

T=PK′(σ,H(m),PKi) 。

(13)

为了抵抗重放攻击和防止标识符泄露,设计了动态标识符。每次发送者在生成密文时,随机选择一个数t。t即为下一次通信密文的变化量。发送者将t加密后放在密文的第2个参数的位置,同时更新自己维护的“用户-标识符”映射表。

密文c结构如图4所示。

图4 密文c结构

(2) 发送者上传密文。发送者将密文c上传到公共版中,在上传步骤中,每个用户至少上传1次密文。发送者上传密文后,会马上进行该密文对应的标识符更新。更新标识符的算法如下:

nij=nij+H(t) 。

(14)

新标识符由旧标识符和经过哈希的变化量t相加而得。

(3) 接收者下载密文。在下载阶段,接收者过滤密文前缀,根据密文前缀中的标识符nij,找到属于自己的密文进行下载。在此阶段,每个用户需要至少下载1次密文。若用户没有在公共版中找到属于自己的密文,则随机下载一个。

(4) 接收者解密密文。接收者Uj根据标识符nij找到自己的密文并进行下载。下载和验证完消息的完整性后,接收者进行标识符更新,设定新标识符算法如式(14)。发送者和接收者使用相同的变化量进行更新,更新后的标识符相同。之前的标识符在验证完消息的完整性后抛弃。这样若有恶意攻击者进行重放攻击,使用过期的标识符上传数据到公共版上,接收者会忽略该密文不会进行下载。这种动态标识符的方式,也让攻击者无法通过监视用户上传下载密文中的标识符的数量和频率,来推测用户与标识符的映射关系,造成身份泄露。

接收者下载完密文c后,首先用预处理阶段协商的对称密钥K进行解密,获得消息m′。然后,为验证发送方的身份,要进行签名的验证。接收者通过nij找到发送方的PKi。在这里强调一下,只有通信双方能通过nij知道对方的身份,别人是不能通过nij知道通信双方的身份的。接着,接收者计算

P=[H(PKi)]P2+Ps,

(15)

u=e(S′,P) ,

(16)

z=e(P1,Ps)h′。

(17)

若

H(H(m)‖zu)=h′

(18)

成立,则发送者的身份验证通过。为验证解密的消息的完整性,对消息和此次更新前的标识符连接并进行哈希H(m′‖nij),若

H(m′‖nij)=c4,

(19)

则消息完整性得以确认,消息是正确的。

4.3.3 身份追踪

为防止匿名滥用,对匿名网络通信设置了可追踪的机制。考虑到作恶的用户不会主动解除匿名,文中方案将解除匿名的权力赋予追查机构。追查机构收到申请需要解除匿名的匿名消息c=(c1,c2,c3,c4,c5,c6)。追查机构提取出T,用自己的私钥对T进行解密SK′(PK′(σ,H(m),PKi))。追查机构解密后,得到签名σ、哈希后的消息H(m)和PKi。追查机构进行签名的验证,追查机构计算式(15)~(17)。若式(18)成立,则可确认该条消息的发送者为PKi。

5 实验和分析

5.1 SM 9签名正确性证明

验证正确性实际上就是验证zu=e(P1,Ps)r。证明如下:

zu=e(P1,Ps)he(S,P)=

e(P1,P2)Kshe([r-h]SKi,[H(PKi)]P2+Ps)=

e(P1,P2)Kshe([r-h][Ks(H(ID)+Ks)-1]P1,[H(PKi)]P2+KsP2)=

e(P1,P2)Kshe([r-h][Ks(H(ID)+Ks)-1]P1,[H(PKi)+Ks]P2=

e(P1,P2)Kshe(P1,P2)(r-h)(Ks(H(ID)+Ks)-1)(H(PKi)+Ks)=

e(P1,P2)Kshe(P1,P2)(r-h)Ks=e(P1,P2)rKs=e(P1,Ps)r。

(20)

5.2 安全性分析

根据模型提出的3个安全目标进行分析:匿名通信模型的鲁棒性、消息m的可信度和发送者接收者的匿名性。

5.2.1 匿名通信模型的鲁棒性

(1) 协商标识符安全性。预处理阶段进行对称密钥和标识符的协商。该方案在该阶段能够抵抗中间人攻击。证明如下。

(21)

(22)

因此,说明中间数据接收不正确,接收者会抛弃数据,中间人攻击失败。

(2) 匿名通信安全性。匿名通信过程中,该方案能抵抗重放攻击。证明如下。

(23)

(24)

因此Uj不会接收该恶意数据,也不会更新标识符。

匿名通信过程中如果采用静态的标识符,很可能会造成标识符无效身份泄露。文中方案能防止标识符无效造成的身份泄露。证明如下。

(3) 身份追踪安全性。该方案能保证身份追踪的安全性,证明如下。

5.2.2 消息m的安全性

消息m的安全性包括消息m来源的正确性、消息m的完整性和消息m的机密性。消息m来源的正确性由基于身份签名方案的安全性保证,只要基于身份签名方案是安全的,那么消息m的来源就是可保证的。文中采用SM9作为签名方案,该方案可以对签名进行验证,保证消息发送者身份的正确性。消息m的完整性由哈希算法保证,只要

H(m′‖nij)=c4,

(25)

那么消息完整性可以得到保证。消息m的机密性由对称加密方案的安全性进行保证。文中采用SM4作为对称加密方案。只要加密方案是安全的,消息就是安全的。

5.2.3 发送者和接收者的匿名性

公共板的集中特性可以保证匿名性。所有上传密文在公共版中集中混淆,因此不知道那条消息是谁发出,发给谁。提出的方案可以保证对于匿名组其他用户,消息中的标识符无法与任何用户进行对应,无法通过标识符找出发送者和匿名者。在消息的上传和下载阶段,要求所有用户至少进行1次上传和下载,这可以确保没有“只有一个用户上传”或“只有一个用户下载”这样的情况,从而保证发送者和接收者的匿名性。

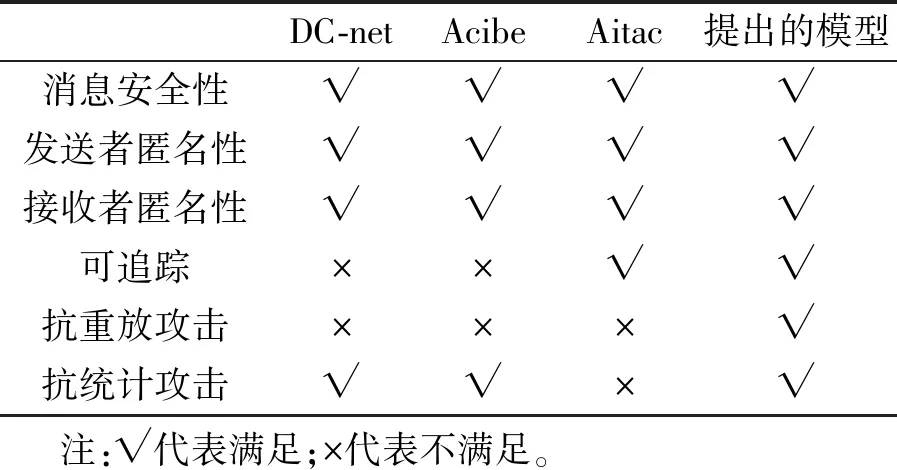

对于上述几个方面的描述,将所提出的模型与Acibe模型[3]、Aitac模型[10]和DC-net模型[19]进行了比较。模型的安全性比较如表3所示。

表3 不同模型的安全性比较

5.3 实验分析

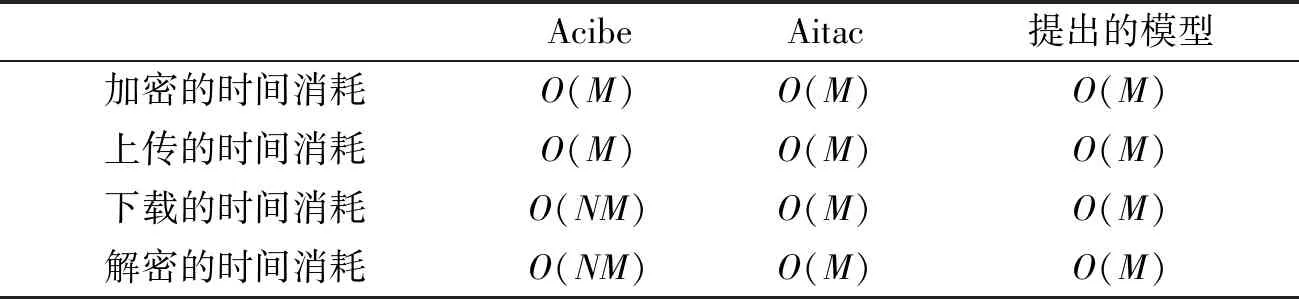

文中方案采用的密码库是由北京大学自主开发的国产商用密码开源库GmSSL,实验环境是Ubuntu 18.04(64bit),Intel(R) Core(TM) i5-10505 CPU @ 3.20 GHz 3.19 GHz,4 GB RAM。消息的长度设置为 128 B,用户数最大为40。将模型的性能与Acibe[3]和Aitac[10]进行了比较。忽略了上传和下载阶段的通信成本,并在一个通信周期中逐步将消息数增加到1 000条。观察通信时间随消息数的增加而变化,得到时间成本。

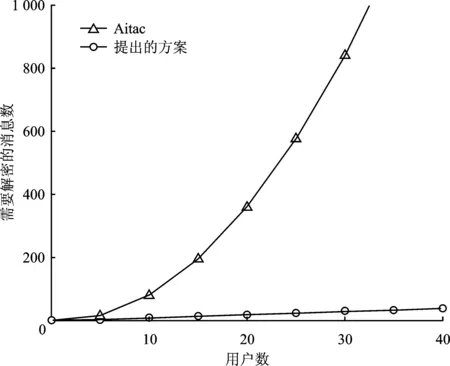

在预处理阶段,由于Acibe没有该阶段,因此在该阶段文中仅和Aitac进行比较。由于提出的方案改变了协商标识符的方式,因此当用户数增加时需要处理的“协商标识符”消息数量较少,如图5所示。因为在协商时,Aitac需要每个节点去下载处理其余节点生成的所有(O(N2))“协商标识符”消息,因此要处理的消息数随用户数的增加呈非线性增加,提出的方案只用处理有效的对应其余节点的O(N)个“协商标识符”消息,要处理的消息数随用户数的增加呈线性增加,减小了每个节点的处理压力。方案也有利于节点的扩展,在这个阶段同时进行了对称密钥的协商。

图5 标识符协商时处理的消息数

图6是密钥生成的时间消耗。在密钥生成时,Aitac和提出的方案只需要在预处理阶段为每个节点进行密钥生成,在后续通信阶段密钥不改变,因此密钥生成所花费的时间与消息数量无关,只与参与的用户数有关。而Acibe要求每次通信周期都重新计算用户的密钥,因此其密钥生成时间成本会随消息数量的增加而增加,这样可以大大简化私钥生成的计算,提高匿名通信的效率。

图6 密钥生成的时间消耗

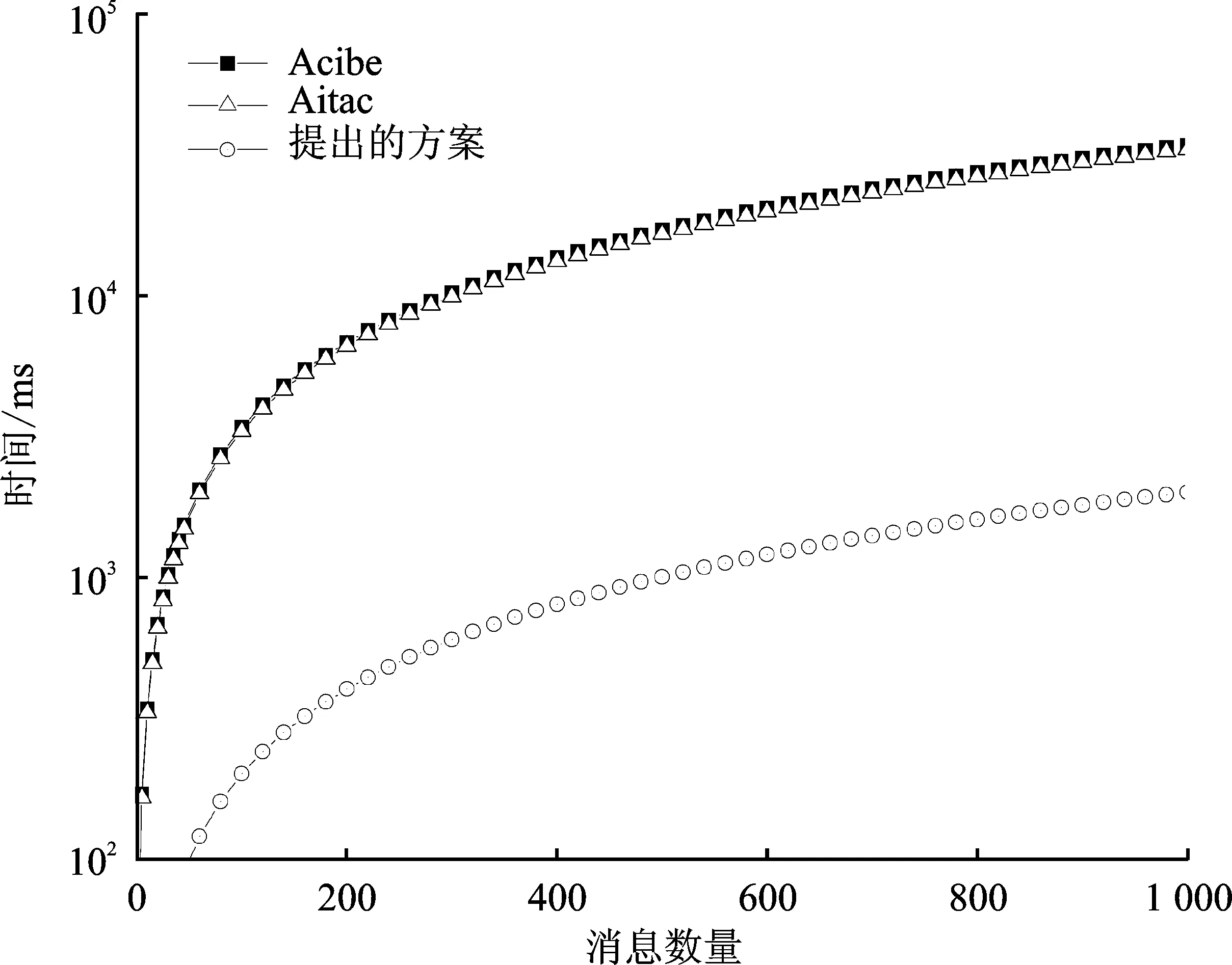

图7是消息加密的时间消耗。在匿名通信阶段,提出的方案用在预处理阶段协商的对称密钥对消息进行对称加密,对消息采用对称加密的加密方式比起非对称密钥可大大提高加密效率。

图7 消息加密的时间消耗

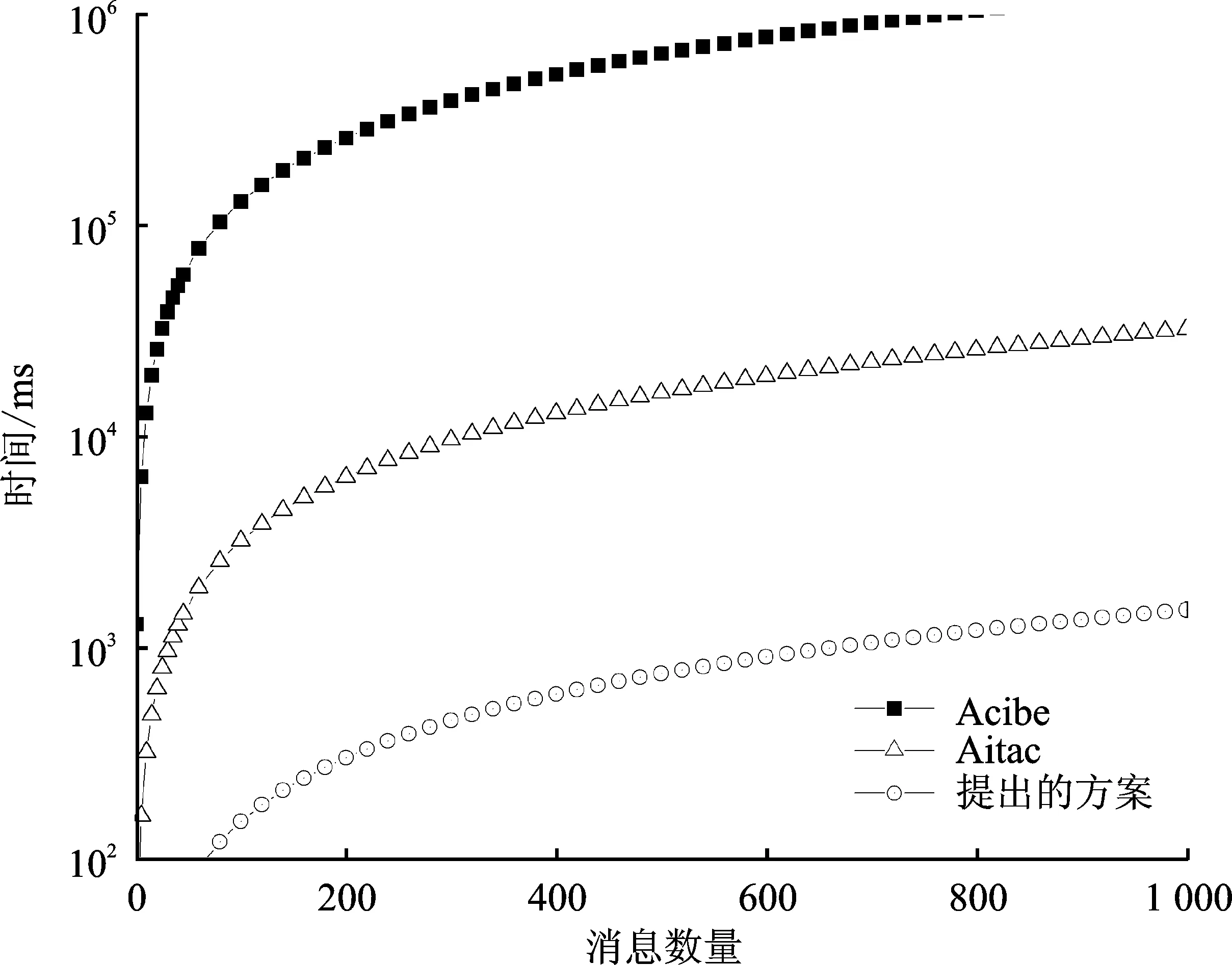

图8是解密的时间消耗。消息解密时,提出的方案和Aitac都要求用户只需要通过标识符过滤属于自己的消息进行解密,而Acibe要求用户将公共板中的消息全部进行下载再解密,即要处理O(NM)的消息,因此,提出的方案和Aitac解密的时间消耗大大减少。同时,提出的方案采用的加密方式是对称加密,解密时的时间效率会更高。实验时假设有40个用户,不同模型在不同阶段的时间消耗如表4所示。

图8 消息解密的时间消耗

表4 不同模型不同阶段的时间消耗比较

6 结束语

文中提出一种基于动态标识符协商方法的匿名通信模型。该模型提出一种新的预处理阶段协商方案,通过ECDH密钥交换,让网络中每两个成员都能协商出仅有对方知道的惟一通信标识符以及对称密钥。该方案能显著降低在预处理阶段的通信消耗和提高获取通信方标识符的效率。在匿名通信阶段,通过标识符的动态变化的方式,能有效抵抗重放攻击和统计攻击。同时设置专门的追查机构,并改变匿名通信阶段时的密文结构,将去除匿名的权利从用户转移到追查机构,防止恶意用户拒绝去除匿名,由此进行恶意用户身份追踪。实验和分析表明,提出的方案具有有效性和可行性。但是由于标识符是动态改变的,同一个发送者在同一个通信周期发送多条消息时,接收者下载下一条同一发送者所发送的消息时,需要等待计算新的标识符,这种情况的下载效率会受到一定程度的影响。笔者会在接下来的工作中进行研究和改进。