基于多虚拟环的WSN源位置隐私保护算法

2023-08-05杨虎,陈辉

杨 虎,陈 辉

(安徽理工大学计算机科学与工程学院,安徽 淮南 232001)

1 相关研究

无线传感器网络(Wireles Sensor Networks,WSNs)是一种由多个传感器组成的分布式网络[1],作为物联网中数据监测以及信息采集的基础组件,在国防军事、航空航天、动物保护等领域得到了广泛应用。然而,攻击者很容易监听和袭击采用无线通信方式的传感器网络,网络中源节点位置的暴露也会威胁到受监测者的安全。因此,WSNs中源节点位置隐私保护成为近几年的研究热点。

目前,无线传感器网络中位置的隐私保护可分为源节点位置隐私保护和基站位置隐私保护[2]。而已有的研究中根据攻击者能力的强弱可将WSN攻击者分为局部攻击者和全局攻击者[3]。局部攻击者的能力较弱,只能监听通信范围内节点的通信数据包,并采用逐跳溯源的方式进行攻击;全局攻击者则可以采用更高效的方式进行攻击,如流量分析。但是,在实际应用中,全局攻击者的成本太高,与之相比,局部攻击者的部署与实施更为方便,价格也更为低廉。因此研究者们多是研究针对局部攻击者的隐私保护算法。

对于局部攻击者来说,传统的数据加密算法已经无法完全保护源节点位置隐私。针对局部攻击者,OZTURK等[4]提出了通过幻影路由协议来保护WSN中源节点的位置隐私,该协议分成两个阶段:第一阶段,数据包通过随机多跳转发至一个幻影节点;第二阶段,幻影节点通过泛洪或者单跳等方式将数据包发送到基站,但该协议存在泛洪导致的能耗剧增以及单路径传输导致的重合路由等多个问题。JIA等[5]提出了基于角度的WSN源位置隐私保护算法,通过动态调整节点的通信半径以及非重复游走策略,延长攻击者的回溯时间。BAI等[6]提出了基于角度和网络划分的WSN源位置隐私保护算法,通过网络划分使幻影节点分布远离源节点,但没有考虑到重合路径的产生,具有一定的局限性。ZHOU等[7]提出了基于随机游走的多分支源位置隐私保护方法,通过设置多个代理节点以及干扰区的方法隐藏源节点的真实地理位置,但是在该协议中,当源节点距离基站较近时干扰区和代理节点无法完全实现对源节点位置的保护。WANG等[8]针对使用隐马尔可夫模型估计源节点位置的局部攻击者,提出了基于概率的源位置隐私保护算法,通过幻影节点和假源节点分化出多样的路由路径,干扰攻击者。ADILBEKOV等[9]提出了基于概率假包的源位置隐私保护算法,通过假包来干扰攻击者,并通过变换假包发送概率降低能耗。GURIAR等[10]提出了基于聚类的源位置隐私保护算法,通过匿名的方式在通信过程中隐藏节点的真实身份。BAI等[11]提出了基于随机选择的源位置隐私保护算法,但是该算法没有考虑源节点距离基站较近时安全周期较低的问题。TANASH等[12]提出了基于聚类的源位置隐私保护算法,通过动态最短路径策略和动态树策略来对抗局部攻击者。MIAO等[13]提出了一种基于云的源位置保护方案,通过多个中间节点灵活变换源节点的数据包转发路径,诱导攻击者向错误的方向移动。白乐强等[14]出了基于随机虚拟环的源位置隐私保护算法(Source location privacy protection algorithm for WSN based on Random Virtual Ring,ABRVR),通过将幻影节点布置在基站周围的虚拟环内,解决源节点数据包低跳数转发至基站时隐私保护能力较低的问题。蔡威[15]提出了基于攻击感知的源位置隐私保护路由协议,通过跳频参数检测方法检测攻击者,一旦检测到攻击者则改变最短路由策略为迂回路由策略,提高网络的安全性。郭蕊等[16]提出了基于目标决策的源节点位置隐私保护协议,该协议采用分段定向随机游走的方式确定幻影节点的位置,同时考虑能耗、剩余能量以及距离等多个因素选取转发节点,延长网络安全周期,降低传输时延。李攀攀等[17]提出的基于Hilbert填充曲线的海洋无线传感网源节点位置隐私保护方法,采用泰森多边形划分规则对无线传感器网络中各个节点进行部署,同时节点会不定时发送伪信息干扰攻击者。

虽然以上算法均较好地实现了对源节点位置的隐私保护,但是在算法的设计过程中考虑的因素较少,导致算法无法全面地实现对源节点位置的隐私保护。为此,本文提出了一种基于多虚拟环的WSN源位置隐私保护算法(Source location privacy protection algorithm for WSN based on Multi-Virtual Ring,SLPMVR)。该算法通过生成源节点和基站外的虚拟环来选择均匀分布的源幻影节点和靠近基站的基站幻影节点,采用概率路由策略实现源幻影节点与基站幻影之间的数据传输,减少重合路径产生,并分化出多样的路由路径;在基站虚拟环环内基站幻影节点将数据包通过定向随机步策略转发至基站,进而提高源节点位置的隐私保护能力。

2 系统模型及定义

2.1 网络模型

无线传感器网络,通常用于监控野外的野生动物[16],由一个基站节点(Sink)和数量众多的感知节点组成。

网络模型满足如下条件:1)无线传感器网络中所有的传感器节点均无法随意移动;2)无线传感器网络中所有的传感器节点均存在ID且ID唯一[17];3)无线传感器网络中节点通过定位算法获得自己的坐标;4)网络中唯一的基站处于无线传感器网络中心且无法移动。

2.2 攻击者模型

攻击者为了获得珍稀野生动物的位置信息,会在基站周围监听网络中发往基站周围的数据包,通过不断追踪数据包到达源节点位置并捕获野生动物。

本文对攻击者模型的假设如下:1)攻击者具有良好的软硬件设备;2)攻击者监听到数据包后,会移动至数据包的发送节点的位置进行监听[18-20];3)攻击者初始时位于基站附近;4)攻击者可以观察节点周围区域的流量情况;5)攻击者追踪数据包时,不会对网络的正常运转进行干扰,不会破坏网络中的节点[21];6)攻击者无法对网络中加密后的数据包进行解密或者篡改等操作。

2.3 相关定义

为了更好地阐述本文提出的算法,引入以下相关定义。

定义1 虚拟环:源节点和基站生成用于控制数据路由范围的环形区域。

定义2 虚拟环区:源节点周围处于可视区和虚拟环之间的区域,环区内的所有节点构成候选幻影节点的集合,有相同概率的节点被选作幻影节点。

定义3 幻影节点:选择用于确定数据包传输方向的节点,幻影节点分成源幻影节点和基站幻影节点。

定义4 重合路径:两个不同的节点以最短路由的方式向基站发送的数据包经过同一个中间节点后,该节点数据包转发至基站的最短路径唯一,则这个最短路径即为重合路径。

定义5 候选转发节点:在源幻影节点向基站幻影节点路由阶段,节点邻居列表中与基站的距离小于当前节点与基站的距离的节点。邻居列表中所有候选转发节点组成候选转发节点集合,节点会在该集合中选择下一跳转发数据包。

3 基于多虚拟环的源位置隐私保护算法

基于多虚拟环的源位置隐私保护算法包括初始化阶段和数据传输阶段。在初始化阶段,基站节点B在网络中泛洪数据包,每个节点通过由基站发出的数据包得到基站以及邻居节点的相关信息,完成节点对邻居列表中邻居节点位置的初始化;在数据传输阶段,源节点S按照最短路由策略将数据包转发至源幻影节点,然后源幻影节点将接收的数据包采用基于角度的概率路由策略转发至基站幻影节点,最后基站幻影节点采用定向随机步策略将数据包转发至基站,完成数据的安全传输。

3.1 源节点向源幻影节点路由阶段

网络初始化完成后,源节点会选定一个节点作为幻影节点,即源幻影节点。为了避免现有算法产生幻影节点可能在可视区内或者集中在某个区域,易加剧重合路由的产生和降低网络的安全周期,在选择幻影节点时,充分考虑幻影节点的不均匀分布以及避免幻影节点可能产生在可视区内的情况。源节点在选择出源幻影节点后,会将数据包以最短路由的方式转发至源幻影节点。

3.1.1 源幻影节点选择

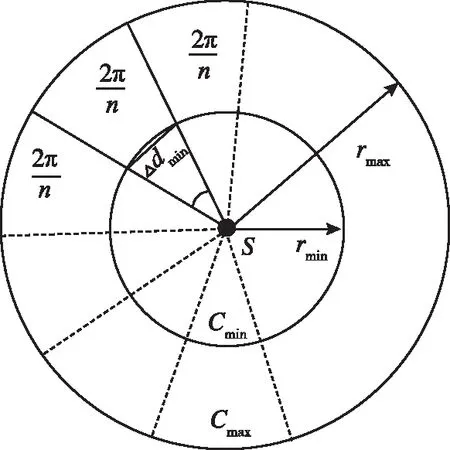

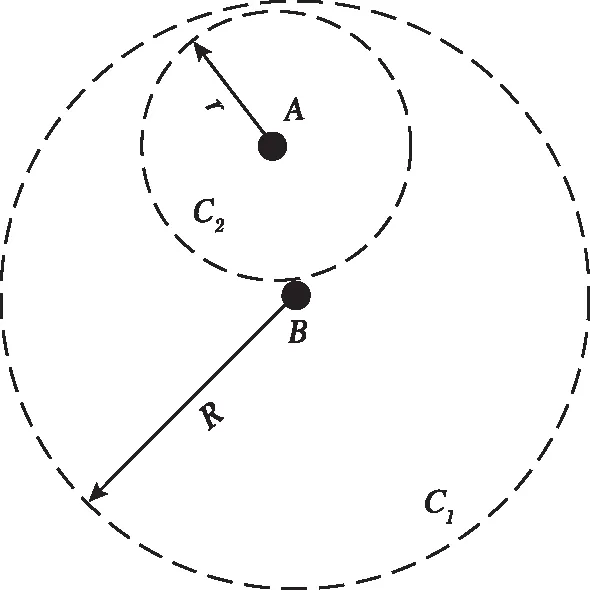

本文采用基于虚拟环的方法产生源幻影节点,源节点S生成以自身为圆心、以rmax为半径的圆Cmax,设源节点可视区为圆Cmin,其半径为rmin,而源幻影节点所在区域处于虚拟环S内,即Cmax-Cmin区域,如图1所示。设源节点坐标为(xs,ys),源幻影节P1的坐标为(xp1,yp1)。将虚拟环区等分成n个小分区,每个小分区的角度是α=2π/n,定义这些区域为s1,s2,…,sn。源节点在进行数据传输时,首先会选择一个区域Sλi,λi服从[1,n]随机分布,选定小分区后再选择源幻影节点在小分区内的偏移角度δ与偏移距离d,偏移角度δ服从[(λi-1)α,λiα]随机分布,d服从(rmin,rmax]随机分布。则选定的源幻影节点P1的相对坐标为(xs+dcosδ,ys+dsinδ)。

图1 源节点虚拟环分区示意图

由于源幻影节点坐标是随机选定的,因此可能出现选定的坐标无任何节点的情况。若出现这种情况,则选定离该预期位置最近的节点为源幻影节点。为了让产生的源幻影节点分布更加均匀,同一个源节点连续产生的源幻影节点不会集中在同一块区域内,当源节点在一次区域选择中选定区域Sλi后,则该节点在下一次进行分区选择时不会选择与Sλi相邻的区域。

源节点在选择幻影节点时,前后两次选择的源幻影节点地理上相隔的最小距离为

(1)

因此,在不同的应用场景,可以通过调整参数n和rmin来控制幻影节点的最小间隔。

3.1.2 源节点数据传输

源幻影节点被确定后,源节点通过最短路由方式将数据包转发至源幻影节点。

Step1 源节点判断邻居节点中是否存在源幻影节点,若存在则将数据包转发至源幻影节点;若不存在则转至Step2。

Step2 源节点判断通信范围中是否存在源幻影节点坐标,若存在则选定距离该坐标最近的邻居节点为源幻影节点,并将数据包转发至该节点;若不存在则转至Step3。

Step3 源节点将数据包转发至距离源幻影节点最近的邻居节点。

Step4 重复上述步骤,直到数据包转发至源幻影节点。

3.2 源幻影节点路由阶段

3.2.1 基站幻影节点选择

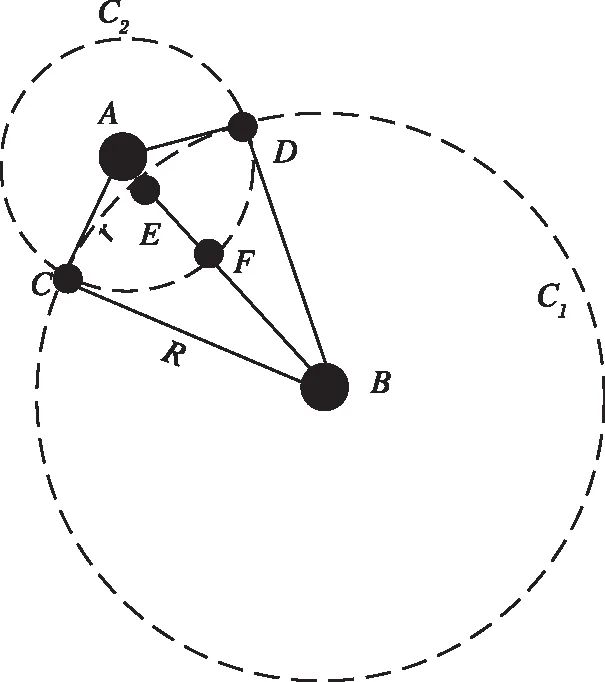

假定以基站B为圆心、R为半径的基站虚拟环为CB,如图2所示。设基站的坐标为(xB,yB),源幻影节点P1的坐标为(xP1,yP1),基站幻影节P2的坐标为(xP2,yP2),设(x,y)是直线LBP1之间的任意一点,则直线LBP1的方程可以用方程y=kx+b表示,则参数k和b可以分别用如下方程表示:

虚拟环可以用如下方程表示:

(x-XB)2+(y-YB)2=R2.

(2)

联立(1)(2)可以得到两个交点:

或者

选择靠近源幻影节点P1的交点为基站幻影节点P2,即选择在x轴上的距幻影节点P1最近的交点,如果|x1-XS|<|x2-XS|,则XP2=X1,XP2=Y1,否则XP2=X2,XP2=Y2。

图2 基站幻影节点选择示意图

3.2.2 源幻影节点数据传输

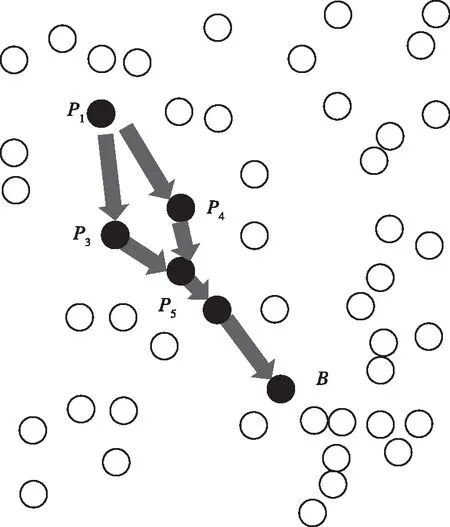

在一般的源位置隐私保护路由策略中,为了更快地将数据包转发至基站,通常采用最短路由的方式转发数据包,但采用这种方式会产生重合路径。如图3所示,B为基站节点,对两个不同节点P3和P4采用最短路由策略转发数据包至相同节点P5后,数据包的转发路径相同,产生的重合路径使局部攻击者很容易在路由阶段发现幻影节点,进而发现源节点,降低网络安全周期。因此本文提出基于角度的概率路由策略,如图4所示,在不过多增加能耗与跳数的情况下,增加路由路径,提高攻击者的反向追踪难度。该策略将根据不同情况采取以下三种处理方式:

1)当源幻影节点P1处于基站虚拟环内时,数据包由P1向基站幻影节点P2的传输路径将远离基站,在下一个阶段进行传输时存在冗余跳数且无法提高网络隐私保护能力,因此无需再通过虚拟环选择基站幻影节点P2,将当前源幻影节点P1选定为基站幻影节点进入下一路由阶段。

2)当源幻影节点P1的候选转发节点集合中存在基站幻影节点P2或在当前转发节点的通信范围内存在基站幻影节点P2的坐标时,则直接将数据包发至该基站幻影节点或者将距离该坐标最近的节点选定为基站幻影节点P2,然后再将数据包转发给该基站幻影节点。

3)当源幻影节点P1需通过多跳将数据包转发至基站幻影节点时,转发路径的下一跳节点选取概率采用如下公式:

(3)

其中,θi、θj为候选转发节点与源幻影节点P1所连线段同线段BP1在源幻影节点P1处的垂直线之间形成的夹角,n为候选转发节点的数目。θi、θj越大,被选取的概率qi越高,通过该节点转发数据包所产生的能耗越低;θi、θj越小,被选取的概率qi越低,通过该节点转发数据包所产生的能耗与跳数越大,被选择作为下一跳转发时能避开重合路径。

图3 重合路径示意图

图4 基于角度的概率路由示意图

该策略通过概率选取邻居节点中候选转发节点作为下一跳,相比于最短路径路由产生的重合路径,存在更多的路由路径选取可能性,增加了攻击者逐跳追踪难度,提高网络安全周期。

基于角度的概率路由流程如图5所示。

图5 基于角度的概率路由流程图

3.3 基站幻影节点路由阶段

数据包转发至基站幻影节点P2后,若直接通过最短路由方式将数据包转发至基站,攻击者很容易通过产生的重合路径回溯至基站幻影节点,降低网络的安全周期。若采用常规的单向路由方式转发数据包,攻击者很容易通过单个方向的数据包链路追踪到基站幻影节点。因此本文提出了环内定向梯度路由策略,将数据包在基站虚拟环内会向两个不同方向传输,即基站幻影节点P2收到数据包后选择与上一次方向相反的环方向(顺时针或者逆时针),为了减少重合路径以及增加攻击者在虚拟环内逐跳追踪的难度,增加了对下一跳节点的判断流程。为了提高数据包在虚拟环内的路由路径多样性,假定数据包沿P2B方向梯度下降最快。此时需要选择梯度下降趋势较小的邻居节点作为下一跳传输数据包。如图6所示,假定基站幻影节点P2选择顺时针方向的邻居节点中产生夹角最大的节点P6作为下一跳后,节点P6选择节点P7作为下一跳时需要符合以下两个条件:1)θ7<θ6;2)节点P6的邻居节点中不存在夹角比θ7大、比θ6小的邻居节点。

4 攻击者模型安全性分析

假定攻击者位于距离基站较近的位置,以捕获基站虚拟环内数据包为例进行分析。根据攻击者的位置不同,攻击者监测区域与基站虚拟环存在相离、相交和相容三种情况。由于攻击者监测区与基站虚拟环相离时无重合空间,虚拟环无法实现对数据包的保护,因此不进行分析。下面对攻击者监测区域与基站虚拟环相交和相容时攻击者捕获数据包概率进行分析。

4.1 攻击者与虚拟环相交

当攻击者监测区与基站虚拟环相交时,攻击者与虚拟环的位置关系有:攻击者在基站虚拟环外部(相交)和攻击者在基站虚拟环内部(相含)两种。攻击者与虚拟环的位置关系只影响攻击者监测区与虚拟环的重合面积,因此仅对攻击者与虚拟环位置关系不同时的重合面积计算方式进行分开讨论。

假定攻击者与虚拟环位置关系如图7所示,设A为攻击者,基站虚拟环为C1,攻击者监测区为C2。其中C1的半径为R,面积为SR,C2半径为r,面积为Sr。设源节点虚拟环Cmax的半径为rmax,面积为Smax。攻击者监测区与基站虚拟环相交时,用dAB来表示攻击者到基站的距离,dAB不同时攻击者在虚拟环内的监听区域不同,捕捉数据包的概率也不同。设dAB取某一固定值时攻击者捕捉数据包的概率为Pb,则攻击者在基站虚拟环内捕捉数据包的概率PB可以用dAB取不同值时Pb的均值表示。同理设dAS为攻击者到源节点的距离,dAS取某一固定值时攻击者捕捉数据包概率为Ps,则攻击者在源节点虚拟环区内捕捉数据包的概率PS可以用dAS取不同值时Ps的均值表示。

S=S1+S2-S3.

(4)

图7 攻击者-虚拟环相交模型

图8 攻击者-虚拟环相含模型

(5)

在基站虚拟环内数据包采用定向随机步策略转发,当数据包进入基站虚拟环内时会进行分流,后一次转发至基站幻影节点的数据包,与前一次转发至基站幻影节点的数据包,在基站虚拟环内的路由方向相反,攻击者很难捕捉两个方向上的数据包,因此需要对前后两次数据包的捕捉概率取平均值,则攻击者对基站虚拟环范围内数据包的捕获概率可以表示为

(6)

同理,当攻击者与源节点虚拟环相交时,攻击者捕捉数据包的概率为

(7)

则此时攻击者对源节点虚拟环区范围内数据包的捕获概率可以表示为

(8)

4.2 攻击者与虚拟环相容

攻击者-虚拟环相容模型如图9所示,攻击者监测区与虚拟环相容,即攻击者检测区C2在虚拟环C内部,此时攻击者捕捉数据包的概率与距离dAB无关。

图9 攻击者-虚拟环相容模型

攻击者在基站虚拟环内捕捉数据包的概率:

(9)

由于源节点虚拟环内部存在源节点可视区,随着攻击者的反向追踪,当攻击者监测区与源节点可视区相交时,攻击者捕捉数据包的概率会发生变化。此时攻击者捕捉数据包的概率需要根据攻击者监测区与源节点可视区的位置情况考虑。攻击者监测区与源节点可视区的位置情况分为相离(攻击者可视区在源节点虚拟环内部)与相交(攻击者在可视区外部)两种。

在源节点虚拟环内部时,攻击者监测区与源节点可视区相离时捕捉源节点虚拟环范围内数据包的概率为

(10)

假定攻击者与源节点可视区位置关系如图7所示,此时攻击者捕捉数据包的概率为

(11)

则攻击者对源节点可视区内数据包的捕获概率可以表示为

(12)

随着攻击者对数据包的反向追踪,当攻击者追踪至攻击者的可视区范围内时则表明源节点被发现,无需再进行数据包追踪。设攻击者在捕获源节点时在基站虚拟环范围内移动了i跳,在源节点虚拟环区内移动了j跳,攻击者捕获源节点的概率可以用如下公式表示:

(13)

由上式可得,网络中数据包在虚拟环内转发次数越多,攻击者捕捉源节点概率越低,难度越大。

5 仿真与分析

使用Matlab进行仿真实验。为了更好地模拟自然状态下节点的分布,先将6 000 m×6 000 m的区域均匀划分成10 000个方格,将10 000个传感器节点以一定的扰动值分布于10 000个方格内。假设攻击者的监听半径r=100 m,源节点可视区半径rmin=300 m。

5.1 虚拟环半径选择

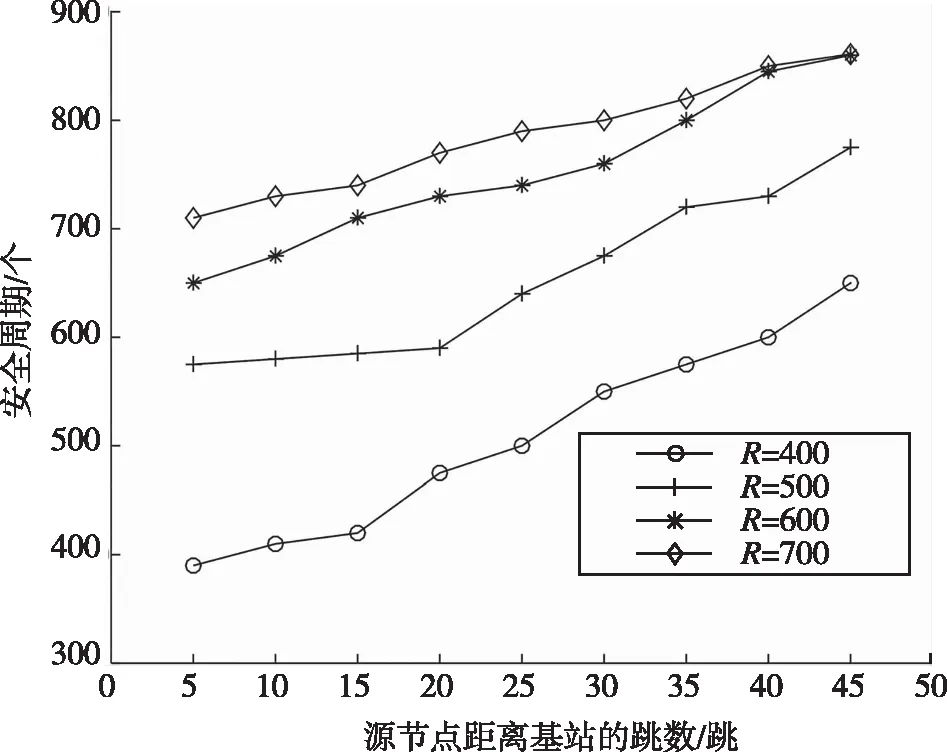

SLPMVR算法中虚拟环半径取值不同时,网络中的通信开销和网络安全周期两个性能指标也不同。本文中通信开销是指数据包从源节点转发至基站经历的跳数,安全周期是指源节点被攻击者捕获前发出数据包的个数。因此,需要选出网络通信开销在可接受范围内且网络安全周期最高时的最优虚拟环半径。SLPMVR算法中的虚拟环分为基站虚拟环和源节点虚拟环。虽然两种虚拟环保护机制存在部分差异,但是源节点虚拟环和基站虚拟环对攻击者防御原理相同,所以本算法中两种虚拟环的最优虚拟环半径相同。由于源节点虚拟环和基站虚拟环在算法中分开进行,当源节点距离基站较远时,源节点虚拟环与基站虚拟环相离,此时源节点虚拟环对基站虚拟环造成的影响较小。在进行实验时,假定源节点虚拟环半径为可视区半径的两倍,分析基站虚拟环半径R分别为400 m、500 m、600 m、700 m时的通信开销和网络安全周期,选出通信开销在可接受范围内的最优基站虚拟环半径。图10是基站虚拟环半径R取值不同时通信开销变化示意图,图11是基站虚拟环半径R取值不同时的网络安全周期变化示意图。

图10 不同半径通信开销对比

图11 不同半径安全周期对比

由图10和图11可知,当基站虚拟环半径R<600 m时,随着基站虚拟环半径的增大,网络安全周期显著提升,在虚拟环半径处于400 m至500 m之间时安全周期涨幅较大,但安全周期较低;当基站虚拟环半径R>600 m时,基站虚拟环内节点数目过多,基站幻影节点向基站路由阶段转发次数过多,通信开销较大且安全周期涨幅较小。考虑到通信开销和网络安全周期两种因素,当基站虚拟环半径R=500 m时在45跳时通信开销为95,网络安全周期为720,网络安全周期较低;当基站虚拟环半径R=700 m时在45跳时通信开销为155,网络安全周期为880,相比于基站虚拟环半径R=600 m时通信开销和安全周期分别增长了34%和1%,与通信开销增幅相比网络安全周期的增长幅度较小。与基站虚拟环半径R=700 m时相比,基站虚拟环半径R=600 m时通信开销在可以接受的范围内取得最高网络安全周期。由此可知,在通信开销可以接受的情况下,虚拟环半径R=600 m时,虚拟环对源节点隐私保护能力较强。

5.2 通信开销

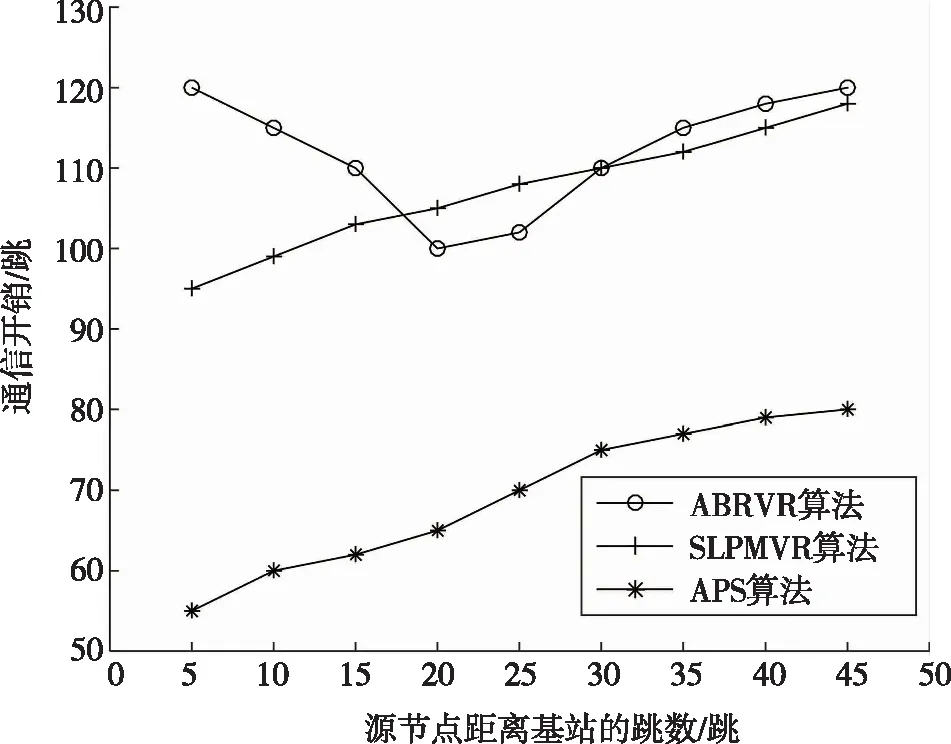

进行对比实验,将本文实验分成10组,每组随机选取1 000个节点,统计所有源节点发出的数据包从源节点到基站转发跳数的平均值为衡量指标,选择基于随机虚拟环的隐私保护算法(SLPMVR)和基于环路由的源位置隐私保护算法[22](A source location privacy protection scheme based on ring-loop routing for the IoT,APS)作为实验比较对象。在进行对比实验时,SLPMVR算法的两个幻影节点选择区域半径均为600 m,APS算法的幻影节点区域半径为200 m。通信开销如图12所示。

由图12可知,SLPMVR算法和ABRVR算法的通信开销远大于APS算法,这是因为SLPMVR算法和ABRVR算法通过不同方式进行了基站虚拟环的环内多跳路由,增加了通信开销。源节点距离基站较近时,SLPMVR算法相比于ABRVR算法通信开销增加了5%,但是大于APS算法,因为与采用单个幻影节点的算法不同,SLPMVR算法通过不同的选择机制选择出源幻影节点和基站幻影节点来实现对源节点位置的隐私保护,并且在数据包转发至基站的过程中,SLPMVR算法先后采用了概率路由机制和环内定向随机步机制,通过对数据包进行分流,产生更多的路由路径,因此会产生额外的通信开销。

同时由图12表明,当源节点在基站虚拟环内时,由于此时源节点处于基站虚拟环内部,源幻影节点向基站幻影节点路由阶段的筛选机制跳过概率路由机制的冗余转发,因此通信开销较小;源节点距离基站虚拟环越远,在源幻影节点路由阶段概率路由转发所需跳数越大,网络的通信开销也越大。

图12 不同算法通信开销对比

图13 不同算法安全周期对比

5.3 安全周期

在对算法的网络安全周期仿真实验中,进行10轮实验,每一轮实验抽取100个传感器节点,每个节点分别向基站发送1 000个数据包,最后统计源节点被捕获时已发送数据包个数的平均值,安全周期如图13所示。

由图13可知,随着源节点到基站的跳数增加,APS算法和SLPMVR算法的安全周期都相应增长。因为随着源节点转发数据包至基站所需跳数增加,产生的幻影节点距离基站越远,攻击者发现源节点所需时间也越长;而ABRVR算法更倾向于保护距离基站较近的源节点,因此当源节点距离基站较近时,源节点会将数据包通过最短路由转发给基站虚拟环上的基站幻影节点,增加额外的传输跳数,提高了网络安全周期。当源节点距离基站较远时,APS算法和ABRVR算法均采用最短路由的方式转发数据包,存在重合路径的风险,无法很好地实现对源节点位置的隐私保护。当跳数H=45时,SLPMVR算法的安全周期为890,相比于APS算法和ABRVR算法的安全周期750和780,分别提升了16.4%和14.1%。与APS算法和ABRVR算法相比,SLPMVR算法不仅保证了源幻影节点均匀分布,而且在源幻影节点路由阶段通过概率路由的方式转发数据包,避免了重合路由的风险,提供了更多的路由传输路径。数据包转发至基站幻影节点后,基站幻影节点会对数据包进行分流,后一次转发至基站幻影节点的数据包在基站虚拟环内的路由方向与前一次转发至基站幻影节点数据包相反。因此攻击者很难在基站虚拟环内连续捕捉前后两次向不同方向路由的数据包,即使攻击者在基站虚拟环内抓捕到另一个方向的数据包,攻击者开始向另一个方向的数据包进行追踪时,需要对新方向上的数据包进行追踪,攻击者在之前花费的时间被浪费,因此攻击者需要花费更多的时间对基站虚拟环内的数据包进行追踪,实现阻碍攻击者反向追踪的目的。

由图13可知,当源节点距离基站较近时,SLPMVR算法安全周期较低。当源节点距离基站较近时,源节点在基站虚拟环内,此时算法通过源节点向源幻影节点路由阶段和基站幻影节点路由阶段保护源节点位置隐私,而攻击者在基站附近很容易在数据包到达基站前捕捉数据包,因此网络安全周期较低;当源节点距离基站较远时,源节点产生的源幻影节点距离基站虚拟环较远,此时源幻影节点通过概率路由的方式转发数据包,提高了传输路径的随机性与多样性,增加了攻击者捕获数据包的难度,获得较好的隐私保护性能,而且源幻影节点距离基站越远,通过概率路由产生的传输路径越多,网络的隐私保护能力越强。

6 结语

本文提出的基于多虚拟环的源位置隐私保护算法(SLPMVR)可以防止攻击者通过数据包追踪发现源节点的位置,通过布置在源节点周围的虚拟环选择源幻影节点,对源幻影节点采用基于角度的概率路由将数据包转发至选定的基站幻影节点,基站幻影节点通过定向随机步策略将数据包随机步数转发后,再通过最短路由的方式将数据包转发至基站。实验结果表明,本文提出的SLPMVR算法不仅会阻碍和干扰攻击者的回溯追踪,而且能使数据包转发的路径具有多样性,总体上提高了网络的安全周期,实现了对源节点位置的隐私保护,有很好的隐私保护能力。本文仅针对能力较弱的局部攻击者进行研究,下一步将针对能力更强的全局攻击者进行研究,提高源节点位置隐私的保护强度。