基于模糊聚类的医院计算机网络信息安全风险监测方法

2023-07-11周晨阳

周晨阳

摘要:在传统的网络信息安全风险监测研究中,缺乏对计算机网络自身运行特征,导致对风险的漏检程度相对较高,为此,提出基于模糊聚类的医院计算机网络信息安全风险监测方法研究。构建计算机网络信息的统计分析模型,根据计算机网络信息的特征分布情况,对原始网络信息中的特征进行融合重构,使网络数据转化为以主成分特征参量为核心的形式。再利用关联规则特征检测方法,通过获取信息中的谱特征,实现对网络运行状态中频率分量地监测,并统一了网络信息统计特征值的表达方式。对于得到的特征值,以最小化代价目标函数为基础进行模糊聚类,根据特征与聚类中心的隶属度关系,判定网络中是否存在信息安全威胁风险。在测试结果中,设计监测方法对不同类型网络攻击风险的漏检率始终低于5.0%,与对照组相比具有明显优势。

关键词:模糊聚类;计算机网络信息;安全风险;融合重构;主成分特征参量;最小化代价目标函数;隶属度

中图分类号:R197.324;TP393.0 文献标志码:A

0引言

计算机网络应用的不断深化使其中包含的信息呈现出越来越隐私化,由此带来的最直接的影响是网络信息安全受到的威胁越来越严重[1]。就网络攻击的形式而言,本质上都是为了获取网络中的数据信息,但是作用方式各不相同。无论是何种形式,都在一定程度上影响着计算机网络信息的安全,增加了信息风险的程度[2]。在此基础上,为了最大限度降低计算机网络中数据信息被窃取的风险,对网络信息安全风险进行准确监测是十分必要的。其中,文献[3]以 K-means 聚类算法为基础,对计算机网络信息安全风险进行评估研究,在一定程度上提高了对网络信息安全风险的识别效果。但是测试结果受网络攻击形式的影响较为明显,导致实际应用阶段表现出了一定的不稳定性。文献[4]在对 AHP (Analytia1HierarchyProcess,层次分析法)算法进行改进后,以电力监控网络为研究对象,设计了一种安全风险评估方法,实现了对网络安全风险状态的准确评估,但是在效率方面存在一定的局限性,导致实际应用价值相对较低。模糊聚类算法作为一种基于划分的聚类方法,通过建立同一簇对象之间相似度最大关系,不同簇之间相似度最小关系,实现对数据的高精度分析[5]。将该算法应用到计算机网络信息安全风险监测的研究中,具有良好的开发价值。

为此,本论述提出基于模糊聚类的医院计算机网络信息安全风险监测方法,并通过对比试验测试的方式,分析验证了设计监测方法的可靠性。

1计算机网络信息安全风险监测方法设计

1.1计算机网络数据融合处理

在对计算机网络信息安全风险进行监测之前,本论述首先提取了计算机网络信息中对应的信息熵参量[6]。在具体的实施过程中,本论述采用关联规则特征分布式挖掘方法对计算机网络信息进行融合处理,并按照自适应原则对融合程度作出合理调整[7]。为此,本论述首先构建了计算机网络信息的统计分析模型,在构建过程中运行了状态特征检测方法,最终的模型可以表示为:

其中,f t表示构建的计算机网络信息统计分析模型,kn表示网络运行数据的特征参量,hx, t表示数据的模糊度参量,x 表示网络信息阈值参数,pt表示分类函数,a 表示网络数据的总特征统计参数。

在此基础上,以计算机网络信息的特征分布情况为基础,对原始网络信息中的特征进行重构[8]。在具体的实施过程中,本论述采用了以空间分布为基础的数据融合方法。首先,计算网络信息大数据的关联规则,利用计算结果,按照高分辨的标准实施对网络数据的组合处理[9],由此得到数据中,对应的主成分特征参量计算方式可以表示为:

其中,xt表示融合后的计算机网络数据信息,αi和βi分别表示计算机网络信息的模糊特征分量,该参数值的取值结果主要受原始网络运行状态的影响,当计算机的运行状态相对稳定时,对应的参数取值结果相对较低,当计算机的运行状态相对波动程度较大,对应的参数取值结果相对较高。

通过式(2)~式(4)可以看出,αi和βi的取值结果越大,对应的特征统计结果越多。φi表示计算机网络信息状态点对应的频率参数,λi表示计算机网络信息的谱分解系数值,at表示在t 时刻,网络数据信息的特征统计结果,bt表示融合后数据的主成分特征参量。

通过这样的方式,实现对网络数据信息的融合处理,为后续的安全风险监测提供基础。

1.2构建计算机网络信息状态监测模型

按照1.1所示的方式完成对网络运行数据的预处理后,在实施对计算机网络运行数据信息处理的过程中,本论述利用关联规则特征检测方法,通过获取信息中的谱特征,实现对网络运行状态中频率分量的监测。为此,本论述以目标监测环境为核心,设计的计算机网络信息状态监测的模型可以表示为:

其中,m 表示计算机网络信息的谱峰值。

在网络的实际运行过程中,对应的特征分布具有显著性,这也是影响信息安全风险监测效果最主要的因素之一。针对该问题,本论述得到统一了计算机网络信息统计特征值的表达方式,具体表示为:

其中,c 表示统计到的计算机网络信息特征中,显著特征值的参数结果。

利用式(6),统一化网络運行数据信息的特征值,保障后续安全风险监测结果的可靠性。但是需要注意的是,一般情况下,计算机网络信息特征中,具有显著性的参量是相对固定的,但是当网络出现规模较大的调整时,显著性的参量也会发生变化。此时需要对模型中的参数进行相应的调整,以此确保输出结果的可靠性。

1.3基于模糊聚类的风险监测

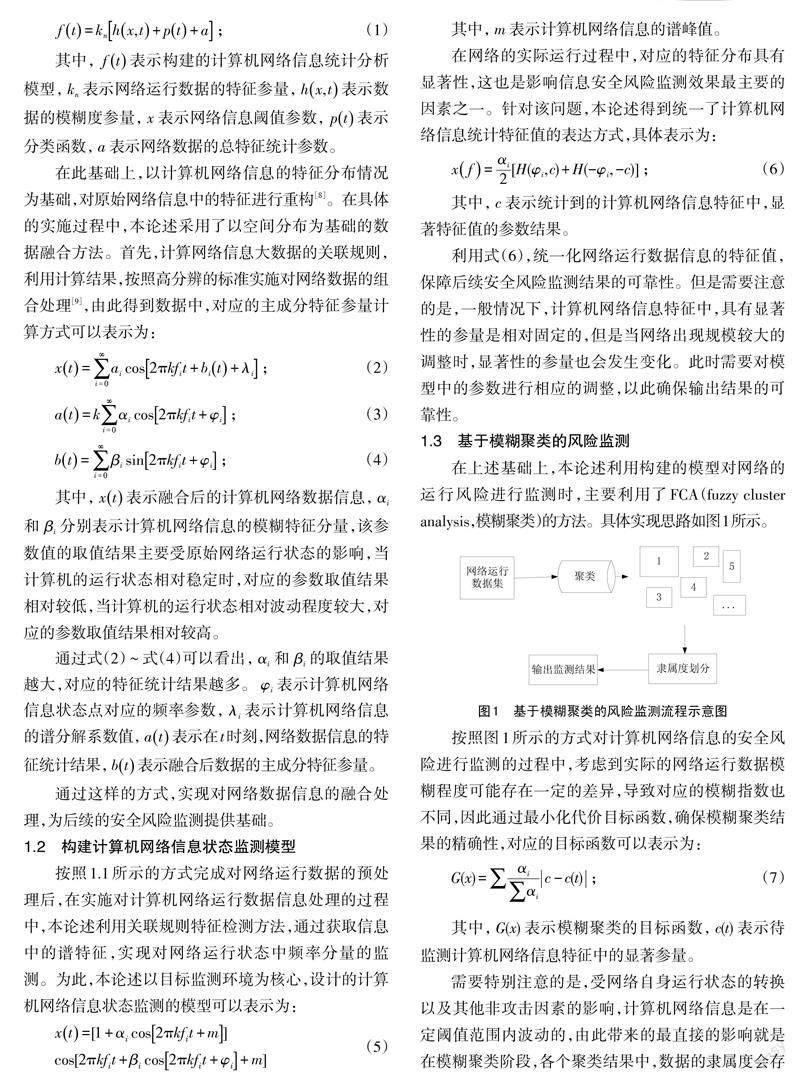

在上述基础上,本论述利用构建的模型对网络的运行风险进行监测时,主要利用了 FCA(fuzzy cluster analysis,模糊聚类)的方法。具体实现思路如图1所示。

按照图1所示的方式对计算机网络信息的安全风险进行监测的过程中,考虑到实际的网络运行数据模糊程度可能存在一定的差异,导致对应的模糊指数也不同,因此通过最小化代价目标函数,确保模糊聚类结果的精确性,对应的目标函数可以表示为:

其中,G(x)表示模糊聚类的目标函数,c(t)表示待监测计算机网络信息特征中的显著参量。

需要特别注意的是,受网络自身运行状态的转换以及其他非攻击因素的影响,计算机网络信息是在一定阈值范围内波动的,由此带来的最直接的影响就是在模糊聚类阶段,各个聚类结果中,数据的隶属度会存在一定的差异。针对此,本论述利用拉格朗日函数作为模糊聚类执行的辅助函数,通过其对聚类范围进行约束。当目标函数在一定范围内出现反复迭代的情况时,表明此时的计算结果陷入了局部最优,无法实现对全局最优聚类,这不仅会影响最终的聚类效果,同时也会降低对于网络中安全风险的识别效果。为此,本论述在利用拉格朗日函数对目标函数进行约束时,为数据的隶属度计算方式设置了维度系数,具体的计算方式可以表示为:

其中,u(x)表示数据 x 在 G(x)目标函数下的隶属度,G(x)max 和 G(x)min 分别表示在 G(x)目标函数下,执行聚类的最大隶属度参数和最小隶属度参数标准,也就是隶属度的可执行维度范围。

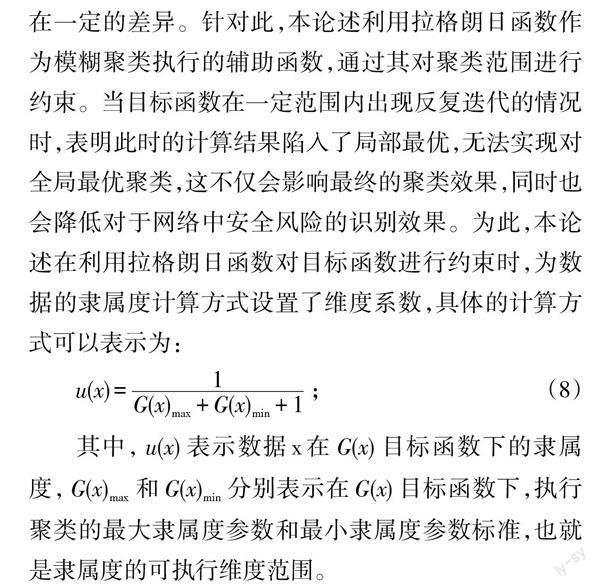

按照这样的方式,将待监测的网络数据信息输入到1.2构建的计算机网络信息状态监测模型中后,以式(8)为约束,利用式(7)对输出的结果进行模糊聚类处理。最终的聚类形式如图2所示。

当最终的聚类结果与聚类中心的隶属度关系在可执行维度范围时,表明此时的网络运行数据正常,网络不存在信息安全威胁风险;当最终的聚类结果与聚类中心的隶属度关系超出可执行维度范围时,表明此时的网络运行数据异常,网络存在信息安全威胁风险。

通过这样的方式,实现对计算机网络信息安全风險的有效监测,为网络信息的安全提供可靠保障。

2对比测试

2.1测试数据准备

在对本论述设计的计算机网络信息安全风险监测方法进行测试的过程中,本论述以某医院内部的网络为测试对象。在信息安全风险设置上,考虑到现阶段较为常见的攻击类型,共设置了4种不同的安全威胁。其中 DoS 类攻击主要作用方式是对网络发起拒绝服务攻击,具体的攻击方法设置了syu flood、ping-of-death 和smurf三种。Probing 类攻击的主要作用方式是监听、扫描计算机网络中的数据信息,具体的攻击方法设置了 port-scan、sniffer 和 ping-sweep 三种。R2L类攻击主要作用方式是通过远程主机对目标网络进行未授权访问,具体的攻击方法设置了 guessing password、warezcli? ent和warezmaster三种。U2R类攻击的主要作用方式是越权使用超级用户的网络权限,具体的攻击方法设置了 SMB die、memory leak 和 buffer overflow 三种。在此基础上,分别将不同攻击方法作用于测试网络中,并测试本论述设计方法的监测效果。为了提高测试结果的分析价值,本文为测试设置了对照组,对照组采用的方法分别为文献[5]提出的基于粗糙集理论的监测方法和文献[6]提出的基于机器学习的监测方法。

2.2测试结果与分析

在上述测试环境的基础上,本论述在开始测试前设置了训练集数据,总规模为492031,其中,4类攻击的数量占比分别为19.60%、78.30%、2.04%和1.06%。对应的测试数据集总规模为312020。对3种方法的测试结果进行分析。在统计过程中,本论述将不同方法对于风险的漏检率为指标,得到的数据结果见表1所列。

通过对表1中的数据进行分析可以看出,三种方法对于不同网络信息安全威胁的监测结果表现出了较为明显的差异。在文献[5]监测方法的测试结果中,对于不同类型网络攻击的漏检率占比基本稳定在10.0%~18.0%之间,虽然具有较高的稳定性,但是整体监测效果存在较为明显的提升空间。在文献[6]方法的测试结果中,对于不同类型网络攻击的漏检率表现出了明显的波动,其中,最大值达到了22.66%(R2L 类的 guessing password 攻击),最小值仅为3.31%(DoS 类的smurf攻击),并且对于R2L类攻击的漏检率均在21.0%以上。在文本设计监测方法的测试结果中,对于不同类型网络攻击的漏检率始终稳定在5.0%以下,其中,最大值为4.93%(Probing 类的 port-scan 攻击),最小值仅为1.63%(DoS类的 ping-of-death攻击)。综合上述的测试结果可以看出,本论述设计的与模糊聚类的医院计算机网络信息安全风险监测方法可以实现对不同攻击的全面有效监测,对于保障网络信息安全具有良好的实际应用效果。

3结束语

为了保障计算机网络信息的安全性,对其安全状态进行准确监测成为了备受关注的问题之一。本论述以医院计算机网络为研究对象,设计了一种基于基于模糊聚类的网络信息安全风险监测方法,大大提高了对风险监测的可靠性,并且在不同网络入侵攻击作用下,均表现出了较高的稳定性。通过本论述的研究和设计,希望能够为实际的计算机网络安全管理提供有价值的帮助,通过对网络风险进行有效监测,为后续的防御措施应用提供可靠的数据基础,助力计算机网络信息处于安全状态。

参考文献:

[1] 洪晓楠,刘媛媛.人工智能时代网络意识形态安全建设的发展契机、潜在风险与调适进路[J].思想教育研究,2022(10):138-144.

[2] 颜蔚.基于卷积神经网络的无线网络安全风险评估及控制[J].沈阳工业大学学报,2022,44(5):565-569.

[3] 才东阳.基于 K-means 聚类的计算机网络信息安全风险评估方法[J].网络安全技术与应用,2022(11):30-31.

[4] 康文倩.基于改进 AHP算法的电力监控网络安全风险评估方法[J].自动化与仪器仪表,2022(10):171-174.

[5] 骆公志,陈圣瑜.基于粗糙集理论的网络信息安全风险等级分类方法[J].计算机时代,2022(9):36-40,48.

[6] 李爽,刘娅娅,李晓彤.基于机器学习的 P2P 网络借贷平台风险监测与预警[J].西安财经大学学报,2022,35(2):62-73.

[7] 周新民,罗文敏,刘俊杰,等.联盟链视角下基于ⅡWPSO-BP 的信息安全风险预测模型[J].中国安全科学学报,2022,32(8):52-60.

[8] 蔡光程,曹丽霞,刘兴,等.知识挖掘技术驱动的电网企业内部审计风险预警体系研究[J].中国内部审计,2021(5):31-36.

[9] 张丽红.基于教学管理系统的网络安全风险监测方法研究[J].信息系统工程,2020(11):64-65.