基于量子密钥的车-云加密通信架构研究 *

2023-06-25鲁康源王川宿许佩玲

石 琴,鲁康源,程 腾,王川宿,张 星,许佩玲

(1. 合肥工业大学汽车与交通工程学院,合肥 230000; 2. 安徽省智慧交通车路协同工程研究中心,合肥 230000;3. 奇瑞汽车股份有限公司,芜湖 241000)

前言

随着车联网技术的快速发展,车-云通信应用的场景越来越多,而车联网在给人们带来便利的同时,也给车辆的通信安全带来了新的挑战。一旦车-云体系中出现恶意攻击,比如仿冒攻击、篡改攻击、信息窃取等[1-3],整个用户群体的隐私信息和驾驶安全将会受到威胁,云服务器也无法安全有序地运行。

目前车-云安全通信均是采用公钥保护对称密钥加密数据[4-5]。一方面,非对称密码算法作为公私钥的基础,其安全性基于计算复杂度和数学中计算困难的问题,常见的非对称密码算法主要有RSA、DSA、ECC 等。随着计算机技术的快速发展,RSA512算法在1999年就被破解;RSA768 在2009年被破解[6];MD5 和SHA-1 两大算法也已在2004 年被破解[7]。另一方面,密钥大多源于随机数和口令,与通过一些不可预测的物理现象产生的真随机数[8]不同,通过种子信息、预设函数和常数常量等元素生成的伪随机数,在具有强大算力的计算机面前安全性会进一步降低。

提高车-云通信系统的密钥安全性,近年来得到世界多国学者的关注。2017 年,Azees 等[9]提出一种密钥管理方案,通过对密钥进行线性配对实现了隐私的条件保护和车-云的安全通信;2021 年,Chakrabarti 等[10]提出了一种新型的双阶段密码系统来防止通信信道中的攻击;同年,Abroshan[11]提出了一种基于改进椭圆曲线的算法来加密对称密钥。但这些研究都没有从根本上解决密钥安全生成与分发问题,一旦量子计算机能够实现规模化应用,传统方法被以量子计算为代表的超计算能力快速破解的风险将大大增加。

本文中采用量子密钥保护对称密钥进行数据加密,提出了一种全新的融合量子密钥的车-云加密通信架构,既实现了预置密钥在广域网下进行对称会话密钥的无线分发,也能通过BB84协议在局域网下进行对称会话密钥的实时协商。基于威胁分析与风险评估方法,建立安全评价体系进行安全性分析,结果表明该架构在各种威胁场景下仍具有较高的安全性。基于Prescan/Sumo/Simulink 仿真平台,开发了联合仿真系统,以车辆时延和丢包率为评价指标,对所设计的架构进行了性能分析,结果表明,该架构的平均时延和丢包率控制在16.861 ms 和0.0248%范围内,车-云加密通信架构具有良好的通信质量。

1 理论基础

海森堡测不准原理和量子不可克隆原理从根本上保证了量子密钥的不可测量及其生成过程的不可窃听,二者共同为量子加密通信的安全性提供了理论支撑。

1.1 海森堡测不准原理

不确定性原理是海森堡在1927 年提出的物理学原理。海森堡设想用一个γ 射线显微镜观察一个电子的坐标,所用光的波长λ越短,显微镜的分辨率越高,测定电子坐标不确定的程度△q就越小,所以△q∝λ。但另一方面,光照射到电子,可以看成是光量子和电子的碰撞,波长λ越短,光量子的动量越大,所以有△p∝1/λ。

从而得出一个结论,一个基本粒子的位置测定得越准确,其动量的测定就越不准确,反之亦然。

1.2 量子不可克隆原理

1982 年,W. K. Wootters 和W. H. Zurek 正式提出了量子的不可克隆原理[12],即不可能构造这样一个系统,它既能完美克隆任意量子比特,但又不对原始量子位元产生干扰[13]。假设存在这样一个系统能够完美克隆任意的量子比特,和是两个任意的量子状态,现在要把这两个状态克隆到另一个与它们完全无关的状态上,由文献[14] 可知,只能够克隆相同或者正交的状态,故假设不成立。

2 车-云加密通信架构

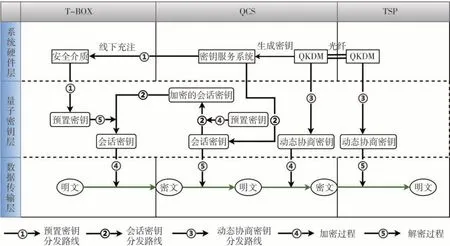

本文设计的车-云加密通信架构如图1 所示,涉及量子云服务系统(quantum cloud server,QCS)、车载信息服务提供系统(telematics service provider,TSP)和车载通信终端(telematics box,T-BOX)。此外,架构由上而下分为系统硬件层、量子密钥层和数据传输层,对应着不同密钥的产生、分发和加密的过程。

图1 车-云加密通信架构图

2.1 系统的定义和功能

(1)QCS:QCS 中的量子密钥分发与管理系统(quantum key distribution and management,QKDM)负责将会话密钥和预置密钥发送给密钥服务系统,密钥服务系统备份后下发给车辆。

(2)TSP:通过光纤连接的TSP 与QCS 进行密钥协商产生动态协商密钥,TSP 解密数据后,从QCS 获取车辆的相关数据,为车辆提供相应的车联网服务。

(3)T-BOX:车辆中具有无线通信能力的设备,存放有可以充注预置密钥的安全介质。

2.2 量子密钥的分发

量子加密理论涉及量子密钥的分发,该过程对应图1 中流程①-③,①为预置密钥的分发过程,包括线下充注的过程,②是会话密钥的分发过程,③是动态协商密钥的分发过程。

2.2.1 预置密钥的分发

预置密钥是保障会话密钥安全性而存在的一种可以线下充注的保护性密钥,线下充注时,以量子随机数文件的形式充注到车辆中,以便车辆与其他平台通信时调用。

预置密钥由QKDM使用量子信道和经典信道生成,生成的密钥传输给密钥服务系统。密钥服务系统通过线下充注的方式将预置密钥充注到车辆的安全介质内,并将充注记录反馈给密钥服务系统。同时预置密钥在QCS 也存有备份,并且与车辆ID 绑定。车辆在获取到预置密钥后,能够通过预置密钥向QCS的密钥服务系统请求会话密钥。

2.2.2 会话密钥的分发

会话密钥是指在一次车-云通信中使用的一次性密钥,当通信结束后,会话密钥就失效并且被销毁,等下一次建立连接时会生成不同的会话密钥,会话密钥的特性是一次一密,充分保证了通信的安全性,并且用完即毁的特点大大减少了系统存储的压力。

会话密钥由QKDM 生成并传输给密钥服务系统,若车辆需要同QCS通信,则通过预置密钥向密钥服务系统请求会话密钥,QCS 对车辆的预置密钥查验通过后,用备份的预置密钥加密会话密钥,然后将其下发给车辆,车辆使用自身的预置密钥解密后得到会话密钥。

2.2.3 动态协商密钥的分发

动态协商密钥是为了防止攻击者偷窥的一类密钥,采用密钥协商的方法[15],即使在不安全的环境下,也可以通过双方的协商产生用于会话的密钥。

QCS 与TSP 之间的量子密钥协商使用BB84 协议[16],在该协议下,QCS使用量子信道将带有偏振信息的光子序列通过光纤传输的方式发送给TSP ,TSP 随机使用测量基对光子序列进行测量。然后,TSP 和QCS 通过互联网信道对比双方的测量基。对于每一位信息,测量基相同的保留该位数据,测量基不同的抛弃该位数据,对比完所有位后剩下的信息再进行误码率的检测,当误码率在可接受的范围内则保留该密钥[17],即动态协商密钥。

QCS将来自车辆的数据用动态协商密钥加密后发送给TSP,后者接收到密文后解密获得明文,为车辆提供个性化的车联网服务。

2.3 基于国密的加解密方法

SM4算法是我国的商用密码标准,车-云加密通信采用基于SM4 的加密方法。加密过程对应图1 中的④,包括会话密钥、动态协商密钥加密数据以及预置密钥加密会话密钥。解密过程对应图1 中的⑤,包括会话密钥、动态协商密钥解密数据以及预置密钥解密会话密钥。

2.3.1 基于国密的加密方法

基于SM4 的数据加密过程,分为量子密钥的扩展和明文加密两个步骤。

(1) 量子密钥的扩展

该部分为量子密钥扩展阶段,结束时将产生32轮的轮量子密钥。

首先,产生的量子密钥的长度为128 b,将其分为4 个部分,每一个部分都为32 b 的字,表示为QK=(QK0,QK1,QK2,QK3),系统参数为FK=(FK0,FK1,FK2,FK3),固定参数为CK=(CK0,CK1,CK2,CK3)。

合成变换T1(X)=L1(τ(X)),其中τ是非线性变换,是S盒的一种。而L1(B)=B⊕(B<<<13)⊕(B<<<23)。然后,将量子密钥与系统参数进行异或操作,(K0,K1,K2,K3)=(QK0⊕FK0,QK1⊕FK1,QK2⊕FK2,QK3⊕FK3) 。最后是获取每一轮的轮量子密钥rki,rki=Ki+4=Ki⊕T1(Ki+1⊕Ki+2⊕Ki+3⊕CKi)。

至此,32 轮量子加密需要的轮量子密钥已经根据输入的量子密钥产生。

(2) 明文加密

该部分由产生的轮量子密钥对数据进行32 轮的加密操作。

首先将128 b 的明文分为4 个部分,每一个部分都为32 b 的字X1|X2|X3|X4。然后利用迭代运算对明文进行扩展,Xi+4=Xi⊕T(Xi+1⊕Xi+2⊕Xi+3⊕rki),i=0,1,2, …,31。此处的合成变换为T(X)=L(τ(X)),其中L(B)=B⊕(B<<<2)⊕(B<<<10)⊕(B<<<18)⊕(B<<<24),每一轮的明文变换都由轮量子密钥参与,并生成下一轮明文。

2.3.2 基于国密的解密方法

车-云通信的解密过程与加密过程完全相同,只是在轮迭代的时候,需要将轮量子密钥逆序使用,即第一轮使用rk31,以此类推。

3 安全性分析

为评估车-云加密通信架构的安全性,本文基于威胁分析与风险评估方法,建立一种多层次、立体化的安全评价体系,如图2所示。

图2 车-云加密通信架构安全性评价体系

安全评价体系基于ISO/SAE 21434标准,识别评估对象中的损害场景和威胁场景,确定损害场景的影响等级和攻击可行性等级, 形成评估对象的联合风险等级矩阵,最后判断评估对象的安全风险。

3.1 损害场景的分析

损害场景需要根据价值对象的网络安全属性来确定。价值对象是指在一个系统中具有一种或者多种网络安全属性的有价值的对象。

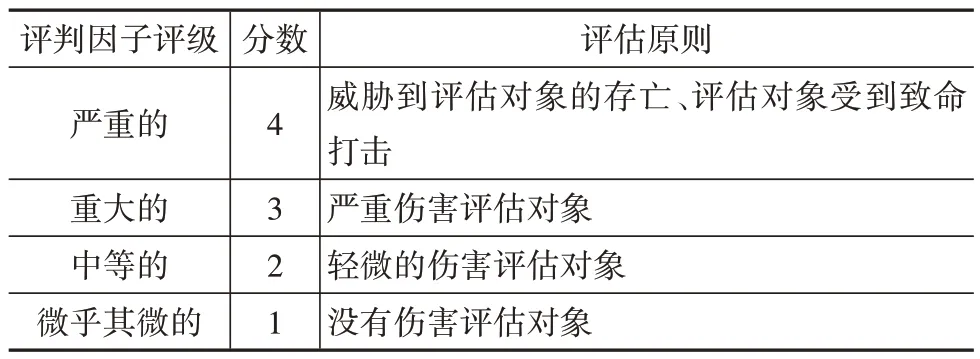

首先,对通信链路上的节点枚举得到下列9 个价值对象:QKDM、密钥服务系统、安全介质、TBOX、预置密钥、会话密钥、动态协商密钥、明文、密文。

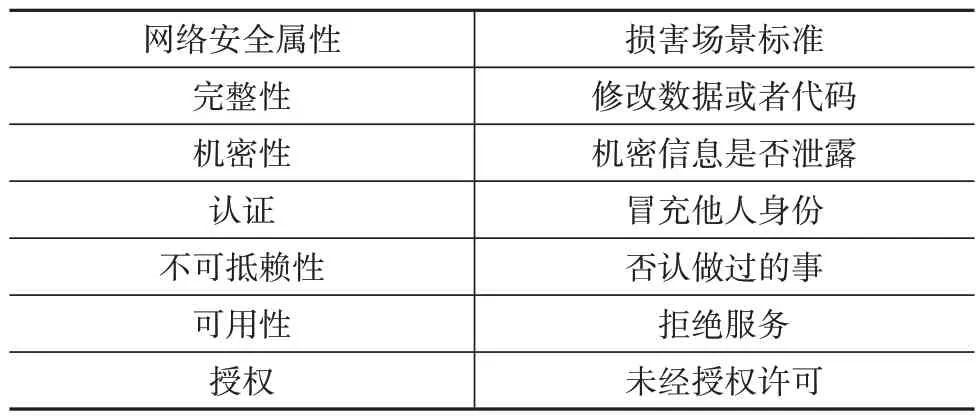

然后用STRIDE 模型确定价值对象的网络安全属性,损害场景标准如表1所示。最后根据表1确定的损害场景如表2所示。

表1 网络安全属性对应的损害场景标准

表2 价值对象对应的网络安全属性与损害场景

3.2 影响等级的确定

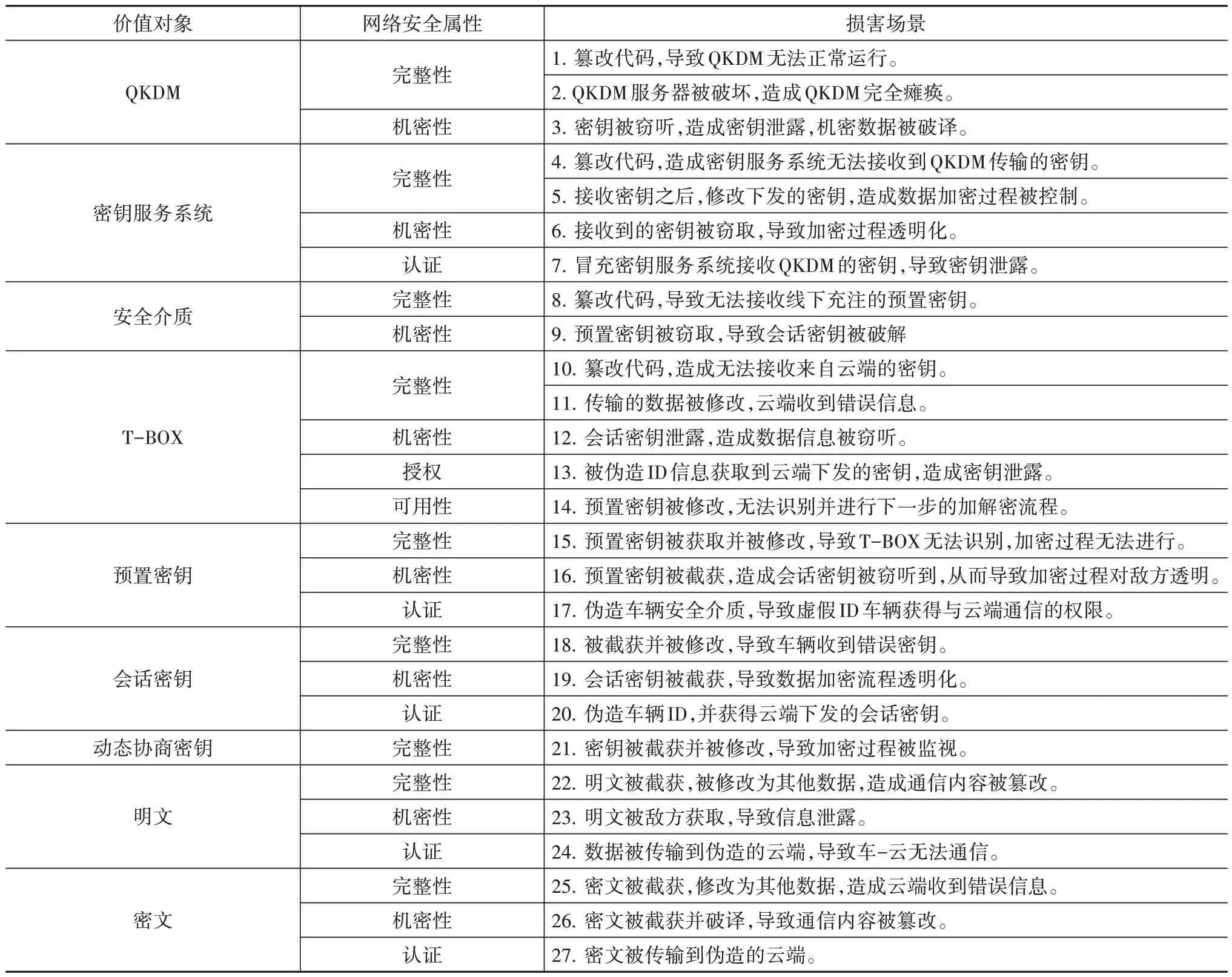

影响等级是指由损害场景造成的损害、对架构伤害的严重度程度的估计。根据ISO/SAE 21434 标准的评定规则,对于影响等级的评定可从安全、财产、操作、隐私4 个评判因子来评定损害场景的危害影响。每个评判因子评级分为4 挡,以安全因子为例,其评估标准如表3所示。基于5个评判因子的评估标准,表2 中27 项损害场景评估结果如表4所示。

表3 评判因子的评估标准

表4 损害场景的影响等级

3.3 威胁场景与攻击路径的分析

威胁场景是损害场景的形成原因,这一步骤主要是找出完成该损害场景可能的操作,说明造成危害的环境和方法等要素。根据27 种损害场景得到威胁场景与分析路径的结果如表5所示。

表5 威胁场景和攻击路径的分析结果

3.4 攻击可行性等级

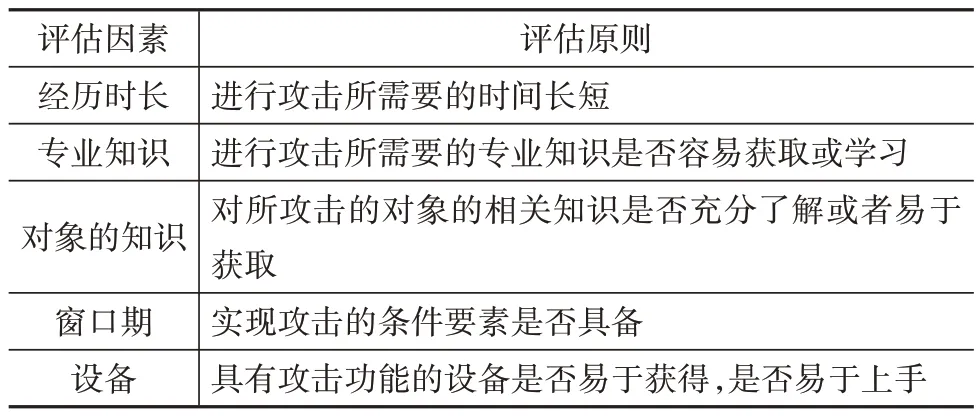

根据ISO/SAE 21434标准附录的评估方法,本文通过基于攻击潜力的方法评估攻击可行性, 攻击潜力方法对攻击路径实现的难易程度评估分为高、中、低、很低4 个等级,主要从如表6 所示的5 个角度考虑。

表6 评估因素的标准

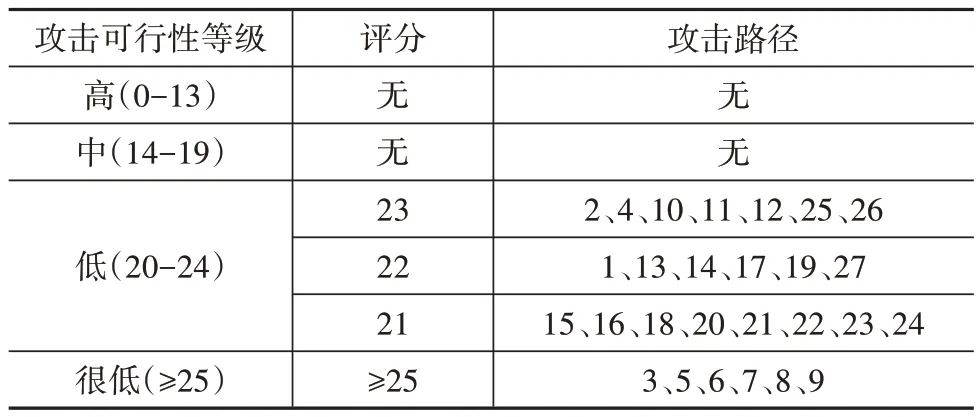

每项的难易程度由低到高以分数评判(0-6分)。经理论证实,量子密钥分发技术是一种不可窃听、不可测量,无条件安全的密钥保护方式,故大多数攻击密钥的方式无法奏效。每一个损害场景对应一个攻击路径,不同的损害场景可能对应多个攻击路径,根据5项因素评估各个攻击路径的结果如表7所示。

表7 攻击路径的等级划分

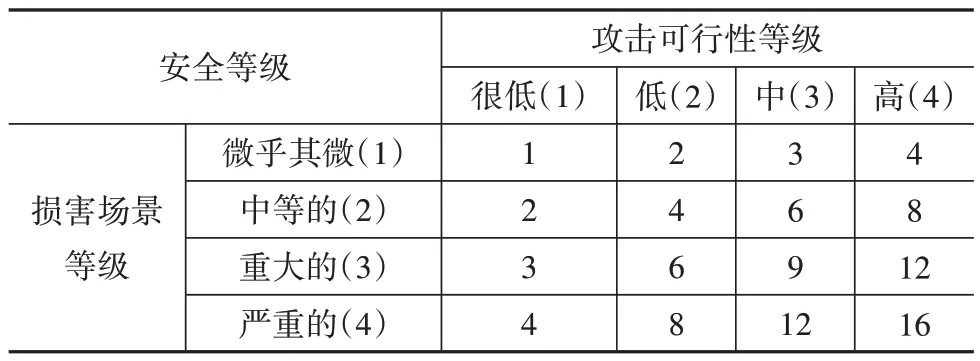

3.5 风险确定

根据表4 所示的损害场景的影响等级和表7 所示的攻击路径的可行性等级,建立联合风险矩阵表,如表8 所示。运行风险矩阵以安全性分数表示安全等级,1-3 分是无风险等级,4 分是低风险等级,6 分是中风险等级,8-16是高风险等级。

表8 风险矩阵表

通过3.2节和3.4节的分析可知,损害场景的影响等级只有微乎其微和中等两个等级,攻击路径的可行性等级只有低和很低两个等级,故车-云加密架构的安全性分数为1、2、4分,安全等级为低风险。

本文基于TARA 建立了车-云加密通信架构的安全性评价体系,安全性分析结果表明,车-云加密通信架构具有较高的安全性。

4 性能分析

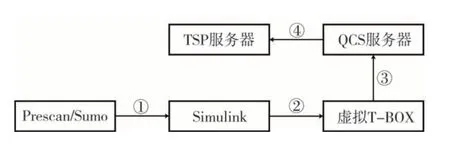

为验证所提车-云加密通信架构的性能,本文搭建了基于Prescan/Sumo/Simulink 的联合仿真系统,分别在不同的对称密钥保护方式和仿真车辆数量下进行仿真,以通信的实时性和完整性作为架构的性能评价指标,分析对称密钥的保护方式和仿真车数量对车-云加密通信架构性能的影响。

4.1 在环仿真系统的设计

验证车-云加密通信架构性能的仿真系统框架如图3所示。

图3 仿真框架图

(1) 仿真流程

步骤1:通过Prescan 搭建实验所需的环境道路模型(如图4所示),利用Sumo在Prescan中生成随机的交通流,交通流的仿真车数量分别设置50、100。Simulink 与Prescan 联合仿真,将Prescan 中采集到的车辆数据传输到Simulink中。

图4 仿真场景图

步骤2:通过Simulink 中的TCP 传输模块,向虚拟T-BOX 传输所采集的车辆信息,传输模块如图5所示。Simulink端每辆车10 s发送一次数据包,包括的车辆数据有:经度、纬度、海拔高度、速度、航向角和横摆角速度。

图5 Simulink中的数据传输模块

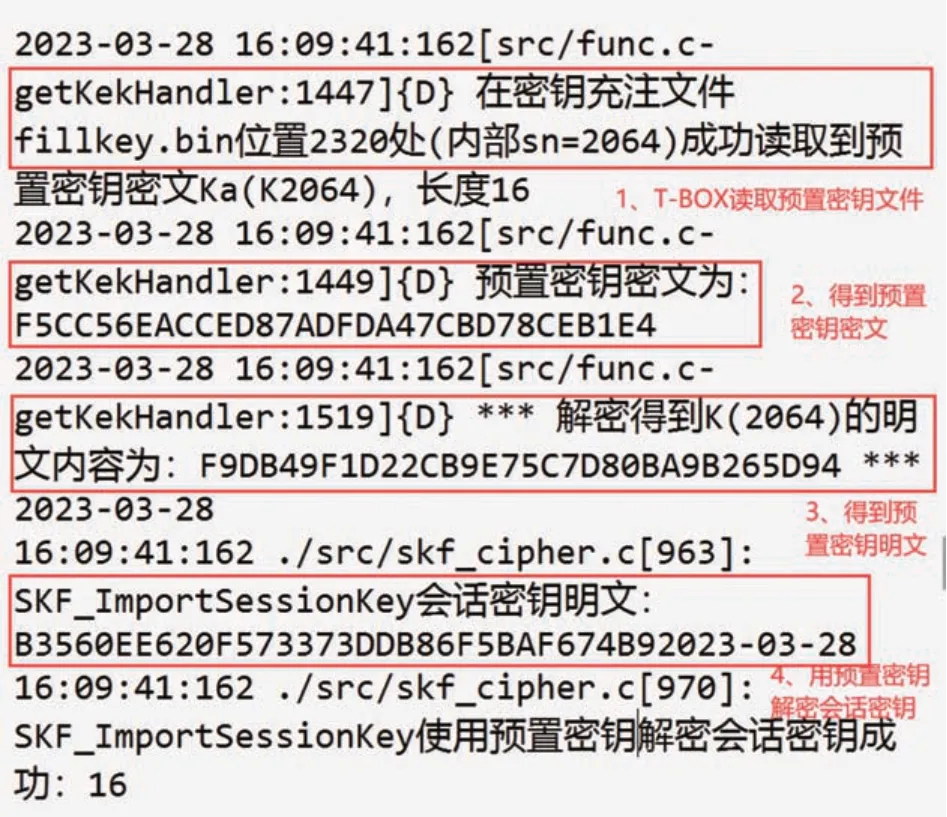

步骤3:虚拟T-BOX 接收来自QCS 的会话密钥并用预置密钥解密,按照2.3.1 节的数据加密方法用会话密钥加密数据,其中用预置密钥解密会话密钥的部分流程如图6 所示。加密数据后以密文的形式传输给QCS服务器。

图6 预置密钥保护会话密钥的部分流程

步骤4:QCS接收到密文后,先用会话密钥解密,再用动态协商密钥对数据加密后将数据传输给TSP。

(2) 仿真对比实验

基于AEC 和椭圆曲线算法保护对称密钥的方案,通过上述仿真流程,进行性能分析,得出的实验数据与量子密钥方案对比。3 种对称密钥的保护方案如表9所示。

表9 对称密钥的保护方案对比

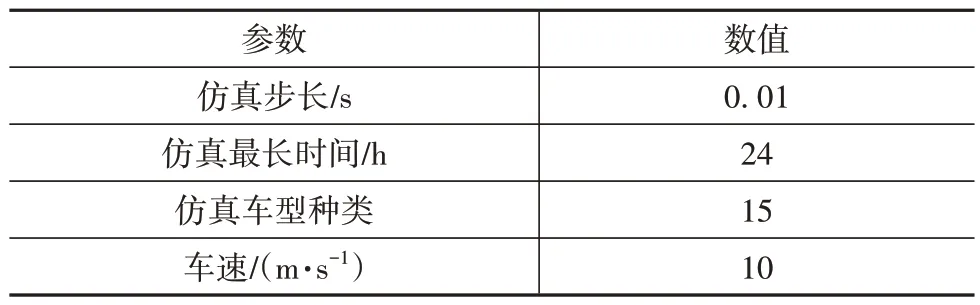

(3) 仿真参数设置

仿真参数如表10所示。

表10 仿真参数设置表

(4) 仿真评价指标

本实验以通信的实时性和完整性作为架构的性能评价指标,对于通信实时性分析,主要参考通信数据的时延,评判指标为平均延迟。对于通信完整性分析,主要参考数据包发送数量和丢失数量,评判指标为丢包率。

4.2 在环仿真结果与分析

(1) 通信平均延迟

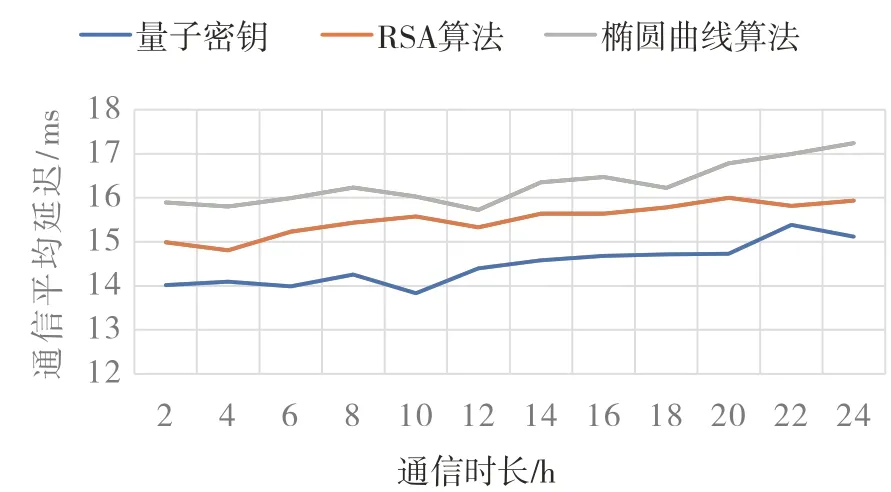

图7 和图8 展示了所提架构中不同数量的车辆在不同的对称密钥保护方式下的通信平均时延的变化结果,横轴为通信时间,纵轴为通信平均延迟。由图可见,随着车辆数量的增加,平均延迟也在随之增长, 量子密钥保护方法的平均延迟最小。在仿真车数量增长到100辆的情况下,3种密钥保护方式的延迟都随之增长,这与车辆行驶过程中障碍物遮挡、车辆密集程度和车辆通信存在着较大的网络波动有关。

图7 50辆车的时延在3种对称密钥保护方式下的对比

图8 100辆车的时延在3种对称密钥保护方式下的对比

非对称密码算法的特点是密钥获取较为容易,但密钥安全性由密钥算法复杂度决定,利用公钥加密数据的计算非常复杂,性能开销非常大,所以不适合加密大量数据场景,故相对于其他两种延迟较高。而量子密钥很好地解决了对称密钥的获取问题。实验结果表明,尽管网络波动导致一定程度的通信延迟增加,但是较大延迟数据包数量和通信延迟增加程度仍然在可接受范围内。

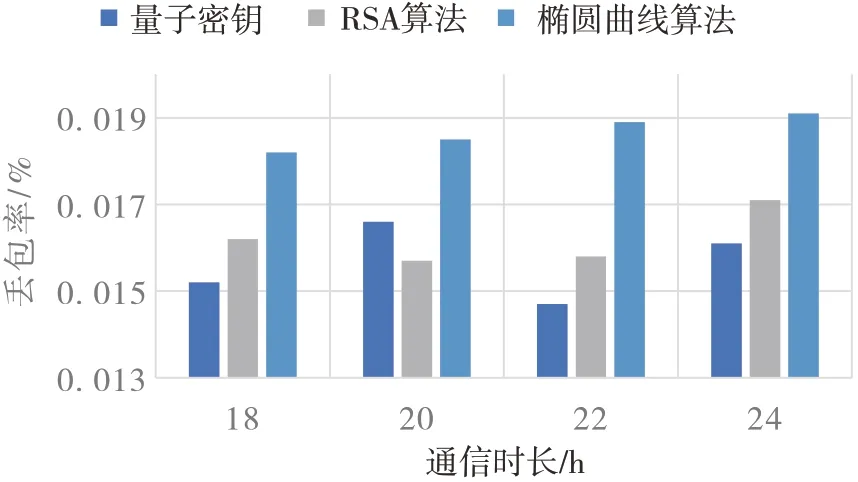

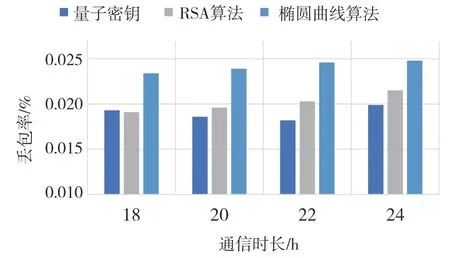

(2) 丢包率

图9和图10展示了所提架构中不同数量的仿真车在不同对称密钥保护方式下丢包率的变化,横轴为通信时间,纵轴为丢包率。随着车辆数量的增加,丢包率以不同的速度增长,车辆在数量增加的情况下出现丢包率升高的问题主要是由无线通信网络波动、信道环境等因素引起的[17-18]。

图9 50辆车的丢包率在3种对称密钥保护方式下的对比

图10 100辆车的丢包率在3种对称密钥保护方式下的对比

由图8和图10分析可得,在通信时长为24 h时,100 辆车进行车-云加密通信的平均时延和丢包率分别控制在16.861 ms 和0.0248%范围内,车-云之间的通信质量良好,但受限于网络基础设施和通信技术,可以通过加强网络基础设施建设以及QCS 分布式部署等方法提高车-云的通信质量。

5 结论

本文提出了一套基于量子密钥的车-云加密通信架构,该架构既具备广域网下的车辆会话密钥无线分发的能力,也具备局域网下云服务器之间量子密钥有线协商的能力,与传统对称密钥的保护方式不同,本文把利用量子密钥分发技术保护对称密钥的方式应用于车-云加密通信,以对抗以量子计算为代表的超计算破译能力,提高了车-云通信的安全性。

同时本文建立安全评价体系对车-云架构进行了安全性分析。结果表明,该架构在威胁场景下仍具有较高的安全性。针对车-云架构的性能,本文从仿真实验的角度,对车-云之间通信质量进行了研究,实验结果表明,该架构在不同数量车辆接入的情况下,具备良好的通信性能。在后续研究中,将会把重点放在提高规模和数量上,也将进一步提高车-云架构的稳定性和安全性。