基于物联网的计算机网络安全研究

2023-05-30金晓光郭延红

金晓光 郭延红

关键词:物联网技术;网络安全研究;防护墙技术

1引言

现阶段,随着计算机技术物联网技术的不断发展,人们对计算机网络安全问题越来越重视。基于此,本文对计算机网络中存在的问题进行分析,并从加密技术、漏洞检测技术以及入侵检测技术和防火墙等方面对计算机网络安全防御对策进行了探讨,进而为网络安全提供相应的安全保证[1]。

2基于物联网的计算机网络安全系统总体架构设计与实现

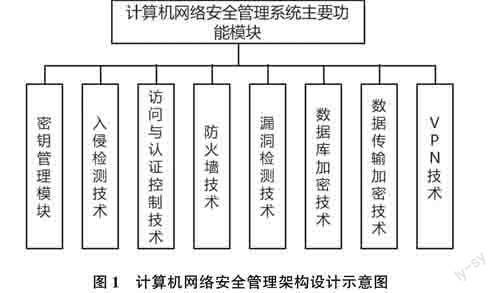

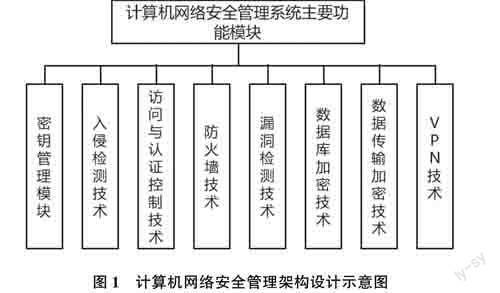

为更好地对计算机网络安全进行管理,本文从入侵检测技术、密钥管理技术、访问与认证控制技术、防火墙技术以及数据库、数据传输、VPN等技术方面,对基于物联网的计算机网络安全管理系统进行设计[2]。具体系统主要功能模块如图1所示。

为进一步提高计算机网络安全性,本文对其进行了网络拓扑结构设计,选择在计算机核心交换器和服务器之间构建一个欠打的入侵防御系统,以实现对计算机内部服务器数据的监控与保护,以及入侵行为的分析和动态检测,从而保障计算机网络的安全[3]。

3系统主要功能模块设计

3.1密钥管理模块

本系统设计引入该技术可以为信息文件的传输提供强有力的安全保障。非对称加密技术,该技术所具有的一对密钥,其中一个是公钥,另一个为密钥。比如,甲方利用密钥对相关信息进行加密,而乙方需要利用公钥对该加密信息进行解密处理,从而读取其内容。具体加密技术及其相关作用如表1所列。

3.2入侵检测技术模块

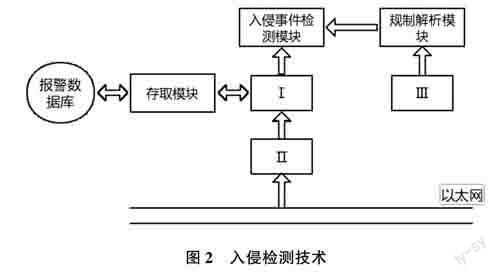

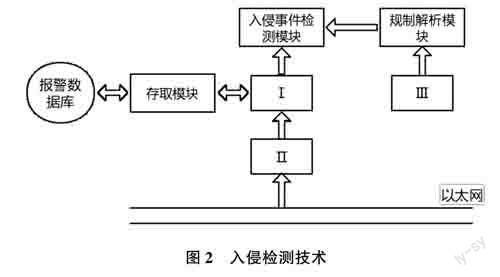

为确保基于物联网的计算机网络信息安全,就需要借助入侵检测技术及时对入侵计算机网络以及计算机中存在的异常行为进行检测,从而为物联网的网络信息传输提供保障。而入侵检测技术作为该系统的重要部分之一,通过实时对外部入侵与攻击点等信息进行收集,从而实现对现有计算机网络入侵提供快速与安全的操作反应。具体如图2所示。

3.3访问与认证控制模块

该控制模块设计,让用户可以利用某种方法对自己的身份或声音进行认证。随着互联网技术的不断发展,认证技术分为身份认证和信息认证。其中,身份认证主要是利用通信的方式,对用户真实身份进行确认。从信息认证方面来看,网络数据传输的接收方,可以通过其确保对应数据信息是由真正的推送者发送的。而网络传感器在物联网认证技术中由轻量级公钥、预共享密钥以及任意密钥与分发等多种认证技术组成,主要作用于辅助网络信息的认证,并且该认证离不开哈希函数。所以,针对物联网技术,认知网络代表了末端,通过对对象或者连接点进行认知,能够使用户实现对执行资源操作提供表座。同时,在网络安全管理过程当中,连接点并不是用户,而是不同类型的传感设备,所以通过该技术能够实现对计算机网络信息内容的解析等。

3.4网络防火墙模块

计算机网络安全防护所应用的防火墙一般是深度过滤防火墙,该类型防火墙虽然在计算机网络安全防护中得到了有效应用,却由于其漏洞和多种缺陷问题常被用户质疑。因此,其不能有效地对计算机网络安全中存在的木马和病毒进行防范。本文基于现有防火墙技术对其进行改善,借助子系统安全方式,以提高防火墙的安全防护能力。比如,在计算机网络的纵横向广域网和接人区域两者的中间位置创建一道防火墙,能够对外界用户的访问进行限制和管理。在交换机和计算机数据中心之间建立一道防护墙子系统,可以对内部用户的方法进行限制,以促进计算机网络的防御性能得到进一步的提高。具体技术如图3所示。

3.5网络安全漏洞检测技术

针对计算机系统初始化阶段存在的安全漏洞检测,需要利用静态检测技术来实现。该项技术可以对计算机表面状态进行检测,在不断的经验积累下,向静态分析以及程序检测等方向發展。其中,静态分析是对计算机系统的源代码实施漏洞扫描,来检测系统源代码语法以及相关语义等,以分析计算机是否处于正常安全运行的状态,并判断计算机是否存在漏洞。而静态检验技术的应用,能够对计算机内部系统的运行情况进行检查,更加适合对漏洞与系统两者之间的关系进行分析。一般计算机存在的漏洞由内存性漏洞和安全性漏洞构成。通过检测计算机的数据是否存在误差,可以对计算机漏洞进行判断。所以,漏洞检测模块可以实现对计算机网络安全的全面检测。

3.6数据库加密技术

在计算机存储方面,数据库是存储数据的地方也是计算机最重要的组成部分,其保障了计算机网络以及系统的安全运行。因此,利用加密技术对计算机数据库进行加密处理,能够进一步提高计算机的安全性。简单来说,利用加密技术,能够对数据库的访问权限进行设置,以及促进数据库访问权限能力得到提高。

3.7数据传输加密技术

计算机网络数据传输作为用户应用频率最高的基础功能,在应用过程当中发生数据信息泄露的概率最高。因此,需要利用数据加密传输技术对网络数据进行加密,进而使其在进行网络信息数据传输时得到安全保障。而通过数据传输加密技术能够实现对传输数据加密和访问权限等方面的控制,既可以保障数据在传输过程中的安全,还能够有效避免网络数据不被不法分子窃取,进而对网络数据传输的安全性提供了相应的保障。具体技术如图4所示。

3.8系统测试分析

为进一步验证基于物联网的计算机网络安全系统设计的可行性,本文对该系统的主要功能展开了测试分析。首先,从计算机系统的漏洞检测与扫描等方面,对其漏洞检测模块和数据加密模块进行测试,经实验验证这些功能设计能够有效保障计算机网络的安全。其次,对该系统中其他功能展开了测试,以实现部门配置策略的统一性,不仅为计算机网络安全应用服务管理与功能配置奠定了基础,还为计算机网络安全提供了相应的保证。最后,经实验测试分析证明了基于物联网的计算机网络管理系统,既可以及时发现计算机网络中存在的漏洞和安全隐患,还能够利用相关先进技术及时地对安全问题进行处理,以提升其安全性。

4基于物联网的计算机网络安全技术分析

4.1VPN技术模块与数据备份技术

虚拟专用网络技术是一项基于互联网技术的技术。因此,虚拟专用网络技术的应用,不仅可以实现普通网络信息的传输,还能够利用该技术实现机密信息传输。随着物联网技术的不断发展,虚拟专用网络技术能够提供可靠、安全的网络数据传输业务。并且物联网技术和虚拟专用网络技术根据安全隧道共同构建的安全连接和安全通道,与分支结构与远程用户等进行互联,能够实现物联网网络的创建。因此,其不仅使计算机网络安全系统稳定性以及可管理性得到提高,还使网络结构的可扩展性也得到了提升。

4.2软件加密技术和虚拟网络加密技术

从软件加密技术方面来看,软件安全漏洞问题对计算机网络数据安全有着重要的影响。因此,为了有效解决该问题,本文选择软件加密技术,并结合计算机中嵌入的杀毒软件定期对计算机进行扫描清理,以提高计算机的网络信息系统数据安全防护能力。另外,从虚拟网络加密技术方面来看,该技术的应用为企业的计算机网络安全提供了强有力的保障,通过搭建专业的虚拟网络,并在局域网中进行数据信息传输,以有效提升其安全性。

5结束语

计算机技术和物联网技术的有机结合,既可以促进计算机网络运行效率和质量得到进一步的提高,还能够为计算机网络安全提供相应的保障。针对计算机网络安全问题,本文通过对计算机网络安全技术进行探究与分析,详细阐述了加密技术、防火墙技术等技术原理,进而为基于物联网的计算机网络安全技术发展奠定了基础。