多维适配算法对区块链节点可信授权的优化研究

2023-04-29刘云宋凯陈路遥朱鹏俊

刘云 宋凯 陈路遥 朱鹏俊

摘要:区块链技术可解决物联网传统访问控制方案中管理集中、数据易丢失等问题,实现分布式、安全性高的访问控制,但容易忽视建立动态灵活的访问控制机制的重要性,当节点被破坏时无法自动捕捉网络的动态信息,并相应地调整其授权策略.本文设计了一种基于属性的物联网访问控制机制,具有辅助授权的信任和声誉系统,提出多维适配算法(MDAA),首先利用一个公有区块链和私有侧链,将敏感信息和公共数据分开存储,服务消费节点注册属性,服务提供节点定义访问门限策略;接着信任和声誉系统逐步量化网络中每个节点的信任和声誉评分,当服务消费节点发起访问请求后,智能合约验证服务消费节点是否满足访问门限策略要求的属性和信任声誉阈值,都满足则获得访问权限;最后依据节点间交互作用定期更新节点的信任和声誉评分,实现动态验证和授权.仿真结果表明,与TARAS算法、DADAC算法相比,MDAA支持双向信任评估,具有较好的算法收敛性,在确保授权安全的同时减少了处理访问控制的延迟,具有适用性.

关键词:多维适配算法;信任和声誉系统;访问控制;区块链;物联网

收稿日期: 2022-07-07

基金项目: 国家自然科学基金(61761025);云南省重大科技专项计划项目(202002AD080002)

作者简介: 刘云(1973-),男,云南昆明人,副教授,主要从事物联网、区块链和数据处理等研究. E-mail: liuyun@kmust.edu.cn

通讯作者: 宋凯. E-mail: 1612253143@qq.com

Optimization study of trusted authorization of blockchain nodes by

multi-dimensional adaptation algorithm

LIU Yun, SONG Kai, CHEN Lu-Yao, ZHU Peng-Jun

(Faculty of Information Engineering and Automation, Kunming

University of Science and Technology, Kunming 650500, China)

Blockchain technology can solve the problems of centralized management and easy data loss in the traditional access control scheme of IoT to achieve distributed and high security access control, but it is easy to ignore the importance of establishing a dynamic and flexible access control mechanism such that the dynamic information of the network cannot be captured automatically when its node is damaged and its authorization policy is adjusted accordingly. This paper design an attribute-based access control mechanism for IoT with a trust and reputation system that assists authorization, and a multidimensional adaptation algorithm (MDAA)is proposed. Firstly, a public blockchain and a private sidechain are used to store sensitive information and public data separately, access threshold policies are defined by service consuming nodes register attributes and service providing nodes. Secondly, the trust and reputation system gradually quantifies the trust and reputation scores of each node in the network. when a service consumer node initiates an access request, the smart contract verifies whether the service consumer node satisfies thresholds of the attributes, trust and reputation required by the access threshold policy, the access privileges is available if satisfied. Finally, the trust and reputation scores of nodes are updated periodically based on interactions between nodes to achieve dynamic verification and authorization. Simulation results show that compared with TARAS algorithm and DADAC algorithm, MDAA supports two-way trust evaluation, has better algorithm convergence and reduces the delay in processing access control while ensuring authorization security, which is applicable.

Multidimensional adaptation algorithm; Trust and reputation systems; Access control; Blockchain;Internet of things

1 引 言

访问控制技术常被用来解决物联网在信息通信和访问控制中的安全性问题,但基于集中式服务器的访问控制方案存在单点故障的风险[1,2].例如当监控设备、传感器节点或中心服务器遭到攻击时,相应的数据信息则存在泄露或丢失风险.区块链和访问控制技术结合,有潜力解决物联网集中式访问控制方案中存在的管理集中、数据易泄露篡改等问题[3],实现分布式、安全性高的访问控制[4].基于属性的物联网区块链访问控制传统方案忽视了建立动态灵活的访问控制机制的重要性[5],若服务消费者属性达标,但发起服务请求次数过于频繁或出现多次违规行为,当节点遭受攻击被破坏时,传统方案将继续执行预定义访问门限策略,而不是动态获取请求者和节点当前状态信息去适当调整其访问门限策略以考虑损坏的条件[6].如何在不忽略访问控制需要隐私事实的情况下实现动态和可靠的访问控制,成为基于区块链的物联网访问控制过程中的一个重要问题.

Gwak等[7]提出TARAS(Trust-Aware Role-Based Access Control System)算法,基于角色和动态信任估计为用户提供自适应授权.对于初始信任建立,采用多学科方法,利用I-sharing 概念,以便在事先很少交互的情况下快速建立对象和用户之间的信任关系,同时通过基于自适应的动态信任估计撤销访问权限来自适应地过滤恶意用户.仿真结果表明,TARAS 算法可以在正确检测恶意或良性用户方面最大限度地提高系统完整性,同时最大限度地提高用户的服务可用性[7].Wang等[8]提出DADAC(Dynamic Attribute-based Distributed Access Control)算法,设计基于动态属性的分布式访问控制框架允许通过评估与请求相关的属性、操作和环境来访问资源,鉴于物联网设备中设备安全的动态波动,提出一种基于马尔可夫链的信任管理方案,利用区块链的访问历史对物联网设备进行相互评价,并将全局信任值的评价建模为马尔可夫稳态计算问题,实现物联网中的分布式可信访问控制,并能很好地抵御网络中不良行为的攻击[8].

针对辅助物联网访问控制的信任和声誉系统(Trust and Reputation System,TRS),文章设计一种基于属性的访问控制机制,以捕捉网络的动态信息,并提出一种多维适配算法(Multi-dimensional Adaptation Algorithm,MDAA)用于基于区块链的物联网节点可信授权.首先利用公有区块链和私有侧链将敏感信息和公共数据的存储分开;接着服务消费节点注册属性,服务提供节点定义访问门限策略,TRS逐步量化网络中每个节点的信任和声誉评分,当服务消费节点发起访问请求后,智能合约验证服务消费节点是否满足访问门限策略要求的属性和信任声誉阈值,都满足则获得访问权限;最后依据节点间交互作用定期更新节点的信任和声誉评分,实现动态验证和精准的访问控制.仿真结果表明,MDAA具有较好的算法收敛性,在确保授权安全的同时减少了处理访问控制的延迟,具有适用性.

2 系统模型

2.1 基于属性的分散访问控制模型

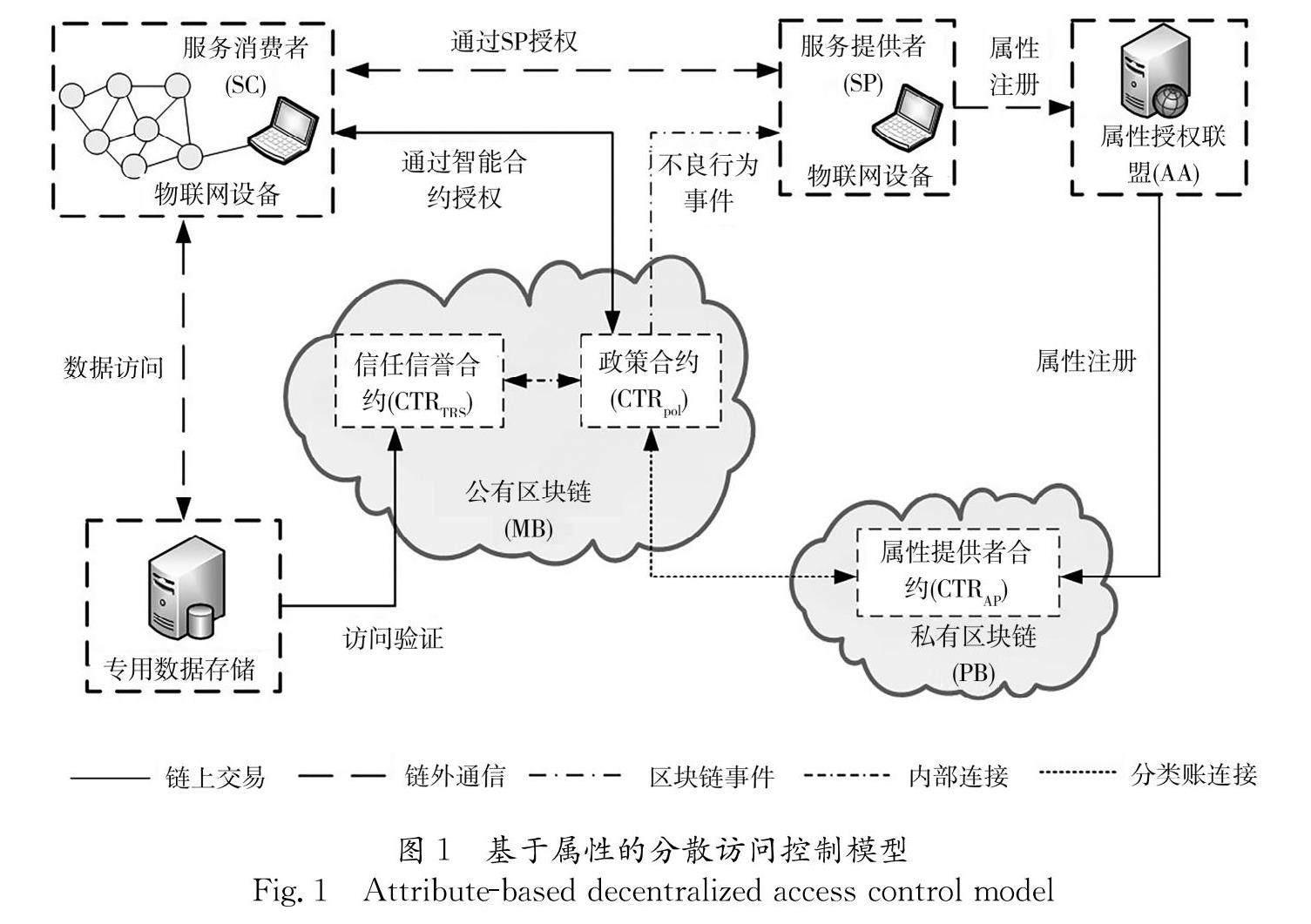

为管理和限制物联网中谁可以在某些条件下访问哪些资源,同时保护敏感信息,支持不同类型数据分开存储,本文提出图1所示的基于属性的分散访问控制模型.该模型采用基于属性的访问控制机制,利用两种类型的区块链网络实现敏感信息保护.

我们将物联网节点分为两类:服务提供者(SP)和服务消费者(SC)[9].服务提供者拥有一组资源,服务消费者是对服务提供者所拥有的资源感兴趣的用户设备.服务消费者可以免费访问,或支付少量的访问费去访问.物联网设备运行一个轻区块链客户端后直接连接到主公共区块链网络,意味着这些设备应该有足够的资源来支持非对称加密.在设备受到资源限制的情况下,它们可以选择使用第三方服务或依赖其通信网关来提供与区块链的连接.

在图1所示模型中,攻击者可能恶意破坏网络的SP或SC,文章将这种破坏分为三类,访问门限策略攻击、声誉攻击和其他网络协议攻击.网络协议攻击是由已建立的入侵检测机制来处理的,而前两类攻击是由文章的信任声誉系统机制来处理.

属性授权联盟:使用物联网设备的固有属性来确定是否允许节点访问基于属性的访问控制方案中定义的资源.属性授权联盟负责根据符合硬件规范和所有权信息的规定指南,向参与的物联网节点发布合法属性[10].

公有区块链网络:公有区块链表示为MB,提供分散和协作的访问控制逻辑和防篡改的可信数据存储的可信执行.设置一组私有区块链PB=pb1,pb2,…,pbn以维护一个私有的不可变列表的属性记录,同时可以解决物联网属性的隐私问题.每个pbk是由一个独立的属性授权联盟AAk=AA1k,AA2k,…, AAyk进行维护的,其中对pbk的访问被限制在相应的AAk里面.此外,每个pb与MB相互连接,充当向MB提供属性信息的侧链.为避免敏感信息的泄漏,PB有严格的访问限制,即pbk只访问相应的AAk.MB部署两个公共智能合约,信任信誉合约(CTRTRS)和政策合约(CTRpol),分别存储信任计算和访问门限策略(Pr,c)验证的逻辑.PB部署一个属性提供者合约(CTRAP),它位于每个pb中,负责属性注册和验证.

专用数据存储:链外专用数据存储可在较长时间段内存储大量数据.SC定期存储和更新数据,并附加签名以确保完整性,也可请求访问公有区块链获取访问数据的合法访问令牌.假设网络中有多个具有足够冗余级别的专用数据存储,以维护可伸缩性并提供高可用性.

文章使用桥接机制来连接MB和PB,并假设这两种类型的区块链使用相同的公钥加密机制来处理身份验证和签名进程[11].

2.2 可信授权模型

基于TRS提出如图2所示的可信授权模型.当SC提出访问申请后,CTRpol将多维度验证SC是否满足Pr,c上要求的属性和信任声誉评分,验证通过后SC获得访问令牌,数据库对访问令牌进行验证,确保访问令牌为真的情况下数据库和SP完成签名,SC得到授权.

在TRS中,对信任和声誉评分的逐步评估有助于检测和消除网络中的恶意或损坏的节点[12] .节点的信任和声誉评分是根据节点对访问门限策略的遵守程度来计算的[13] .TRS定期对信任声誉评分进行更新并反馈给Pr,c进行验证,实现一个动态的自适应授权系统.该系统能捕获网络的动态信息后检测并消除恶意或受损害的节点,或把违规节点列入网络节点黑名单,通过区块链事件通知所有网络参与者,将访问权授予满足Pr,c要求的用户.

3 多维适配算法

3.1 算法参数定义

(1)信任和声誉评分.SPj对SCi的信任评分TSPjSCi是由CTRTRS基于它们之前的互动计算出来的,互动包括积极和消极两种.积极互动指SCi对SPj的交互符合Pr,c的诚实行为,而消极的互动则不然.如果SCi与SPj没有交互作用,TSPjSCi则赋予初始值为0.t时刻下TSPjSCi计算为

其中:Υ是老化参数(0<Υ<1),反映最近的观察比以前的观察更有分量的可能性.当m时刻的交互为积极时,δm=δpos表示正向互动后信任评分增加的权重;当m时刻的交互为消极时,δm=δneg表示负面互动后信任评分减小的权重.为了让建立信任比失去信任更难,此处选择δpos<δneg.

在所有交互作用都是积极的极端情况下:

当t→∞且所有交互作用都为积极,即SCi被SPj完全信任时,有极限情况:

同样,当t→∞且所有交互作用都为消极,即SCi完全不可信时,有极限情况:

因此,SPj对SCi的信任分数受以下两种极限情况的限制:

信任评分可以方便地界定,同时还可通过简单的递归来计算:

采用与式(1)类似的方法计算SCi对SPj的信任评分TSCiSPj,表示SCi在接收到服务后积累的反馈.t个反馈实例TSCiSPj的信任评分计算为

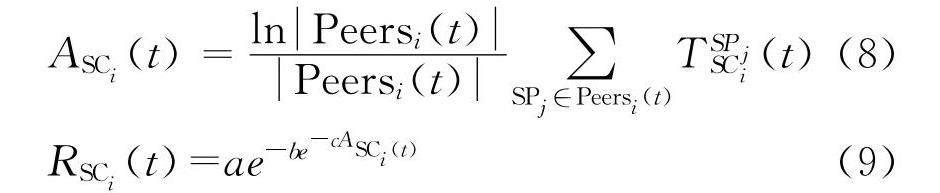

声誉是对一个节点过去行为的全局看法,来自于多个节点的信任关系的汇总[14] .声誉在连续的积极互动后逐渐增加,在消极互动后显著下降,因此采用Gompertz函数[15]对声誉增长进行建模.SCi的声誉RSCi是通过将不同SP之间的信任评分聚合后的ASCi(t)提供给Gompertz函数.

其中,Peersi(t)表示与SCi交互到时间t的SPj集合,|Peersi(t)|表示Peersi(t)的基数.

由式(8)和式(9)可知,Peersi(t)增大,ASCi也随之增大,但以一种缓和的方式阻止SCi通过具有较大的TSPjSCi(t)或较小的Peersi(t)来实现较大的ASCi值.在Gompertz函数中,a、b、c分别是渐近线、沿x轴的位移参数和增长率.通过这种方式与更多同行的互动会增强声誉,也会带来更合适的次线性增长率.此外,Gompertz函数保证RSCi的范围在0到1之间,0和1 分别对应于低声誉和高声誉.

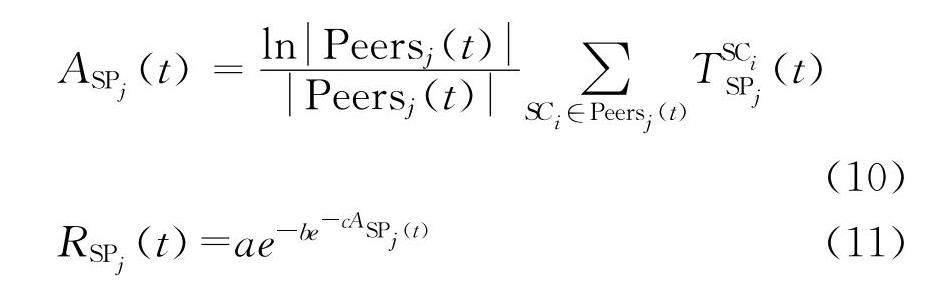

SPj的声誉RSPj的计算方法相同:

(2)属性.一般来说,任何SC在授权前必须注册属性.SCi有一组属性,记为Ai={α1i,α2i,α3i…αmi},一个属性αki表示为

其中,key,type和val分别对应αki的名称、类型和值.SC通过安全通道向与SC相关联的pbk的AAyk发送属性注册请求来注册自身.AAyk有一些基础证据来验证和发布属性,防止属性伪造.当接收到注册请求时,AAyk验证请求并通过调用事务TXreg将属性存储到pbk.

其中,SigSCi和SigAAk分别对应SCi和AAk的签名.由于AAs是部分可信的,pbk中的其他在线AAs需要根据指定的属性指导方针验证TXreg,即属性是否与基础证据相匹配.如果TXreg有效,AAxk提交背书消息Exi,包含TXreg哈希值HTXreg和AAxk签名SigAAxk.为承受故障或不可信的AAs,在任何给定时间需要3f+1个在线AAs,f为pb中故障或不可信的AAs的数量.因此,TXreg应获得至少2f+1的背书才被认为是有效的.在其他AAs成功验证后,CTRAPk向MB发出一个密封事务TXseal,作为SC属性已成功注册的证明.

其中,H(Ai)和Ei分别对应Ai的哈希值和其他AAs的背书集合.

(3)访问门限策略.为定义访问资源r的需求,SP构建一个访问门限策略[16]Pr,c去声明必需属性的布尔规则,且有权更新和撤销对所有资源的Pr,c.Pr,c定义一组操作,记为T{real,write,stream},授权的SC可以对上下文c中的资源r执行这些操作.Pr,c表示为

其中,Ap=α1p,α2p,…αnp是一组强制属性码;cp=t,l为一组时间和访问吞吐量受到限制的允许的上下文;TP为请求执行的动作;Ur为数据刷新率;φr为访问加密资源的费用;RminSC和TminSC是访问r最低的声誉和信任评分.为激励SC提交反馈,φr的一半将作为奖励返回给提交诚实反馈的SC.

SP构建Pr,c将执行区块链事务TXpol把Pr,c存储到MB并作为管理任何SC授权的智能合约CTRpol的基础.TXpol表示为

其中,timestamp和SigSP分别对应创建Pr,c的时间戳和SP的签名.

(4)反馈.在授权过程和数据访问期间更新了TSPjSCi和RSCi,当SCi访问资源r后向CTRTRS提交反馈TXF时,SPj的信任、信誉评分也更新,反馈定义为

其中,FSCiSPj,r是SCi访问资源r后的二进制反馈.Data是获得的数据,其最后更新和访问时间戳由SPj和DDS签署.HTokenR是TokenR的哈希值,SigSCi是用于身份验证的SCi签名.虽然SC可以访问多次r,但TXF只能为每个TokenR提交一次,CTRTRS将始终检查,重复反馈.

3.2 多维适配算法授权过程

基于Pr,c中的特定布尔属性规则集评估SC对上下文c中r的传入授权请求,CTRpol以MB为单位强制执行访问门限策略Pr,c,成功授权后将导致CTRpol发出访问令牌,SC可以使用该令牌多次访问资源,而无需重复授权过程.

(1)初始设置.首先将两个核心智能合约(CTRTRS和CTRpol)部署到MB.其次,独立的AAs创建并维护对应的pb作为私有链,并宣布它们的存在.最后,每个AAk在pbk上部署自己的属性提供者合约(CTRkAP),并在MB上积极侦听来自CTRpol的传入属性查找事件.

(2)授权步骤.在授权之前,SCi必须将其属性注册到任何一个可用的AAs,假设与资源相关的信息已经提前知道并存储在DDS中.

步骤1

SPj定义Pr,c,发起一个事务TXpol,并将Pr,c存储到MB.

步骤2

SCi通过发起交易TXR授权CTRpol.TXR定义为

TXR=rΤSigSCi(18)

步骤3

步骤3a和3b对应于桥接机制,CTRpol使用该机制来验证SCi的属性.CTRpol向MB发出一个属性验证事件.每个连接到MB的pb监听事件并检查PKSCi是否注册在它们的链上,其中一个CTRkAP将在pbk上找到PKSCi(3a).CTRkAP验证属性,并将结果作为属性响应事务TXAR返回CTRpol(3b).此外,CTRpol还调用CTRTRS获取TSPjSCi和RSCi(3c).

步骤4

CTRpol执行算法1来验证SCi是否满足Pr,c上所需的属性和信誉阈值,是否有足够的余额支付访问费用.

步骤5

在成功的访问验证之后,CTRpol会出现访问令牌TokenR,定义为

TokenR=ExpR,l,t(19)

其中, ExpR是令牌过期时间,l是速率限制,t是令牌时间戳.CTRpol将TokenR发送给CTRTRS以更新信任和声誉评分,同时作为SCi已被授权访问r的证明.此外,CTRpol将φr的一半发到SPj的账户,将另一半的φr发送给CTRTRS作为反馈报酬.

步骤6

SCi根据r的规范,找到对应的DDS来访问数据.SCi通过提交请求从DDS获得一个nonce来启动这个过程.随后,SCi通过安全通道将请求消息发送给DDS,该通道包含TokenR、加密nonce和SCi的签名.

步骤7

使用伪造的令牌和DoS攻击将导致违反Pr,c,从而降低TSPjSCi.为防止访问令牌伪造,DDS向CTRTRS验证TokenR,检查SC发送的快速连续请求速率是否高于速率限制l.验证成功后,DDS响应访问请求,发送由SP签名的数据和DDS签名的访问时间戳,SC正式被授权.

(3)授权反馈. TRS由CTRTRS在MB上通过更新某些事件的信任和信誉评分来管理.首先,当SCi请求授权访问SPj资源时,TSPjSCi和RSCi将被更新,若访问控制冲突,TSPjSCi和RSCi也会更新.其次,在Pr,c定义中,SPj会根据Ur定期更新数据,当SCi接收到SPj的服务后发送其反馈,正反馈FSCiSPj,r为及时数据,负反馈数据为未及时更新的过时数据.CTRTRS通过将上次更新和访问时间戳与Ur进行比较,验证SPj和DDS的签名作为支持证据来验证TXF,当证据支持反馈时,增加SPj的信任和声誉评分,相反,如果SCi提交误导性反馈,CTRTRS将降低SCi的信任和声誉评分.算法2为反馈机制的伪代码.

4 仿真分析

4.1 仿真环境

以Hyperledger Fabric为区块链平台,工作站使用Windows 10操作系统,Intel Core i5-6200U CPU 2.40 GHz和Raspberry Pis(RaspberryPi-3B,Broadcom BCM2837 CPU,1 GB)来模拟基于区块链的物联网网络的访问控制过程.工作站和Raspberry Pis作为Fabric客户端运行Geth v1.9.25

来连接Rinkeby测试网络,使用Python v3.8.5和bash脚本模拟节点与web3.py v5.11和py-solc v3.2.2库之间的交互,分别与Hyperledger Fabric对等体通信和编译智能合约,用SolidityV0.7.1编写CTRpol、CTRTRS和CTRAA的实现,并原生支持高效计算和哈希的验证.

4.2 稳定性分析

根据式(7)~式(9),利用信任评分演化和声誉评分演化去验证MDAA在节点交互过程中的可行性.信任评分和声誉评分的演化过程可反映TRS对诚实节点和恶意节点的识别能力,最终收敛与否可反映算法的稳定可行性.

首先,进行算法自相关分析,在仿真过程中为近期和较早的交互分配不同的权重,通过在积极互动下改变信任评分和声誉评分计算公式中的参数,了解MDAA在时间推移和参数改变的情况下,信任和声誉评分的演化情况.结果如图3所示.

通过图3中的3张图的对比,可以认为信任评分演化和声誉评分演化之间存在演化趋势一致性的关系,因此做归一化处理,在对比分析中只将MDAA的信任评分演化与其他算法进行对比.

接着进行算法对比分析,将提出的MDAA与TARAS算法、DADAC算法在授权信任管理中的信任演变作为定量比较,模拟SC在两种不同交互作用下信任评分的收敛性,证明MDAA的可行与优势.(MDAA中δpos=1,δneg=-3,Υ=0.9).

由图4可看出,对于诚实的SC,所有算法的信任评分都收敛到相似的上边界,但每个算法的收敛速度是不同的.算法收敛太快会存在更容易受到新来者的攻击情况,所以实际需求中不太希望有特别快的收敛速度.TARAS算法的收敛速度最快,在20个时元时基本达到0.8,而MDAA在50个时元时达到0.8,最后逐步收敛.图5中,3个算法对恶意的SC的信任评分都出现了显著的突然下降,具有较好的灵敏度和识别能力,信任评分在10个时元内均下降到零,而MDAA仅在5次恶意交互后则将SC的信任评分记为零,收敛速度最快.根据4.2中信任评分演化和声誉评分演化的相关关系,可以认为,MDAA的声誉评分演化与TARAS算法、DADAC算法对比,均有更好的稳定可行性.

4.3 延迟分析

由于网络的分时复用特性,为避免冲突,同一时刻只能有一个节点向网络发送信息,当多个节点通过网络连接时,受到网络带宽和承载能力的限制,必然使信息在传输过程中存在时延,所以从时延角度研究物联网访问控制问题具有理论和实际应用的意义.

首先,进行算法自相关分析,研究了执行属性注册(TXreg)、授权(TXR)、反馈(TXF)和策略注册(TXpol)这些函数的延迟.重复实验30次,并将结果绘制在图6中.TXR、TXF和TXpol的事务延迟类似,因为这些事务以公有区块链MB为单位执行,而TXreg的事务延迟相对较低,因为它以私有区块链pb为单位执行,具有更快的块生成时间.

接着,进行算法对比分析,由于提出的MDAA与TARAS算法、DADAC算法在对服务消费者信任值的计算方式上存在不同,因此将3个算法在不同并发请求数时的计算延迟进行比较,并重复实验30次.

由图7可看出,当并发请求数量增加时,所提MDAA与TARAS算法、DADAC算法对于服务消费者信任值的计算延迟均有增加的趋势,但所提MDAA对于不同并发请求数时均有较低的信任值计算延迟,意味着在相同时间内,MDAA可以处理的访问请求数量更多,因为MDAA可以基于服务消费者当前行为方便地界定信任评分,通过简单的递归来计算,同时根据仿真结果图4和图5,MDAA不管是在积极互动还是消极互动下,服务消费者的信任评分收敛速度均快于TARAS算法和DADAC算法.因此﹐所提MDAA在确保授权安全的同时减少了处理访问控制的延迟.

5 结 论

文章使用多维适配算法实现了基于区块链的物联网节点可信授权.首先利用公有区块链和私有侧链将敏感信息和公共数据的存储分开,服务消费者SC注册属性,服务提供者SP定义Pr,c;接着TRS作为基于属性的访问控制机制的一部分,逐步量化网络中每个节点的信任和声誉评分,当SP发起访问请求后,智能合约验证SC是否满足Pr,c要求的属性和信任声誉阈值,都满足则获得访问权限;最后在节点交互作用过程中定期更新节点的信任和声誉评分,实现动态和可信的验证和授权.仿真结果表明,MDAA支持双向信任评估和异步授权,有较好的算法收敛性和较低延迟,在分散式物联网网络中实现有效的访问控制.一个新的信任评分为零的SC不能参与网络,同时对于具体的物联网应用场景需要适当做参数上的调整,下步要研究特殊情况,进一步完善TRS,调整Pr,c.

参考文献:

[1]程冠杰, 黄诤杰, 邓水光. 基于区块链与边缘计算的物联网数据管理[J]. 物联网学报, 2020, 4: 1.

[2]张江徽, 崔波, 李茹, 等. 基于智能合约的物联网访问控制系统[J]. 计算机工程, 2021, 47: 21.

[3]史锦山, 李茹, 松婷婷. 基于区块链的物联网访问控制框架[J]. 计算机应用, 2020, 40: 931.

[4]Panda S S, Jena D, Mohanta B K, et al. Authentication and key management in distributed iot using blockchain technology[J]. IEEE Int Things J, 2021, 8: 12947.

[5]张建标, 张兆乾, 徐万山, 等. 一种基于区块链的域间访问控制模型[J]. 软件学报, 2021, 32: 1547.

[6]Putra G D, Dedeoglu V, Kanhere S S, et al. Trust-based blockchain authorization for IoT [J]. IEEE T Netw Serv Manag, 2021, 18: 1646.

[7]Gwak B, Cho J H, Lee D, et al. TARAS: trust-aware role-based access control system in publicinternet-of-things[C] //Proceedings of the 2018 17th IEEE International Conference on Trust, Security And Privacy in Computing and Communications/ 12th IEEE International Conference on Big Data Science and Engineering (TrustCom/BigDataSE). New York, USA: IEEE,2018: 74.

[8]Wang P, Xu N, Zhang H, et al. Dynamic access control and trust management for Blockchain empowered IoT[J]. IEEE Int Things J, 2021, 9: 12997.

[9]范迪, 朱志祥. 一种Dubbo框架的授权认证方案[J]. 计算机技术与发展, 2017, 27: 115.

[10]葛纪红, 沈韬.基于区块链的能源数据访问控制方法[J].计算机应用, 2021, 41: 2615.

[11]Malik M, Dutta M, Granjal J. A survey of key bootstrapping protocols based on public key cryptography in the internet of things [J]. IEEE Access, 2019, 7: 27443.

[12]刘云, 宋凯, 陈路遥, 等. 均衡评估算法对基于区块链的无线传感网节点信任管理优化[J]. 山东大学学报: 理学版, 2022, 57: 73.

[13]Shala B, Trick U, Lehmann A, et al. Blockchain and trust for secure, end-user-based and decentralized iot service provision [J]. IEEE Access, 2020, 8: 119961.

[14]Yan Z, Li X, Wang M, et al. Flexible data access control based on trust and reputation in cloud computing[J]. IEEE T Cloud Computing, 2017, 5: 485.

[15]Wang S, Lu K, Li M, et al. Fighting pollution attack in peer-to-peer streaming systems: a dynamic reputation management approach [C] //Proceedings of the 2016 Third International Conference on Trustworthy Systems and their Applications (TSA).Wuhan, China: IEEE, 2016: 23.

[16]Cai T, Yang Z, Chen W, et al. A blockchain-assisted trust access authentication system for solid [J]. IEEE Access, 2020, 8: 71605.

引用本文格式:

中 文: 刘云,宋凯,陈路遥,等. 多维适配算法对区块链节点可信授权的优化研究[J]. 四川大学学报: 自然科学版, 2023, 60: 063004.

英 文: Liu Y, Song K, Chen L Y, et al. Optimization study of trusted authorization of blockchain nodes by multi-dimensional adaptation algorithm [J]. J Sichuan Univ: Nat Sci Ed, 2023, 60: 063004.