大规模网络跨域云安全访问控制方法仿真

2023-03-29唐坤剑冯光辉

唐坤剑,冯光辉

(1. 电子科技大学成都学院,四川 成都 611700;2. 广州大学计算机科学与网络工程学院,广东 广州 510006)

1 引言

云计算技术飞速发展的今天,各种云安全问题也随之而来[1,2]。如果不能妥善处理网络安全访问控制问题,将会严重阻碍云计算技术的发展,因此,有必要对网络安全访问控制方法进行研究。在此背景下,周波[3]等人利用密文策略属性快速加密算法构建SDN域间访问控制系统模型,通过模型完成访问控制。董江涛[4]等人通过椭圆曲线加密中的简单标量乘法代替双线性配对,根据区域链防篡改可溯源的特性完成事务的访问控制。江泽涛[5]等人主要以安全域用户的公共跨域作为认证中心,分别对不同安全域的用户展开认证,通过验证结果为其分配公共跨域身份以及身份控制标签,根据对应的标签确定用户身份,最终实现控制。在以上几种方法的基础上,提出一种跨域云环境下大规模网络安全访问控制方法。

2 大规模网络安全访问控制方法

2.1 跨域云环境下云用户行为信任评估

访问控制主要是通过控制用户的访问权限确保系统的安全性,同时也确保信息的安全传输。主体、客体以及操作成为三个关键的实体,引入信息属性概念可以更好完成网络安全访问控制,同时对不同主客体直接授权处理。

基于属性的访问请求是由不同的属性名值对构成的,可以将其表示为式(1)的形式

(1)

式中,Req.s、Req.o、Req.e和Req.a分别代表不同的属性名值对;AttrSVpi、AttrOVpi、AttrEVpi和AttrAVpi分别代表不同的授权决策。

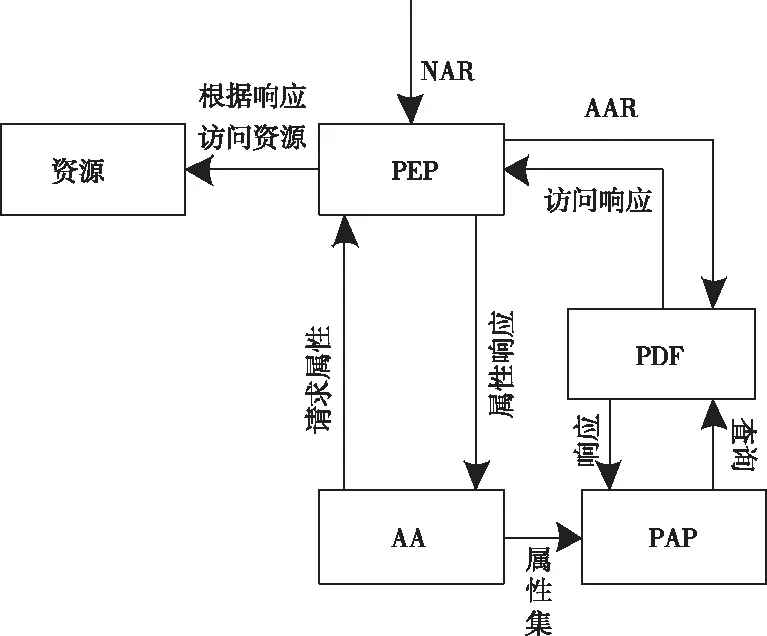

ABAC模型是实现访问控制的重要环节,在操作过程中占据核心地位。由于模型中各个组件是独立存在的,为了更好完成控制工作,需要彼此相关协作。图1给出了ABAC模型。

图1 ABAC模型示意图

由图1可知,系统需要用户第一次向访问控制模型发出访问请求,采用NAR解析访问请求,根据已知属性查询已经存在的集合,同时将用户的访问请求转为全新的请求[6,7]。

在ABAC模型的基础上,构建T-ABAC模型。T-ABAC模型主要是以ABAC模型为基础,通过引入信任属性机制完成网络安全访问控制,引入信任属性,以ABAC的访问机制为基础完成支持信任等多属性为约束的权限管理。T-ABAC模型是由五元组构成的,可以将其表示为式(2)的形式

T-ABAC={S,O,E,A,T}

(2)

上式中,S代表主体;O代表客体;E代表环境;T代表信任。

在T-ABAC模型的基础上,通过策略相似性和主体信任度属性对算子自动选择。根据算子设计原则以及安全域对访问控制策略条件的需求程度,需要设定访问合成算子的优先级,算子的优先级越高,则说明安全域对访问控制策略的条件也就越严格。在访问控制策略融合过程中,策略协商扮演着十分重要的作用。协商的过程就是对资源聚合最大程度地共享。假设算子的执行力常量作用于域边界上,则优先级高的算子被选中的概率就越大,同时也可以有效避免权限无限放大。其中,在跨域云环境下的执行力常量可以表示为式(3)的形式

Ui,j=S(p1,p2)+βm,n

(3)

式中,Ui,j代表执行力常量;S(p1,p2)代表策略合成算子;βm,n代表策略合成代数。

在完成算子的自动选择之后,需要通过引入综合赋权方法完成云用户行为信任评估[8,9],详细的操作过程如下所示:

在信任评估中将用户作为对象,以用户在网络中访问的记录作为用户行为证据[10-12],具体的用户信任评估可以表示为:

1)对用户行为数据规范化处理;

2)分析算法的计算需求,选择符合需求的算法对用户行为进行计算,经过计算获取权重系数;

3)分析用户行为,根据获取的用户行为证据计算得到对应的用户权重。

将用户行为证据设定为信任评估的输入,分析不同用户的行为,计算各个用户的信任等级,获取用户对应的信任值[13,14]。然后,以计算好的信任阈值作为用户类型划分依据展开用户划分处理,评估不同用户的信任阈值[15,16]。

其中,用户信任值计算的过程为:

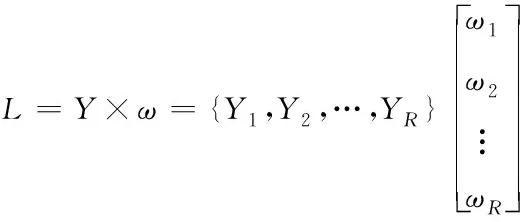

1)设定用户行为证据向量Y,可以将其表示为式(4)的形式

Y={y1,y2,…,yk}

(4)

上式中,yk代表用户行为证据子向量。

2)确定用户行为证据权重ω,具体的计算式为:

ω={ω1,ω2,…,ωk}

(5)

3)计算用户的信任值,如式(6)所示

(6)

式中,L代表用户的信任值;R代表常数。

为了提升云用户信任评估的合理性,需要通过安全需求设定信任阈值,根据信任级调整机制控制用户信任级[17]。其中,如果用户操作符合需求,会得到相对较高的信任等级;反之,如果用户没有按照规定操作,则用户的信任等级会相应降低。

2.2 跨域云环境下大规模网络安全访问控制

跨域云环境下的主体在访问云服务或者云资源的过程中,需要获取可靠的信任度,同时还需要确保信任度在设定范围内。

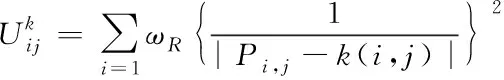

在2.1小节的基础上,通过历史交互记录获取直接信任度的计算式,如式(7)所示

(7)

为了增加不同类型交互信息的合理性,需要在设定范围内赋予对应的权重取值,以此为依据计算对应的可信度取值,如式(8)所示

(8)

式中,Pi,j代表服务质量指标。

如果随机选取的两个实体之间不存在任何历史交互窗口,则需要进一步计算两个实体之间的信任度[18,19],则对应的信任度计算公式为:

(9)

在信任度评估的基础上引入评价可信度以及实体熟悉度等指标,获取信任计算管理模块的整体框架如图2所示。

图2 信任计算管理模块整体框架图

1)当云用户想要直接访问系统内的相关资源或者信息时,需要优先发出认证请求。

2)AAC对访问请求展开分析,分别提取主体和客体的重要信息,计算两者之间的关联程度,并且直接交给访问决策PEP,然后传输至决策端。

3)计算不同任务或者资源之间的信任度取值。

4)TCM模块会直接将计算结果反馈至访问控制决策模块。

5)访问控制决策需要通过实际需求设定对应的约束条件,假设满足,则直接给出决策方案;反之,则直接拒绝本次访问。

6)将PDP作出的决策直接返回至执行端PEP,PEP将决策结果返回至云用户。

7)云用户通过决策授权结果访问云资源。

8)将交互记录存储,将计算结果提交至AAC,并且更新对应的信任值。

在跨域云环境下,云用户对应云服务的总体信任度可以表示为式(10)的形式

(10)

式中,T(ai,aj)代表总体信任度;Tdirect代表历史交互次数;CRT(ai,aj)代表间接信任度。

通过上述步骤,通过融合处理获取直接信任度取值,进而得到实体综合信任度,根据实体的综合信任度完成网络安全访问,详细的计算结果如下所示

(11)

式中,Mh代表实体的综合信任度;f(x)代表新密文的消息头。

在获取实体综合信任度后,根据实体的综合信任度完成网络安全访问控制。

3 仿真研究

为了验证所提跨域云环境下大规模网络安全访问控制方法的有效性,在MATLAB仿真软件的支持下,从多个角度展开实验测试分析。为了提升实验结果的可靠性,将文献[3]、文献[4]方法作为对比方法,展开实验分析。

1)控制时间

实验选取控制时间作为测试指标,分析三种不同方法的大规模网络安全访问控制效果,结果如图3所示。

图3 控制时间对比结果

分析图3可知,在迭代次数不断增加的条件下,不同方法的网络安全访问控制时间呈现出前期快速下降,后期保持相对稳定的变化趋势。产生这种特点的原因在于在访问控制初期需要对大量的信任指标进行计算,会消耗大量的时间,当计算完成后则会保持一个相对稳定的时间消耗水平。通过对比三种方法的控制时间可知,所提方法的控制时间更短,说明其控制效率更高,能够在更短的时间内保证网络安全性。

2)误判率

在大规模网络安全访问控制中,会对访问主体的行为进行判断,判断结果直接影响控制决策,误判率会为网络安全防护造成一定的负面影响,因此,将访问主体行为误判率作为实验指标,对不同方法进行测试,结果如表1所示。

表1 不同方法访问主体行为误判率对比分析

分析表1中的实验数据可知,随着实验次数的持续增加,三种方法对访问主体行为的误判率呈直线下降趋势。但是相比另外两种方法,所提方法的误判率明显更低一些,其最低值仅为3.0%,而文献[3]方法和文献[4]方法的误判率最低值分别为8.4%和7.1%,有效验证了所提方法的优越性。

3)网络信息利用率

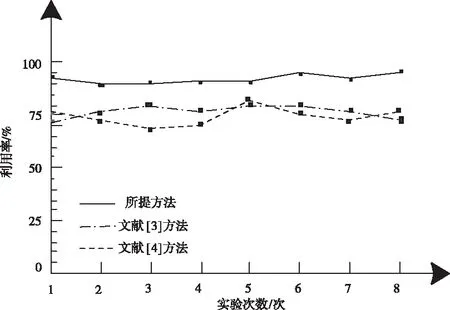

为了进一步验证所提方法的有效性,以网络信息利用率为实验指标,对不同方法进行测试。网络安全的条件下,有利于提升信息的利用效果,因此,网络信息利用率能够从侧面反映网络安全性。三种方法的对比结果如图4所示。

图4 不同方法的网络信息利用率对比分析

分析图4中的实验结果可知,三种方法的网络信息利用率均保持在较高的水平,但是所提方法的优势仍然十分明显,其网络信息利用率始终保持在80%以上,而文献[3]方法和文献[4]方法的网络信息利用率明显低于所提方法,说明其在保障网络安全的同时,没有以降低信息利用效果为代价,实用价值和应用价值更高。

4 结束语

针对传统方法存在的不足,设计并提出一种跨域云环境下大规模网络安全访问控制方法。经实验测试结果表明,与传统方法相比,所提方法的访问控制时间更短,误判率更低,大幅度提升查询效率,方便大规模网络管理,有助于提升网络运行的安全性。虽然所提方法在一定程度上提升了访问控制效果,有助于提升网络安全性,但是随着攻击手段的不断扩展,如何应对不同的网络攻击是接下来研究的重点。