面向太空网络战威胁的态势感知本体建模

2023-03-09蚁佳才王炎娟丁兆云朱先强

刘 斌, 蚁佳才, 姚 莉, 王炎娟, 丁兆云, 朱先强

(1. 国防科技大学系统工程学院, 湖南 长沙 410073; 2. 国防科技大学信息系统工程重点实验室, 湖南 长沙 410073; 3. 国防科技大学计算机学院, 湖南 长沙 410073; 4. 北京航天飞行控制中心, 北京 100094)

0 引 言

近年来,太空和网络空间军事化加剧,例如,美太空军成立了太空网络作战旅Space Delta 6;美空军联合国家安全局正在研发太空网络武器[1]。为快速实现可编程和网络业务定制,卫星设计将开放接口和通用网络技术集成到天基计算平台[2]和软件定义卫星[3]中,使得卫星存在网络安全风险。作为关键天基资产,卫星面对网络和太空双重安全威胁,太空战略面临严峻挑战。在战略层面,当前,缺乏针对卫星网络空间安全的国际公约;在战术层面,与激光或导弹等可造成物理破坏相比,卫星面对的网络攻击更隐蔽,门槛和成本更低[4];在技术层面,卫星的生产制造、运维和使用过程涉及多个网络安全薄弱环节[5-6]。这些因素使得卫星可能受到网络攻击。发现卫星潜在的网络安全薄弱环节,分析威胁及威胁行动的影响,形成对卫星网络空间威胁态势感知能力,是保障卫星安全的关键。

不同于一般网络安全威胁行动,卫星网络空间威胁行动不局限于网络空间范畴,除可能导致一般的网络安全问题,还会严重影响物理域。由于卫星依靠电池供电和依靠控制系统调整姿态、修正轨道,由网络安全问题导致的故障可引起一系列问题,包括指令异常、姿态异常和偏离正常轨道等,进而引发卫星系统故障和失控等严重问题。另外,卫星绕固定轨道运行并依赖无线电通信,在过顶境外时,其网络被接入和受干扰的风险更高。因此,卫星网络空间威胁的态势感知,需要一个知识关联分析框架,该框架不仅需要能够建模一般的网络安全领域知识,而且需要能够关联太空领域态势感知知识和卫星故障领域知识,为系统地关联网络安全漏洞和分析威胁及威胁行动影响奠定基础。

本体可为网络安全知识的组织和表示提供框架,建模领域知识和专家经验,对大规模情报和知识进行聚合并系统地推理以形成预判,已成为网络安全领域中解决态势感知问题的一种趋势。在网络安全态势感知中,本体作为支撑网络威胁分析的基础[7],可提供网络安全情报、领域知识和分析框架。例如,网络可达性本体[8]、网络安全分析知识图谱[9]、网络空间杀伤链本体[10]、统一网络安全本体[11]和网络安全知识图谱[12]等,分别被用于网络安全态势计算、分析和预测、多源数据集成等。

针对当前太空网络战威胁感知缺乏卫星网络空间安全知识库和分析框架、卫星网络空间态势难以实现关联分析和自动推理等问题,本文提出构建面向太空网络战威胁的态势感知本体,以系统地组织和关联相关的多源情报和知识,并建模态势分析的领域知识和专家经验,用于基于知识的自动推理。本文的贡献主要有3点:第一,针对卫星网络空间安全防御,提出了态势感知需回答的问题,并构建了卫星网络空间态势感知本体(ontology of cyberspace situational awareness for satellite, OntoCSA4Sat),为网络空间和空间态势感知相结合进行分析、构建卫星网络空间态势感知领域知识图谱提供了框架和基础设施;第二,构建了卫星网络空间安全漏洞发现、威胁分析和缓解威胁行动影响的推理规则,可用于从知识库中自动推理发现卫星的网络安全防御漏洞,分析威胁和威胁行动影响的缓解措施;第三,通过一个案例,验证了OntoCSA4Sat的一致性,及其用于推理解决卫星网络空间威胁态势感知问题的可行性。

1 相关研究工作

针对卫星网络空间安全防御的态势感知构建知识库,涉及太空领域的态势感知(以下简称空间态势感知)、卫星故障和网络安全等领域,相关研究主要包括以下几个方面。

1.1 空间态势感知和卫星故障的相关知识库

当前,空间态势感知主要关注空间目标和环境的数据采集,包括卫星、火箭体、碎片等空间目标的编目,中高层大气、太阳风等空间环境的数据采集。例如,针对空间态势感知数据采集和共享,美军资助开发了针对空间目标识别和编目的分类体系[13]、用于描述空间目标及其组件和相关事件的本体[14]、用于信息融合和共享的空间态势领域本体[15],以及卫星数据本体[16]等;针对空间目标识别,国内研究者构建了空间目标识别本体[17-18],建模了卫星的多源信息,如制造、发射、运营和使用卫星的机构,以及卫星轨道和结构等。这些知识库包含空间目标和环境等太空领域知识,可作为卫星网络空间态势感知本体的参考,但缺乏对卫星的网络空间对象的建模。

当前,空间态势感知相关的知识库主要面向空间目标识别和空间编目数据共享。然而,随着针对卫星的网络渗透手段的发展,以及保护空间资产和夺取制太空权等空间攻防行动的开展,这些知识库不能推理发现卫星的网络安全防御漏洞和薄弱环节,难以为卫星网络空间的攻防提供决策依据。

卫星网络空间威胁行动可对物理域造成显著影响。建模网络安全威胁行动的影响,目前可参考的知识主要为卫星故障领域知识,包括卫星故障诊断专家系统中的知识库[19]、失效模式与影响分析知识库[20],以及其他卫星故障领域知识库。这些知识库包含一般的行动-影响关系建模,但是不涉及具体的网络安全威胁行动。

1.2 网络态势感知知识库

为降低成本,一些星载计算机使用了通用网络技术。因此,构建卫星网络空间态势感知知识库,需要参考关于通用网络态势的知识,这些知识可来源于相关的知识图谱、数据库和本体。其中,知识图谱和数据库主要用于信息检索,本体主要用于知识共享和推理。

关于网络安全的知识图谱和数据库有多个,比较典型的有网络安全知识图谱[12]、对抗战技术通用知识(adversarial tactics, techniques and common knowledge, ATT&CK)[21]、通用攻击模式枚举与分类、通用弱点枚举、通用平台枚举和通用漏洞披露等,但这些知识库独立存在,难以支撑网络空间态势感知的知识关联和推理。

实现网络空间态势感知,需要基于对网络的观察和理解,结合网络安全防御知识进行关联分析和推理,以确定风险、威胁源和应对措施。为集成多个安全系统采集的数据,以加快对网络安全防御决策所需信息的访问,网络安全核心概念本体[22]和网络安全本体[23]建模了网络安全领域中的概念及概念之间的关系。针对基于不同网络安全标准的网络安全系统之间的信息交换及共享,统一网络安全本体[11]建模了网络安全上层概念体系。这些本体主要为信息共享与交换而开发,可为网络空间态势感知提供参考框架,但不可直接用于较复杂的网络态势感知推理。同时,缺乏网络威胁行动在物理域的影响的建模,难以分析对卫星的网络空间威胁行动的影响。

通过对关键基础设施的漏洞和威胁进行分类,可构建网络安全知识图谱,用于网络安全态势分析[12]。网络空间可达性本体[8]描述了网络要素及要素之间的关系,定义了判断可达性的规则,通过推理和查询知识图谱,判断两个网络节点是否可达。针对物联网安全,本体被用于将网络环境告警信息和脆弱性进行关联并推理,以发现网络环境中的安全问题[24]。这些知识库被用于推理回答网络空间态势感知的部分内容,可为本文知识建模提供参考,但其不是针对卫星的网络空间知识的建模,不能用于太空网络战威胁的态势感知。

综上所述,现有网络态势感知知识库虽然可为构建卫星网络空间态势感知知识库提供参考,但却难以直接用于卫星网络空间态势感知的推理。

2 面向太空网络战威胁的态势感知本体建模

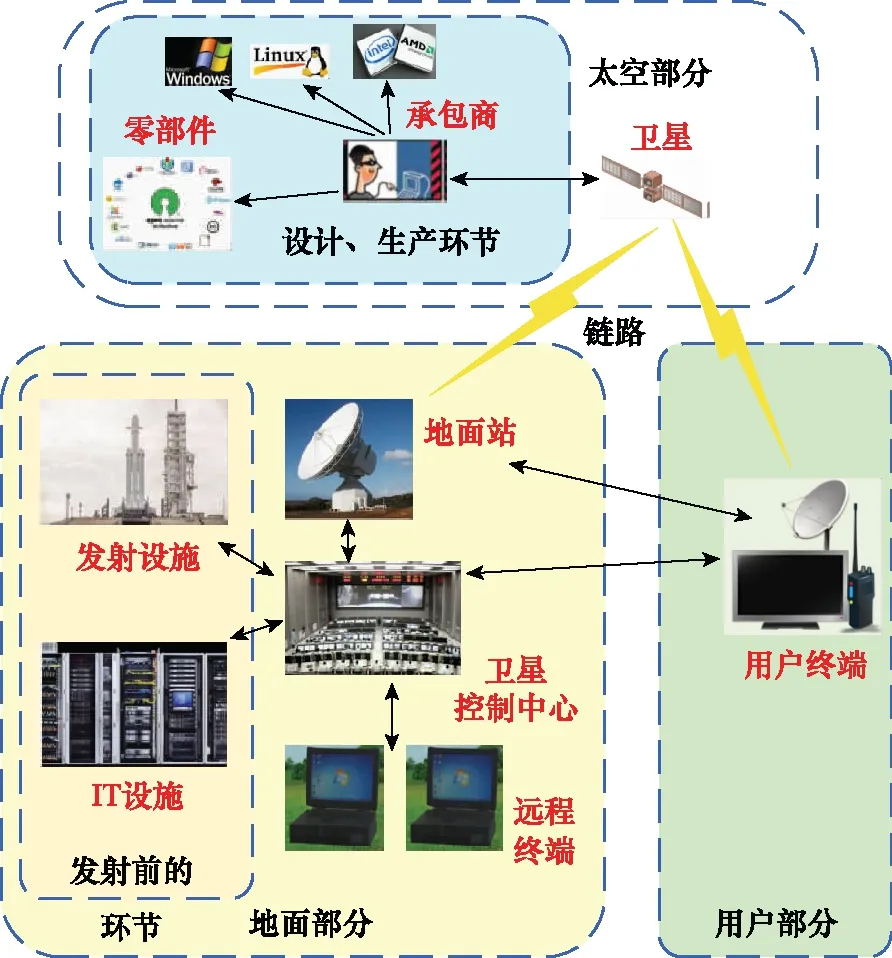

卫星的网络空间安全威胁来自于卫星系统的4个部分,包括太空、链路、地面和用户[25-26],如图1所示。

图1 卫星网络安全威胁的各个环节Fig.1 Components of the satellite cyber security threat

太空部分即卫星本身,面临指令入侵、载荷控制、拒绝服务和恶意软件等威胁,这些威胁源自设计和生产环节采用存在网络安全漏洞的零部件;链路部分面临指令入侵、接入、中断、欺骗和回放攻击等威胁;地面部分包括发射设施、地面站、卫星控制中心、远程终端等,面临黑客攻击、劫持和恶意软件等威胁;用户部分面临后门、欺骗、拒绝服务和恶意软件等威胁。

目前,卫星网络空间安全防御工作大多针对地面部分展开,对其他3个部分的关注较少。面向太空网络战威胁的态势感知本体建模需要针对上述4个部分系统地进行分析,以全面考虑卫星网络安全威胁。本节首先借鉴本体的企业建模方法[27],提出实现卫星网络空间态势感知需要回答的一系列问题;然后,针对这些问题,构建卫星网络空间态势感知本体OntoCSA4Sat;最后,建模卫星网络空间漏洞发现、威胁行动及其影响分析的推理规则,以扩展OntoCSA4Sat。

2.1 卫星网络空间威胁态势感知的能力问题

针对卫星网络空间来自太空、链路、地面和用户4个部分的威胁分析,以及相应防御措施的制订,态势感知系统需形成回答本节所提出的问题的能力,这些问题被称为能力问题。

2.1.1 从星载计算机的网络安全威胁角度分析

问题 1卫星的载荷是否包含星载计算机?星载计算机的软硬件是否存在后门或漏洞?网络防护情况如何?有无被劫持或欺骗的风险?星载计算机可能受到何种网络攻击?攻击模式和分类是什么?相应的缓解措施有哪些?回答这类问题可以为加强星载计算机的网络安防指明方向。

卫星系统越来越多地使用运行通用软件的计算机,这些星载计算机的操作系统开源或基于开源代码开发[28-29],与其他一般的计算机系统相同,其可能被网络攻击所侵害。此外,为降低成本,一些卫星制造商在组件中使用开放技术,如基于开源代码开发卫星应用软件和插件[30]。

问题 2星载计算机被渗透后可能造成哪些影响?回答这个问题有助于针对网络攻击的类型制订相应的缓解措施。

(1) 对卫星网络空间的影响。如果黑客渗透了这些计算机,那么他们可以向卫星发送恶意命令。例如,2008年,挪威地面站的一次网络攻击对Landsat卫星造成了12 min的干扰[31]。此后不久,黑客获得了美国国家航空航天局的Terra地球观测卫星的大部分权限[32]。

(2) 对卫星轨道和姿态的影响。卫星轨道参数有无变化、姿态是否正常?表现出何种故障现象?黑客一旦侵入卫星操作系统、操纵推进器,便可以使卫星加速、减速或改变方向、姿态、轨道,甚至将其撞向其他卫星。例如,1998年,黑客控制了美国、德国合营的ROSAT X射线卫星,将其太阳能电池板对准太阳,造成电池过充炸裂,使卫星失效,并最终在2011年坠毁。

(3) 对太空环境的影响。卫星受网络渗透后被控制,与其他空间目标存在碰撞的风险。

(4) 对卫星服务对象的影响。黑客控制卫星后,可能关闭卫星,从而使卫星不能服务、索要赎金、干扰或欺骗卫星信号而破坏关键基础设施等。例如,1999年,黑客操控了英国的SkyNet卫星网中的一颗卫星并索要赎金;2018年,研究者在Black Hat会议上演示了利用卫星设备中的漏洞,从地面入侵飞机上的通信设备[33]。

2.1.2 针对卫星链路的网络安全风险分析

问题 3卫星上有无接入设备?对于具有接入设备和漏洞的卫星,黑客通过简易的操作便可实现攻击。例如,使用专用的地面天线,待卫星过顶时发送恶意命令,或者侵入控制该天线的计算机,以防碍卫星开展业务。

问题 4卫星链路中的数据是否有被泄露和破坏的风险?随着5G技术的应用,许多组织提倡使用5G链路进行卫星数据回传,这将使数据存在暴露、修改、损坏等风险。

问题 5卫星上的接入设备的开机时间区间与卫星在过顶境外的时间区间是否存在重叠?卫星被非法接入后是否可归因(何时何地被接入、接入者和上行指令及其类型是什么)?

2.1.3 针对卫星地面部分的网络安全风险分析

问题 6卫星地面站/控制中心存在哪些网络安全风险?这可以从一般计算机网络安全防御的角度进行分析。

问题 7地面站受到网络攻击可能产生哪些影响?攻击者可通过地面站控制卫星,改变卫星的行为。例如,影响运营商,进而实现太空网络战的目标:① 篡改运营商的卫星轨道数据和空间目标编目数据,使其误认为卫星可能碰撞碎片,对卫星进行轨道机动以规避碰撞[4];② 渗透控制中心的计算机而干扰卫星。2008年,Landsat卫星受到干扰,就是因为挪威地面站受到网络攻击[31]。

2.1.4 针对卫星用户的网络安全风险分析

问题 8卫星用户的网络是否存在薄弱环节?卫星载荷是卫星执行任务、提供服务的组件,使用者存在访问载荷的可能。

问题 9卫星用户受到网络攻击可能造成哪些影响?由于卫星的服务资源有限,其用户受到网络攻击而恶意请求服务,可使得卫星拒绝服务。

2.2 本体的核心概念体系

针对卫星网络空间态势感知的能力问题,本节分析了解决这些问题所需的知识,构建了卫星网络空间态势感知本体OntoCSA4Sat,并使用Web本体语言(Web ontology language, OWL)和语义Web规则语言(semantic Web rule-language, SWRL)表示,为推理卫星网络空间态势奠定了基础。本节主要介绍OntoCSA4Sat中核心概念的定义和体系,以及其OWL表示。

采用自顶向下的方式构建OntoCSA4Sat,卫星网络空间态势分析所需的上层概念及其之间的关系如图 2所示,涉及空间态势感知、网络安全和卫星故障这3个领域,这3个领域分别通过软硬件平台和星载计算机、载荷之间的关系,以及卫星和故障模式之间的关系实现关联。图 2中,实线箭头表示数据中存在关系,虚线箭头表示需通过推理或分析才能获得数据之间的关系;浅蓝色框中为网络安全领域概念,深蓝色框中为空间态势感知领域概念,浅绿色框中为故障领域概念。

图2 OntoCSA4Sat的上层概念体系Fig.2 Top concepts of OntoCSA4Sat

以下分别针对空间态势感知、网络安全和卫星故障3个领域,在上层概念及其关系建模的基础上,细分概念并进行定义和描述,为更精细的卫星网络空间态势分析提供知识。

2.2.1 空间态势感知领域概念建模

本节从卫星、轨道、卫星组件及运维3个方面进行概念建模。

(1) 卫星概念建模

从空间态势感知的角度对卫星进行分析,首先需要从人造空间目标编目中对卫星进行识别。参照空间目标识别本体OntoStar[17]对卫星的描述,将卫星定义为具有载荷的人造空间目标,用OWL描述如下:

卫星≡人造空间目标and (hasPayload some 载荷)

OWL的关系描述中,exactly 1和some分别描述一对一和一对多的关系,因此在上述描述中,卫星和载荷之间的关系为一对多的关系。

编目和识别卫星需要以下特征:国际空间研究委员会编号cosparID;雷达散射截面积rcs、面质比amr和功率power等属性;与轨道、载荷、发射点、机构、星载计算机等概念之间的关系。卫星的这些特征描述如下:

卫星 subClassOf (cosparID exactly 1 xsd:int)

卫星 subClassOf (rcs exactly 1 xsd:float)

卫星 subClassOf (amr exactly 1 xsd:float)

卫星 subClassOf (power exactly 1 xsd:float)

卫星 subClassOf (inOrbit exactly 1 轨道)

卫星 subClassOf (hasPayload some 载荷)

卫星 subClassOf (launchSite exactly 1 发射点)

卫星 subClassOf (userIs some 机构)

卫星 subClassOf (running some 星载计算机)

⋮

参照忧思科学家联盟和北美防空司令部(North American Aerospace Defense Command,NORAD)的编目标准,按载荷类型将卫星划分为科学实验卫星、海洋卫星、导航卫星等,用OWL描述如下:

科学实验卫星 subClassOf 卫星

海洋卫星 subClassOf 卫星

导航卫星 subClassOf 卫星

⋮

(2) 轨道概念建模

轨道是空间目标绕天体运行的路径,这里特指地心轨道,是空间态势感知涉及的重要概念。从两行轨道根数中可提取轨道参数,包括周期period、近/远地点高度perigee/apogee、倾角inclination、偏心率eccentricity等。轨道的参数描述如下:

轨道 subClassOf (period exactly 1 xsd:float)

轨道 subClassOf (perigee exactly 1 xsd:float)

轨道 subClassOf (inclination exactly 1 xsd:float)

…

参照NORAD编目对轨道的划分,将轨道按照高度划分为高轨道、同步轨道、中轨道、低轨道和临界轨道等,其他特殊类型的轨道包括偏心率较大(0.1以上)的高椭圆轨道、倾角为90°左右的极地轨道等,用OWL描述如下:

高轨道 subClassOf 轨道

中轨道 subClassOf 轨道

⋮

高椭圆轨道 subClassOf 轨道

高椭圆轨道 ≡ 轨道 and (eccentricity some xsd:float[>0.1])

⋮

(3) 卫星组件及运维概念建模

星载计算机、载荷、发射点、相关机构等相关实体与卫星的关系,以及关于这些实体的网络安全领域知识,可分别用于分析卫星来自太空、链路、地面和用户部分的网络安全威胁。以下分别对这4类概念进行建模。

星载计算机在卫星的姿态控制和其他任务中发挥着核心作用。为降低制造成本和实现标准化,很多星载计算机采用了通用软硬件平台,包括网络空间态势感知领域中的通用平台枚举(common platform enumeration, CPE)库所列的一些通用软硬件。这些知识的描述如下:

星载计算机 subClassOf (包含 some CPE)

载荷是卫星直接执行特定任务的仪器、设备或分系统,是卫星的核心组件。一些卫星载荷会用到CPE所列的部分通用软硬件,以完成计算或路由任务;一些卫星载荷通过发射无线电波进行链路通信,其无线电波可能被接入、破译,从而产生网络安全威胁。因此,对卫星链路的网络安全威胁分析,可以通过对通信载荷(包括转发器、天线等)进行建模而实现。这些知识的描述如下:

载荷 subClassOf (使用 some CPE)

通信载荷 subClassOf 载荷

通信载荷 subClassOf (emit some 无线电)

转发器 subClassOf 通信载荷

天线 subClassOf 通信载荷

⋮

发射点是卫星发射的场所,包含卫星控制中心、发射设施、IT设施、地面站和远程终端等设施,这些设施会应用CPE所列的一些通用软硬件完成资源调度、数据管理等任务。发射点与CPE之间的关系可用OWL描述如下:

发射点 subClassOf (使用 some CPE)

制造、运维和使用卫星所涉及的承包商、运营商、使用者等机构,会使用CPE所列的通用软硬件完成业务,是卫星网络威胁行为的客体。机构与CPE的关系描述如下:

机构 subClassOf (使用 some CPE)

2.2.2 网络安全领域概念建模

从网络安全的角度分析,针对卫星的网络攻击,主要是通过侵害与卫星关联的CPE实现,因此需要对CPE及其网络安全领域知识进行建模,用于分析CPE的网络安全态势。CPE包括对软硬件的类型、版本、厂家等描述信息,因此CPE的描述如下:

CPE subClassOf (cpePart exactly 1 {“软件”, “硬件”, “操作系统”})

CPE subClassOf (version exactly 1 xsd:string)

CPE subClassOf (vendor some 厂家)

CPE subClassOf (存在 some CVE)

参考网络安全知识库(如ATT&CK)和统一网络安全本体,网络安全涉及的概念主要包括通用漏洞披露(common vulnerabilities & exposures, CVE)、通用弱点枚举(common weakness enumeration, CWE)、攻击模式和缓解措施等。CVE由CPE上可被利用的一系列CWE组成,可以使用漏洞评分系统获得其严重程度评分。对所枚举的CVE,现有CVE知识库一般包含CVE编号、版本和一段文本描述。CVE的描述如下:

CVE subClassOf (编号 some xsd:string)

CVE subClassOf (版本 some xsd:string)

CVE subClassOf (文本描述 some xsd:string)

CVE subClassOf (包含 some CWE)

CVE subClassOf (获评分 some 漏洞评分系统)

通用攻击模式枚举与分类(common attack pattern enumeration and classification, CAPEC)是利用网络安全弱点进行攻击的一般方法描述,即攻击模式的描述,实例化后就是利用弱点CWE实现对CPE的攻击。部分CAPEC可以被进一步抽象,即CAPEC间存在childOf关系,最终可被抽象为网络攻击战技术(包括战术和技术)。ATT&CK建模了CAPEC和影响Impact、缓解措施间的关系。CAPEC知识库一般包含CAPEC编号和一段文本描述。这些属性和关系的描述如下:

CAPEC subClassOf (编号 some xsd:string)

CAPEC subClassOf (文本描述 some xsd:string)

CAPEC subClassOf (利用 some CWE)

CAPEC subClassOf (针对 some 软件)

CAPEC subClassOf (具体化 some 技术)

CAPEC subClassOf (childOf some CAPEC)

CAPEC subClassOf (产生 some Impact)

CAPEC subClassOf (hasMitigation some 缓解措施)

一些网络威胁群体在实施网络渗透时,会体现出一定的风格或手法,偏好特定的技战术和软件,或针对特定的机构。这些关系的描述如下:

网络威胁群体 subClassOf (使用 some 软件)

网络威胁群体 subClassOf (针对 some 机构)

网络威胁群体 subClassOf (使用 some 技术)

2.2.3 卫星故障领域概念建模

针对卫星的网络攻击导致卫星发生故障,进而出现可观测的故障现象,并产生故障影响。从卫星故障诊断的角度分析,参照失效模式与影响分析,可建模故障模式和卫星、故障现象、故障原因、故障影响之间的关系,用OWL描述如下:

卫星 subClassOf (发生 some 故障模式)

故障模式 subClassOf (源自 some 故障原因)

故障模式 subClassOf (产生 some 故障现象)

故障模式 subClassOf (产生 some 故障影响)

在针对卫星的故障诊断中,故障模式不可被地面站直接观测,只能通过卫星的故障现象进行反推。针对卫星的网络攻击,故障原因可定位到载荷或星载计算机。这些关系可用OWL描述如下:

故障原因 subClassOf (位于 some (载荷 or 星载计算机))

故障现象 subClassOf (反推 some 故障模式)

2.3 卫星网络空间态势感知推理规则

表示和推理卫星网络空间态势分析涉及的关系,可借助规则实现,本节使用SWRL建模和形式化表示OntoCSA4Sat中卫星网络安全漏洞分析和缓解措施的主要推理规则。

2.3.1 卫星的网络安全漏洞分析

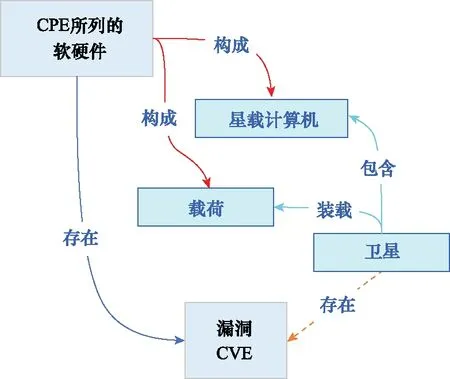

由于网络安全漏洞CVE和通用平台枚举库CPE所列的软硬件之间存在关联关系,因此,如果卫星上的CPE所列的软硬件存在CVE,那么卫星就存在网络安全漏洞。上述推理流程如图 3所示,图中实线箭头表示前提中的关系,虚线箭头表示推导的关系。

图3 推理卫星上的网络安全漏洞Fig.3 Inferring cyber security vulnerabilities of satellites

用SWRL表示上述推理规则如下:

软硬件(?p), 星载计算机(?obcx), 构成(?p,?obcx), 漏洞(?cve), 存在(?p, ?cve), 卫星(?sat), 装载(?sat, ?obcx) → 存在(?sat, ?cve)

上述SWRL规则中,“软硬件(?p), 星载计算机(?obcx), 构成(?p,?obcx), 存在(?p, ?cve), 装载(?sat, ?obcx), 卫星(?sat), 漏洞(?cve)”是规则前件,表示变量p(在SWRL语法中,用带?号前缀的字符串表示变量)是一种软硬件,星载计算机obcx由软硬件p构成,软硬件p上存在漏洞cve,卫星sat上装载了星载计算机obcx;规则后件“存在(?sat, ?cve)”表示sat上存在cve;“→”表示基于规则前件可推理出规则后件。

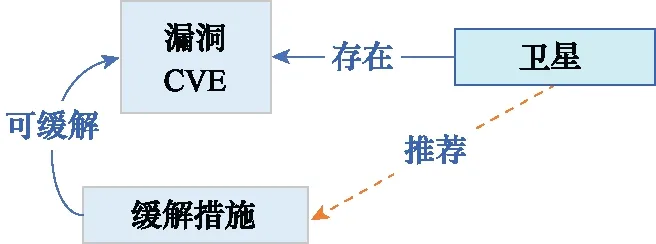

2.3.2 缓解措施的推荐

通过漏洞、弱点、攻击模式之间的关系及攻击模式与缓解措施的关系,针对漏洞可推断缓解措施,推理流程如图4所示。

图4 针对漏洞推荐缓解措施的推理Fig.4 Inferring the recommended mitigations for CVE

推理规则用SWRL表示如下:

弱点(?cwe), 利用(?capec,?cwe), 漏洞(?cve), 针对(?mit,?capec), 组成(?cwe,?cve), 攻击模式(?capec), 缓解措施(?mit) → 可缓解(?mit,?cve)

针对卫星的网络安全漏洞为卫星推荐缓解措施,其推理规则的SWRL表示如下:

卫星(?sat), 缓解措施(?mit), 可缓解(?mit,?cve), 漏洞(?cve), 存在(?sat,?cve), → 推荐(?sat,?mit)

上述规则的推理流程如图5所示。

图5 为卫星推荐缓解措施的推理Fig.5 Inferring the recommended mitigations for satellites

3 本体评估与验证

本节仿真了一个卫星网络安全态势的案例,进行卫星网络空间态势感知推理实验,评估OntoCSA4Sat知识库的一致性,以及用于推理解决卫星网络空间威胁态势感知问题的可行性。

3.1 实验案例构建

以“Iridium 108”卫星为蓝本,本节仿真了编号为2017-003H的卫星,围绕2017-003H的网络态势感知,在本体开发工具Protege中构建了OntoCSA4Sat的实例及其关系,如图6所示。知识库分为两部分:关于卫星和产品、制造商以及漏洞之间关系的知识;关于漏洞、弱点、攻击模式、影响以及缓解措施等之间关系的知识。

图6 围绕2017-003H的网络态势感知构建的知识库Fig.6 Knowledge base of cyber situational awareness for 2017-003H

从图6左下角往右上角看,关于2017-003H的网络态势感知知识如下:2017-003H是卫星,该卫星位于地心轨道leo-2017-003H中,承包商包括NASA和Iridium,应用程序包括2017-003H软件总体服务平台;2017-003H装载了星载计算机OBCX,OBCX的操作系统为Sylix(代码Sylix_Source_v1.8.3开源、厂商为RTOS_Corp);OBCX的CPU型号和架构分别为cpe2_3hxilinxzynq-ultrascale_+…、Cortex-A9(由Xilinx设计),该架构存在漏洞CVE-2019-5478,该漏洞可被利用的弱点包括CWE-200;CWE-200包含CWE-1243在内的多个相关弱点;针对CWE-200有包括Architecture_or_Design_Review在内的一系列检测方法;检测器2017-003H_记录了一份攻击日志,其中包含针对Cortex-A9的一个攻击行为atk-20311226-07C,Using_Slashes_in_Altemate_Encoding是该行为所对应的攻击模式;针对弱点CWE-200的攻击模式Host_Discovery,可在Linux操作系统上生效,Host_Discovery_Mitigation是该攻击模式的缓解措施,基于CWE-200攻击所产生的影响为Read_Application_Data。

3.2 实验结果及分析

使用第3.1节构建的关于卫星2017-003H的知识库,本节对OntoCSA4Sat本体进行推理实验,在Protege中使用Pellet推理机对知识库进行推理,验证了本体知识体系具有一致性。OntoCSA4Sat本体可用于正确推导隐含的知识,并回答态势感知能力问题,即发现2017-003H的网络安全漏洞、可能受到的网络攻击的攻击模式,以及针对攻击模式推荐的缓解措施。

基于OntoCSA4Sat推理,可获得关于2017-003H网络态势分析的整条链。例如,从卫星本身的网络安全态势角度,链路为:卫星→CPE所列的软硬件→漏洞CVE→弱点CWE→攻击模式CAPEC→影响和缓解措施;从制造、运维和使用等相关环节中网络安全态势的角度形成分析链,也可分析与卫星相关的网络安全薄弱环节和漏洞,涉及制造商、代码、轨道参数、卫星运行参数等概念和实例,如图7所示。

图7 CVE、CWE、检测方法、影响、缓解措施等与卫星之间的关系Fig.7 Relationships among CVE, CWE, detection methods, impacts, mitigations and satellites

图7中,实例与实例之间的边上黑色文字表示推理之前的已知信息,红色文字表示推理出的新知识。如图 7所示,对卫星制造、运维、使用等相关环节进行分析,可知2017-003H卫星的承包商和制造商有NASA和Iridium; 2017-003H的供应商包括Xilinx和RTOS_Corp,且2017-003H的运行轨道leo-2017-003H是低地球轨道。上述实验结果表明,OntoCSA4Sat的知识库具有一致性,基于知识库推理能够正确回答卫星编目、环境和供应商/承包商相关的部分能力问题。

围绕卫星本身的网络安全态势分析如下。卫星2017-003H上运行着Sylix操作系统和2017-003H软件总体服务平台,且2017-003H软件总体服务平台是基于Sylix操作系统开发的;Sylix公开了其源代码Sylix_Source_v1.8.3,且支持处理器cpe2_3hxilinxzynq-ultrascale_+…。处理器采用的CPU架构为Cortex-A9,且存在漏洞CVE-2019-5478,该漏洞和CWE-200弱点相关。因此,通过分析链Sylix→cpe2_3h…→Cortex-A9→CVE-2019-5478→CWE-200可知,2017-003H和CWE-200间存在hasWeakness关系。与CWE-200相关的攻击模式CAPEC有5种,但是只有一种能作用于Sylix操作系统平台,即Host-Discovery。

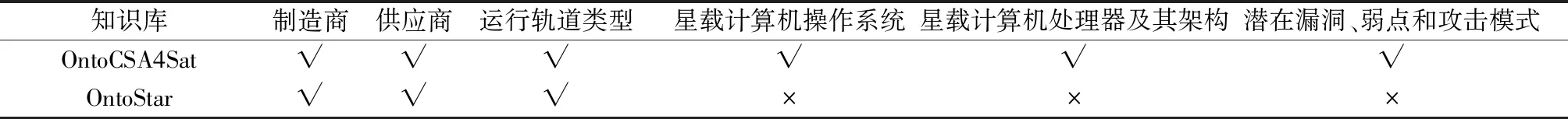

从上述分析可知,基于OntoCSA4Sat的推理不仅获得了卫星2017-003H的空间态势感知结果,而且获得了卫星的网络安全态势分析结果。OntoCSA4Sat的网络安全态势分析能力是现有空间目标识别知识库所不具备的。表1所示为OntoCSA4Sat和空间目标识别本体OntoStar[17]可推导的卫星信息,表中“√”表示具备推导该项信息的能力,“×”表示不具备推导该项信息的能力。从表1可以分析出上述结论。通过从Cortex-A9、CVE-2019-5478到CWE-200的漏洞链,可以获取相应产品的弱点信息;然后,通过CWE和CAPEC的关联,可推理威胁行动影响及其缓解措施。图 8展示了新推导出的关于2017-003H网络态势和关于Sylix操作系统漏洞、弱点的知识,其中浅黄色背景的条目为推理出的新知识。

表1 OntoCSA4Sat与OntoStar可推导的卫星信息

图8 部分关键实例推理结果Fig.8 Reasoning results of some key instances

推理结果显示,卫星2017-003H上存在漏洞CVE-2019-5478和网络攻击弱点CWE-200;卫星2017-003H的网络安全缓解措施为Host_Discovery_Mitigation。这些关系都是通过第2.3节的规则推导的。例如,2017-003H和CVE-2019-5478之间的“exist”关系,是通过SWRL规则和以下前提推导出来的:①卫星组件包括Sylix、cpe2_3h…和Cortex-A9;②Sylix和cpe2_3h…都存在潜在漏洞CVE-2019-5478。2017-003H和Host_Discovery_Mitigation之间的“hasMitigation”关系,是以CAPEC和缓解措施之间的“针对”关系、CAPEC与CVE之间的“针对”关系、卫星与CVE之间的“exist”关系为前提,通过SWRL规则推理而得到的。

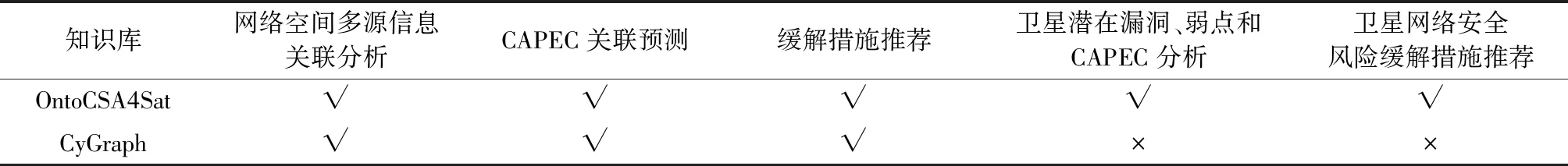

OntoCSA4Sat不仅能关联分析网络空间态势感知的多源信息,而且能推理卫星的网络安全风险及其缓解措施。OntoCSA4Sat能推理卫星的网络安全风险及其缓解措施,这是其他网络空间态势感知知识库所不具备的。OntoCSA4Sat与当前最先进的网络空间态势感知知识库CyGraph[9]的问题求解能力如表2所示,表中“√”表示具备该项能力,“×”表示不具备该项能力。从表2可通过比较分析得出上述结论。

上述实验结果及其分析表明:OntoCSA4Sat能够正确地进行卫星网络空间的态势感知推理,其知识体系具有一致性;基于OntoCSA4Sat的推理能够回答卫星的网络安全漏洞、网络攻击和缓解措施相关的部分能力问题。

表2 OntoCSA4Sat与CyGraph的问题求解能力

4 结束语

在太空网络战出现以前,对卫星造成物理损害的实验存在访问能力受限(仅有少数国家具备该能力)、可归因(容易被发现)、空间相互依存(物理损害会产生大量碎片,容易误伤己方卫星)等较高的门槛。对卫星的网络攻击将会改变这一现状。因此,做好卫星网络空间安全防御的态势感知尤为关键。针对卫星网络空间安全防御的态势感知,本文提出了态势感知系统的能力问题,构建了卫星网络空间态势感知本体OntoCSA4Sat。通过仿真实验案例,说明了OntoCSA4Sat推理能够正确回答所提出的部分能力问题,验证了知识库的一致性,以及所提方法的可行性,即基于知识推理自动发现卫星潜在的网络安全漏洞和薄弱环节,是卫星网络空间态势感知的一种实现途径。当前,OntoCSA4Sat知识库远未达到完备的程度,尚不足以回答所提出的所有能力问题。在后续工作中,需要深化OntoCSA4Sat的知识体系,同时,构建更多的案例,验证知识库的完备性和有效性。