5G 移动边缘计算场景下的快速切换认证方案

2022-06-24张伟成卫红权刘树新普黎明

张伟成,卫红权,刘树新,普黎明

(信息工程大学,河南 郑州 450001)

0 引言

5G时代的到来为用户带来了极致网络体验,移动边缘计算(MEC,mobile edge computing)[1]作为5G网络的关键技术之一,在整体性、可扩展性、时延、自动化方面能够满足5G的要求[2]。欧洲电信标准协会(ETSI,European Telecommunications Standards Institute)[3]将MEC定义为“在网络边缘为应用程序开发人员和内容提供商提供IT服务环境和云计算能力”。ETSI强调靠近用户,旨在降低服务交付等待时延,减少网络操作次数,提高业务分发传送能力,改善用户最终体验。文献[4]表明由于MEC服务器与用户端之间的距离比用户端与云服务器之间的距离短,因此在传输时延方面,MEC服务架构要明显优于云服务架构。引入MEC能够获得更佳灵活的服务和更高质量的服务体验。文献[5]认为集中式的体系结构可以降低高昂的网络维护成本,但对前传的带宽要求较高。边缘计算将云计算功能带到网络边缘,能够减轻回程线路的带宽需求。文献[6]指出时延是5G/6G中一个重要的性能指标,若将移动服务通过无线连接的Internet路由传输到远程服务器进行处理将难以保证低时延,集成在小区边缘的MEC通过在网络边缘提供服务能够减少传输时间为本地用户提供低时延服务。

MEC为5G网络带来便利的同时也引出了更多的安全挑战。如何在提供极致体验的同时,保护敏感数据不被非法边缘设施、非法用户窃取是其中一个重要问题。认证技术是保证终端和网络安全的初始防护手段,利用认证机制可以从用户端控制恶意行为的发生,从网络侧防止用户隐私信息的泄露[7]。

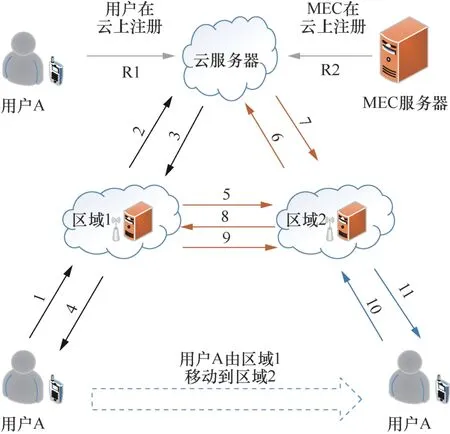

传统的服务获取架构如图1所示,用户终端(UE,user equipment)经过基站(BS,base station)、核心网向云服务提供商发出请求,云服务提供商根据请求信息,将服务逐层传递至终端。当用户终端跨区域移动时,用户终端需要重复上述的请求和传输流程。文献[8]指出传统云计算场景下的身份认证方案,云服务器负责用户认证的全部计算开销,且用户在不同管理域内获取服务时需要与云服务器进行重复认证。文献[9]认为传统集中式的认证已经不能满足海量终端的同时接入,同时不同功能实体之间的信任问题更加复杂。传统的服务获取方式有以下不足:一方面占用了传输路径上的各级网络资源,另一方面增加了用户终端的服务时延,影响用户的体验。

图1 服务获取架构Figure 1 The service acquisition architecture

在引入MEC服务架构中,MEC服务器将用户需要的服务内容提前从云服务器进行缓存,MEC服务器覆盖范围内的用户可以直接从边缘侧获取服务,无须再向云服务器请求。此模式能够有效节省核心网的资源,同时将服务内容下沉到边缘侧,有利于缩短服务响应时延。关于边缘计算范式下身份认证的研究较多地集中在移动云计算[8]与雾计算[10],对MEC场景下的身份认证研究较少。文献[11]表明边缘计算是一种多信任域共存的分布式交互计算系统,每个实体之间、不同信任域之间需要相互认证。适用于不同信任域实体之间的跨域认证以及支持终端设备高移动性的切换认证的研究尚处于起步阶段。文献[12]设计了一种基于位置的轻量级相互身份认证方案,用于解决智慧医院场景下穿戴监测设备的病人在转变区域时,如何快速实现与不同区域MEC服务器相互认证的问题,该方案用椭圆曲线密码来保护用户医疗数据,使用BAN逻辑(Burrows-Abadi-Needham logic)来证明身份认证和密钥建立的安全性,既保证了用户的最终体验,又保证了敏感信息不被窃取。文献[13]提出了一种基于多因素的身份认证方案。该方案要求用户通过网关节点进行自身注册。注册后的用户可以直接连接到传感器节点获取服务。同时该认证方案仅使用单向哈希、感知哈希函数和XOR操作,这些运算的计算开销较小且非常适合资源受限的设备。

综上所述,现有的身份认证虽然能满足可行性、安全性的要求,但直接将上述方案应用在5G移动边缘计算场景依旧存在诸多不合理的地方。如文献[8,10]中认证方案分别适用于移动云计算场景和雾计算场景,运用在MEC场景中的扩展性较差。文献[12]使用椭圆曲线密码来保护数据,计算开销较大,且所设计方案不能应对设备被盗攻击。文献[13]虽然保证了轻量级,但不能实现移动中用户的快速切换认证。5G移动边缘计算场景下的身份认证方案要满足方案轻量级、安全性,同时还需要解决用户在多个MEC服务器之间频繁进行移动切换认证的考验。本文在MEC服务架构的基础上设计认证方案,结合MEC“边缘在本地”[14]的特性,将服务和计算任务下沉到边缘服务器及终端用户侧,同时以构建信任域的方式对用户进行预认证,来降低用户的服务时延。

1 轻量级的身份认证方案

1.1 安全及性能指标

5G无线网络面临着诸多安全威胁,如终端用户可能受到恶意软件、漏洞攻击;空口传输过程中可能遭受非法窃听、篡改等[15]。由于MEC自身的特性还需满足性能上的要求。因此,5G MEC架构下的认证方案要同时兼顾安全和性能两方面指标。具体如下。

5GMEC应用场景需要满足以下安全属性,应对不同的攻击类型[16-19]。

1) 匿名性:用户的身份信息、边缘服务器的设备信息要保持匿名性,从而防止发生仿冒攻击。

2) 双向身份认证:网络需要验明用户的合法性,同样用户也需要验明网络的合法性。

3) 不可否认性(不可抵赖性):为了防止收发双方彼此否认,一般采用数字签名、签收机制来应对不可否认性。

4) 前向保密:过去的会话密钥与当前的主密钥关联不大,不会因泄露而影响彼此。

5) 信息的机密性:信息不能明文传输;加密算法不容易被破解。

6) 信息的完整性:接收方接收到的信息要真实可信,未经篡改、伪造、删除,保持信息的完整性。

7) 信息的新鲜性:时间戳、同步序列(SQN,sequence number)等同步机制能够用于保证信息传输的新鲜性。其中时间戳对接收双方的时间同步要求较高。

需应对的攻击类型如下。

1) 窃听攻击:攻击者直接获取传输信道上未加密的通信内容。针对加密的通信内容,攻击者可以采取流量分析等手段来获取敏感数据片段。

2) 仿冒攻击:攻击者窃取用户真实身份,假冒合法用户访问边缘网络获取服务。

3) 重放攻击:攻击者利用截获的请求消息来骗取接收方的响应消息。可通过信息的新鲜性来预防。

4) 中间人攻击:攻击者充当“中间人”,悄无声息的窃听两个合法用户的通信,以延迟、更改、删除通信过程中消息的方式发起攻击,攻击者并不需要破解传输密钥。

5) 拒绝服务攻击(DoS,denial of service):文献[20]指出边缘计算场景中实现身份认证时,还需考虑在边缘计算下抵御分布式拒绝服务攻击的能力。拒绝服务攻击的本质是阻碍提供服务系统的可用性。攻击者通过非法实体大量消耗系统资源,从而整个网络瘫痪,导致合法用户无法正常获取服务。

6) 离线猜测攻击:在离线模式下,攻击者可以采取暴力手段破解加密复杂度较低的密码文件。

7) 终端被盗攻击:当合法用户的终端被攻击者非法获取后,攻击者一方面可以使用功耗分析攻击来检索存储在被盗智能设备内存中的敏感数据,另一方面可以冒充合法用户取得网络的信任。

5G MEC应用场景需要满足以下性能要求。

1) 轻量级:认证机制在计算成本、通信成本等性能指标上消耗较小,对边缘设备的配置要求较低,能满足MEC场景下资源受限的特性。

2) 可扩展性:以MEC场景为例,新的用户、边缘服务器根据需要能够随时加入到MEC服务网络中。

1.2 系统架构及参数

传统的身份认证机制需要进行重复的单次认证过程,无法保证用户在跨区域移动过程中的极致流畅体验。将MEC应用于传统的通信网络中,数据在边缘侧进行处理,能够极大地降低时延,缩短用户与服务提供商之间的服务等待时间,提升用户的服务体验。现有的基于MEC架构的身份认证机制,只是将用户所需服务预缓存至MEC服务器上,认证过程仍然在云端,边缘服务器仅发挥了本地缓存的作用。本文所设计认证机制的核心思想:一是将计算任务下沉至用户终端及MEC服务器,这样既减少云服务器处理压力,又能确保敏感数据在本地处理;二是服务预缓存,用户所需服务将提前预缓存到目标边缘服务器上,以降低服务等待时延、提升用户体验;三是以构建信任域的方式,来缩短用户切换认证所需时间。云服务器为根信任域,它与MEC服务器共同构成一级信任域,经过根信任域认证的MEC服务器可加入一级信任域,经过根信任域认证的用户可以快速接入到一级信任域中的任何一个MEC服务器,不同区域的MEC服务器采用预认证来加入信任域。基于预认证的快速切换认证方案的服务构架由三部分组成:用户、MEC服务器、云服务器(如图2所示)。

图2 基于预认证的快速切换认证方案Figure 2 Fast handover authentication schemes service architecture based on pre-certification

1) 用户:用户通过智能设备(绑定自己生物特征信息)上的应用程序从MEC服务器或者云服务器获取所需服务。

2) MEC服务器:MEC服务器部署在网络边缘为用户提供安全、高效的服务。当用户从一个区域移动至另一个区域时,为了确保用户能够快速接入另一个MEC服务器,在用户移动到该区域前,MEC服务器需要提前将用户所需服务进行迁移。其中区域i中的MEC服务器记为MECi。

3) 云服务器:云服务器部署在云端为用户和MEC服务器提供服务。用户与MEC服务器通过云服务器进行彼此的认证(本文云服务器始终是可信的)。所提认证机制分为4个阶段,阶段1:注册;阶段2:首次认证;阶段3:服务迁移;阶段4:切换认证。相关符号含义如表1所示。

表1 符号说明Table 1 The symbol description

阶段1:注册

(1)用户在云服务器上注册

Step 1:用户通过安装在智能终端上的应用进行注册信息的处理,并将注册信息发送到云服务器上。本文用户与云服务器之间的传输信道为不安全的信道。

Step 2:云服务器将包含云服务器身份令牌的信息发给用户,并保存在用户本地。

(2)MEC服务器在云服务器上注册

Step 1:MEC服务器将注册信息发送到云服务器。本文MEC服务器与云服务器之间为安全的信道。

Step 2:云服务器将包含云服务器合法的身份令牌信息发送到MEC服务器,并保存在MEC本地。

阶段2:首次认证

Step 1:用户向区域1中的MEC服务器发送服务请求。

Step 2:区域1中的MEC服务器将用户的服务请求发送到云服务器。

Step 3:云服务器检查自身数据库,查看是否有MEC服务器及用户的ID信息,若无则终止;若存在则进一步验证MEC1服务器是否合法;若合法则将用户的认证信息、MEC1的认证信息发送至MEC1服务器。

Step 4:MEC1验证用户的合法性。若合法,将认证结果发送至用户。用户在本地验证MEC1的合法性,若合法,则接收MEC1提供的服务。反之,则从云服务器获取服务。

阶段3:服务迁移

Step 1:区域1的MEC服务器向区域2的MEC服务器发送迁移请求。

Step 2:区域2的MEC服务器向云服务器请求认证信息。

Step 3:云服务器发送MEC1、MEC2以及用户的认证信息。

Step 4:MEC2服务器发送认证信息。

Step 5:进行服务迁移。

阶段4:切换认证

Step 1:用户向区域2中的MEC服务器请求服务。

Step 2:MEC服务器验证用户的合法性,若合法,则将认证结果发送至用户并提供服务。用户在本地终端验证MEC服务器的合法性,若合法则接收服务。反之,则从云服务器获取服务。

1.3 注册阶段

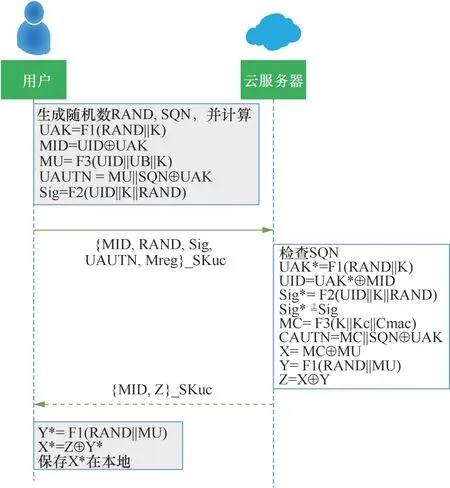

1.3.1 用户在云服务器上注册

用户通过安装在智能终端上的应用程序来获取所需服务,为了确保用户个人隐私信息的安全性,隐私信息将在本地进行处理。用户通过基站与云服务器进行交互,与基站之间的交互以无线的方式进行属于不安全的通道,信息传输过程需要进行加密处理。用户向云服务器进行注册,云服务器检查智能设备及应用程序的合法性,并保存绑定用户身份信息与设备信息的身份令牌,用于在服务过程中验证用户的真伪,本地保存包含云服务器令牌的信息用于在本地校验网络服务的真伪。用户注册流程如图3所示。

图3 用户注册流程Figure 3 The user registration process

具体步骤如下。

1) 用户生成SQN及随机数RAND,并计算UAK、MID、MU、UAUTN、Sig。其中SQN用于防范重放攻击,Sig用于防止注册信息被修改,UAK用于对敏感信息进行加密处理。

其中:UAK=F1(RAND||K),

MID=UID⊕UAK ,

MU=F3(UID||UB||K),

UAUTN=MU||SQN⊕UAK,

Sig=F2(UID||K||RAND)。

2) 发送消息到云服务器。消息如下:{MID, RAND, Sig, UAUTN, Mreg}_SKuc

3) 云服务器收到后,由RAND计算UAK*、UID(UID=UAK⊕MID) 、Sig*,并验证Sig与Sig*是否相等。

4) 云服务器计算MC=F3(K||Kc||Cmac)、CAUTN=MC||SQN⊕UAK 、X=MC⊕MU、Y=F1(RAND||MU)、Z=X⊕Y,并将Z发送至用户。

5) 用户计算X=Z⊕Y并保存在本地。

1.3.2 MEC服务器在云服务器上注册

MEC服务器部署在网络边缘,可采用使用软件定义网络和网络功能虚拟化等技术的通用标准服务器,相应的服务功能由对应服务商提供。本文不考虑有线传输过程中存在的安全威胁,因此MEC服务器与云服务器、MEC服务器之间采用有线传播的方式进行信息传递,属于安全通道。MEC服务器上相应的服务由服务提供商部署,部署应用时内置会话密钥与服务标识密钥。MEC服务器注册流程如图4所示。具体步骤如下。

图4 MEC服务器注册流程Figure 4 MEC server registration process

1) MEC服务器生成随机数RAND,并计算MAKi、Mimac、MMi、MAUTNi,将消息:{Mimac, RAND, MAUTNi, Mreg}_ SKcmi发送至云服务器。

其中:MAKi=F1(Kmi||RAND),

Mimac=MAKi⊕MACi,

MMi=F3(MACi||Kmi||Mi),

MAUTNi=F3(MACi||Kmi||MMi)⊕

MAKi。

2) 云服务器收到后,由RAND计算MAK*、MACi、MMi、MC、RESi。云服务器将MACi与对应的Kmi绑定,保存MMi在云端。

其中:MAKi*=F1(Kmi||RAND),

MACi=MAKi*⊕Mimac,

MMi=MAKi*⊕MAUTNi ,

MC=F3(K||Kc||Cmac),

RESi=MMi⊕MC。

3) 发送消息{Mimac, RESi}_SKcmi到MEC服务器。

4) MEC服务器收到消息后,保存至RESi本地边缘服务器。

1.4 首次认证阶段

用户与部署在区域1内的MEC服务器首次认证并获取所需的服务内容。云服务器将认证信息传至MEC服务器与用户处,在网络边缘实现相互认证,认证流程如图5所示。

图5 用户首次认证流程Figure 5 UE first authentication process

具体步骤如下。

1) 用户随机生成一个随机数Nu,对UID进行掩码,发送服务请求{MID, Nu, Sreq}_SKum1。

其中:UAKu=F1(Nu||K),

MID=UID⊕UAKu||SQN⊕UAKu。

2) 区域1的MEC服务器收到消息后随机生成随机数Nm1,对MAC1进行掩码处理。

其中:MAK1=F1(Kmi||Nm1),

M1mac=MAC1⊕MAK1。

3) 区域1中的MEC服务器向云服务器发送服务请求{MID, Sreq, Nu, M1mac, Nm1}_SKcm1。

4) 云服务器通过Nu、Nm1计算相应匿名密钥,计算UID、MACi。

其中:UAKu*=F1(Nu||K),

UID=MID⊕UAKu*,

MAK1*=F1(Km1||Nm1),

MAC1=M1mac⊕MAK1*。

5) 云服务器检查MAC1是否在云数据库中,若不在数据库中则终止服务并直接向用户发出假冒MEC服务器警告,若在,查询对应Kmi并计算MM1、RES1*(RES1*=MM1⊕MC )。

6) 云服务器检查UID,若不在数据库中则终止服务,并告知MEC服务器为非法用户,若在,查询MU。计算用户与区域1的MEC服务器的联合身份令牌AUTN1。

其中:UAKc=F1(Nc||K),

AUTN1=RES1*⊕MU=

MU⊕MC⊕MM1,

MUAKc=UAKc⊕MAK1。

7) 发送信息到MEC服务器,消息为:{AUTN1, Nc, MUAKc}_SKcm1。

8) MEC服务器生成随机数N1,同时计算UN1=N1⊕UAKc ,MX1=MM1⊕UAKc,发送消息{M1mac, AUTN1, MX1, Nc, UN1}_SKum1到用户端。

9) UE在本地计算并验证保存在本地的X⊕MM1与AUTN1是否相等,若相等则证明MEC服务器合法。。

10) 生成随机数N0,计算UAKc*、MM1、XMU、M1N0,发送消息{MID, XMU, M1mac, M1N0}_SKum1到MEC服务器。

其中:UAKc=F1(Nc||K),

MM1=MX1⊕UAKc*,

XMU=MU⊕UAKc ,

N1=UN1⊕UAKc ,

M1N0=N0⊕UAKc 。

11) MEC服务器计算MU*=XMU⊕UAKc ,MEC服务器用本地存的RES1⊕MU*与AUTN1对比。若相等则为合法用户。

12) MEC服务器计算N0=M1N0⊕UAKc ,生成共享密钥MSKum1=F4(N0||N1)

1.5 服务迁移阶段

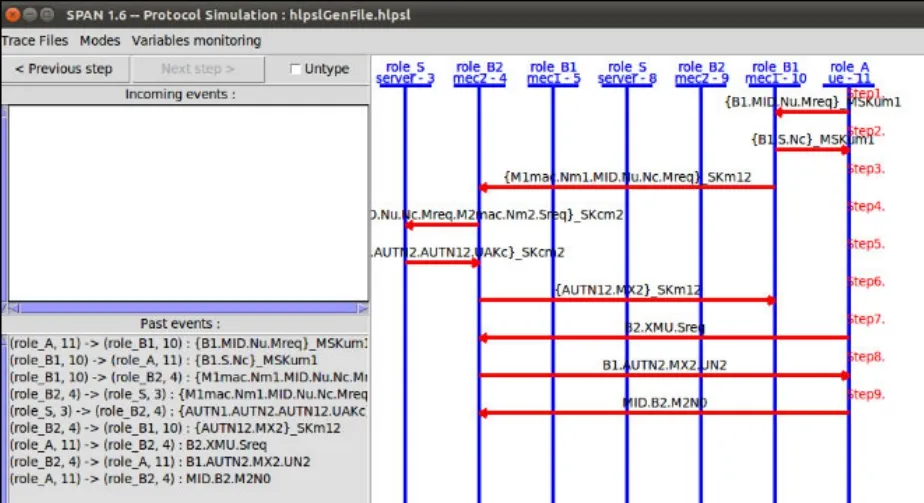

区域1的服务器与区域2的服务器进行相互认证,并传递服务相关信息,迁移流程如图6所示。

图6 服务迁移及切换认证流程Figure 6 Service migration and handover authentication processes

具体步骤如下。

1) 用户向区域1的MEC服务器发送迁移请求,消息为{MID, Nu, Mreq}_MSKum1。

2) 区域1的MEC服务器响应用户请示,并将请求消息发送到区域2的MEC服务器。其中{M1mac, Nm1, MID, Nu, Nc, Mreq}_SK m12为发往区域2中的MEC服务器的消息;发往用户的消息为:{Nc}_MSKum1。

3) 区域2的MEC服务器生成随机数Nm2,并计算MAK2、M2mac同时向云服务器发出认证请求。

其中:MAK2=F1(Km1||Nm1),

M2mac=MAC2⊕MAK2。

请求信息:{M1mac, Nm1, MID, Nu, Nc,Mreq, M2mac, Nm2, Sreq}_SKcm2

4) 云服务器检查相应参数是否存在,若不存在则终止服务。计算AUTN1、AUTN2、AUTN12,并发送消息:{AUTN1, AUTN2, AUTN12, MUAKc} _SKcm2到区域2中的MEC服务器。

其中:AUTN12=MM1⊕MM2⊕MC⊕UAKc。

5) 区域2的MEC服务器计算MX2,并发送消息:{AUTN12, MX2}_SK m12到区域1的MEC 服务器。

其中:MX2=MM2⊕UAKc 。

6) 区域1的MEC服务器计算AUTN12*,并验证与AUTN12是否相等。若相等则进行服务迁移。

1.6 切换认证阶段

当用户移动至区域2的MEC服务器服务范围内时,用户需要与区域2中的MEC服务器快速完成认证才能确保持续获取所需服务。

具体步骤如下。

1) 用户发送请求{XMU, Sreq}_SKum2到区域2中的MEC服务器,其中XMU中包含加密的SQN序列。

2) 区域2中的MEC服务器计算MU*()MU*=XMU⊕UAKc ),MEC服务器用保存在本地的RES2⊕MU*与AUTN2对比。若相等则为合法用户。

3) MEC服务器生成随机数N2,发送消息:{AUTN2, MX2, UN2}_SKum2到UE。

其中:UN2=N2⊕UAKc 。

4) UE在本地计算X⊕MM2,验证计算结果是否与AUTN2相等,若相等则证明MEC服务器合法。

5) 生成新的随机数N0,并计算UAKc、MM2、N2、M2N0,发送消息:{MID, M2N0}_ SKum2到MEC服务器。

其中:UAKc=F1(Nc||K),

MM2=MX2⊕UAKc ,

N2=UN2⊕UAKc ,

M2N0=N0⊕UAKc 。

6) MEC服务器计算N0,生成共享密钥MSKum2。

其中:N0=M2N0⊕UAKc ,

MSKum2=F4(N0||N2)。

2 方案分析

本节首先从两个角度分析所设计方案的安全性,一是从理论设计的角度,二是利用形式化分析工具进行仿真验证;其次对全流程的成本开销进行计算,对比切换认证与首次认证的计算成本,论证降低服务等待时延的可行性;最后,与其他方案进行对比表明所提方案的优势。

2.1 安全性分析

2.1.1 非形式化分析

本节主要从方案的理论设计角度进行非形式化的安全分析。

1) 匿名性:用户的身份信息UID由UAK进行掩码处理,边缘服务器的MAC地址由MAK进行掩码处理。UAK由仅有用户和云服务器知道的服务根密钥计算所得,MAK由仅有云服务器和MEC服务器知道的服务标识密钥计算所得,攻击者无法获取用户的UID信息以及边缘服务器的MAC地址。同时在本地对用户的生物信息MU进行哈希处理,云服务器、边缘服务器以及攻击者均无法获取用户的身份信息。

2) 双向身份认证:云服务器作为根信任域保存着用户的根服务密钥K以及边缘服务器的服务标识密钥Kmi,因此攻击者无法获取MU、MC,MMi。MEC服务器通过有线的方式向云服务器请求认证信息,由云服务器对不同区域的MEC服务器进行相互认证,经过认证的MEC服务器组成次一级的边缘信任域,信任域内的MEC服务器彼此可信,由任一MEC服务器认证的用户,可将被域内其他MEC服务器认可。用户与MEC服务器之间的首次认证在云服务器上进行,切换认证由用户与次级信任域进行认证。用户通过根信任域与边缘信任域进行相互认证。

3) 不可否认性:用户注册阶段使用签名信息Sig来保证用户的不可否认性。

4) 前向保密:用户的根服务密钥K以及边缘服务器的服务标识密钥Kmi会定期更新。假设攻击者获取当前的K和Kmi,在时间T内将无法由破解决之前或之后用户传输的信息,时间T取决于密钥更新频率,因此所提方案具备弱前向保密性。

5) 机密性:成功进行认证后,用户与MEC服务器构建新的会话密钥MSKumi,生成会话密钥的随机数N0,Ni进行加密处理后,分别传到MEC服务器与用户。攻击者无法获取随机数,从而无法得知新的会话密钥。

6) 完整性:要做到数据的安全传输,还需要确定收到的数据没有经过窃听者的篡改,这就涉及数据的完整性校验。用户在云服务器注册阶段的数据传输属于空口传输容易被攻击者篡改。所提方案通过引入签名信息Sig用于防止注册信息被篡改,其中Sig=F2(UID||K||RAND)。密钥K 仅用户和云服务器知道,攻击者无法计算出正确的Sig值,云服务器通过对比用户传输的Sig值与云服务器自身计算出的Sig*值是否相等对传输信息进行校验。

7) 新鲜性:在注册认证过程,采用同步序列的方式来确保信息的新鲜性。

8) 防窃听攻击:用户注册阶段在空口传输的内容MID、RAND、Sig、Z,其中MID、Z都进行了加密处理,攻击者无法通过窃听获取用户UID、UB,以及包含MC、MU信息的X。同时攻击者也无法通过RAND来计算匿名参数。

9) 防假冒攻击:用户的UID、UB、MEC服务器的MAC地址都进行了加密处理,攻击者无法假冒用户发起攻击。

10) 防重放攻击:注册、认证过程中通过采用同步序列的方式来防止遭受重放攻击。

11) 防中间人攻击:攻击者只有正确获取K、Kmi、Kc才能正确计算UAK、UAKc、MAKi,从而正确获取用于身份认证的核心信息MMi、MU、MC,才能实现正常的认证。而K、Kmi、Kc仅由服务提供商生成,被攻击者获取的机率相当小。攻击者无法在注册和认证过程中更改传输消息,因此,所提方案可抵御中间人攻击。

12) 防拒绝服务攻击:在本方案中,攻击者无法通过盗取大量用户账号来发动DoS攻击,因为用户要获取服务需要用户账号与用户的生物特征信息,而攻击者无法准确获取用户的生物信息UB。同时,注册、认证过程中采用的同步序列,可有效避免大量重复的服务请求。

13) 防离线猜测攻击:用户的根服务密钥以及MEC服务器的服务标识密钥,由服务提供商进行加密处理保存在各自本地中并定期更新,攻击者通过暴力手段破解密钥的难度大。

14) 防终端被盗攻击:用户获取服务需要提供自身的生物特征信息UB,非法用户的UB与合法的UID生成的MU将无法与保存在终端的验证信息匹配,在终端侧不法用户的行为将被终止。

15) 可扩展性:MEC场景下的认证方案需要满足边缘服务器的随时扩展,本文所提的认证机制中新增用户通过向云服务器注册来获取服务,新增的MEC服务器由服务提供商进行部署,可随时加入到整个认证系统。

16) 轻量级:通过采用计算复杂度较低的哈希算法和异或运算来完成认证方案中的各类计算任务,计算成本较低,满足轻量级要求。

2.1.2 形式化工具分析

AVISPA是用于自动验证Internet安全敏感协议和应用程序的按钮式工具[21]。它提供了一种用于表示协议及其安全属性的模块化表达形式语言,并集成了实现各种最新自动分析技术的不同后端,分别为即时模型检查器(OFMC,on-the-fly model-checker)、基于SAT的模型检查器(SATMC,SAT-based model-checker)、基于约束逻辑的攻击搜索器(CL-AtSe,constraint logic-based attack-searcher)和基于自动近似的树自动机(TA4SP,tree automata based automatic approximations for the analysis of security protocols)。AVISPA使用高级协议规范语言(HLPSL,high level protocol specification language)[22]进行编码,由于HLPSL是比基本的“Alice&Bob”表示法更具表现力的语言,因此,协议设计者有时很难确定编写的HLPSL规范是否符合他们所考虑的“Alice&Bob”协议。SPAN[23]是一款专门为AVISPA制作安全协议的工具,SPAN可以通过简单的CAS+语言[24]生成HLSPL语言,有助于交互式生成消息序列图(MSC,message sequence charts),可以将其视为HLPSL规范中的“Alice&Bob”跟踪。

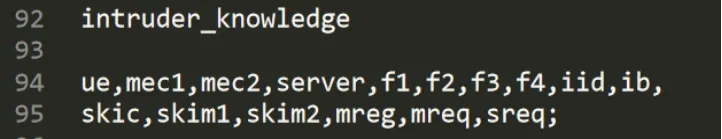

本次验证过程使用SPAN工具将CAS+语言转换为HLPSL语言,再进行调试仿真。CAS+语言第1部分标识符声明(identifiers),用于声明协议中涉及的参数类型。如图7所示,协议共有4个实体,分别是代表用户的A,代表区域1中的MEC服务器B1,代表区域2中的MEC服务器B2,代表云服务器的S。MSKum1为会话密钥,F1为哈希函数,UID表示不属于user、key类型的任何数据(数字num、文本text、记录record等)的抽象。

图7 标识符声明部分Figure 7 The identifier declaration section

第2部分为消息(Message),描述消息体之间相互交互的全过程。如图8所示,标签1-2表示用户注册会话流程,标签3-4与5-6分别表示MEC服务器注册会话流程,标签7-10为用户首次认证会话流程,标签11-16为MEC之间的服务迁移会话流程,标签17-19为用户切换认证会话流程。

图8 消息部分Figure 8 The message section

第3部分为初始知识(Knowledge),在协议执行的开始,每个主体都需要一些初步的知识来撰写它的消息,如图9所示。

图9 初始知识部分Figure 9 Initial knowledge section

第4部分为会话实例(Session instance),通过将不同的值分配给不同的标识符,从而描述运行协议的不同系统。其中A:i表示用户为入侵者时的会话实例,如图10所示。

图10 会话实例部分Figure 10 The session instance section

第5部分为入侵者知识(Intruder knowledge),入侵者知识是在会话实例中引入的一组入侵者已经知晓的值。如图11所示,入侵者知晓用于加密计算的函数f1、f2、f3、f4,以及入侵者与云服务器之间的会话密钥skic,入侵者与MEC服务器之间的会话密钥skim1、skim2。

图11 入侵者知识部分 Figure 11 Intruder knowledge

第6部分为目标,用于声明参数的机密性以及实体间的相互认证过程。图12明确所提协议具备的安全目标,如secrecy_of K,UID [A,S]表示只有用户和云服务器知道K与UID的值。Authentication_on ue_mec_mm1表示用户对MEC1服务器进行认证。

图12 目标部分Figure 12 Goal section

实验过程中使用SPAN工具将CAS+语言转换为HLPSL高级语言后再进行调试,图13展示了通过SPAN工具转换后的服务迁移与切换认证的消息序列。

图13 服务迁移与切换认证消息序列Figure 13 Service migration and switching authentication message sequence diagrams

图14为首次认证的验证结果,图15为切换认证的验证结果。具体说明如下:验证结果的前两行是协议摘要目标后端注释,第一行表示所用验证工具的后端类型,第二行为工具版本。“SUMMARY”为协议验证的整体摘要,分为“SAFE”与“UNSAFE”两个结果,DETAILS为验证结果的详细解释有以下常见类型“ATTACK_ FOUND”、(发现攻击)、“BOUNDED_ NUMBER_OF_SESSIONS”、(有限次的会话实例)等,“PROTOCOL”为路径信息,“GOAL”显示验证目标按协议规定执行,“STATISTICS”为具体的验证细节。若协议“SUMMARY”显示为“UNSAFE”,则“DETAILS”将会显示为“ATTACK_FOUND”,“STATISTICS”处将呈现出具体的攻击路径。本文方案采用OFMC进行验证,两次验证结果在有限次的会话实例下均为安全有效。

图14 首次认证验证结果Figure 14 First authentication verification results

图15 切换认证验证结果Figure 15 Handover authentication verification results

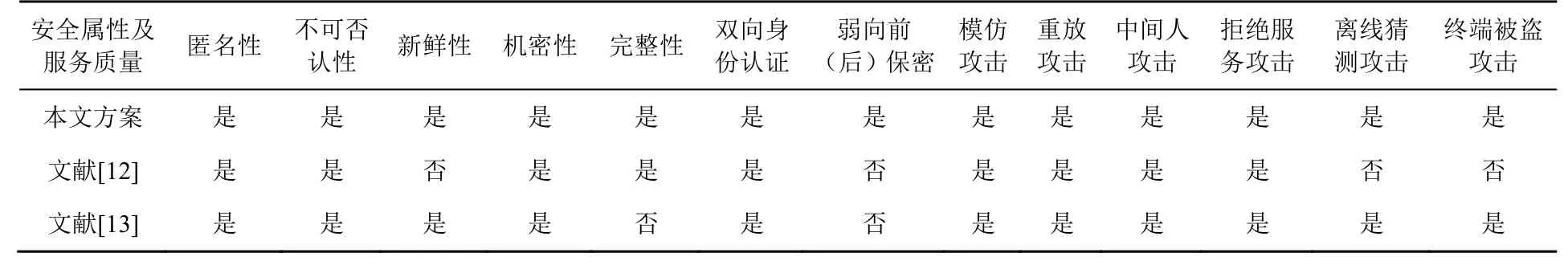

2.1.3 安全性比较

表2从匿名性、不可否认性、新鲜性、机密性等方面对比了所提方案与其他方案的安全性。本文所提出的方案与其他方案相比具有更高的安全性。

表2 安全属性对比Table 2 Comparison of security attributes

2.2 性能评估

文献[26]对各种对称、非对称、哈希函数、椭圆曲线加密算法的计算成本进行了分析,与椭圆曲线操作或加密解密操作相比,单向哈希函数的成本更低。本文所提方案仅使用XOR操作和哈希计算,计算成本较低满足MEC场景轻量级要求,能为资源受限的边缘设备提供了更好的性能。

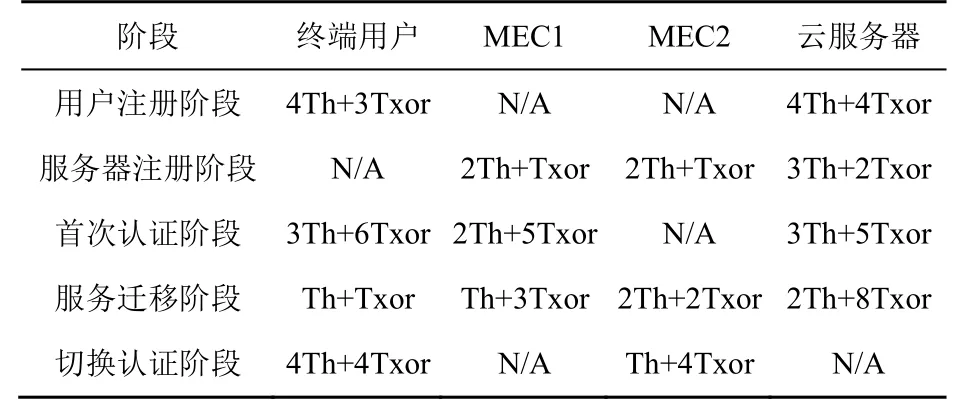

切换认证带来的计算成本也是一个需要考虑的重要问题[25]。本文使用参数为Intel(R) Core(TM) i7-9750H CPU @ 2.60 GHz,64 GB内存和Window 10操作系统的计算机模拟边缘服务器和云服务器,使用性能参数为kirin 980、8G内存和Android 10操作系统的华为手机模拟移动设备,实验使用Python语言进行仿真,计算所提方案和文献[12-13]中使用的基本执行时间,如表3所示,其中Th为一次单向哈希函数的计算成本,Txor为一次异或运算的计算成本,Tsyen为对称加密算法加密计算成本,Tsyde为对称加密算法解密计算成本,Tasen为非对称加密算法加密计算成本,Tasde为非对称加密算法解密计算成本。其中选择AES-256为实验中的对称加密算法,RSA为非对称加密算法。

表3 基本执行时间Table 3 Basic execution time 单位:ms

表4分析了每个阶段用户、MEC服务器、云服务器的计算成本。由表4可以明显看出切换认证阶段的计算成本(5Th+8Txor)明显少于首次认证计算成本8Th+16Txor,实现了将计算任务下沉到边缘的要求。

表4 各阶段计算成本Table 4 Computation costs of each stage

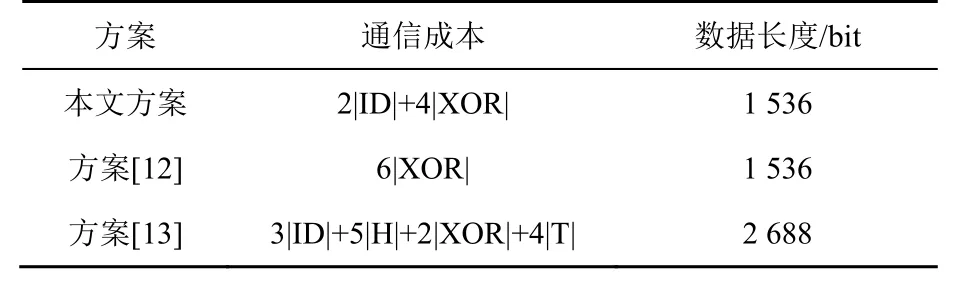

表5列出了3种方案认证阶段的计算成本,与文献[12]相比,所提方案减少了云服务器计算压力,与文献[13]相比,所提方案在整体计算成本方面占优,均能够满足资源受限的移动终端用户需求。

表5 认证阶段计算成本对比Table 5 Computation costs of the proposed scheme in authentication phase

表6列出了3种协议的通信成本,其中ID为身份标识、XOR为异或运算、H为单向哈希、T为时间戳。设它们的长度分别为:|ID|=256 bit,|XOR|=256 bit,|H|= 256 bit,|T|= 32 bit。由此计算3种协议的通信成本,结果表明,本文所提出的方案通信成本方面占优势。综上所述,本文方案在通信成本上有较好的优势,计算开销能够满足资源受限的移动终端用户需求。

表6 通信成本对比Table 6 Communication cost of the proposed scheme

3 结束语

针对传统服务架构难以满足移动用户对时延、服务质量的严苛要求等问题。本文通过引入MEC来实现移动过程中用户安全可持续的服务体验。本文方案的优势有以下4个方面:首先,本文方案通过构建信任域,使得经由边缘信任域认证的用户能快速获取信任域内任一边缘服务器的服务。其次,在服务迁移阶段通过服务预缓存可以有效减少用户请求服务的等待时间;再次,将部分云服务器承载的任务下沉至MEC服务器,在边缘侧进行数据处理能减轻云服务器的计算压力;最后,用户端承载了部分数据处理任务,用户的设备信息与生物特征信息在本地进行计算验证,无须再上传至云服务器,这样既保证了用户隐私信息不出本地,又能降低实时处理带来的时延问题。

后续期望从两个方面对方案进行完善:一是在实际工程环境中对方案的可扩展性进行验证;二是在普适性上进行改进,期望协议可兼容第三方部署的边缘服务器。