群组内基于区块链的匿名可搜索加密方案

2022-06-07王泽锐朱天泽

王泽锐,郑 东, 郭 瑞, 朱天泽

群组内基于区块链的匿名可搜索加密方案

王泽锐1,2,郑 东1,2, 郭 瑞1,2, 朱天泽1,2

1西安邮电大学网络空间安全学院 西安 中国 7101212西安邮电大学无线网络安全技术国家工程实验室 西安 中国 710121

公钥可搜索加密技术不仅可以保护云存储中用户的数据隐私, 还可以提供数据在不解密的条件下进行密态数据搜索的功能。针对群组内用户进行密文安全搜索的需求, 本文以群组为单位使用基于身份的广播加密进行数据的加密与密钥封装, 以基于身份的可搜索加密构造关键词密文及关键词陷门, 提出了一种群组内的公钥可搜索加密方案, 保证了只有群组内的授权用户才可以进行安全搜索并解密数据。此外, 为保护用户的身份隐私, 通过构造匿名身份, 避免了因云服务器好奇行为而造成的用户身份泄露问题。同时, 在按需付费的云环境中, 为了防止云服务器向用户返回部分或不正确的搜索结果, 文章结合区块链技术, 使用区块链作为可信第三方, 利用智能合约的可信性, 在用户验证搜索结果正确后向云服务器支付搜索费用, 解决了用户与云服务器之间的公平支付问题。并加入了违规名单机制, 防止恶意用户对系统可用性造成影响。在安全性方面, 通过基于判定性双线性Diffie-Hellman问题与判定性Diffie-Hellman问题进行安全性分析, 证明了在随机谕言机模型与标准模型下方案满足关键词密文与关键词陷门的不可区分性。最后, 通过功能对比表明本方案有较强的实用性, 利用Charm-crypto密码库对方案进行效率对比, 其结果表明本方案与其他相关方案相比具有较低的计算以及通信开销。

匿名可搜索加密; 群组共享; 区块链; 智能合约; 公平支付

1 引言

随着信息技术的发展, 企业和个人用户产生的数据呈爆发式增长态势, 海量数据导致本地存储压力增大。且本地存储存在极大风险, 一旦服务器出现故障, 将对用户数据造成严重损失。因此, 云存储作为一种新兴的数据管理模式, 以其使用便捷、存储空间大、节约成本、在任何时间、任何地点都可以对数据进行访问等优势受到越来越多用户的欢迎[1]。然而, 云存储服务也存在许多问题。首先, 云服务器通常是由云服务商提供的, 作为一个独立的实体, 数据存储至云服务器, 由于其自身的经济价值, 经常遭受黑客攻击, 造成数据泄露。其次, 云服务器并非完全可信的, 用户将数据存储在云服务器上, 云服务器可能在用户不知情的情况下对数据进行篡改或者删除, 对数据的完整性造成破坏。为了解决云存储环境下数据安全的问题, 用户通常将数据进行加密后上传至云服务器。然而, 在数据加密后又将面临密态数据检索困难的问题[2]。

安全搜索是指对加密数据的有效检索, 为了解决加密数据存储在云服务器上时, 云服务器半诚实且好奇的条件下如何利用云服务器进行安全的关键词检索的问题。2000年, Song等人[3]首次提出了一对一的对称可搜索加密方案, 数据拥有者产生加密数据和关键词密文上传至云服务器, 云服务器通过数据使用者生成的陷门对整个加密数据进行搜索, 得到包含该关键词的密文数据。Boneh等人[4]首次提出了多对一带有关键词搜索的公钥可搜索方案(Public Key Encryption with Keyword Search, PEKS)并定义了公钥可搜索加密安全性的概念, 但该方案在密钥的传输中存在被敌手窃取的安全隐患。为了解决这个问题, Baek等人[5]提出了在无安全信道条件下的公钥可搜索加密方案(Secure Channel Free Public Key Encryption with Keyword Search, SCF-PEKS), 在该方案中数据拥有者利用使用者和云服务器的公钥构造PEKS密文, 使用者利用自身私钥和云服务器公钥构造陷门, 在测试时云服务器只有使用自身的私钥才可以匹配正确, 保证了数据在无安全信道下传输。为了提高可搜索加密方案的功能性, 文献[6-7]分别提出了带有连接关键字的可搜索加密方案(Public Key Encryption with Conjunctive Field Keyword Search, PECKS)。

在公钥可搜索加密的安全性方面, Boneh等人[4]证明了该方案是基于语义安全的, 却无法抵抗关键词猜测攻击。Tang等人[8]提出了可以抵抗关键词猜测攻击的方案。Rhee等人[9]指出文献[5]的方案不可以抵抗离线关键词猜测攻击, 提出了“陷门不可区分性”的概念, 指出公钥可搜索加密满足陷门不可区分性是抵抗离线关键词猜测攻击的充分条件, 并设计出一个具有陷门不可区分性的无安全信道的公钥可搜索加密方案。Xu等人[10]提出了双陷门方案, 使该方案可以抵抗内部关键词猜测攻击。Qin等人[11]提出了多密文不可区分性的概念, 使该方案可以同时抵抗选择多关键词攻击和关键词猜测攻击。陆海宁[12]提出了可隐藏搜索模式的对称可搜索加密方案, 该方案将搜索结果关键词进行分组, 同组单词在搜索时生成相同的陷门, 从而使敌手无法区分用户进行检索的关键词。

为了减小公钥基础设施建立以及证书维护的开销, Boneh等人在文献[13]中提出一个实用的基于身份的加密体制(Identity Based Encryption, IBE), 以用户的身份、地址、电子邮箱等标识信息作为用户的公钥, 用户的私钥通过密钥生成中心(Private Key Generation, PKG)生成。Abdalla等人[14]给出了IBE到PEKS的转换, 提出基于身份的可搜索加密方案(Indetity Based Ecrtyption with Keyword Search, IBEKS)且支持临时关键词搜索。Yang等人在文献[15]提出了一个满足关键词密文和陷门不可区分性的指定服务器基于身份的可搜索加密方案, 但是在该方案中如果敌手穷举关键字集合, 则可以从陷门中获得关键词信息。王少辉等人[16]在文献[15]的基础上进行改进, 提出了一个高效的指定测试者的基于身份可搜索加密方案, 证明了该方案在随机谕言模型下满足适应性选择消息攻击的密文和陷门的不可区分性, 可以有效抵御离线关键词猜测攻击。魏晶等人[17]提出一种指定发送者的可搜索加密方案, 该方案在满足关键词密文和陷门的不可区分性的基础上还满足抵抗内部敌手的关键词猜测攻击。牛淑芬等人[18]提出了一种在加密邮件系统中基于身份的可搜索加密方案, 该方案通过在密文和陷门生成中加入身份信息来进行相互认证, 同时指定服务器进行搜索, 保证用户隐私不被泄露。Ma等人[19]提出了一种应用于工业物联网环境下无安全信道下的基于身份无证书可搜索加密方案, 并证明了该方案在选择关键字猜测攻击下是安全的。张玉磊等人[20]将基于身份的密码体制与无证书密码相结合, 提出了一种基于无证书的多服务器可搜索加密方案, 将存储与搜索功能分配给不同的服务器, 减轻了单一服务器环境下服务器的计算开销。文献[21]将基于身份的广播加密[22]与可搜索加密相结合, 提出一种带有用户授权的数据共享可搜索加密方案, 通过广播加密使数据使用者可以自主授权密文数据的访问权限, 通过用户身份指定用户的搜索权限。朱敏惠等人[23]提出了支持代理重加密的基于身份可搜索加密方案, 并且证明了该方案能抵抗适应性选择身份和选择明文攻击。然而, 在基于身份的可搜索加密方案中, 云服务器作为一个半诚实且好奇的实体, 会因为其好奇行为而造成用户身份泄露, 从而对用户的隐私安全造成威胁。采用匿名身份可以有效的解决这个问题。夏逸珉等人[24]提出了一种在标准模型下基于身份的匿名加密方案, 解决了接收者匿名性保护的问题, 并证明了该方案在选择明文攻击下是不可区分的。本文通过PKG为数据使用者生成假名, 使用假名作为该用户的唯一标识, 这种情况下即使云服务器获得了数据使用者的匿名身份, 但也无法获得其真实身份。

但是在实际应用中, 云服务器作为一个并非完全可信的实体, 可能存在一些半诚实且好奇的行为。随着区块链技术的发展与应用, 利用区块链技术可以解决传统方案中第三方服务器半诚实且好奇的问题。区块链是一个分布式的账本与数据库, 具有去中心化, 不可篡改, 公开透明等优点[25]。这些特点保证了区块链的“诚实”与“透明”, 为区块链创造信任奠定基础。利用区块链技术能够解决信息不对称问题, 实现多个主体之间的协作信任与一致行动。将区块链与可搜索加密相结合, 极大的提升了可搜索加密方案的可用性。2017年Li等人[26]提出了基于区块链的对称可搜索加密方案, 杜瑞忠等人[27]在此基础上进行了修改, 使该方案既可以防止内部关键词猜测攻击, 又保证了系统的可用性。文献[28-29]基于区块链机制分别提出了应用在电子医疗病例下的可搜索加密方案。翁昕耀等人[30]提出了一种基于区块链的结果可追溯的可搜索加密方案, 通过第三方可信机构验证数据传输过程中的一致性, 并利用区块链记录验证结果以防篡改。在按需付费的云存储环境下, 云服务器作为一个不可信的第三方, 会存在欺诈行为, 即云服务器给数据使用者返回部分搜索结果或者错误的搜索结果而收取全部的搜索费。针对云服务器不可信的问题, 黑一鸣等人[31]提出了一种基于区块链的可公开验证分布式云存储系统, 使用智能合约保证数据服务交易公平, 并提升了系统判罚的时效性。闫玺玺等人[32]提出了基于区块链的且支持验证的属性基可搜索加密方案, 将对称可搜索加密与属性加密(Attribute Based Encryption, ABE)相结合实现了一对多可搜索加密, 同时解决了用户在使用可搜索加密方案时的检索公平性问题。

综合上述分析, 为了解决群组内用户的密文共享与安全搜索问题和用户与服务器之间公平支付的问题。本文提出了一种群组内基于区块链的匿名可搜索加密方案, 本文的贡献如下:

(1) 结合基于身份的可搜索加密和广播加密体制, 实现了在群组内的密文共享和安全搜索。此外, 群组内用户采用匿名方式进行搜索, 保证了云服务器不会获取用户身份信息。并结合区块链技术, 解决了云服务器与用户之间的公平支付问题。

(2) 本方案验证了匹配、解密、匿名追责算法的正确性。基于判定性双线性Diffie-Hellman问题和判定性Diffie-Hellman问题, 证明了在选择明文攻击下本方案具有关键词密文及陷门的不可区分性。

(3) 通过Charm-crypto密码库进行仿真模拟, 与其他方案在效率方面进行对比, 其结果表明本方案在确保安全性的前提下具有较低的计算开销与较高的实用价值。

2 预备知识

2.1 双线性映射

2.2 困难问题

2.3 区块链与智能合约

区块链是由连接在一起的区块组成, 其中区块的主要构成部分是区块头和区块体, 区块头主要存放的是当前区块的HASH值、时间戳、下一个区块的HASH值, 区块体主要存放的是智能合约以及该区块的其他信息。

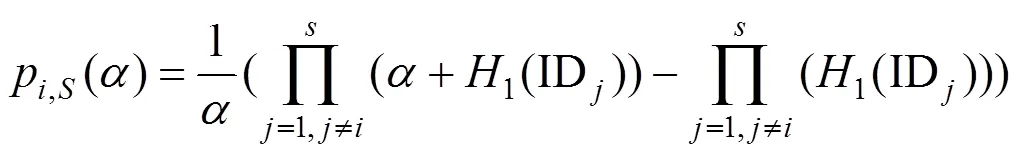

智能合约是一套控制着数字资产并包含了合约参与方约定的权利和义务、由计算机按照事先约定的规则自动执行而不需要人为参与的协议。智能合约允许在没有中央机构参与的情况下执行可信的交易和协议[33], 如图1所示。将智能合约写入至区块链中, 由区块链的不可篡改性以及密码学散列算法保证存储、读取、执行的整个过程透明、可跟踪、不可篡改、不可否认。智能合约提供的安全性优于传统的合同, 并且降低了与合同有关的交易成本。

图1 区块链与智能合约的结构

Figure 1 The structure of blockchain and smart contract

3 系统模型

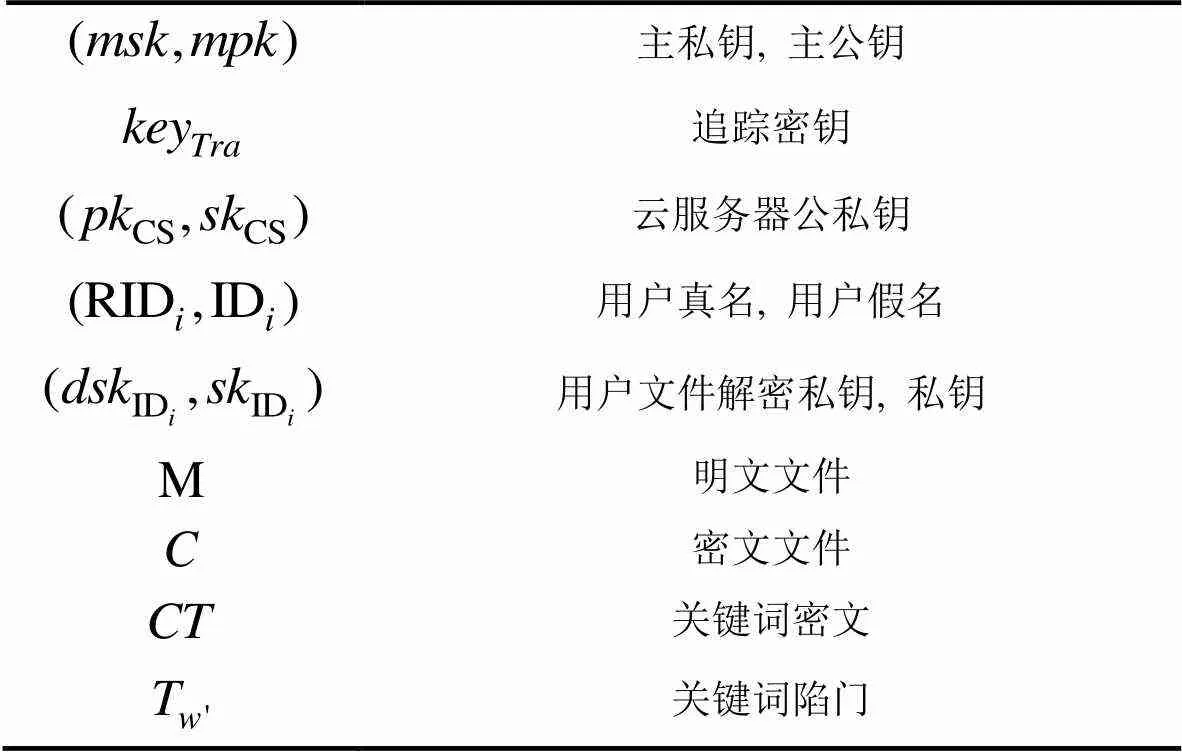

表1中展示了群组内基于区块链的匿名可搜索加密系统中常用的符号。

表1 系统常用符号

3.1 系统简介

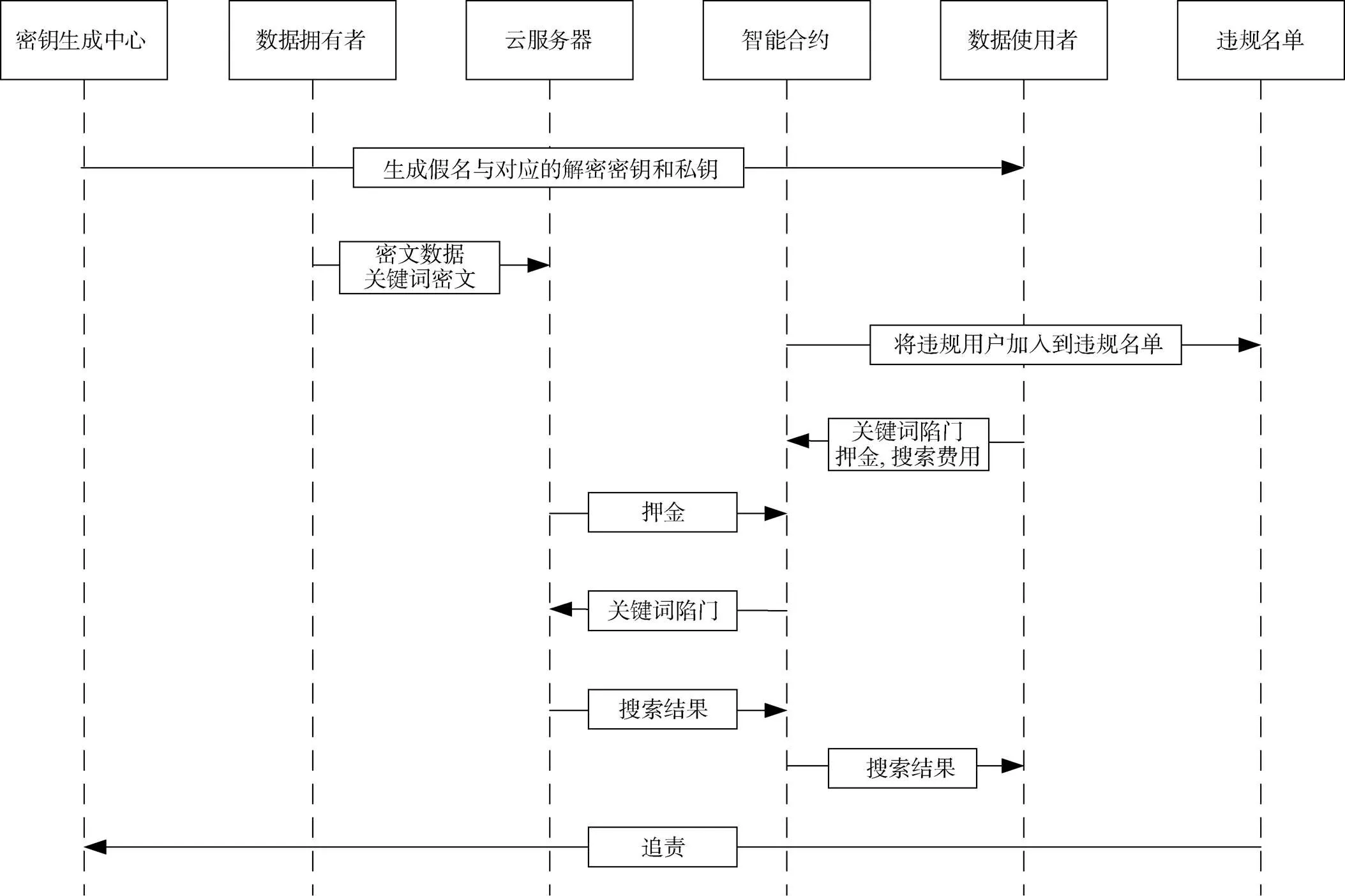

群组内基于区块链的匿名可搜索加密系统中总共包含6个实体, 即密钥生成中心(Private Key Generation, PKG)、数据拥有者(Data Owner, DO)、云服务器(Cloud Server, CS)、数据使用者(Data Users, DU)、智能合约(Smart Contract, SC)、违规名单(Violator List, VL)。系统模型如图2所示:

(1) 密钥生成中心: PKG是系统中唯一的可信第三方机构。主要工作是为系统生成公开参数与主私钥、追踪密钥, 为DU注册假名以及生成DU对应的密钥, 通过智能合约上传的违规名单进行追责恢复出DU的真实身份。

(2) 数据拥有者: 主要的工作是在收到PKG发送的用户集后对明文数据进行加密并生成关键词密文, 将加密后的密文数据与关键词密文上传至CS。

(3) 云服务器: CS在本系统中是一个半诚实且好奇的实体。主要的工作是接受SC的搜索请求以及对关键词陷门并进行匹配, 并将结果上传至SC。

(4) 数据使用者: 主要的工作是计算关键词陷门, 并将陷门上传至SC。在收到搜索结果后对密文数据进行解密。

(5) 智能合约: 主要的工作是接收DU上传的陷门, 再将陷门发送至CS。CS执行搜索操作完毕后将密文数据通过SC发送至DU。

(6) 违规名单: 为了减小系统开销、提高系统可用性而增加的实体。主要的工作是记录违规用户, 由SC生成。

3.2 算法的形式化定义

图2 系统模型图

Figure 2 The diagram of system model

3.3 安全模型

Game1: 下面通过敌手A与挑战者之间的安全游戏来定义本方案中的关键词密文不可区分性。游戏定义如下:

Game2: 下面通过敌手A与挑战者之间的安全游戏来定义本方案中的关键词陷门不可区分性, 游戏定义如下:

4 方案构造

图3为群组内基于区块链的匿名可搜索加密方案的运行流程框架, 本方案具体实现的细节如下:

二是迅速启动水利部抗震救灾应急预案。国家防办等有关部门要全力做好水库、水电站、堤防等除险保安工作,受损严重的水库要尽快腾空库容,对可能出现的堰塞湖险情要及时落实排险避险措施。要迅速抢修震损供水工程,编制实施好临时供水方案,确保灾区群众饮水安全。要做好水利抗震救灾专家技术人员和抢险队伍的组建准备工作,根据灾区需要随时赶赴一线帮助开展水利抗震救灾工作。要做好抢险物资的调拨工作,确保抢险救灾关键时刻的物资设备供应。

4.1 关键词搜索方案

图3 群组内基于区块链的匿名可搜索加密方案的运行流程框架图

Figure 3 The framework diagram of the operation flow of blockchain-enabled anonymous searchable encryption scheme in the group

③若匹配正确则返回1, 匹配错误则返回0。

获得对称密钥:

4.2 公平支付机制

为了防止云服务器给数据使用者返回部分搜索结果或者错误的搜索结果等不可信行为而收取全部的搜索费。本文在系统中加入区块链以及违规名单机制, 具体流程如下:

Algorithm 1系统初始化 1.SC SET: 2.CS SET: 3.DU SET:

Algorithm 2违规名单执行 1.WHILE 2.IF 3. 4.ELSE BREAK 5.END WHILE 6.IFADD TO VL

Algorithm 3支付检索费用及押金 1.DU SEND TO SC: 2.CS SEND TO SC: 3.SC SEND TO CS:

Algorithm 4执行测试算法及解密密文 1.CS RUN AND GET 2.CS SEND TO SC: 3.SC SEND TO DU: 4.DU GET:AND RUN

图4 公平支付流程图

Figure 4 The flow chart of payment fairness

Algorithm 5验证以及费用转移 1.DU VERIFY 2.IF TRUE 3.PAY TO CS 4.RETURN TO DU 5.IF FALSE 6.RETURN TO DU 7.RETURN TO CS 8.END IF

Figure 5 The flow chart of costs passing

Algorithm 6追责 1.SC SEND VL TO PKG 2.PKG DELETE 3.PKG RUN 4.GET

4.3 正确性验证

4.3.1 匹配正确性

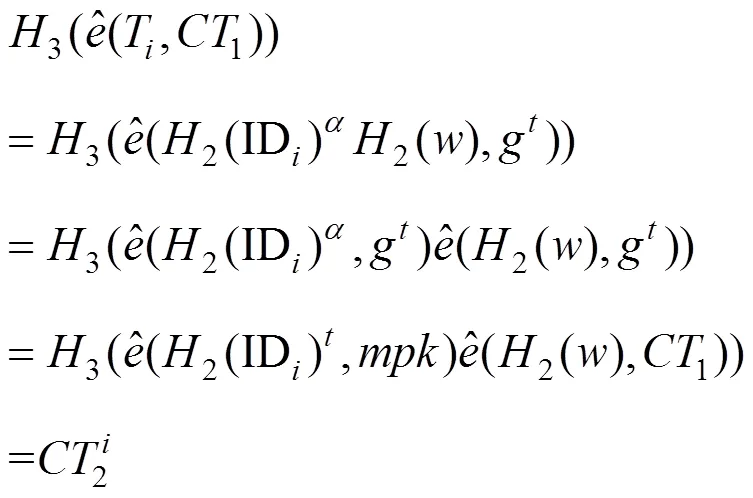

②验证

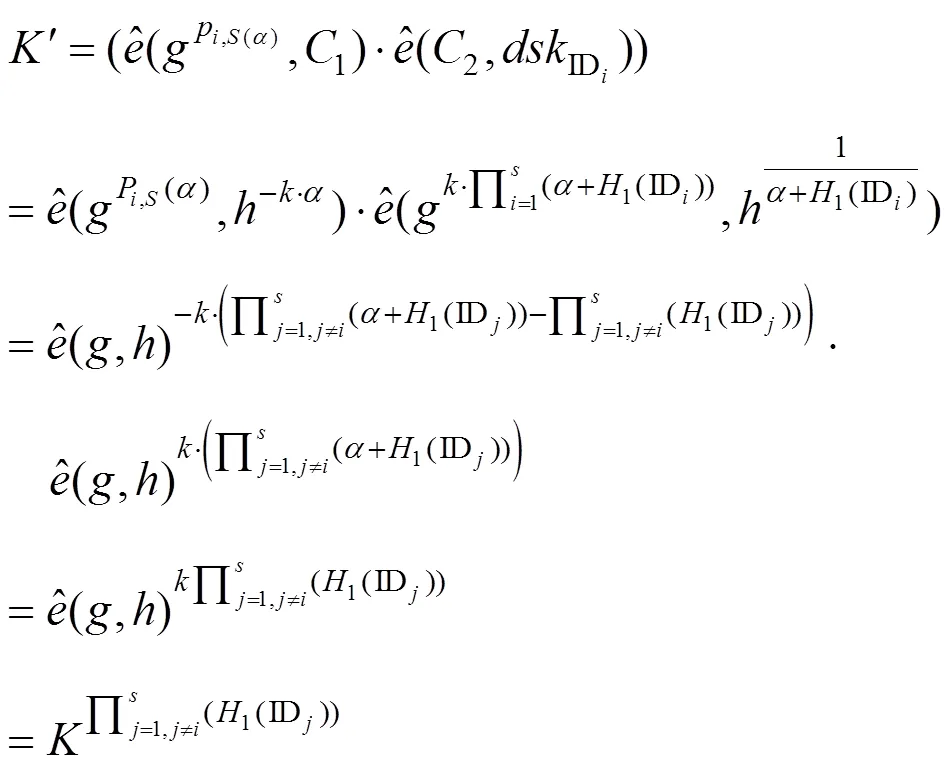

4.3.2 解密正确性

4.3.3 匿名追责正确性

密钥生成中心收到违规名单后, 利用追踪密钥与数据使用者假名恢复出用户真实身份, 并追责禁止其再次在系统中注册。

5 安全性分析

5.1 关键词密文的不可区分性

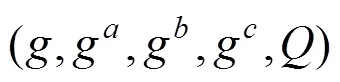

定理1: 假设DBDH问题是困难的, 本方案在随机谕言机模型下能够满足关键词密文的不可区分性。

(2) 询问阶段1: 在此阶段敌手A向敌手B发起询问, B对A发起的询问进行应答。

(4) 询问阶段2: 与询问阶段1一致。

5.2 关键词陷门的不可区分性

定理2: 假设DDH问题是困难的, 本方案在标准模型下能够满足关键词陷门的不可区分性。

6 功能对比与性能分析

6.1 功能对比

将本文方案与文献[17,18,21,23,32]的方案进行对比, 对比结果如表2所示。

由表2对比可以看出, 本文方案在安全性方面不仅可以保证关键词密文和陷门的不可区分性, 还支持在群组内进行一对多的可搜索加密。在系统功能性方面支持匿名搜索, 使云服务器无法获得用户的身份信息, 且在系统中引入了区块链机制, 保证了用户与服务器间的公平支付。

6.2 性能分析

本文进行仿真实验的硬件环境与软件环境为: 处理器为AMD Ryzen 5 3550H with Radeon Vega Mobile Gfx 2.10GHz, 运行内存4GB, 操作系统是运行64位的Ubuntu 18.04, 编程语言是Python3.6, 测试工具为PyCharm 2019.3.3, 使用的密码库为Charm-crypto-0.50, 其中本文采用的是对称椭圆曲线群(SS512), 该曲线群的阶数为160bit。

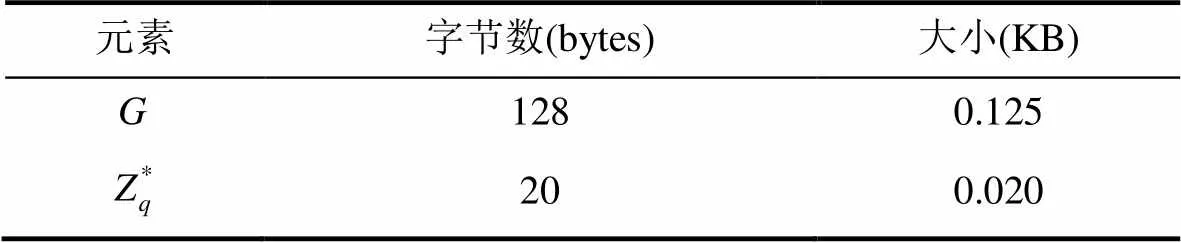

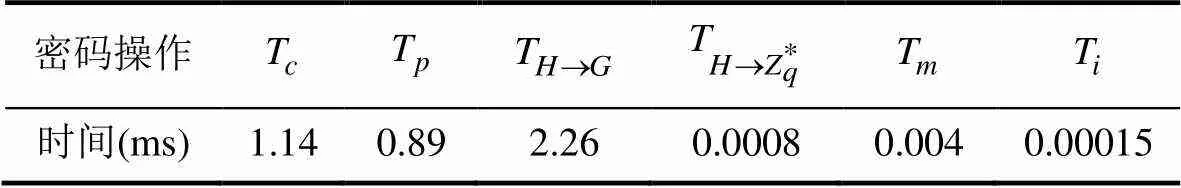

本文在表5中分别列举了常用密码操作及其含义, 表6中列举了常用密码操作的运行时间。

表2 不同方案的功能对比

(注: √代表包含此功能, ×代表不包含此功能。)

表3 不同元素的字节数及大小

表4 不同方案通信量比较

表5 常用密码操作及其含义

表6 常用密码操作的运行时间

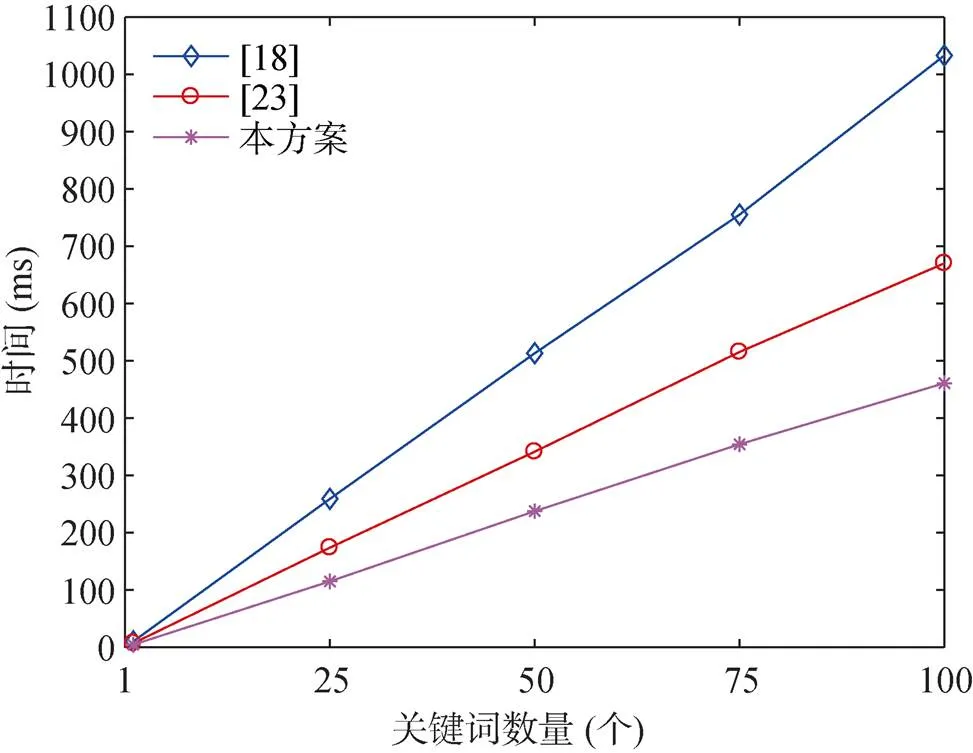

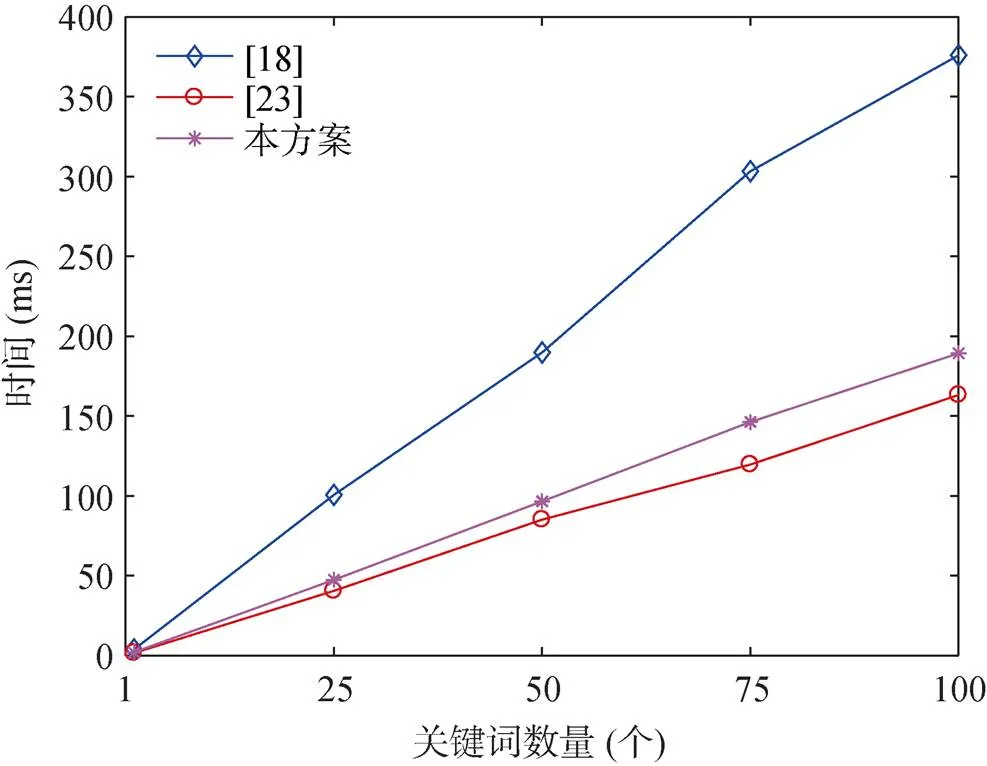

实验仿真中分别测试了生成1~100个关键词密文, 1~100个关键词陷门与1~100次匹配所用的计算开销。对比图如图6~图8所示, 其中图6表示关键词密文的计算开销, 图7表示关键词陷门的计算开销, 图7表示匹配的计算开销。

由图6的对比可知, 在关键词密文产生所用的时间上, 本文与文献[23]中的方案相差不大, 但是与文献[18]的方案相比较具有一定优势, 且随着关键词的增多所产生的差距也越来越大。因此本方案在关键词密文产生上有较高的计算效率。

由图7的对比可知, 本方案在匹配的时间上略高于文献[23]的方案, 但是本方案在关键词密文与关键词陷门的产生时间上均小于其方案。相比于文献[18]的方案具有较大优势, 原因是因为本方案在匹配时使用了1次指数运算与1次双线性对运算, 而文献[18]的方案使用了2次指数运算与2次双线性对运算。由上述分析可得出结论, 本方案在保证安全的情况下, 具有较强的实用性。

7 总结

本文针对群组内用户进行密文安全搜索的需求, 基于广播加密的思想, 以群组为单位进行明文加密与密钥封装, 将公钥可搜索加密与基于身份的加密相结合, 提出了群组内匿名可搜索加密方案, 并给出了算法的形式化定义与实现过程, 实现了只有合法的授权用户才可以进行安全搜索并解密数据。此外, 在方案中引入区块链机制, 利用智能合约作为可信第三方, 在用户验证搜索结果正确后支付搜索费用, 保证了云服务器与用户之间的公平支付。基于判定性双线性Diffie-Hellman问题与判定性Diffie-Hellman问题进行安全性分析, 证明本文方案在选择明文攻击下满足关键词密文与关键词陷门的不可区分性。利用Charm-crypto密码库进行性能分析表明本文方案在关键词密文与关键词陷门生成时具有较低的计算开销。

表7 计算开销比较

图6 关键词密文计算开销

图7 关键词密文计算开销

图8 匹配计算开销

[1] Sun P J. Security and Privacy Protection in Cloud Computing: Discussions and Challenges[J]., 2020, 160: 102642.

[2] Qin Z G, Xu J, Nie X Y, et al. A Survey of Public-Key Encryption with Keyword Search[J]., 2017, 2(3): 1-12.

(秦志光, 徐骏, 聂旭云, 等. 公钥可搜索加密体制综述[J]., 2017, 2(3): 1-12.)

[3] Song D X, Wagner D, Perrig A. Practical Techniques for Searches on Encrypted Data[C].., 2000: 44-55.

[4] Boneh D, Di Crescenzo G, Ostrovsky R, et al. Public key encryption with keyword search[C]., 2004: 506-522.

[5] Baek J, Safavi-Naini R, Susilo W. Public Key Encryption with Keyword Search Revisited[C]., 2008: 1249-1259.

[6] Park D J, Kim K, Lee P J. Public Key Encryption with Conjunctive Field Keyword Search[C]., 2005: 73-86.

[7] Boneh D, Waters B. Conjunctive, Subset, and Range Queries on Encrypted Data[C]., 2007: 535-554.

[8] Tang Q, Chen L Q. Public-Key Encryption with Registered Keyword Search[C].,, 2010: 163-178.

[9] Rhee H S, Park J H, Susilo W, et al. Trapdoor Security in a Searchable Public-Key Encryption Scheme with a Designated Tester[J]., 2010, 83(5): 763-771.

[10] Xu P, Jin H, Wu Q H, et al. Public-Key Encryption with Fuzzy Keyword Search: A Provably Secure Scheme under Keyword Guessing Attack[J]., 2013, 62(11): 2266-2277.

[11] Qin B D, Chen Y, Huang Q, et al. Public-Key Authenticated Encryption with Keyword Search Revisited: Security Model and Constructions[J]., 2020, 516: 515-528.

[12] Lu H N. Searchable Symmetric Encryption with Hidden Search Pattern[J]., 2017(1): 38-42.

(陆海宁. 可隐藏搜索模式的对称可搜索加密方案[J]., 2017(1): 38-42.)

[13] Boneh D, Franklin M. Identity-Based Encryption from the Weil Pairing[C]., 2001: 213-229.

[14] Abdalla M, Bellare M, Catalano D, et al. Searchable Encryption Revisited: Consistency Properties, Relation to Anonymous IBE, and Extensions[J]., 2008, 21(3): 350-391.

[15] Wu T Y, Tsai T T, Tseng Y M. Efficient Searchable ID-Based Encryption with a Designated Server[J]., 2014, 69(7/8): 391-402.

[16] Wang S H, Han Z J, Xiao F, et al. Identity-Based Searchable Encryption Scheme with a Designated Tester[J]., 2014, 35(7): 22-32.

(王少辉, 韩志杰, 肖甫, 等. 指定测试者的基于身份可搜索加密方案[J]., 2014, 35(7): 22-32.)

[17] Wei J, Qin L L. Secure identity-Based Searchable Encryption Scheme for Designated Sender[J]., 2020, 37(4): 285-289.

(魏晶, 秦璐璐. 安全的指定发送者的基于身份的可搜索加密方案[J]., 2020, 37(4): 285-289.)

[18] Niu S F, Xie Y Y, Yang P P, et al. Identity-Based Searchable Encryption Scheme for Encrypted Email System[J]., 2020, 42(7): 1803-1810.

(牛淑芬, 谢亚亚, 杨平平, 等. 加密邮件系统中基于身份的可搜索加密方案[J]., 2020, 42(7): 1803-1810.)

[19] Ma M M, He D B, Kumar N, et al. Certificateless Searchable Public Key Encryption Scheme for Industrial Internet of Things[J]., 2018, 14(2): 759-767.

[20] Zhang Y L, Liu X Z, Lang X L, et al. Certificateless Multi-Server Searchable Encryption Scheme in Cloud Environment[J]., 2019(3): 72-80.

(张玉磊, 刘祥震, 郎晓丽, 等. 云环境下基于无证书的多服务器可搜索加密方案[J]., 2019(3): 72-80.)

[21] Tan L M.[D]. Shanghai: East China Normal University, 2018.

(谭柳梅. 多用户数据共享可搜索加密方案的研究[D]. 上海: 华东师范大学, 2018.)

[22] Delerablée C. Identity-based broadcast encryption with constant size ciphertexts and private keys[C]., 2007: 200-215.

[23] Zhu M H, Chen Y L, Hu Y Y. Identity-Based Searchable Encryption Scheme Supporting Proxy re-Encryption[J]., 2019, 45(1): 129-135, 140.

(朱敏惠, 陈燕俐, 胡媛媛. 支持代理重加密的基于身份可搜索加密方案[J]., 2019, 45(1): 129-135, 140.)

[24] Xia Y M, Xu C G, Dou B N. An Anonymous Identity-Based Encryption Scheme in the Standard Model[J]., 2018(4): 72-78.

(夏逸珉, 许春根, 窦本年. 一种标准模型下基于身份的匿名加密方案[J]., 2018(4): 72-78.)

[25] Mughal A, Joseph A. Blockchain for Cloud Storage Security: A Review[C]., 2020: 1163-1169.

[26] Li H G, Zhang F G, He J J, et al. A Searchable Symmetric Encryption Scheme Using BlockChain[EB/OL]. 2017: arXiv: 1711.01030[cs.CR]. https://arxiv.org/abs/1711.01030

[27] Du R Z, Tan A L, Tian J F. Public Key Searchable Encryption Scheme Based on Blockchain[J]., 2020, 41(4): 114-122.

(杜瑞忠, 谭艾伦, 田俊峰. 基于区块链的公钥可搜索加密方案[J]., 2020, 41(4): 114-122.)

[28] Fan K, Wang S Y, Ren Y H, et al. MedBlock: Efficient and Secure Medical Data Sharing via Blockchain[J]., 2018, 42(8): 136.

[29] Chen L X, Lee W K, Chang C C, et al. Blockchain Based Searchable Encryption for Electronic Health Record Sharing[J]., 2019, 95: 420-429.

[30] Weng X Y, You L, Lan T T. Blockchain-Based Result-Traceable Searchable Encryption Scheme[J]., 2019, 35(9): 98-106.

(翁昕耀, 游林, 蓝婷婷. 基于区块链的结果可追溯的可搜索加密方案[J]., 2019, 35(9): 98-106.)

[31] Hei Y M, Liu J W, Zhang Z Y, et al. Blockchain-Based Distributed Cloud Storage System with Public Verification[J]., 2019(3): 52-60.

(黑一鸣, 刘建伟, 张宗洋, 等. 基于区块链的可公开验证分布式云存储系统[J]., 2019(3): 52-60.)

[32] Yan X X, Yuan X H, Tang Y L, et al. Verifiable Attribute-Based Searchable Encryption Scheme Based on Blockchain[J]., 2020, 41(2): 187-198.

(闫玺玺, 原笑含, 汤永利, 等. 基于区块链且支持验证的属性基搜索加密方案[J]., 2020, 41(2): 187-198.)

[33] Ni Y D, Zhang C, Yin T T. A Survey of Smart Contract Vulnerability Research[J]., 2020, 5(3): 78-99.

(倪远东, 张超, 殷婷婷. 智能合约安全漏洞研究综述[J]., 2020, 5(3): 78-99.)

Blockchain-Enabled Anonymous Searchable Encryption Scheme in the Group Communication

WANG Zerui1,2, ZHENG Dong1,2, GUO Rui1,2, ZHU Tianze1,2

1School of Cyberspace Security, Xi’an University of Posts and Telecommunications, Xi’an 710121, China2National Engineering Laboratory for Wireless Security, Xi’an University of Posts and Telecommunications, Xi’an 710121, China

The public-key searchable encryption technology not only protects the data privacy of users in the cloud storage, but also provides the function of searching encrypted data without decryption. To resolve the demands of ciphertext secure search for the group users, this paper uses identity-based broadcast encryption to encrypt data and encapsulate key, and used identity-based searchable encryption to construct keywords ciphertext and keywords trapdoor. A public-key searchable encryption scheme within the group is proposed to ensure that only the authorized users in the group can search and decrypt the data safely. In addition, in order to protect the privacy of users’ identity, anonymous identity is constructed to avoid the problem of users’ identity leakage caused by the curious behavior of cloud server. At the same time,in according to the need to pay cloud environment,in order to prevent the cloud server from returning partial or incorrect search results to the users. The paper combined with blockchain technology, using blockchain as a trusted third party, take advantage of the credibility of smart contracts, after the user authenyicated the search results is the right and then pay the searching fee to the cloud server, solved the fair payment issues between the users and the cloud server. In addition, a violation list mechanism is added to prevent malicious users from affecting system availability. In terms of security, security analysis is carried out based on the decisional bilinear Diffie-Hellman problem and the decisional Diffie-Hellman problem, and it is proved that the scheme satisfies the indiscriminability of key word ciphertext and key word trapdoor under the random oracle model and the standard model. Finally, through the function comparison shows that the scheme has strong practicability.The efficiency of the proposed scheme is compared with that of other related schemes by using the Charm-crypto cipher library, and the results show that the proposed scheme has lower computational and communication costs compared with other related schemes.

anonymous searchable encryption; group sharing; blockchain; smart contracts; payment fairness

TP309.7

10.19363/J.cnki.cn10-1380/tn.2022.05.09

王泽锐, 硕士, Email:wangzr0730@163.com。

国家自然科学基金(No. 62072369, No. 62072371, No. 61802303, No. 61772418),陕西省重点研发计划(No. 2020ZDLGY08-04, No. 2019KW-053),陕西省创新能力支持计划(No. 2020KJXX-052, No. 2017KJXX-47),陕西省自然科学基金(No. 2019JQ-866, No. 2018JZ6001),陕西省教育厅科研项目(No. 19JK0803),青海省基础研究计划项目(No. 2020-ZJ-701)

2021-02-06;

2021-08-18;

2022-03-15

王泽锐 于2019年在西安邮电大学信息安全专业获得学士学位。现在西安邮电大学电子与通信工程专业攻读硕士研究生学位。研究领域为密码学。研究兴趣包括: 云计算安全, 可搜索加密等。Email: wangzr0730@163.com

郑东 于1999年在西安电子科技大学获得密码学博士学位。现在西安邮电大学网络空间安全学院教授。研究领域为密码学, 云计算安全, 云存储安全。研究兴趣包括: 密码学, 云存储安全。Email: zhengdong@xupt.edu.cn

郭瑞 于2014年在北京邮电大学获得信息安全专业博士学位。现在西安邮电大学网络空间安全学院副教授。研究领域为云计算安全, 区块链技术。研究兴趣包括密码学, 区块链等。Email:guorui@xupt. edu.cn

朱天泽 于2019年在西安邮电大学信息安全专业获得学士学位。现在西安邮电大学网络空间安全专业攻读硕士研究生学位。研究领域为密码学。研究兴趣包括云计算安全, 可搜索加密等。Email: xiyouztz@163.com