HiMAC: 一种用于消息认证和加密的分层安全协议

2022-06-07张永棠

张永棠

HiMAC: 一种用于消息认证和加密的分层安全协议

张永棠1,2

1广东东软学院计算机学院 佛山 中国 5282252南昌工程学院江西省协同感知与先进计算技术研究所 南昌 中国 330003

为检测并阻止恶意节点伪装成新的可信节点攻击移动自组织网络, 该文提出了一种用于消息认证和加密的分层安全协议(HiMAC)。该协议将分层消息认证码用于保护移动Ad-Hoc网络中的数据传播。在源和目标之间的由中间节点转发分组时动态地计算可信路由, 在每个中间节点对数据包进行签名和加密, 防止攻击者篡改数据包或修改其跳数, 实现数据可信传输。在NS2模拟器中, 运用Crypto++库中的RSA算法对HiMAC进行测试。结果表明: HiMAC可以检测和阻止对MANET节点和数据包的攻击; 与原有的A-SAODV安全机制相比, HiMAC平均跳数减少了47.1%, 平均队列长度减小了35.5%, 节点数据包数量降低2.5倍, 其性能明显优于A-SAODV。尽管HiMAC的密码操作给路由协议带来了额外的开销, 但由于HiMAC采用基于信任机制动态建立安全路由, 使得节点能够动态地选择路径上的下一个节点, 不必始终保持安全路由, 使得HiMAC中的增减开销可以相互抵消达到平衡。

网络安全; 基于身份的密码学; 消息认证; 可信计算; 移动自组织网络

1 引言

移动计算是指智能终端设备在动态无线通信环境下实现资源共享和数据传输, 是移动通信和云计算发展而新起的新技术。移动自组织网络(MANET)是分散类型的无线网络, 不依赖于预先存在的基础设施, 是每个节点通过将数据转发到其他节点来参与路由。MANET可以使用各种路由方案, 如逐跳通信或其他经典和现代方法[1]。除了经典路由之外, MANET还可以使用洪泛来转发数据[2]。当研究网络拥塞时, 洪泛本身就成了一个重要问题。

随着信息共享和数据传播的MANET应用程序的快速增长, 优化网络资源和实现数据安全的需求已成为研究界的首要关注点。由于存在不断变化的拓扑结构和节点的高移动性等限制因素, 在MANET中实现强大的安全性是一项非常具有挑战性的任务。网络拓扑是随着节点加入和移除不断的变化。在这种情况下, 难以在每个节点处维持恒定的路由表, 这成为消耗节点有限资源的非常广泛的过程。此外, MANET节点在某些情况下可能具有高移动性, 例如自然灾害和疏散场景[3]。考虑到上述挑战, MANET中的数据传播需要采用统一的安全方法来保持快速和成功的通信效率。

该文提出了一种用于消息认证和加密的分层安全协议(Hierarchical Message Authentication Code, HiMAC), 允许源移动节点安全地将数据包发送到目标移动节点, 同时确保通过可信中间移动节点转发数据包。该协议确保在从数据包发送到目的地时对数据包执行攻击时, 将检测到恶意节点。因此, 该协议创建了源与目标之间的可信路由。与其他协议不同的是, 该协议不会在每个节点维护可信路由, 而是在由中间节点转发分组时动态地计算路由。可信路由确保数据包仅由受信任节点转发。为做到这一点, 每个中间节点在使用目标的公钥加密之前, 将自己的签名和时间戳添加到数据包。当目的地收到数据包时, 则对其进行分层解密, 并通过检查其签名来验证每个中间节点。因此, 目的地可以反向跟踪数据包的路由, 并确保转发数据包的所有节点都是可信任的。

除了验证中间节点之外, HiMAC还致力于在MANET节点之间提供可信赖性。在以前的工作中, 维护节点之间的信任取决于是否存在将证书分发给节点的集中权限。但是, 这种方法在MANET中可能无法正常工作, 因为分配的可信第三方可能随时离开网络。此外, 为新到达的节点建立信任可能需要很长时间。基于这些原因, HiMAC通过所有节点之间的分布式协作来维护信任机制。尽管MANET中存在许多关于安全通信的建议, 但它们仍然面临着如何在MANET框架中保持效率、信任和安全的问题。

2 文献综述

近年来, 为解决MANET安全性问题, 学术界提出了大量的安全机制和协议。

Thanuja 等人[4]介绍了Ad-Hoc网络中对路由的不同攻击, 并给出了一种新的安全的请求式Ad-Hoc网络路由协议, 解决路由路径的各种类型的拒绝服务攻击。Nagaraju 等人[5]提出了移动自组网安全消息传输(SMT)协议, 他们描述了SMT协议更好地匹配, 以支持Ad-Hoc网络环境中的实时通信的QoS。Gurung 等人[6]针对Ad-Hoc网络提出了一种安全有效的距离矢量路由协议, 该协议使用单向散列函数而不是加密操作来保护路由消息。

Mohan 等人[7]对移动自组网中各种可能的攻击和对策进行了调查, 提出了一种移动主机中间检测恶意攻击的路由安全算法, 并将其命名为混杂监听路由安全算法(promiscuous listening routing security algorithm, PLRSA)。他们提出的算法本质上是分布式的, 不需要在主机之间进行通信。PLRSA中的每个节点都可以切换到混杂监听模式, 截获通过移动主机的所有数据包, 以监视附近的其他节点。当一个节点执行恶意行为时, 例如丢弃或篡改数据包, 附近的其他节点将检测到恶意行为[8]。

Singh 等人[9]讨论了在数据链路和网络层保护移动自组网的主要安全问题。他们首先确定了这两层的安全需求, 然后确定了使用多条防御恶意攻击路线创建安全即席网络的设计标准。Yin 等人[10]讨论了导致拒绝服务(DoS)攻击的灰洞攻击。在灰洞攻击中, 对手会悄悄地丢弃发送给它的部分或全部数据包, 而不是转发它们。Silveira 等人[11]提出了一种按需多路径路由协议, 称之为安全多路径路由协议(SecMR), 并分析了其安全性。Tan 等人[12]描述了一些MANET安全协议的分层安全方法、设计标准和性能分析。

Sarfaraz 等人[13]提出了一种具有主动安全方法的安全路由协议。在本文中, 作者只允许合法节点参与引导过程, 而不是在对手节点参与路由协议时尝试检测对手节点。Yadav 等人[14]提出了两种针对MANET的入侵检测技术, 该技术依靠邻居节点的协作工作来检测该邻居中的恶意节点。Indirani 等人[15]提出了一个组密钥协议协议, 用于在没有任何固定基础设施的MANET环境中实现端到端安全。Singh 等人[16]比较了SAODV和TAODV, 分别通过加密和基于信任的方式解决路由安全问题。它们还提供了实际资源有限硬件的性能比较。Wang等人[17]讨论了DSR中路由发现过程的安全性。

Maheshbhai 等人[18]为Ad-Hoc网络提出了一种安全可靠的证书链恢复协议。在提议的框架中, MANET用户通过发布和管理公钥证书来担任认证服务的角色, 可以选择最短和最安全的证书链以减少通信开销并抵抗可能产生错误证书的受损节点。Lim等人[19]提出了一种基于网格的多路径路由方案, 以使用安全的相邻位置信任验证协议来发现所有可能的安全路径。更好的链路最佳路径由Dolphin回声定位算法确定, 以实现高效通信。

Toor等人[20]提出了一种自适应安全AODV(A- SAODV)协议, 该协议在SAODV的基础上, 针对MANET网络开放性特点, 采用了自适应机制、门限机制和信任级别机制对SAODV进行了优化。缩短端与端延迟、提高吞吐量、取得安全性与效率的平衡。在实际网络部署中得到了广泛的应用[21-22]。

由于MANET可以遇到快速的拓扑变化, 安全性成为在攻击者成功执行攻击之前检测和阻止攻击者的首要问题。现有的安全解决方案能够保护网络免受某种类型的攻击, 但仍然容易受到其他类型的内部和外部攻击。尽管存在许多缓解这些攻击的解决方案, 但它们对于网络中不断变化的拓扑结构来说还不够。因此, 需要一种统一的机制来防止数据包丢失和篡改、数据包重放、模拟和虚假数据攻击。本文将不同节点之间的信任机制与强认证方案相结合, 以便检测和避免网络受到攻击。

上述文献均尝试了各种类型的Ad-Hoc网络中的安全威胁的不同解决方案。但并没有框架同时建立了高安全性, 高效率和信任分类的有力证据。这些文献均通过监视新节点在一段时间内的行为来建立这种信任, 其难以建立新到达节点的可信度, 没有检测到恶意行为则将该节点分类为可信赖的。因此, 本文提出的算法可以检测攻击者长时间隐藏其恶意行为, 防止被其他节点声明为可信任之后执行攻击。

3 HiMAC描述

3.1 信任机制

在HiMAC系统中, 认为信任应该基于身份而不仅仅基于行为。由于移动节点实际上是操作它们的人, 因此移动节点的信任应该与其用户的身份相结合。新到达的节点将向其邻居广播其身份。如果其中一个可信邻居确认其可信度, 则该节点被其他邻居保存为信任。如果没有邻居知道新节点, 则它将保持为可疑状态, 直到知道新节点的网络中的某个可信节点发现其存在并声明其可信度为止; 或者直到某个时间过去之后, 新节点的行为被归类为正常并且建立了其可信度。

为维护这种信任机制, 将单个参数添加到邻居列表和路由表中, 这些参数由路由协议在每个节点维护。信任参数值包含恶意、不明确、可能受信任、受信任4种值。具体信任机制描述如下:

图1 从源S到目的地D的多条路由示例

Figure 1 Example of multiple routes from sourceto destination

且

值得注意的是, HiMAC依赖于MANET中有效的公钥加密机制的存在。在该方案中, 每个移动节点都应该在网络中保存彼此的“可信”节点的公钥。换句话说, 一个节点只与其他“受信任”节点共享其公钥。具体实现方法如下:

3.2 算法描述

HiMAC协议的操作示意图如图2所示。

图2 从发送者S到接收者R的HiMAC操作

Figure 2 HIMAC operation from senderto receiver

发送者、中间节点和接收者的HiMAC算法分别如算法1、算法2和算法3所示。

算法1. 发送者的算法. 输入: 接收者, 消息, 私钥, 时间戳, MAC算法.输出: Encrypted+ Encrypted过程:1. 应用算法生成签名;2. 将和添加到输入消息以获取;3. 使用的公钥加密结果;4. 使用的公钥加密ID并将其添加到消息中.

算法2. 中间节点的算法. 输入: 接收者,MAC算法, 消息Encrypted+Encrypted, 私钥, 时间戳.输出: Encrypted+ Encrypted(Encrypted+).过程:1. 将消息分为两部分: Encrypted 和Encrypted.2. 应用算法生成签名.3. 将和添加到以获取,并使用的公钥对其进行加密;4. 将ID添加到Encrypted, 并使用的公钥对其进行加密.

算法3.接收者的算法. 输入: 发送者, 的私钥, 中间节点的公钥, 消息 Encrypted+ Encrypted.输出: 检查完整性, 消息.过程:do{1. 将消息分为两部分=Encrypted 和=Encrypted;2. 使用私钥解密, 并从中提取节点的ID;3. 使用私钥解密, 并从中提取、和, 并保存;4. 应用检查的有效性;5. if 无效输出完整性错误并退出;end if6. if 有效继续使用和Encrypted进行下一次迭代;end if}while(Encrypted非空)7. 检查所有时间戳的值和顺序;8. 如果一个或多个是旧的值或顺序不对, 则输出有效性错误并退出;9. 将最终消息传递给应用程序.

4 系统参数分析

本节将分析影响系统参数的各种因素, 并将分析结果与下一节中的模拟结果进行比较。

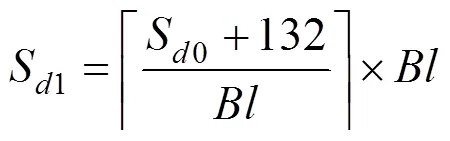

HIMAC加密/解密消息所需的时间是系统的一个重要参数。当消息由源节点或中间节点加密并且在目的节点解密时, 两个主要因素将影响加密/解密所需的时间: 1)RSA密钥的大小; 2)消息的大小。文献[23]证明了随着密钥大小的增加, RSA加密/解密延迟将增加。此外, 众所周知, 当我们想要使用RSA加密大型消息时, 首先使用对称密钥加密算法(例如AES, 3DES)[24]生成对称密钥, 并使用它来加密消息, 然后我们用RSA公钥加密对称密钥。因此, 当使用RSA加密/解密大型消息时, 我们使用对称和非对称加密和解密。

为计算HIMAC加密和解密操作的平均延迟, 使用Crypto++库中的RSA算法进行延迟基准测试。表1展示了基准测试结果。

表1 基准测试结果

对于将在目标节点上执行的解密操作, 其公式可以类似于加密延迟的公式。其主要区别在于: 加密延迟计算为所有中间节点的加密操作的平均值, 而解密延迟计算为目标节点上所有解密操作的总和。因此, 平均预期解密延迟为

图3 消息大小对加密和解密延迟的影响

Figure 3 Effect of message size on encryption and decryption delay

5 实验评估

5.1 模拟设置

使用网络模拟NS2 2.35软件[27]来测试HiMAC的性能。将HiMAC与文献[20]的A-SAODV进行比较, 两者都是在AODV中实现的, 并且都使用下面设置参数进行测试。

表2 模拟参数

HiMAC的加密和解密操作是使用Crypto++库[30]中的RSA算法来实现的。用于加密、解密、签名和验证的公钥和私钥的长度设置为1024位。Crypto ++库已集成到NS2中, 其必要的类在AODV中使用。攻击模型模拟如下:

5.2 仿真结果

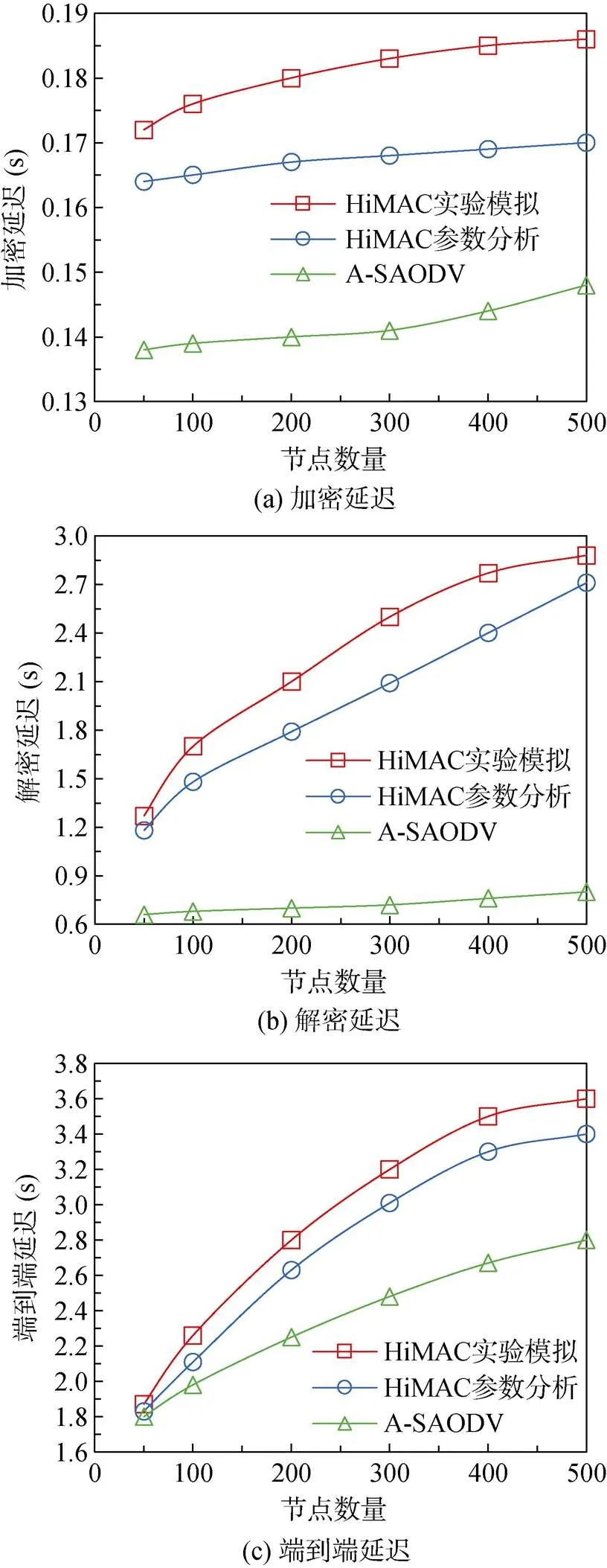

图4展示了HiMAC和A-SAODV的加密, 解密和端到端延迟。

图4 HiMAC和A-SAODV的延迟对比

Figure 4 Delay comparison of HiMAC and A-SAODV

图5展示了HiMAC和A-SAODV的平均跳数和平均队列长度的对比情况。从图上可以看出, HiMAC具有比A-SAODV更少的跳数和更短的分组队列长度。虽然A-SAODV依赖于安全的RREQ和RREP来建立安全路径, 但是这需要很大的路由开销; HiMAC使用第3节中描述的建议信任机制动态建立安全路由。基于“信任”值和普通AODV路由数据选择下一跳的过程, 减少了建立安全路由所需的开销, 并减少了到达目的地的“下一跳”数量。因为HiMAC算法的数据包在队列中等待的时间要短很多, 这使得它找到最佳路线的概率更高, 因此可以更快地到达目的地。

从图5(a)可以看出, HiMAC的平均跳数约为3.5, 而A-SAODV的平均跳数约为6.6。此外, 从图5(b)可以看出, HiMAC中的平均队列长度为98个数据包, 而A-SAODV中的平均队列长度为152个数据包, 这表明与A-SAODV相比, 数据包在HiMAC中的队列停留时间更短。HiMAC算法的数据包平均停留在队列中的时间较短, 并在到达目的地的途中遍历较少的节点, 因此, 可以获得更高的成功率。

图5 HiMAC和A-SAODV的平均跳数和平均队列长度对比

Figure 5 Comparison of average hops and average queue length between HiMAC and A-SAODV

图6展示了HiMAC和A-SAODV的平均成功率。当节点数等于300时, HiMAC的成功率最高可达96%, 平均值为91%, 而A-SAODV的成功率平均为79%, 最大值为82%。当数据包因任何原因被丢弃时, 例如在队列中停留时间过长、队列已满、找不到到目的地的路由时, 它就不会到达目的地。其中, 找不到到目的地的路由是HiMAC和A-SAODV的共同的问题。因此, 导致成功率之间的差异, 主要是由队列中停留时间过长、队列已满两个原因引起的。A-SAODV中的数据包队列平均比HiMAC中的数据包队列更满, 因此导致更多的数据包丢失。此外, 数据包将保留在A-SAODV队列中的时间比HiMAC长, 这将导致更多的数据包在队列TTL到期时被丢弃。这两个原因解释了HiMAC的更高成功率。

图6 HiMAC和A-SAODV的平均成功率对比

Figure 6 Comparison of average success rates of HiMAC and A-SAODV

图7展示了HiMAC和A-SAODV在所有节点上发送、转发和接收的数据包的平均流量。

图7 HiMAC和A-SAODV的平均流量对比

Figure 7 Comparison of average traffic between HiMAC and A-SAODV

从图7可以看出, A-SAODV的发送、转发和接收在网络中的产生的流量比HiMAC高很多。导致A-SAODV产生更多流量的主要差异是转发数据包的数量。这主要是因为在A-SAODV中, 数据包遍历的平均跳数比HiMAC高2.5倍, 因此转发的分组总数更高。此外, A-SAODV中的成功率较低, 这导致在未能到达目的地之后重新发送更多数据分组, 这产生了额外数量的转发分组, 无形中消耗了更多流量。

综合上述实验, 提出的HiMAC虽然包含大量的加密操作, 但仍能产生非常好的性能。虽然由每个数据包的多个加密和解密操作引起的高处理, 给路由协议带来了额外的开销。但是由于HiMAC采用基于信任机制动态建立安全路由, 使得节点能够动态地选择路径上的下一个节点, 而不必始终保持安全路由, 减少了开销。因此, 使得HiMAC中的增减开销可以相互抵消, 达到平衡。此外, 通过验证目的地的每个中间节点, HiMAC消除了路由路径上的中间节点的任何攻击的可能性。只要数据信息量不是很大, HiMAC就能很好地运行。从分析和模拟结果可以推断出, HiMAC的加密/解密和端到端延迟将随消息量增大而增加。因此, 需要注意的是, 在数据消息量无限增大时, HiMAC提供的高安全性优势将无法弥补加密/解密操作增加的开销延迟。

6 结束语

该文提出了一种基于信任机制的HiMAC协议, 其中包含分层消息认证码解决方案用于保护移动Ad-Hoc网络中的数据传播。该协议依赖于根据用户的知识和专业知识以及节点的行为建立移动节点之间的信任。提出的HiMAC可以通过在每个中间节点对数据包进行签名和加密来防止攻击者篡改数据包或修改其跳数。该协议是基于邻居的“信任”动态建立路由, 并且还基于保护路由数据, 以防止恶意节点将错误数据插入到可信节点的路由表中。通过将HiMAC的性能与文献[20]中的A-SAODV安全机制进行数据分析和仿真测试。结果表明: HiMAC的性能、安全性明显优于A-SAODV。

在未来的工作中, 将研究如何在保持安全数据传输的同时减少HiMAC产生的加密开销。一个可能的方向是找到最佳密钥大小, 减少加密和解密延迟, 同时保持消息安全; 由于执行了分层加密操作, 因此不需要非常大的密钥, 因为攻击者需要几个解密阶段才能到达原始消息。

[1] Chriki A, Touati H, Snoussi H, et al. FANET: Communication, Mobility Models and Security Issues[J]., 2019, 163: 106877.

[2] Kavitha P R, Mukesh R. Detection of Impersonation Attack in MANET Using Polynomial Reduction Algorithm[J]., 2018, 20(2): 381-389.

[3] Jamal T, Butt S A. Malicious Node Analysis in MANETS[J]., 2019, 11(4): 859-867.

[4] Thanuja R, Umamakeswari A. Black Hole Detection Using Evolutionary Algorithm for IDS/IPS in MANETs[J]., 2019, 22(2): 3131-3143.

[5] Regonda N, Santosh D, Patra K, et al. A state-of-the-Art: An Optimal Path Algorithm for Mobile Ad Hoc Network (Manet) and Wireless Ad Hoc Network (Wanet)[J]., 2020, 24(6): 8638-8644.

[6] Gurung S, Chauhan S. A Novel Approach for Mitigating Route Request Flooding Attack in MANET[J]., 2018, 24(8): 2899-2914.

[7] Chintalapalli R M, Ananthula V R. M-LionWhale: Multi-Objective Optimisation Model for Secure Routing in Mobile Ad-Hoc Network[J]., 2018, 12(12): 1406-1415.

[8] Zhang Y T. An Algorithm of Cooperative Filtering for Privacy Protection Based on Substitution Encryption[J].(), 2017, 34(4): 446-451.

(张永棠. 基于代换加密的隐私保护协同过滤推荐算法[J]., 2017, 34(4): 446-451.)

[9] Singh M, Mandal J K. Reliability of MANET under the Influence of Black Hole Attack in Adhoc on Demand Distance Vector Routing Protocol[J]., 2017, 76(7):423-426.

[10] Yin L H, Guo Y C, Zhang H B, et al. Threat-Based Declassification and Endorsement for Mobile Computing[J]., 2019, 28(5): 1041-1052.

[11] Batista da Silveira T, Mendes Duque E, Ferzoli Guimarães S J, et al. Proposal of Fibonacci Heap in the Dijkstra Algorithm for Low-Power Ad-Hoc Mobile Transmissions[J]., 2020, 18(03): 623-630.

[12] Tan Y W, Liu J J, Kato N. Blockchain-Based Key Management for Heterogeneous Flying Ad Hoc Network[J]., 2021, 17(11): 7629-7638.

[13] Ahmed A S, Kumaran T S, Syed S S A, et al. Cross-Layer Design Approach for Power Control in Mobile Ad Hoc Networks[J]., 2015, 16(1): 1-7.

[14] Yadav A K, Das S K, Tripathi S. EFMMRP: Design of Efficient Fuzzy Based Multi-Constraint Multicast Routing Protocol for Wireless Ad-Hoc Network[J]., 2017, 118: 15-23.

[15] Indirani G, Selvakumar K. A Swarm-Based Efficient Distributed Intrusion Detection System for Mobile Ad Hoc Networks (MANET)[J].,, 2014, 29(1): 90-103.

[16] Singh O, Singh D, Singh D R. SAODV: Statistical Ad Hoc On-Demand Distance Vector Routing Protocol for Preventing Mobile Adhoc Network Against Flooding Attack[J]., 2017, 10(8):2457-2470.

[17] Wang H M, Zhang Y, Ng D W K, et al. Secure Routing with Power Optimization for Ad-Hoc Networks[J]., 2018, 66(10): 4666-4679.

[18] Cao Y C, Zhou Y B. Multi-Channel Fusion Leakage Detection[J]., 2020, 5(6): 40-52.

(曹雨晨, 周永彬. 多源融合信息泄漏检测方法[J]., 2020, 5(6): 40-52.)

[19] Lim L B, Spendlove D J G, Guan L, et al. ADTH: Bounded Nodal Delay for Better Performance in Wireless Ad-Hoc Networks[J]., 2019, 83: 25-40.

[20] Toor W T, Seo J B, Jin H. Distributed Transmission Control in Multichannel S-ALOHA for Ad-Hoc Networks[J]., 2017, 21(9): 2093-2096.

[21] Zhao Y M, Xiao S, Gan H P, et al. A Constrained Coding-Aware Routing Scheme in Wireless Ad-Hoc Networks[J].(,), 2019, 19(10): 2252.

[22] Sufian A, Banerjee A, Dutta P. Energy and Velocity Based Tree Multicast Routing in Mobile Ad-Hoc Networks[J]., 2019, 107(4): 2191-2209.

[23] Omar M, Boufaghes H, Mammeri L, et al. Secure and Reliable Certificate Chains Recovery Protocol for Mobile Ad Hoc Networks[J]., 2016, 62: 153-162.

[24] Borkar G M, Mahajan A R. A Secure and Trust Based On-Demand Multipath Routing Scheme for Self-Organized Mobile Ad-Hoc Networks[J]., 2017, 23(8): 2455-2472.

[25] Vinayagam J, Balaswamy C, Soundararajan K. Certain Investigation on MANET Security with Routing and Blackhole Attacks Detection[J]., 2019, 165: 196-208.

[26] Bar-On A, Dunkelman O, Keller N, et al. Improved Key Recovery Attacks on Reduced-round AES with Practical Data and Memory Complexities[J]., 2020, 33(3): 1003-1043.

[27] Zhang Y T, Zhou F K, Wu S C, Wu Shengcai. Precision agriculture research of wireless sensor network node deployment[J],, 2017,45(3):200-205.

(张永棠,周富肯,吴圣才.精确农业无线传感器网络节点部署研究[J].,2017,45(3):200-205.)

[28] Elgazzar K, Oteafy S M A, Ibrahim W M, et al. A Resilient P2P Architecture for Mobile Resource Sharing[J]., 2014, 58(8): 1689-1700.

[29] Zhang Y T, Fan B. Non-SPF Routing Algorithm Based on Ordered Semi-Group Preference Algebra[J]., 2017, 24(6): 14-23.

[30] Crypto++ Library. http://www.cryptopp.com/. 2017.

[31] Ngoc L T, Tu V T. AODVDC: An Improved Protocol Prevents Whirlwind Attacks in Mobile Ad Hoc Network[J]., 2019, 21(2): 333-341.

[32] Zhang Y T, Huang Z Y. An Improved Hierarchical Modulation Scheme for MBMS Systems[J]., 2017, 57(7): 772-777.

(张永棠, 黄中友. 一种适用MBMS业务的改进型分层调制方案[J]., 2017, 57(7): 772-777.)

HiMAC: A Hierarchical Security Protocol for Message Authentication and Encryption

ZHANG Yongtang1,2

1. School of Computer, Guangdong Neusoft Institute, Foshan 528225, China 2. Institute of Cooperative Sensing and Advanced Computing Technology, Nanchang Technology Institute, Nanchang 330003, China

In order to detect and prevent malicious nodes from pretending to be new trusted nodes attacking mobile Ad-Hoc network, a Hierarchical Message Authentication Code (HiMAC) for message authentication and encryption is proposed in this paper. The protocol uses layered message authentication code to protect data transmission in mobile Ad-Hoc networks. When the packet is forwarded between the source and the target, the trusted route is calculated dynamically, and the packet is signed and encrypted at each intermediate node to prevent the attacker from tampering with the packet or modifying its hop number, so as to realize the trusted transmission of the data. In NS2 simulator, the RSA algorithm in Crypto library is used to test HiMAC. The results show that HiMAC can detect and prevent attacks on MANET nodes and packets. Compared with the original A-SAODV security mechanism, the average hop number of HiMAC is reduced by 47.1%, the average queue length is reduced by 35.5%, and the number of node packets is reduced by 2.5 times. Although the password operation of HiMAC brings additional overhead to the routing protocol, because HiMAC uses trust-based mechanism to dynamically establish secure routing, nodes can dynamically select the next node on the path without always maintaining a secure route. So that the increase and decrease in HiMAC can offset each other to strike a balance.

network security; identity-based cryptography; message authentication; trusted computing; mobile Ad-Hoc networks

TP393.08

10.19363/J.cnki.cn10-1380/tn.2022.05.07

张永棠, 博士, 教授, Email:gov211@163.com.

本课程得到国家自然科学基金(No.61663029), 广东省高校重点平台与特色创新项目(No. 2020KTSCX771)资助。

2021-02-04;

2021-05-17;

2022-03-15

张永棠 于2018年在厦门大学信息与通信工程专业获得博士学位。现任广东东软学院教授, 南昌工程学院江西省协同感知与先进计算技术研究所硕士生导师。研究领域为5G通信与网络安全。研究兴趣包括: 光通信、可信计算、网络体系结构。Email:gov211@163.com