云中可动态更新的属性基代理重加密方案

2022-06-07庄朝源王旭涛

杨 耿, 郭 瑞, 庄朝源, 王旭涛

云中可动态更新的属性基代理重加密方案

杨 耿1, 2, 郭 瑞1, 2, 庄朝源1, 2, 王旭涛1, 2

1西安邮电大学网络空间安全学院 西安 中国 7101212西安邮电大学无线网络安全技术国家工程实验室 西安 中国 710121

代理重加密; 属性加密; 访问策略; 动态更新; 离线加密

1 引言

在计算机网络迅速发展的时代下, 信息技术对各行各业产生了深远影响。云计算作为互联网时代重要的一项技术, 已被人们广泛应用。其中, 云存储服务已经成为用户将数据外包的关键方式, 而云数据共享技术[1]是信息交互的重要方法, 极大方便了用户将数据进行授权共享。近年来, 数据安全问题频发, 用户隐私信息遭受频繁泄露, 云中用户隐私安全问题已经成为社会和大众关注的热点问题。因此, 当云服务器上存储敏感数据时, 如何保证托管数据的机密性, 是数据拥有者面临的主要挑战之一。

在云环境不可靠的背景下, 加密技术的发展是保证数据机密性的重要途径。用户先对数据进行加密操作, 再将加密后的结果上传至云服务器上, 当有用户需要时, 再进行下载并解密从而获取原始明文数据。针对于各种安全需求, 不同的密码算法和协议应运而生, 属性基加密[2]不仅可以实现“一对多”的加密数据共享, 而且拥有灵活的访问控制策略, 对用户可以达到细粒度的访问控制效果。但是, 在许多应用场景下, 云服务器中的大量密文都需要进行转换, 进而才能为其他用户获取解密。

代理重加密(Proxy Re-encryption, PRE[3])技术的出现既能保证用户数据安全性又能达到数据的灵活访问与共享[4]。在保证授权者私钥安全的前提下, 代理方对密文进行重加密操作, 实现了密文的安全转换。同时, 使用PRE技术能够大大减少云服务提供商的计算开销, 只需代理方直接对密文进行一些计算就可以完成转换。由于属性加密和代理重加密的种种优势和特性, 基于属性的代理重加密(Attribute-based Proxy Re-encryption, ABPRE[5])也相应地被提出, 代理方可以对密文进行重加密, 达到访问策略的更换, 在实际生活中, 由于用户属性集合具有动态变化的性质, 当属性发生撤销或者属性更新时, 用户的权限也跟着动态变化, 所以对用户属性私钥的更新和属性集合的撤销以及相关密文的转换是至关重要的。因此, 动态更新的属性代理重加密方案[6]的研究具有重要的实际意义。

1.1 相关工作

基于用户角色的访问控制策略[7-9]在云环境中的使用是多数的, 但是, 如果要对用户的权限进行细粒度划分, 就要为用户定义大量的角色, 这样就导致角色分配和管理困难的问题。模糊身份基加密方案是Sahai和Waters[10]在2005年提出的, 他们将用户的属性集合来表示身份信息, 加密者可以使用属性集合来对数据进行加密, 当数据访问者属性私钥中的属性集合满足密文中的嵌套的属性集合时, 才可解密来恢复明文数据。在2006年, Goyal[11]提出了第一个完全的基于属性的加密方案, 分为密钥策略的属性基加密(Key Policy Attribute-based Encryption, KP-ABE[12])以及密文策略的属性基加密(Ciphertext Policy Attribute-based Encryption, CP-ABE[13]), 并对模糊身份基加密方案进行粒度细分, 扩充成为基于属性的加密, 而且给出了形式化的定义。在2007年, Ostrovsky等人[14]在将单调访问结构中加入非逻辑改为非单调的形式, 使私钥可以表示任意属性上的访问公式。在以往的属性加密中, 由于密文长度与属性策略有关系, 这使得在加密过程中时间开销大且系统负担重。为提高加密效率, 马等人[15]在2014年提出了基于属性的在线/离线加密体制, 离线阶段在不知明文和策略的前提下, 首先对数据进行预处理, 生成一批临时密文, 当在线阶段获取到明文消息和属性策略后只需做简单的计算就可以生成完整密文。Su等人[16]提出了在线/离线加密机制和关键字搜索结合的方案, 该方案能抵御关键字猜测攻击。

Liang等人[17]于2009年在基于属性加密方案的基础上加入了代理重加密技术, 在访问控制的环境下, 允许用户将数据的部分解密能力授权给具有某些属性的其他人, 在系统中加入一个代理方, 他能够将原始访问结构下的密文转换为另一个不同访问结构下的密文数据, 实现“一对多”的密文转换。Luo等人[18]提出了一个支持负值属性和通配符与门结构的ABPRE方案, Li等人[19]于2013年提出了基于LSSS访问结构的ABPRE方案, 支持任意单调的访问结构, 之后Sehehri等人[20]提出了能将用户属性集合与访问策略均用向量表示的ABPRE方案, 且具有单向性、非交互性和重复性, 但用户私钥和数据密文占用存储资源过大。2019年, Feng等[21]人提出了一种支持多种特性的ABPRE方案, 该方案将大量解密工作外包给服务器, 大大减轻了用户计算负担。

为了实现用户权限的动态更新, 在现有可撤销的属性加密方案中, 按照撤销执行者不同分为直接撤销、间接撤销和混合撤销, 按照撤销执行精度不同可分为系统属性撤销、用户属性撤销和用户身份撤销。Cui等人[22]提出了用户间接撤销的CP-ABE方案, 未撤销的用户可以通过不受信任的服务器来完成密文的转换。Qin等人[23]提出了恒定属性密钥长度的CP-ABE方案, 该方案解决了解密密钥暴露的问题。为了实现直接撤销, Attrapadung和Imai[24]利用广播加密技术实现了属性直接撤销, 不用对用户的密钥进行定期更新。Zhang等人[25]设计了支持直接撤销和用户撤销的CP-ABE方案, 在方案加入辅助函数用来更新密文, 且该方案中的密文长度小且定长。宋等人[26]提出的属性撤销的无密钥托管的加密方案在支持解密外包的同时达到用户属性撤销。Chen和Wang[27]提出了具有双重撤销的CP-ABE方案, 并利用柯西矩阵满足LSSS的访问矩阵进行了优化, 实现了用户级撤销方案。

Huang[28]提出了基于属性的边缘计算加密, 该方案支持用户的权限动态变化, 适用于跨域应用中的细粒度访问控制, 但该方案用户端的解密计算开销较大。Wang[29]提出了基于代理重加密的CP-ABE访问控制方案, 利用云服务器对数据进行重加密操作, 在保证数据细粒度访问控制的同时还支持用户属性的直接撤销, Xu等人[30]将时间戳引入到重加密中, 即使数据拥有者离线时, 也能达到细粒度访问。Shao等人[31]在线上/线下加密基础上并利用转换密钥技术将大量解密计算外包给代理服务器, 用户端的开销成本大大降低, 在Guo等人[32]提出的方案中, 将线上线下加密和密文部分外包解密结合用于属性加密中, 既提高了算法加密的效率, 在解密时又降低了用户的时间开销, 并且利用变色龙哈希函数来实现用户的属性撤销。

1.2 本文贡献

为了在云环境下实现数据的安全共享和系统用户的权限更新, 本文提出的云中可动态更新的属性基代理重加密方案主要贡献如下:

(1) 利用在线/离线加密技术, 将属性加密算法分为两步, 在线阶段只需要通过离线阶段生成的临时密文和系统公钥来做少量加法和乘法就可生成最终密文。此外, 本方案可以让用户通过执行重加密验证算法来验证重加密密文的正确性和完整性, 以防代理方对数据造成破坏或更改。

(2) 本方案在属性代理重加密的基础上, 加入动态成员管理算法, 用户可以自由的加入和退出系统, 并且在系统中用户的属性集合可以实时变化, 对应的用户权限也随之更新。

(3) 本方案具有非转移性, 因此, 可以抵御代理者和受理者的同谋攻击, 在基于判定性并行双线性Diffie-Hellman假设证明了本方案是选择明文攻击下的密文不可区分性。

2 预备知识

2.1 双线性映射

2.2 访问结构

2.3 线性秘密共享方案

2.4 判定性阶双线性Diffie-Hellman假设

3 算法设计

3.1 系统框架

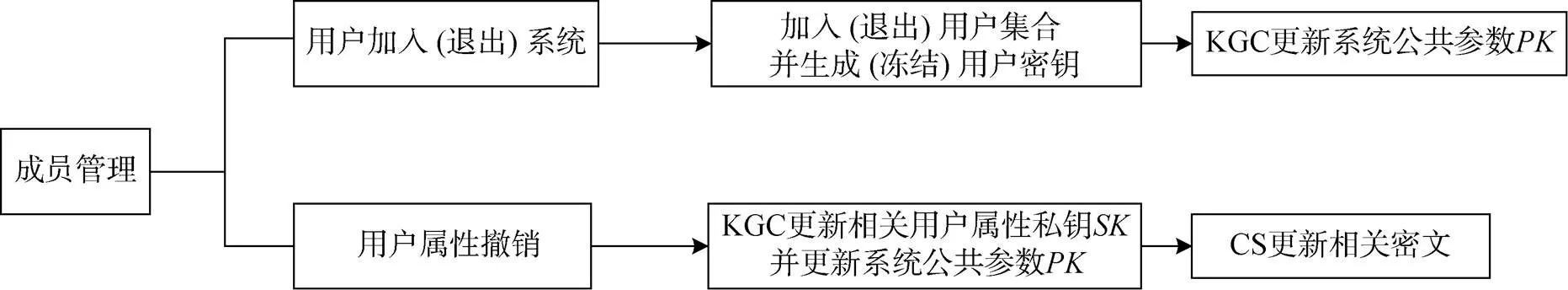

如图1所示, 本方案系统中总共包含6个实体部分, 分别为: 密钥生成中心(Key Generation Center, KGC)、云服务器(Cloud Server, CS)、半可信代理方(Semi Trust Agent, STA)、数据拥有者(Data Owner, DO)、重加密授权者(Re-encryption Authorizer, RA)和数据用户(Data User, DU)。

(1) 密钥生成中心: KGC是系统中的可信机构, 负责进行系统的初始化并生成公共参数和主密钥, 为注册用户生成公私钥对。

(3) 云服务器: CS是负责外包存储DO上传的原始密文数据和STA上传的重加密密文数据。

图1 数据共享模型

Figure 1 Data sharing model

(5)半可信代理方: STA是系统中半可信第三方, 负责对原始密文进行重加密操作, 并将重加密密文发送给CS。

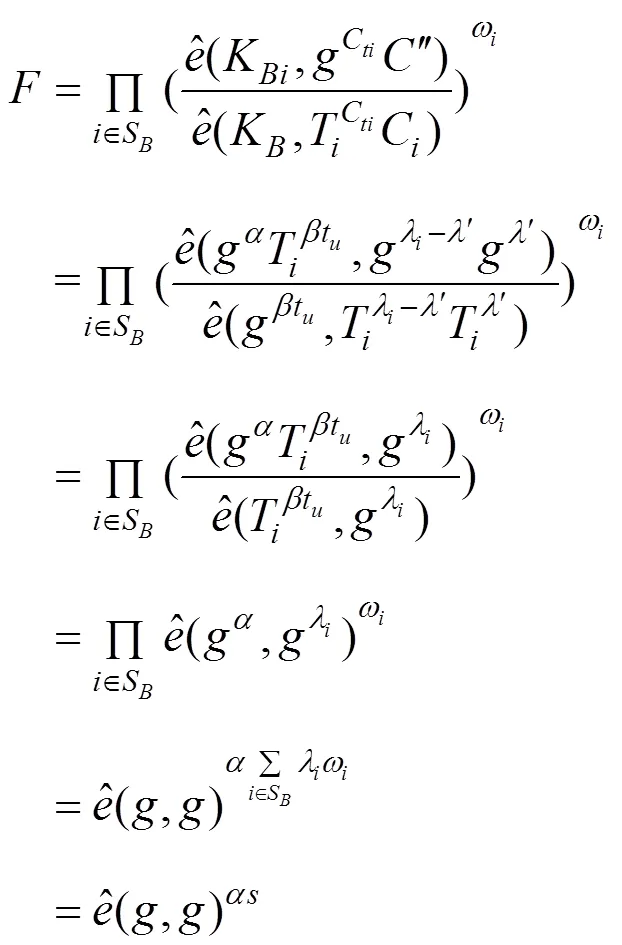

3.2 属性撤销框架

图2 属性撤销模型

Figure 2 Attribute revocation model

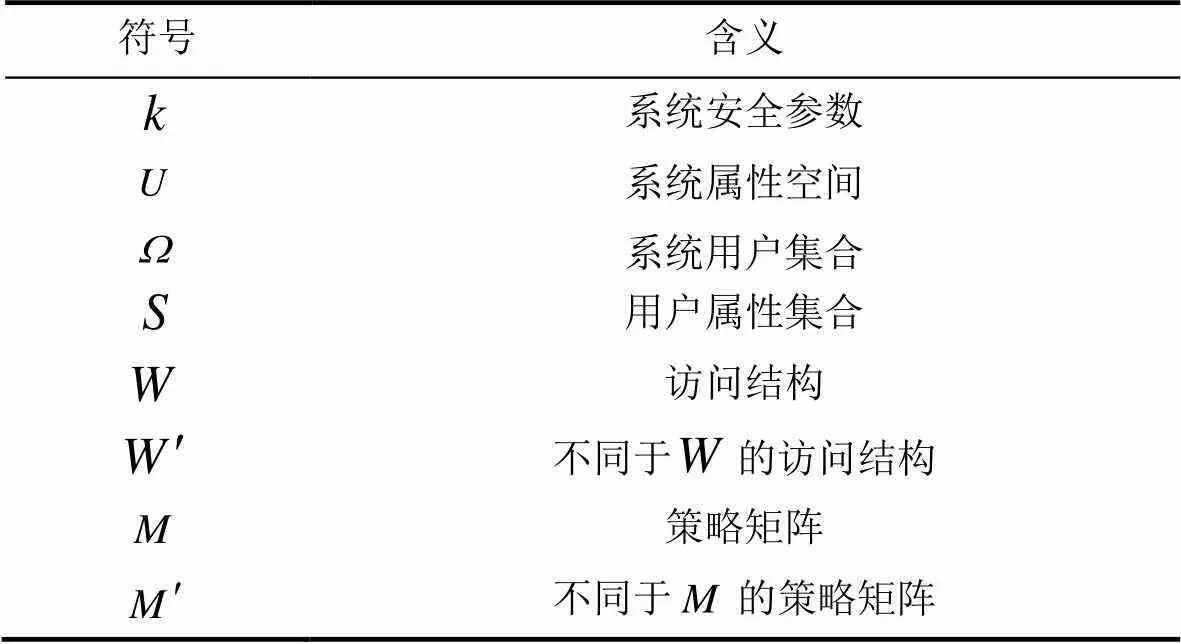

3.3 符号说明

本文用到的符号定义在表1中。

表1 系统符号

3.4 算法的形式化定义

3.5 安全模型

接下来, 定义CP-ABPRE方案的安全模型。

4 算法方案

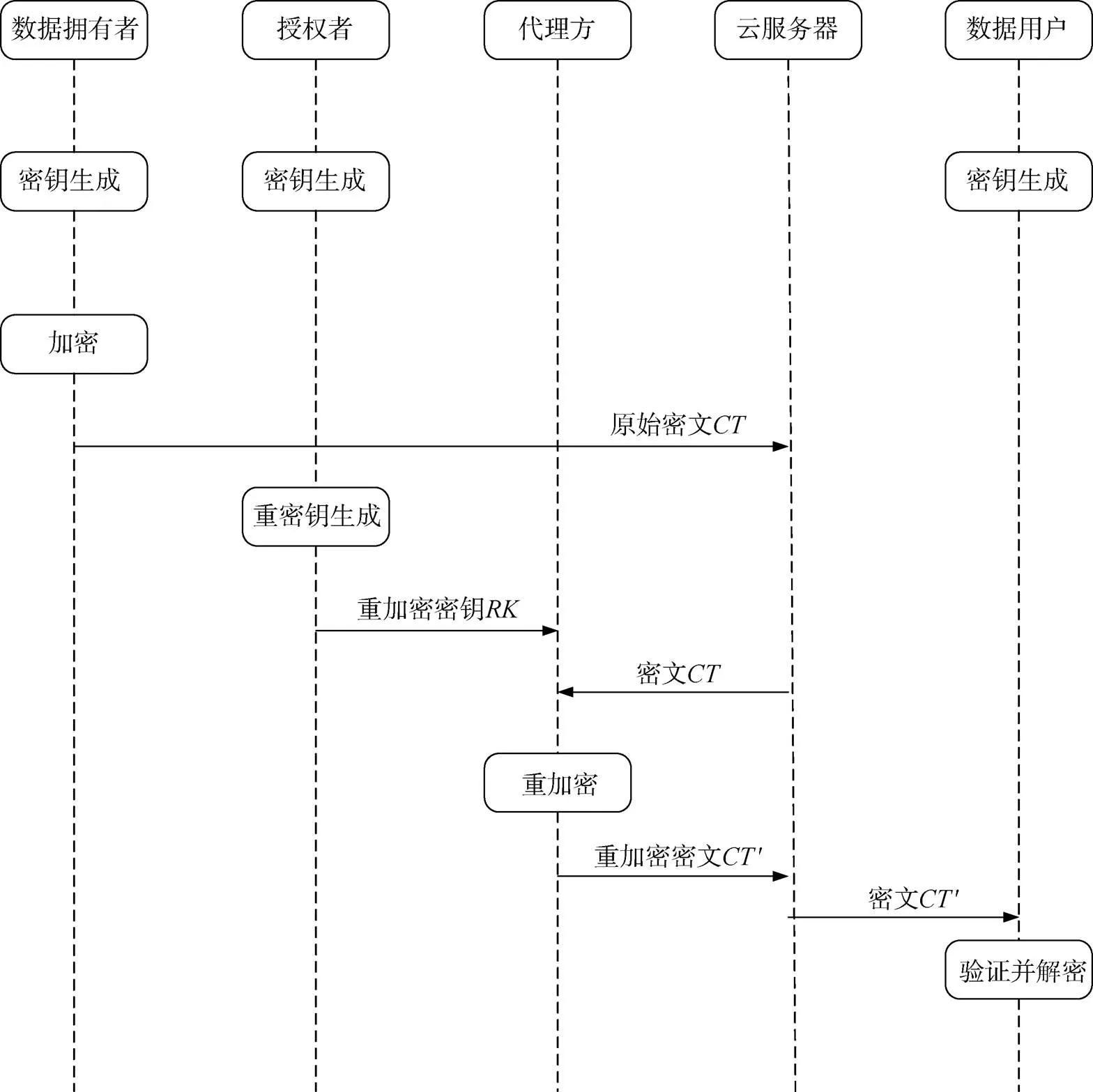

4.1 方案流程

本方案流程分为: 数据共享流程和属性撤销流程两个部分, 其中数据共享流程如图3所示, 动态成员流程如图4所示。

4.2 方案构造

在本方案中, 包含初始化、密钥生成、离线加密、在线加密、重加密密钥生成、重加密、重加密验证、解密和动态成员管理共9个算法。

图3 数据共享流程

Figure 3 Data sharing process

图4 动态成员流程

Figure 4 Dynamic membership process

4.3 正确性分析

5 安全性分析

证毕

定理2.假设一个单向非转移的CP-ABPRE方案是IND-sAS-CPA安全的, 那么该方案是选择可抵抗同谋攻击的。

证毕

6 性能分析

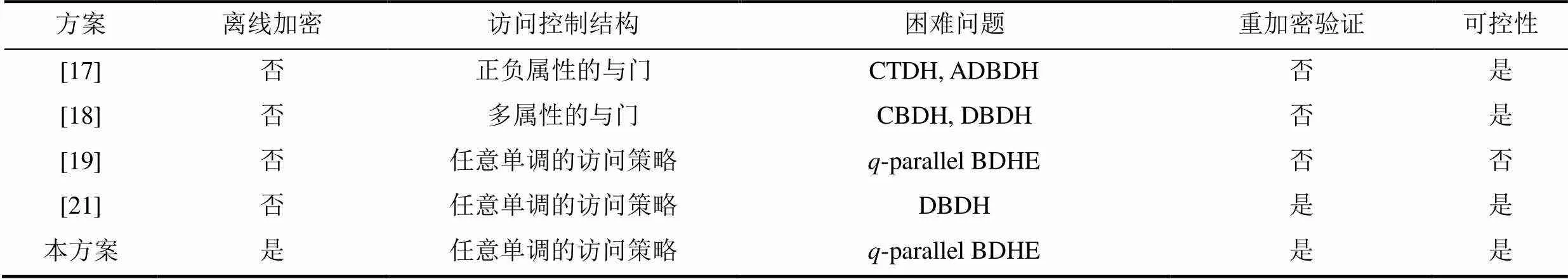

6.1 功能对比

本文提出的动态更新的属性基代理重加密方案与文献[17-19]、文献[21]在算法功能上进行分析比较, 比较内容分为加密方式、访问控制结构、困难问题、重加密验证和可控性, 如表2所示, 从中可以得出结论: 方案[17]和[18]只支持与门的访问结构, 而方案[19]、[21]和本方案都是利用基于矩阵来进行秘密共享的, 所以访问控制结构支持任意单调的访问策略; 由于本方案在加密阶段利用了离线机密技术, 所以, 本方案在用户在线加密阶段效率更高。此外, 本方案还加入重加密验证算法, 用户只需要进行一次双线性运算和一次指数运算就能够验证重加密密文的正确性, 避免半可信的第三方代理对数据进行非法操作, 通过在重加密密文中加入一个原始密文来增加验证项实现了数据的可控性。

表2 不同方案的功能对比

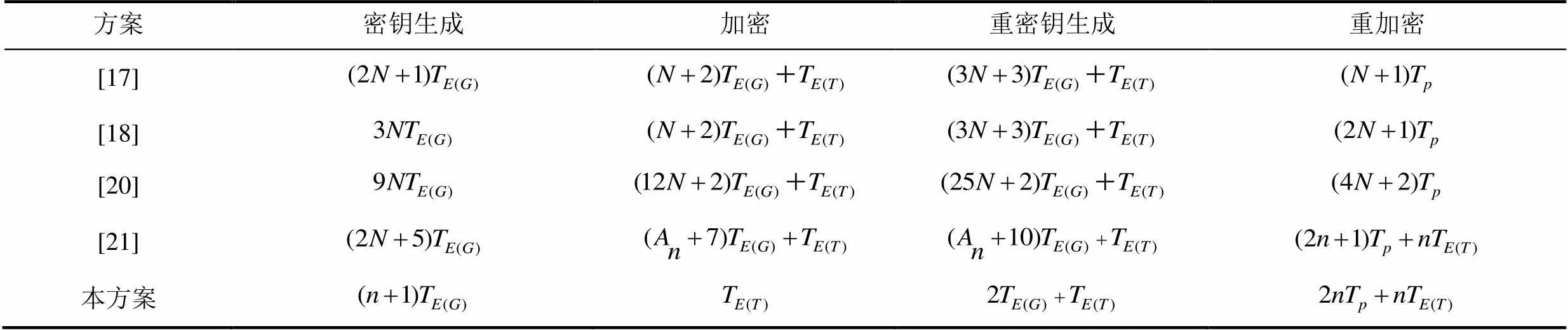

6.2 性能对比

此外, 我们将本方案与其他方案从计算开销和通信开销两个方面进行对比分析, 并讨论本文所提方案的性能。

表3 不同方案的计算开销对比

6.3 效率对比

本方案的仿真实验: 采用操作系统版本为Windows 10家庭中文版, 处理器是AMD Ryzen 7 5800H with Radeon Graphics 3.20 GHz, 运行内存为16.00GB的电脑, 采用JPBC(Java pairing-based cryptography)库进行实验代码的编写。

图5中描述了本方案的各个算法的计算开销情况。在实现过程中, 将用户的属性个数选取为5的整数倍, 直至100个, 而用户的最少属性个数设置为1。对每个算法多次独立测试, 最后取得平均值。

表4 不同方案的通信开销对比

图5 各算法的计算开销

Figure 5 The computational cost of each algorithm

由此图可知, 在密钥生成阶段, 即使当用户属性个数达到100时, KGC不到0.6s可为用户产生公私钥对; 在加密阶段, 通过采用离线加密技术, 将大部分的加密计算都交给客户端离线阶段进行操作, 在线加密的计算效率是非常快的, 而且与用户属性个数无关, DO几乎不消耗时间就可以生成完整密文, 提高了加密速度; 在重加密密钥生成算法中, RA需要先进行加密操作, 再将自己的属性私钥和选取的秘密值进行乘法运算, 因为加密效率高且乘法的时间开销低, 所以重加密密钥生成的时间开销与属性个数几乎无关; 在重加密算法中, 因为要进行密文策略的转换操作, 需要先对原有的策略进行解密消除, 因此, 时间开销与密文策略中的属性个数成正比, 当属性个数达到100个时, 运行时间约为1.8s, 在本方案中, 重加密算法是代理方执行的, 所以达到了计算外包; 在解密阶段, DU先对重加密密文的分量进行按原始密文的进行解密操作, 再用秘密值进行对重加密密文的解密操作, 当用户的属性个数达到100时, 时间消耗为1.8s左右; 由于重加密代理方是半可信的, 所以本方案加入重加密验证算法, 受理者可以验证重加密密文的正确性和完整性, 避免代理方对数据造成破坏, 解密者B只需要进行一次双线性运算和一次指数运算就能够验证重加密密文的正确性; 在动态成员管理算法中, 本方案将所有的计算开销都外包给密钥生成中心KGC和云服务器CS, 当系统中的用户集合和用户的属性集合发生更新时, KGC生成转换密钥, 为相关用户进行属性私钥的更新, 并更新系统公共参数, CS利用转换密钥对相关密文进行更新操作。

7 结束语

[1] Yao S M, Dayot R V J, Kim H J, et al. A Novel Revocable and Identity-Based Conditional Proxy re-Encryption Scheme with Ciphertext Evolution for Secure Cloud Data Sharing[J]., 2021, 9: 42801-42816.

[2] Rathod S, Ubale S A, Apte S S. Attribute-Based Encryption along with Data Performance and Security on Cloud Storage[C].,,, 2018: 1-3.

[3] Su M, Wu B, Fu A M, et al. Assured Update Scheme of Authorization for Cloud Data Access Based on Proxy re-Encryption[J]., 2020, 31(5): 1563-1572.

(苏铓, 吴槟, 付安民, 等. 基于代理重加密的云数据访问授权确定性更新方案[J]., 2020, 31(5): 1563-1572.)

[4] Ramteke A, Talmale G. Access Control Mechanism for Multi-User Data Sharing in Social Networks[C]., 2014: 578-582.

[5] Gao J T, Yu H Y, Zhu X Q, et al. Blockchain-Based Digital Rights Management Scheme via Multiauthority Ciphertext-Policy Attribute-Based Encryption and Proxy re-Encryption[J]., 2021, 15(4): 5233-5244.

[6] Yasumura Y, Imabayashi H, Yamana H. Attribute-Based Proxy re-Encryption Method for Revocation in Cloud Storage: Reduction of Communication Cost at re-Encryption[C]., 2018: 312-318.

[7] Nyame G, Qin Z G. Precursors of Role-Based Access Control Design in KMS: A Conceptual Framework[J]., 2020, 11(6): 334.

[8] Dou L J. Research on Multi-Domain Cloud Access Control of Optical Network Information Based on Role Hierarchy Tree[J]., 2021, 42(1): 139-143.

(窦立君. 基于角色等级树的光网络信息多域云访问控制研究[J]., 2021, 42(1): 139-143.)

[9] Chen Y R. A Scheme Based on CPK Role Access Control[J]., 2021, 7(2): 184-189.

(陈亚茹. 一种基于CPK角色访问控制的方案[J]., 2021, 7(2): 184-189.)

[10] Sahai A, Waters B. Fuzzy Identity-Based Encryption[M]. Lecture Notes in Computer Science. Berlin, Heidelberg: Springer Berlin Heidelberg, 2005: 457-473.

[11] Goyal V, Pandey O, Sahai A, et al. Attribute-Based Encryption for Fine-Grained Access Control of Encrypted Data[C]., 2006: 89-98.

[12] Li J G, Yu Q H, Zhang Y C, et al. Key-Policy Attribute-Based Encryption Against Continual Auxiliary Input Leakage[J]., 2019, 470: 175-188.

[13] Ma X X, Huang Y. Publicly Traceable Accountable Ciphertext Policy Attribute Based Encryption Scheme Supporting Large Universe[J]., 2020, 47(S1): 420-423.

(马潇潇, 黄艳. 大属性可公开追踪的密文策略属性基加密方案[J]., 2020, 47(S1): 420-423.)

[14] Ostrovsky R, Sahai A, Waters B. Attribute-Based Encryption with Non-Monotonic Access Structures[C]., 2007: 195-203.

[15] Ma H Y, Zeng G S, Wang Z J, et al. Efficient and Provably Secure Attribute-Based Online/ Offline Encryption Schemes[J]., 2014, 35(7): 104-112.

(马海英, 曾国荪, 王占君, 等. 高效可证明安全的基于属性的在线/离线加密机制[J]., 2014, 35(7): 104-112.)

[16] Su H, Zhu Z Q, Sun L. Online/Offline Attribute-Based Encryption with Keyword Search Against Keyword Guessing Attack[C]., 2017: 1487-1492.

[17] Liang X H, Cao Z F, Lin H, et al. Attribute Based Proxy re-Encryption with Delegating Capabilities[C].,,, 2009: 276-286.

[18] Luo S, Hu J B, Chen Z. Ciphertext Policy Attribute-Based Proxy Re-encryption[M]. Information and Communications Security. Berlin, Heidelberg: Springer Berlin Heidelberg, 2010: 401-415.

[19] Li K Y. Matrix Access structure Policy used in Attribute-Based Proxy Re-encryption[J].. 2013. 9.

[20] Sepehri M, Trombetta A. Secure and Efficient Data Sharing with Atribute-Based Proxy re-Encryption Scheme[C].,, 2017: 1-6.

[21] Feng C S, Luo W P, Qin Z G, et al. Attribute-Based Proxy re-Encryption Scheme with Multiple Features[J]., 2019, 40(6): 177-189.

(冯朝胜, 罗王平, 秦志光, 等. 支持多种特性的基于属性代理重加密方案[J]., 2019, 40(6): 177-189.)

[22] Hui Cui, Robert H. Deng, Yingjiu Li, et al. Server-aided revocable attribute-based encryption[C].: 570–587.

[23] Qin B D, Zhao Q L, Zheng D, et al. (Dual) Server-Aided Revocable Attribute-Based Encryption with Decryption Key Exposure Resistance[J]., 2019, 490: 74-92.

[24] Attrapadung N, Imai H. Conjunctive Broadcast and Attribute-Based Encryption[M]. Pairing-Based Cryptography-Pairing 2009. Berlin, Heidelberg: Springer Berlin Heidelberg, 2009: 248-265.

[25] Zhang Y H, Chen X F, Li J, et al. FDR-ABE: Attribute-Based Encryption with Flexible and Direct Revocation[C]., 2013: 38-45.

[26] Song S, Zhang X L. Attribute-Based Encryption Scheme without Key Escrow Supporting Attribute Revocation in Cloud Environment[J]., 2020, 20(8): 62-70.

(宋硕, 张兴兰. 云环境下支持属性撤销的无密钥托管属性基加密方案[J]., 2020, 20(8): 62-70.)

[27] Chen Y Q, Wang Y. Efficient Conversion Scheme of Access Matrix in CP-ABE with Double Revocation Capability[C]., 2020: 352-357.

[28] Huang K Q. Online/Offline Revocable Multi-Authority Attribute-Based Encryption for Edge Computing[C]., 2020: 563-568.

[29] Wang H Y, Peng Y, Guo K X. CP-ABE Access Control Scheme Based on Proxy re-Encryption in Cloud Storage[J]., 2019, 39(9): 2611-2616.

(王海勇, 彭垚, 郭凯璇. 云存储中基于代理重加密的CP-ABE访问控制方案[J]., 2019, 39(9): 2611-2616.)

[30] Xu Q, Tan C X, Fan Z J, et al. An Efficient Searchable Encryption Scheme with Designed Tester and Revocable Proxy re-Encryption[J]., 2018, 55(5): 994-1013.

(徐潜, 谭成翔, 樊志杰, 等. 指定验证者与可撤销重加密的可搜索加密方案[J]., 2018, 55(5): 994-1013.)

[31] Shao J Y, Zhu Y Q, Ji Q J. Privacy-Preserving Online/Offline and Outsourced Multi-Authority Attribute-Based Encryption[C]., 2017: 285-291.

[32] Guo R, Yang G, Shi H X, et al. O3-R-CP-ABE: An Efficient and Revocable Attribute-Based Encryption Scheme in the Cloud-Assisted IoMT System[J]., 2021, 8(11): 8949-8963.

Dynamically Updatable Attribute Based Proxy Re-encryption Scheme in Cloud

YANG Geng1, 2, GUO Rui1, 2, ZHUANG Chaoyuan1, 2, WANG Xutao1, 2

1School of Cyberspace Security, Xi’an University of Posts and Telecommunications, Xi’an 710121, China;2National Engineering Laboratory for Wireless Security, Xi’an University of Posts and Telecommunications, Xi’an 710121, China;

Proxy re-encryption is the operation of ciphertext conversion under the premise of ensuring the security of the re-encryption authorizer’s private key, which realizes the dynamic sharing of data in cloud. In the attribute-based proxy re-encryption scheme, the agent can re-encrypt the ciphertext in the access policy into the ciphertext in different access policies without revealing the plaintext data to complete the encrypted data security outsourcing calculations. The existing attribute proxy re-encryption scheme only realizes the update and transformation of the ciphertext policy. That has the shortcomings of low practicability and large amount of calculation. In order to meet the dynamically updatable of user permissions and the problem that users cannot provide decryption capabilities to others after offline in traditional attribute encryption systems, this paper proposes a dynamically updateable attribute-based proxy re-encryption scheme in cloud. By adding user set information into system public parameters and using attribute revocation technology, the dynamic update of user set and attribute set is implemented to ensure the dynamic update of user permissions. The scheme meets the characteristics of one-way, non-interaction, non-transitivity, non-transferability and verifiability. In addition, the offline encryption technology is used to divide the encryption operation into two steps, and a large number of auxiliary calculations are performed in the offline phase, which reduces the computational overhead of online encryption at the user’s client. At the same time, acceptor can verify the proxy re-encrypted ciphertext to prevent data from being damaged by a third party. In terms of security, under the standard model and the-parallel bilinear Diffie-Hellman assumption, it is proved that this scheme has the indistinguishability of ciphertext under the selected plaintext attack and can resist the collusion attack. Finally, through the efficiency analysis, it is found that the online encryption stage of this scheme has a small amount of calculation and the user's key and ciphertext storage overhead is low, which has better practicability.

proxy re-encryption; attribute encryption; access policy; dynamically updatable; offline encryption

TP309

10.19363/J.cnki.cn10-1380/tn.2022.05.04

杨耿, 硕士, Email:yanggeng1996xupt@163.com。

国家自然科学基金(No. 62072369, No. 62072371, No. 61802303, No. 61772418), 陕西省重点研发计划(No.2021ZDLGY06-02, No. 2020ZDLGY08-04, No. 2019KW-053), 陕西省创新能力支持计划(No.2020KJXX-052, No. 2017KJXX-47), 陕西省自然科学基金(No.2019JQ-866, No. 2018JZ6001), 陕西省教育厅科研项目(No.19JK0803)

2021-04-26;

2021-09-01;

2022-03-15

杨耿 于2019年在西安邮电大学信息对抗技术专业获得学士学位。现在西安邮电大学电子与通信工程专业攻读硕士研究生学位。研究领域为密码学。研究兴趣包括: 云计算安全、属性加密等。Email: yanggeng1996xupt@163.com

郭瑞 于2014年在北京邮电大学获得信息安全专业博士学位。现在西安邮电大学网络空间安全学院副教授。研究领域为云计算安全, 区块链技术。研究兴趣包括密码学、区块链等。Email: guorui@xupt. edu.cn

庄朝源 于2019年在西安邮电大学信息安全专业获得学士学位。现在西安邮电大学电子与通信工程专业攻读硕士研究生学位。研究领域为密码学。研究兴趣包括: 云存储安全、区块链中的隐私保护等。Email: zhuangchaoy@163.com

王旭涛 于2019年在西安邮电大学信息安全专业获得学士学位。现在西安邮电大学网络空间安全专业攻读硕士研究生学位。研究领域为密码学。研究兴趣包括区块链技术、代理重加密等。Email: wangxutao2019@163.com