基于知识推理的卫星网络态势理解

2022-05-07蚁佳才赵文涛

蚁佳才, 刘 斌, 姚 莉, 赵文涛

(1. 国防科技大学计算机学院, 湖南 长沙 410073;2. 国防科技大学信息系统工程重点实验室, 湖南 长沙 410073)

0 引 言

太空资产是国家和国际基础设施的重要组成部分。近年来,太空和网络空间军事化呈加剧的趋势。天基计算平台和软件定义卫星技术广泛采用开放数据接口和通用网络技术,给卫星应用提供了可编程和网络业务定制的便利,同时也带来了网络安全威胁。卫星复杂的生产制造、运维和使用流程中存在多个网络安全薄弱环节,使得卫星更易被敌人利用和破坏。如何做好态势理解,及时发现可能存在的卫星网络安全漏洞,分析其影响并提出相应的缓解措施,是对卫星网络安全进行全方位态势感知的核心步骤,也是保障卫星网络安全待解决的首要问题。

卫星涉及国家重大战略,造价高,其关注度和价值相对更高,与一般网络空间不同,卫星网络空间存在以下特点:从防御层面,攻击者只要知道频率和轨道等参数,就可以通过一定的手段控制卫星,因此,提出卫星网络安全防御的缓解措施更加困难;从漏洞发现和应对层面,卫星组件保密级别更高,漏洞较少、发现更困难;由于其自身特点,卫星网络安全防御除了要考虑攻击者的攻击手段造成网络域的影响外,还需要分析对卫星物理域可能造成的影响,如卫星姿态和轨道控制的变化。

本文在卫星网络空间领域引入态势理解的概念。态势理解是态势感知的核心,是在大量数据信息基础上,通过多种方式,如本文提出的基于知识推理的方法,定性或定量分析当前网络的薄弱环节,分析其影响,并提出相应的缓解措施。

本文提出的态势理解分析方法利用卫星网络空间态势理解本体(ontology of cyber situational understanding for satellite, OntoCSU4Sat)和构建的规则,对卫星网络空间态势理解知识图谱(knowledge graph of cyber situational understanding for satellite, KGCSU4Sat)进行推理,自动发现卫星可能存在的网络安全漏洞,分析影响,并提出有效的缓解措施。最后,通过一个案例验证了该方法的正确性和有效性。

本文提出基于知识推理自动发现重点卫星网络空间态势理解分析方法,可为太空防御战略提供重要的技术支撑,为我国天基资产保护提供决策参考。本文的贡献主要包括3个方面:

(1) 提出卫星网络空间态势理解分析所要回答的问题,利用卫星网络空间态势理解本体,构建了态势理解推理规则,为卫星网络空间态势理解自动推理分析提供了领域知识;

(2) 提出基于知识图谱和本体推理的卫星网络态势理解分析方法,基于本体从知识图谱大数据中推理发现重点卫星的网络安全漏洞和薄弱环节,以及可能的影响和相应的缓解措施;

(3) 通过一个案例,验证该方法的正确性和有效性。本文的案例数据和知识库可在如下链接获取:https:∥github.com/Jiacai-Yi/SCSU-KR。

1 相关研究工作

卫星网络空间态势理解分析,主要包括网络相关环境(如星载计算机、操作系统、CPU及其架构)的分析、攻击链(如漏洞、弱点、攻击模式、影响、缓解措施)的分析以及卫星控制(如轨道和姿态控制)的分析。基于知识实现卫星网络空间态势理解分析,相关工作主要包括网络态势理解相关知识库、基于知识的网络态势理解方法和空间态势理解等方面,以下是对相关工作的调研分析。

1.1 网络态势理解相关知识库

由于一些卫星上的星载计算机使用通用网络技术,因此,有关通用的网络安全态势理解知识库可作为分析卫星网络空间态势理解的知识支撑。

目前,针对网络安全防御,出现了多个相关的知识图谱和数据库,如网络空间对抗战技术通用知识ATT&CK、网络安全知识图谱、通用攻击模式枚举和分类(common attack pattern enumeration and classification, CAPEC)、通用弱点枚举(common weakness enumeration, CWE)、通用平台枚举(common platform enumeration, CPE)、通用漏洞评分系统(common vulnerability scoring system, CVSS)和通用漏洞披露(common vulnerabilities and exposures, CVE)等。将这些知识关联起来,可以检索平台上可能存在的弱点和风险、针对弱点的攻击模式以及相应的缓解措施。

对于网络空间漏洞发现,目前已有研究者构建了基于知识的相关本体。Fenz等提出了信息安全领域的通用概念本体,为信息安全领域提供了一个模型和知识库,但是该本体并没有对漏洞等底层概念进行建模。统一网络安全本体(unified cybersecurity ontology, UCO)建模了网络安全分析的上层概念体系,集成了信息共享和交换的常用网络安全标准,能表示来自不同网络安全系统的异构数据和知识,可为网络空间态势感知提供上层框架。除此之外,研究者开发了网络安全核心概念本体和网络安全本体关联上下文观察的态势与威胁理解(situation and threat understanding by correlating contextual observations, STUCOO),将网络安全领域内的多源情报关联起来。上述这些本体主要用于信息共享、交换以及统一标准,难以支撑自动化的网络态势分析,更难以直接应用于卫星网络的态势理解。

1.2 基于知识的网络态势理解

网络态势理解的核心环节是攻击链分析。对于网络空间攻击链分析,比较成熟的标准包括结构化威胁信息表达(structured threat information expression,STIX)和可信情报自动交换(trusted automated exchange of intelligence information,TAXII),其中就包括了攻击、漏洞、弱点、攻击模式、影响以及响应措施等重要概念。但是这些模型依然没有或缺少关键的规则进行关联,并且,因为卫星网络的独特性,这些本体不可直接应用于卫星网络态势理解。针对现有研究工作的不足,本文在OntoCSU4Sat和KGCSU4Sat基础上,结合卫星特点,挖掘专家经验知识,重构了态势理解规则,使其更适应卫星网络态势理解。

近年来,Narayanan等基于UCO开发了一个基于本体的网络攻击检测工具。该系统整合不同威胁情报源的知识和实时检测数据,以知识图谱的形式进行管理和推理;Vale等提出了一种管理安全模式的本体方法,其中包括200多种详细的安全模式,并使用Web本体语言(Web ontology language, OWL)实现了该本体;Brazhuk则基于文献[19]实现了一个本体论驱动的威胁建模框架(ontology-driven threat modelling, OdTM),该框架可将不同领域知识形式化为特定领域的威胁模型,并通过推理找出对策;Syed提出了一个网络安全漏洞本体(cybersecurity vulnerability ontology, CVO),并基于该本体设计了一个网络情报警报(cyber intelligence alert, CIA)系统,根据推理规则,CIA系统会生成有关漏洞和对策的信息。基于知识的方法结合特定规则能更有效更有针对性地进行辅助决策,并且有助于适应情景的变化,如攻击手段变化等。因此,本文将基于知识的方法引入卫星网络态势理解,并验证其有效性。

1.3 空间态势理解

目前,太空领域物理域态势理解已经有较多的研究,相关研究主要关注卫星物理环境的安全,包括空间目标的跟踪、编目和监视等,可为卫星网络态势理解的物理域建模提供领域概念及概念间的关系。例如,空间目标识别本体OntoStar建模了卫星分类、轨道、载荷、承包商等领域概念及概念间的关系,可为本文建模空间态势理解和卫星网络态势对物理域的影响提供了领域基本概念。

目前,对卫星网络安全问题的研究仍处于起步阶段。Cao等从国家安全、网络安全和设备安全3个方面总结了13项卫星网络安全问题,其中提出的许多安全问题,目前尚没有明确的监管体系和科学完善的检测或预防措施。本文提出了卫星网络态势理解的概念,探索了一种基于知识的卫星网络态势理解分析方法并验证了可行性,可实现卫星网络态势理解并为预防卫星网络安全问题提供缓解措施。

2 基于知识的卫星网络态势理解

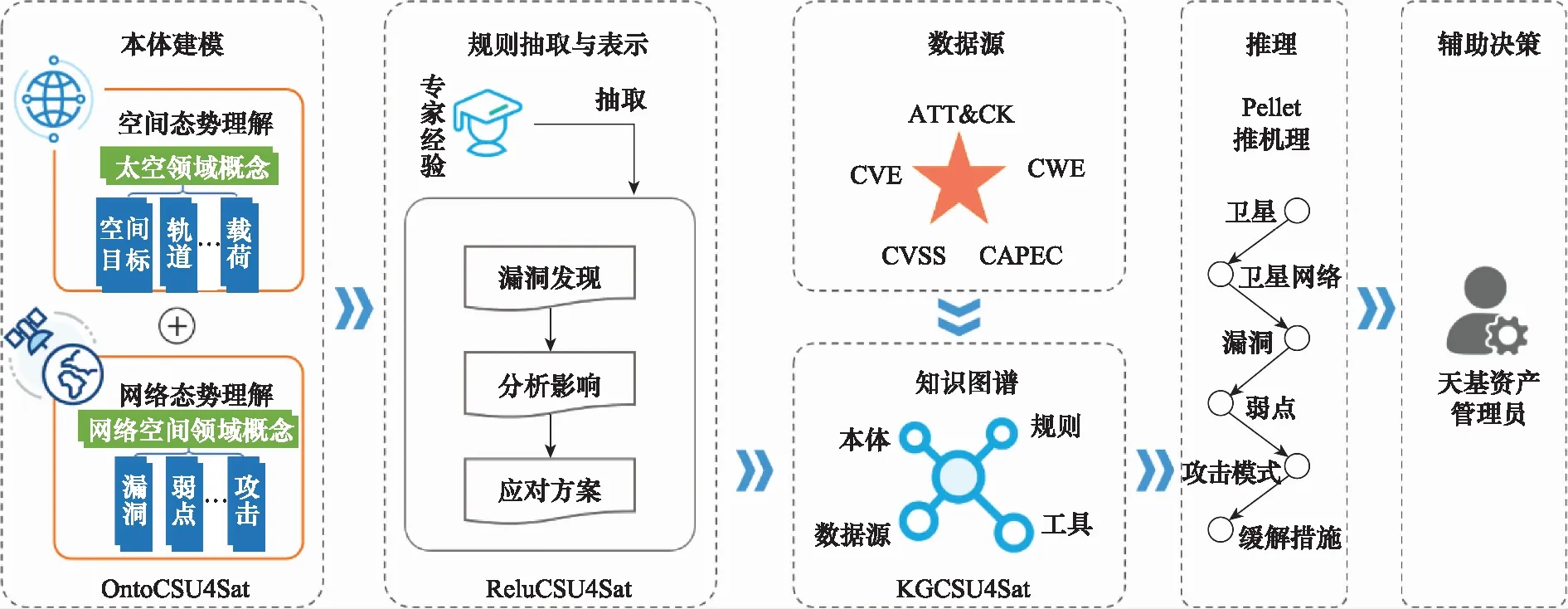

本文提出基于知识的卫星网络态势理解方法的总体框架如图1所示。首先,该方法提出实现卫星网络空间态势理解需要回答的一些关键性问题;构建了卫星网络态势理解本体OntoCSU4Sat,其中包含空间态势理解和网络态势理解两大概念体系;然后,基于OntoCSU4Sat,从专家经验中抽取、构建推理规则,其主要包括漏洞发现、影响分析和应对措施3种规则;然后结合数据源,形成卫星网络空间态势理解知识图谱KGCSU4Sat;最后,提出基于本体的卫星网络空间态势理解分析方法,在OntoCSU4Sat和KGCSU4Sat上进行知识推理,实现自动化的卫星网络空间态势理解,以发现可能存在的网络安全漏洞和薄弱环节,并获得相应的缓解措施。

图1 基于知识的卫星网络态势理解方法的总体框架Fig.1 General framework for a knowledge-based approach to satellite network situational understanding

2.1 面向卫星网络空间态势理解的能力问题

针对卫星网络空间态势理解,本文根据其定义,要求态势理解系统具备回答如下关键性问题的能力(以下称这些问题为能力问题)。

2.1.1 针对星载计算机,分析存在漏洞和弱点

星载计算机运行的软硬件中漏洞发现问题。卫星及其地面系统越来越多地使用特定专用软件的计算机,一些星载计算机采用开源操作系统或基于Unix或Linux等操作系统开发的系统,网络通信也与其他一般的网络系统相同。另外,一些卫星制造商为降低制造成本,在一些组件中使用现成的技术,例如,基于开源代码开发卫星操作系统或插件。

漏洞与漏洞之间的关联性问题。漏洞与漏洞之间可能存在同源、因果等关联关系。例如,一个漏洞可作为另一个漏洞的攻击前提,如获得某一个漏洞所需的特权。对漏洞关系的建模分析,有助于更全面地进行态势理解。

2.1.2 针对网络漏洞,分析和评估潜在络攻击的模式、流程、影响

对于特定网络漏洞,与之相关联的攻击模式和影响问题。网络漏洞会被攻击者利用,破坏数据或导致卫星失效,严重会使太空星网遭受毁灭性破坏。如夺取卫星控制权,改变卫星姿态、轨道,撞击星网中其他卫星或空间目标,造成恶性循环。通过分析网络漏洞潜在的攻击模式以及该漏洞或攻击可能造成的影响,为提出缓解措施提供参考,可进一步提高卫星网络的态势理解能力。

攻击模式之间的关联性问题。CAPEC数据库从攻击机制和攻击领域将524种攻击模式分别分成9大类和6大类。对于某种攻击模式的缓解措施,可参考其相关联的攻击模式的缓解措施,为决策提供知识基础。

通过已有的攻击记录,推理出潜在的安全薄弱环节。对于已经发生过的攻击,应该通过相应的组件对其详细信息以知识库等形式进行记录,分析漏洞、攻击、影响和应对的攻击链,可持续丰富现有的态势理解系统。

2.1.3 针对潜在攻击,结合卫星特点,制定可采取的缓解措施

对于潜在的漏洞,推理潜在的攻击,进而制定缓解措施,这在一般的网络空间也同样适用,而对于卫星网络来说,还需结合卫星的自身特点。不同于地面上一般的通用计算机网络攻击与防御,卫星网络系统由于其自身的特殊性,使得不同的漏洞导致的后果更加复杂和不可控。例如,一颗卫星需要通过地面工作站进行轨道和姿态控制,对于某些国家来说,其地面控制中心只能在一天中某个时间窗口进行有效操作,那么如果在这个时间窗口内某个漏洞造成控制系统瘫痪或启动故障,则该卫星可能导致一系列的影响:在一段时间后,轨道偏移,卫星失控;卫星姿态不能进行有效控制,导致太阳能板无法为卫星继续提供运行能量;漏洞被攻击者利用,控制权丧失,该卫星被攻击者利用或破坏。

2.2 卫星网络态势理解本体与知识图谱

OntoCSU4Sat和KGCSU4Sat作为本文提出的卫星网络空间态势理解分析方法的基础,本节主要从概念体系、形式化描述等方面对两者进行简单描述。

OntoCSU4Sat建模了卫星网络空间态势理解分析所涉及的上层概念及其之间的关系,涉及空间态势理解和网络空间安全两个领域,包括卫星、轨道、卫星的应用、所有者、运营商、承包商、星载计算机及其软硬件系统、网络攻击战技术、漏洞等概念和这些概念间的关系。

从空间态势理解角度,该本体包含卫星目标识别,其中对卫星系统的各项参数数据都进行了详尽的描述,如卫星的应用类型、发射地点、发射时间、运载工具、形状、姿态、供应/承包商、运营商、使用者、净重、预期寿命、所有者和功率等关系和属性;对轨道等其他重要概念也进行了详细的刻画,包括周期、近地点高度、远地点高度、倾角、偏心率和轨道经度等,这些参数可从两行轨道根数(two-line element set,TLEs)数据中提取;另外,该本体也对卫星的载荷(卫星的核心组件)、系统相关负责人进行详细分类描述。

从网络安全态势理解的角度,该本体基于传统互联网网络空间安全态势感知模型,如ATT&CK和UCO,对卫星和星载计算机之间的关系进行建模,包含网络环境中的各种组件,如CPU及其架构、操作系统、应用程序和数据库等。星载计算机的网络安全相关概念建模主要涉及的概念包括攻击模式CAPEC、漏洞CVE、弱点CWE和缓解措施等。

OntoCSU4Sat不仅是对卫星网络空间态势分析过程中涉及抽象概念的知识建模,还可用于构建知识图谱对具体的实例进行表示。知识图谱基于图模型形式化描述知识和刻画事物之间关系,可方便对个性化、实例层的知识进行组织和管理。面向特定领域,领域知识图谱多基于本体自顶向下构建,需要有较高的知识质量。基于OntoCSU4Sat,将空间态势理解和网络安全相关的多个知识库和情报源关联起来,可充分利用多源情报进行关联分析获得态势分析结果,并且,利用多源情报,可将OntoCSU4Sat实例化,形成卫星网络空间态势理解知识图谱KGCSU4Sat。

本文进行研究与分析的基础数据信息主要基于CVE、CWE、CAPEC、CVSS、ATT&CK等相关知识图谱和数据库,具体信息如下:

(1) CVSS 提供了一种捕获漏洞的主要特征并产生反映其严重性数值的评分方法。此数值还可以转化成一个定性表示(如低、中、高和关键),如此便可以帮助我们定性或定量地正确评估其漏洞管理流程并确定优先级。

(2) CVE 代表常见漏洞和披露,目前由MITRE公司维护,是国际著名的安全漏洞库。CVE被广泛应用于世界各地的众多网络安全产品和服务。CVE是目前漏洞和披露标识符的行业标准,目前数据库已经包含142 748个CVE条目,从多个权威数据源收集了DoS、XSS、CSRF 等13种不同类型的漏洞。

(3) CWE 代表常见弱点枚举,目前由Mitre公司维护。它可以作为弱点识别、缓解和预防工作的基线。该数据库目前包含超过600个弱点分类,如缓冲溢出、跨站脚本以及恶意嵌入代码等。

(4) CAPEC 代表常见攻击模式枚举和分类,目前由Mitre公司维护。通过分析漏洞或弱点可能被何种攻击方式利用,可以帮助我们更好地减少潜在的安全隐患。该数据库目前包含524种攻击模式,如泛洪攻击、身份欺骗以及缓冲溢出等。

从权威性、准确性和多元性看,以上知识图谱和数据库都相对较高。从关联性和可行性看,CVE条目中包含了CVSS评分和CWE弱点信息,而CWE条目中包含了CAPEC条目信息,部分CAPEC条目可在ATT&CK数据库中查找到相应的信息,进而可获得该攻击模式可作用的操作系统平台等信息。因此,可以进一步形成一条简单分析链:产品→漏洞→弱点→攻击模式→可作用产品,并且该分析链可进一步细分出多个重要分支,如影响、漏洞评级、缓解措施等。

KGCSU4Sat的网络安全态势知识部分,表示了ATT&CK中所有攻击模式CAPEC、缓解措施和影响的实例、CVE的实例、CWE和CPE(包括操作系统和其他软硬件及其版本、型号)的实例,以及这些实例之间的关系。KGCSU4Sat除符合OntoCSU4Sat所定义的规范和公理系统外,还包含对具体的卫星、网络安全漏洞和网络攻击等实例的详细文本描述,这些个性化知识使得对卫星网络的态势分析过程能够从KGCSU4Sat中获得更多的细节信息。

2.3 卫星网络态势理解推理规则

卫星网络空间态势理解中涉及的关系表示和推导,需要借助规则表示,因为构建的推理规则较多,本节主要介绍关键的卫星网络空间态势理解规则。

2.3.1 漏洞与漏洞之间的因果关系

KGCSU4Sat包含弱点CWE实例可能造成影响后果的信息,其中,一些弱点能够通过一定的途径获得系统权限。如果一个弱点能获得另一个弱点运行环境所需的特权,那么隶属于这两个弱点的漏洞具有因果关系,即一个漏洞运行可作为另一个漏洞运行的先行步骤。上述分析过程可使用语义Web规则语言(semantic Web rule language, SWRL)规则表示如下:

漏洞(?V1),弱点(?W1),漏洞(?V2),弱点(?W2),特权(?P1),特权(?P2),belongTo(?V1,?W1), belongTo(?V2,?W2),SameAs(?P1,?P2),needPrivilege(?W2,?P2),getPrivilege(?W1,?P1)->causal(?V1,?V2)

上述规则的语义为漏洞V1属于弱点W1,漏洞V2属于弱点W2,W1能获得特权P1,W2需要特权P2,P1和P2为同一实体,则V1与V2存在因果关系。

2.3.2 判断卫星是否存在网络安全漏洞

在KGCSU4Sat中,可以找到漏洞CVE和产品的实例之间多对多关联关系。因此,判断卫星是否存在网络安全漏洞,可先判断卫星上运行的产品是否存在漏洞:如果卫星上运行着存在漏洞的产品,那么卫星存在漏洞威胁。在卫星网络安全威胁的其他环节中,该规则也成立,例如,地面工作站中上运行存在漏洞的产品,那么地面工作站也存在漏洞威胁。

由于卫星上运行的产品可能存在产品链的情况,所以还需要添加规则以判断产品关联关系。例如,操作系统和CPU处理器之间存在support关系,CPU处理器和处理器架构之间存在adopt关系,那么可以在这两种关系上再抽象一层更广泛的associatedTo关系,并且设置其具备传递性,从而,可以判断产品链之间的产品是否存在漏洞。如果产品链下级产品存在漏洞,那么上级产品存在漏洞威胁;通过产品与产品之间的associatedTo关系,可以把卫星上运行部署的所有产品找出来并进行分析。上述分析过程用SWRL规则表示如下:

漏洞(?Vul),产品(?P1),产品(?P2),exist(?P2,?Vul),associatedTo(?P1,?P2)->exist(?P1,?Vul)

卫星(?Sat),产品(?P1),产品(?P2), running(?Sat,?P1),associatedTo(?P1,?P2)->running(?Sat,?P2)

卫星(?Sat),漏洞(?Vul),产品(?P), exist(?P,?Vul),running(?Sat,?P)→exist(?Sat,?Vul)

上述规则中,规则2表示产品P2存在漏洞披露Vul,产品P1与P2相关联,则P1也存在Vul;规则3表示卫星Sat运行着产品P1,P1与产品P2相关联,则Sat运行着P2;规则4表示卫星运行着P,而P存在漏洞披露Vul,则卫星存在Vul。

2.3.3 判断卫星是否存在弱点

判断卫星是否存在弱点,需先判断卫星上运行的产品是否存在弱点。产品是否存在弱点需要根据产品是否存在漏洞来确定,即根据漏洞和弱点的关联信息推出二者之间的belongTo关系。CVE和CWE之间可通过cwe_id关联。上述判断过程用SWRL规则如下:

漏洞(?V),弱点(?Cwe),产品(?P), exist(?P,?V),belongTo(?V,?Cwe)→hasWeakness(?P,?Cwe)

卫星(?Sat),产品(?P),弱点(?Cwe), running(?Sat,?P),hasWeakness(?P,?Cwe)→hasWeakness(?Sat,?Cwe)

上述规则中,规则5表示产品P存在漏洞披露V,而V属于弱点Cwe,则产品P存在弱点Cwe;规则6表示卫星Sat运行着产品P,产品P存在弱点Cwe,则卫星存在弱点Cwe。

2.3.4 推断漏洞可能造成的影响

将CVE、CWE、CAPEC三者关联起来,基于CWE和CAPEC的后果信息,可推断出漏洞可能造成的后果。这些信息可作为辅助决策的参考。除此之外,CVE漏洞条目本身所暴露出来的漏洞信息也可帮助我们进一步分析影响,本文认为漏洞信息更具有参考性。关键SWRL规则如下:

漏洞(?V),弱点(?W),攻击模式(?Att),影响(?Con),relatedTo(?W,?Att),belongTo(?V,?W),hasConsequence(?Att,?Con)→hasConsequence(?V,?Con)

漏洞(?Vul),影响(?Con1),影响(?Con2),攻击(?Atk),exploitedBy(?Vul,?Atk),inspiredBy(?Atk,?Con1),hasConsequence(?Vul,?Con1),resultIn(?Con1,?Con2)->hasConsequence(?Vul,?Con2)

上述规则意为,根据分析链:漏洞→弱点→攻击模式,对于规则7,漏洞V属于弱点W,弱点W与攻击模式Att相关且Att存在某种影响Con,则Con可作为漏洞V的影响的参考;规则8表示攻击Atk利用漏洞Vul产生了某种影响Con1,而Con1在这种情境下还会导致影响Con2,则认为漏洞Vul在特定情形下可能产生影响Con2。

2.3.5 基于弱点和星载计算机的配置分析能产生影响的攻击模式

KGCSU4Sat建模了弱点及其相关的所有攻击模式之间的关系。然而,针对具体的产品,并不是所有的攻击模式都能根据产品上存在的弱点对产品产生影响。在网络攻击战技术通用知识库ATT&CK中,攻击模式通过Platforms字段关联到其能作用的操作系统。因此,需要根据星载计算机部署的操作系统以及存在的弱点,判断攻击模式能否作用于卫星。判断规则用SWRL表示如下:

弱点(?Cwe),操作系统(?Os1),操作系统(?Os2),攻击模式(?Atkp),basedOn(?Os2,?Os1), relatedTo(?Cwe,?Atkp),hasWeakness(?Os2,?Cwe), actOn(?Atkp,?Os1)->actOn(?Atkp,?Os2)

规则9的语义为,操作系统Os2基于操作系统Os1开发,攻击模式Atkp可作用于Os1且弱点Cwe与Atkp相关,而Os2上存在弱点Cwe,那么Atkp可作用于Os2。

2.3.6 基于攻击模式及其影响,推断出缓解措施

部分CWE和CAPEC条目提供了缓解措施的信息。CWE提供的潜在缓解措施可作为额外参考信息。而对于CAPEC提供的缓解措施并不能全部作为参考,我们只需要能作用于特定产品(如操作系统)的攻击模式对应的缓解措施。将CAPEC条目和ATT&CK条目通过ATTID数据属性关联可得到更加具体的缓解措施条目信息。而对于CVE,我们根据其漏洞信息推理出漏洞的影响,包括直接影响和间接影响,进一步根据其影响的类型(如轨道或姿态),制定更具体的缓解措施。

具体地,可以通过以下关系链推断出针对卫星漏洞的相关攻击模式的缓解措施:判断卫星运行的产品(包括通用平台枚举CPE)上存在的CWE信息;通过capec_id找到弱点相应攻击模式;获取攻击模式条目下的缓解措施信息,并且在多个缓解措施中选择能作用于当前卫星上运行产品的缓解措施。相应SWRL规则如下:

产品(?P),攻击模式(?Atkp),缓解措施(?Mit), hasMitigation(?Atkp,?Mit),actOn(?Atkp,?P)→ hasSuggestedMitigation(?P, ?Mit)

规则10的语义为,攻击模式Atkp与缓解措施Mit关联,且Atkp可以作用于产品P,则缓解措施Mit可建议作为产品p的缓解措施。

2.4 卫星网络态势理解分析方法

OntoCSU4Sat和KGCSU4Sat是采用OWL+SWRL语言形式化表示的知识,本文使用Pellet推理机进行知识推理,自动推导OntoCSU4Sat和KGCSU4Sat中隐含的知识。特别是,卫星网络空间态势理解规则集建模了卫星网络空间态势理解能力问题的解决方案,即自动发现漏洞、影响分析、缓解措施推理。

3 案例分析

本节通过一个卫星网络安全态势理解的案例,进行卫星网络空间态势理解分析实验,验证了基于OntoCSU4Sat和KGCSU4Sat推理发现卫星网络空间安全防御薄弱环节和漏洞,并提出相对有效缓解措施的可行性。

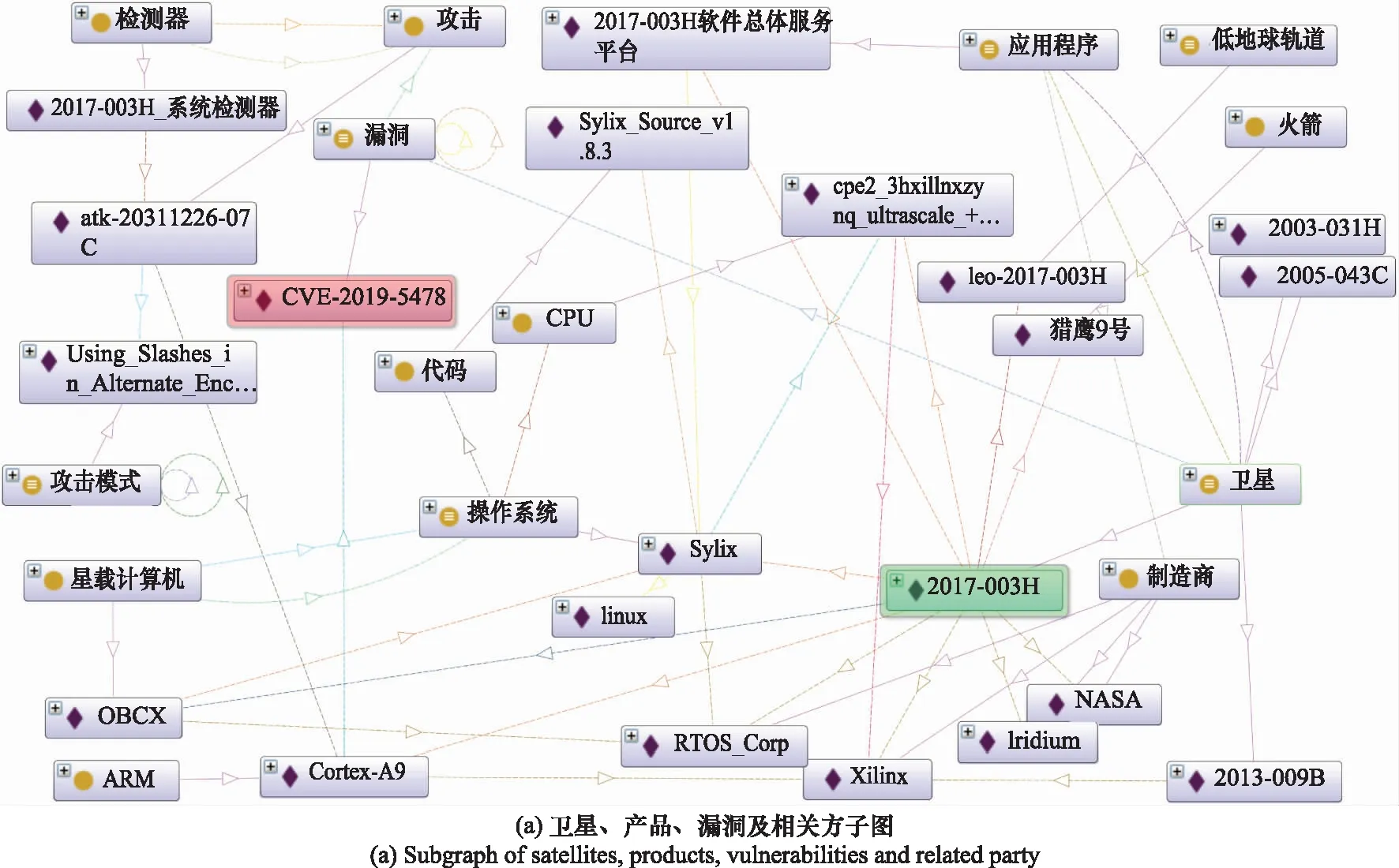

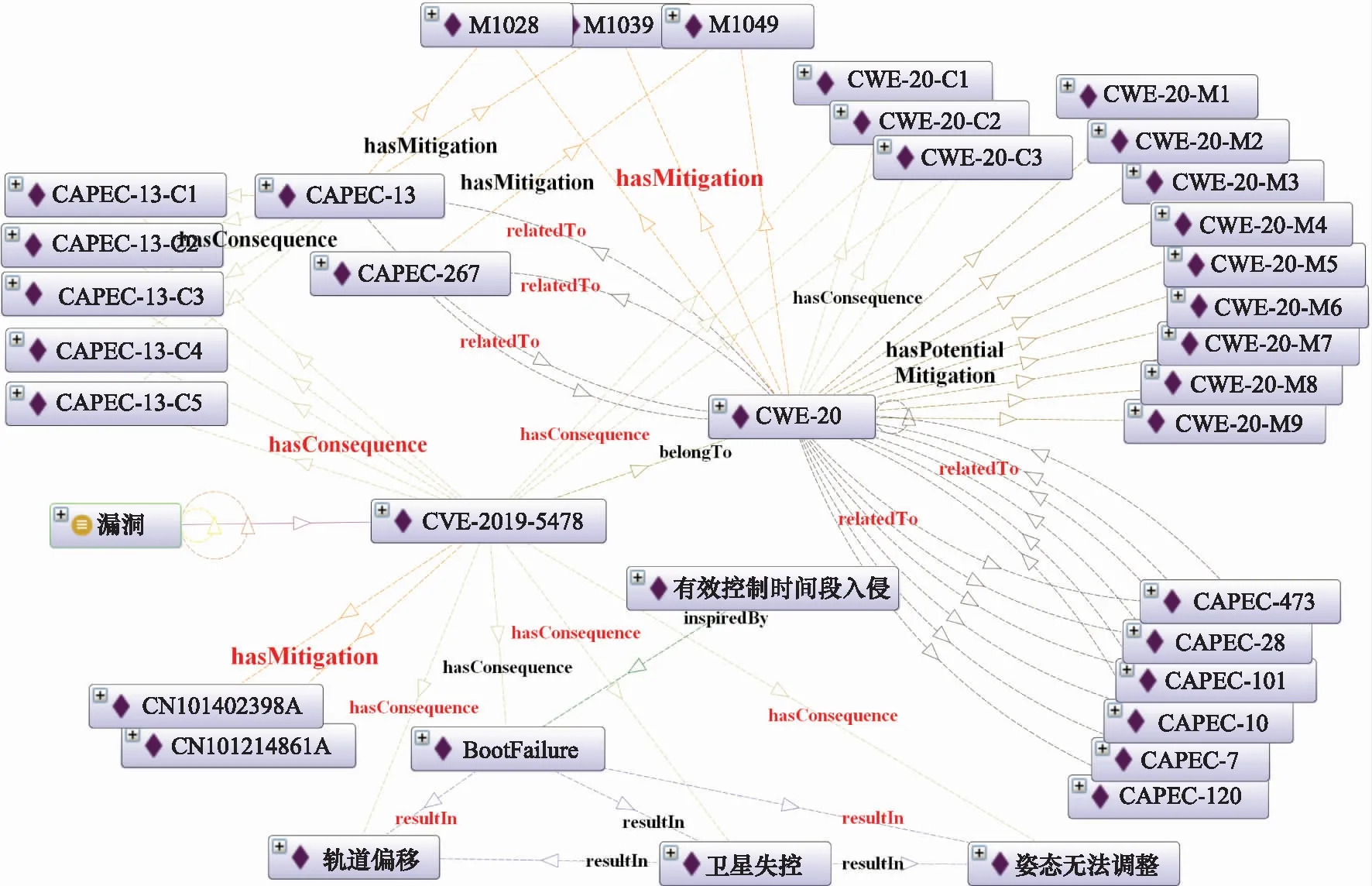

3.1 实验案例背景和构建

以StarLink、OneWeb、BlackJack和瓢虫一号等卫星作为蓝本,本节以一个编号为2017-003H的卫星,围绕2017-003H的网络态势理解,在Protégé中构建了KGCSU4Sat的子图(关键部分)。如图2所示,该子图的知识库大致可分为两个部分:卫星和产品、制造商以及漏洞之间的关系图;漏洞、弱点、攻击模式、影响后果以及缓解措施等之间的关系图。

图2 围绕2017-003H的网络态势理解构建的子图Fig.2 Subgraphs built around the network situational understanding of 2017-003H

如图2所示,关于2017-003H的子图包含以下知识:

(1) 2017-003H是卫星,该卫星位于地心轨道leo-2030-076A,承包商包括NASA和SpaceX,发射火箭为猎鹰9号;

(2) 2017-003H上装载有星载计算机OBCX,OBCX的操作系统及其开源代码分别为Sylix、Sylix_Source_v1.8.3,OBCX采用的CPU及其架构分别是cpe2_3h***、Cortex-A9,Sylix的厂商为RTOS_Corp,Sylix基于Linux开发;

(3) Cortex-A9由Xilinx设计,存在漏洞CVE-2019-5478,CVE-2019-5478对应的弱点是CWE-20;

(4) 2017-003H_系统检测器记录了一次攻击atk-20311226-07C,攻击者使用修改备用编码的攻击方式对Cortex-A9进行了攻击,因此该攻击模式相应的弱点条目信息可作为未来辅助决策的参考;

(5) 由推理机推出,漏洞CVE-2019-5478可能导致CWE-20-C1、CAPEC-13-C1、卫星失控、姿态无法调整以及BootFailure(启动故障)等一系列后果,其中BootFailure是直接影响,该影响如果被攻击者利用,使用特定的攻击方法,如在有效控制时间段入侵,则可能造成姿态无法调整以及轨道偏移等间接影响;

(6) 根据CVE、CWE、CAPEC以及ATT&CK条目关联得到的影响信息,可得到CWE-20-M1、M1028、CN101214861A等3种不同类型的缓解措施。其初始优先级为:CVE缓解措施(由CVE影响推出)>CWE缓解措施(由CWE影响推出)>CAPEC缓解措施(由CAPEC影响推出)。该优先级可用于辅助决策。

除图中所展示的知识外,构建案例时本文还设置了风险类型推理、风险等级评估、检测方法、弱点和攻击模式关联推理以及太空领域概念等相关实例,并且构建了相应的规则集,因篇幅原因未全部列出。

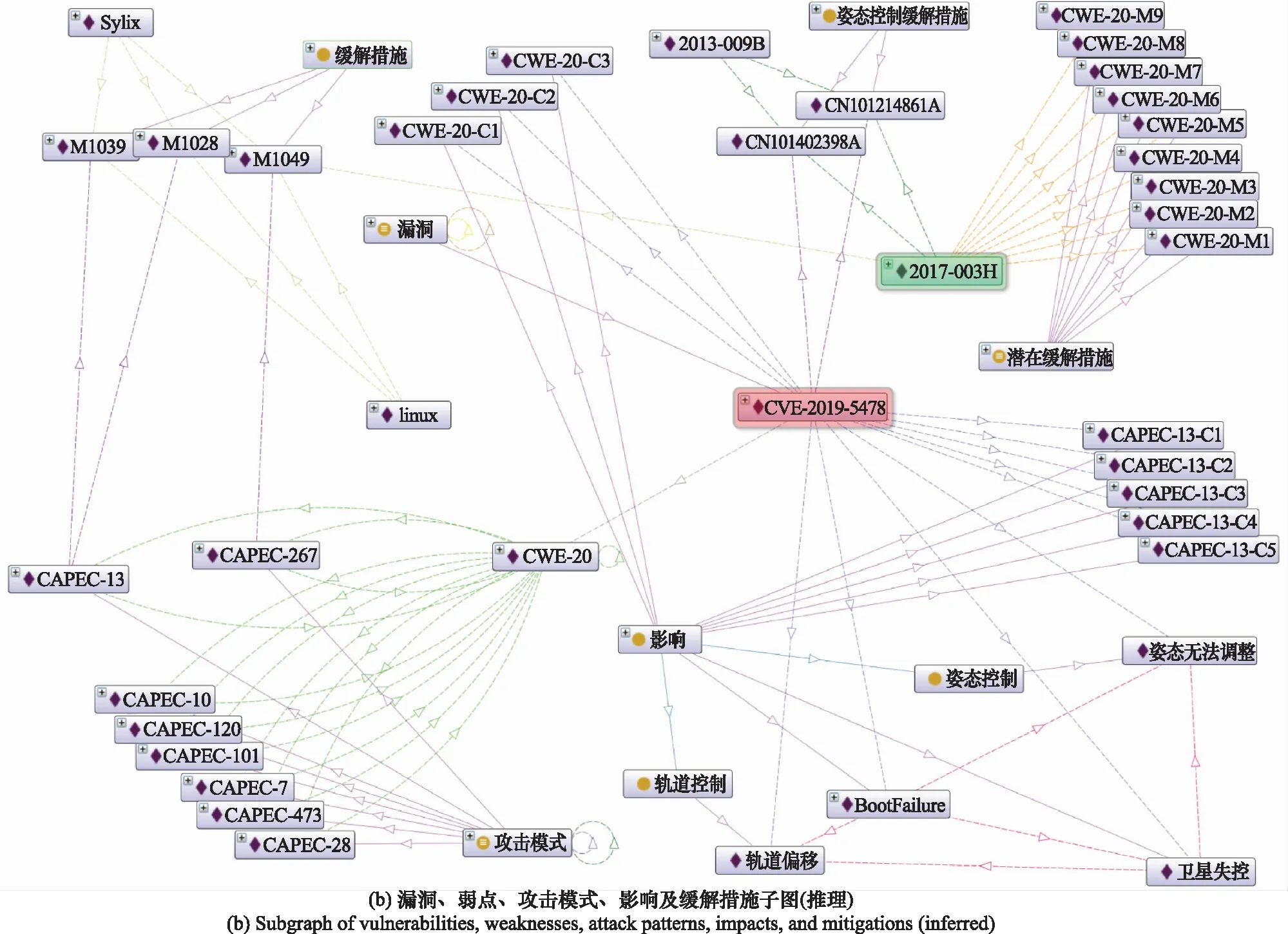

3.2 实验结果及分析

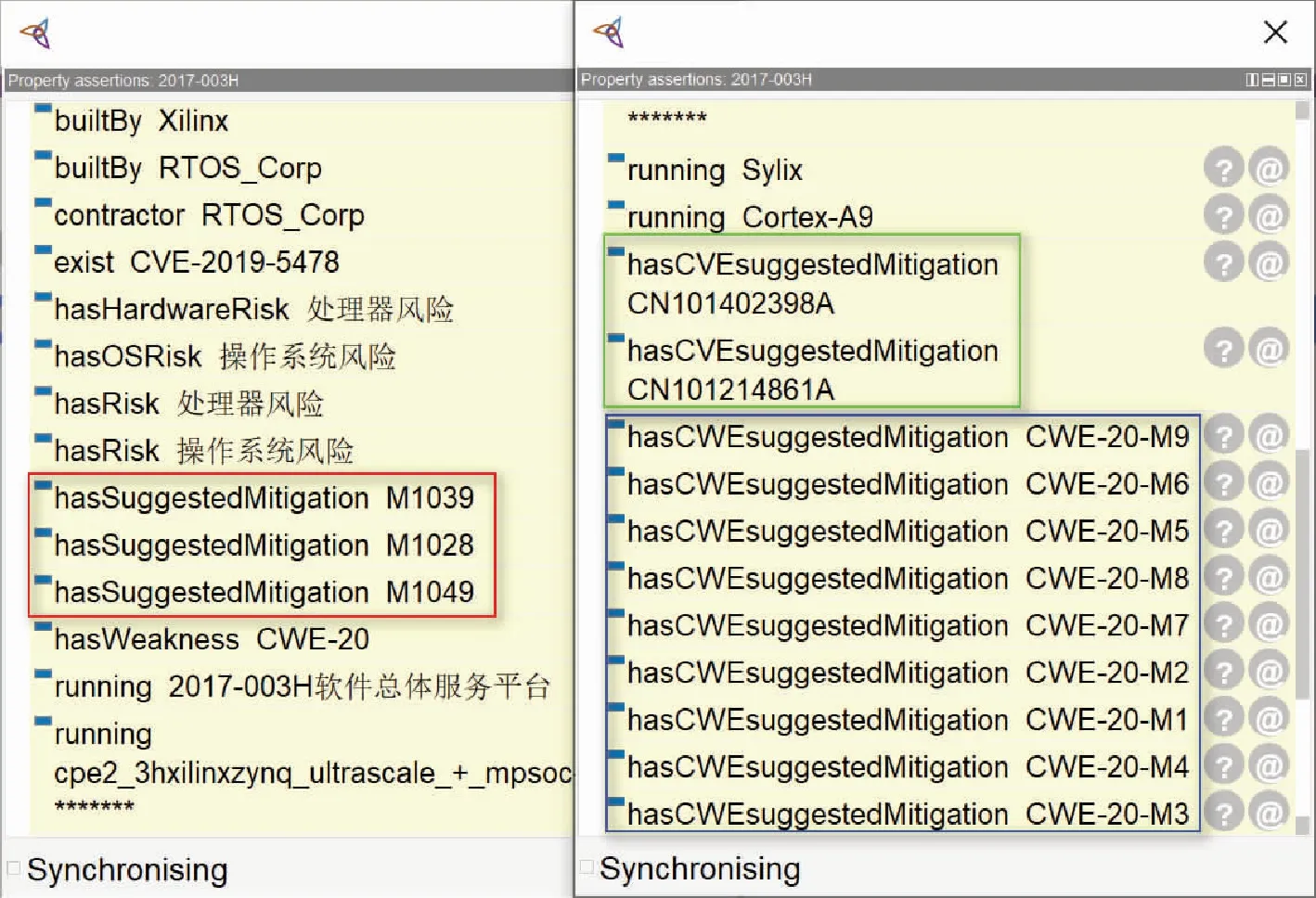

在第3.1节分析关于卫星2017-003H子图的基础上,本节基于本体OntoCSU4Sat推理进行实验,在Protégé中通过Pellet推理机对OntoCSU4Sat(TBox)和KGCSU4Sat(ABox)组成的知识库推理,验证知识库的正确性,并且推导出隐含的知识。基于推理后的知识库,发现和分析2017-003H的网络安全漏洞、可能受到网络攻击的攻击模式和相应的缓解措施。

基于本文所提出的卫星网络态势理解分析方法,关于卫星2017-003H,其分析链可表示为卫星→产品链→漏洞→弱点→攻击模式/影响/特权获取→影响/缓解措施。本小节基于态势理解的定义,将卫星网络态势理解分析链主干部分进行展示和分析,其他相关信息可作为后续工作的基础。

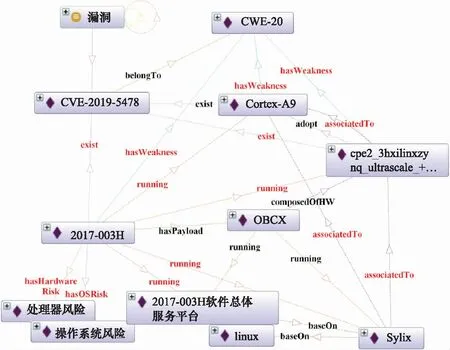

3.2.1 漏洞弱点自动发现

基于第2.4节提出的分析方法,要分析漏洞和弱点,需要先分析卫星上的产品链,具体实例知识图如图3所示。

图3 分析链:漏洞、弱点发现Fig.3 Chain of analysis: vulnerability and weakness discovery

图3中,实例与实例之间边上的黑色文字表示已知信息,红色文字表示推理发现的隐含信息,后文的标记与该图相同。如图3所示,卫星2017-003H上运载了OBCX星载计算机,OBCX上运行着2017-003H软件总体服务平台和Sylix操作系统,其中前者基于后者开发,后者基于Linux开发。而OBCX由cpe2_3h***组成,cpe2_3h采用Cortex-A9架构,通过CVE数据库可知,该架构存在CVE-2019-5478漏洞披露。再由CVE与CWE关联可得相应弱点披露CWE-20。因此可以得到简单的实例分析链:2017-003H→OBCX→(Sylix)→cpe2_3h***→Cortex-A9→CVE-2019-5478→CWE-20,其中Sylix操作系统采用了cpe2_3h***处理器。从图中还可看出,推理机推出该卫星具有处理器和操作系统风险。

3.2.2 影响、缓解措施分析

基于第2.4节提出的分析方法和第3.2.1节提出的漏洞发现分析方法,本节根据CVE、CWE、CAPEC和ATT&CK分析影响和缓解措施。具体实例知识图如图4所示。

图4 分析链:影响、缓解措施分析Fig.4 Chain of analysis: analysis of impacts and mitigation

如图4所示,可得到分析链:CVE-2019-5478→CWE-20→CAPEC-13(CAPEC-267等)。其中的CVE、CWE、CAPEC以及ATT&CK(部分关联于CAPEC条目)条目可能包含影响信息和缓解措施信息,这些缓解措施信息经过推理后最终会展示在卫星2017-003H的推理界面中,并且对每种不同的缓解措施进行类型区别。

本文将卫星本身特点和漏洞影响结合起来,如图4中所示,CVE-2019-5478可能导致启动故障(BootFailure),如果攻击者使用特定的攻击模式,如图4中的有效控制时间段入侵,即在每天的地面控制中心和卫星通信的有效时间段进行攻击,导致控制中心无法为卫星提供命令,则卫星将会丧失控制权,甚至导致卫星轨道偏移和姿态无法调整等后果。实验利用推理机,给出了两种相对可能的解决方案,分别为CN101214861A和CN101402398A。例如,方案CN101402398A由文献[30]提出,是一种卫星姿态快速挽救的方法。

3.2.3 关键实例推理结果

图5展示了推导出的关于2017-003H网络态势理解等相关结果。

图5 2017-003H推理结果Fig.5 2017-003H reasoning results

图5中,浅黄色背景的条目为推理机的推理结果。图5中的结果显示,卫星上存在漏洞披露CVE-2019-5478,并且根据第3.2节的分析,根据影响,推理机得到了所有的缓解措施,CVE、CWE和CAPEC对应的缓解措施分别用图5中绿色、蓝色和红色方框内容表示。

4 结 论

针对太空网络安全,本文首先构建了态势理解推理规则,为卫星网络空间态势理解自动推理分析提供了领域知识,然后提出基于知识的卫星网络空间态势理解分析方法,基于本体从知识图谱大数据中推理发现重点卫星的网络安全漏洞和薄弱环节,以及相应的缓解措施和可能的影响,最后,通过实验案例,验证了该方法能够发现卫星上存在的漏洞,并根据影响推理所有的缓解措施。

后续工作中,需要对OntoCSU4Sat和KGCSU4Sat进一步完善,同时,完善规则集并构建更多的案例验证知识库的完备性和所提方法的有效性。后续还需要进一步开展卫星网络漏洞的数据收集和处理,将网络空间领域和太空领域知识结合得更加紧密,得到更加具有针对性的缓解措施。