基于关联规则的网络安全入侵检测方法

2022-04-29刘岗

摘要:为提高计算机网络运行的安全性针对目前网络安全入侵检测时效性与准确性不理想的问题文章提出了基于关联规则的网络安全入侵检测方法。首先将网络数据映射到同一维度提取计算机网络运行数据特征;在此基础上最后利用相关性因子计算网络数据的相似度通过设置阈值判断网络运行数据的相似度大小;对网络数据进行聚类处理以实现网络数据的预处理。最后利用关联规则方法挖掘网络入侵数据实现入侵检测。实验发现文章所设计的方法具有较高的响应度耗时较短且准确率较高为后续的深度挖掘网络安全入侵节点提供了理论基础与参考价值。

关键词:关联规则;数据挖掘;网络安全性;入侵检测

中图法分类号:TP399文献标识码:A

Network security intrusion detection method based on association rules

LIU Gang

(Chongqing Chemical Industry Vocational College,Chongqing 401220,China)

Abstract:In order to improve the security of computer network operation, the network security intrusion detection method based on network security intrusion detection is proposed.Firstly, the network data is mapped to the same dimension and the characteristics of computer network operation data are extracted by using the correlation factor to calculate the similarity of network data and cluster the network operation data to realize the preprocessing of network data.The association rules are used to mine the network intrusion data and realize the intrusion detection.The experiment finds that the designed method has high responsiveness, short time consuming and high accuracy, which provides the basic theory and reference for the subsequent deep mining of network security invasion nodes,and has certain practical value.

Key words:association rules, data mining, network security, intrusion detection

1 引言

互聯网的高速发展为人们处理日常工作和生活出行提供了便利,使得计算机网络逐渐深入人们的工作与生活,也是目前社会基础设施的主要构成部分之一 [1~ 2]。然而,目前黑客攻击的水平也逐渐提高,网络入侵事件时有发生,由此给网络安全造成了不同程度的威胁。段仁武[3]通过改进 Apriori 算法,增强规则关联度,提高了数据挖掘能力,提升了网络入侵检测的准确率。李新新[4]通过分析网络入侵检测现状,研究网络入侵方式,利用大数据挖掘技术将网络入侵要点进行定位,提高了检测效果。上述方法在一定程度上,均可以有效提高网络安全入侵检测能力。但是,随着网络遭受病毒感染的可能性增加,受入侵攻击的速度急速提升等因素的影响,导致网络防火墙或现有的入侵检测方法响应时间较长,无法快速有效地检测与识别网络入侵。因此,入侵检测是对计算机网络的一种动态监控,可以有效为预防或抵抗计算机网络受到的入侵提供借鉴与参考。

2 计算机网络数据预处理

2.1 计算机网络运行数据特征提取

设定计算机网络运行过程中产生 n 个数据样本,整个数据集合表示为 J={j1,j2,jn },为了保证数据的维度一致,将所有的数据集合映射到统一的高维空间。设定映射函数为f ( x ),则数据集 J 的映射结果为:

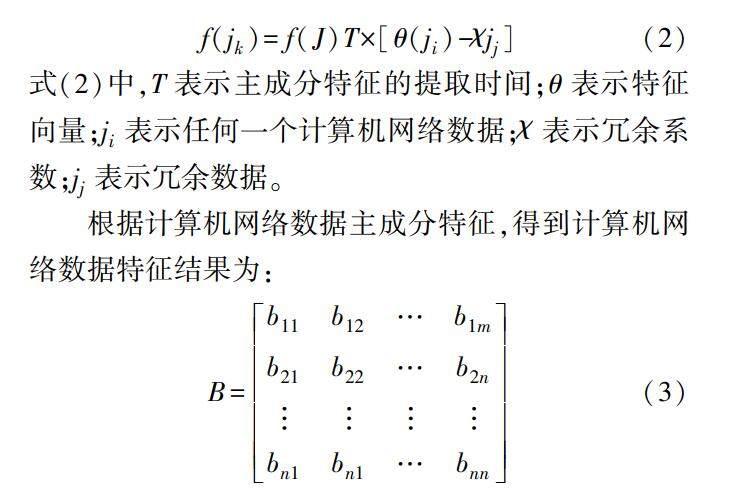

利用主成分分析的方法提取计算机网络数据的主成分特征,得到具体的结果为:

式(2)中,T 表示主成分特征的提取时间;θ表示特征向量;ji 表示任何一个计算机网络数据;χ表示冗余系数;jj 表示冗余数据。

根据计算机网络数据主成分特征,得到计算机网络数据特征结果为:

式(3)中,b 表示特征分量。

在将数据映射到同一维度的基础上,利用主成分分析法提取数据的主成分特征,从而获取计算机网络的运行数据特征,为后续计算网络运行数据的相似度提供基础条件。

2.2 计算机网络运行数据相似度计算

只有将数据统一划分到同一维度内,才能实现不同数据之间的相关程度计算。在2.1节的基础上,计算同一个维度内的数据集合 J1 和 J2 之间的相关性因子:

式(4)中,L1 表和 L2 分别表示数据集合 J1 和 J2 之间的关联系数和差异性系数。由此,设定各数据集间的相关程度的阈值为 Y(J1,J2) ,则将相关性因子与所设定的阈值进行比较:

当 g(J1,J2)≥Y(J1,J2)时,说明两个数据集之间的关联程度较强;当 g(J1,J2)

2.3 计算机网络运行数据的聚类分析

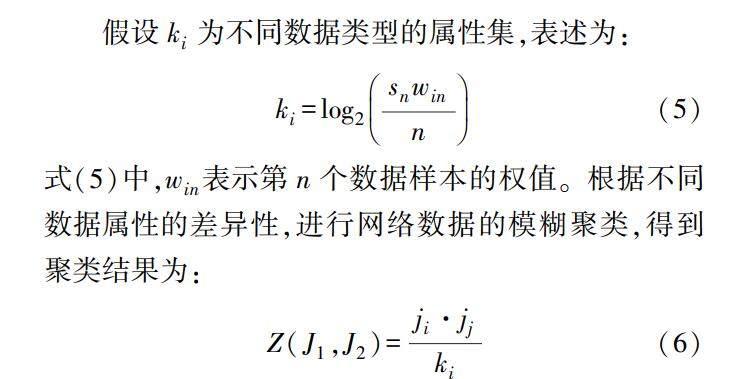

假设ki 为不同数据类型的属性集,表述为:

式(5)中,win 表示第 n 个数据样本的权值。根据不同数据属性的差异性,进行网络数据的模糊聚类,得到聚类结果为:

由此,实现计算机网络数据的聚类,从而完整完成计算机网络运行数据的预处理,为后续检测入侵节点提供基础条件。

3 计算机网络入侵数据的检测方法

3.1 关联规则设计

通过逐层搜索信息数据的方式获取数据频繁项集,将第一个项集定义为 S,通过 S 搜索带有信息数据特征的下一层项集,定义为 S+1,依次逐层识别数据集,直到所有频繁项集都被定义标记,完成频繁项集的入侵数据检测。根据频繁项集检测结果,生成强关联规则,具体产生过程如下。

每一个频繁项集中,都存在一定数量的网络入侵信息数据特征,通过识别数据关联度能够提高运算速度。频繁项集表达式为:

式(7)中,r 代表项集,D 代表前件与后件之间的相关度。频繁项集进行表达式的求解后,利用缺陷关联规则挖掘方法的定义关联规则,给定一组处理完成的计算机网络数据信息,并挖掘出关联频繁项 F,其表达

式为:

式(8)中,g 代表关联规则参数,κ代表可能的入侵数据,γ代表規则合理判断参数。

通过上述公式对每一个频繁项集构造关联规则,选取满足类最小置信度以及相关度大于1 的强关联规则,对于小于最小支持度的频繁项集不予考虑,以压缩搜索空间。然后给定入侵路径,进行实时入侵跟踪,其表达式为:

式(9)中,N 代表入侵路径信息中的完备信息,z 代表入侵路径区域的概率,δ代表概率大小排序参数。

将信息加权系数设定为φ,利用主成分分析算法构建频繁项集最小信任度,其表达式为:

式(10)中,fi 代表网络入侵链路检测门限,pi 代表网络入侵数据映射,p( t )代表最小信任度。

3.2 关联规则下网络入侵数据的检测

计算机网络数据节点中的异常特征为 Ti ,则通过 Ti 可以判定网络节点 i 的偏离程度,数据节点异常计算式为:

式(11)中,f( i )为特征提取函数;distance(? )表示偏离程度计算函数;Θ表示计算机网络数据线性拟合程度。利用计算机网络数据节点中的异常特征 Ti ,通过纠正节点的偏移量,实现计算机网络入侵数据检测。数据节点偏离计算式为:

式(12)中,ui 表示计算机网络链路边数,ζ表示幂律分布的拟合参数,x ( t )表示节点偏移量。

4 实验验证

4.1 不同攻击类型的检出结果

在不同类型的入侵攻击下,计算机网络入侵类型涵盖认证入侵、连接入侵、伪装用户入侵以及断开连接入侵等,测试三种方法的检出结果如表1 所列。

由表1 可以看出,对于不同入侵类型造成的入侵后果,本文方法均可以有效检出,而利用文献[3]和文献[4]中的两种方法可以检测出大部分入侵后果,却无法有效检测出所有入侵后果,说明本文方法具有一定的有效性。

4.2 不同方法的检测响应时间

对于计算机网络的安全入侵检测而言,不仅要求检测算法具有较高的检测准确率,还需要具有较短的响应时间,使得计算机系统可以进行快速防御与抵制入侵。通过迭代方式,进行600次实验,计算本文方法与文献[3]方法。文献[4]方法的检测响应时间,响应时间越短表明网络安全入侵检测效果越好,实验结果如表2 所列。

分析表2 可以看出,采用本文方法检测响应时间最短,且远低于文献[3]方法。文献[4]方法虽然响应时间较短,但由于其入侵检测准确率较低,仍存在一定的缺陷。实验结果表明,本文所设计的基于关联规则的方法对计算机网络安全入侵检测具有响应速度快的优点。

5 结论

计算机网络易受到黑客入侵攻击,不仅影响计算机安全运行的稳定性与安全性,也造成人们工作效率较低以及容易泄露个人信息的劣势。由此,本文提出了基于关联规则的计算机网络安全入侵检测方法。实验发现,本文所设计的方法不仅具有较高的准确率,而且耗时较短,响应速度快,具有一定的实际应用价值,为后续的计算机网络入侵攻击检测提供一定的参考与借鉴。

参考文献:

[1 ] 董天宇,黄云.基于大数据技术的网络入侵检测应用研究[J].电子技术与软件工程,2021( 24):238?239.

[2] 程显生,杨珍,王俊.计算机网络入侵跳频数据关联规则挖掘方法[J].计算机仿真,2021,38(3):259?263.

[3 ]段仁武.基于 Apriori 优化算法的计算机网络入侵数据挖掘[J].九江学院学报(自然科学版),2021,36(2):75?77.

[4] 李新新.大数据技术在网络入侵检测的应用[J].信息技术与信息化,2021( 5):235?237.

作者简介:

刘岗 (1977—) ,本科,助理讲师,研究方向:网络安全与技术。