基于混沌Logistic加密算法的图像加密技术应用研究

2022-03-19何灏张海民

◆何灏 张海民

基于混沌Logistic加密算法的图像加密技术应用研究

◆何灏 张海民

(安徽信息工程学院计算机与软件工程学院 安徽 241000)

在高度开放的网络环境下,计算机网络技术与通信技术的快速发展,让信息的安全传输与存储成为人们关注的重点内容,并成为行业研究发展的前进方向。人们为追求便利,网络环境下蕴含信息的重要性逐渐增加,继而要确保信息安全必须要采用加密技术。近几年来,各类密码攻击手段层出不穷,逐渐复杂化的信息安全功能,迫切地要求人们发挥自身聪明才智,创造出更高效与安全的加墨算法。由此孕育而生的混沌Logistic加密算法中所采用的加密技术让信息安全性得到提升,所以被广泛地应用与研究。本文便基于混沌Logistic加密算法以及加密技术,对其应用与前景进行简要分析。

混沌;Logistic加密算法;图像加密技术;应用

人类社会的发展与进步是由庞大的数据所支撑的,通信技术、云计算、大数据、微电子技术的出现与广泛应用,逐步扩大了信息技术占有率,为人们信息存储以及传播创造出新形态。但是借助这些形式的信息存储既方便又存在信息安全隐患,针对此问题所研发的混沌Logistic加密算法以及图像加密技术,是在良好地运用密码编码学、密码分析学应对外部攻击的基础上,根据人们需求,从混沌Logistic加密算法深入地进行研究,发现的更加高效、安全的新型加密算法,并在动态平衡中获得密码技术的进步,以期获取更好的应用方式与发展前景。

1 密码学中的混沌系统

2 混沌Logistic加密算法的图像加密技术

2.1 加密算法

加密算法,需要从输入开始,首先原图像PI与密钥序列KeyStr进行输入,其次从输入通过(3)转变为Logistic映射初始值0,由0与=3.99经过(1)生成混沌序列,即={C}(=1-·),当中与为原图像的行数与列数,即=∈(0,1)。随后经过线性变换,即=+(-),当中属于(0,1)。如若在计算中将上述区间转变为(0,255),将会得到一个新序列,’={u}(=1-·)。最后将一维的序列’={u}转换为二维矩阵,在转换后将会得到=(u)·,这一过程中要注意原图像矩阵和混沌矩阵之间位置的对应,要根据(5)对其进行运算,利用的公式是=⨁[4]。

2.2 图像加密技术

在混沌中的图像加密技术其实与密码学之间存在相似性,并于近几年运用在密码研究工作中,二维Baker映射方案中将会针对像素位置进行变换,继而使用三位映射对像素值进行改变[5]。一部分研究学家在以上方法的基础上,增加了快速图像加密方案。此设想中主要采用的是三位Baker映射,通过不断的实验,得到的结果是加密速度是原来的2~3倍,加密过程中的安全性得到极大的提升。

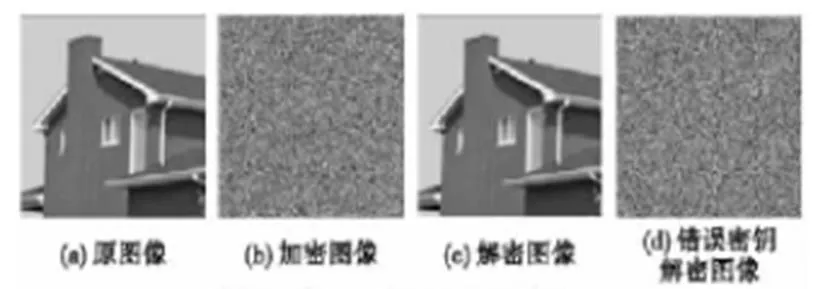

2.3 加密数值实验

如若对混沌Logistic加密算法的图像加密技术进行验证,可以准备好不同原图像,展开数值实验。图2至图4中(a)是原图像,而图2至图4中(b)则是加密图像,将“sshzzdkejidenaghi2239771!@$%x”选取为密钥,则图2至图4中(c)给出的便是正确密钥的解密图像,图2至图4中(d)给出的则是错误密钥下的解密图像,当中所选取出的密钥图像是“sshzzdkejidenaghi2239771!@$%TT”。对图2至图4中(b)进行观察,发现数字图像加密更优,图2至图4中(c)可以观察到数字图像的解密更优。从图2至图4中(d)可以明确看到密钥序列KeyStr中有一张出现微小变动,都无法恢复成原始图像。通过分析可以明确得知,在混沌Logistic加密算法中图像加密技术得到的效果最优,并具有极高的安全性。

图2 对Linda应用加解密算法

图3 对房屋进行加解密算法

图4 对照相者进行加解密算法

3 混沌Logistic加密算法的图像加密技术应用与发展前景

3.1 图像加密技术的应用

在互联网技术逐步成熟的过程中,我们已经将IPv6发展为更加全面的技术,为我们创造更多IP地址的同时,将提升IP的安全性。从目前互联网的发展方向与进度来看,未来互联网的应用依然离不开云计算与物联网两部分,基于IPv6云计算以及虚拟化已经成为互联网实现自身创新发展的重要因素。物联网将除去人以外的计算机、设备都连接上网,因此在信息化不断增长的当今,互联网与人们日常生活息息相关,人们在工作生活中对互联网的需求也成倍增长,可以说,离开网络,人们的正常生活将得不到保障[6]。同时逐步完善的5G信号基站以及相关移动通信技术,让网络速度提升,人们通过移动通信网络、无线局域网作为接入手段,直接通过或是经过无线应用协议,即WAP进行互联网的访问与互联网相关业务的运用,实现移动终端的多样化。这时伴随出现的就是大量的垃圾信息、手机病毒以及DHCP地址耗尽攻击等等。为确保人们存储在计算机、手机、云盘等图片的安全,将会借助于混沌Logistic加密算法的图像加密技术对移动互联网安全进行研究,对各类平台以及手机、计算机上所存储的照片进行加密,由此确保被病毒入侵后,照片信息不会被轻易攻破传播、利用。

3.2 图像加密技术的发展前景

对终端存储的数据与图像等信息进行加密,在目前所存在的互联网与未来互联网中的差别无二,所以在当中采用的一系列混沌Logistic加密算法可以无缝进入到下一代互联网之中,且运用通信通道中的加密算法,可以从网络拓扑结构进行定义。IPv6下IP地址数量充足,可以让每一个家庭乃至于个人拥有属于自己的IP地址群,在IP地址群下维护与保密就成为主要的问题。可以说IP地址群就相当于一个人或是一个家庭的数字名片,能对个人信息进行存储,在互联网中其实这个个人信息是不安全的,容易在信息交换中造成个人信息数据的泄露[7]。那么要解决这一问题最好的方式便是基于混沌Logistic加密算法的图像加密技术,针对IP地址中存在的一个个格子中的信息进行加密。简单来说便是将混沌Logistic加密算法的图像加密运用在同构对象之上。其实在互联网体系结构以及混沌Logistic加密算法的图像加密技术的不断成熟下,能够适应时代变化,能够从自身优势出发挖掘更多的应用形式,所以可期待下一代网络中混沌Logistic加密算法的图像加密技术的应用。

4 结束语

综上所述,混沌Logistic其本身存在许多特性,并能融入加密中来,但是混沌系统本质上与密码学仍然存在一定区别,基于混沌系统所展开的加密计算以及图像加密技术要通过应用研究获取成功。同时在图像加密技术下,加密技术会朝着人们需求所进步,为混沌Logistic加密算法的图像加密技术创造更好的发展前景。

[2]胡铭. 基于混沌Logistic系统的序列加密算法改进与应用研究[D]. 成都理工大学,2013.

[3]徐兵,袁立. 基于改进Logistic混沌映射的数字图像加密算法研究[J]. 计算机测量与控制,2014,22(007):2157-2159.

[4]赵雪峰,殷国富. 基于复合混沌系统的数字图像加密方法研究[J]. 计算机应用,2006(04):827-829.

[5]杨恒欢,冯涛,荆锐. 一种黑洞数和Logistic混沌序列的图像加密应用[J]. 上海第二工业大学学报,2011(04):287- 292.

[6]倪颖. 基于分段Logistic混沌映射的自适应图像加密算法的研究[D]. 安徽大学,2017.

[7]孙宁. 基于混沌理论的数字图像加密算法的研究与设计[D]. 东北大学,2017.

安徽省教育厅2020年高校优秀青年人才支持计划项目(项目编号:gxyq2020107);安徽省教育厅2020年省级质量工程项目“面向计算机类专业新生的项目设计与实践”(2020jyxm0829);安徽省教育厅2019年高校自然科学重点研究项目“面向智慧社区的视频监控异常行为识别方法的研究”(项目编码:KJ2019A1295)