暗网犯罪案件取证警务实战应用研究*

2022-02-28郑荣哲滕兴华匡敬洪

郑荣哲 滕兴华 匡敬洪

1. 重庆警察学院 2. 重庆市公安局九龙坡区分局

引言

暗网是须通过TOR、I2P、Freenet等特殊软件进行访问的网络,能够隐匿网络使用主体身份及服务器真实IP位置。随着暗网2.0时代来临,暗网所带来的网络安全危机、犯罪问题和社会风险已经给国家带来了一系列的挑战。由于暗网对目的地地址和通信双方身份进行了隐藏,对消息通讯进行了加密,因此暗网犯罪与传统互联网犯罪在证据构成和证据载体上有很大不同,比传统互联网犯罪电子取证更为复杂,也更为隐密,获取和固定暗网犯罪证据难度大,打击暗网犯罪实战需求与暗网取证能力滞后之间的矛盾凸显,提升暗网取证能力应对暗网犯罪新形势刻不容缓。

一、暗网犯罪取证困境

暗网犯罪作为网络犯罪的一种,在取证方面与网络犯罪有一定的相关性。然而因暗网犯罪具有安全性、身份验证、匿名性、虚拟货币和隐藏交换等五个方面的独特属性,又决定了暗网在取证载体、证据元素、证据存储形式等方面与互联网犯罪电子取证存在较大差异。暗网取证对象的独特性及如何建立暗网电子证据逻辑关联,给暗网犯罪取证带来了困境。

(一)取证对象的独特性

TOR、I2P是登录暗网使用最多的暗网浏览器,二者是复杂的匿名软件,是暗网犯罪取证主要取证对象。TOR浏览器是洋葱浏览器(The Onion Router)的简称,功能非常强大,采用洋葱路由实现多层匿名跳转,所以经常被犯罪分子用来浏览非法信息、进行非法交易,需要通过嫌疑人电脑中的电子证据还原嫌疑人在暗网的访问轨迹,间接了解用户网络行为和日志信息等证据。I2P是基于对等网络的一种网络,通过多重协议和加密标准构建专门通信通道,相比TOR浏览器,具有更强的隐匿性和专业性,为有强大匿名需求的计算机专业人士和黑客所青睐。无论是TOR浏览器还是I2P,均通过伪装造成客户端可以通过互联网正常访问的假象,以多次中继节点代理的形式保护IP报文信息,隐匿暗网交易信息、暗网通信参与者信息及通信模式,从而达到规避互联网流量监控的目的,因此暗网载体即取证对象的独特性给暗网电子取证带来了困境。

(二)暗网电子证据难以建立逻辑关联

因暗网站点缺少固定的格式规则以及加密数据传输过程中存储介质不稳定,在侦查取证过程中一旦被暗网后台发现并将原始记录删除后,很容易造成关键电子证据的毁损和缺失。关键电子证据是暗网证据证明力的重要保证,毁损和缺失引发的证据证明力减弱,会严重破坏证据链的逻辑关联。同时,去中心化、身份隐私保密的虚拟货币的匿名性,也给追踪真实的拥有者和交易者带来挑战,现有取证规则和取证技术难以破解虚拟货币的加密算法,提取到的日志信息、钱包信息、地址记录、配置文件等无法准确判断交易参与人员的真实身份,获取的虚拟货币证据也就难以证明与暗网交易的关联,导致无法形成完整的犯罪证据链。

二、暗网取证思路设计及步骤设计

(一)暗网取证思路设计

根据暗网犯罪行为方式和主要证据构成,暗网取证思路设计主要围绕暗网现场勘验取证、远程取证、实验室取证三种途径实现,在警务实战应用中,三种取证途径并不是独立开展采证,而是通过综合运用、相互印证形成证据链条共同体。

1. 暗网犯罪现场电子勘验取证

(1)嫌疑人作案信息提取

暗网案件是网络案件衍生而来,取证规则与方式依然可以使用传统互联网案件取证方式,特别是现场取证过程中,第一时间按照现场取证规则提取,对现场环境、设备、网络情况进行固证,对正在运行的页面与程序可以采用传统的截图方式初步固定,初步检查嫌疑人使用的计算机,收集嫌疑人相关账号密码、聊天记录、访问记录等基本证据信息,并对内存及硬盘进行镜像保存。

(2)内存数据提取

内存是重要的数据设备,是与外部存储设备进行数据交换的中转器。针对内存取证,可以先使用WinHex、FTK等工具对内存保存为镜像文件,然后可以选择HxD、Winhex、取证大师等工具,将内存中存储的文件数据、密码数据、系统数据、网络数据等关键证据进行固定提取。在暗网案件实务中,还可使用Volatility命令进行内存取证,如使用volatility -f *.vmem plist查找与VPN、TOR浏览器、虚拟货币等相关的可疑进程,或使用volatility -f *.vmem connscan命令查找之前终止的和当前活动的连接,该命令可以列出主机正在进行的通信,同时可以使用volatility -f*.vmem sockscan确认这些通信的入站连接是否安全。

(3)代理与VPN取证

访问暗网首先需要设置代理,并使用VPN软件,代理取证可以在浏览器代理设置菜单里查看到设置的代理信息,包括服务器IP地址与端口号。对于VPN取证,一般都安装有VPN 客户端,可以使用常规计算机勘验取证,固定VPN客户端上的使用记录、服务器地址及用户名密码等信息,通常VPN客户端的重要信息都保存在配置文件中,以常见的VPN软件“shadowsocks”为例,“shadowsocks”的配置信息一般存储于gui-config.jso中,可以通过实验室技术,对gui-config.json进行解析,得到VPN的服务器、上行下行数据、用户名以及密码等重要信息。

2. 远程取证

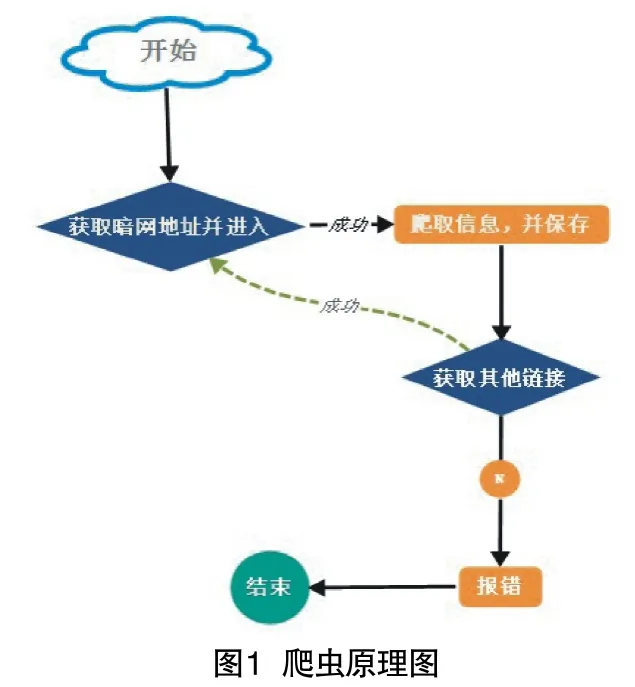

在现场发现具有暗网后台、嫌疑人搭建的服务器网站、数据库、或其他云数据信息需要提取的情况,应当在现场尽量提取,如果现场时间、环境及人力不足情况下,或数据量太大,现场无法提取的情况,可先固定相关的网址、账号等信息,可同步安排专人在实验室进行远程在线取证,确保数据提取完整。在警务实战中通过采用暗网爬虫进行远程取证。通常在明确嫌疑人暗网网址后,在无法得到服务器搭建源码及账号密码的情况下,需要使用暗网爬虫开展取证。互联网访问网站使用传统搜索引擎即可发现数据页面,但暗网将网站内容通过数据库的方式存在,很难通过传统搜索引擎得到,这就需要通过爬虫进行数据索引,即使用python语言的selenium框架对暗网数据进行抓取,还原用户暗网使用过程,具体抓取过程见图1。

爬虫实现主要代码如下:

3. 实验室分析取证

实验室分析取证环节,是针对暗网案件现场取证时,因时间、环境、设备、技术等因素暂时无法在现场提取固证的情况下,防止证据漏取,进一步确保证据链完整。根据案件需要,对扣押的电子设备或现场取证固定的内存、硬盘镜像文件、网站、系统日志、数据库文件等进行进一步分析、提取、恢复、还原等一系列取证固证工作,在实验室分析取证,有充足的时间、先进的设备与合适的环境,还可整合人员技术甚至聘请技术专家支持方式开展取证工作,可以最大限度保证证据完整提取,针对暗网案件的取证,在实验室取证环节中,可以进行以下几类取证工作:

(1)数字货币取证

由于虚拟货币能有效规避金融体系监管隐匿踪迹,从而保证了犯罪交易的安全性。比特币是暗网交易中最常见的支付货币和主流货币,比特币不是一种由金融集中管理的虚拟货币,而是通过比特币系统集体批准的一种货币。除比特币外,莱特币、门罗币等虚拟货币在暗网交易市场也开始广泛应用。

以比特币(BTC)取证为例,这种虚拟货币取证过程中主要收集的证据包括日志信息、钱包信息、本地同步区块记录等,通常在取证过程中,发现安装有比特币核心钱包客户端的计算机与其他终端设备,可以从以下几方面进行提取相关证据:第一,比特币日志信息。通过比特币钱包的安装路径,搜索“Debug.log”日志信息,在日志信息里提取到用户钱包的访问记录、地址信息等。第二,比特币钱包内容。用户第一次使用钱包后,均会得到一个钱包名用于存储钱包的交易数据,这个文件名为“wallet.dat”,虚拟货币的地址、交易密码等相关信息就会保存在这个文件中,包括名为“tx”的文件,用于存储交易数据、名为“purpose”“destdata”的文件,用于存储比特币地址数据,比特币的所有交易均会保存到相对路径下:“../bitcoin/blocks”文件夹中。

(2)部署流量探针与元搜索取证

流量探针是部署在互联网交换点、自治域软硬件设备、或将内部节点植入暗网,当有流量经过内部节点时,会自动抓取经过的流量,从中分析到需要的数据,流量控针的代表方法是女巫探针;元搜索,选取特殊关键词作为查询入口,利用商业搜索引擎进行搜索,提取搜索结果页面中的隐藏服务地址,进行迭代搜索。

(3)镜像网站仿真取证

在取证过程中,对现场勘验发现提取的暗网服务网站文件,或通过爬虫技术爬取了整个网站内容后,结合后期完善案件证据链条需求,对网站进行还原仿真,重现暗网中搭建的服务网站内容,更好地展现犯罪行为。结合常规服务器取证相关规范与技术,还原暗网网站结构,组建证据数据模型(包括数据库、网站记录、账号密码等),找出后台链接,登录后台管理页面,将涉案数据从网站导出进行证据固定,写入取证报告。

(二)暗网取证步骤设计

在对暗网案件进行取证时,可以借助普通互联网犯罪案件的取证方法与思路,结合暗网案件的具体特点,根据案件性质制定取证方案,针对不同案情采取不同的取证方式,全方位占有暗网犯罪证据,做到应取尽取。

1. 熟悉基本案情

在取证前,要先熟悉案件的基本情况、案件类型,通过案件前期研判结果,摸清嫌疑人背景、案件关键证据,明确取证任务具体需求、目的与任务;还要对嫌疑人数量、作案环境、可能使用的网络设备、网络结构、网络线路、系统数据做到心中有数,同时,理清涉案人员上下层关系、嫌疑对象在案件中所处的角色等。

2. 确定取证方案

在充分熟悉案件基本信息的基础上,根据侦查需要,对取证的工作量进行预判,因案制宜制定和评估取证方案和取证计划。

3. 现场收集证据

根据取证方案,在现场第一时间提取关键、易失证据,特别是正在作案的计算机要第一时间进行固定收集,包括嫌疑人正在打开的暗网页面,运行的程序等关键证据,及时使用成品工具与设备,快速完整提取收集证据,做好提取内存镜像,争取取证时间,必要时可以做全盘镜像。

4. 数据深入分析

在前期现场收集证据后,还要进一步对证据进行深入分析与深入提取,防止证据漏取,影响案件办理,一是在现场发现的云数据、网站后台、数据库及相关网站、网址,在现场无条件提取的,需要同时或后期进一步固证,及时在后台实验室安排专人,进行远程在线提取,二是对现场扣押的电子设备及电子证据需要更进一步进行数据关联、分析、恢复等,梳理证据链条,防止现场勘验时丢失证据。

5. 出具报告或者笔录

对现场证据收集、后台远程在线提取及电子数据进一步恢复、关联、分析证据后,把取证过程和结果形成勘验笔录、电子证据检查笔录或者检验报告的方式呈现,确保取证过程科学、严谨和完整,为案件侦办提供有力的文书证据支撑。

三、暗网犯罪案件取证警务实战案例应用

2019年2月至2019年9月期间,工作发现某犯罪嫌疑人使用黑客技术在互联网上非法获取多个网站的公民个人信息,并将所获取的公民个人信息在暗网上贩卖获利。在取证固证过程中,按照暗网取证思路设计及步骤设计,拟定案件取证思路和方案,对该案进行现场取证、远程爬取、实验室后台提取。

(一)现场取证:获取第一手作案电子证据

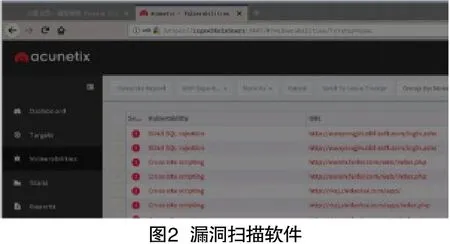

进入现场第一时间控制嫌疑人,对非法获取、贩卖公民个人信息的嫌疑人的电脑进行现场勘验,检查正在运行的程序、打开的文档、正在访问的网页、Telegram即时聊天软件、信息采集器、漏洞扫描工具、VPN软件、TOR浏览器页面。检查发现,嫌疑人通过挖掘正规网站漏洞后,采用相关黑客技术或采集工具采集公民信息,对正在运行的漏洞扫描软件、信息采集器和暗网交易信息等关键证据进行提取,见图2~图4。

通过搜索涉案相关的文件,特别是桌面、我的文档等特殊位置的文件,对文本文件、Office文档、电子表格、图片及邮件等敏感文件进行检索,发现在嫌疑人电脑“我的文档”文件夹下,有大量电子表格格式的成品公民信息,并在Telegram聊天软件中发现售卖交易谈判情况。对聊天记录进行固定提取,为下一步明确嫌疑人上下线关系、确定网上犯罪行为、深挖犯罪行为及犯罪同伙打下基础,见图5。

(二)远程爬取:固定暗网网站易丢失证据

明确嫌疑人在暗网论坛中销售贩卖公民个人信息行为后,经突击审讯,获取到嫌疑人论坛帐号,安排实验人员采用爬虫程序对该论坛帐号开展远程取证,针对暗网站点制定爬取收集规则,爬取该帐号发布的所有销售记录,获取虚拟货币证据,进行屏幕录像,固定证据。

(三)实验室提取:完善犯罪证据链

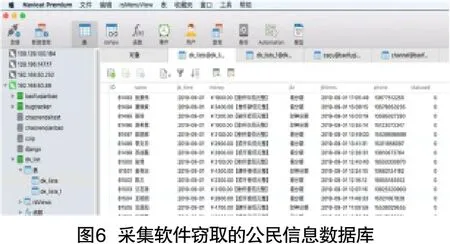

在现场取证过程中发现该嫌疑人获取的公民信息不仅保存于计算机存储介质中,还自行开发了一款类似爬虫的自动采集保存软件,对有漏洞的网站进行信息爬取,自动保存至云数据库中,共包含十余个云数据服务器。在对爬虫软件及数据库服务器帐号等基本信息固证后,由实验室后台专人取证,采用Navicat等数据库软件连接数据库,导出公民信息记录,进行提取固证,见图6。

四、结语

重建暗网取证模式对暗网犯罪定性起着决定性的作用,必须通过制定合理的取证思路与方法,结合常规取证方法,从内存取证、暗网访问、VPN记录、暗网浏览器、流量及虚拟钱包软件等方面着手,研究并设计暗网犯罪案件取证规程、完善暗网犯罪证据链条,为成功揭开暗网犯罪面纱、有力打击暗网犯罪案件提供证据支撑。