基于攻击图的公安网络安全风险评估及防范

2022-02-23房希亮

房希亮

(长春市公安局,吉林 长春 130000)

0 前言

当前,网络安全领域建设中主要是以模型和规则为基础的网络风险评估模式。风险评估也是对网络风险的辨析与分析过程,评估对象是对网络风险的资产和漏洞以及存在的潜在威胁概率进行评测,而在攻击图中则是利用邻接矩阵和顶点与有向边来表示。基于Agent 网络安全风险评估模型较强的社会性与协作性,以及自治性等特性建立起来的结构攻击图更有效。

1 公安网络安全风险评估方法现状

伴随网络技术在社会中的运用越加广泛,其网络安全建设也必须受到重视。网络安全建设的分析模式有分析TCP/IP 网络协议中产生的漏洞以及分析网络程序代码。两种方法进行比较,会发现后一种方法更简单、更容易,而且只需要对网络安全中存在的脆弱性进行分析,并将漏洞弥补,则可以提高网络安全程度。利用攻击图就是一种方法,攻击图可以研究每一个网络节点中与子节点之间的相互关系,从而分析节点是否存在风险。

利用网络构图模型,使攻击图的分析更简单、更方便。本文对结构攻击图进行分析后,提出一个可行的系统原型,从而达到对攻击图的分析效果。

2 攻击图的生成算法

攻击图的生成方法主要有以下几种:手动绘制攻击图,或者让程序自动绘画,亦或利用专家系统分析法、符号模型检测法、定理证明法。其他方法相较于符号模型检测法而言,其整体操作过程并不枯燥,但却很容易出现纰漏。如果没有使用正确的方法或者方程式,则对于网络安全建立的漏洞会存在一定的争议。符号模型检测法在具体使用过程中,可以建立在自己的引擎上。因此,可以设立正规的方程式,以保证计算出来的结果能够覆盖所有的攻击路径。

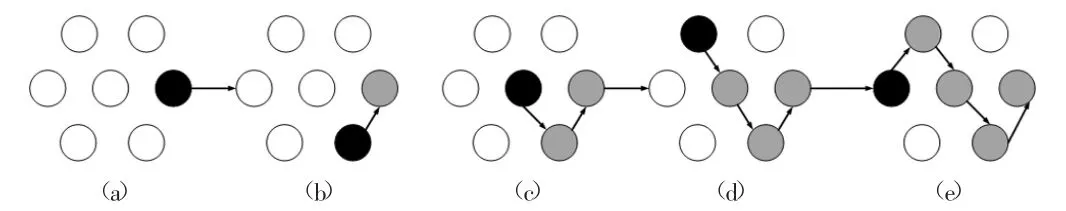

SMV 模型算法分为前向、后向两种搜索算法,比如最常用的NuSMV 算法则属于后向搜索,这种算法从开始建立结构攻击图后逐步达到初始状态。这种算法的优点在于安全属性不相关的漏洞不会被侦查到,这样产生的节点路径也会减少,从而缩小空间。Swiler 算法如图1 所示。

图1 攻击图后向搜索算法演示

这种方法首先利用目标节点无限向前方延伸,之后从一个节点到达另外一个节点,以此计算路径,并以此类推。在获得全新的节点后,再往前推直到下一个初始节点。

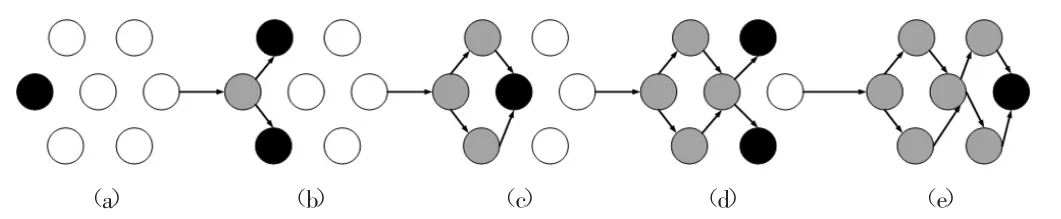

另外,前向搜索算法也是修改后的NuSMV 模型检测算法,也被称之为GMU/NuSMV 算法,这种算法则是在初始状态中直接搜索,而且这种算法的优点是能生成一个完全攻击图,包含所有可能产生的攻击。这种算法的缺点则是在进行状态计算过程中并不明显,而且状态数值过大,计算时间过长,具体如图2 所示。

图2 攻击图前向搜索算法演示

从每一个节点开始向相邻节点无限延伸,图2 则依次从a 延伸到(b),再延伸到(c)和(d),直至最终达到(e)。这种攻击图的算法也就是所谓的贪婪算法,其空间与时间的复杂程度会被大大提高。对比图2,图1 的算法将更简单。上述GMU/NuSMV 算法具体表示如下。

攻击开始:

(1)必须在主机S 上获得普通权限,也就是USER 权限,只有获得权限后才能使用该主机。

(2)并没有获得主机T 的ROOT 权限,因此不能提升权限。

网络要求的前提条件如下:在主机S 到主机T 之间开放端口,网络如果不能相连,则攻击也无法进行。

攻击结果:

(1)先在主机T 上获得最高ROOT 权限。

(2)主机S 到主机T 不能访问服务器。

在攻击结束后,通过上述算法可以打开一条攻击路径,多个攻击路径组合成完整的攻击图。在对攻击图分析研究中,发现根据网络攻击路径分析法所生成网络攻击图形成的时间会更长,对于空间的要求也会提升。Ammann 方法本身对空间与时间的建设复杂性较高,而且建立的模型也更复杂。如果网络较大,则会严重影响程序的运行效率。

3 攻击图应用于公安网络安全风险评估的具体过程

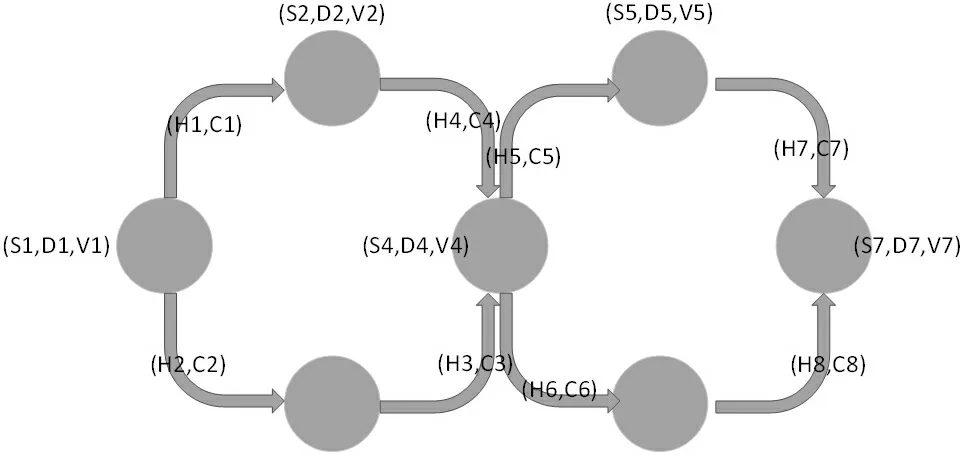

在漏洞扫描过程中利用Nessus、Xscan、Saint 等软件,能掌握更全面的数据,其中也包括操作系统、网络配置信息及开放端口,这样能在扫描过程中提供计算机的漏洞数据。在扫描网络过程中,可以了解各漏洞节点的数据信息,也可以将节点初始化(S,D,V),其中S 与D 作为互通主机,而V 则是D 中可能存在的漏洞。利用二元组(H,C)进行展示,其中H 是主机,C 表示可能存在的一切攻击条件。在满足某个条件后,初始节点才会沿着两边达到中间节点,并走向最终目标节点。上节点利用GMU/NuSMV算法,才用前向广度搜索算法绘制一个简单的攻击图,如图3所示。

图3 简单攻击

从图3 数据中不难看出,主机H 满足攻击条件C 后,节点便会不断深入,从初始节点开始向其他各节点渗透,再连接各节点,最终达到目标节点,到此便生成一个简单的攻击图。另外,也可以利用后向算法设计一条路径,其对应的一条攻击路径也就是安全人员需要进行防范的地方。

4 攻击图应用于公安网络安全风险评估的系统实现

针对本文上述的各种情况,我们建立起一个原始系统用于分析网络安全中存在的漏洞以及生成攻击图,系统主要有以下4个模块。

(1)信息扫描模块。在对网络中的各主机进行漏洞扫描后,获得各节点的信息数据,以此建立攻击图。先利用Nessus 扫描软件对数据系统进行收集,因为其本身属于开源系统,所以在扫描过程中性能会更优越,漏洞信息库也能满足安全需求。

(2)信息储存与整理模块。将需要的漏洞数据整理后,再与各节点的数据保存并存储在数据库中,最终形成攻击图。在该过程中,可以利用MySQL 数据库,因为该数据库是开源免费的,对于小型数据的建设能提供更好的稳定性。

(3)攻击图自动生成模块。利用模型检测算法可以对各节点进行广度贪婪搜索,从而将攻击路径存储在数据库中。

(4)攻击图绘画模块。.NET 中的GDI+API 作为如今最新的图像生成技术,利用这项技术可以绘画出完整的攻击图。

5 基于攻击图技术的公安网络安全的防范

对于上述网络系统安全管理存在的问题,也可以采用以下措施强化网络系统运行过程中的安全程度。

(1)必须完善网络安全的管理制度,对于数据加密和区域的分化以及病毒防护等方面都必须要增强安全意识。

(2)必须要加大专业人才的培训力度。公安部门要对专业人才进行培训,从而提高专业人员的专业能力。只有进行技术培训,才可以提高整体管理团队的技术水平,并减少网络系统安全建设过程中出现的漏洞。

(3)在增强管理意识的同时,也要同步增强安全管理知识,以此增强警惕性,同时避免网络风险,强化公安人员的专业知识并加深理解。

6 结论

综上所述,现阶段虽然公安部门网络系统建设过程中依然存在安全问题,但可以利用专业技术知识建立一套完善的防火墙技术、监控技术以及病毒防范技术,通过这些技术强化公安部门的网络系统安全性。在完善攻击图的自动生成算法过程中,要提高工作效率,扩大漏洞库的建设范围,从而满足公安网络的安全需求。