智慧学习环境移动智能终端零信任安全机制改进方案*

2022-01-25王建军罗治华

王建军,罗治华,周 夏

(1.湖南第一师范学院,湖南 长沙 410205;2.杭州盈高科技有限公司,浙江 杭州 310063)

0 引言

校园内智慧学习环境[1-3]主要使用蜂窝网络连接感知设备、移动智能终端(包含智能手机、平板电脑等)、通信网络节点和数字资源服务器等,能够支持即时推送学习资源、自动识别学习情景、协同构建学习社群和教学社群,满足学生自主学习需要。智慧学习环境是一个开放系统,允许随时随地接入移动智能终端。由于移动智能终端具有移动性和随机性,因此传统的静态安全规则,如强制访问控制[4]、角色访问控制[5-6]、位置时态角色访问控制[7],不能满足其访问权限的实际应用需求。

本文以零信任[8-9]安全架构为基础,在智慧学习环境中使用信任风险[10-11]为移动智能终端提供一种弹性的访问权限管理机制,在风险可控的情况下,灵活实施移动智能终端权限管理。

1 移动智能终端安全需求分析

校园内智慧学习环境的蜂窝网络连接结构如图1 所示。智慧学习环境以蜂窝网络基站为网络节点,移动智能终端连接网络节点,网络节点之间连接构建蜂窝网络,实现移动智能终端相互通信和数字资源访问。移动智能终端在蜂窝网络中移动时,由于校园内学生人数多且具有高移动性和随机性特征,移动智能终端的网络位置和周边环境会影响其安全需求。

移动智能终端的常规安全需求可以分为接入安全、访问安全和环境安全3 个方面。

(1)接入安全。移动智能终端接入智慧学习环境时,需要有合法的身份,但存在身份假冒的风险。人们通常使用传统访问控制机制的防火墙进行权限管理。防火墙对用户(移动智能终端)身份进行验证,对于通过身份验证的用户则授予权限。用户的密钥、IP 地址、位置等因素常常被用来评判用户身份,对于防火墙内的用户则授予访问权限,防火墙外的用户则不被授予访问权限。如果用户的身份信息被泄漏,则可能被假冒。

(2)访问安全。移动智能终端虽然具有合法身份,但存在超越权限访问数字资源的行为风险。用户在通过合法身份认证以后,可以在权限内访问数字资源,然而也存在用户利用合法身份掩护超越权限访问行为。访问行为审计机制对用户每次访问行为进行审计记录,如果用户存在违背安全规则的访问行为,将影响用户的信任等级和访问权限。

(3)环境安全。移动智能终端的周边环境,比如同一蜂窝网络中移动智能终端的数量与密度等,周边环境使移动智能终端存在信息泄漏风险。如果移动智能终端的周边节点密度大、数量多,用户在使用移动智能终端交互信息时,发生信息泄漏的可能性较大。如果用户访问数字资源的机密度越高,信息泄漏的危害性就越大。因此,人们使用环境因素评估用户的信任等级和访问权限,例如基于属性访问控制[12]的评估方法。

当前主流的权限管理机制,如强制访问控制、角色访问控制、位置时态访问控制、信任管理机制[13]等,均不能为以上3 种安全需求提供一种全面的解决方案。零信任是一种新的网络安全架构,其目的是突破网络安全周界为网络资源提供安全保护。零信任使用位置角色管理用户访问权限,实现了合法用户访问行为审计,较好地满足了以上三种安全需求。但是零信任由于实行严格的位置角色管理,对于一些特殊情况,如在智慧学习环境中,当移动智能终端从一个蜂窝区间进入另一个蜂窝区间时,如果正在传送学习资料或者参加学习讨论,角色访问权限会因为位置改变而终止访问,这显然不符合实际应用需求,但如果继续访问又违背了安全规则。显然,零信任不能解决移动智能终端这种模糊安全周界问题,此外,除了位置以外,零信任也没有考虑移动智能终端其他周边环境因素对安全的影响。

2 移动智能终端权限管理机制改进

2.1 零信任基本架构

相对于传统访问控制,信任管理是一种更加灵活的权限管理机制,使用信任管理引擎管理、解释和执行安全策略,在域和域之间建立和传递信任关系。在分布式环境中,传统的信任管理依赖用户的网络位置或其它因素,对于在网络边界内的用户,默认其具有访问权限,但这种隐式信任暗藏了安全风险。

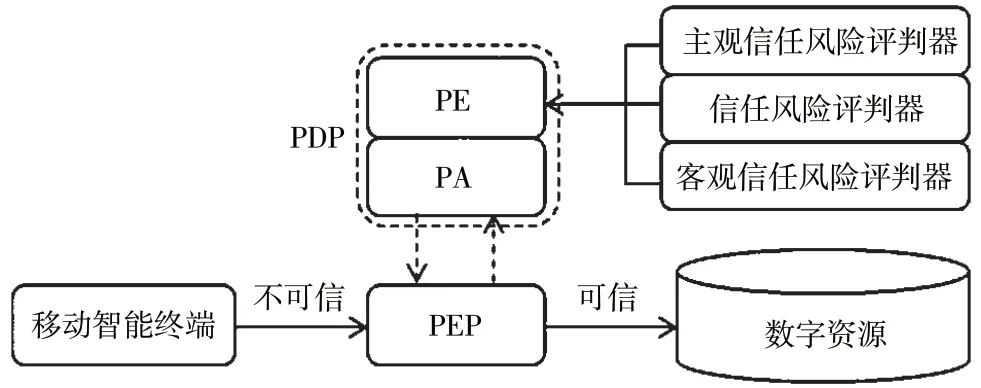

零信任取消了基于网络位置的信任授权模式,即规定不管用户在何时何处提出访问要求,均要进行身份认证和权限管理。也就是说,零信任将过去以网段防护为主转变为以资源防护为主,解决了分布式环境中移动智能终端超越网络边界的安全访问问题,使得这些设备不必通过虚拟专用网络(Virtual Private Network,VPN)即可安全访问企业资源。同时,也解决了网络边界内的隐式信任安全问题。零信任基本架构如图2 所示,安全策略功能部件由策略决策点(PolicyDecisionPoint,PDP)和策略执行点(PolicyEnforcementPoint,PEP)组成,策略决策点可分为策略引擎(PolicyEngine,PE)和策略管理器(PolicyAdministrator,PA)[14]。

图2 零信任基本架构

移动智能终端在非可信区域提出资源访问请求,必定经过PDP 和PEP的安全检查和访问授权。其中,PE 负责访问与否决策,PA 负责证书生成并通知策略执行器是否允许访问,PEP 根据访问决策结果允许或终止访问主体与资源之间的通信。传统身份认证方式是一次认证即长期有效,一旦身份信息被窃取,或者合法用户滥用、误用访问权限,将存在网络安全风险。零信任对于通过身份认证的用户,将监控其访问行为,并对访问行为进行评判,一旦出现违规行为,将降低或者取消其访问权限,改变其信任等级。零信任机制一般是结合角色访问控制、属性访问控制进行授权,对于通过身份认证的合法用户赋予相应的权限。

2.2 基于信任风险的零信任改进安全策略

基于信任风险的零信任改进安全策略以零信任安全架构为基础,由策略决策点和策略执行点执行安全检查和访问授权。在执行安全检查时,参照移动智能终端的当前访问行为、位置时态、周边环境、历史访问行为等风险因素,在风险可控的情况下弹性改变移动智能终端的访问权限,使移动智能终端安全策略能够适应智慧学习环境实际应用场景需求,并对移动智能终端的访问行为进行监控。

2.2.1 移动智能终端零信任改进安全策略的目的和要求

移动智能终端零信任改进安全策略的目的和要求具体为:

(1)实现对移动智能终端周边环境的安全信任评估,增强智慧学习环境的信息安全强度,为弹性改变移动智能终端访问权限提供基础;

(2)实现对移动智能终端信任等级的弹性管理,增强智慧学习环境数字资源访问权限的灵活性,提高零信任安全机制的可适应性;

(3)实现智慧学习环境数字资源的细粒度访问权限管理,在对移动智能终端弹性权限管理时,保障数字资源的安全性。

2.2.2 移动智能终端零信任改进安全策略思想

本文使用信任风险评判机制改进移动智能终端基于信任值的零信任安全策略,其中信任值分为直接信任值和推荐信任值,信任风险分为主观信任风险和客观信任风险。

(1)移动智能终端信任值

移动智能终端信任值由直接信任值和推荐信任值构成[15],直接信任值是根据其身份授予的,推荐信任值是网络节点根据与移动智能终端的成功交互情况而给出的信任评判值,如果有多个网络节点同时推荐一个移动智能终端,其推荐信任值是每个网络节点推荐信任值的融合。信任值是直接信任值与推荐信任值求和。移动智能终端与网络节点交互情况如表1 所示,假定有n个网络节点和m个移动智能终端,其交互情况按3 种类型统计,分别是总交互次数(Su),成功交互次数(Sc),不成功交互次数(Fa)。交互情况表保存在认证服务器。

表1 移动智能终端交互情况

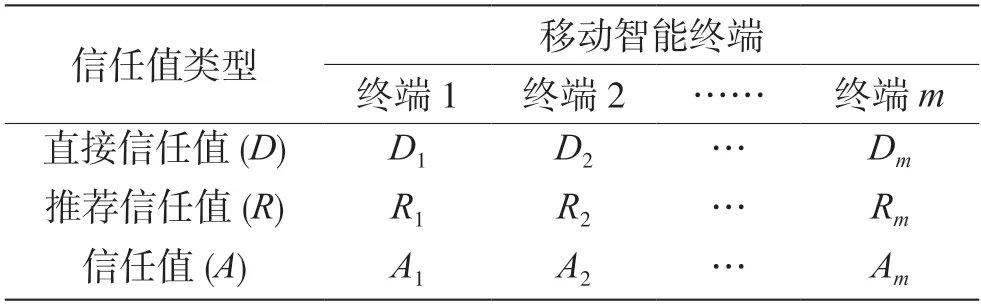

移动智能终端的信任值存放在信任值等级表中,在蜂窝网络中每个网络节点均保存有信任值等级表。如果某个网络节点的信任值等级表发生变化,将把变化的信任值传送给蜂窝网络中其他网络节点,使所有网络节点的信任值等级表保持同步。信任值等级表结构如表2 所示。

表2 信任值等级

当移动智能终端访问某个蜂窝区间时,策略决策器会对移动智能终端进行身份认证,在信任值等级表中查找移动智能终端,如果不存在,则需要计算移动智能终端的直接信任值、推荐信任值和信任值,修改本网络节点的信任值等级表并同步其他网络节点。如果移动智能终端符合信任等级要求,则直接执行第(3)步;如果不符合信任等级要求,则先执行第(2)步。

(2)移动智能终端主观信任风险计算

主观信任风险是指移动智能终端存在主动违背访问规则的可能性,其判断依据是移动智能终端的不成功历史访问行为。移动智能终端k的主观信任风险值计算方式为其对各个网络节点的失败访问次数之和与总访问次数之和的比值。如果主观信任风险值高于风险门限,则移动智能终端k的访问终止;如果主观信任风险值低于风险门限,则进行第(3)步。

(3)移动智能终端客观信任风险计算

客观信任风险是指移动智能终端周边环境存在的不安全因素可能产生的风险,例如蜂窝网络内移动终端的数量多少、相邻蜂窝网络信号重叠区面积大小等都是移动智能终端客观信任风险的影响因素,而且可能造成信息被窃听等安全风险。如果客观信任风险值超出风险门限,则访问终止,如果低于风险门限则进行第(4)步。

(4)动态管理移动智能终端访问权限

移动智能终端信任风险由主管信任风险和客观信任风险求和,如果信任风险大于风险门限,则停止后续工作;如果小于风险门限,则允许继续完成任务,一旦任务完成,终止移动智能终端访问权限。

(5)持续监控移动智能终端访问行为

移动智能终端仅限于延续未完成的访问行为,不能有新的访问要求。如果移动智能终端违背访问规则,访问次数被记录在交互情况表中,并降低移动智能终端信任值和推荐者信任值。

2.2.3 零信任基本架构改进模型

零信任基本架构改进模型的功能结构如图3 所示,安全策略功能部件包含策略决策器、策略执行器、主观信任风险评判器、客观信任风险评判器、信任风险评判器等。

图3 零信任基本架构改进模型

策略引擎如果判断移动智能终端信任值符合要求,策略执行器则允许移动智能终端访问数字资源;如果移动智能终端信任值不符合要求,且当前访问行为需要继续完成,则策略引擎进行主观信任风险评判、客观信任风险评判和信任风险评判。策略执行器根据风险评判结果决定是否继续移动智能终端的访问行为,一旦任务完成,则终止移动智能终端的访问行为。

3 实践探究

智慧学习环境给学生提供了充分的自主学习条件,允许学生随时随地开展学习活动和学习交流,而零信任安全机制适应了智慧学习环境的安全需求,是未来的发展趋势。零信任给智慧学习环境提供了身份认证、角色授权、权限调整、行为监控等安全举措,但在具体实施时还存在一些问题。

如果移动智能终端在蜂窝网络A 向相邻蜂窝网络B 移动时,移动智能终端的当前学习行为需要持续,比如正在阅览数字资源、传输学习资料或者开展学习讨论,移动智能终端在蜂窝网络A 中被授权访问,但在蜂窝网络B 中不被授权访问。因此,当移动智能终端进入蜂窝网络B 时,这些访问行为违背了角色权限。如果能够判定移动智能终端继续访问行为并不会产生安全危害,或者安全危害在可接受的范围,那么可以使用权限弹性管理机制,临时改变移动智能终端在蜂窝网络B 中的访问权限,同时审计监督移动智能终端的访问行为,支持其继续完成当前学习行为;但不允许出现其它访问行为,且在当前学习行为完成时,即时终止移动智能终端的临时权限。

在智慧学习环境中实施安全机制时,使用风险评判机制对不符合信任等级的移动智能终端分别进行主观信任风险评判、客观信任风险评判和信任风险评判。如果这3 种风险值均低于风险门限,则实施弹性授权,允许移动智能终端继续进行当前访问行为。移动智能终端弹性授权实施流程如图4所示。

图4 移动智能终端弹性授权实施流程

当移动智能终端进入蜂窝网络B 时,PE 检查其信任等级,如果符合安全要求,则由PA 通知PEP,允许移动智能终端继续访问。如果不符合安全要求,则进行3 级信任风险评判,即主观信任风险评判、客观信任风险评判和信任风险评判,只有在前一级满足要求的情况下,才进行下一级风险评判,如果不满足,即终止访问行为;如果全部满足,则进行弹性授权,并继续监控其访问行为的安全性,一旦发现非法访问行为,立即修改交互行为记录表和信任等级表,并停止其继续访问。

4 结语

智慧学习环境为学生自主学习提供条件支持,体现了以学生为中心的教育理念。零信任安全机制为智慧学习环境提供了较全面的解决方案,但由于零信任主要使用角色管理权限,不能对学生一些特殊学习行为提供安全支持。本文对移动智能终端实施主观信任风险评判、客观信任风险评判和信任风险评判,并根据风险评判结果为移动智能终端实施弹性授权,满足了智慧学习环境的实际需要和安全需求,更好地支持学生自主学习。