面向医疗大数据基于零信任的UCON访问控制模型

2021-10-05石秀金张梦娜

石秀金,张梦娜

(东华大学 计算机科学与技术学院,上海201620)

0 引 言

随着“互联网+医疗”的快速发展,人们可以通过移动终端便捷获取各类医疗相关资源,网上挂号、在线问诊等功能让人们足不出户便可享受丰富的医疗资源。2018年9月,国家卫健委发布了《国家健康医疗大数据标准、安全和服务管理办法(试行)》[1],对于医疗大数据的开放共享机制提出了明确的要求。近年来,在医疗数据的产生端和管理端,医疗大数据的快速增长和共享过程中,医疗大数据安全问题如数据的泄露、设备的攻击等时有发生,给患者隐私造成了很大的隐患[2]。传统的仿问控制模型,通常以静态的访问控制策略授予访问权限,已经难以适应于医疗大数据的安全性需求[3]。

随着医疗大数据共享的普遍化,人为因素占据着安全问题的重要部分,支持动态连续的访问控制技术越来越受重视。作为新一代访问控制模型UCON(Usage Control)模型,以模型族UCONABC囊括了传统的访问控制模型功能,并且借助独有的“义务”、“条件”组件为访问控制模型增添了“连续性”和“可变性”特征[4],将更好地适应于云计算大数据环境下的安全性需求。但UCON的本质是基于主客体属性匹配外,加“义务”执行和“条件”满足来进行访问权限的控制,易出现两种极端情况:一是过度授权,给主体开放职责以外的资源访问权限,安全隐患增多;二是授权不足,当访问策略过于严苛时,会影响主体正常的与职责相关的访问请求执行,使得工作效率降低[5]。针对上述情况,引入零信任中最小权限的设定,外加信任评分引擎,综合决定访问权限授予的思想[6],将信任值作为主体的重要属性,全程参与访问控制决策过程,动态合理地调控访问权限的授权。因此,结合医疗大数据访问控制的安全性需求,将零信任思想与UCON模型相结合,设计更加适用于医疗大数据共享的访问控制模型和策略。

1 面向医疗大数据的访问控制分析

1.1 主体关系

传统的访问控制模型主要由3个基本元素组成,即主体、客体、权限[7]。对于医疗大数据来说,主体可以划分成生产主体和消费主体。生产主体指的是医疗数据的产生机构,是该数据的所有者,通常医疗数据的共享需要得到生产主体的许可。消费主体是对各类医疗资源发起访问请求的主体,生产主体可以同时是消费主体。随着医疗大数据的共享需求的日益增长,医疗机构除本机构内部的正常访问需求,机构外的消费主体访问需求变得更为广泛。因此,在控制权限的过度授予和授权不足2种极端情况发生中,需要满足医疗大数据的适当性共享。

1.2 问题分析

“互联网+医疗”的不断发展,医疗数据服务逐渐从“医疗信息化”向“医联体”、“医共体”方向扩展。医疗大数据的共享为这一过程提供了重要的支撑。大数据背景下,数据共享需求不断加深,医疗大数据资源既需要充分的共享,同时也需要进行强有力的保护。因此,通过有效的医疗大数据访问控制,保障数据安全成为现实的需要。从数据的保密性来看,医疗大数据可以划分为“公开、有条件共享、不予共享”3类[1]。此时访问控制的作用便是有效执行对“有条件共享”资源的安全性保障。从UCONABC模型族提供的功能来看,面向医疗大数据的授权访问更适宜采用预先决策、预先执行义务以及预先满足条件的授权方式,以及需满足属性值的动态变化,以实现动态连续的访问控制。

传统的医疗数据的有条件共享,通常位于医疗机构内部,采用基于角色的访问控制方式[8]。此方式中的授权行为是静态的,即主体拥有对于某些资源的访问权限后,在未出现安全事故的情况下,通常不做改变,这给医疗数据埋下了安全隐患。对于同时存在医疗机构内外的数据共享情况,传统的访问控制方法更是无法预判在已有的访问策略下,允许的访问请求会造成多大的数据安全威胁,故支持访问主体属性可变,且动态连续的访问控制在医疗大数据的共享需求中显得格外重要。

2 面向医疗大数据的访问控制模型

由上述分析可知,面向医疗大数据的访问控制模型需要具备以下特性:

(1)支持医疗大数据访问主体的属性可变。当访问主体的历史访问行为中,存在恶意行为或者访问主体本次的访问请求风险较大时,模型需支持访问主体标识的改变以及信任值的改变,为后续访问行为的信任评估提供参考。

(2)支持动态且连续的访问控制。对于访问主体提出的访问请求,进行连续的审核,根据信任值的变化,实现连续可变的权限授予。

(3)支持医疗大数据的跨域共享。允许医疗机构外的组织在满足访问控制条件下,访问该机构医疗数据,以进行远程医疗、病症研究等工作。

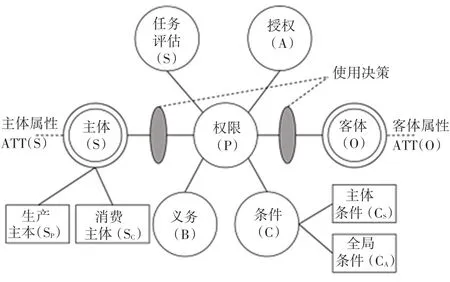

2.1 UCON模型的基本原理

使用控制模型(Usage Control,UCON)由Park和Sandhu通过整合传统访问控制、数字权限管理和信任管理而提出的一个通用模型,被称为下一代访问控制模型[9]。模型总共由6个元素组成,3个基本元素分别是主体、客体和权限;3个拓展元素分别为授权、义务和条件[10]。UCON模型整体结构如图1所示。

图1 UCON模型Fig.1 Usage control model

相较于传统的访问控制模型,如自主访问控制模型(Discretionary Access Control,DAC)、强制访问控制模型(Mandatory Access Control,MAC)以及基于角色的访问控制模型(Role-Based Access Control,RBAC)等,UCON具有连续性和属性可变性两大特性。其中,连续性可通过模型中拓展元素的pre决策和ongoing决策方式(其中pre代表只考虑预定义的决策因素,ongoing代表访问过程中保持访问决策)实现;属性可变性体现在拓展元素执行前后属性的变化状态决定。由连续性和属性可变性的满足情况,可将UCON发展成为一个模型族,被称为UCONABC模型族[4]。传统的访问控制模型均可由模型族中的UCONpreA0表示,即采用预先授权决策模式,并且不支持属性可变。故当面临具有分布性、社会性特征的云计算环境时,传统的访问控制便无法提供动态连续的访问控制服务,而基于UCON模型研究的访问控制技术则更适用于该访问控制需求。

2.2 面向医疗大数据的访问控制模型构建

2.2.1 基于零信任的UCON模型改进

近年来,随着互联网的发展,网络安全事件频频发生,原有的概念“数据中心内部的系统和网络流量是可信的”这一假设是不可取的。零信任网络的概念建立在以下5个基本假定之上[11]:

(1)网络环境一直存在着各类威胁因素;

(2)网络环境中的威胁不仅仅来自于外部,甚至内部威胁造成的危害更大;

(3)传统基于IP地址的位置信息条件,不足以认定该访问请求的安全;

(4)传统的聚焦于访问主体身份的认证,不足以认定该访问请求安全,即访问主体所使用的设备、所处的真实地理位置等也需作为认证条件;

(5)访问控制策略的评判依据,需根据实际应用场景,详细列举影响因子,设定各影响因子比重,实现个性化、动态化策略制定。

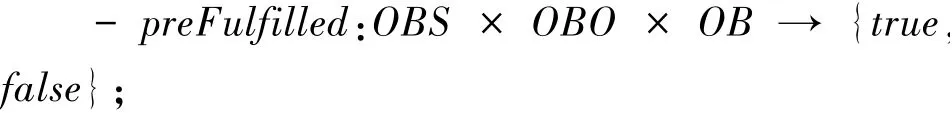

基于零信任的UCON模型ZT-UCON模型如图2所示。ZT-UCON在原有的UCON模型基础上添加了信任评估组件,将原有主体细分为生产主体和消费主题;将原有只和系统有关的条件,拓展为主体条件和全局条件。其中全局条件对应于原有UCON模型中的条件。

图2 ZT-UCON模型Fig.2 ZT-UCON model

2.2.2 面向医疗大数据的ZT-UCON访问控制决策

ZT-UCON访问控制决策在连续性方面有预先决策和持续决策。在授权执行访问请求时,属性可变性方面有:属性不可变、执行前属性可变,执行中属性可变,执行后属性可变。

下面从ZT-UCON模型的各个组件考虑面向医疗大数据的访问控制决策。

定义:

(1)主体S分为生产主体SP:医院A内部数据拥有者、病患等;消费主体SC:医院A内外部医护人员、病患、普通大众等;

(2)主体属性ATT(S):常规属性包括医生的职责、病患所属病种等。可变属性包括主体的信任值。采用执行后可改变方式;

(3)客体O:各类医疗大数据,其中包括病患个人信息、病患诊疗记录、医学研究数据等;

(4)客体属性ATT(O):常规属性包括数据病种类别、所属的科室、保密级别等。通常属性不可变;

(5)权限P:主体S对客体O的查看、变更和下载操作。如主治医生对病人的病历进行查询、添加诊疗记录操作等;

(6)授权A:授权规则中划分的权限有两部分来源,一是医疗系统管理员预先制订的访问规则,满足最小权限要求;二是在主体S因工作需要主动申请并被管理员批准的权限。采用预先决策方式,不满足授权规则的访问请求,会造成主体当前访问请求信任值的改变,故综合采用pre A1;

(7)义务B:消费主体SC对各类医疗大数据的访问需完成义务“经由生产主体SP许可”。采用预先决策方式,但不引起主客体属性变化,故综合采用pre B0;

(8)条件C包括主体条件CS:访问请求时主体的访问地址要求、设备安全要求、访问数据请求量要求等,采用持续决策方式,并且会影响主体当前访问信任值的变化,综合采用on CS1;全局条件CA:包括系统访问时间、访问并发量等,采用持续决策方式,但不影响主客体属性变化,故综合采用on CA0;

(9)信任评估组件ET:根据信任评估组件对当前主体访问请求行为进行评估,参与访问控制决策过程,评估结果会更新主客体信任值属性,综合采用on ET3。

由上述分析可得,面向医疗大数据的访问控制决策宜采用ZT-UCONpreA1preB0onCS1onCA0onET3。 该模型由5个 子 模 型 组 成,分 别 为ZT-UCONpreA1、ZT-UCONpreB0、ZT-UCONonCS1、ZT-UCONonCA0以及ZT-UCONonET3,具体可形式化描述为:

(1)ZT-UCONpreA1

-S、O、PATT(S)、ATT(O)、preA分别为主体、客体、权限、主体属性、客体属性,以及预先授权决策;

可根据实际预授权决策结果更新主客体属性。

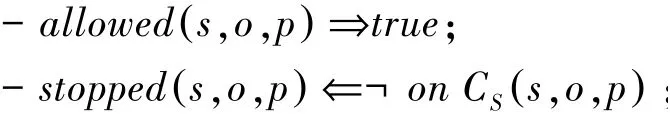

(2)ZT-UCONpreB0

-S、O、P、ATT(S)、ATT(O)同ZT-UCONpreA1;

-OBS、OBO、OB分别是义务关联主体、义务关联客体和义务行为;

-preB为预先义务决策;

-为预先义务列表;

-getPreOBL:S×O×P→2preOBL,获取访问请求所需完成的义务列表函数;

-preB(s,o,p)=∧(obsi,oboi,obi)∈getPreOBL(s,o,p)preFul filled(obsi,oboi,obi),当getPreOBL(s,o,p)=Ø时,即当前访问请求没有对应的义务需要完成,

preB(s,o,p)=true;

-allowed(s,o,p)⇒preB(s,o,p)。

(3)ZT-UCONonCS1

-S、O、P、ATT(S)、ATT(O)同ZT-UCONpreA1;

-T为时间或事件设置,如T={always};

-CSS、CSO、CS分别是条件关联主体、条件关联客体和主体条件;

-on CS为持续主体条件决策;

-为主体条件列表;

-getOn CONS:S×O×P→2onCONS,获取访问请求主体所需满足的条件列表函数;

-onChecked(cSsi,cSoi,cS i,ti),当getOn CONS(s,o,p)=Ø时,即当前访问请求没有对应的主体条件需要满足,on CS(s,o,p)=true;

-preUpdate(ATT(s)),preUpdate(ATT(o)),可根据实际持续条件决策结果更新主客体属性。

(4)ZT-UCONonCA0

-S、O、P、ATT(S)、ATT(O)同ZT-UCONpreA1;

-T为时间或事件设置,如T={always};

-on CA为持续全局条件决策;

-on CONA为全局条件列表;

-getOn CONA:S×O×P→2onCONA,获取访问请求所需满足的全局条件列表函数;

(5)ZT-UCONonET3

-S、O、P、ATT(S)、ATT(O)、onET分 别 为 主体、客体、权限、主体属性、客体属性、持续信任评估决策;

-postUpdate(ATT(s)),postUpdate(ATT(o)),

可根据实际持续评估结果更新主客体属性。

3 实例应用与分析

3.1 ZT-UCON实例应用

本节以具体案例,说明基于ZT-UCON的访问请求控制流程。

案例描述:病人P之前的诊疗资料存在医院H1,因工作地点原因,选择到医院H2进行术后检查,医院H2的医生D发起病人P的诊疗资料访问请求。

假设条件:医院H1与医院H2存在资源共享和合作关系。

案例分析:

情况1医生D所负责的科室和病种与病人P相关。当医生D申请跨医疗机构访问病人P的诊疗信息时,需对该医生进行信任评估,计算医生当前访问行为信任值(信任值的降低值较小或无损耗)和访问历史行为信任值综合计算,并更新其信任值额度。根据评估结果和访问策略决定是否授予权限。

情况2医生D所负责的科室和病种与病人P无关,当医生D申请跨医疗机构访问病人P的诊疗信息时,对该医生进行信任评估,计算医生当前访问行为信任值(信任值的降低值较大)和访问历史行为信任值综合计算,并更新其信任值。该医生将通过损耗其信任值额度获取访问权限,会导致其额度减少到零,对该医生后续访问操作进行限制。

访问控制流程图如图3所示,具体描述如下:

(1)用 户 认 证 阶 段:医 生D使 用 其 账 号id(D)登录医院系统。如,EMR系统或PACS系统。将病人P的就诊id(P)输入至系统中,系统认证id(D)和id(P)是否存在,并对两者属性进行匹配,匹配成功则开放id(D)对于id(P)的最小权限;

(2)信任评估阶段:id(D)发起对id(P)的电子病历访问申请,根据id(D)和id(P)之间的属性相关性,对医生D的当前访问行为信任值进行计算并将结果保存到历史行为中。若两者属性相匹配或存在关联关系,则信任值不发生损耗或有较小损耗值;若两者相关性较小或无关,则表示医生D存在异常访问行为,信任值将有很大的损耗。根据三段滑动窗口分别计算出医生D的历史行为信任值,最后得出综合信任值,参与访问控制决策;

(3)访问策略决策阶段:医生D针对医院系统H1或H2发出关于病人P的相关诊疗数据F时,还需执行一定的义务和满足系统设定的一些条件。如敏感数据访问需要得到病人P的署名,医生D请求发出时间、地点符合系统要求等,并且义务和条件可根据具体应用场景,确定是否在整个访问控制阶段持续监测,一旦不满足上述设定,则立即终止访问行为。

3.2 ZT-UCON模型分析

结合ZT-UCON模型的访问控制决策,定义和实际应用访问控制流程,将从以下几个方面对ZTUCON的优缺点进行分析。

(1)安全性分析。在传统的访问控制下,通常能保证医疗机构内部数据的安全访问,但随着系统数据类别增多、数据来源广泛,系统数据量快速增长,系统的安全访问需求以及数据共享需求得不到满足。ZT-UCON模型通过将主体类别划分为生产主体和消费主体,以及将条件类别划分为主体条件和全局条件,提供了更细粒度的访问控制决策,满足医疗大数据背景下的安全性需求。

(2)可用性分析。通常在访问控制中,用户的权限完全由管理员手动分配,已造成权限过度授予问题。在ZT-UCON模型中,管理员只需分配初始最小权限,以满足主体日常工作需求,后续权限的添加由主体根据工作需要提出申请。当主体访问行为出现异常情况时(如主体在一段时间内多次访问与其职责无关的数据),ZT-UCON的信任评估模块将调整其信任值。随着信任值额度的快速消耗,将限制该主体恶意行为。

(3)适用性分析。本文主要解决的是医疗大数据的共享型需求,以及对于医疗大数据主体访问权限过度授权问题,所以对于有数据共享型需求以及过度授权防控需求的领域来说,ZT-UCON可从授权、条件、义务决策过程方面进行按需调整,故同样适用于上述领域。

4 结束语

基于零信任思想和UCON模型的连续性决策以及属性可变特征所提出的ZT-UCON模型,将信任评估模块添加到访问控制决策中,并对主体行为进行持续性评估,动态更新主体信任值属性,更好地满足了医疗大数据所面临的动态多变的云环境安全访问控制需求。后续将进一步深入研究信任评估过程,在满足持续评估功能的基础上,进一步提高信任值评估过程中的计算效率。