基于博弈模型的网络安全防御系统设计

2021-01-11刘杰窦磊

刘杰 窦磊

【摘要】针对原有防御系统过度强调以目标为导向,导致在检测攻击入侵中缺乏主动性,对此提出并设计了一种基于博弈模型设计网络安全防御系统。在硬件设计上,构成多层立体的三级防御架构,避免超负载过度引起设备崩盘现象。在软件设计上,给定非法网络用户风险对应策略,基于博弈模型加密网络链路端口,完成网络安全防御系统设计。实验结果:在某社区两组网络运行模拟中,本文系统可以在第一时间将蠕虫病毒在端口处进行有效拦截,具有实际应用效果。

【关键词】博弈模型;网络安全;防御系统;

中图分类号:TP393.08文献标识码:A

引言

越来越复杂的攻击手段,对传统网络安全防御提出了严峻挑战,在被动检测与响应机制中原有防火墙,只能进行反病毒的入侵检测,无法对带有攻击性的病毒完成主动预测,使得网络安全运行状态受到强烈冲击。如何在网络运行中进行加固措施并完成安全防御,促进被动防御变为主动防御,将攻击目标进行有效隔离和控制,是目前急需解决的重要问题。在此背景下产生了用数学框架对抗信息本质的模型,即博弈模型。本文引入博弈模型理论,通过其动态的反应攻击测量和分解攻击动作等优势,对攻击目标进行量化分解,从而提出全面的网络安全防御系统设计方法,为维护网络安全提供新的理论指导。

1基于博弈模型的网络安全防御系统硬件设计

不同功能的子系统在相互协作时,对通信机制的设置必须要占据主导地位,为保证各子系统在网络层次的布局中,具备自主协调性和协作性,设计本次硬件防御架构,

利用网络IDS在端口接入交换机,并在扫描底层设备横向排列中构成末端防御体系,使得该架构能够在内网和外网的双重攻击下,可以自动感知并完成多个层次的工作量分布。

2 基于博弈模型的网络安全防御系统软件设计

2.1给定非法网络用户风险对应策略

防御策略的选定能够直接影响后续网络运行的安全等级,在合理规划策略分类属性的基础上,针对非法入侵网络的用户,进行完整和明确的策略给定,能够实现在实际防御过程中,该方式是否具有可行性[1]。其次大多数攻击对象,会选择网络漏洞的协议处进行攻击,在理清攻击者的攻击意图后,对其目标机理分类和详细描述,在根源上直接切换漏洞进行反攻策略给定。通过不同类型的非法用户的入侵形式,给定不同形式的风险对应策略,促使将被动防御向主动防御转化,减少运行损失。

2.2基于博弈模型加密网络链路端口

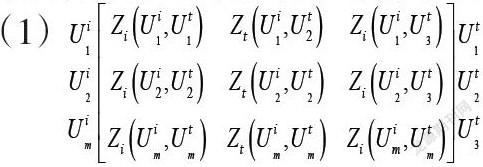

基于博弈模型在链路端口处直接进行口令加密,形成网络防护的第一道安全防线,为避免攻击对象获取特定账户,在动态连接过程中加入间谍程序,使得在博弈模型中形成参与攻击的局中人设定[2]。设定攻击者和防御者分别为和,在两者之间增加端口加密口令,需满足同等攻击条件下的矩阵,使得防御方获取的利益最大化,表达式为:

公式中:发出动作的集合设定为,攻击的有效函数集合用表示,攻击人集合动作属于,防御动作集合。网络攻击环境会划分成不同等级,攻击者与防御者之间隶属关系属于非合作性,因此在设置口令时将防御的损伤保留在最小标准,能够在一定程度上使攻击方达到最大付出,从而选择小范围攻击并完成击破。

3实验测试

3.1环境配置

为验证本次设计的系统具有实际应用效果,选取某社区网络环境进行模拟配置,外部网络环境设置为网A,设区网络设置为网B,在网A、B之间置入本文安全防御系统。其中网A主机Y1在网B服务器Q1访问进程,设定为外网用户在社区网络中的访问;网B主机Y2在网B服务器Q1访问进程,设定为内网用户在社区网络中的访问。分别在網A、B的主机中配置好后门程序,模拟外网和内网用户对服务器Q1恶意访问,形成用户对设区网络的攻击势态。其中90%以上的攻击来自于蠕虫,96%的扫描结果出现在网络端口,以此进行该社区网络安全防御。

3.2防御结果

大多数蠕虫攻击进程无法以单独的行进形式完成访问,是以插入至正常进程中通过自身隐藏,完成通路的访问设定,再打开端口或者后门能够不断扫描远程计算机设备。

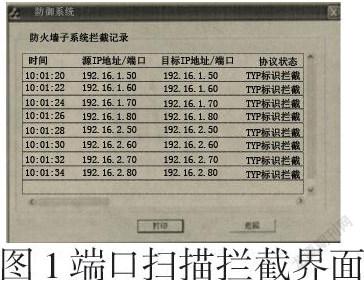

其次蠕虫病毒自带黑客性质,会对远程的网络机器进行端口漏洞寻找,选取主机Y1中的扫描工具,对网络b中的服务器进行端口扫描,查看防御系统的反应,具体情形如图1所示。

如图所示,系统中的防火墙模块截获了扫描请求,并在IDS模块中关闭了服务器的Q1多个端口。本次设计的安全防御系统,在来自社区网络的外部攻击下能够进行防御,满足网络安全需求,具有实际应用效果。

4结束语

本文通过硬件架构更新和软件中端口加密设置,在博弈模型的基础上设计了新的网络安全防御系统,通过外部攻击下能够进行防御,满足网络安全需求。但由于安全是一个相对概念,无法做到威胁的根除,因此在防御手段上不能只考虑系统的风险偏好,需要在多个安全技术组合运用下,展开网络脆弱因素和用户权限之间的博弈关系,从而找出更稳定的网络防御系统理论,为网络的安全运行提供新思路。

参考文献

[1]张恩宁,王刚,马润年,等.采用双异质群体演化博弈的网络安全防御决策方法[J].西安交通大学学报,2021,55(09):178-188.

[2]靳晓琪,卢金奇,李林城.基于信息熵的网络异常检测及入侵防御系统设计[J].电子设计工程,2021,29(18):152-156.

作者简介:

刘杰(1980-),男(汉族), 陕西西安人,本科,助教,研究方向:信息管理