基于贝叶斯推理的铁路信号安全数据网信息安全动态风险评估

2020-12-07廖元媛王剑田开元王旭煜蔡伯根

廖元媛,王剑,2,3,田开元,王旭煜,蔡伯根,3

(1. 北京交通大学 电子信息工程学院,北京 100044;2. 北京交通大学 轨道交通控制与安全国家重点实验室,北京 100044;3. 北京市轨道交通电磁兼容与卫星导航工程技术研究中心,北京 100044;4. 北京华铁信息技术有限公司,北京 100081)

铁路信号系统是集计算机技术、通信技术和控制技术于一体的行车指挥、列车运行控制和管理自动化系统,是列车在高速度、高密度条件下安全运行的重要保障。铁路信号安全数据网是铁路信号系统的重要组成部分,其可靠性和安全性与行车安全直接相关。

近年来,轨道交通系统面临的信息安全威胁日益增加,2008年波兰罗兹市有轨电车运营调度系统被黑客入侵,导致车厢脱轨,12名乘客受伤;2012年上海申通地铁车站信息发布系统和运行调度系统无线网络遭到攻击[1];2016年美国旧金山轻轨售票系统遭遇黑客攻击勒索。轨道交通面临的信息安全问题愈发严峻且后果严重,针对信号安全数据网的信息安全风险分析具有重要意义。

图1 铁路信号安全数据网总体结构

轨道交通领域的信息安全风险评估引起了国内外研究人员的广泛关注,Smith等[2]以澳大利亚铁路为例,分析安全关键系统中的信息安全和数据保护;Bloomfield等[3]从攻击方式、攻击场景、后果等方面,对欧洲铁路运输系统(European Railway Traffic Management System, ERTMS)进行了风险评估;罗珍珍[4]基于D-S证据理论及层次分析法,融合多方面信息安全因素进行了铁路信号系统信息安全态势感知研究;董慧宇等[1,5]针对基于通信的列车运行控制(Communication-Based Train Control, CBTC) 系统完成了基于攻击树的脆弱性评估,并采用二维结构熵对攻击成功后影响传播过程中的系统状态进行了动态评估;付淳川等[6]基于组件的信息安全属性模型 (Component Model Based on Security Attributes, CMOSA)对列控中心信息安全风险进行了评估;邝香琦[7]、马洋洋等[8]利用贝叶斯攻击图模型评估CBTC系统信息安全风险;王洪伟等[9]基于弹性理论描述信息安全攻击下CBTC系统的鲁棒性及恢复能力,从而完成系统信息安全评估。上述研究分析了轨道交通信息安全威胁并完成了系统静态风险评估,但多集中在城市轨道交通领域,对铁路信号安全数据网分析较少。同时,铁路信号系统持续运行过程中,网络状态及风险随着设备偶然故障或恶意攻击变化,上述研究无法很好地完成网络攻击过程中的动态风险评估工作。

风险评估是识别系统信息安全威胁及脆弱性,并进行定性或定量分析确定风险大小的过程[10]。动态风险评估是在风险评估基础上考虑实时攻击对系统状态的动态调节。贝叶斯攻击图模型在动态风险评估领域应用广泛,在互联网[11-12]及工业控制系统[13-14]信息安全动态风险评估中有着广泛应用,其在攻击图的基础上考虑攻击不确定性,并根据实时攻击信息更新模型参数完成系统风险动态评估[15]。互联网领域贝叶斯攻击图主要关注信息安全域影响,以获得主机权限、中断通信等作为攻击目标。针对铁路信号系统的攻击大多以损害功能安全为目的,如设备运行故障、列车安全事故等。同时,信号安全数据网设备采用故障-安全的设计原则,关键设备冗余配置,建模分析存在特殊性,需要对其风险分析方法进行针对性研究。

本文综合考虑上述问题,提出一种基于扩展贝叶斯攻击图的动态风险评估方法。首先基于信息安全域的多步攻击流程及不确定性建立扩展贝叶斯攻击图模型,再结合功能安全域事故影响量化系统风险,最后根据检测设备告警数据更新网络节点置信度完成动态风险评估,并通过仿真实验验证了该方法的有效性。

1 铁路信号安全数据网信息安全现状

1.1 网络结构

铁路信号安全数据网总体结构见图1[15]。它包括网管系统、网络设备,以及通过网络设备连接的列控中心(Train Control System, TCC)、计算机联锁系统(Computer based Interlocking System, CBI)、临时限速服务器(Temporary Speed Restriction Server, TSRS)、无线闭塞中心(Radio Block Center, RBC)等。采用故障-安全设计原则,关键设备冗余配置,一系故障时触发控制单元切换至另一系运行。

信号安全数据网采用赫兹曼或东土等公司工业级以太网交换机通过专用单模光纤连接构成冗余环网,并分别采用独有的HIPER-Ring及DT-Ring等环网冗余技术,保证环网自愈恢复时间不超过50 ms。根据通信业务类型不同,信号安全数据网划分为“管理”和“业务”两个VLAN,分别对应网管数据及信号设备信息传输,两个VLAN区域间设备不能直接通信。

1.2 安全威胁

铁路信号安全数据网属于物理封闭网络,然而移动设备接入、维护人员的工作计算机接入以及内部人员攻击等都可能对其形成威胁。信号设备通用架构见图2,主要包含逻辑处理单元、对外通信模块、维护终端、上位机及输入输出单元等,其中存在部分专用或定制化部件,逻辑处理单元采用二乘二取二或三取二架构,网络连接冗余组网。

经现场调研发现,信号安全数据网存在以下风险及威胁。

(1) 主机设备问题

① 信号安全数据网中存在着部分通用软硬件,维护终端和上位机多采用Windows XP及Windows 7系统,存在通用的高危漏洞,且Windows XP系统的安全更新已经停止,后期升级维护难度较大。

② 系统安全补丁及杀毒软件病毒库无法及时更新,缺乏有效的病毒防护措施及工具。

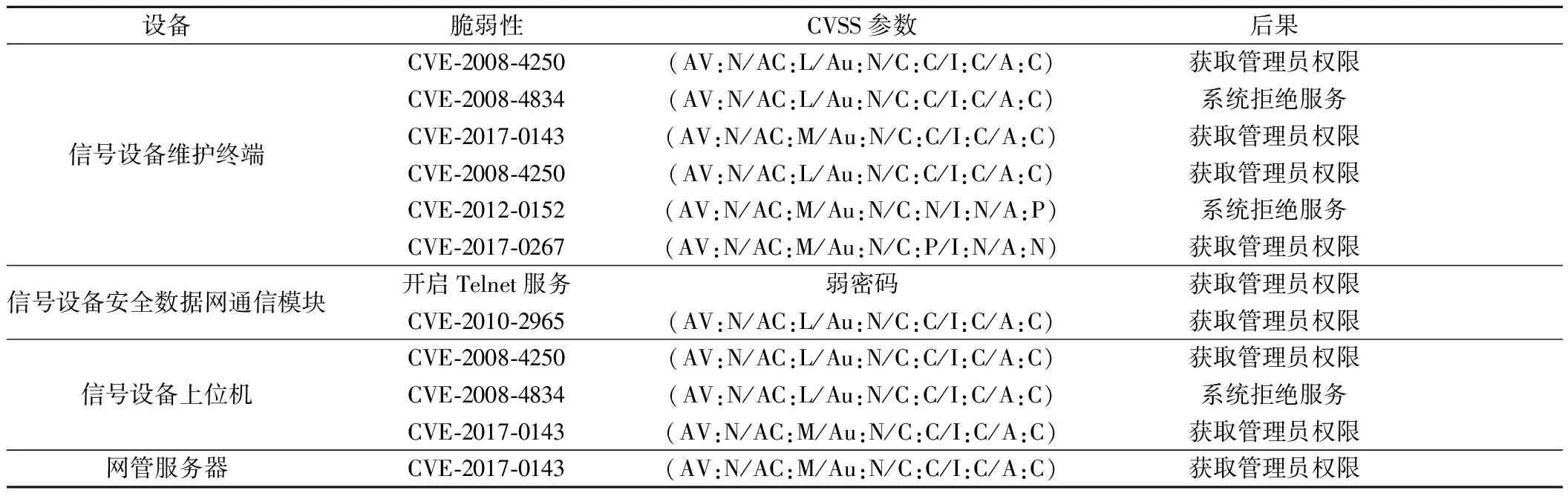

美国标准与技术研究院通过通用漏洞评分系统(Common Vulnerability Scoring System, CVSS)提供一种描述漏洞主要特征、规范各种软硬件平台评分体系的评分方法[16]。使用该方法进行信号安全数据网设备的脆弱性描述,部分主机节点脆弱性信息见表1,包括设备漏洞 (Common Vulnerabilities and Exposures,CVE)编号或危险端口开放信息、CVSS中的漏洞主要特征向量及脆弱性利用后果。

图2 信号设备通用架构

表 1 主机节点脆弱性信息

(2) 网络问题

① 信号安全数据网中环网协议配置不当或交换机故障时可能发生网络风暴,导致通信中断。

② 信号安全数据网采用的安全通信协议数据明文传输,保密性不强,且研究表明该协议在特定条件下有攻击成功可能[17]。

③ 实际情况中存在防火墙直通或配置不当的情况,网管服务器到环网交换机成为可能的攻击路径。

(3) 接入控制问题

① 信号安全数据网中包含大量的终端设备,存在U盘传播病毒感染系统的威胁。

② 信号安全数据网中部分设备开启Telnet、Ftp端口且没有登录错误次数限制,容易被远程暴力破解。

③ 维护人员升级维护时存在直接将自己的工作计算机利用网线与设备连接的情况,其工作计算机可能携带病毒对信号安全数据网信息安全产生威胁。

④ 内部人员的误操作或恶意攻击可能成为信号安全数据网的信息安全威胁。

2 扩展贝叶斯攻击图模型

2.1 扩展贝叶斯攻击图

本文在贝叶斯攻击图的基础上,考虑信息安全攻击对功能安全的影响,对网络状态、攻击行为及转换逻辑进行建模,研究攻击检测告警及信息安全防护措施下的系统风险评估,形成扩展贝叶斯攻击图模型。

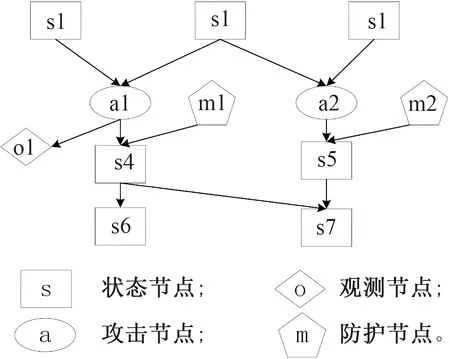

图3为一个扩展贝叶斯攻击图示例,用六元组〈S,A,O,M,E,P〉表示。

图3 扩展贝叶斯攻击图示例

(1)S=Sr∪Sf,是状态节点集合。其中:Sr为信息安全攻击阶段的状态节点集合,包括资产的脆弱性信息、攻击者获得的权限信息、网络连接状态等;Sf为功能安全影响传播阶段的状态节点集合,包含各设备在功能安全域的正常/异常状态及可能导致的后果。

(2)A={a=spre→sport|spre,sport∈S},为原子攻击集合。其中:spre为a的条件状态节点;sport为目标状态节点。

(3)O为网络中攻击事件是否发生的观测节点集合,主要包括入侵检测系统及防火墙告警。

(4)M为网络中针对攻击事件的防护措施集合,防护节点,取值为T或1表示该防护措施启用。

(5)E为连接节点的有向边的集合,表示各状态节点及攻击节点间的逻辑因果关系。

(6)P为各节点的局部条件概率分布 (Local Conditional Probability Distribution, LCPD) 表,表示与父节点集合间的逻辑依赖关系和转移概率。

2.2 扩展贝叶斯攻击图概率计算2.2.1 原子攻击概率

(1)原子攻击成功概率P(sk|ai)描述攻击ai导致状态sk为真的概率,与原子攻击的难度相关。若原子攻击的类型为漏洞利用,则根据CVSS中的访问向量AV、访问复杂度AC、访问认证Au三个子项计算原子攻击成功的概率。

P(sk|ai)=2×PAV×PAC×PAu

(1)

式中:PAV、PAC、PAu分别为该漏洞在CVSS中AV、AC、Au三项的评分值。

针对信号安全数据网攻击中存在大量的非漏洞攻击,攻击成功概率与攻击类型、攻击场景、口令复杂度、协议类型等条件相关,根据专家知识设置。

(2)攻击发生概率P(ak|si)表示在状态节点si下发起攻击ak的概率。攻击发起概率与攻击成功概率相关,但又不完全相同,例如密码爆破发起容易但是成功概率低[18]。攻击发生概率不再重复考虑攻击难度,而是考虑发起攻击所需资源的准备复杂度,利用是否有公开的漏洞信息、攻击方法与攻击工具来评估。

2.2.2 节点LCPD函数

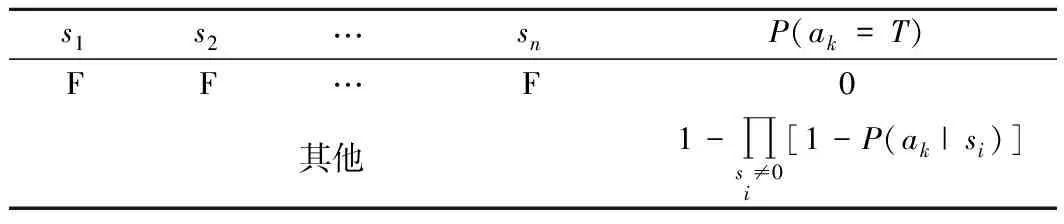

(1)针对攻击节点ak∈A,条件概率P(ak|Si)描述状态节点集合Si下发起攻击ak的可能性,根据父子节点间的逻辑依赖关系分两种情况计算,对应的LCPD见表2和表3。

表2 逻辑依赖关系为AND时攻击节点的LCPD

表3 逻辑依赖关系为OR时攻击节点的LCPD

(2)针对状态节点sk∈S,父节点at∈Ai没有对应的防护节点时,使用条件概率P(sk|Ai)描述攻击节点集合Ai导致该状态节点sk为真的概率,其LCPD函数计算同攻击节点一致。当状态节点sk∈S,父节点at∈Ai存在对应的防护节点时,使用Pmr表示防护措施mr防护成功的概率。当某一个攻击节点有多个防护节点对应时,攻击成功概率为

P(sk|ai,Mi)=P(sk|ai)P(ai|mi1,mi2,…,min)=

P(sk|ai)(1-Pm1)(1-Pm2)…×(1-Pmn)

(2)

考虑防护节点影响时,状态节点与攻击节点间不同逻辑依赖关系对应不同的条件概率,分为以下两种情况讨论:

当父子节点间的逻辑依赖关系为AND时,状态节点LCPD函数表示为

(3)

当父子节点间的逻辑依赖关系为OR时,状态节点LCPD函数表示为

(4)

(3)针对观测节点,其条件概率描述攻击发生时对应观测节点正确给出告警的概率,其LCPD表同入侵检测设备的误报率和漏报率相关。

3 信息安全动态风险评估方法

铁路信号安全数据网动态风险评估主要包括3个步骤,见图4。

图4 铁路信号安全数据网动态风险评估步骤

Step1系统风险识别:对信号安全数据网进行资产识别及脆弱性分析,考虑攻击可能导致的功能安全事故及可部署实施的检测设备与防护措施。

Step2评估模型建立:结合网络拓扑、网络配置关系及漏洞间关联关系,建立拓展贝叶斯攻击图结构,确定节点LCPD表,完成扩展贝叶斯攻击图的建立。

Step3动态风险计算:计算各节点先验概率及事故影响,结合观测节点告警及防护方案进行贝叶斯推理得到动态风险值。

① 先验概率计算

计算节点边缘概率作为先验概率,非脆弱性状态节点x的先验概率为

(5)

式中:pari(x)为其父节点状态组合;N为父节点状态组合总数。

② 概率推理

结合观测节点告警信息及不同防护策略对系统风险进行推理,检测设备告警前各观测节点概率根据先验概率求解,检测设备告警后设置对应观测节点取值为T,即P′(o)=1,以此为证据进行动态风险推理。

贝叶斯网络推理算法分为精确推理及近似推理两种。精确推理算法包括多树传播推理、团树传播推理、基于组合优化的推理方法等,适用于规模较小、结果精确度要求高的网络;近似推理算法包括基于搜索的推理算法和马尔可夫链蒙特卡洛(MCMC)算法[19]等,适用于网络规模大、结构复杂、精度要求不是很高的网络。

③ 系统风险计算

根据事故导致的伤亡人数、延误时间、财产损失、社会影响等对事故影响严重性进行分析[3],将事故后果分为列车安全事故、紧急停车、减速、系统非安全功能部分失效、保密信息泄露等五类进行度量。

(6)

式中:NΑ为列车安全事故、紧急停车、减速运行等事件类型数量;iα为不同类型事件对单列车的影响;nα为发生该类事件的列车总数;NΒ为系统非安全功能部分失效、保密信息泄露事件;iβ为单个设备发生该类事件时的影响;nβ为发生该事件的设备总数。

使用各事故节点s∈Sfe的发生概率P(s)与事故影响度量值I(s)的乘积之和作为系统风险。

(7)

4 仿真实验与分析

4.1 仿真环境

根据铁路信号安全数据网结构搭建仿真环境进行风险分析,仿真环境拓扑见图5。

图5 仿真环境拓扑

本次仿真主要分析由网管系统、信号安全数据网网络设备与单站联锁系统组成的网络环境,同线路其他车站的CBI、TCC和TSRS等作为并列的子系统进行分析,该部分扩展贝叶斯攻击图及分析结果不在本文中给出,本文分析结果为单站CBI环境的风险值。

4.2 仿真网络扩展贝叶斯攻击图模型

仿真实验中攻击者通过社会工程学侵入,获取网管服务器、交换机、联锁通信板卡、上位机、维修机等设备管理员权限或导致其拒绝服务。功能安全域后果主要包括部分功能失效、信息泄露、CBI故障及列车安全事故。

4.2.1 仿真网络扩展贝叶斯攻击图结构

根据网络拓扑和设备漏洞信息,建立网管系统及环网交换机模块扩展贝叶斯攻击图,见图6。

图6 网管及交换机模块扩展贝叶斯攻击图

攻击者利用社会工程学通过U盘接入或直接恶意接入的方式侵入网管系统远程终端,利用漏洞取得网管服务器管理员权限并破解信号安全数据网交换机登录密码,修改其所接交换机端口所在VLAN,从而获得本环网信号设备访问权限,或者直接修改环网协议配置等信息造成网络拒绝服务。

图7 仿真环境扩展贝叶斯攻击图

仿真环境的整体扩展贝叶斯攻击图见图7。图7中:s1为攻击者;s3,s5,s7,s18,s20,s26,s28,s34,s36,s45,s58为脆弱性状态节点,表明网络或主机存在的漏洞及弱密码等脆弱性;其余状态节点表示攻击过程中导致的各主机及网络的状态变化;a1,a2,a3,…,a12为对网管系统及交换机进行的原子攻击;a13,a14,…,a32为针对上位机及维护终端的原子攻击;a34,a35,…,a48为联锁通信板卡相关的原子攻击;o1,o2,o3,…,o8为检测设备可观测到的不同阶段不同对象的原子攻击告警信息;m1,m2,m3,m4为针对具体攻击可实施的防护措施。

将同一设备造成同样后果的漏洞节点合并分析,合并后的LCPD表按照分别攻击情况的或运算得到,造成同样后果的事故节点也进行合并。信号安全数据网中存在大量冗余设备,部分攻击的后果与当前攻击的系统是主系还是备系相关,这部分节点进行合并时需要考虑受影响系统的主备关系。此外,进行防护分析时,默认会对冗余设备采用相同的防护措施。

4.2.2 仿真网络概率计算

根据第2节中的方法设置条件概率分布表。仿真网络扩展贝叶斯攻击图中的脆弱性均存在于真实网络中,设置脆弱性状态节点的先验概率为P(srv)=1。参考文献[20],攻击发起概率利用表4确定。

表 4 攻击发起概率P(aj|si)取值

考虑两系发出危险侧指令时的主备情况,将成功攻击一系后导致事故的概率设置为0.5,对两系的攻击都成功时导致事故的概率设置为1。结合第2节中的概率计算方法得到扩展贝叶斯攻击图各节点的先验概率。计算各事故节点的影响大小并求解系统中所有事故发生时的总体风险作为最大风险值,计算当前风险与最大风险值的比值作为本次仿真中的风险量化值。

4.3 仿真结果及分析4.3.1 动态风险评估

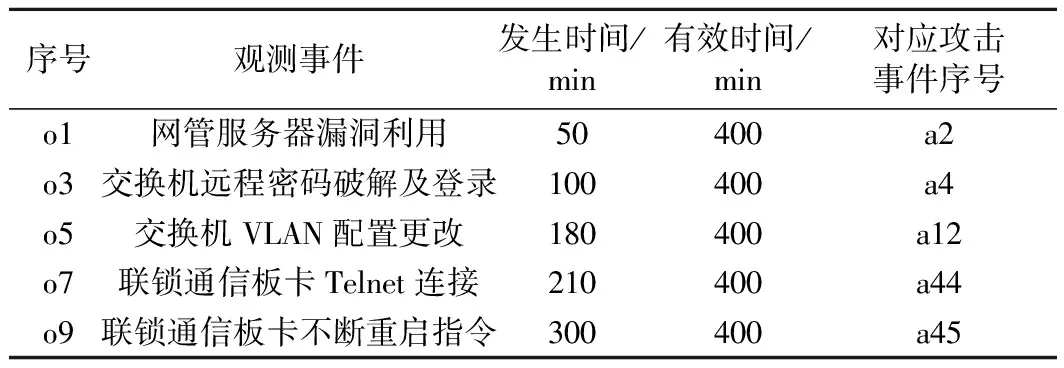

图7中的攻击均为已知攻击,可以被检测设备检测。使用观测节点序列(表5)模拟多步攻击。

表 5 观测节点序列

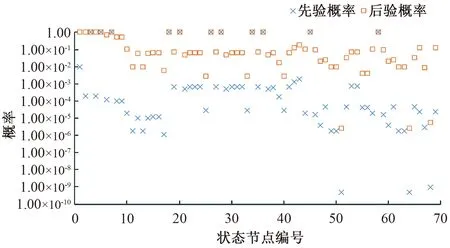

随着时间推移攻击依次发生,网络中节点状态及系统风险随之变化。考虑到本文涉及的网络规模,选择精确推理算法,利用联合树推理[22]方法对整个扩展贝叶斯攻击图中的节点概率进行更新,得到当前时间段的网络风险。观测节点序列中,对应攻击a2的o1节点告警前后扩展贝叶斯攻击图状态节点的先验概率和后验概率对比,见图8。

图8 节点o1告警前后状态节点概率

图8中:节点s3、s5、s7、s18、s26等是脆弱性节点,概率取值恒为P(srv)=1;节点s1、s2、s4位于攻击节点a2的前驱方向,检测到o1后其后验概率为1;节点s6、s8、s9及其所在分支位于a2的后继方向,概率与a2同幅度增大;同时,s19、s35所在分支状态节点为真的概率随初始状态节点s1的概率增加而升高。由图8可以看出,检测到a2后各状态节点的概率均有所增加,符合实际风险变化情况。

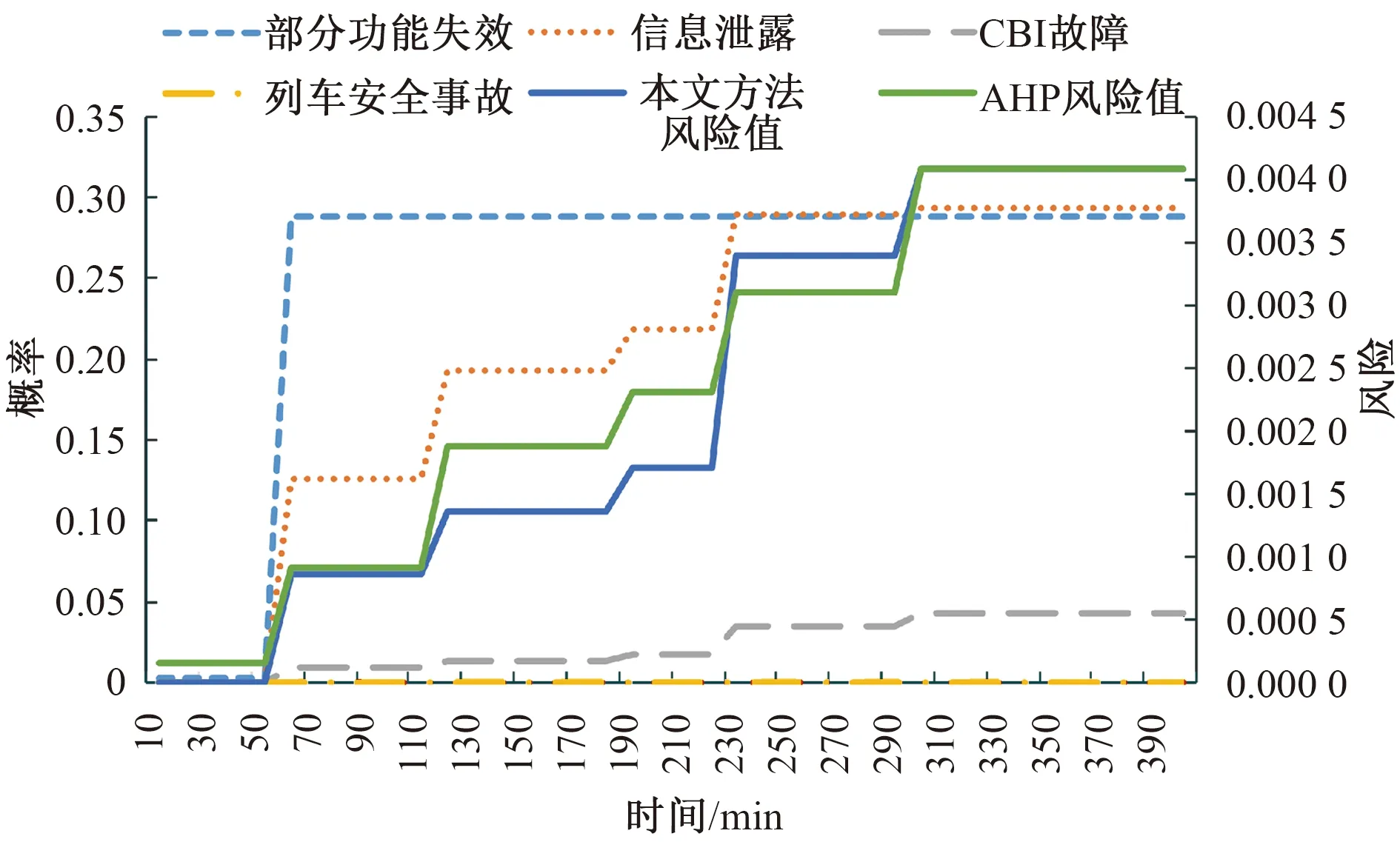

各观测节点状态按照表5的观测节点时间序列设置,将其作为证据进行贝叶斯推理求解各节点后验概率并计算网络动态风险。参考文献[7]中的验证方法,综合铁路信号设备行业、信息安全行业以及研究机构专家提供的打分数据,进行了基于层次分析法(AHP)的信号安全数据网信息安全风险评估。基于AHP的评估方法,依靠评估指标要素间的相对重要性进行分析,评估结果体现风险的相对值,故将其评估结果映射到本文方法所得结果的区间进行对比分析。仿真持续400 min,各事故节点发生概率、本文方法分析结果以及基于AHP的风险评估结果见图9。

图9 事故节点概率及系统动态风险

图9中各事故节点发生概率对应主坐标轴,系统风险对应次坐标轴。可以看出,随着攻击的持续及深入,CBI故障及信息泄露概率不断上升,列车安全事故概率处于上升状态,但一直很小,部分功能失效概率只在第一次告警时变化。从图7可知部分功能失效由来自CBI上位机和维护终端的攻击导致,本次告警序列对应网管系统至交换机然后到CBI通信板卡的攻击,处于另一分支,所以部分功能失效的概率只在第一次告警时随根节点概率而升高。

系统风险随各事件的陆续发生而升高,其中基于AHP的评估结果各步骤风险增长较为平均,o5告警时增长稍小。相对而言,本文方法o3告警时增长较小,o7告警时增长较大。分析可知,AHP基于当前信息安全事件发生后造成的信息安全以及功能安全影响进行评估。o5对应的攻击在已经取得管理员权限的基础上进行配置修改,对设备自身及攻击面的影响变化相对于取得操作员权限或者直接攻击等步骤要小,故风险增长相对较慢。而本文方法从攻击成功概率及事故影响角度考虑,o3阶段的权限获取影响部分事故概率,从整体看对系统风险影响相对较小;o7对应的联锁板卡作为关键信号设备组件,权限获取后多种事故发生概率大幅提升,整体风险有较大增长。本文所述方法分析结果与AHP及实际认知一致,所提出的扩展贝叶斯攻击图模型可以对网络风险进行有效评估。

4.3.2 风险评估影响因素分析

(1) 检测设备性能影响分析

检测设备告警作为证据用于推理事故后验概率。假设表5中告警o5或o9被漏报,使用存在漏报的告警序列进行系统动态风险分析,得到图10所示结果。

图10 检测设备漏报对风险评估的影响

从图10中可以看出,若多步攻击中某阶段告警出现漏报,对系统风险分析的影响只持续到下一攻击阶段告警时。最后一阶段告警出现漏报时可以通过此前风险的连续升高给出预警。本文所述方法对漏报事件有一定的容忍度,可以通过其他攻击阶段的告警来弥补。

检测设备的误报率影响告警的可信程度,假设仿真网络使用的检测设备误报率相同,改变该误报率大小利用表5序列分析得到系统风险变化,见图11。

图11 检测设备误报率对风险评估的影响

将误报率为0时的风险评估结果作为真实值,从图11中可以看出误报率越低评估结果越接近真实值。多次告警可增加可信程度,随着检测设备的不断告警,风险值逐渐接近真实值,误报率越小误差减少越快。考虑设置风险基线值提醒人为干预的情况,误报率越小能够越早地触发人为干预对系统进行防护。

(2) 防护措施影响分析

根据状态及攻击节点间的逻辑关系,扩展贝叶斯攻击图中各防护措施对系统整体风险的影响不相互独立,设置防护节点状态分析不同防护措施组合下系统的风险变化。根据防护节点的分布,设置表6所示防护场景进行风险分析。

表 6 防护场景设计

设置仿真环境中攻击者发起攻击的概率为1,根据各防护场景设置扩展贝叶斯攻击图中相应防护节点状态,各事故节点概率变化及系统风险见图12。

图12 防护方案实施时事件概率及系统风险

由图12可以看出,各防护措施实施后其所在攻击路径事故发生可能性降低。各防护措施单独实施时,m3的防护效果最佳。结合图7中节点先验概率进行分析,防护措施m3所在的攻击路径集合累积风险较大,故当防护资源有限时应首先对风险较大的路径集合进行防护。通过方案{m1, m2}, {m2, m3}, {m1, m3}的实施结果对比分析可以看出,不同攻击分支的防护措施组合能获得较好的防护结果,实践中应尽量对更多的攻击路径进行覆盖。同时,方案{m1, m3}实施时使用m2与单独使用m2相比,防护措施m2的成本不变,但得到的收益大大降低。故防护方案的防护效果与当前网络状态相关,进行防护方案设计时,需要综合各防护措施相互作用以及当前网络状态实现适度防护。

4.3.3 最大累积概率攻击路径分析

最大累积概率攻击路径,是指从初始节点到目标节点的攻击路径中累积攻击成功概率最大的一条。攻击者选择是否发起攻击来决定攻击路径,使用攻击节点序列描述攻击路径。以CBI故障为目标攻击节点为例,通过文献[18]求解最大累积概率攻击路径。网络中观测节点均未产生告警时,其最大累积概率攻击路径为{a1,a2,a3,a5}和{a1,a2,a4,a9},这两条路径为通过互为冗余的信号安全数据网左右环网配置更改进行攻击,是攻击造成CBI故障的薄弱环节。

4.4 与已有方法比较

本文提出的基于扩展贝叶斯攻击图的动态风险评估方法,在互联网及工业控制系统动态风险评估[11-14]的基础上,考虑了铁路信号系统自身双机热备及冗余的防护作用,并且引入了防护节点描述防护措施的能力,可用于防护方案效果分析。与轨道交通领域当前已有的评估方法[1-9]相比,实现了网络攻击过程中风险动态感知及脆弱路径分析。其中,AHP方法各评估阶段均需进行专家评分,人力和时间耗费大,而本文方法仅在模型建立时需要专家评分;二维结构熵方法[1]基于攻击后果进行动态风险评估,而本文方法能够感知造成物理及网络性能受损等后果之前的系统风险变化,包括前期非法访问、非法权限获取、非法数据传输等阶段。

5 结论

本文针对铁路信号安全数据网信息安全风险状态的动态评估开展研究,提出了一种扩展贝叶斯攻击图模型。该模型在基于传统贝叶斯攻击图得到的事故发生概率的基础上,融入了检测设备实时告警数据,通过贝叶斯推理更新节点概率信息,并结合功能安全域事故影响得到系统动态风险评估结果。经过仿真实验及分析,得到如下结论:

(1)与AHP方法仿真结果对比,本文所述方法能够有效地为铁路信号安全数据网进行定量、动态的风险评估。

(2)本文方法可以动态模拟攻击及防护措施组合,为系统提供不同信息安全状态的风险分析,同时不同防护场景的风险分析结果可以为信号安全数据网的防护方案设置提供参考。

当前铁路信号安全数据网缺乏基于攻防靶场的攻防数据库以及公认权威的实际风险数据,故本文的扩展贝叶斯攻击图模型大部分依据专家经验构建完成,针对信号安全数据网这种较为封闭且结构不轻易改变的网络来说较为适用,对其他网络拓扑及设备易变的系统拓展性较差。未来考虑建立攻防及评估数据库,利用攻防数据进行结构和参数学习的方式建立贝叶斯攻击图,形成更加通用的风险分析模型。