抗位置隐私泄露的物联网频谱共享激励机制

2020-11-11冯景瑜杨锦雯张瑞通张文波

冯景瑜 杨锦雯 张瑞通 张文波

(西安邮电大学网络空间安全学院 西安 710121) (无线网络安全技术国家工程实验室(西安邮电大学) 西安 710121)

5G时代的来临,促使物联网设备渗透到各行各业,与工业设备设施、医疗仪器、交通工具、智慧城市、智能家居等领域进行深度融合,实现“万物互联”.在2020年,全球物联网连接设备数量将达到385亿,这一趋势或许会进一步延续到2030年,将有万亿台设备接入网络[1].随着物联网中业务需求的日趋多样化,有限的频谱资源必将难以满足日益增长的物联网设备的需求[2].据产业界预测,到2020年移动通信频率需求总量为1 390~1 960 MHz,我国预测结果为1 490~1 810 MHz,频率缺口达到1 GHz[3].

与此同时,大部分已分配的频谱未被充分利用,美国联邦通信委员会调查发现,某些授权用户(licensed user, LU)的频谱利用率低于6%[4].工信部无线电管理局[5]认为:通过精细化管理,实现中、高频段的频谱共享,从而提高频谱利用率,是缓解频谱供需矛盾的一剂良方.因此,为满足海量物联网设备接入造成的频谱资源日益紧缺情况,通过频谱共享来提高有限频谱资源的利用率和接入效率显得尤为重要.

激励机制对于频谱共享具有重要作用.只有网络中的用户都积极参与,频谱共享在物联网中才能有效实施.然而,当前国内外对于频谱共享激励机制的研究,主要从非授权用户的角度,激励其以相互协作的方式感知授权用户的空闲频谱.文献[6]提出基于反向拍卖的货币激励机制来激励非授权用户参与感知;文献[7]采用基于期望效用最大化的定价机制激励用户参与感知;文献[8]分别利用基于进化博弈与斯坦克伯格博弈模型的协作频谱感知方案来提高检测性能;文献[9]提出基于遗传算法的分布式联盟博弈,网络中的未授权用户形成最优联盟并于其他未授权用户协作,从而显著提高其他认知用户的感知性能.

从授权用户角度研究的频谱共享激励机制相对较少,而且偏向于资源和货币交换的方法.在资源交换方法中,非授权用户以协作中继或友好干扰的方式帮助授权用户安全的通信,作为回报,授权用户为其提供一定的许可频谱访问时间[10].但资源交换方法在授权用户没有数据需要中继时,非授权用户就无法获得频谱访问的机会,提高频谱利用率的目标是失败的.在货币交换方法中,拍卖是最典型的形式.文献[11]提出了一种具有时变估价信息的拍卖机制,以尽量增加拍卖收入来鼓励授权用户加入市场.文献[12]提出在动态二级市场中增加拍卖收益来提高频谱利用率.但拍卖的效率较低,且可能需要多次迭代才能达到稳定方案;其实,资源和货币交换机制只能在短期无记忆系统中使用,对于长期系统而言,以信誉交换为基础的注重长期行为的激励机制更为合适[13].

特别地,一些授权用户出于顾虑位置隐私泄露,会比较犹豫共享其空闲频谱[14].位置隐私的泄露将给授权用户带来很大的风险.攻击者可以根据日常行为的位置轨迹,分析出特定用户的敏感信息,如生活习惯、工作地点以及社会关系等[15].但是,对于抗位置隐私泄露的激励机制,目前的国内外研究仍偏向于保护未授权用户的位置隐私,激励其相互协作去感知授权用户的空闲频谱.在防止位置隐私泄露方面,k匿名方法具有不依赖复杂的密码技术、可有效地降低用户的计算开销、查询结果准确等优点[16].k匿名方法的主要思想是将请求位置保护的用户与至少k-1个用户混合在一起,形成至少包含k个用户的匿名区域,将匿名区域代替请求用户的真实位置.文献[6]在激励未授权用户的同时,提出基于社交网络的位置k-匿名分组算法,防止帮助者的隐私受到恶意请求者或移动用户的攻击.文献[17]提出基于密码机制的隐私保护协议实现对未授权用户的隐私保护,以支持未授权用户参与感知任务的激励机制.对于支撑授权用户位置隐私保护的激励机制,尚未得到有效关注和研究.事实上,授权用户的位置隐私要是得不到保护,将进一步加剧授权用户的自私性,甚至会严重制约频谱共享在物联网中的有效实施.因此,如何防止授权用户的位置隐私泄露,在此基础上激励授权用户积极参与频谱共享,已成为当前迫切需要解决的问题.

本文提出了一种抗位置隐私泄露的物联网频谱共享激励机制.本文的主要创新之处有3个方面:

1) 采用Geohash编码前缀和二进制编码后缀相结合的k匿名区域位置编码方式,设计编码优化的Casper模型(GB-Casper).将Amin和k值作为隐私保护需求,增强授权用户的位置隐私安全性.位置匿名服务器(location anonymous server, LAS)通过Amin控制Geohash编码长度,使用二进制编码对区域进行细粒度划分,然后根据Geohash编码快速查询该区域是否包含k-1个用户,以此减少二进制编码的编码位数逐步扩大区域面积,得到满足Amin和k的匿名区域,并将匿名区域的位置编码发送给融合中心(fusion center, FC).

2) 根据信誉交换的激励机制,引入了频谱贡献度,刻画授权用户的频谱共享行为.注意到一个授权用户只能拥有一个许可频段,但在海量物联网设备接入的环境中,可能拥有多个附属设备.由于频谱资源的紧缺,并不是每个附属设备都能获取许可频段.如果某个授权用户积极贡献空闲的频谱资源,频谱贡献度就会越高,该授权用户的附属设备获得其余空闲频谱的优先权就越大.

3) 量化频谱共享度和位置隐私保护水平到博弈模型中.通过分析期望效用函数,在GB-Casper模型使得授权用户位置被猜中概率极低的条件下,位置隐私保护水平将始终在高峰值,共享概率就直接取决于频谱贡献度的高低,此时授权用户只有积极参与频谱共享才能达到最优策略.

1 系统模型

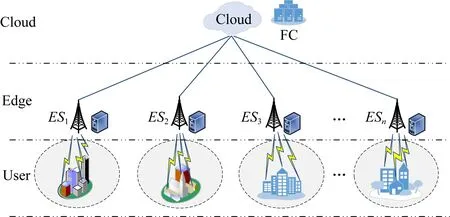

物联网中的频谱共享方案,可采用云+边缘计算架构[18]实现.如图1所示,该架构包含云层、边缘层和用户层.

Fig. 1 Cloud+edge architecture for spectrum sharing图1 频谱共享的云+边缘计算架构

1) 云层.FC使用相关数据融合算法,合并来自所有边缘层的感知数据,得出关于授权用户可用频谱的最终感知决策.FC也将频谱共享活动中产生的各种数据存储于云中.

2) 边缘层.频谱共享在物联网中的关键环节是未授权用户(以下称为认知用户)通过认知无线电技术具有频谱感知功能,可以自动感知周围授权用户的频谱使用情况,在不干扰授权用户的前提下接入其空闲频谱资源[19].在实际环境中,由于阴影效应和多径衰落等因素的存在,单用户的频谱感知结果往往不准确,多用户的协作频谱感知能达到更好的感知性能[20].于是,多个用户充当边缘服务器(edge serve, ES)的角色,分别感知授权用户的频谱使用情况,发送给FC.

Fig. 2 Overall system framework 图2 系统整体框架

3) 用户层.主要由授权用户和认知用户构成.在不同的物联网业务需求和应用环境下,授权用户贡献空闲的频谱资源,认知用户期待获得频谱共享的机会.

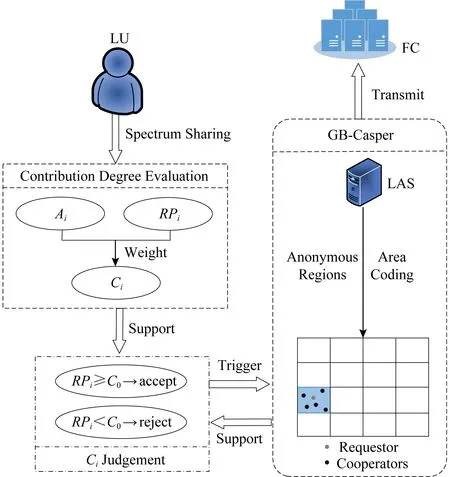

图2描述了抗位置隐私泄露的物联网频谱共享激励机制整体框架.授权用户愿意共享空闲频谱时,会触发GB-Casper模型保护其位置隐私,在此条件下引入频谱贡献度激励授权用户,使得物联网频谱共享成为一个互惠互助的生态系统.

2 位置隐私的抗泄露实现

在频谱共享中,授权用户需要提交一定范围的位置信息,以便对其空闲频谱进行充分利用.授权用户的精确位置可用二维经纬坐标Loc=(Lat,Lng)表示.当FC不诚实或被恶意用户攻破时,若不对Loc进行保护,会导致授权用户的位置隐私泄露.本文提出编码优化的GB-Casper模型,将授权用户的精确位置信息模糊泛化到匿名空间区域.

2.1 GB-Casper模型设计

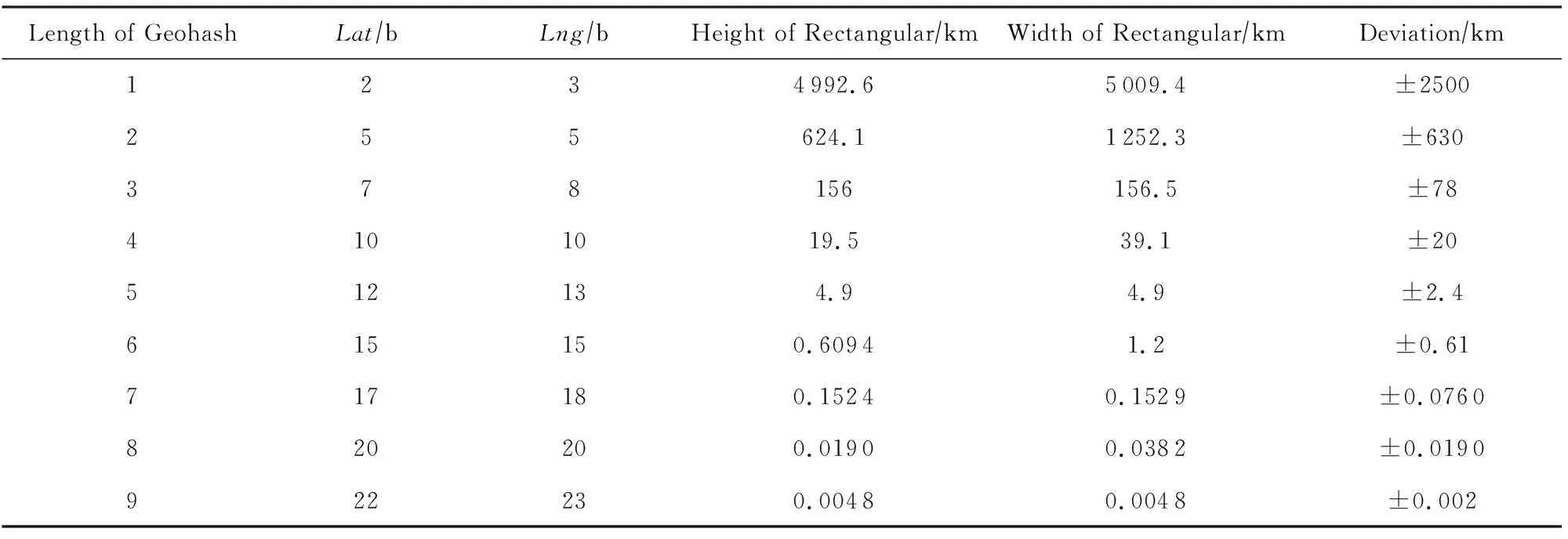

Geohash是一种地理编码方法,主要思想是将地球看成一个二维矩形平面,利用类二分法递归划分经纬度范围,用一维的编码字符串表示地球上的每一个坐标[21].Geohash编码对应的精度如表1[22]所示:

Table 1 The Precision of Geohash Encoding表1 Geohash编码精度

授权用户可以通过网络定位技术来获取自己的二维经纬坐标Loc,然后对Loc进行Geohash编码.

LAS负责根据授权用户发送的位置编码、隐私保护需求Amin和k值,构造匿名区域代替用户的位置.FC负责接收授权用户的共享许可信息S[i]和认知用户的请求信息Q[j],为认知用户分配附近的空闲频谱.

GB-Casper的实现包括3个阶段:授权用户计算位置编码、LAS构建匿名区域、隐私感知查询处理.

2.1.1 授权用户计算位置编码

使用二分法逼近准确的经纬度时,不能进行无穷的计算.由表1得到当Geohash编码长度为9时,精度在2 m左右,足够代表授权用户的真实位置,因此每个授权用户统一选择9位Geohash编码作为位置信息,发送给LAS.

2.1.2 LAS构建匿名区域

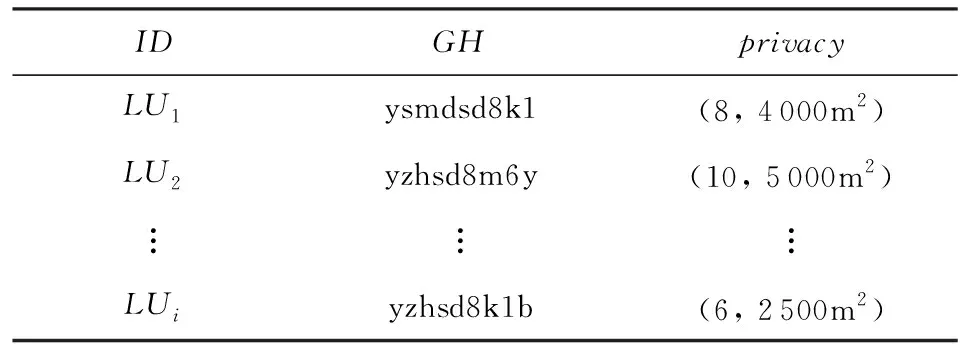

LAS建立Hash表(Hash table, HT)存放授权用户的信息,如表2所示,格式为(ID,GH,privacy).其中,ID表示授权用户的身份信息,GH表示授权用户的9位Geohash编码,privacy表示授权用户的位置隐私保护需求,包括k和Amin两个参数.

Table 2 LU’s Hash Table表2 授权用户Hash表

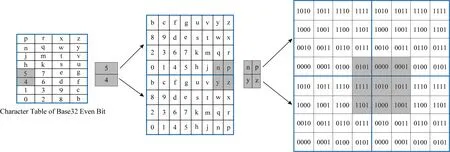

以第i个授权用户(LUi)为例,假设LAS需要构建满足区域面积AR≥2 500m2、用户数量N≥6的矩形匿名区域.通过减少GH的位数可以扩展矩形匿名区域的面积,但Geohash采用Base32编码,编码长度相差1 b,匿名区域面积相差32倍,区域增长过快,会导致隐私保护强度和服务质量之间的矛盾更加严重.二进制编码可以实现对匿名区域细粒度的划分,编码位数却太多,占用的内存太大.为此,本文将Geohash与二进制编码相结合,保证细粒度划分的同时,占用较小的内存.

使用该混合编码方法构建匿名区域,分为两步:

1) LAS根据LUi的GH和Amin,得到区域面积大于且最接近Amin的编码长度i和区域面积小于且最接近Amin的编码长度j.比如,i=7的Geohash编码对应的区域面积AR≈23 301.96 m2,大于且最接近Amin=2 500 m2;j=8的Geohash编码对应的区域面积AR≈725.8 m2,小于且最接近Amin=2 500 m2.

2) LAS对编码长度i对应的匿名区域进行二进制编码.

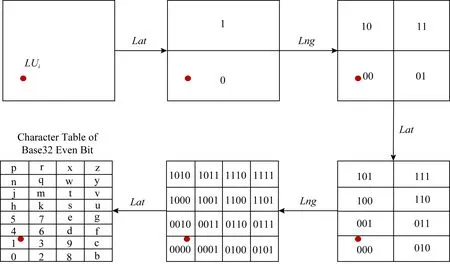

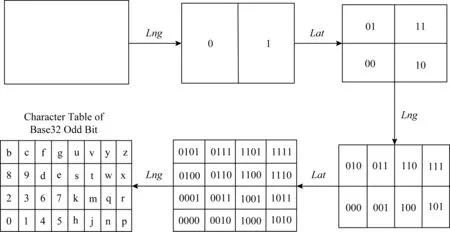

根据Geohash编码的特性,若j为偶数位,i对应的匿名区域按照“纬,经,纬,经,纬”的顺序划分来得到如图3所示的第j位编码字符;若j为奇数位,则按照“经,纬,经,纬,经”的顺序划分得到如图4所示的第j位编码字符.

Fig. 3 Base32 encoding process and character table for the even bit character of Geohash图3 Geohash偶数位字符Base32编码过程及字符表

Fig. 4 Base32 encoding process and character table for the odd bit character of Geohash图4 Geohash奇数位字符Base32编码过程及字符表

从图3可以看出,i=7对应的匿名区域按照“纬,经,纬,经,纬”的顺序划分,区域面积依次缩小12.缩小到18得到的AR≈2 912.7m2,满足AR≥Amin,故用7位Geohash编码结合二进制后缀000作为区域编码,记为yzhsd8k_000.

判断该区域的用户数是否满足N≥k.LAS拥有授权用户的9位Geohash编码,从图3可以看出二进制后缀000代替了Base32编码1,3,0,2,根据Geohash同层相邻位置的编码前缀相同的特性,前7位字符与LUi相同,第8位字符为1,3,0,2的用户为LUi匿名区域所包含的用户.利用Geohash编码快速查询的优越性,判断是否满足N≥6,若满足则将yzhsd8k_000作为LUi的匿名区域发送给FC;若不满足,将匿名区域缩小到14,即为yzhsd8k_00,判断该匿名区域是否满足N≥6,以此类推.若减少到yzhsd8k时仍未满足N≥6,则根据图4得到最后一位字符k的划分顺序,依次判断匿名区yzhsd8_1001,yzhsd8_100,yzhsd8_10和yzhsd8_1是否满足k值,若仍不满足,则递归计算到满足为止.

基于Geohash和二进制相结合的混合编码方法,构建可信匿名区域的过程可由算法1实现.

算法1.可信匿名区域构建方法.

输入:GH,k,Amin,HT;

输出:匿名区域编码CAC.

① 初始化CAC=∅;

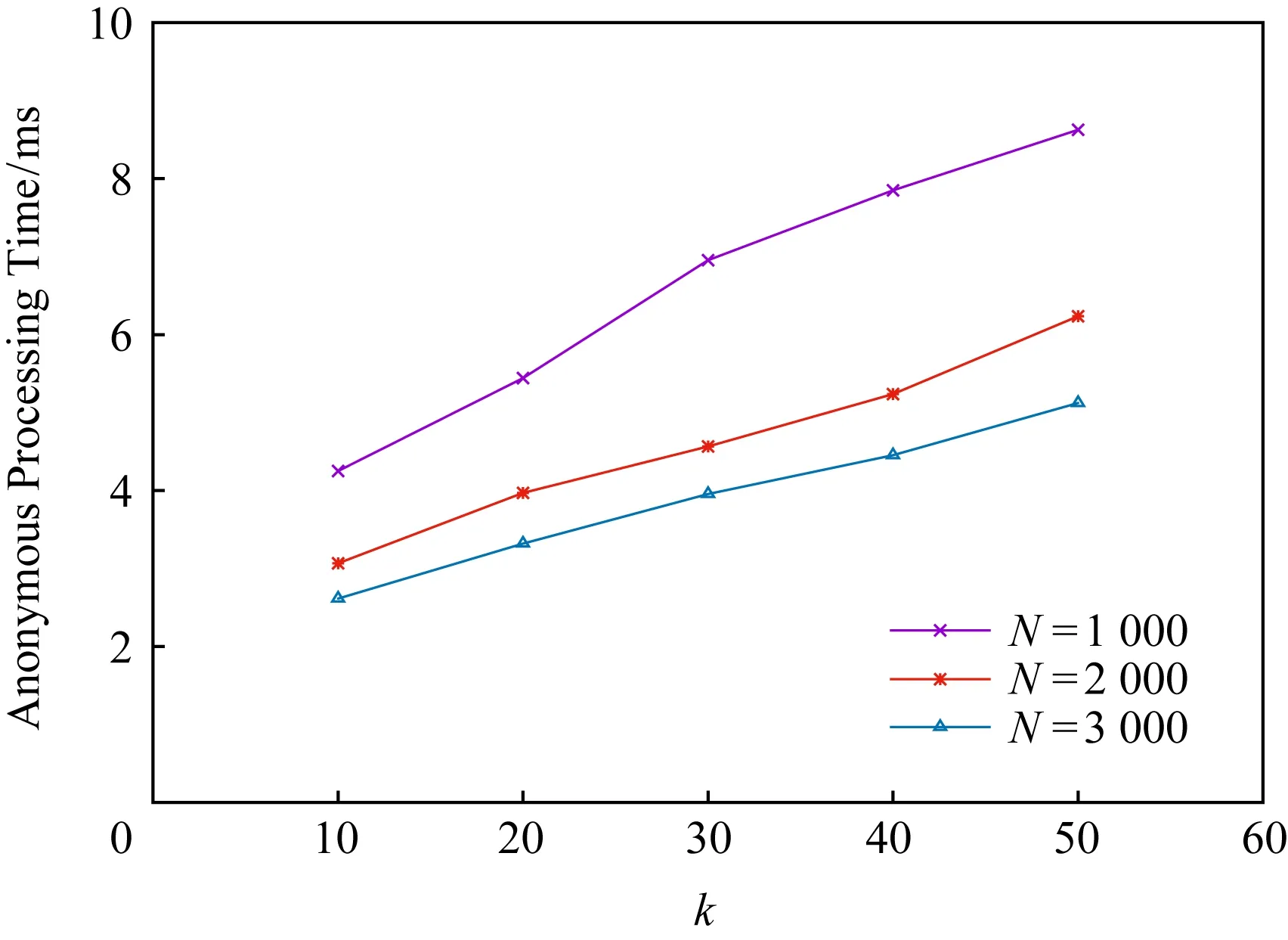

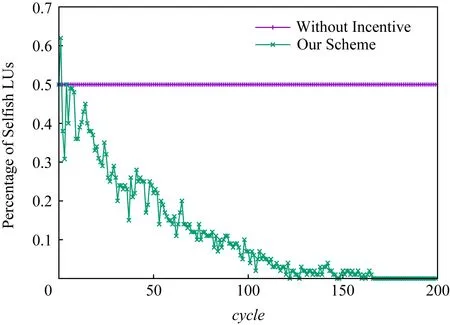

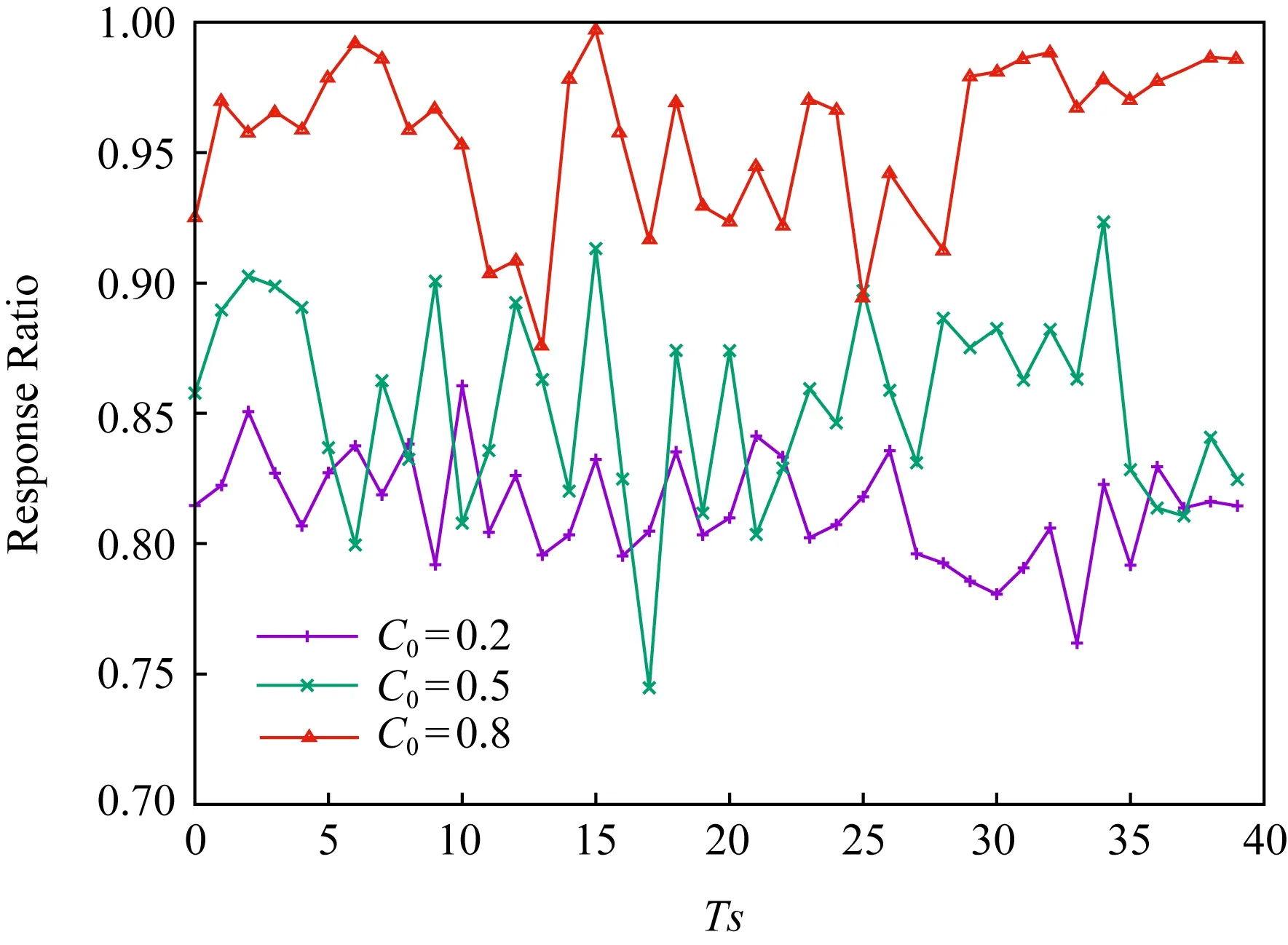

②GHi,GHi+1←Ai ③ ifAi2≥Amin且Ai4 ④A=Ai2; ⑤ 二进制编码←GHi+1;*根据GHi+1得到二进制编码* ⑥ elifAi4≥Amin且Ai8 ⑦A=Ai4; ⑧ 二进制编码←GHi+1; ⑨ elifAi8≥Amin且Ai16 ⑩A=Ai8; 2.1.3 隐私感知查询处理 将隐私感知查询处理器嵌入到FC中的主要目标是为认知用户提供高效、准确和匿名的基于位置的频谱共享服务. 隐私感知查询处理的实现包括2个阶段: 1) FC查询 以第j个认知用户(CUj)为例,FC接收到LAS转发的CUj请求信息Q[j],需要为CUj查询附近是否存在授权用户,并启用边缘层的协作频谱感知检查空闲频谱.根据Geohash编码的递归性,即下级单元网格由上级单元划分得到,同层相邻位置的Geohash编码前缀相同,通过比较Geohash编码前缀即可查询附近授权用户.但是,Geohash采用空间Z阶曲线,存在突变缺点:有些用户相距很远,编码却相近;有些用户编码不相近,距离却很近.这会使查询结果存在遗漏或偏差,可同时搜索该用户所在区域的其他8个相邻区域来解决. 假设CUj的位置编码为kvbnc4zxm,LAS为CUj构建的匿名区域编码为kvbnc4z_1010,FC为CUj查询附近空闲频谱的过程为: ① 判断匿名区域的前缀中最后一位字符位数的奇偶性,即可得到二进制后缀的划分顺序,通过图3和图4中Geohash奇数位和偶数位Base32编码过程和字符表确定后缀周围8个网格的字符; ② 若后缀位于边界,列出最后一个前缀字符周围同方向的相邻字符.若该字符也位于边界,列出倒数第2个前缀字符周围同方向的相邻字符,以此类推. CUj的前缀kvbnc4z的最后一位字符z为奇数位,则后缀1010对应的编码过程如图3所示.由于1010处在边界,需要列出最后一位前缀字符z及其周围同方向字符;而z也处于边界,需要列出倒数第2个前缀字符4及其周围同方向的相邻字符,如图5所示.最终得到与kvbnc4z_1010相邻的8个区域为kvbnc5n_0101,kvbnc5p_0000,kvbnc5p_0001,kvbnc4y_1111,kvbnc4y_1101,kvbnc4z_1011,kvbnc4z_1000,kvbnc4z_1001.FC将这9个区域中感知到的空闲频谱列表发送给LAS,并向授权用户发出频谱共享请求. 2) LAS筛选 LAS拥有用户的9位Geohash编码,收到FC发送的空闲频谱列表后,可以得到授权用户在网格中的空间分布.根据多区域邻居距离方法[22]快速计算出列表中的授权用户与CUj之间的距离,筛选出距离CUj最近的授权用户,获得CUj的共享许可信息S[i]后,LAS转发S[i]给FC备案,分配可用的空闲频谱给CUj.在这一过程中,LAS既保障了授权用户的位置隐私保护,又保证了对认知用户的服务质量. Fig. 5 Queries for eight contiguous regions图5 8个相邻区域的查询 在位置隐私保护研究中,攻击模型可以分为强攻击者攻击模型和弱攻击者攻击模型[23].考虑将FC视为强攻击者,窃听者为弱攻击者.位置匿名服务器LAS通常都是假设可信的. 挑战1.FC可以通过授权用户的频谱状态和共享许可信息推断出其个人敏感信息,是一个强攻击者.如果FC可以成功地猜测出共享许可信息对应的指定用户和确切位置,那么FC将赢得这个游戏. 定理1.GB-Casper可以抵抗FC的推断攻击. 证明. 在GB-Casper模型中,LU经过LAS转发给FC的共享许可信息为S[i],其中位置信息经过LAS的匿名处理,是一个满足AR≥Amin,N≥k的匿名区域.通过这个信息,FC不能获得授权用户的信息和准确位置.即使FC知晓了授权用户的准确位置,但该区域包含了N个用户,所以授权用户被猜中的概率为1N. 此外,在LAS构造的满足AR≥Amin的匿名区域中,用户在匿名区域中每一点的概率相等,因此可以抵抗区域中心和区域边界攻击,即使FC从N个用户中猜测出了特定用户,继续猜中授权用户位置的概率为1(N×AR). 证毕. 挑战2.窃听者拥有很少的授权用户个人信息,主要通过窃听授权用户的通信信道,获得敏感信息,属于弱攻击者.如果窃听者成功获得授权用户的个人信息和精确位置,那么窃听者将赢得游戏. 定理2.GB-Casper方案可以抵制窃听者攻击. 证明. 授权用户向LAS发送的信息,即使被窃听者得到,由于授权用户的位置信息是9位的Geohash编码,窃听者在不知道具体编码机制的情况下,很难推断出对应的授权用户位置.在LAS转发信息给FC的过程中,弱攻击者只能得到匿名区域,无法判断出授权用户的真实身份和准确位置. 证毕. 引入频谱贡献度,设计针对物联网频谱共享的激励机制,量化频谱共享度和位置隐私保护水平到博弈模型中,寻找授权用户参与频谱共享的最优策略. 从社会学的角度来看,付出总会有回报.当某个授权用户积极贡献空闲的频谱资源时,在其需要帮助时,就会得到优先响应.本文根据授权用户参与频谱共享的情况,引入了频谱贡献度的概念. 注意到一个授权用户只能拥有一个许可频段,但在海量物联网设备接入的环境中,可能拥有多个附属设备.由于频谱资源的紧缺,并不是每个附属设备都能获取许可频段.如果某个授权用户积极贡献空闲的频谱资源,频谱贡献度就会越高,该授权用户的附属设备获得其余空闲频谱的优先权就越大. 每个授权用户都有一个初始贡献度C0,保证每个用户的附属设备在初试时刻都有机会获得空闲频谱.之后,授权用户的频谱贡献度会随着其频谱共享行为而不断更新. 频谱贡献度的计算取决于2个参数:活动因子Ai和奖罚因子RPi,如图6所示.LUi的频谱贡献度计算函数可以定义为 Ci=f(Ai,RPi). (1) Fig. 6 Contribution degree evaluation图6 贡献度评估 活动因子Ai用来评估LUi是否积极参与频谱共享.LUi参与频谱共享的次数越多,得到的Ai的值越高.奖罚因子RPi表示LUi的可靠程度.LUi诚实参与频谱共享的次数越多,得到的RPi值越高. 3.1.1 活动因子Ai计算 LUi的活动因子Ai可计算为 (2) 其中,qi表示LUi收到的频谱共享请求次数.(ri,pi)分别表示拒绝和参与频谱共享的次数,且qi=ri+pi. 3.1.2 奖罚因子RPi计算 即使LUi同意共享其空闲频谱,但pi并不总是可靠的.LUi发出共享许可信息S[i]后可能会后悔,拒绝任何认知用户接入其空闲频谱,S[i]从而成为虚假的共享许可信息.LUi也可能直接发出虚假的共享许可信息,扰乱物联网中频谱共享的有效实施. 设参数(fi,hi)分别表示LUi提供虚假和真实的共享许可信息次数.如果LUi提供的共享许可信息被举报为虚假,fi将增加1;如果诚实,hi将增加1.显然,pi=hi+fi. LUi的奖罚因子计算为 (3) 3.1.3 综合指标 综合奖罚因子RPi和活动因子Ai的加权,计算LUi的频谱贡献度为 (4) 类似地,可以计算网络中每个授权用户的频谱贡献度.对于网络中的n个授权用户,频谱贡献度集合可以表示为 C={C1,C2,…,Ci,Ci+1,…,Cn}. 为了方便比较贡献度大小,避免一些授权用户的贡献度大于1,而另一些授权用户的贡献度小于1,使用离差标准化方法[24]对频谱贡献度进行归一化处理,具体过程如算法2所示. 算法2.频谱贡献度归一化算法. 输入:C; 输出:Ci′. ① 初始化Cmax=0,Cmin=1; ② for eachCido ③ ifCi>Cmaxthen ④Cmax=Ci; ⑤ end if ⑥ ifCi ⑦Cmin=Ci; ⑧ end if ⑨ end for ⑩ for eachCido 最后,为了更好地激励授权用户积极参与频谱共享,可以采取3种指标策略: 1) 当Ci′≥C0时,LUi的附属设备有着相对于普通认知用户的空闲频谱分配优先权. 2) 当Ai 3) 当RPi 网络中所有授权用户都是博弈参与人,策略集有{共享,共享}、{共享,不共享}和{不共享,不共享}.设α表示频谱共享收益,c表示贡献度收益,β表示频谱共享的成本,且β≪α.LUi与LUj为任意一组博弈参与人,其效用矩阵如图7所示: Fig. 7 Utility matrix图7 效用矩阵 根据效用矩阵得到LUi的期望效用函数为 ui(p,q)=pq(α+c-β)+p(1-q)(c-β)+ (5) LUj的期望效用函数为 uj(p,q)=pq(α+c-β)+p(1-q)α+ (6) 其中,α,c和β都是定值,此时max_ui(p,q)和max_uj(p,q)取决于共享概率p和q.共享概率则依赖于授权用户的频谱贡献度和位置隐私保护水平,计算方法为 p=θ×Ci, (7) q=θ×Cj, (8) θ表示GB-Casper模型的位置隐私保护水平,可由授权用户位置被猜中的概率得出: θ=1-1(N×AR). (9) GB-Casper模型使得授权用户位置被猜中的概率极低,位置隐私保护水平将始终在高峰值,因而共享概率就直接取决于频谱贡献度的高低.授权用户只有积极参与频谱共享,提高频谱贡献度,得到的期望效用函数收益才会越大. 从上面的博弈模型得到结论:{共享,共享}为最优策略.只要在保护位置隐私的条件下,授权用户积极参与频谱共享才能达到最优策略. 本文使用Python3.6搭建实验平台,对所提方案进行仿真分析,验证在位置隐私保护和频谱共享激励方面的效果.仿真环境参数设置如表3所示: Table 3 Simulation Parameter Table表3 仿真参数表 首先分析位置隐私保护模型GB-Casper的有效性,将网络中攻击者的占比作为隐私泄露率[25].如图8所示,随着循环次数的增加,本文方案采用GB-Casper后,隐私泄露率逐渐由0.2逐渐降低至0,而没有保护方案的隐私泄露率一直保持在0.2.可以看出GB-Casper模型能有效抑制隐私泄露,保护用户的位置隐私. 分析GB-Casper模型的匿名处理时间.将最小匿名度k作为横坐标,观察匿名处理时间随k值和用户数量N值的变化情况.如图9所示,匿名处理时间随着N值的增大而减小,这是因为用户密度小,LAS需要递归查询k-1个近邻,花费的时间就越多;用户密度越大,LAS越容易查询到k-1个近邻,花费的时间就越少. Fig. 9 Anonymous processing time for different k and N values图9 不同k和N值的匿名处理时间 当然,在N值固定的情况下,匿名处理时间会随着k值的增大而增加,此时需要递归查询的次数越多,花费的时间就越多. 总体来看,GB-Casper模型在构建匿名区域时,通过比较Geohash编码字符串的相似性,可以快速查询k-1个近邻,匿名处理时间短,隐私保护安全性强.虽然Geohash编码与二进制编码相结合划分匿名区域仍然存在冗余,但在隐私感知查询处理阶段,LAS根据用户的9位Geohash编码对查询结果进行筛选,得到相对精确的结果,不会影响服务质量.相反,匿名区域冗余可以更好地保护授权用户的位置隐私. 划分授权用户为2种类型:良好型和自私型.良好型授权用户的行为模式是始终积极并诚实地共享其空闲频谱.自私型授权用户的行为模式包含2种情况:积极共享和消极共享.在积极共享下,自私型授权用户采纳激励措施来共享其空闲频谱.在消极共享下,自私型授权用户可能通过共享保持一段时间的良好行为,然后在频谱贡献度大于C0后,拒绝参与频谱共享. 设置初始自私型授权用户的比例s=50%.如图10所示,在没有激励机制的情况下,自私型授权用户的比例一直没有发生变化.有了激励机制后,一些授权用户为了其附属设备获得优先权,就会积极参与频谱共享,提高自身的频谱贡献度,逐渐改变自私的行为. Fig. 10 Changes in the percentage of selfish LUs图10 自私型授权用户的比例变化 定义网络中授权用户的响应总数与认知用户的频谱请求总数在一个时间窗口Ts内的比值为响应率.如图11所示,在C0取不同值时,本文设计的激励机制均能提高响应率.特别地,C0值越大,响应率就会越好.C0=0.8时,响应率最优.这是因为C0值越大,成为良好型授权用户的门槛就越高,自私型授权用户需要做出更多的努力来提高频谱贡献度.如果C0值较低,自私型授权用户就会很容易到达期待的频谱贡献度,而后消极对待. Fig. 11 Response ratio with different C0 values图11 不同C0值的响应率 最后,观察不同C0值下的频谱贡献度变化情况.如图12(a)所示,在积极共享模式下,自私型授权用户在频谱贡献度被抑制后,就会改过自新,积极参与频谱共享,频谱贡献度会逐渐增加,直至趋近于1.如图12(b)所示,在消极共享模式下,自私型授权用户在频谱贡献度大于C0后,拒绝参与频谱共享,就会造成频谱贡献度再次下滑.因此,本文提出的方案能成功跟踪频谱贡献度随着自私型授权用户的频谱贡献行为而匹配变化. Fig. 12 Variation of contribution degree at a selfish LU图12 自私型授权用户的频谱贡献度变化跟踪 针对授权用户因顾虑位置隐私泄露而不愿参与频谱共享的问题,本文设计编码优化的GB-Casper方案,采用Geohash前缀和二进制后缀相结合的混合编码方法,快速构建满足授权用户个性化隐私保护需求的k匿名区域,保护授权用户的位置隐私.在此基础上,提出了基于频谱贡献度的激励机制.通过建立博弈模型的量化分析,授权用户在抗位置隐私抗泄露的条件下参与频谱共享,可达到最优策略.仿真结果表明,本文提出的方案可以快速构建k匿名区域,抑制位置隐私泄露,而频谱贡献度的引入可以有效激励自私型授权用户积极参与频谱共享.

2.2 安全性分析

3 激励机制设计

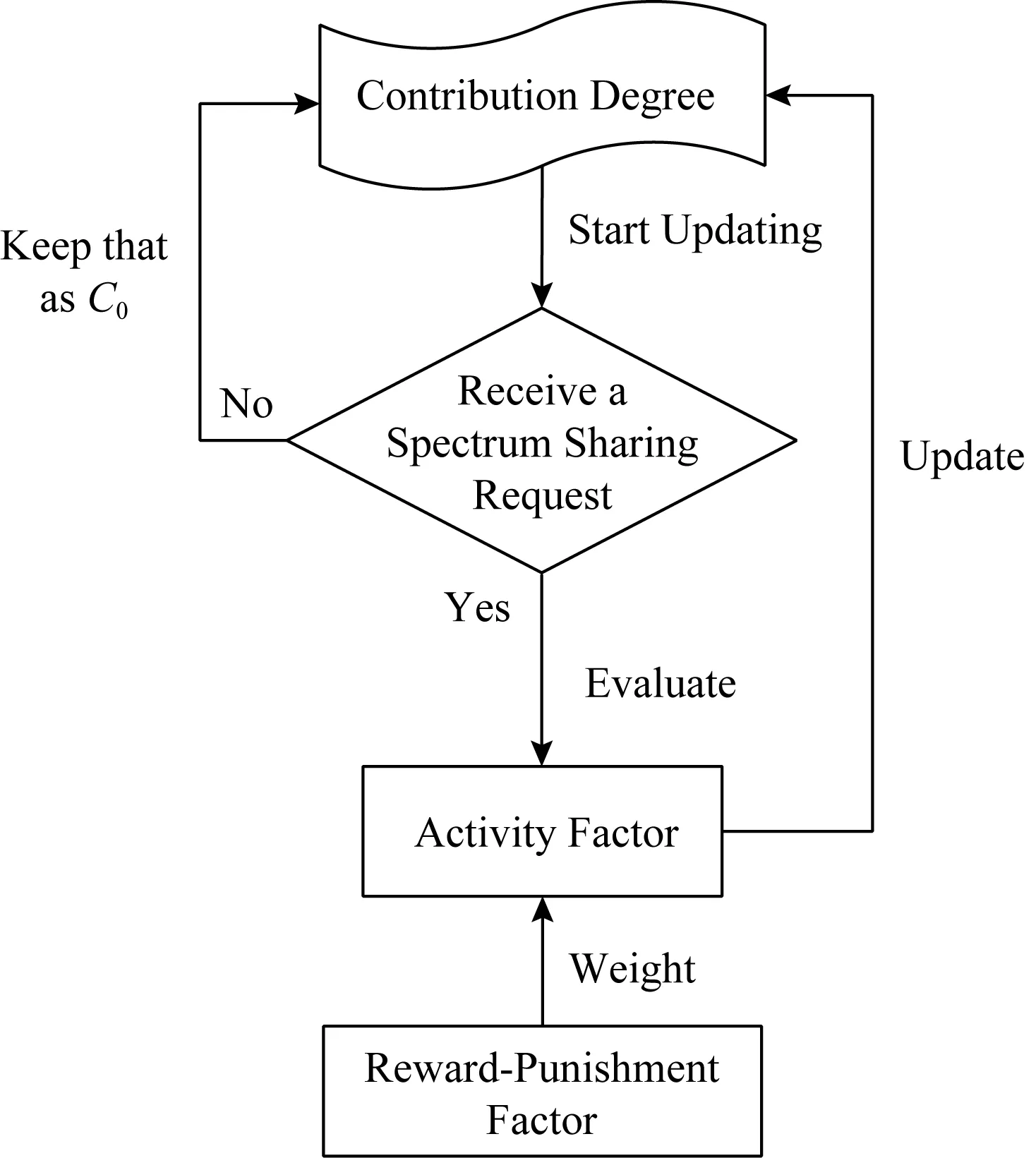

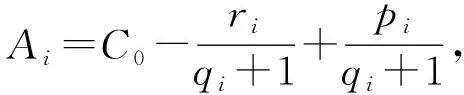

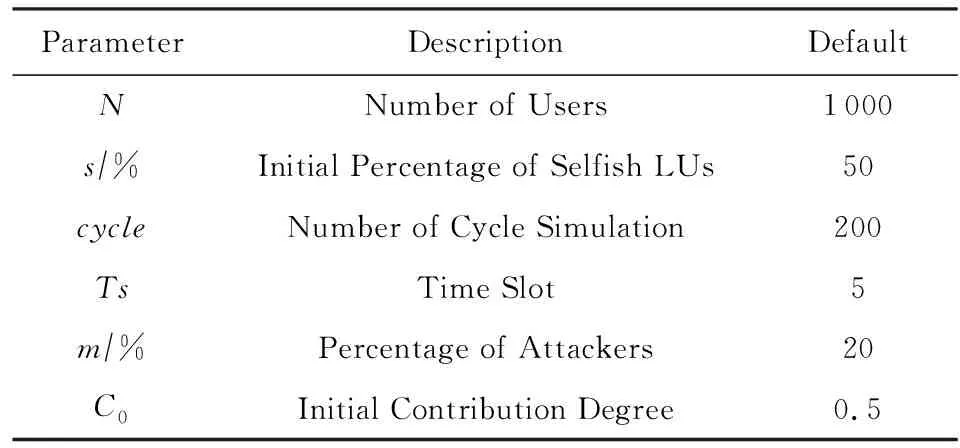

3.1 频谱贡献度计算

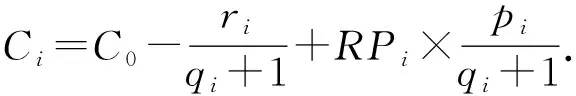

3.2 博弈模型

(1-p)qα=p(c-β)+qα,

(1-p)q(c-β)=q(c-β)+pα,4 仿真实验与分析

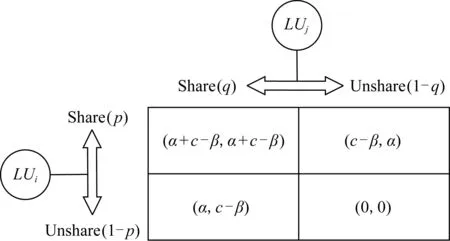

4.1 仿真环境

4.2 位置隐私保护仿真分析与结果

4.3 频谱共享激励仿真结果与分析

5 总 结