量子计算与量子密码的原理及研究进展综述

2020-11-11王永利徐秋亮

王永利 徐秋亮

1(山东大学数学学院 济南 250100) 2(山东大学软件学院 济南 250101)

量子计算与量子密码是基于量子力学机制的信息处理技术,被认为是下一代计算与信息安全的核心,已成为时代发展的需要,被世界各国寄予厚望.

其实,将量子效应应用到信息技术领域的思想,早在20世纪60年代末就开始出现了.1969年,哥伦比亚大学的Wiesner[1]在他的论文“Conjugate Coding”中提出了利用量子力学的不确定性原理制造不可伪造的量子钞票的思想.由于当时技术的限制,该思想没有被人们接受.10年后,Wiesner又与IBM公司的研究人员Bennett提及了这一思想,引起了Bennett的注意.在1982年的美密会上发表的论文中,Bennett和加拿大Montreal大学的Brassard利用量子比特的储存来实现量子密码并提出量子公钥密码算法.此后不久,他们意识到量子比特的传输比量子比特的储存更便于实现和利用,基于该出发点,1984年他们提出了著名的量子密钥分发的概念[2],并构造了现在被称为BB84协议的密钥分发协议.BB84协议的提出标志着量子密码学研究的真正开始.

1994年,Shor[3]提出了著名的量子整数分解算法,该算法使用量子计算机可以在多项式时间内找到大整数的因子.Shor算法的核心是利用量子Fourier变换求函数周期,这一算法不仅对大整数分解有效,对求解离散对数也有同样的效果.Shor算法的出现,让人们对量子计算的优越性有了新的认识,具有里程碑意义.后来,Grover[4]提出了一种量子搜索算法,可以对无结构数据的搜索加速,它虽然不像Shor算法那样具有指数级加速效果,但也大大提升了搜索速度.这些量子算法的出现,不仅展现了量子计算的威力,同时也对现有基于大整数分解和离散对数等数学困难问题的密码体制造成很大的威胁,使得人们意识到后量子密码学研究的必要性.

经过近半个世纪的研究与发展,量子计算与量子密码不但在理论上形成了自身的框架体系,在技术上也取得了突破性进展.国际上许多大学和科研单位纷纷成立了从事量子计算和量子密码研究的机构.除了这些研究机构外,国际上也开始出现了专门从事研发量子密码技术产品、量子通信技术产品和量子计算机的公司,如早期瑞士的ID Quantique公司、美国的MagiQ公司,后来加拿大的D-Wave,现在的IBM公司、Google公司等.特别是在量子计算机研发方面,2019年1月,IBM在消费电子展(CES)上展示了世界首款商业化量子计算机IBM Q System One,同年10月Google制造的一台“Sycamore”量子计算机声称超越了传统计算机实现量子霸权,2020年6月,Honeywell公司发布了声称是世界最强的量子计算机,量子体积(quantum volume)达到64.虽然这些产品更多的是只有实验研究价值,距离真正的量子计算还有很大的距离,但这已经迈出了向量子时代前进关键的一步,正如莱特兄弟第一架飞机的意义,因此很有必要对量子计算和量子密码的发展进行梳理.

本文对量子力学的数学框架、基本概念和原理、量子计算基本思想、量子密码研究进展及主要思想等方面作了总结.

1 量子力学的数学框架[5]

量子力学理论给出了研究物理系统规律的数学框架,通过这个框架,物理世界和量子力学的数学描述得以联系起来.量子力学所描述的微观世界,与人们熟悉的宏观世界有很大的不同,从而显得奇妙而神秘,但如果将其放在量子力学的数学视角下,则不过是普通的Hilbert空间向量的运算与变换.本节对量子力学的基本数学框架进行简要介绍.

一个孤立的物理系统对应一个复Hilbert空间,该空间称为系统的状态空间,系统的状态由Hilbert空间中的向量描述,为了描述和运算方便,一般用英国理论物理学家狄拉克引入的狄拉克符号表示,如|φ〉.这里需要注意的是,该数学描述并没有给出Hilbert空间的具体形式.

孤立物理系统的状态随时间的变化由Hilbert空间中的酉变换描述,如果系统在t1时的状态为|φ1〉,t2时变为|φ2〉,则存在一个仅与t1和t2有关的酉变换U,使得|φ2〉=U|φ1〉.同样需要注意的是这一数学描述没有给出酉变换的具体形式.

复合物理系统使用张量积描述,即复合系统的状态空间表示为各分系统状态空间的张量积.这一描述也提供了用分系统构造复合系统的方法.

2 基本概念和原理[5]

2.1 量子比特

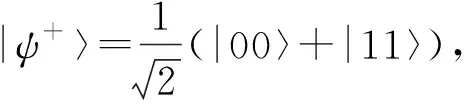

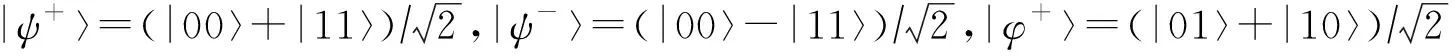

在复合量子比特中,如果其状态向量不能表示为各量子比特状态向量的直积形式,则称该系统处于纠缠态.通俗来讲,处于纠缠态的系统,各子系统状态不能分开.纠缠态在量子计算与量子信息中起着重要作用,常用的纠缠态有两粒子纠缠的Bell态、三粒子纠缠的GHZ态等.

2.2 态叠加原理

在量子计算中,一般会使用计算基的叠加态,由于酉算子是线性算子,酉算子在叠加态上的作用,相当于在各计算基上作用的叠加,从而获得真正意义上的并行计算能力.

2.3 不确定性原理

不确定性原理是量子系统的内在属性,与测量设备的精度以及测量设备对系统的扰动无关.原理指出:如果2个力学量所对应的算符不对易,则不能同时确定这2个力学量.如在测量光子偏振状态的过程中,线偏振状态和圆偏振状态不能同时确定,这也是BB84协议工作的理论基础.

更一般地,测量一个量子态时,能否获得精确测量结果依赖于该量子态是否为测量算符对应的本征态,如果该状态是测量算符对应的本征态,则可得到精确测量结果,否则,无法得到精确测量结果.

2.4 未知量子态不可克隆

1982年Wootters和Zurek[6]首次提出了著名的量子不可克隆定理:在量子力学中,不存在一个对未知量子态精确复制的物理过程,即未知量子态不可能精确复制,使得每个复制比特和初始量子比特完全相同.1986年,Yuen[7]推广了量子不可克隆定理,指出表示克隆过程的酉变换使得2个量子态被克隆,当且仅当它们相互正交,即非正交态不可克隆.

未知量子态的不可克隆性,虽然对量子计算中比特复制造成一定困难,但对量子密码学中安全体制的设计提供了重要保障.

2.5 非正交量子态不可区分

对于2个非正交量子态,没有一个物理过程可对其进行完美区分.这是由未知量子态的不可克隆性决定的.例如,对于2个量子比特,如果它们是非正交的,则任何操作或测量都不能将它们完美区分开来,总是会产生一些错误的结果.

同不可克隆性一样,非正交量子态的不可区分性给量子计算带来了很多困难,但在量子密码学中的应用,有着举足轻重的价值.

3 量子计算基本思想[5]

量子计算通过量子逻辑门和连线构造量子线路实现.量子逻辑门在数学上由复Hilbert空间的酉变换描述.1985年,Deutsch[8]引入了量子线路模型.1995年,Barenco,Bennett和Cleve等人[9]证明了单量子比特门和受控非门(controlled-NOT, CNOT)的通用性,为量子线路模型提供了完善的理论保证.

酉变换是可逆的,即量子逻辑门是可逆的,然而经典逻辑门大多不可逆,这些不可逆的经典逻辑门没有对应的量子逻辑门,所以不能用量子线路直接模拟经典线路.幸运的是我们可以用可逆的Toffoli门实现经典逻辑门,从而等价地构造经典线路.Toffoli门是可逆门,可以用量子逻辑门实现,从而使得量子线路可以间接模拟经典线路,在量子线路上实现任何经典计算.

量子计算中,常用的量子逻辑门有Pauli-X门、Pauli-Y门、Pauli-Z门、Hadamard门、相位门、受控门、交换门等.

量子态的叠加性决定量子计算具有并行性的特征,它可以同时计算一个函数在许多点处的函数值,使得量子计算的能力从本质上超越经典计算的能力.然而由于量子测量的特点,无法直接从叠加态中直接抽取信息,大大限制了量子计算的能力.虽然如此,还是可以通过巧妙的设计,有效利用量子计算的优越性,为计算问题加速,这也是量子算法设计的一个重要特点.从早期的Deutsh-Jozsa算法[10]和Simon算法[11]开始,出现了许多量子算法,其中最具有里程碑意义的是Shor算法[3]和Grover算法[4],它们分别使用了量子Fourier变换和量子搜索,本节对其思想进行简要介绍.

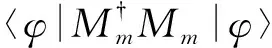

3.1 量子Fourier变换

其中j1j2…jn是j的二进制表示,0.j1…jn为二进制小数.

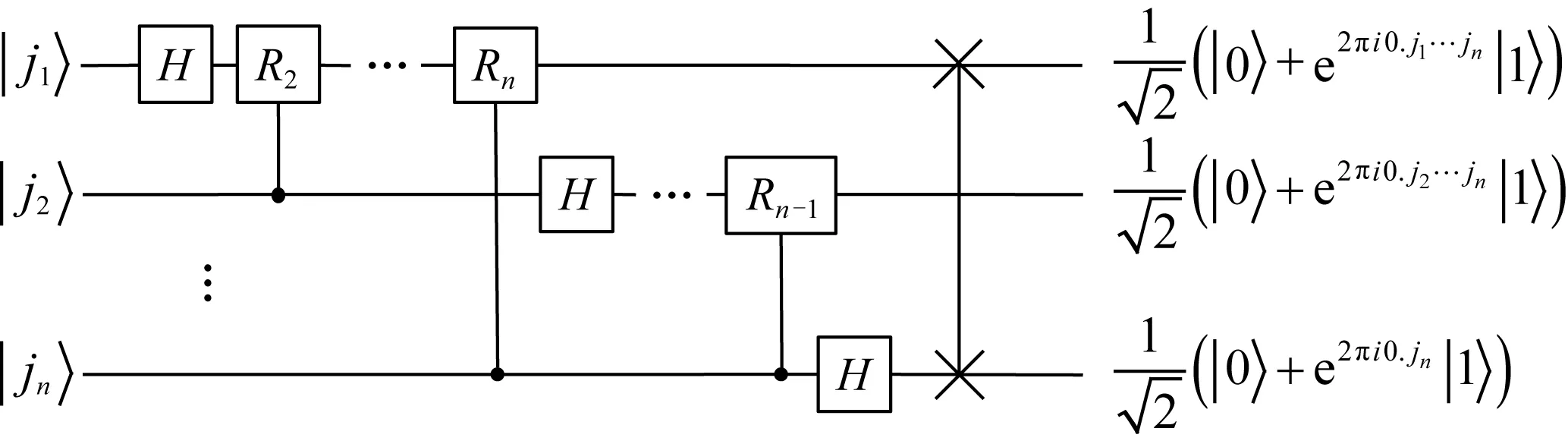

上述变换可通过图1所示量子线路实现.

Fig. 1 The circuit of quantum Fourier transform图1 量子Fourier变换线路

通过量子Fourier变换可以实现相位估计,设|u〉是酉算子U的特征值为e2πiφ的一个本征态,则可大概率得到φ的指定精度的近似值.相位估计是众多量子算法的关键部分,结合经典算法,可以有效解决求阶、求周期问题,更一般地,可有效解决隐含子群问题.Deutsch-Jozsa算法、Shor大整数分解算法、求离散对数等都是隐含子群问题的特例.目前大整数分解和求离散对数在经典计算机上还没有有效的求解方法,通过量子Fourier变换,在量子计算机上可有效求解,这也体现了量子计算较之经典计算的优越性.

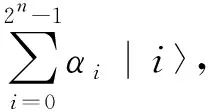

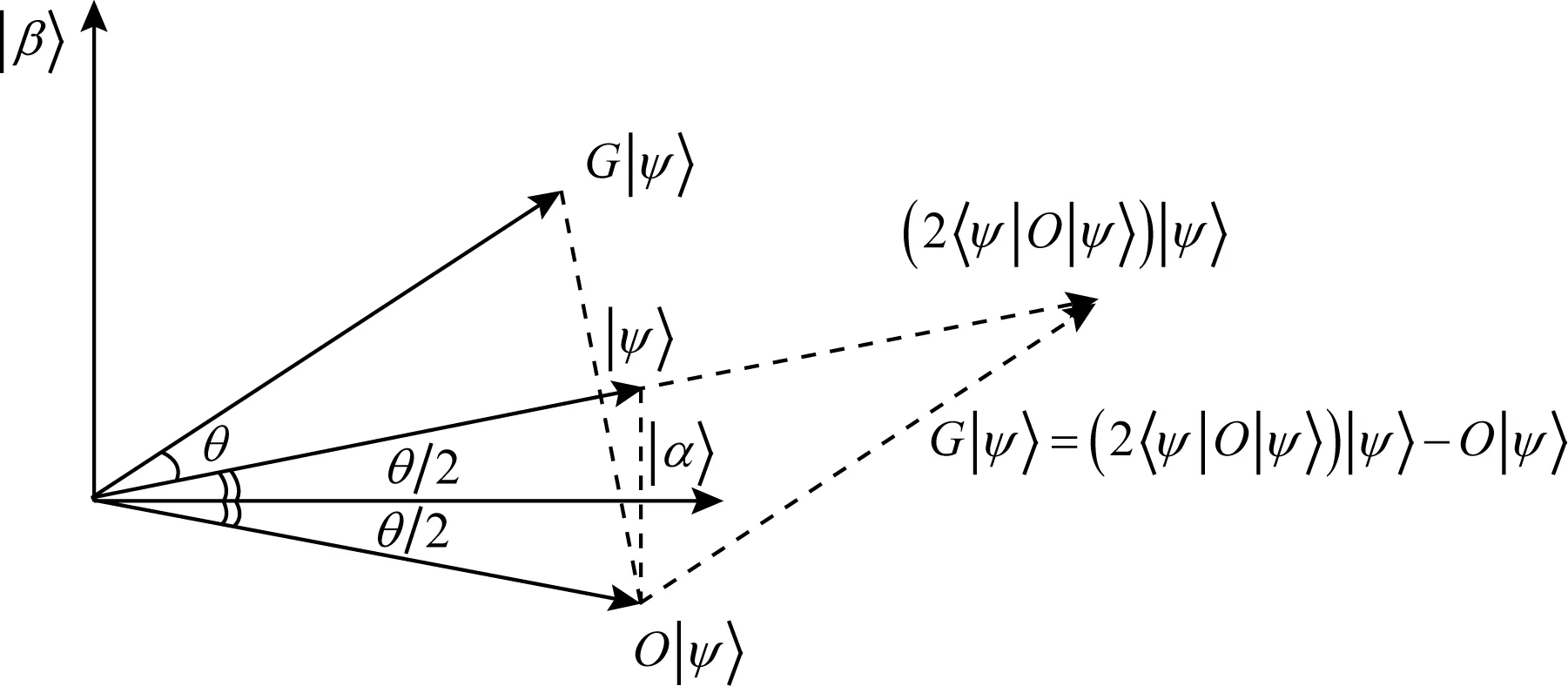

3.2 量子搜索

算法中使用了称为Grover迭代的算子,Grover迭代可表示为(2|ψ〉〈ψ|-I)O,其中|ψ〉=H⊗n|0〉,O为识别搜索问题解的Oracle.直观上看,Grover迭代实现了由初始量子态和搜索问题解组成的均匀叠加态张成的二维空间中的一个旋转,如图2所示.

Fig. 2 The geometric intuitive of a Grover iterative图2 Grover迭代几何直观

4 量子密码研究进展及主要思想

BB84协议提出后,量子密码学正式登上历史的舞台.量子密码学以量子密钥分发为核心,对应于经典密码学领域的其他研究分支也得到了广泛关注,并形成各个不同的研究分支.本文对量子密钥分发、量子加密、量子签名和其他研究领域这4个方面的主要思想及进展情况进行介绍.

4.1 量子密钥分发

密钥分发用来在通信双方(Alice和Bob)安全分发一个密钥,后续可以用该密钥安全通信.BB84协议是第一个量子密钥分发协议,被研究的最多,也最具代表性,在量子密码研究中占有重要地位,我们在此以Bennett和Brassard提出的原始协议为基础对其进行介绍.

BB84协议使用光子作为量子态的载体,使用2组偏振基编码数据.一种为线偏振基(记为“+”),水平偏振状态记为|↔〉,垂直偏振状态记为|〉;另一种为圆偏振基(记为“○”),左旋偏振状态记为|〉,右旋偏振状态记为|〉.在这2组基下,比特“0”分别被编码为|↔〉和|〉,比特“1”分别被编码为|〉和|〉.描述光子线偏振和圆偏振的力学量算符不可对易,由Heisenberg不确定性原理,这2种偏振状态无法被同时确定.

BB84协议需要一条量子信道和一条经典信道.量子信道可以是光纤或自由空间,经典信道为普通的公共信道,安全性不需考虑.这2种信道都允许第三方(Eve)监听.

BB84协议工作的过程如下:

1) Alice对于某个安全参数n,随机选择稍多于4n个比特,对每个比特随机选取线偏振基或圆偏振基进行编码,并将编码后的光子序列通过量子信道发送给Bob;

2) Bob收到光子序列后,随机选取线偏振基和圆偏振基对光子序列进行测量;

3) Bob与Alice通过经典信道联系,对比他们所选择的基序列,舍弃选择不同基的比特,一般而言,他们将得到稍多于2n个比特;

4) Alice选择n个比特与Bob对比检查是否有第三方监听,如果错误率超过某一个阈值,则放弃本次协议(监听会造成对量子态的干扰,从而显著增大错误率);

5) Alice和Bob对剩下的n个比特执行密钥纠错和安全性增强,得到最终的密钥.

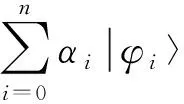

BB84协议的工作过程可用图3所示的例子直观描述:

Fig. 3 The process of BB84 protocol图3 BB84协议的工作过程

在BB84协议工作的过程中,Bob收到Alice发送的光子序列后,并不知道Alice编码这些光子所用的基,他在随机选择测量基时,有12的概率和Alice使用的基相同,因此在作基比对后,他们能得到大概原始比特数一半的比特形成的序列,在这个比特序列中,由于设备、环境等因素的影响,会出现一定的错误,记错误率为ξ0.如果协议过程中存在Eve监听,Eve截获Alice发送的光子序列后,受未知量子态不可克隆原理的限制,他无法对光子序列进行复制,为了获取信息,Eve必须在原始光子序列上测量.然而,Eve也不知道Alice编码光子所用的基,他只能随机选择测量基,在测量的过程中必然会对光子产生扰动,使得在Alice和Bob作比特比对时,得到的错误率超过ξ0,由此可以发现监听.

Alice和Bob在比特比对后,需要对剩下的比特序列纠错,其基本思想是将这些比特序列分为若干区,对每个区进行奇偶校验,如果校验通过,则放弃一个比特后保留该区,如果校验不通过,则放弃整个区,经过若干次重复,可确保他们有非常高的概率持有相同的比特序列.纠错后,Alice和Bob对共享比特序列进行安全性增强,如随机选择Hash函数对其进行压缩,得到最终的共享密钥.

不同于经典密码学的安全性基于数学困难问题,BB84的安全性基于量子不可克隆和不确定性原理等物理学定律,它提供了无条件安全性,Shor和Preskill[12]于2000年对其进行了证明,确认了这是一个可证安全的密钥分配方案,符合现代密码学设计的基本要求.

1992年,Bennett[15]独立提出一个量子密码分发协议,称为B92协议.其工作原理与BB84协议类似,但不同于BB84使用了4种量子态,B92只使用了|〉和|〉这2种量子态.Bob随机选择线偏振基或圆偏振基进行测量,如果测得|↔〉或|〉,则可以肯定Alice发送的是|〉或|〉,否则Bob不能确定Alice发送的量子比特.随后Bob告诉Alice在哪些量子比特上得到确定的结果,并对相应的测量基进行编码(如线偏振基编为“0”,圆偏振基编为“1”),得到共享密钥.同年,Bennett等人[16]结合纠缠态和BB84的思想,提出了BBM92协议,该协议也使用纠缠量子比特对,但与E91协议使用Bell不等式检验判断监听的方法不同,BBM92协议使用和BB84协议类似的方法确定监听是否存在.此外他们还证明了BBM92协议与BB84协议本质上的等价性.

BB84协议中使用单光子作为量子比特,然而在实际系统中,理想的单光子很难制备,一般通过对光源发出的激光进行衰减,产生弱相干光代替单光子,这就会产生多光子脉冲,使协议容易受到光子数分离攻击[17].鉴于此,2003年,Hwang[18]提出了诱骗态思想,2005年,Lo等人[19]和Wang[20]分别独立地提出了诱骗态协议,通过在光信号中混入诱骗态,Bob可以通过测量统计结果的异常发现第三方监听.诱骗态协议的提出,有力地推进了量子密钥分发由理论到实际应用的进程.

在实际应用过程中,上述量子密钥分发协议还有很多问题,它们一般依赖于理想状态的设备,这在现实中很难实现,因此人们开始考虑在协议层面避免对理想设备的过度依赖.2007年,Acín等人[21]提出了设备独立的QKD协议(DI-QKD),它通过检测Bell不等式不成立来保证协议的安全,不依赖于设备细节,甚至在敌手提供设备的情况下也可以安全执行协议.然而,DI-QKD协议对探测设备的效率要求很高,大大降低了协议的实用性.2012年,Lo等人[22]提出了测量设备独立的QKD协议(MDI-QKD),不仅可以彻底抵御探测器端的攻击,还大大提高了协议执行的效率,此后人们对MDI-QKD又做了许多研究[23-26].2014年,Lim等人[27]提出了探测设备独立的QKD协议(DDI-QKD),进一步提高了效率,该协议不是完全的测量设备无关协议,但可天然抵抗时移攻击[28].2016年,Boaron[29]对DDI-QKD的安全性作了理论分析,解释了其依赖的安全假设,并说明了与MDI-QKD协议不等价.2018年,Lucamarini等人[30]提出了双场量子密钥分发协议(TF-QKD),在保证密钥安全的前提下突破了成码率和传输距离极限,引起很大轰动.

除了在理论研究方面取得引人瞩目成果外,量子密钥分发协议在具体实现方面也取得了许多成果,如基于光纤的长距离传输方案[31-32]和基于自由空间的传输方案[33-34]等.可以说,在量子密码学领域,量子密钥分发是被研究的最广泛、最深刻的一个方向,但仍存在许多问题与挑战,尤其是在具体的实现过程中,在密钥生成效率、传输距离、抗噪声、抗设备缺陷等方面,还有很多的工作要做.

4.2 量子加密

1) 量子一次一密

1917年,Vernam[35]提出了一种完善保密的加密方法,称为“一次一密”(one-time pad).与之对应,量子密码学也有量子“一次一密”算法.根据明文、密钥和密文分别是经典比特还是量子比特,量子“一次一密”算法主要有3种类型.

① 使用2位经典比特加密一位量子比特明文,得到一位量子比特密文.该算法由Boykin和Roychowdhury[36]提出.算法中加密过程为:|c〉=XαZβ|m〉,其中|m〉为明文文比特,|c〉为密文比特,α,β∈{0,1}是两比特密钥,X为Pauli-X门,Z为Pauli-Z门.解密是加密的逆过程:|m〉=ZβXα|c〉.

② 超密编码.由Bennett和Wiesner[37]首先提出.超密编码开始需要通信双方Alice和Bob共享一对处于纠缠态的量子比特,如Bell态.Alice对自己手中的量子比特作Pauli门操作或不作任何操作后,将其发送给Bob,Bob通过对这一对纠缠比特作合适测量,可得到Alice想要发送的2位经典比特明文.超密编码可以看作是使用一位量子比特作为密钥,加密2位经典比特明文,得到一位量子比特密文.

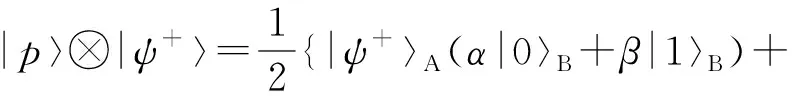

③ 量子隐形传态[38].开始时Alice和Bob共享一个EPR对,每人拥有EPR对的一个量子比特.Alice将待发送的量子态|φ〉与自己手中的一半EPR对作联合测量,得到两比特的经典信息,然后其发给Bob,Bob可以根据这两比特信息对自己的一半EPR对作相应测量,得到|φ〉.Gisin等人[39]将其视为明文、密钥和密文都是量子比特的一次一密.

量子一次一密在构造量子签名等其他密码学应用时,有着广泛的应用.

2) 量子公钥加密

2000年,Okamoto等人[40]在美密会上首先提出了量子公钥加密方案.方案中,消息的发送方、接收方以及敌手都被抽象成量子多项式时间图灵机,并且在量子计算模型下构造了量子单向陷门函数.在这之后,多种多样的量子公钥密码方案被提出.2003年,Yang[41]提出了一个基于经典NP完全问题的量子公钥加密方案.2008年,Nikolopoulos[42]基于量子比特旋转变换提出了一个公钥加密方案.2009年,Gao等人[43]使用对称密钥构造了量子公钥加密方案.2012年,Liang等人[44]提出了一个信息论安全的加密方案.2014年,Zheng等人[45]提出了面向比特的概率型量子公钥加密方案.2015年,Vlachou等人[46]提出了基于量子随机游走的方案.2017年,Wu等人[47]提出了基于Bell态的公钥加密方案.

下面基于Nikolopoulos的方案,以加密一个比特为例,简要说明量子公钥加密的原理.

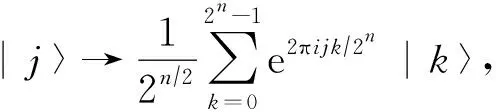

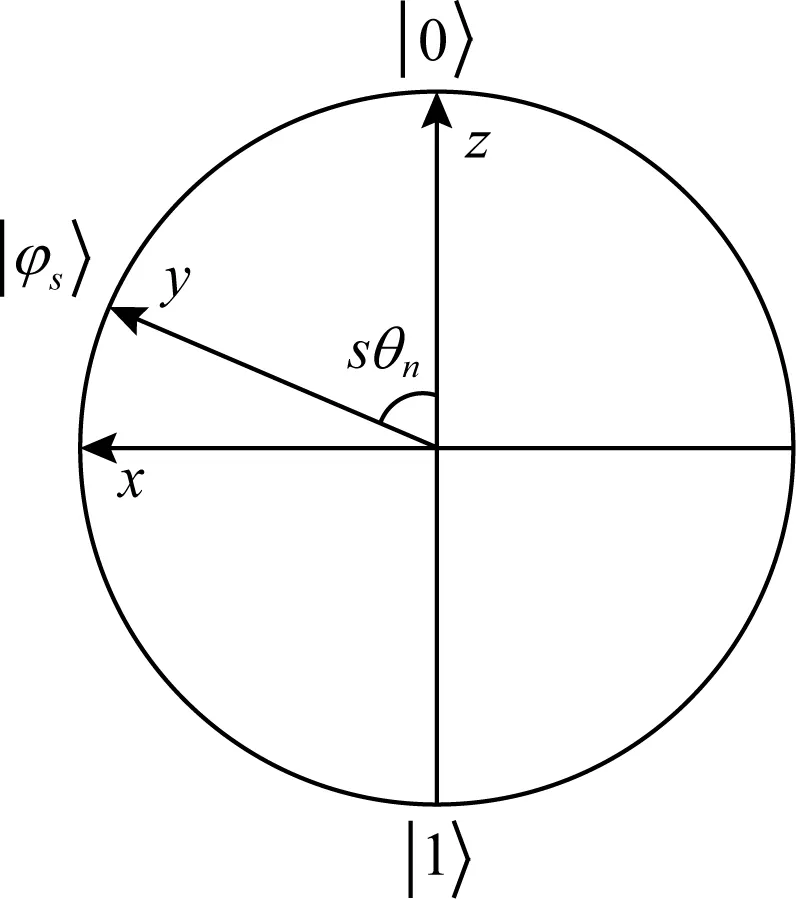

① 密钥生成.随机选取正整数n≫1,随机选取s∈Z2n,将|0〉绕y轴旋转sθn后得到|φs〉=Ry(sθn)|0〉,其中θn=2π2n,y轴垂直纸面向外,如图4所示.私钥为(n,s),公钥为|φs〉.

Fig. 4 |0〉 rotates sθnaround y-axis图4 |0〉绕y轴旋转sθn

② 加密.设m∈{0,1}为明文,将|φs〉绕y轴转mπ得密文|c〉=Ry(mπ)|φs〉=Ry(sθn+mπ mod 2π)|0〉.

③ 解密.将|c〉绕y轴旋转-sθn得到状态

在基{|0〉,|1〉}下进行测量,然后根据测量结果恢复明文m.

在该公钥加密方案中,私钥为经典数据,公钥为量子数据,方案通过量子比特旋转变换,将经典比特加密为量子比特.

3) 量子同态加密

2012年,Rohde等人[48]使用玻色子采样和量子行走模型实现了有限的量子同态加密.2015年,Liang[49]基于通用量子线路,构造了量子全同态加密方案,该方案中可以对加密数据执行任意量子变换.2015美密会上,Broadbent和Jeffery[50]基于经典FHE的存在提出了2种QHE方案.他们提供了2种不同的方法来完成具有有限数量的非Clifford门线路的同态加密,还提出了QFHE及其安全性的正式定义.2016年,Dulek等人[51]扩展了这项工作,以便有效地评估任意多项式大小的线路,并提供了一种新的紧凑型QHE方案.2017年,Ouyang等人[52]提出了一种(n,n)阈值秘密共享方案,该方案允许对共享秘密上的量子线路进行评估而无需对其进行解码.此外还有一些其他的量子同态加密方案[53-55].

4.3 量子签名

量子签名是量子密码学的一个重要分支,在2001年由Gottesman等人[56]首次提出,它通过量子力学原理保证数据签名的安全性.同经典签名一样,其安全性需要满足3个属性:

1) 不可伪造.没有人能伪造一个合法的签名.

2) 不可否认.签名者不能对自己的签名否认.

3) 可公开验证.接收到消息的任何人均可通过公钥验证消息签名的合法性.

人们最开始研究的量子签名是依赖于仲裁的,第一个具体方案由Zeng等人[57]在2002年提出,此后Curty等人[58]、Zou等人[59]、Gao等人[60]利用经典签名协议的分析方法,给出了该方案的一些安全漏洞.2009年,Li等人[61]提出了基于Bell态的仲裁量子签名.2015年,Li和Shi[62]提出了基于CNOT链加密的仲裁量子签名.2018年,Feng等人[63]提出了基于连续变量量子态的仲裁量子签名.

以签名一个量子比特为例,简要介绍基于Bell态的仲裁量子签名的思想.

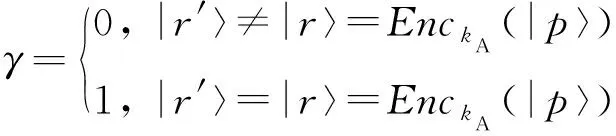

3) 验证.Bob在收到Alice的消息|p〉和签名s后,用kB将其加密得yB=EnckB(|p〉,s),并发送给仲裁.仲裁收到yB后,用kB解密得|p〉和s,再用kA解密s得|r′〉和MA,然后比较|r′〉和|r〉=EnckA(|p〉)得

近年来,除了普通量子签名外,人们还对量子盲签名、量子群签名、量子代理签名等分支进行了大量研究,取得了丰硕成果.

量子盲签名是一种特殊的签名,签名前先将消息盲化,签名者对盲化的消息进行签名,最后消息拥有者对签字除去盲因子,得到签名者关于原消息的签名.盲签名要求签名有可验证性、不可伪造性、不可否认性和盲性,即可验证去掉盲化因子的原消息签名,盲签名不能被伪造,签名者不能否认签名和签名者不知道所签署消息的内容.量子盲签名的研究成果主要有文献[64-70].

量子群签名允许群体中任意一个成员可以以匿名的方式代表整个群体对消息进行签名,并可以被公开验证.群签名要求可验证性、匿名性、不可伪造性、不可否认性和可追踪性,即消息接收者可以验证签名的有效性,但不能确定是哪个成员签署了消息,签名不能被伪造,签名者不能否认签名,有争议时管理员可揭示签名者的身份.量子群签名的研究成果主要有文献[71-75].

量子代理签名允许原始签名人将其签名权委托给代理签名人,代理签名人可以代表原始签名人进行签名.代理签名要求可验证性、不可伪造性、不可否认性、可区分性和可注销性,即签名的有效性可被验证,代理签名人和原始签名人都不能冒充对方伪造签名,也不能否认代签和委托,代理签名中包含代理签名人和原始签名人的信息,与普通签名可区分,原始签名人可注销代理签名人的签名权.量子代理签名的研究成果主要有文献[76-80].

4.4 其他研究领域

目前,量子密码以量子密钥分发为主要研究方向,加密、签名等也有不同程度的研究,而在其他密码学领域也有着一定的研究,形成了不同的研究分支.主要有量子秘密共享[81-85]、量子比特承诺[86-90]、量子不经意传输[91-95]、量子安全直接通信[96-100]、量子隐私查询[101-105]、量子身份认证[106-110]等,但总体来说还处于起步阶段.

5 面临的问题与挑战

量子计算由于其真正意义上的并行计算机制,可以进行指数级加速,大大超越经典计算的能力.然而,由于量子态制备、从量子态中提取信息等受客观规律的限制,量子计算的广泛应用受到很大影响.想要有效发挥量子计算的威力,需要非常巧妙的设计硬件和软件.量子世界遵循的规律与经典世界有很大的不同,由于人们在日常生活中对经典世界的习惯,在利用量子规律时思维容易受到限制,这也是在量子计算研究中普遍存在的困难,是真正能体现量子计算优越性的算法少之又少的原因之一.如何设计好的硬件和软件,充分利用量子计算的能力,是广大科研工作者面临的重要挑战之一.

基于量子力学机制,量子密码学有着先天的优势.从理论上来讲,量子密码学有着无条件安全性的特点,这是信息安全领域理想的目标之一.然而在实际应用时,由于设备缺陷、噪声影响等因素,还存在许多安全问题,需要人们从理论和实践2个层面去解决.此外在效率、易用性、健壮性等方面也存在诸多问题有待解决.在量子密码学安全方案设计方面,同经典密码一样,由于很难穷举所有攻击方式,仅进行启发式分析是远远不够的,必须考虑可证安全理论.量子力学有其独特的机制,如量子纠缠、未知量子态不可克隆等,利用这些特有的机制设计与经典密码学中没有显式对应的安全应用,也是一个重要的方向.同量子计算一样,由于受经典思维方式的影响,这一方面的工作也面临重要挑战.

6 结束语

本文简单介绍了量子计算及其主要算法的基本数学思想,并对基于量子力学机制的量子密码学的发展状况做了简要介绍.量子密钥分发是被研究的最深入的一个领域,无论是从理论上还是实践上,都取得了丰硕的研究成果,并开始进入商用阶段.其他量子密码学研究领域也取得了许多成果.未来的时代也许是属于量子的,量子计算及量子密码学的研究是为人们进入量子时代的必要准备,虽面临重重挑战,但已指明了方向.