计算机网络信息安全风险层次分析模型研究

2020-10-20任加维

摘要:文章基于灰色理论和S-D证据理论研究计算机网络信息安全风险层次分析模型。首先对灰色理论和S-D证据理论进行分析,然后再建立层次分析模型,其中还涉及到权重的设计。从理论意义上将,文章所研究的模型具有有助于提高信息安全风险评估准确度。

关键词:灰色理论;S-D证据理论;层次分析模型;计算机网络;信息安全风险

中图分类号:TP393.08

文献标识码:A

文章编号:1001-5922(2020)09-0157-04

随着人们对计算机网络信息安全风险的重视程度不断提高,研究了不同的方式对风险进行评价。为了提高风险评估的准确性,且随着灰色理論和S-D证据理论在处理风险评估中具有较好的应用效果[1]。于是文章将基于这两种理论研究安全风险层次分析模型,该模型将有助于提高风险评估的准确性。

1 灰色理论及其建模分析

灰色理论最早由我国研究者所提出,如今,随着对灰色理论的不断应用和优化,该理论已经具有较为成熟的发展,在一些领域中具有较好的应用效果。在控制论中,为了对系统内部的信息进行了解和表示,并且以一种比较简单易懂的方式进行表示,于是人们提出了以颜色作为辅助工具,对系统的内部信息进行了解,从而提高系统的认知程度[2]。比如需要了解是否掌握了系统的信息安全,当对其处于一种完全不了解的情况时可以用黑色进行表示,当能够完全了解其信息安全情况时,可以通过使用白色进行表示,当处于两者之间时,可以通过使用灰色进行表示[3]。于是灰色系统就被提出,即为一部分信息安全已经了解,但是还是存在大部分不了解的信息。于是可以将灰色系统理论当做安全探索的风险,并且还有助于复杂的信息系统中应用传统的控制论观点,然后通过相关理论与之结合使用,从而使得灰色特征的问题变得更加的实体化,还可以对其进行建模然后量化,于是可以解决复杂系统的诸多问题[4]。

一般情况下,灰色理论有下面两个关键内容,即灰变量和灰数的白化。其中灰变量就是灰色系统中存在对信息安全不了解的一部分的变量。灰数取值的类型比较多,一般情况下,需要根据系统的用户处理需求选择适合的灰数种类,从而可以对灰数进行有效的白化,即可以将原本不确定的灰数通过白化权函数,可以将其进行计算然后对其值进行确定。不等权灰数通过使用f(x)描述关联权属,当前,使用较为频繁的白化权函数公式如下所示:

2 D-S证据理论及其建模

D-S证据理论能够非常有效的处理好不确定信息,其核心内容是基于关联的Dempster-Shafer法则[5]。在计算机网络信息系统中由于存在不完整信息而使其存下不确定性,D-S证据理论能够对其进行处理。而且相比于其他的方式理论,D-S证据理论在处理计算机网络信息安全风险评估上具有更好的应用效果[6]。

Dempster作为D-S证据理论合成法则中重要的组成部分,能够对每个证据之间的关联作用进行描述。假设和Bel2处于同一个识别框架上有两个信度函数,Be12表示信度函数,m.和m2分别表示可信度分配函数,于是其表达公式如下所示:

3 计算机网络信息安全风险层次分析模型建立

3.1 建立层次模型

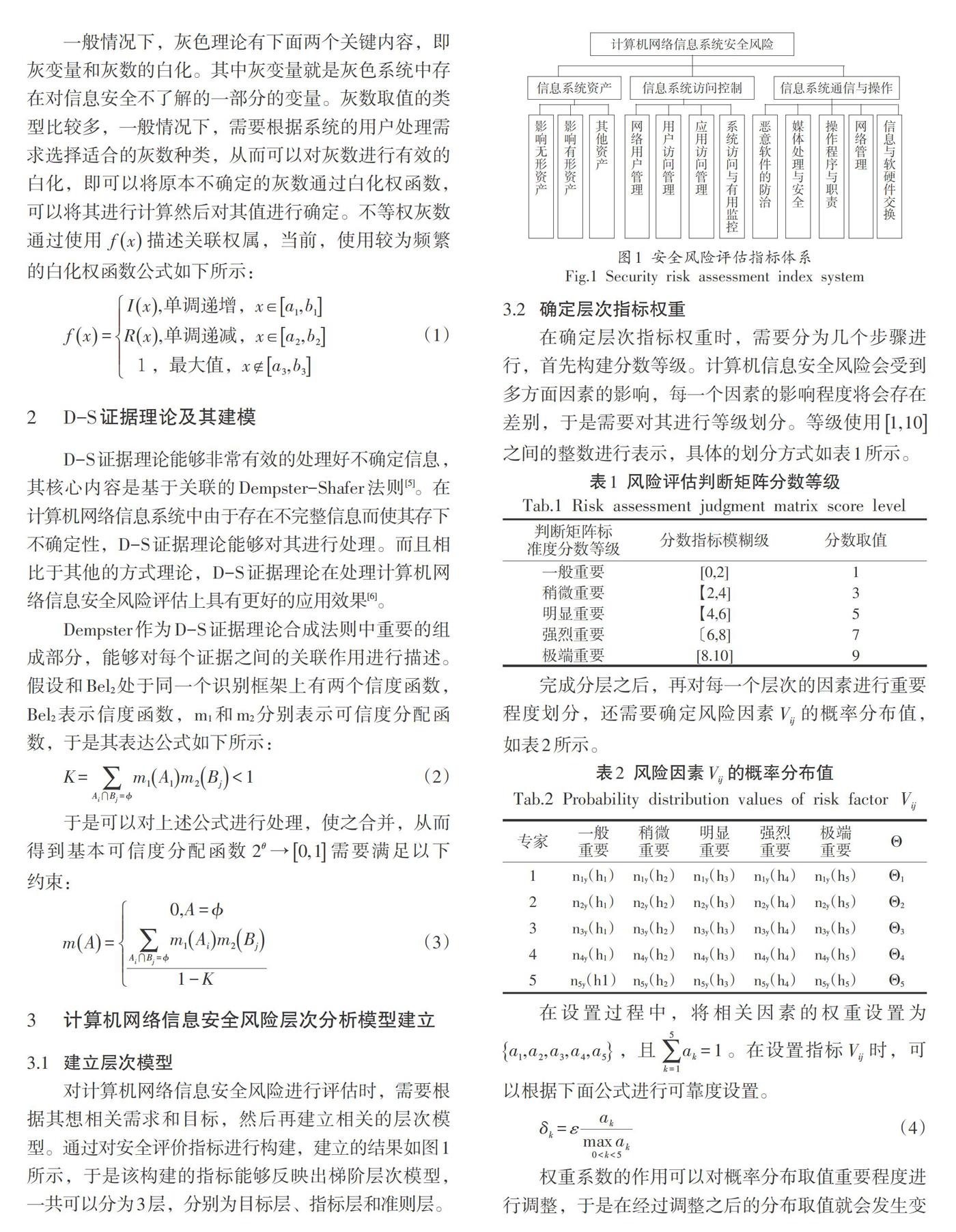

对计算机网络信息安全风险进行评估时,需要根据其想相关需求和目标,然后再建立相关的层次模型。通过对安全评价指标进行构建,建立的结果如图1所示,于是该构建的指标能够反映出梯阶层次模型,一共可以分为3层,分别为目标层、指标层和准则层。

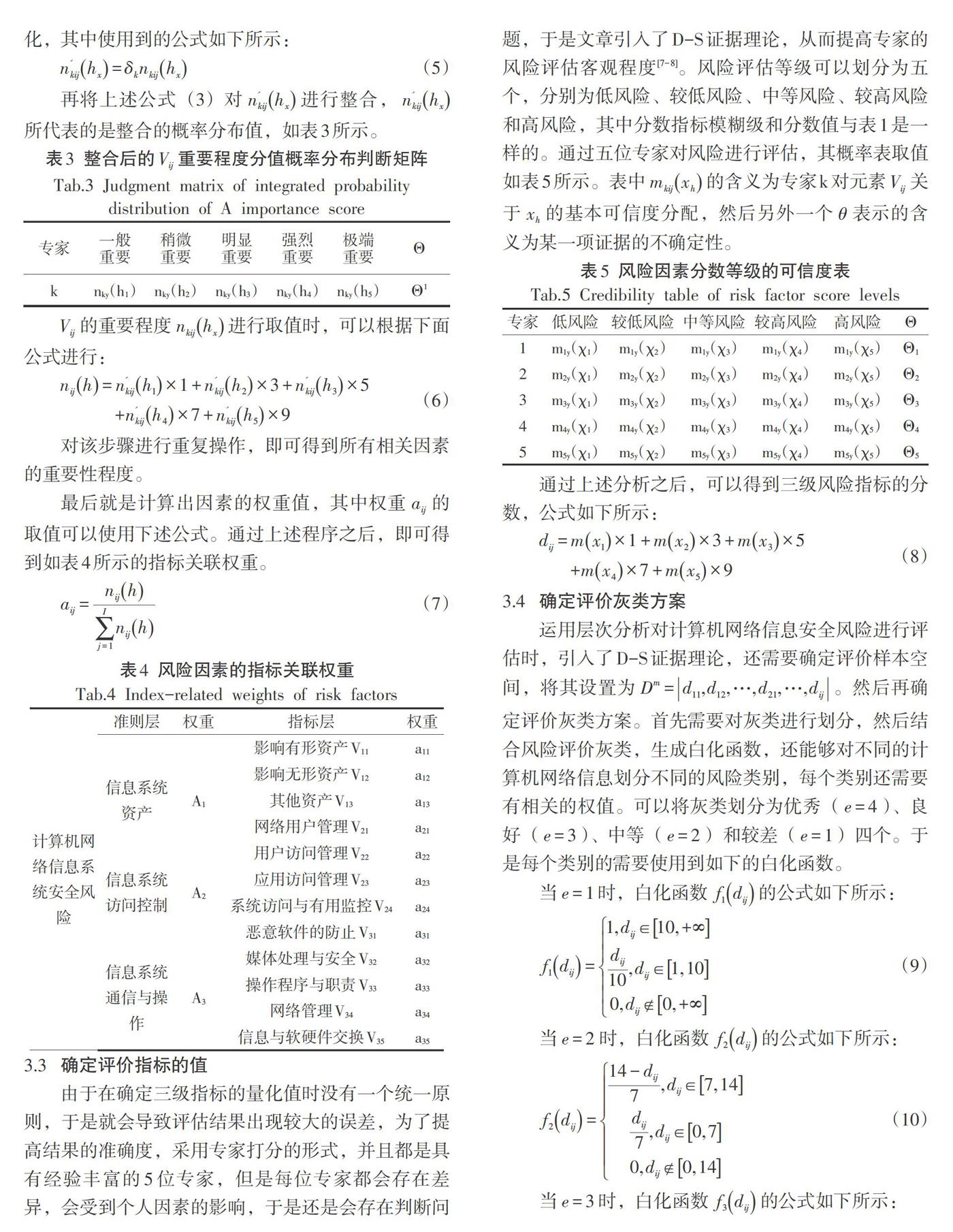

3.2 确定层次指标权重

在确定层次指标权重时,需要分为几个步骤进行,首先构建分数等级。计算机信息安全风险会受到多方面因素的影响,每一个因素的影响程度将会存在差别,于是需要对其进行等级划分。等级使用[1,10]之间的整数进行表示,具体的划分方式如表l所示。

完成分层之后,再对每一个层次的因素进行重要程度划分,还需要确定风险因素Vij 的概率分布值,如表2所示。

权重系数的作用可以对概率分布取值重要程度进行调整,于是在经过调整之后的分布取值就会发生变

对该步骤进行重复操作,即可得到所有相关因素的重要性程度。

最后就是计算出因素的权重值,其中权重aij的取值可以使用下述公式。通过上述程序之后,即可得到如表4所示的指标关联权重。

3.3确定评价指标的值

由于在确定三级指标的量化值时没有一个统一原则,于是就会导致评估结果出现较大的误差,为了提高结果的准确度,采用专家打分的形式,并且都是具有经验丰富的5位专家,但是每位专家都会存在差异,会受到个人因素的影响,于是还是会存在判断问题,于是文章引入了D-S证据理论,从而提高专家的风险评估客观程度[7-8]。风险评估等级可以划分为五个,分别为低风险、较低风险、中等风险、较高风险和高风险,其中分数指标模糊级和分数值与表1是一样的。通过五位专家对风险进行评估,其概率表取值如表5所示。表中mkij(xh)的含义为专家k对元素Vij关于xh的基本可信度分配,然后另外一个θ表示的含义为某一项证据的不确定性。

3.4确定评价灰类方案

运用层次分析对计算机网络信息安全风险进行评估时,引入了D-S证据理论,还需要确定评价样本空间,将其设置为Dm=|d11,d12,…,d21…,dij|。然后再确定评价灰类方案。首先需要对灰类进行划分,然后结合风险评价灰类,生成白化函数,还能够对不同的计算机网络信息划分不同的风险类别,每个类别还需要有相关的权值。可以将灰类划分为优秀(e=4)、良好(e=3)、中等(e=2)和较差(e=1)四个。于是每个类别的需要使用到如下的白化函数。

最后就是对风险评估的最终结果进行综合评价。需要给灰类进行赋予不同的取值,第一类到第四类的取值分别为10、7、4和2,于是可以将灰类等级复制向量使用C= (10,7,4,2)表示,于是使用层次分析模型描述计算机网络信息安全风险的量化结果W的公式如下所示。当W越来越大时,表示其安全风险将会越高。

4 结语

综上所述,通过对D-S证据理论和灰色理论进行分析,研究了计算机网络信息安全风险层次分析模型,并且对安全风险评价矩阵进行了完善,从而建立了一个相对比较完善的模型,该模型能够较好的分析计算机网络信息安全风险。文章也存在一定的缺陷,没有将模型应用到实际的计算机网络信息安全风险评估中进行使用,所以只能从理论上分析出该模型具有较好的应用效果。

参考文献

[1]王育红,党耀国,基于D-S证据理论的灰色定权聚类综合后评价方法[J].系统工程理论与实践,2009(05):125-130.

[2]徐维祥,张全寿.一种基于灰色理论和模糊数学的综合集成算法[J].系统工程理论与实践,2001,21(4):114-119.

[3]胡容,黄南京,基于多层次灰色理论的综合评价模型及应用[J].四川大学学报:自然科学版,2005,42(5):889-895.

[4]林云威,陈冬青,彭勇,等,基于D-S证据理论的电厂工业控制系统信息安全风险评估[J].华东理工大学学报(自然科学版),2014,40(04):500-505.

[5]诸葛建伟,王大为,陈昱,等.基于D-S证据理论的网络异常检测方法[J].软件学报,2006(03):121-129.

[6]朱静,高会生,李聪聪,基于D-S证据理论的信息安全风险评估[J].华北电力大学学报(自然科学版),2008(04):104-110.

[7]苑嘉航,李存斌基于灰关联和D-S证据理论电网企业信息安全风险评估[J].智慧电力,2014,42(2):11-15.

[8]吴天水,赵刚,基于网络分析与D-S证据理论的信息安全风险评估[J].计算机与数字工程,2014,42 (10):1801-1807.

作者简介:任加维(1984-),男,汉族,陕西成阳人,讲师,硕士研究生,研究方向:电子信息工程,信息安全。