DCS系统网络安全防护策略

2020-08-21孙强

孙强

(中国石油大庆石化公司炼油厂,黑龙江大庆163711)

某石化生产装置DCS通过OPC接口连接到MES的缓冲服务器上,再通过缓冲服务器连到HONEYWELL的实时数据库PHD上,PHD为MES上层模块提供基础数据,实现了MES信息网络与DCS控制网络之间的数据交换。DCS从封闭到开放,病毒入侵、黑客攻击等风险增加。目前流行的IT商业防火墙、防病毒等技术主要集中在MES信息层面上防护。根据工信部《工业控制系统信息安全防护指南》的要求对本套DCS开展工控安全防护工作[1]。

1 DCS漏洞扫描及病毒检查

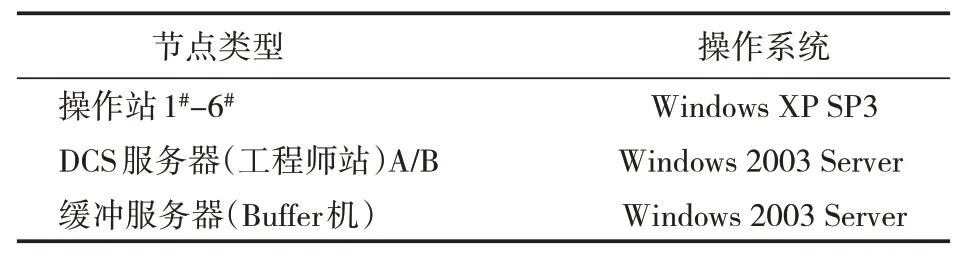

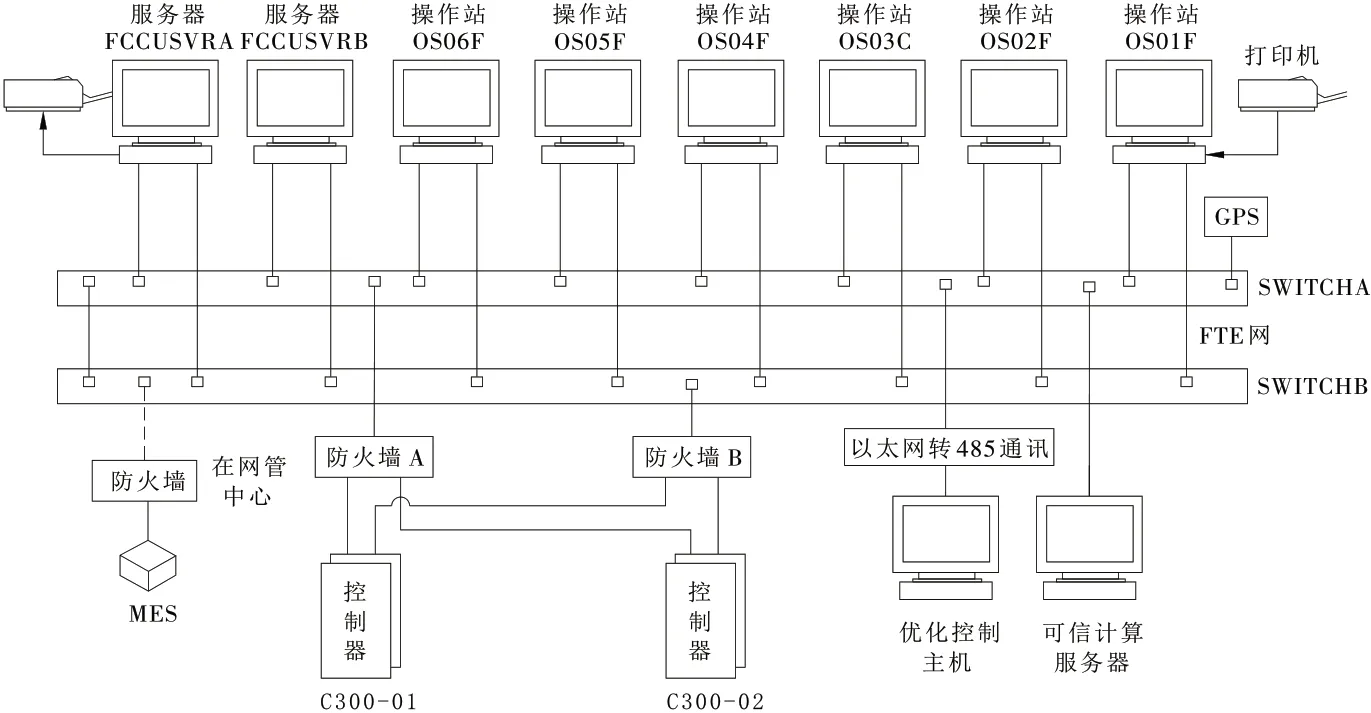

某装置在大检修期间对DCS进行漏洞扫描及病毒排查。对DCS操作站及服务器的主机硬盘进行全盘备份,保留原盘,对备份硬盘进行检查测试[2]。操作系统见表1,系统网络见图1。

表1各主机操作系统

图1 DCS网络

利用Nessus扫描工具和系统自带的杀毒软件扫描服务器及操作员站主机,扫描到3个conficker病毒[3]。此病毒利用微软SVCHOST服务漏洞来感染计算机并进行传播,也能通过移动存储介质(如U盘)或利用文件共享功能在局域网中传播。

针对conficker病毒,安装微软补丁KB971029,修复MS08-067漏洞。

2 DCS系统网络风险识别

服务器一旦受到病毒感染或攻击,会对整个系统运行安全造成威胁[4]。DCS安全防护见图2。

图2 DCS安全防护

纵向看,DCS与MES网上数据交换链路间没有防护设备,可能遭受上层网络的病毒攻击。

横向看,系统防病毒软件升级迟缓,一旦DCS感染病毒会很快扩散,造成局域网络全面感染。

3 网络安全防护解决方案

在DCS与上层MES数据通讯链路中增设Guard工业防火墙,防火墙内置多种工业协议和常规控制网络模型,可对OPC等通讯提供深度检查和管控;采用无IP工业隔离技术,令攻击者无法发现目标。防火墙具有安全审计功能,可记录用户操作行为,现场安装不用更改原网络,上电后将防火墙设置为出厂透明模式,通过中央管理平台进行规则配置组态,完成后将防火墙切换至运行模式方可生效。安全管理平台接收来自中央管理平台的所有事件和日志信息,通过SMP安全管理平台可查询日志分析、可信日志分析、报警管理等[5]。

DCS生产商分发补丁程序相对缓慢,很少提示重大风险,很难及时应对风险及威胁,采用无补丁的主机病毒防护方案尤其重要。

将InTrust工控可信计算芯片安装在DCS操作站、服务器主板的PCI槽上,并安装可信客户端软件,增设1台可信服务器,允许可信进程运行,阻断其余进程,生成可信白名单。对于插入主机的USB设备采取授权准入模式,提升各主机防御病毒和黑客非法入侵能力。

严格执行机房管理制度,仅授权人员可进入。定期巡检机房设备并记录运行情况。对操作站、服务器主机不必要的外设接口进行封堵或拆除,用USB锁封堵USB端口,拆除光驱。

设置DCS登录密码,在DCS上按使用权限设置账户,各自设置独立的密码,防止误操作。

修改组态审批完成后需及时备份。定期对DCS硬盘备份,并登记造册妥善保管。

4 结束语

目前该防护系统已过通过测试并正式投用,满足DCS主机病毒防护、USB安全管理、安全审计、安全管理及异常监测等方面的需求,确保DCS免受上层管理网带来的病毒及网络攻击。