局域网安全风险分析与应对

2020-01-03李汉广

摘 要:局域网容易受到各种安全威胁,且受到的威胁环节很多样化。文章从数据的传输流程角度,以一个数据发出的全流程来分析数据在其中各个环节受到的安全威胁,并研究了局域网现有的网络构成状况,对局域网容易出现的安全风险进行分析,包括局域网设备接入时容易受到的欺骗攻击、数据在各层进行转换时受到的欺骗攻击、交换机本身容易受到的攻击,并针对性地提出安全防御方案。

关键词:局域网;DHCP;ARP;交换机

中图分类号:TP393.1;TP309.2 文献标识码:A 文章编号:2096-4706(2020)16-0134-04

Analysis and Countermeasures of Local Area Network Security Risk

LI Hanguang

(Hainan Vocational College of Political Science and Law,Haikou 571100,China)

Abstract:The local area network is vulnerable to various security threats,and the threat links are very diverse. Analyze from the perspective of the data transmission process,analyze the security threats of the data in each link in the whole process of a data transmission,study the existing network composition of the LAN,and analyze the security risks of the LAN,including the LAN equipment The spoofing attacks that are vulnerable to access,the spoofing attacks that are encountered when data is converted at various layers,and the attacks that the switch itself is vulnerable to,and a targeted security defense plan is proposed

Keywords:LAN(local area network);DHCP;ARP;switchboard

0 引 言

在2017年勒索病毒的全球大爆发中,受攻击的主要对象就是内网设备和服务器,这一事件将局域网的安全短板直接暴露在了公众面前。局域网到底会受到哪些类型的安全威胁,应该从哪些方面进行安全配置,是我们应该考虑的问题。

统计数据显示目前专业网络安全运维人员严重不足,每年有数十万的安全人才缺口,而大量的安全运维人员并非网络安全专业出身。根据在学院信息中心的多年工作经验和在不同专业的教学经验,笔者发现对于网络安全运维人员而言,一个完整的安全风险认知体系非常重要,非网络安全专业的运维人员因为不了解网络安全的整体架构和需求,在安全产品方案的部署中容易流于表面,甚至因为对于某些方面的了解不足,而在方案的部署时留下较为明显的漏洞。为了帮助网络安全运维人员了解局域网可能受到的风险,本文将从数据的转发流程考虑,研究局域网的安全风险,并针对这些安全威胁,提出对应的安全防御方案。

1 局域网安全现状分析

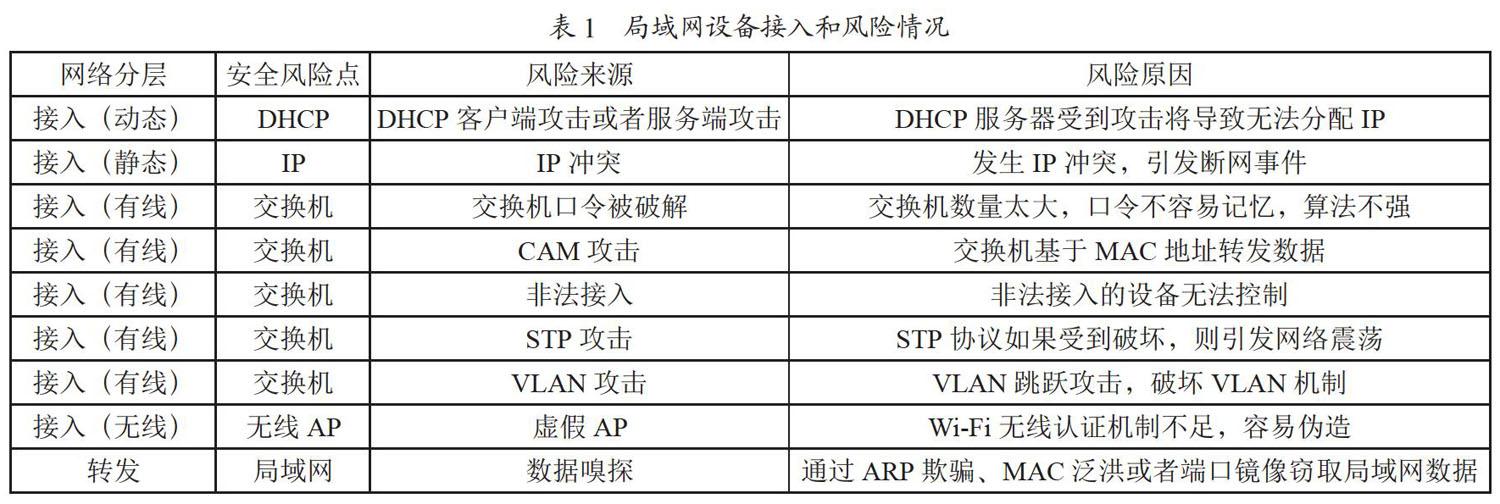

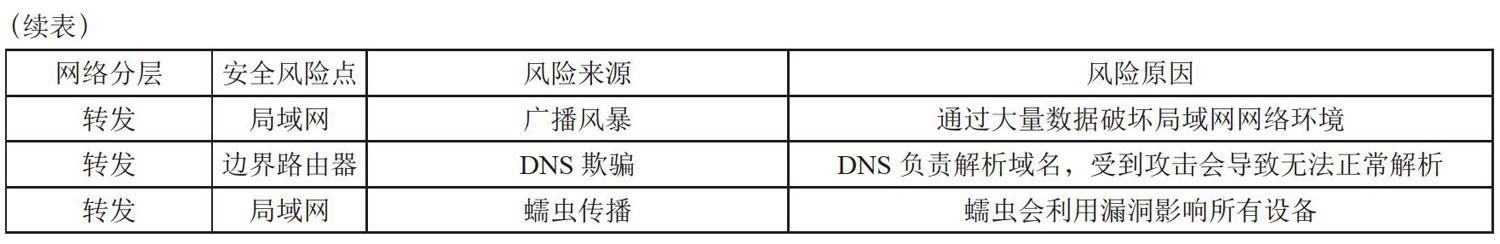

局域网由各类接入和数据转发设备构成,而这些设备又因为各自的特点容易受到欺骗和广播风暴类攻击,常见的局域网风险点如表1所示。

下面我们以局域网内某台电脑(设为电脑A)访问某个外网服务器(设为www.test.com)的数据为例,基于数据的转发过程,根据网络协议逐层分析每层可能受到的安全风险,如表2所示。

1.1 域名解析欺骗

网络访问中,极少有用户使用IP地址直接访问,大多数必须依靠域名解析服务器访问,如果域名解析服务器没有正常提供服务,或者是虚假的域名解析服务器提供服务,则可能会导致用户无法访问网页。

现实中的攻击行为包括以下几类:

(1)DNS欺骗,常见的攻击工具有DNSChef和Ettercap,利用这类工具,可以实现以虚假DNS服务器代替正常DNS服务器对主机进行DNS回复,从而让攻击者扮演真正的服务器,利用DNS欺骗可以分析甚至控制主机的网络流。

(2)虚假Wi-Fi,常见的攻击手段是搭建一個虚假Wi-Fi热点,用户接入此Wi-Fi后,域名解析服务将由虚假的Wi-Fi

提供,此时不需要其他欺骗工具就可以实现DNS欺骗。

DNS欺骗因为数据的转发被转向到其他设备,所以可能会发生数据被嗅探的情况,导致用户账号、密码、访问数据的丢失;DNS欺骗的后果还包括用户可以被解析到虚假的钓鱼网站,从而引发数据丢失甚至是财产损失,典型的DNS欺骗攻击工具如图1所示。

1.2 局域网广播风暴

处于同一个网络的所有设备位于同一个广播域。一个局域网的传输带宽是有限的,简单来说就是处于同一个广播域的设备如果发送过于巨大的数据量,特别是广播数据,可能堵塞整个网络,从而导致网络拥塞甚至中断,这也是局域网最直接的安全威胁。能引发局域网广播风暴的攻击行为很多,最典型的包括一系列局域网攻击,比如过于大量的扫描数据包、针对局域网设备的拒绝服务攻击、局域网环路、网卡损坏或网线破损、网络病毒爆发、一些网络管理工具的不合理使用等。

1.3 局域网地址欺骗

所谓欺骗即仿冒正常的身份,在局域网当中,我们使用IP和MAC地址来区分设备通信地址,但IP地址或者MAC地址本身都不具备唯一性,IP地址可随意设置,MAC地址虽然理论上属于全球统一且被预先固化在网卡硬件中,但是可通过工具进行修改,常见的可利用的工具比如Change MAC Address,另外类似Ettercap的攻击工具也可以完成MAC的伪装。

在局域网当中,如果有两个设备拥有相同的IP地址会引发IP冲突,而如果同时修改成相同的IP和MAC,因为IP和MAC都相同且交换机基于MAC和端口转发数据,此时交换机的转发机制被破坏,从而会导致网络故障;如果进一步进行攻击,将某个设备的IP和MAC设置为和网关相同,就可能会引发整个局域网内部的网络故障。

第二类攻击方式不需要攻击者修改本机的IP和MAC地址信息,根据网络协议分层,我们知道局域网由ARP协议完成从IP地址到MAC地址的转发,所以在网络层的IP地址进入下一层通信时需要转换为MAC地址,此时可以利用ARP欺骗工具将正常的IP地址欺骗为虚假的MAC地址,从而完成数据的转向。

常见的攻击工具有Cain、Ettercap和ARPspoof等,利用ARP欺骗工具可以完成局域网内部不同设备间的通信转向,但更主要的是完成对局域网网关的欺骗和伪造,通过伪造网关的方式可以实现对局域网通信的阻断或者数据的窃取,典型的ARP欺骗工具如图2所示。

1.4 数据链路层攻击

在局域网中,交换机工作在数据链路层,在这一层网络中主要考虑交换机自身可能受到的攻击和威胁,可能出现情况有以下几种:

第一,交换机自身受到的攻击。根据历年海南省护网行动的经验,系统所受攻击占比最大的并不是各类应用系统漏洞,而是弱口令。交换机作为网络中使用最多的设备,因为其数量太大所以很难完全按照密码使用安全需求进行设置。

第二,从交换机的工作过程分析,其数据转发的特点是基于MAC地址转发,如果针对交换机的工作特点进行攻击,比如MAC地址泛洪攻击,通过攻击交换机CAM表,使交换机由于无法获得正确的MAC地址来转发信息,只能通过广播方式发送数据,此时可能受到嗅探攻击。

第三,局域网交换机的一个重要操作是对网络进行VLAN划分,从而实现基本的网段隔离效果,但是实际上VLAN并不能实现真正意义上的安全保护。针对VLAN的一种常见攻击是VLAN跳跃攻击,原理在于两个交换机交换VLAN数据时需要依赖动态中继协议(DTP),如果黑客将自身伪装为一台交换机并发送虚假DTP信息从而宣告其为中继,其他交换机接收信息后就会相信此中继信息,此时所有的VLAN数据都会发送往黑客的主机,黑客从而能监控所有的流经数据。

第四,局域网为了避免出现环路引发广播风暴,通常配置生成树(STP),生成树协议通过交换BPDU数据来甄别是否存在冗余链接,通过互相比较其中携带的网桥ID和优先级,决定优先级最低的交换机可以成为根交换机。如果黑客通过精心构造一个优先级很低的数据内容,从而将自身伪装为一台优先级非常低的交换机,此时其他交换机会以为这是一个新的根,从而引发局域网拓扑结构的变化,甚至引发回路导致网络中断,常见的攻击工具比如Yersinia可以用来进行VLAN跳跃和STP攻击。

2 局域网安全应对策略

前文分析了局域网可能受到的安全风险,并跟踪一条对外访问数据的解析和传输路线,从中逐步分析局域网可能受到的安全威胁。针对这些风险和威胁,我们提出了以下安全设置策略。

第一,针对DNS欺骗攻击,首先应该对局域网通信数据进行监听部署,如果客户端短时间发现有两条以上不同的DNS响应,则可能是受到了攻击;为了防御DNS欺骗攻击还可以在DNS服务器和客户端之间部署SSH加密协议;另外在发生攻击时还可以临时使用IP地址访问重要的服务器。本校核心交换机上部署的端口镜像如图3所示,在此镜像端口上部署了数据监听。

第二,针对局域网广播风暴,通过合理划分VLAN可以减少广播域;给所有的局域网设备打上最新补丁防御蠕虫病毒,在局域网设备配置ACL过滤阻止病毒传播,本校实训楼汇聚交换机部署的过滤列表如图4所示;在局域网启用生成树协议,避免环路;启用交换机的风暴抑制功能,本校接入交换机启动的风暴抑制功能如图5所示。

第三,针对局域网地址欺骗,首先应该部署对内部数据的监控,如果发现有两条以上的来自不同端口的相同IP地址信息,则需要特别关注,并进行追踪处理。还可以部署IP源保护(IPSG),此时只要其他设备没有占用端口,哪怕是伪造了IP也无法进行网络访问。再次应该在局域网使用防ARP欺骗技术,比如动态ARP检测(DAI)、静态ARP绑定等技术,通过防御ARP欺骗来防御IP地址欺骗攻击。本院汇聚交换机部署的ARP扫描防御功能如图6所示。

第四,针对数据链路层攻击,首先应该给交换机设置强壮的密码,并启动相关的密码安全锁定策略,尽量使用强壮的密码加密算法,启用SSH或者SNMP来替换Telnet管理,保证交换机本身的安全性;其次应进行端口的安全配置,在交换机上配置每个端口允许连接的设备数量,如果超过数量可以直接阻塞或者关闭端口,从而阻断攻击;再次应通过更改本征VLAN和关闭不用端口的方式来阻止通过其他端口接入交换机,阻断交换机的VLAN跳跃攻击;最后可以通过STP的安全防护机制,比如BPDU Guard、BPDU Filter、根桥保护、TC保护等手段,针对BPDU数据包的发送和接收进行处理,检测和阻断BPDU数据包的发送,从而防御针对STP的攻击。本院汇聚层交换机上启用的SNMP管理功能如图7所示。

3 结 论

本文从数据转发的流程出发,分析流程中可能存在的安全风险,并针对风险分析所有可行的安全策略和安全设置。目前局域网受到的安全风险占比依然比较高,但是因为局域网受到的安全威胁较为分散,需要较多的安全产品和安全设置,本文实现了从现有的安全产品和设置出发逐步实现局域网安全,但是没有更好地以集中化的简单方式来实现设置,下一步的研究目标是部署集中化的产品和策略,以尽可能简单有效的方式来强化局域网安全。

参考文獻:

[1] 司天歌,张尧学,戴一奇.局域网络中的L-BLP安全模型 [J].电子学报,2007(5):1005-1008.

[2] 潘飞,李迎.网络安全技术的防范及对策研究 [J].网络安全技术与应用,2017(6):1+6.

[3] 张良,郝凯锋.基于RSSI变化序列的MAC地址与目标匹配方法 [J].系统仿真学报,2020,32(1):113-121.

[4] 张国庆,郑贵省,于波.局域网安全风险分析与防范 [J].信息安全与通信保密,2010(6):68-70.

[5] 张雨涵.局域网存在的安全风险与防范措施分析 [J].硅谷,2014,7(4):120+119.

[6] 展昭.无线城市安全认证架构与方法研究 [J].现代信息科技,2020,4(12):151-153.

[7] 殷明,贾世杰.一种局域网中基于SSD的防范勒索软件攻击技术 [J].信息网络安全,2019(9):71-75.

[8] 曹利敏.企业局域网网络安全防范措施浅述 [J].网络安全技术与应用,2020(2):99-100.

作者简介:李汉广(1984—),男,汉族,江西丰城人,讲师,本科,研究方向:网络安全、渗透测试。