基于倒排索引的可验证混淆关键字密文检索方案∗

2019-10-28杜瑞忠李明月田俊峰吴万青

杜瑞忠 , 李明月 , 田俊峰 , 吴万青

1(河北大学 网络空间安全与计算机学院,河北 保定 071002)

2(河北省高可信信息系统重点实验室(河北大学),河北 保定 071002)

在计算机技术和互联网应用迅猛发展的推动下,用户对数据访问的需求日益增多,信息对储存容量的要求日益提高.云计算使用户可以按需地享受高质量服务和无处不在的网络访问[1],但是用户将数据外包给云服务器使数据脱离了物理控制,随之带来了数据隐私泄露的问题.

为了保障用户的数据隐私安全,通常在外包之前对数据进行加密,这样就限制了外包数据的可用性,使得广泛使用的基于关键字的明文信息检索技术不能直接应用于加密数据.为了解决上述问题,Song 等人[2]首次提出了基于密文扫描思想的可搜索加密方案.可搜索加密方案使用户能够将加密的数据存储到云中,并通过密文域执行关键字搜索,有选择地从云中检索感兴趣的文档,为用户节省了大量开销.此后,很多研究人员致力于通过加密数据进行安全关键字搜索.Curtmola 等人[3]提出了实现最优搜索时间的2 种方案(SSE-1 和SSE-2),其中,SSE-1 方案对于选择关键字攻击是安全的,SSE-2 对于自适应选择关键字攻击是安全的.但这些早期的方案只是用于单关键字的查询,在功能方面非常简单.为了实现不同的搜索功能,Ibrahim 等人[4]基于信息检索系统和密码学方法,提出了一种安全的关键字可搜索加密方案,并利用密码学原语PPM 来提高方案的安全性.Chen 等人[5]应用稀疏矩阵的方法实现了大规模方程的安全外包.但以上方案都基于理想的假设,即云服务器“好奇但诚实”.在实际应用中,云服务器可能是恶意的,会删除长期不用的加密文件节省内存空间,或者伪造搜索结果来欺骗用户.为了从加密数据中获得有效的数据检索,需要对搜索的结果进行验证以保证其正确性.Sun 等人[6]首次提出了对加密数据进行安全排序的关键字搜索.此后,为了验证搜索结果正确性和完整性,Chen 等人[7]设计了最小哈希子树的结构,但该方法只适合索引树的结构;Wan 等人[8]设计了一个可信的隐私保护关键字搜索方案VPSearch,该方案通过对同态MAC 技术进行改进,实现了多关键字查询方案的隐私保护,但由于检索时需要搜索整个数据库,该方案对于大型数据库效率是非常低的;Liu 等人[9]提出一个动态可验证的排序SSE 方案以保护云环境中的大数据安全,但是每次返回包含关键词的top-K个文件,该方案存在排序泄露等问题;Zhang 等人[10]提出了基于威慑的可验证关键字排名检索方案,在整个验证过程中,云服务器不清楚有哪些数据所有者,并允许数据用户根据喜好来控制验证的通信成本,但该方案依旧存在排序泄露等问题;Jiang 等人[11]提出了可验证的关键字排名密文检索方案,为每个关键字生成二进制向量,并使用MAC 来检查返回密文的真实性,但由于使用MAC 技术验证以及涉及大量文件向量间的的内积运算,带来了相对较高的计算开销.总之,现有的方案在安全性和效率方面有待提高,而文献[8,9]提出的可验证密文检索方案在效率和安全方面存在的问题具有代表性,因此在隐私保护度以及查询效率两个方面与其进行了对比实验.

为了获得更好的隐私保证并有效地对密文进行检索,本文设计了基于倒排索引的可验证混淆关键字密文检索方案(a verifiable obfuscated keyword ciphertext retrieval scheme based on inverted index,简称VOKCRSII),利用安全的倒排索引结构实现次线性搜索,通过插入混淆关键字的技术来抵抗关键字攻击.主要工作如下.

1) 在生成陷门时引入混淆关键字,防止云服务器根据关键词的搜索频率推断出包含该关键词文件的价值,从而进行恶意攻击.

2) 引进数据缓存区,过滤返回搜索结果中包含混淆关键字的密文和验证数据,减少通信开销.

3) 引入双线性映射验证返回结果,并对恶意服务器模型中返回结果的正确性、安全性和可靠性进行了验证.

4) 在真实数据集上进行反复实验,性能分析和实验结果表明,VOKCRSII 方案在保证检索效率的同时,有效地提高了密文检索的安全性.

1 背景介绍

1.1 系统模型

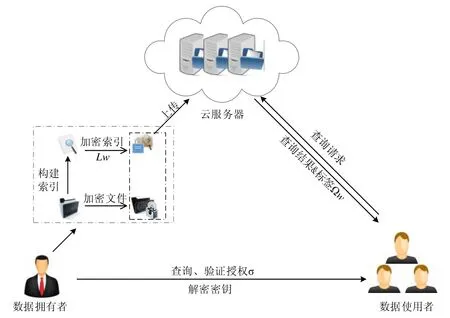

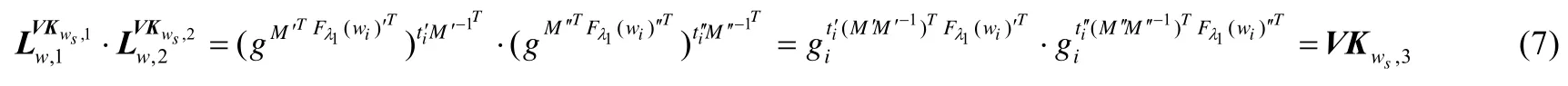

本文的系统模型如图1 所示,将云服务按功能不同分为3 个实体——数据拥有者、云服务器和数据使用者.

1) 数据拥有者:数据拥有者要处理原始数据、建立倒排索引以及加密和上传数据与索引.此外,数据拥有者要与数据使用者分享解密密钥,并授予数据使用者查询和验证的权利.

2) 数据使用者:数据使用者是授权用户,将查询的内容生成陷门TD发送给云服务器,并要求其返回前K个文档以及验证证据.收到搜索结果后,数据使用者执行验证算法:若验证算法返回0,即返回结果错误;若验证算法返回1,使用共享密钥对文档进行解密.

3) 云服务器:云服务器存储数据拥有者上传的加密数据与索引,当接到数据使用者合法的查询请求时,根据查询算法利用倒排索引进行计算,返回最相关的前K个密文文档以及验证证据.

Fig.1 Architecture of ciphertext retrieval图1 密文检索的系统架构

1.2 安全模型

为了规范研究范围,本文假设云服务器是非完全可信的,即

1) 为了节省存储空间,云服务器可能删除部分加密文件或索引.

2) 为了节省计算或下载带宽,云服务器可能不执行数据使用者的查询请求,伪造搜索结果来欺骗用户[12].

3) 云服务器存在好奇心,可能会尝试分析其存储的以及消息流中的数据,推断甚至识别某些关键词.

1.3 主要符号表示

本文使用的主要符号的说明如下.

·D:明文集合D={D1,…,Dm}.

·C:密文集合C={C1,…,Cm}.

·W:字典集合W={w1,…,wm}.

·#w:包含关键字w的文件数量.

·m:文件数量.

·n:字典数量.

·τ:混淆参数.

·I={Ts,As}:排名倒排索引结构.

·Lw:索引标记

·TD:搜索陷门.

·Ωw:云服务器生成的验证标签.

·K:用户指定返回文件数量.

·Di,j:包含关键词wi的第j个文件.

·Cw,K:关键字w的top-K搜索密文集合.

·ID(w,K):包含关键字w的top-K文件标识符.

1.4 安全定义

定义 1(正确性).设T是一个可验证的密文检索方案,如果T满足∀PK,SK←Setup(1λ),∀Di⊆D(1≤i≤n),∀w⊆W,有(search(TD,K,I)=(Cw,K,Πw)∧FliterConfu(Cw,K,Ωw)→,则该方案是正确的.其中,Cw,K,Πw是包含混淆关键字的搜索结果和验证标签,和是真正要搜索关键字的搜索结果和验证标签.

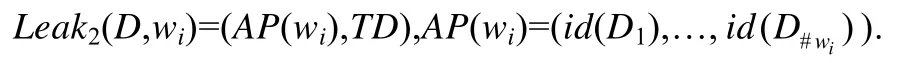

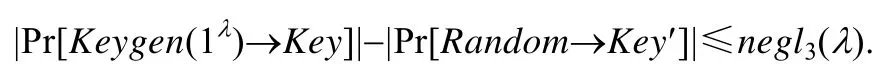

定义2(自适应性选择关键字攻击安全).设T是一个可验证的密文检索方案,ρ为攻击者,s是模拟器,Leak1和Leak2为泄漏算法.概率实验的满足:

如果对于多项式时间的ρ,都存在多项式时间的s,使成立,其中,negl(λ)是可以忽略的,则T满足自适应选择关键字攻击安全.

定义3(可靠性).设T是一个可验证的密文检索方案,ρ为攻击者.满足以下条件.

1.5 双线性映射

双线性映射[13]:设P为λ比特的素数,Zp为有限域,G,GT是阶为素数P的循环群,g,gT分别为G,GT对应的一个生成元.可定义一个双线性映射:e:G×G→GT满足以下性质.

1) 双线性性:对于所有的a,b∈Zp,有e(ga,gb)=e(g,g)ab.

2) 非退化性:e(g,g)≠1.

3) 可计算性:对于任意元素g,h∈G,可有效地计算e(g,h).

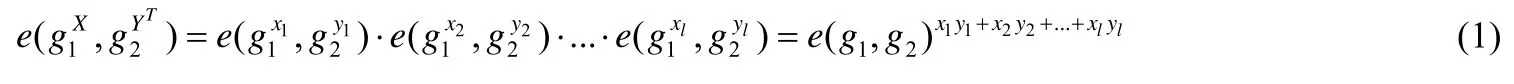

设X={x1,...,xl},Y={y1,...,yl}是两个l维的向量,则双线性映射的计算如下:

2 基于倒排索引的可验证混淆关键字密文检索方案

2.1 安全倒排索引创建

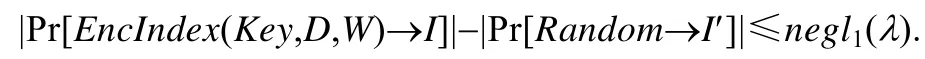

由于倒排索引搜索时间是次线性的[14],本文采取倒排索引实现密文的安全搜索,排序的倒排索引结构I={Ts,As},如图2 所示.

· 搜索数组As是一个长度为的数组,其中,#wi是指包含关键字wi的文件数量.As[i]表示存储在位置i的值,对于关键词wi∈W,列表被随机存储在搜索数组As中.列表由#wi个节点(Ni,1,...,Ni,#w)组成,其中,Ni,j=〈wi,idj,RScore,addrs(Ni,j+1)〉,idi(j)∈ID(w)是包含关键字wi的rank-j文件的标识符,addrs(Ni,j+1)是Lw的rank-(j+1)个节点在搜索数组As中的地址.最后一个节点Ni,#w=〈wi,id#w,RScore,NULL〉;

· 搜索表Ts是一个大小为n的字典,的头指针存储在搜索表Ts中.其中,F和P分别为加密关键字和指针的伪随机函数.

Fig.2 Security inverted index structure图2 安全倒排索引结构

2.2 混淆关键字

当数据使用者想要搜索密文时,可以通过关键字陷门来实现.但是,云服务器会根据经常被搜索的关键词推断出与其相关的文件数据非常具有价值,从而选择性地攻击这些文件;另一方面,云服务器还可能将长时间未得到搜索的数据恶意删除[15].为了防止云服务器的恶意攻击,构造如下检索请求.

1) 数据用户通过插入混淆关键字扩大搜索的关键字陷门.假设数据使用者想要检索包含ws的加密文件,为了不让云服务器知道关键字集,可以在集合中添加其他x个关键词.

2) 数据使用者为每一个关键字增加一个特殊标志位τ,然后用Paillier[7]加密附加的τ来区分混淆关键字与用户真实检索关键字.

3) 假设数据使用者想要检索包含ws的文件,并引入x个混淆关键字,则将{〈ws,E(PK,τ)〉,〈ws+1,E(PK,τ)〉,…,〈ws+x,E(PK,τ)〉}上传到云服务器.

2.3 数据缓冲区

1) 映射过程

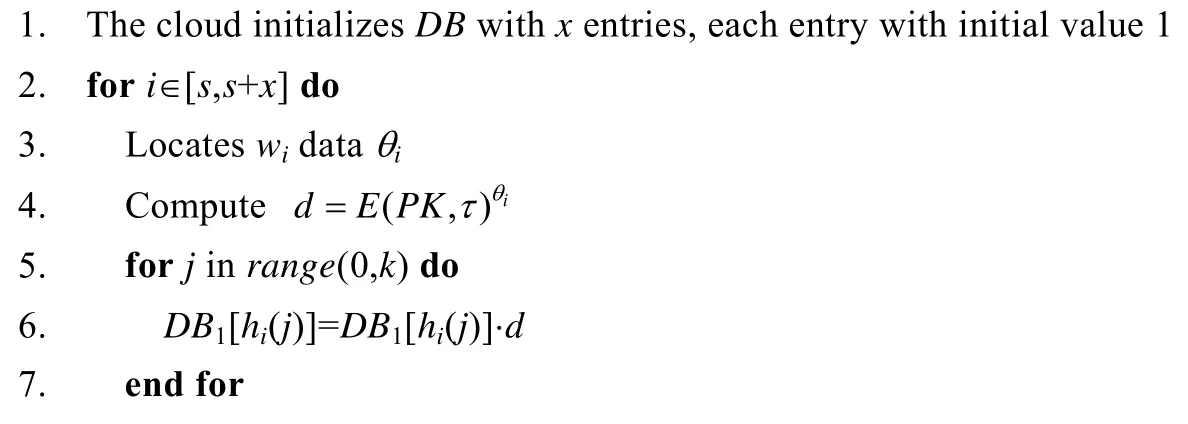

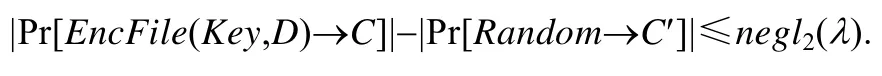

在接收到数据使用者的搜索请求后,云服务器根据倒排索引初步得到搜索结果,其中有包含混淆关键字的密文与验证证据,直接发送给数据使用者会增加云服务器和数据用户之间的通信开销.引入数据缓存区模块,先将搜索结果按照算法1 映射到数据缓存区.

算法1.数据缓存区算法.

输入:搜索结果θ.

输出:数据缓存区DB.

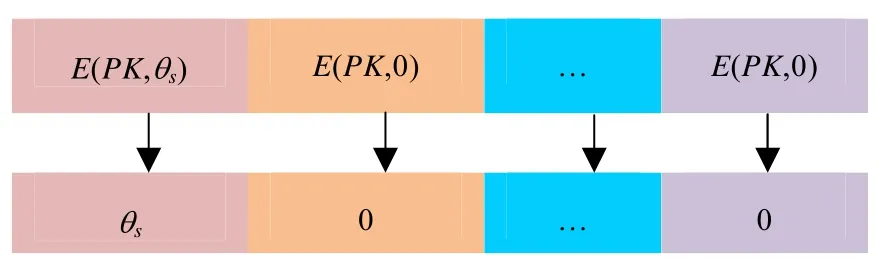

其中,x是数据使用者插入的混淆关键字个数,E(PK,τ)中的τ是混淆参数,τ=1 表示数据使用者需要查询此关键字,τ=0 表示该关键字为混淆关键字.如图3 中①所示,云服务器首先初始化验证数据缓冲区,并将结果映射到具有k散列函数的验证数据缓冲区,每个散列函数的输出属于[0,x].

2) 过滤过程

将云服务器初步的查询结果通过Paillier 加密的同态性质直接映射到数据缓冲区后,云服务器进一步对密文和验证证据进行盲计算,过程如图3 中②所示,在数据缓存区中过滤掉含有混淆关键字的密文和验证证据,减少通信开销.此外,从云服务器的角度来看,处理了x+1 个关键词的验证数据和密文,无法得到实际返回的数据,提高了密文检索的安全性.

Fig.3 Data buffer图3 数据缓存区

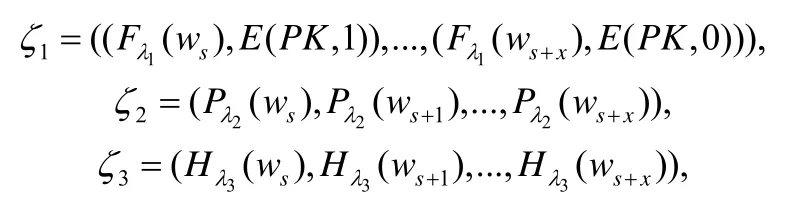

3) 解密恢复数据

数据使用者收到云服务器返回的搜索结果后,对其进行解密.图4 显示了解密结果,数据使用者可以从数据缓存区的第1 个节点恢复θ1.由于数据使用者可以预先计算没有发生冲突的条目,而不是解密整个数据缓冲区,可以提高解密效率.

Fig.4 Paillier decryption filter图4 Paillier 解密过滤

2.4 方案设计

可验证的关键字排序可搜索加密方案构造如下.

· 初始化阶段

Setup(1λ)→(PK,SK):用户运行KeyGen(1λ)产生(e,q,g),然后随机选择3 个λ位的向量λ1,λ2,λ3作为F,P,H的随机种子,F:{0,1}λ×{0,1}*→{0,1}λ是一个无冲突散列函数,P:{0,1}λ×{0,1}*→{0,1}*,H:{0,1}λ×{0,1}*→{0,1}λ,再生成一个λ维向量S,.同时生成2 个λ×λ维的可逆矩阵(M′,M″).最后得到Key={PK,SK},其中,PK=(q,g),SK=(e,λ1,λ2,λ3,S,M′T,M″T).

· 存储加密阶段

1)EncIndex(SK,D,W)→I:对于每个关键字wi∈W,用户执行以下操作.

①在As中随机选择#wi个位置创建列表.对于j∈[1,#wi],将Ni,j={wi,idj,RScore,addrs(Ni,j+1)加密得到

② 对于i∈[1,n],利用向量S将分割成

Ts是存储头指针和索引标记Lw的列表,

最后,输出加密索引I=(Ts,As)上传到云服务器.

2)EncFile(D,SK)→C:对于文件Di∈D,数据拥有者运行EncFile(Di)来生成密文Ci,得到密文集合C={C1,C2,…,Cm},上传到云服务器.

3)AccGen(PK,SK,D,W)→σ:对于i∈[1,n],数据所有者将关键字集合W={w1,...,wn}中每个关键词根据Lw计算输出签名集合,其中,数据拥有者赋予数据使用者验证权限,将签名集合σ发给数据使用者.

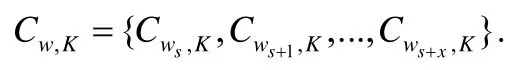

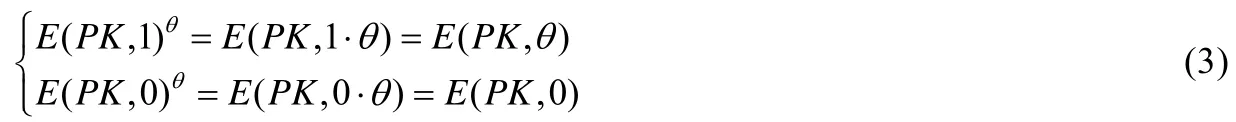

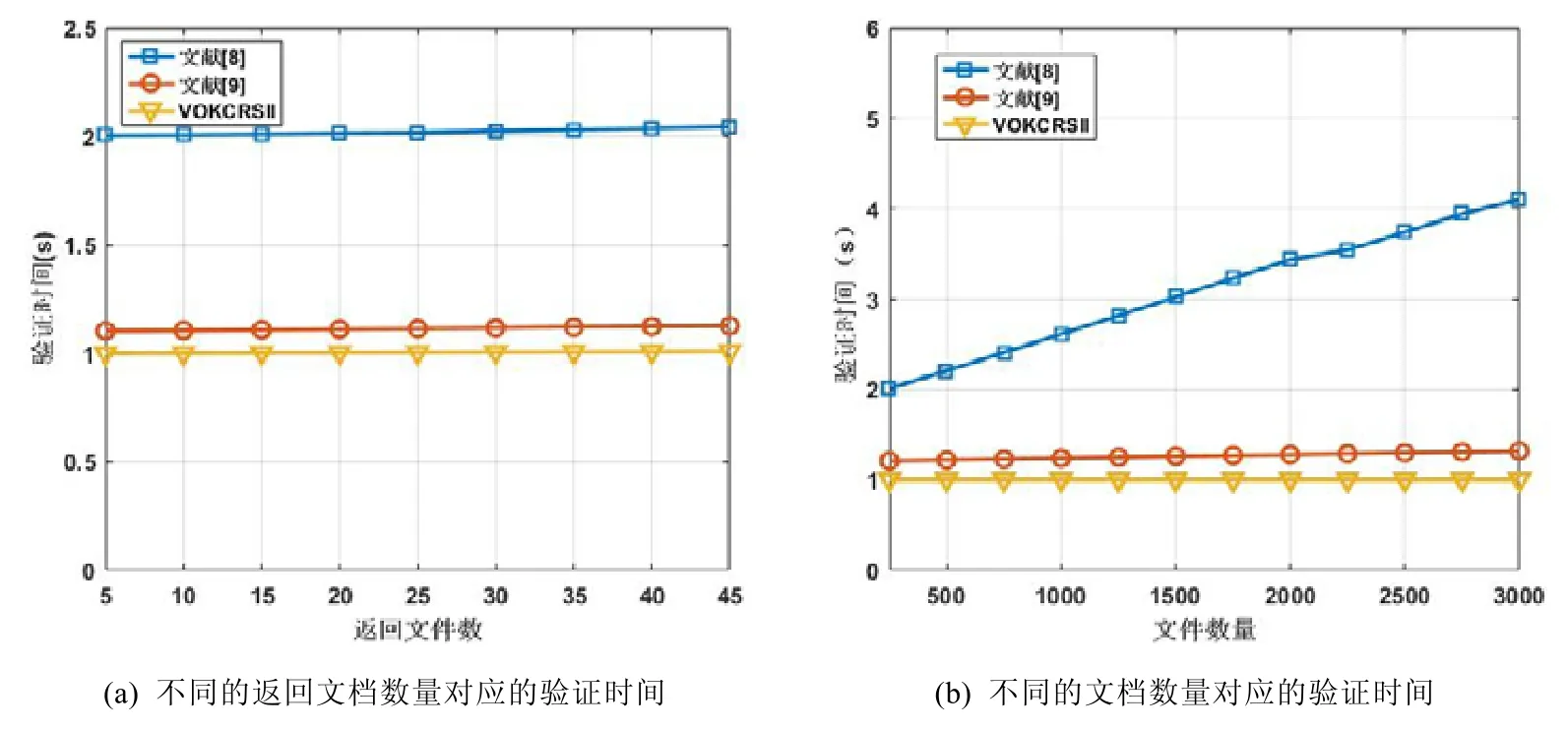

· 查询阶段

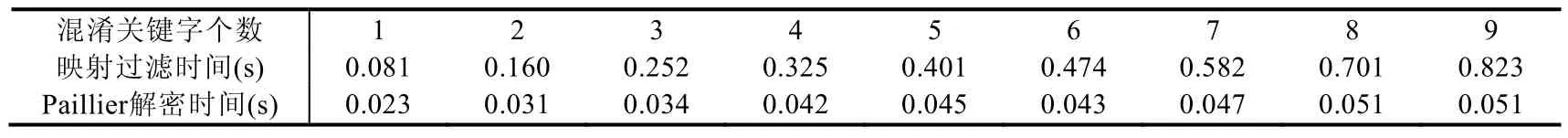

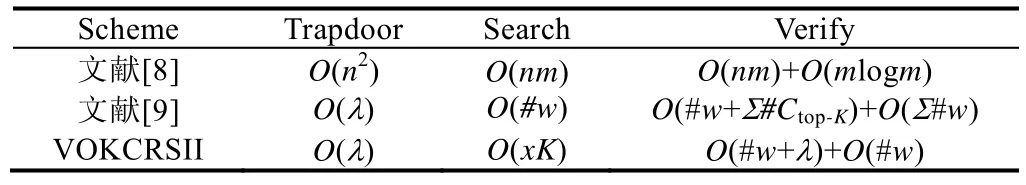

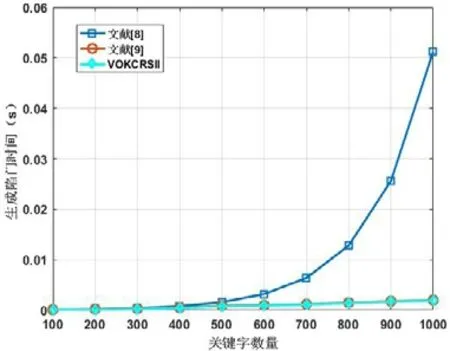

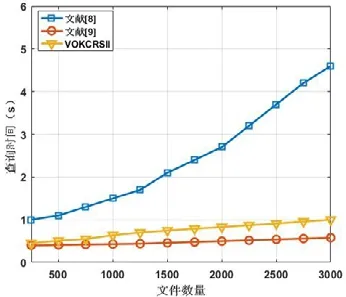

1)SrcToken(w,PK,SK)→TD:为了检索包含关键字ws的top-K文件,同时为了不让云服务器对关键词ws进行猜测,获取用户隐私,用户引入x个混淆关键字{ws+1,ws+2,…,ws+z}生成搜索陷门TD=(ζ1,ζ2,ζ3)上传到云服务器.对于s 其中,E(PK,1)表示数据使用者需要查询此关键字,E(PK,0)表示该关键字为混淆关键字. 2)Search(TD,K,I)→Cw,K:云服务器接收到TD=(ζ1,ζ2,ζ3)后,对于i∈(s,s+x),定位:如果不在Ts中,返回 0;否则,对于i∈(s,s+x),计算恢复的头指针与索引标记进而通过恢复Ni,j,得到分别包含w={ws,ws+1,ws+2,…,wi+x}的密文集合: 3)GenProof(TD,PK,iwL,Cw,K)→Ωw:云服务器通过计算得到包含混淆关键字所有的验证标签集合其中,i∈(s,s+x).之后,将Ωw连同密文集合Cw,K映射到数据缓存区. 4)FilterConfus(Cw,K,Ωw)→云服务器返回包含混淆关键字所有的验证数据会导致云和数据用户之间的通信成本很高,如公式(3)所示. 其中,θ={Cw,K,Ωw}.过滤后得到的和是密态的,云服务器无法识别,保障了用户数据的安全性. 通过Paillier 加密的同态性质直接将验证数据映射到数据缓冲区,使云端对搜索结果进行盲计算,对验证数据Ωw与密文Cw,K进行过滤,得到数据使用者要检索的关键词ws对应的密文集合和验证标签. · 验证解密阶段 1)Verify(PK,SK,:根据数据缓存区得到的密文与标签,数据使用者进行验证. 加密β′和β″得到 ② 数据使用者利用公式(5)验证返回的是否为包含关键字ws的密文集: 验证失败返回0;否则,再用公式(6)验证云服务器返回的是否为top-K文件: 定理1.VOKCRSII 方案是正确的. 证明:根据陷门TD=(ζ1,ζ2,ζ3),云服务器可以定位关键字集w={ws,ws+1,ws+2,…,wi+x}在表Ts中的位置,并通过计算来解密列表Aw在数组As的相应地址,从而得密文集合.此外,云服务器运算得到标签集合,再通过Paillier 加密的同态性质直接将包含混淆关键字的验证数据和密文映射到验证数据缓冲区,对搜索结果进行盲计算,筛选得到和之后发送给数据使用者.接收到来自云服务器的搜索结果和证据后,数据使用者首先检查,运算过程如公式(7)所示. 在验证VOKCRSII 满足自适应选择关键字攻击之前,对泄漏函数进行形式化描述[16],泄漏函数Leak1定义为Leak1(D)=(#D,m,#Di,id(Di)).它将文档集合D作为输入,输出文档集的大小#D,文档数量m,每个文档的大小#Di和文件标识符id(Di).泄漏函数Leak2定义为Leak2(D,w)=(AP(w),TD),将文档集合和查询关键字w作为输入,并输出关键字w的访问模式和陷门.其中,AP(w)=(id(D1),…,□ 定理2.VOKCRSII 方案满足自适应性选择关键字攻击安全. 证明:令λ∈N为安全参数,ρ为攻击者,s模拟器,需要证明:对于多项式时间的ρ, 1) 模拟加密索引I′:为了模拟索引,s初始化最大长度为#wi的的每个条目为(1 2) 模拟密文序列C′:s根据泄漏函数Leak1(D)模拟加密文档(1 3) 模拟陷门TD′:假设插入x个混淆关键字,对于s s通过Leak2(D,wi)得到AP(wi).根据模拟的加密索引有 · 如果j≠#w,s计算 · 如果j=#w,s计算 最后,s返回陷门由于不具有密钥λ1,λ2和λ3,可保证中的TD与中的TD′的不可区分性.即 由于ρ试图通过分析加密索引、密文和密钥来获胜,则 令negl(λ)=negl1(λ)+negl2(λ)+negl3(λ),则.其中,Adv(ρ(Key))是ρ区分密钥与随机字符串的优势,Adv(ρ(I))是ρ区分索引与随机字符串的优势,Adv(ρ(C))是ρ区分加密文档和真实密文的优势. 综上,对于多项式时间的ρ,与的输出是不可区分的.VOKCRSII 方案满足自适应性选择关键字攻击安全. □ 定理3.VOKCRSII 方案满足定义3 中的可靠性. 证明:假设VOKCRSII 方案不可靠,则对于搜索请求TD返回无效搜索结果和伪造证据*Ωw,使得算法Verify(PK,SK,输出1.令Cw,k={C1,C2,…,C#w}表示正确的搜索结果:首先可能是文档的内容会被修改,即在返回的结果集中存在密文,但其中,j∈{1,...,#w},ρ伪造证据发送给数据使用者;其次是返回的结果集中缺少文档Cj,ρ伪造证据发送给数据用户. 本文实验原型系统的开发和测试环境是基于windows 7(64 位)系统,具体硬件配置是intel(R)Core(TM)i7-6700(3.40GHz)处理器,配备8GB 内存和网速为1Gbps 的校园网环境.使用国内云存储提供商阿里云的云存储平台(搭载centos 7.3 64 位系统,主频为2.5GHz 的4 核CPU,16GB 内存,内网宽带为0.8Gbps,公网宽带为100Mbps,系统盘为40GB 高效云盘)搭建存储系统.实验数据使用20 431 篇英文文章作为测试数据集,用Lucene 分词器对纯文本字节流进行分词,过滤掉29.1%的停用词,进行关键词提取形成关键词数为7 200 的关键词集合.在实验中,从数据集中选择m=3012 个文件,不同关键字的数量n=1000,每个关键字出现在1 个~44 个文件中.实验构建了不同关键字数量的索引(即n=100,200,…,1000),使用VOKCRSII 加密索引,使用AES 加密数据集,加密算法由JPBC 库实现.多次执行每个实验以获得平均执行时间. 如表1 所示,文献[9]和文献[8]的方案都可以实现关键词搜索结果排序与结果可验证的功能. 与上述方案相比,VOKCRSII 方案不仅支持多关键字搜索结果排序与可验证的功能,还支持插入混淆关键字,使方案安全性更高. Table 1 Function comparison表1 功能比较 实验利用公式(9)检测文献[8]、文献[9]和VOKCRSII 方案的隐私保护水平. 其中,0 H(D)越大,隐私泄露可能性就越小,在没有外部条件影响时,该值是一个确定的值[17]. 如图5 所示是文献[8]、文献[9]与x=2 时的VOKCRSII 隐私保护度对比.VOKCRSII 赋予用户可验证的权利,且在查询陷门中引进混淆关键字,防止云服务器恶意攻击搜索频率高的数据,或者删除搜索频率低的数据,因此,x=2 时,VOKCRSII 方案的隐私保护度高于文献[9]和文献[8]提出的方案,安全性更高. Fig.5 Comparison chart of privacy protection图5 隐私保护度比较图 授权用户在进行检索时,总希望快速地得到检索结果[18],本文分别对方案的生成陷门时间、查询时间和验证时间进行实验.由第4.2 节可知,x=2 时,VOKCRSII 方案的安全性已经高于文献[9]和文献[8]的方案.随着插入混淆关键字个数的增长,安全性会增加,但会带来更多的计算开销.因此选择引入2 个混淆关键字的VOKCRSII方案做对比实验. 1) 数据缓存区 VOKCRSII 比文献[9]方案多消耗的时间主要体现在云服务器将查询数据映射到数据缓存区过滤掉包含混淆关键字和利用Paillier 解密恢复数据两个方面.表2 的第2 行是插入不同数量混淆关键字时映射和过滤消耗的时间,当x=2 时,时间为0.160s.表2 的第3 行是随着插入混淆关键字数量增加利用Paillier 解密恢复数据的时间.当x=2 时,时间为0.031s. Table 2 Time of mapping filter and decryption data表2 映射过滤和解密时间 2) 查询效率 查询过程可以分为陷门生成、查询和验证3 个部分. 生成陷门时,如表3 所示,文献[8]的方案用到了大量的内积运算,复杂度是O(n2),与关键词集大小有关.文献[9]的方案中,陷门只是由3 个PRF 产生的3 个伪随机位序列组成.构造陷门的复杂度是O(λ).VOKCRSII 虽然在陷门中加入了混淆关键字,但构造陷门的复杂度仍是O(λ).如图6,VOKCRSII 和文献[9]的构造陷门时间只与随机种子λ相关,而与n无关,随着关键词数量的增加时间几乎不变. Table 3 Comparison of time complexity表3 时间复杂度比较 查询时,文献[8]涉及搜索陷门和每个文档子索引的内积,见表3,查询时间的复杂度为O(nm).由于倒排索引搜索的时间成本与包含w的文档的数量成线性关系,文献[10]查询时间复杂度为O(#w),VOKCRSII 由于要搜索x混淆关键字的文件以及将数据映射到数据缓存区,因此查询时间的复杂度为O(xK).如图7 所示,由于文献[8]的方案检索时间随着文档数量的增加而增加,时间最长.而文献[9]与VOKCRSII 只与包含搜索关键字的文件数量相关,相较文献[8]的方案查询时间增长缓慢,其中,VOKCRSII 引入了混淆关键字来提高检索的安全性,需要过滤混淆关键字,VOKCRSII 比文献[9]的方案的所用时间长,但相差不是很多. Fig.6 Time of generate trapdoor图6 陷门生成时间 Fig.7 Search time图7 查询时间 验证时间包括在云服务器端生成标签的时间与用户验证的时间两部分.如表3 所示,由于文献[8]要计算文档之间的向量积,在客户端验证搜索结果的复杂度为O(nm);云服务器端通过hash 验证树生成标签,时间复杂度为O(mlogm).文献[9]在云服务器链签名技术生成标签,时间复杂度为O(Σ#w);收到来自云服务器的返回结果和标签后,客户端利用MAC 将查询关键字和返回的top-K文档的连接作为输入进行验证,复杂度为O(#w+Σ#Ctop-K),其中,#w表示查询关键字的长度,#Ctop-K表示返回的top-K文档的总长度.VOKCRSII 在云服务器生成标签时间复杂度为O(#w);在客户端数据用户先利用双线性映射的性质确定返回的结果是否是包含关键字ws的文件,再验证来确定返回的结果是否正确,复杂度为O(#w+λ).如图8(a)所示,由于文献[8]利用MAC 来验证,验证时间最长.文献[9]验证的复杂度与top-K文档的总长度相关,随着用户要求返回文档数量的增加,检索时间增长.由于VOKCRSII 引入混淆关键字,映射过滤消耗的时间要随之增加,但VOKCRSII 验证时不涉及对返回密文的计算,验证时间最短.如图8(b)所示,当Top-K=20 时,随着文件集数量变化,文献[9]验证消耗时间呈线性增长.而文献[9]和VOKCRSII 与包含查询关键字的文档数量有关,验证时间增长缓慢. Fig.8 Verification time图8 验证时间 本文提出了一个安全有效的关键字密文检索方案VOKCRSII.该方案通过混淆关键字隐藏搜索频率,并利用双线性映射生成标签验证搜索结果,提高方案的安全性.同时,对其正确性、安全性和可靠性这3 个方面进行了验证.通过分析验证,VOKCRSII 满足自适应性选择关键字攻击安全.此外,利用加密标志位区分混淆关键字和真正要检索的关键字,生成陷门上传至云服务器,但根据陷门得到的搜索结果有包含混淆关键字的文件,利用Paillier 加密算法生成数据缓存区过滤掉多余文件,以减少通信开销.通过建立密文检索实验平台,验证VOKCRSII 在保证检索效率的同时,提高了密文检索的安全性.但VOKCRSII 只支持加密文档集的查询,将可搜索加密技术扩展到关系型数据库,是未来要做的工作.

3 方案的安全性验证

4 性能分析

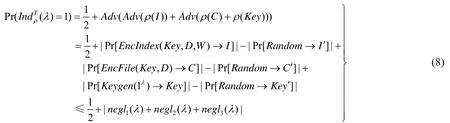

4.1 功能比较

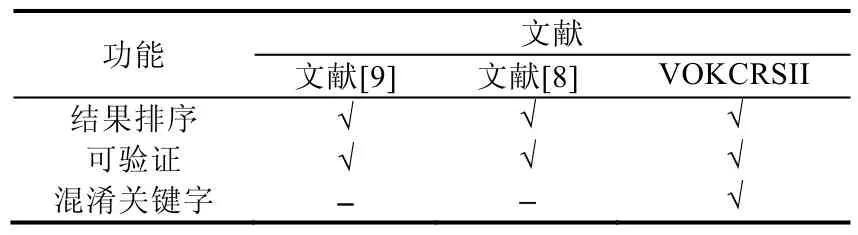

4.2 安全性

4.3 检索效率

5 总结