浅谈计算机网络DDos攻击与防御

2019-09-10汪德邻

汪德邻

摘 要:随着电子计算机科技的发展,我国的计算机网络系统也有了很大的提高。计算机网络系统的建设在带动经济发展的同时,也有了很多的安全隐患。本文主要从计算机网络中常见DDos攻击由展开的探讨,并提出了计算机网络防御DDos的措施和有效的策略,希望有一定的借鉴作用。

关键词:计算机网络安全;DDos攻击;DDos防御

一、前言

随着电子计算机科技的发展,我国的计算机网络系统也有了很大的提高。计算机网络系统的建设在带动经济发展的同时,也有了很多的安全隐患。本文主要从计算机网络中常见DDos攻击由展开的探讨,并提出了计算机网络防御DDos的措施和有效的策略,希望有一定的借鉴作用。

二、DDos基本概念

分布式拒绝服务攻击(Distributed Denial of service)简称DDOS,这个词是专业术语,我们可以拆分来解释一下这个专业术语,首先要理解什么是拒绝服务攻击,黑客通过发起网络攻击,导致合法用户不能够访问正常网络服务,那这样的黑客攻击行为就算是拒绝服务攻击。也就是说黑客要阻止合法用户对正常网络资源的访问。举个好理解例子,比如用户要访问网易网站www.163.com,如果该网站被DDos攻击成功了,就会导致用户打不开这个网站,浏览器显示网站出现连接错误。

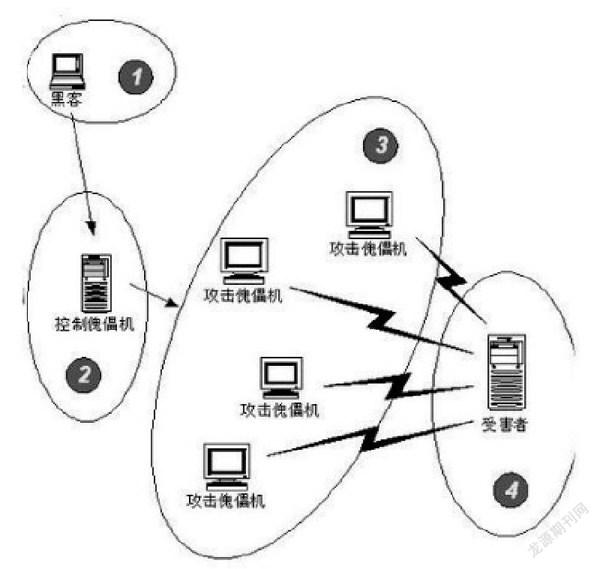

其次,我们解释下分布式,我们继续以网易网站為例,黑客攻击网易网站的服务器,他不是用自己上网的这一台机器发起对网易网站服务器的攻击,而是控制在网络上各个不同地方的计算机,同时发起对网易的攻击,这些不同地方的计算机,我们就可以简单理解成是地域上分布式的。如下图数字3里面的傀儡机,他们就是分布式的,在各个不同的地方,但是他们都会统一攻击一个目标受害者。

所以,DDos专业术语就是分布式拒绝服务攻击。

DDos攻击的步骤

那知道了术语的解释,我们在结合上图,了解下黑客到底是怎么发起DDos攻击的,首先,黑客会在网络上找一台被他通过网络攻克并控制的计算机,然后黑客把DDoS主控程序安装在这个个计算机上,如上图中2里面所示,这台被安装了DDos主控程序的计算机,就称为控制傀儡机。

上图3里面,那些分布式的 攻击傀儡机,也都是被黑客攻克并安装了大量代理程序,

在一个设定的时间,黑客操作控制傀儡机主控程序与大量攻击傀儡机保持通讯,攻击傀儡机上的代理程序收到控制傀儡机发出的攻击指令时,就会对受害者发动攻击。

那被攻击的受害者是什么情况呢?同一时间大量的攻击傀儡机访问受害者服务器主机,就等于短时间制造了很多高流量无用数据,这些无用的数据造成网络拥塞,使受害主机无法正常和外界通讯。大量无用数据也使受害主机无法及时处理所有正常请求,是主机上一些应用程序 CPU 利用率达到 100%,严重时会造成系统死机。

DDos攻击动机

我们理解了DDos攻击原理,那有没有想过,黑客为什么要做这样一件事情?仅仅是为了炫耀自己的技术吗?

其实不是,真正的黑客没有这么无聊的。他们的一切行为,大部分都是冲着利益去的。黑客常见的行为有三种:敲诈勒索、实施报复和获取竞争优势。

敲诈勒索

这个很好理解,比如网易公司网站推广做的很好,黑客用DDos攻击了网易公司的网站,网易的网站打不开了,用户访问不了网站,对网易公司而言,原本网站上有客户投放的广告,现在因为打不开网站而无法显示,这样就会对网易的正常业务造成严重的影响。而这个时候,黑客都会主动去找网易公司负责人,比如向负责人发送勒索信,要求网易公司给他一笔钱,如果不按照要求支付,就会继续遭受黑客攻击。这样的行为有点类似古代的蒙面土匪抢劫。被抢劫的用户被抢之后,都不知道是抢劫的自己。由于黑客是匿名抢劫,所以自己相对安全,这样就导致了大量的黑客使用DDos攻击来实施敲诈勒索。尤其是在比特币区块链技术上的匿名支付功能兴起后,越来越多的黑客选择通过使用比特币来获取收入,这样的好处就是就实现了黑客账户的绝对安全,坏处就是越来越的黑客开始在互联网上发起DDos攻击来敲诈勒索。

实施报复

这个可以这样理解,比如一家公司在上周开除了一个技术员工,可是公司不知道,这个员工其实是个黑客,这个员工对公司心存不满,而且刚从公司出来,对公司的内容情况很是了解,这样这个黑客就能从公司网站最薄弱的地方发起攻击,让公司网站无法访问,影响公司正常的业务,通过这样的方式实施对公司的打击报复,以发泄自己的不满,也是DDos攻击常见的方式。

获取竞争优势

有人的地方就有江湖,尤其是一些竞争激烈的行业,有竞争的公司都会想着用一些方式打压自己的竞争对手,以此来提升自己。比如有两家公司,一家名称为A公司,一家名称为B公司。他们都在网站上卖自行车,销售方式是网络包邮,货到付款。用户通过搜索引擎搜索关键词,自行车,排名第一的就是A公司的网站,排名第二的是B公司的网站。因为排名第一,A公司的业绩比B公司好很多,B公司为了提高业绩,联系了黑客,付费给黑客,让黑客发起对A公司的攻击,破坏A公司的正常业务。黑客在同意并接受B公司的付款后,就会发起对A公司的DDos攻击,这样A公司网站就打不开了。对用户而言,A公司网站打不开,那用户自然就都会去B公司买自行车,这样B公司在竞争中就获得了极大优势。当然,对一些极端的黑客而言,他们的做法可能更令人不齿,他们会在结束与B公司的合作后,反过来主动去联系A公司,让A公司付费给他,他再去公司B公司。于是这样,网络上就存在大量因为为了获取竞争优势而出现的DDos攻击。

DDos常见攻击方式

●HTTP Flood:针对系统的每个Web页面,或者资源,或者Rest API,用大量肉鸡,发送大量http request。这种攻击主要是针对存在ASP、JSP、PHP、CGI等脚本程序,并调用MSSQLServer、MySQLServer、Oracle等数据库的网站系统而设计的,特征是和服务器建立正常的TCP连接,并不断的向脚本程序提交查询、列表等大量耗费数据库资源的调用,典型的以小博大的攻击方法。缺点是对付只有静态页面的网站效果会大打折扣。

●P2P攻击:每当网络上出现一个热门事件,比如XX门,精心制作一个种子,里面包含正确的文件下载,同时也包括攻击目标服务器的IP。这样,当很多人下载的时候,会无意中发起对目标服务器的TCP连接。

SYN Flood:利用TCP协议的原理,这种攻击方法是经典最有效的DDOS方法,可通杀各种系统的网络服务,主要是通过向受害主机发送大量伪造源IP和源端口的SYN或ACK 包,导致主机的缓存资源被耗尽或忙于发送回应包而造成拒绝服务。

4. 慢速攻击:Http协议中规定,HttpRequest以\r\n\r\n结尾来表示客户端发送结束。攻击者打开一个Http 1.1的连接,将Connection设置为Keep-Alive,保持和服务器的TCP长连接。然后始终不发送\r\n\r\n,每隔几分钟写入一些无意义的数据流,拖死机器。

DDos常见防御方法

我们在了解了互联网上黑客发起攻击的动机与常见的攻击方式后,就会明白DDos攻击在未来只会越来越多,那针对这样的情况,作为网络安全的管理人员,就需要全面武装自己的网站,来抵御黑客发起的攻击。

对于网站管理员而言,可以在服务器端进行这些操作来优化自己的服务器

1 .制作IP黑名单

加入黑名单的IP就不会让他们访问网站了

2.限制IP的每日访问次数

一般来说,一个用户的访问深度很少超过10个,跳出率一般在50%-70%之间。其实我们要做的把单个IP的日访问量控制在100甚至50以内即可。

3.限制并发数

光限制访问次数还是不够的,攻击者可能瞬间涌入成百上千的请求,如果这些请求到后端服务,会打垮数据库服务的,所以我们还要基于我们自身网站访问情况设置并发数。

4. 配置CDN

基于帶宽以及正常用户访问速度的考量,建议配置CDN,因为cdn拥有强大的带宽,每个节点可以承受住大量的访问。因此可以保证网站的运行稳定。网站运行稳定了,没有漏洞了,在一定程度上是可以抵制ddos攻击。

5.加强防火墙配置

例如设置防火墙的开发端口,关闭服务器上不必要的服务。确保服务器的系统文件是最新的版本,并及时更新系统补丁。

结语

信息技术日益发达的今天,数据安全越来越受到人们的重视,防范于未然,同时,既要学会保护自己数据,也要做个守民,不做威胁他人数据安全的行为。

参考文献

[1] 孙向军.计算机安全漏洞检测技术的应用[J].电子制作,2015,(7):134-134,135.

[2] 卿桐.互联网+时代大学计算机基础教育应与时俱进[J].电脑知识与技术,2017(32):132-133+135.