保护用户域名:迈出第一步

2019-06-20Akamai

互联网上的每一个人和每一件事都依赖于域名系统(DNS)的正常运作。近年来,DNS一直是网络攻击的对象,在2019年当然也不例外。

大多数攻击的目的远比简单地让一家公司网络崩溃或破坏一个网站更加险恶;已知的攻击包括重定向一家组织的部分或全部域名,以获得访问受保护资源的权限、拦截流量甚至获得该域名的TLS证书。组织应定期进行DNS审查和审计。

为什么DNS常被攻击?

DNS对于任何有线上平台的组织都是至关重要的。因此,攻击域名是一个攻击任何线上组织的有效方法,具体途径包括拒绝服务、污损、滥用等方式。

域名不仅代表企业的品牌,也是企业的客户与企业进行业务互动的方式。在当今世界,域名对于网页、语音、视频、聊天、API及公司可以提供或使用的所有服务都至关重要。简而言之,拥有自己域名的控制权对企业的运营至关重要。

对这个问题缺乏重视,是对DNS的最大威胁。许多组织认为,DNS的安装设置是理所当然的,只需配置一次就可以永远保留它。然而,对手便会利用这种忽视来击败对方。而定期进行DNS审查和审计是一项基本的预防措施。

攻击从哪里开始?

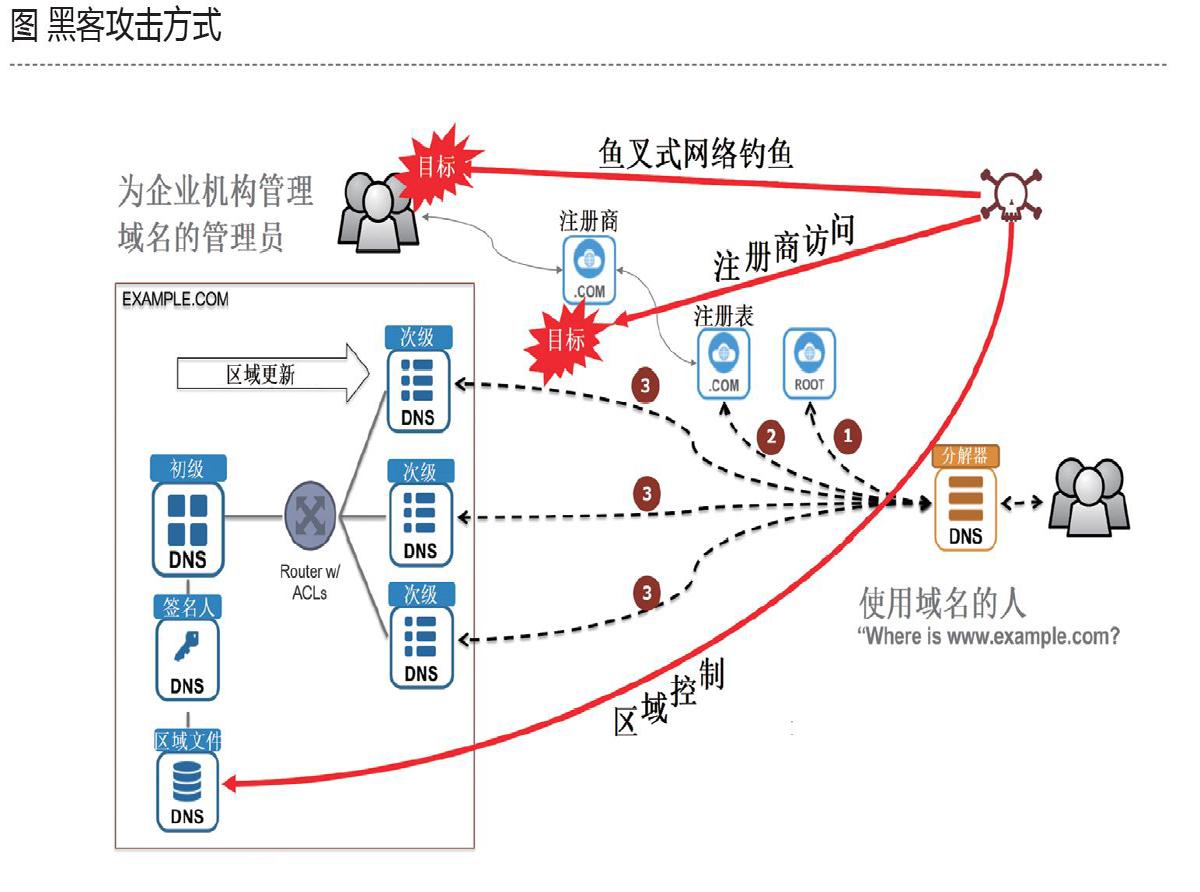

攻击者可以通过DNS根区域、DNS注册中心/顶级域(TLD)(例如.com、.net、.uk、.jp等)、域名注册器、DNS名称注册器(该区域被委派的实体)、DNS区域文件、权威的DNS名称服务器和递归DNS解析器等对其进行攻击。攻击者还可以劫持路由,或以欺骗方式得到DNS服务器的IP地址。综上所述,攻击面十分的广泛。但好消息是DNS本身有较强的抵抗能力,而且也有许多组织关注DNS的安全、稳定和弹性。

第一个重点领域是DNS区域的管理(例如example.com)。DNS区域管理是许多组织在其安全和网络审查中容易忽视的一个问题。不要低估攻击的范围和潜在危害:只要进入并访问DNS区域和/或注册器,攻击者就可以定向输入电子邮件,攻击者通过控制主机引导流量,甚至可以获得TLS证书。

域名注册商和DNS区域文件

除此之外,域名注册商控制域名的权威名称服务器(或称“授权”,delegations)的列表。这些授权包括对有关域具有权威性的DNS服务器的主机名和IP地址。权威的DNS服务器有一个主区域文件的副本,并用“权威答案”回应DNS查询。

近年来,大规模攻击的兴起已经改变了域所有者操作其权威命名服务器的方式。过去,大多数组织在自己的系统上操作权威的命名服务器。而如今,组织有了更多选择。有些域名注册商提供全面服务包,由注册商负责管理和维护域名的完整DNS配置。例如,基于云的提供者如Akamai的Fast DNS可以提供应对DDoS攻击的增强弹性功能,以及简化的基础设施管理。

DNS审查和审计工作

新闻报道、计算机应急响应小组(CERT)和政府通知可能会敦促企业“做DNS审计”,但建议往往到此为止。这篇文章的其余部分是一家组织应该审查的主题领域的集合,以评估他们目前对DNS的“态度”。这些建议是基于Akamai自身经验、ICANN的安全和稳定性咨询委员会(SSAC)、DNS操作分析和研究中心(DNS-OARC)以及其他DNS专家的工作所得出。

审查对域名注册商的访问

按照注册商的要求,检查组织是当前的域管理员,并确保他们符合企业的期望。检查与注册商配置的所有域并确保企业知道企业中有哪些人可以访问注册商的在线门户,同时与这些用户进行确认。

如果用户有多个注册商注册的域名,确保用户向每个注册商重复操作。尽管如此,还是建议用户考虑将注册合并到一个单一的注册商下。同时,找机会核实用户所有的域名都在用户的域名注册审计中—有些人可能已经使用个人账户注册了一个域名,如果他们离开了所在的组织,这可能会导致失去控制。

攻击者会充分利用一家组织所忽略的DNS漏洞。他们会找到没有妥善维护的账户,并对其进行破坏。因此,用户的第一步就是在每个注册商处检查、更新和记录哪些人可以访问哪些区域。

审查域名系统的角色和责任

最少化访问(least access)原则是一个最安全的准则:人们只需要拥有完成其工作所需的最低访问权限。检查能够访问注册商的用户是否是工作职能所必须访问的。除了一次性审查之外,并安排对每个人访问级别进行反复审查。此外,确保至少有两个人可以访问每个注册门户;否则一旦管理员离职,访问权限的丧失将对组织造成灾难性后果。

请记住,攻击者经常利用社交媒体作为网络钓鱼的一部分。他们可以很容易地在社交媒体平台上锁定知名度高的员工,因为他们知道组织在重组、裁员或员工退休后可能会忘记删除注册信息。

员工权限转让

组织的预终止过程应该包括对用户角色的审核。作为审核的一部分,企業应该审核员工对资源的访问权限,比如注册账户或DNS云提供者,并终止所有权限。在合理的情况下,应尽快将权限赋予替代人员或继任人员。终止程序还应更换或撤销离职员工可以获得的所有机密。

除了密码外,还应该包括双重身份验证(2FA)令牌、口头身份验证密码以及组织文件中任何授权员工的登记名单。无论员工离职的情况如何,这些都应当是一种常规操作。也是组织规避威胁的必要手段。

更新所有注册资料

接下来,查看使用者注册的域名相关联的联系信息。确保每个域名的有效期足够长(建议至少一年),并正确设置其中的各选项如自动续约等。一个意外过期的域名可能会产生巨大的财务成本,在最坏的情况下,可能会无可挽回,或是被竞争对手注册。

域名也通常有四个联系点:注册人、技术、管理和账单联系人。企业的注册商可能只会发送特定类型的讯息给这些角色中的一个,在某些争端中,注册人会处于优先位置。确保所有的联系信息是最新的—因为在组织发展壮大、缩小、转移或被并购时,注册联系人的更新问题往往会被忽视。