基于802.1X认证的局域网准入控制技术应用研究

2018-11-09王晓红

王晓红

(中国飞机强度研究所,陕西 西安 710065)

1 引言

随着企业信息化建设的不断深入,在带来高效率、高便利的同时,也给企业局域网信息安全带来了巨大的挑战。而局域网计算机终端的违规接入和违规操作是网络信息安全的主要隐患之一。事实证明,80%的安全问题是由网络内部引起的,例如:内部终端的非法接入、从内部发起的恶意攻击以及内部重要数据被盗用等。而加强内部网络的准入控制是解决网络安全问题的有效手段,只有通过完善的准入控制和终端安全管理才能够真正从源头上控制各种安全事件的发生,遏制由局域网内发起的攻击和破坏。

本文通过对基于802.1x身份认证技术的研究,实现对局域网内用户终端的准入控制和管理,从而提升局域网安全管理水平,保障信息系统安全。

2802.1x协议

802.1x身份认证协议起源于802.11协议,后者是标准的无线局域网协议。802.1x协议的主要目的是为了解决无线局域网用户接入认证问题,但由于它的原理对于所有符合IEEE 802标准的局域网具有普适性,因此后来在有线局域网中也得到了广泛的应用。

802.1x协议是一种基于端口的网络接入控制协议,它是指在局域网接入控制设备的端口这一级对所接入的设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

3 系统设计与实现

为了解决本单位局域网终端管理中存在的问题,有效防护内部网络安全,结合自身网络体系结构,部署实施了基于802.1x认证的准入控制系统。

3.1 系统功能

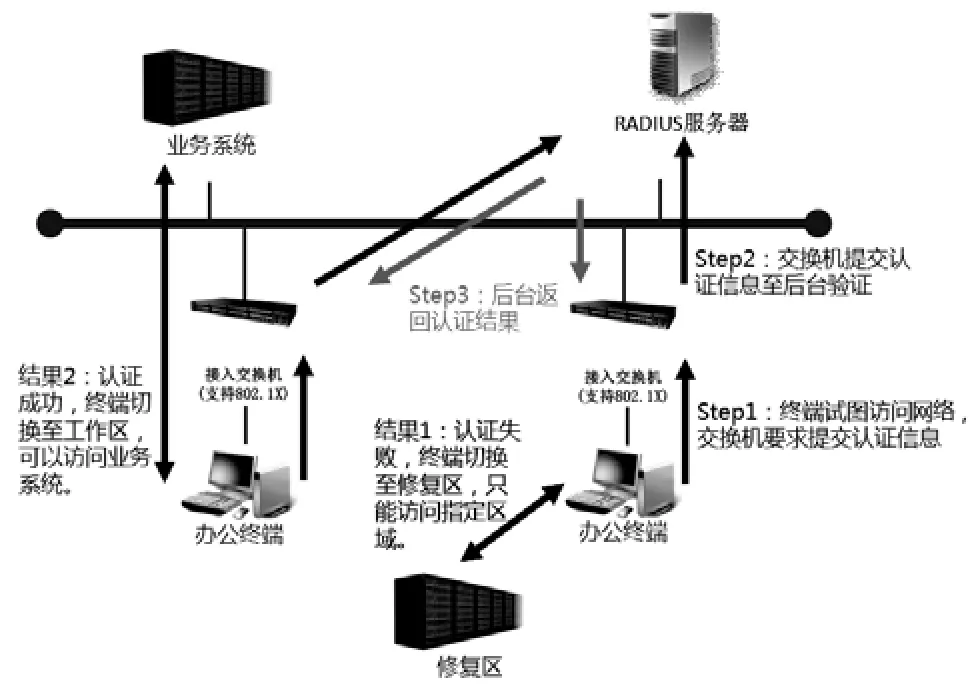

通过采用基于802.1x身份认证的准入控制技术,对进入局域网的所有终端进行严格的身份识别和安全检查,只有通过严格安全检查的合法终端才可接入局域网,访问相应的业务系统;当非法终端进入局域网时,将被严格隔离,在隔离区域内进行修复后方可进入局域网,从而为内部网络构建起一道坚不可摧的防线,整个系统架构如图1所示。

图1 系统架构图

如图1所示,该系统可以有力提升网络的安全防护能力,有效保护局域网内部数据的安全,其功能特点主要有以下三个方面:

(1)网络准入认证

支持802.1x身份接入认证:通过对支持此协议的华为、H3C、锐捷等交换机进行管理,配合RADIUS服务器和认证客户端,实现LAN端口的设备认证,对于无法通过身份认证的终端进行隔离或限制其访问。

(2)终端安全检查

对于通过身份验证的终端再进行全面的安全检查,包括:第三方安全软件的安装、终端进程的运行、系统补丁的检查、Windows各类安全设置等,以保证通过网络准入的终端均保持统一的内部安全标准,对于无法通过身份认证的终端进行隔离或限制其访问。

(3)自动隔离修复

通过VLAN划分建立专门的隔离修复区,引导被隔离的终端访问指定的安全服务器,自动安装各类安全软件、修复安全设置,使其满足准入要求,最终正常访问网络资源。

3.2 系统部署

为了实现以上功能,基于802.1x身份认证的准入控制系统主要从以下几个方面进行部署:

(1)划分区域

根据不同的功能划分出用户区、服务器区和隔离修复区,如图2所示。用户区客户端通过安装认证软件进行注册登记,在接入网络时,系统会检查其用户账户、安全设置和终端合法性,如果发现该客户端不符合安全规定,则将其放入“隔离修复区”,同时引导被隔离的客户端修复安全设置,最终使其可以访问服务器区各类应用系统。

图2 系统部署图

(2)RADIUS认证服务器

用于接收客户端认证请求信息,并进行验证。

(3)RADIUS认证交换机

支持802.1x协议的网络交换机,由该交换机接受客户端的认证请求,并与RADIUS认证服务器完成认证过程。

(4)客户端软件

在客户端上安装的软件,能够根据用户名和密码向RADIUS认证服务器发起认证,并根据服务器的安全策略对客户端进行安全检查,配合交换机的802.1x认证,实现客户端从用户区到隔离修复区的自动切换。

3.3802.1x协议配置示例

为了完成以上部署,实现基于802.1x协议的准入控制,系统要求局域网交换机必须支持802.1x协议,在前期对交换机进行相应的配置。此处以华为交换机为例,说明如何在交换机上配置802.1x认证功能,以实现对终端用户的网络访问权限控制,具体配置如下:

(1)创建并配置RADIUS服务器模板、AAA认证方案以及认证域

#创建并配置RADIUS服务器模板“rd1”

[Switch]radius-server template rd1

[Switch-radius-rd1]radius-server authentication 192.168.2.301812

[Switch-radius-rd1]radius-server shared-key cipher test

[Switch-radius-rd1]quit

#创建AAA方案“abc”并配置认证方式为RADIUS

[Switch]aaa

[Switch-aaa]authentication-scheme abc

[Switch-aaa-authen-abc]authentication-mode radius

[Switch-aaa-authen-abc]quit

#创建认证域“isp1”,并在其上绑定AAA认证方案“abc”与

RADIUS服务器模板“rd1”

[Switch-aaa]domain isp1

[Switch-aaa-domain-isp1]authentication-scheme abc

[Switch-aaa-domain-isp1]radius-server rd1

[Switch-aaa-domain-isp1]quit

[Switch-aaa]quit

#配置全局默认域为“isp1”。用户进行接入认证时,以格式“user@isp1”输入用户名即可在isp1域下进行aaa认证。如果用户名中不携带域名或携带的域名不存在,用户将会在默认域中进行认证。

[Switch]domain isp1

(2)在交换机上配置802.1x认证

#在全局和接口下使能802.1x认证

[Switch]dot1x enable

[Switch]interface gigabitethernet 0/0/1

[Switch-GigabitEthernet0/0/1]dot1x enable

4 结束语

通过对基于802.1x身份认证技术的研究和应用,结合身份认证、安全检查、主动隔离和安全策略等方法实现对局域网终端用户最细粒度的准入控制,保证终端用户符合内网安全规范,有效杜绝各种潜在攻击和违规行为对内部网络所带来的安全风险。随着今后网络技术的不断发展和新技术的不断出现,准入控制技术也应不断改进和继续完善。