浅析SNMP协议public及private弱口令漏洞

2018-11-09唐磊

唐磊

(重庆三峡职业学院信息中心,重庆 404155)

[关键字] SNMP;SNMPUTIL;GFILAN guard;MIB;团体名

1 引言

SNMP(Simple Network Management Protocol)协议[1]是由IETF为网络管理服务定义的应用层通信协议。SNMP网络架构由NMS、Agent和MIB组成[2],包含SNMPv1(采用团体名认证机制)、SNMPv2c(同版本1,提供更多的错误识别代码)和SNMPv3(采用基于用户的安全模型认证机制)三个版本[3]。该协议容易实现且其广泛的TCP/IP应用基础被众多设备厂商支持,用于防火墙、路由器、交换机和网桥等设备。但该协议v1和v2版本存在“public”和“private”团体默认值漏洞[4],攻击者可利用“public”默认值远程读取网络设备信息,利用“private”默认值获取网络设备管理权,对网络进行攻击和破坏,发现并修补此漏洞迫在眉睫。

2 SNMPUTIL及GFI LANguard概述

2.1 SNMPUTIL[5]

SNMPUTIL是基于Windows命令行下的软件,可以用于检测网络服务器的运行环境,支持服务器端口检测、网络代理检测、路由访问IP检测等多种操作模式,帮助用户发现SNMP协议中存在的漏洞,获得更加高级的安全保障。使用语法如下:

snmputil[get|getnext|walk]agent community oid[oid...],其中[get|getnext|walk]为消息类型,agent表示代理进程的IP地址,community表示团体名,即密码,默认是public,oid表示MIB对象ID。

常用命令如下:

snmputil walk主机IP public.1.3.6.1.2.1.25.4.2.1.2列出系统进程

snmputil get主机IP public.1.3.6.1.4.1.77.1.4.1.0列出域名snmputil walk主机IP public.1.3.6.1.2.1.1列出系统信息snmputil walk主机IP public.1.3.6.1.4.1.77.1.2.25.1.1显示系统用户列表

snmputil walk主机IP public.1.3.6.2.1.25.6.3.1.2列出安装的软件

2.2 GFI LANguard[6]

GFI LANguard由GFI公司开发,此软件拥有全面的漏洞评估数据库,含OVAL(2000个以上的检测)和SANS前20名的网络漏洞风险调查报告,通过BugTrag、SANS、OVAL、CVE和其他社区信息资料库等为数据库进行自动更新。GFI LANguard可作出超过15000种漏洞评估,基于每个IP,对网络中多种操作系统(Windows,Mac OS,Linux)进行扫描,识别分类安全漏洞,并提出解决这些问题的工具,在系统被入侵之前修复所有漏洞。

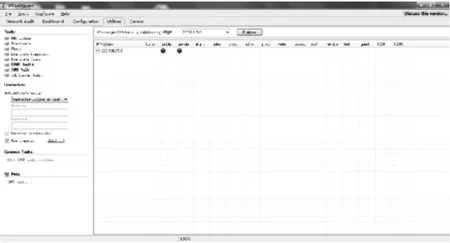

GFI LANguard检查SNMP漏洞有两种方式[7]:这里以GFI LANguard9.0为例,第一种在软件主界面中选择“SNMP Audit”,在IP or range of IPs中输入待检查的IP地址,点击“Retrieve”按钮,即可检测出SNMP中的读写团体名漏洞;第二种在软件主界面中选择“SNMP Walk”,在IP or range of IPs中输入待检查的IP地址,点击“Retrieve”按钮,即可显示出对应设备的MIB[8]信息。

3 漏洞分析

在分析漏洞过程中,这里要用到SNMPUTIL工具及GFI LANguard工具作漏洞详细检查和分析。以我校在一次网络巡检中发现此漏洞为例来说明漏洞的分析过程。

在命令提示符下输入命令:snmputil walk我校网站域名public.1.3.6.1.2.1.1|more,显示出该系统所对应的sysObjectID值(以255字节的16进制数对硬件、操作系统等的说明),sysObjectID值(网络管理子系统供应商授权身份),sysUp-Time(系统网络管理部最近一次重启时间),sysContact(被管理节点供应商名称和联系地址),sysName(被管理节点防火墙型号),sysLocation(该节点所在物理位置)和sysServices(该实体最初提供服务的设置值)。如果要获取系统的if-Number[9]值(网络接口数量),ifTable值(接口条目列表),at值(地址转换映射),ipAddrTable值(公网IP信息)和ipRouteTable值(IP路由表)等信息,在命令提示符下输入命令:snmputil walk学院网站域名1.3.6.1.2.1|more,显示结果如图1所示。

图1 snmputil运行结果

使用GFI LANguard对我校网站进行进一步的检查,使用“SNMP Audit”方式,检查结果中发现界面中的public和private出现红色圆点标记,如图2所示。然后使用“SNMP Walk”方式,检查结果以树形目录方式显示网络中相关信息。点击“NetWork Audit”,出现检查结果报表,其中SNMP信息如图3所示。

图2 GFI LANguard使用SNMPWalk方式检查结果

图3 报表中SNMP信息

通过以上方法可获取整个网络的设备、公网IP、地址转换和路由表等信息,其中设备信息中出现设备型号USG5330及供应商信息Huawei。可知在我校防火墙的SNMP配置中存在public及private弱口令漏洞。以上信息来源于MIB(管理信息库)—被管理设备中的数据库[10],其描述了包含在数据库中的对象或表项。每一对象或表项都有对象类型、语法、存取和状态等四个属性组成[11]。MIB采用树型结构(如图4所示),每个节点分配一个字符串和一个小整数作为OID[12]标号。任意对象的名字就是从root(根)节点到对象节点路径上各节点的标号序列,标号间用点分隔[13]。例如:mib-2节点表示为iso.org.dod.internet.mgmt.mib-2[14],数字表示为1.3.6.1.2.1,interface接口信息数字表示为1.3.6.1.2.1.2[15]。以上信息若被攻击者利用,会对网络造成严重的破坏。

图4MIB结构树

4 漏洞修复方案

通过以上分析可知防火墙中存在团体名[16]弱口令漏洞,通过修改防火墙中SNMP配置命令可修复此漏洞。修复步骤为:

第1步,使用Secure CRT连接防火墙,输入密码登录防火墙进入用户模式;

第2步,在用户模式下输入sys命令进入系统模式,输入如下命令:

重新设置读团体名值

[USG5330]snmp-agent community read读团体名值

重新设置写团体名值

[USG5330]snmp-agent community write写团体名值

允许向网管工作站10.0.100.10发送Trap[17]报文,使用的团体名为新设置的读团体名值。

[USG5330]snmp-agent target-host trap address udp-domain 10.0.100.10 params securityname读团体名值

第3步,输入quit命令退出系统模式,在用户模式下输入save命令保存配置,输入quit命令退出用户模式。

使用GFI LANguard对漏洞修复结果进行验证,当使用“SNMPAudit”方式再次检查我校网站时,检查结果未发现界面中“public”或“private”出现任何标记,如图5所示,漏洞已修复成功。

图5 漏洞修复后检查结果

5 结语

SNMP协议功能强大,在网络管理工作带给用户极大的便利。由于其默认读写团体名被广大用户知道,使其成为了攻击者破坏网络的途径。在网络管理工作中,要养成不使用设备厂商默认密码作为设备登录密码或通信密码的习惯,以免给攻击者留下网络安全漏洞。