美国网络空间攻击与主动防御能力解析

——用于命令与控制的网空攻击装备

2018-09-12

上一期中,我们展开介绍了美国国家安全局(NSA)和中央情报局(CIA)用于实现漏洞利用的网空攻击装备,揭示了美方丰富的漏洞储备及强大的漏洞利用能力。在本期中,我们将对美方用于命令与控制的网空攻击装备与设施进行介绍,展现美方隐蔽而强大的命令与控制能力。

美国国防部军事和相关术语词典将“命令与控制”(Command and Control)定义为:“在完成任务期间,由指定的指挥官对指派和附属部队行使权力和指挥,也称为C2”。该定义被延伸到网络空间,通常用以描述攻击者利用命令与控制基础设施向受害者发送命令与控制指令的行为。在通常的网络入侵行动中,攻击者需要和已经进入目标网络/系统的恶意代码进行通信,发送指令并获取数据,因此需要使用用于命令与控制的工具,尽可能地以安全、隐蔽的方式实现攻击者与植入恶意代码之间的通信。类比于传统空间中的谍报或特种作战行动,就像是由特工人员使用隐匿交联通道指挥被策反的“鼹鼠”开展情报窃取或蓄意破坏行动的过程。

为实现上述目的,NSA在全球范围构建了大规模的隐藏基础设施,并通过部署在骨干网节点的“混乱”(TURMOIL)系统,进行数据的捕获和注入。在本专栏的第四期,我们曾简要介绍了NSA“湍流”(TURBULENCE)框架下的信号情报获取系统TURMOIL,其依靠RAMPART-A等项目,能够对互联网数据进行获取和注入。据相关披露,截至2013年,NSA至少已经建立了13个RAMPART-A站点,通过与其他国家合作的方式,获得互联网接入点。例如NSA曾与德国联邦情报局(BND)合作,由BND提供进入德国电信公司法兰克福互联网交换机中心的通道,NSA提供复杂的设备。此外,NSA还能够从包括海底光缆在内的70余种线缆中获取数据,进而获得全球范围的信息获取与流量注入能力,并通过秘密的通信网络将数据回传到NSA。依靠这些基础设施和NSA的先进能力,美方能够将恶意软件获取的数据从其控制的互联网接入点中抽取出来,同样可以将C2指令通过其控制的接入点注入到互联网中,并且能够仿冒任何国家的IP地址,这使得美方具备了极强的高级反溯源能力。

在具体的C2装备方面,美方同样展现出了强大的一面。2017年4月,“影子经纪人”(The Shadow Brokers)曝光了一系列有关NSA的资料,其中包括一个名为“SWIFT”的文件夹(SWIFT即环球同业银行金融电讯协会,为国际银行间结算提供通讯业务),内容为美方对中东和拉美地区银行SWIFT系统的几起攻击行动,包括针对EastNets SWIFT服务局的攻击行动JEEPFLEA_MARKET(具体目标为迪拜、比利时和埃及)和针对BCG SWIFT服务局的攻击行动JEEPFLEA_POWDER(目标为巴拿马和委内瑞拉,据资料显示该行动当时并未成功)。

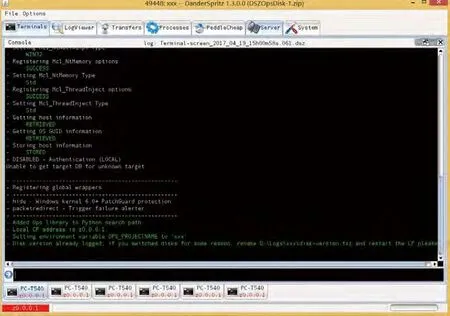

安天CERT对上述事件进行了复盘分析,攻击者使用了我们在本专栏第七期中提到的“香蕉合唱团”(BANANAGLEE)工具,利用防火墙漏洞进入内网,之后在内网进行横向移动,最终获取了多个服务器的控制权,窃取重要数据。在这一过程中,攻击者使用了DanderSpritz(DS)平台与植入的恶意软件进行C2通信。DS是一个命令与控制平台,相关披露最早出现在棱镜事件中,后由影子经纪人曝光,该平台上的攻击工具和插件非常丰富且标准化,一旦DS的载荷植入远程主机即可方便地实现对植入物的命令与控制。DS平台可以通过正向、反向、激活包三种方式与受害者建立连接,正向连接即攻击者通过平台主动与植入目标的恶意软件建立连接;反向即攻击者监听指定端口,等待恶意软件发起连接;激活包即攻击者向恶意软件发送一个trigger包,用来激活潜伏的恶意软件。同时,通过分析发现,DS平台在通讯过程中严格加密,使得安全分析人员即使捕获了载荷样本也很难破解通信内容(图1)。

通过DanderSpritz攻击平台,情报作业人员可以使用数百个插件进行组合来实现相应功能,对目标设备进行全方位的控制。这些插件体现了如下架构风格——不再采用功能高度复杂的单一木马模式,而是把功能拆解成高度独立的小模块,这种拆解的粒度,几乎到了“原子化”的程度,即使在简单如获取系统信息的操作中,也把类似获取环境变量、语言集、网络状态等都作为一个独立的小模块,这将保证系统作业可以完全按需展开,从而最大化的保证作业的谨慎和静默,以规避网络与主机侧基于特征检测机制的匹配发现,从而确保命令与控制行为的隐蔽性,进而保证其进攻性网空行动的安全性。

此外,NSA先进网络技术组(ANT)开发的“拇指水”(HALLUXWATER)和“水源”(HEADWATER)装备也包含命令与控制模块。HALLUXWATER是针对华为防火墙的装备,利用“涡轮熊猫”(TURBOPANDA)注入工具与NSA的攻击者通信,使攻击者能够隐蔽地对内存进行读写操作和执行程序。HEADWATER是针对华为路由器的攻击装备,利用数据网络技术组(DNT)的“粉碎机”(HAMMERMILL)注入工具来控制驻留型后门,捕获并检查通过主机路由器的所有IP数据包。

图1 DanderSpritz远程控制平台

CIA同样开发了各种用于命令与控制的装备。2017年5月,维基解密在“7号军火库”(Vault 7)中披露了“雅典娜”(Athena),该装备能够感染所有版本的 Windows设备(Windows XP至Windows 10),并实现对目标设备的远程命令与控制,一旦安装在目标设备上,恶意软件就会提供包括配置和任务处理在内的远程命令与控制功能。

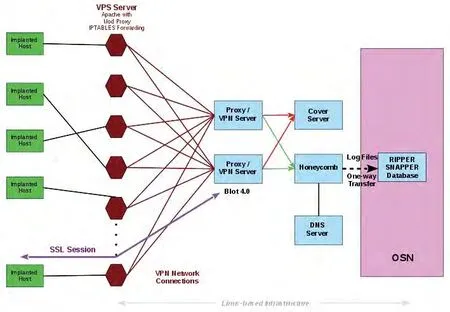

另一款CIA的攻击装备“蜂巢”(Hive)则更具代表性。Hive是一款具有隐蔽通信能力的命令与控制平台,在Vault 7及后续的“8号军火库”(Vault 8)中都进行了披露。通过Hive,CIA情报作业人员能够以安全隐蔽的方式与被控设备进行通信。首先,被植入主机发出的流量会通过虚拟专用服务器发送到CIA的代理服务器,Hive会通过特定的方式区分主机的正常流量和植入物发送的流量,把流量分配到不同的服务器,对于正常的流量会返回正常的结果,对于植入物发送的流量会在识别后分配到CIA的后台服务器进行处理。同时,Hive的控制端与植入物之间通过加密通信传输C2指令和数据,这样即使植入物被发现,由于难以掌握攻击者通信的特征和加密方式等,也很难通过互联网溯源到CIA(图2)。

对于物理隔离的网络,美方也能通过多种方法实现命令与控制。在本专栏的第六期中,我们曾介绍过一款CIA用于突破物理隔离的恶意软件“野蛮袋鼠”(Brutal Kangaroo),能够通过感染U盘进入内网,并能够在多个控制的内网节点间建立隐蔽的通讯网络,之后通过U盘摆渡的方式实现命令与控制,传递数据和指令;NSA的“吼猴”(HOWLERMONKEY)是一组中近距离射频收发器,大小只有几毫米到几厘米,十分便于隐藏,能够分别配合其他装备进行射频通信,结合人力情报作业,实现不依赖于网络连接的命令与控制;NSA 的“阴暗恶棍”(SOMBERKNAVE)则试图利用目标自带的802.11设备建立无线网络连接,该恶意软件能够控制计算机的802.11网络设备,尝试搜索无线接入点,一旦有可用的网络连接,该软件便能够与攻击者建立通信,接受指令,下载新的载荷,进行进一步的入侵。

通过上述的介绍可以看出,以NSA、CIA为代表的美方情报部门开发了一系列具有命令与控制能力的攻击平台和武器装备,功能原子化、目标全覆盖,且针对不直接与互联网联通的“物理隔离网络”也进行了能力适配,再次体现了美方网络空间攻击装备模块化、全平台、全能力的特点。面对这种情况,对于我国的关键信息基础设施防护来说,必须建立客观的敌情想定,立足于与被保护关键信息基础设施业务重要作用相适应的威胁假设,设计、建设与实施综合的防御体系。假定敌方已经侵入我方内网,以及假定敌方已经建立了C2通道,开展积极协同的网络安全对抗。

图2 Hive架构

具体来说,参考网络安全叠加演进模型,首先在基础结构安全方面,需要设计合理的网络架构,增强网络的可管理性,认真落实漏洞与补丁管理、策略管理、统一信任管理等安全措施,并通过合理配置与安全加固,收缩攻击面,提升对手获得控制权的难度与成本。在全面纵深防御方面,要确保安全防护措施与信息系统物理和环境、网络和通信、设备和计算、应用和数据等各个逻辑层次深度结合,并全面覆盖信息系统的每一个角落,在对手可能的通信路径上,设置多个安全监测点与防御点,并通过合理的安全规则设置(如防火墙规则等),进一步限制对手的 行为。同时,坚持“面向失效的设计”理念,考虑每一项安全手段失效的“后手”,做到层层防御,提高发现威胁的可能。对于某些高信息价值、高防护等级的网络来说,可以根据业务情况,构建基于白名单的安全环境,限制程序、主机的网络访问行为,对于白名单规则以外的访问行为一律认为非法。在基础结构安全和全面纵深防御的基础上,需要建设全面持续的监测系统,通过对信息的汇聚和分析,实现全天候全方位的态势感知能力,同时结合内外部威胁情报,及时发现威胁,并依靠相应的安全团队和响应与处置系统,进行威胁猎杀,及时止损。

在之后的文章中,我们将继续关注美国网空攻击装备体系,展现美国在其他方面的网空攻击作业能力,敬请期待。