物联网WSS簇间节点安全链路模型

2018-07-19周伟伟

周伟伟 郁 滨

(解放军信息工程大学 郑州 450001) (zww15238060801@163.com)

物联网(Internet of things, IoT)将传感器嵌入车辆、公路、建筑、桥梁、工业设备等物体中,实现物与物、物与网以及物与人的实时交互和融合[1].物联网无线服务系统(wireless service system, WSS)由中心控制台、簇头节点和簇内的终端节点3级结构组成.簇头节点负责网络中数据的中继.在整个WSS中,人员、设施设备和网络配置的管理与控制由数据计算能力较强的中心处理机实施,该处理机与中心控制台通过安全通道相连.每个终端传感器节点均由一个64 b的硬件标识码唯一确定,与该标识码对应的安全属性信息存储在簇形结构服务器中并上传至控制中心.

WSS的数据采集范围广、可扩展性好、部署快捷等特点使其广泛应用于诸多领域.与此同时,安全性已成为制约WSS发展的一个关键问题.传统的加密技术难以实现簇形结构间通信链路和节点的匿名性保护,同时不能为源簇形结构提供有效的可信性认证服务.

目前,WSS簇间节点安全链路方面的研究主要集中在传输数据本身的防护,缺乏节点及链路的可信性认证和匿名性保护.现有安全链路防护技术主要包括可信性认证和安全链路传输.

可信性认证[2-5]通过验证用户身份的合法性、平台真实性以及完整性实现对接入网络中所有节点的安全性评估;Gong等人[6]提出在可信网络链接中加入认证机制、初始状态安全策略和实时状态策略来解决传统可信认证无法动态跟踪用户状态信息的问题,但该方案并未有效保护网络中节点的隐私性;文献[7]利用基于信任机制的通信协议重构SoC与其他模块之间的关系,保护系统分配给SoC模块IP的隐私性,但该拓扑结构并不适用于WSS网络环境且未对用户平台的属性信息进行验证;针对属性信息的认证问题,Tsai等人[8]给出了基于非对称双线性对和动态随机数生成器的可信认证机制,通过属性库比对用户访问的合法性,同时实现了用户与中心的身份认证、密钥协商和用户的不可追踪性等功能,该方案对防止用户平台越权访问具有明显优势,但用户的不可追踪性和非匿名性使系统的抗非法入侵及流量分析的性能下降;Jiang等人[9]指出Tsai的双向可信认证方案容易遭受服务提供商伪造攻击且在用户卡丢失后不能及时注销控制台中的用户信息;为了避免上述安全缺陷,文献[10]提出了基于云服务平台的分布式安全认证和接入方案,该方案利用可关联的数字证书标记控制中心的授权时间以及用户信息,提供实时的有效期更新、服务提供商验证和证书撤销机制,解决了服务提供商伪造攻击和用户信息无法注销问题,但方案未设计匿名性保护机制,用户隐私性信息容易泄露.上述方案均存在不适用于WSS网络拓扑结构、缺乏可撤销的信任证书机制和无法提供匿名性保护的问题,同时不能抵御根服务器与协商器共谋时向源簇形结构发起的篡通攻击(Rudolph攻击).

安全链路传输[11-12]将数据信息加密处理后依据链路地址从目标簇形结构安全传送到源簇形结构并解密呈现给用户平台.该技术的关键在于链路地址信息的获取、数据加解密机制的设计以及前向和后向匿名性的防护;文献[13]基于动态博弈的思想提出针对不同攻击计算链路传输的最优化策略,但收益函数中参数难以确定,且未考虑链路的匿名性问题;Lu等人[14]设计了一种在簇形无线传感器网络中运行的安全传输协议,该协议通过身份的数字证书和基于身份的在线离线数字证书并配合公钥算法保证链路中的数据传输安全,但公钥加解密传输机制降低了系统的处理效率;通过在链路中增加密钥协商机制,文献[15]提出了簇间节点对称密钥加解密传输方案,但该方案缺乏链路的匿名性保护策略;针对链路中簇形结构的隐私性问题,He等人[16]设计了一种基于Hash链的密钥更新策略和替代身份签名相结合的安全链路传输系统,但该系统仅实现了有限的匿名性,链路的中继节点可以通过前向追踪获取源节点的部分隐私信息;Saxena等人[17]提出了一种抵御短报文泄露攻击的安全传输方案,但仍未解决链路的匿名性问题.

上述针对安全链路的研究主要集中在单一的平台可信性认证或者传输数据安全,未将两者结合对WSS簇间节点安全链路进行防护,且现有可信认证机制和安全链路传输机制均缺乏节点及链路的匿名性保护,容易遭受窃听、流量分析和Rudolph等攻击.

本文结合WSS网络拓扑结构的特点和对称双线性对映射,提出了一种基于可信第三方的簇间节点安全链路模型,分别构建了WSS可信认证与注册、簇形结构地址查询和簇间安全链路传输的协商流程,给出了簇间安全链路协议的UC安全性证明.最后,实验对比了本文方案与其他簇间节点安全链路方案的抗攻击性能及匿名度变化规律.

1 CSTM模型设计

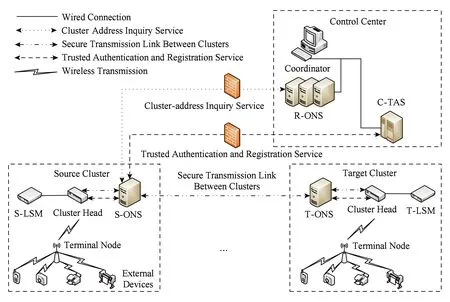

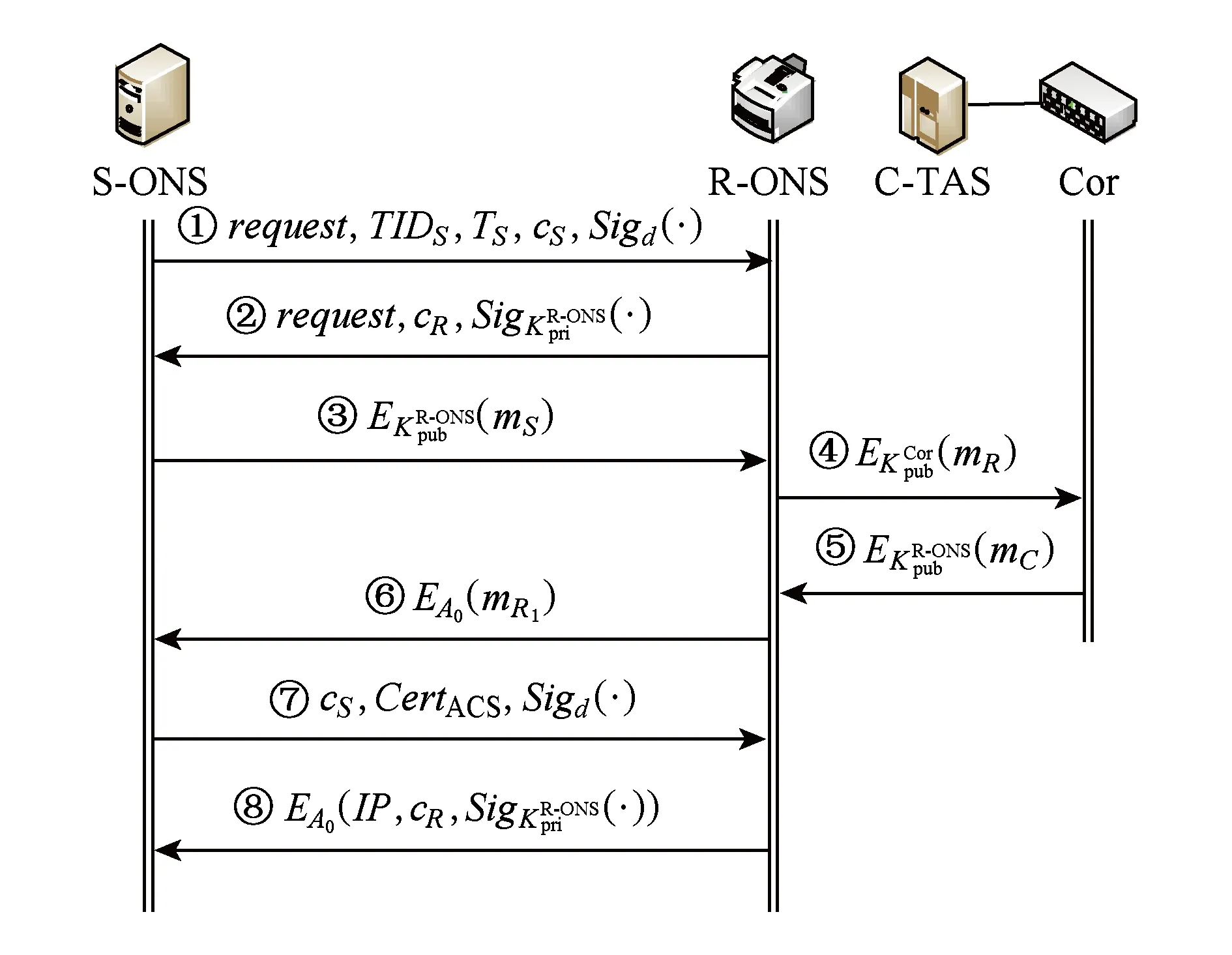

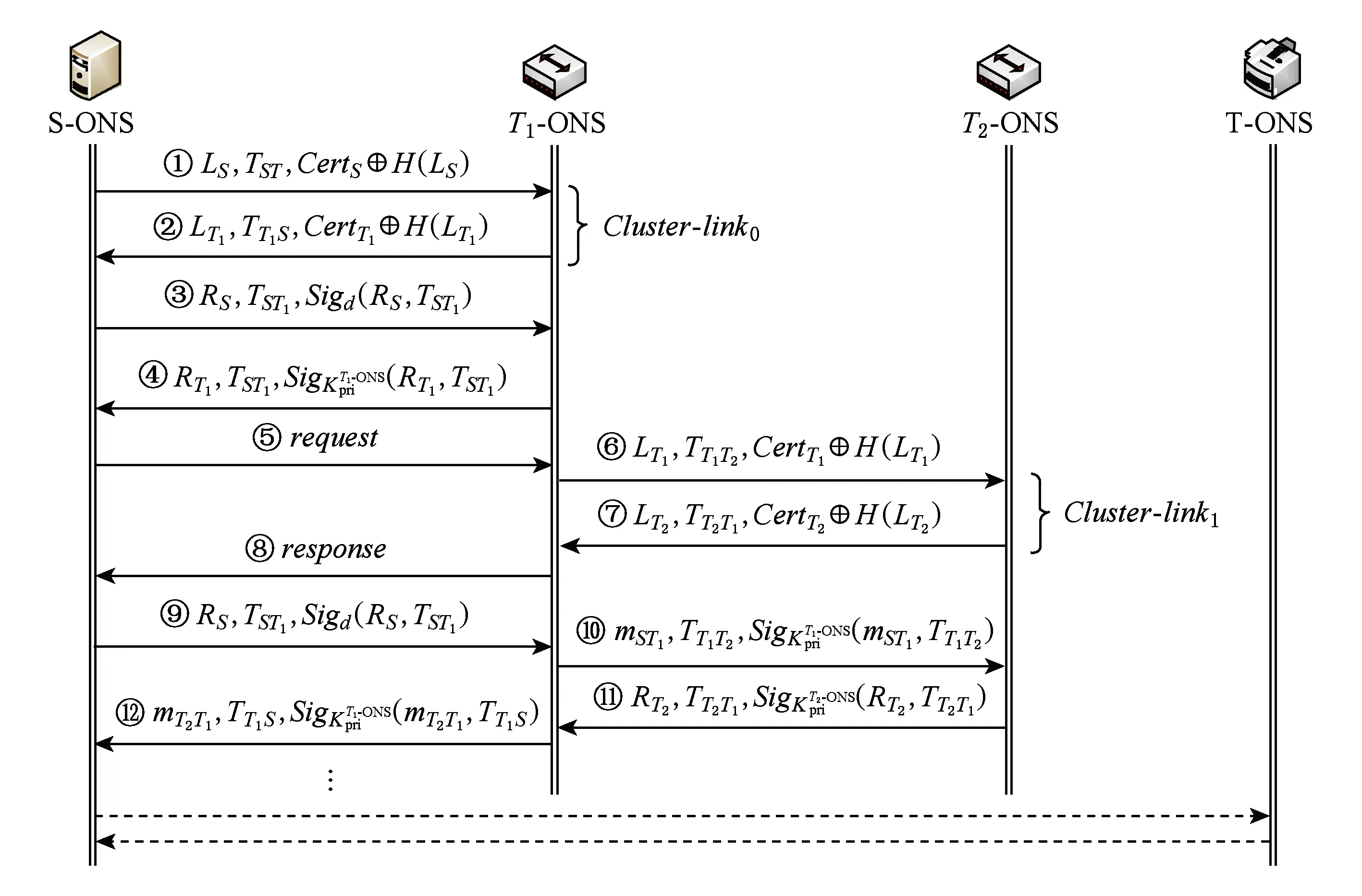

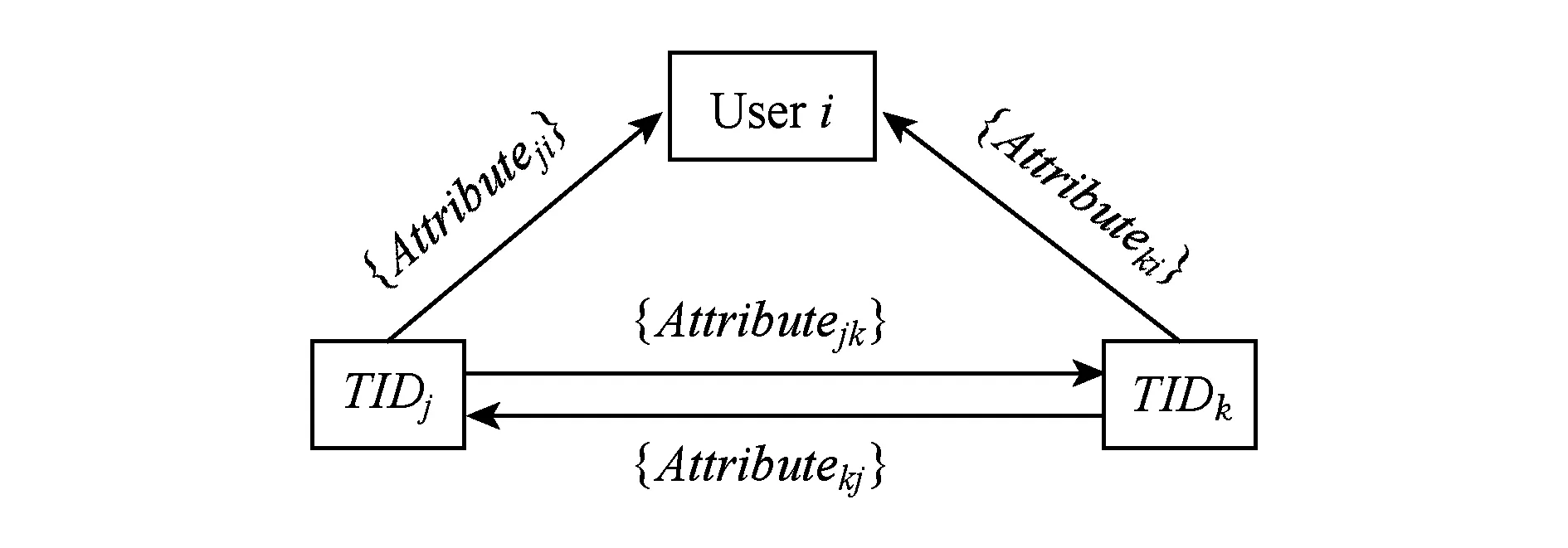

依据现有物联网WSS安全传输机制的特点,在控制中心的协调器中嵌入簇间可信认证服务器(clustered-trusted authentication server, C-TAS)模块,同时在对象名解析服务(object name service, ONS)匹配机制中增加可信匿名认证操作对请求发起方对象名解析服务器(source-object name server, S-ONS)的簇头身份合法性及软硬件平台的可信性进行认证.簇间安全传输链路保证了不同簇形结构间物品信息传输的安全性.基于簇形结构的物联网WSS簇间节点安全链路模型(secure transmission model between the clusters, CSTM)如图1所示:

Fig. 1 Framework of CSTM图1 CSTM模型架构

在物联网WSS中,终端节点、簇头节点和控制中心构成了物品信息获取、传递和查询的3层拓扑结构.WSS簇间节点安全链路模型为网络提供可信认证与注册服务、簇形结构地址查询服务和簇间安全链路传输服务.其中,可信认证与注册服务是指控制中心利用C-TAS为通过簇头节点身份认证和S-ONS安全性认证的簇形结构生成临时的用户名和身份信息;ONS根服务器(root-object name server, R-ONS)验证源簇形结构临时用户名和身份信息的合法性,当验证通过时,控制中心将目标通信链路服务模块(target-link server module, T-LSM)的寻址方式发送到源通信链路服务模块(source-link server module, S-LSM),实现簇形结构地址查询服务;源簇形结构利用获取到的地址信息和路由信息与目标簇形结构构建一条簇间安全传输链路,依据源簇形结构向目标簇形结构的链路节点顺序及相邻节点间的会话密钥,T-LSM采用公钥加密机制对目标簇形结构中的物品信息层层嵌套加密,加密后的物品信息每经过一个中继节点被解密一层,同时校验转发数据的完整性和传输链路的真实性,链路中的数据帧均通过填充机制使帧长度保持一致以防止流量分析攻击.

1.1 条件假设

设GF(p)是特征p的有限域,p为一个已知的大素数,GF(p)的域表示为FR,GF(p)上的椭圆曲线方程可表示为E:y2=x3+mx+n,其中,m,n∈GF(p)且(4m+27n) modp≠0恒成立.U=E(GF(p))为椭圆曲线E上所有点的集合.例如,E(GF(11)):y2=x3+2x+9,则集合U={∞,(0,3),(0,8),(1,1),(1,10),(3,8),(4,2),(4,9),(5,1),(5,10),(7,5),(7,6),(8,3),(8,8)}.

令P是椭圆曲线E上随机选取的一个点,l为P的阶且l的值足够大,S为生成椭圆曲线E的种子,h=H(S)且H(·)为输入l位的杂凑函数,由P生成的椭圆曲线循环子群G={∞,P,2P,3P,…,(l-1)P}对于参数组(p,FR,S,m,n,P,l,h)的离散对数问题是难解的.椭圆曲线E的私钥Kpri为[1,l-1]中随机选取的正整数d,公钥Kpub可表示为Kpub=dP.任意选取[1,l-1]中除d以外的正整数k,利用Kpub和kP计算kKpub的Diffie-Hellman问题是困难的.

定义1. 双线性映射[18].设Q1是U=E(GF(p))上的一个循环子群,Q2是GF(p)上的一个乘法子群,则e:Q1×Q1→Q2称为双线性映射.映射e满足3个特点:

1) 双线性.对于∀u,v∈Q1,w∈Q2,满足e(u+v,w)=e(u,w)e(v,w),对于∀u∈Q1,v,w∈Q2,满足e(u,v+w)=e(u,w)e(v,w).

2) 非退化性.在循环子群Q1中,∃M,N∈Q1,使e(M,N)≠1成立.

3) 可计算性.对于任意的M,N∈Q1,e(M,N)在计算上是可行的.

WSS控制中心的C-TAS向网络中所有的簇形结构公开参数组(p,FR,S,m,n,P,l,h)、Kpub、签名验证算法SigVer及椭圆曲线加密解密算法ED.

假设1. WSS中各簇头节点具有最短路径路由选择、密钥协商、数据加解密以及签名验证等功能.

假设2. 控制中心和簇形结构中的T-LSM具有较强的计算和信息处理能力,在可信认证与注册机制、簇形结构地址查询机制和簇间安全传输机制中负责生成随机数、签名验证、对称密钥加解密、完整性校验、杂凑函数运算等.

假设3. 各簇形结构、控制中心、R-ONS,C-TAS,S-ONS,T-ONS以及S-LSM之间具有准确的时钟同步机制,保证数据帧的新鲜性,防止链路中的重放攻击.

假设4. R-ONS和C-TAS都由协调器认证通过且持有固定有效期的签名证书,证书有效期可更新.在证书有效期内,控制中心的协调器认为R-ONS和C-TAS的身份是可信的,其证书格式分别为CertR-ONS={IDR-ONS,NameCor,DataR-ONS,LFR-ONS,KpubR-ONS,ET,SigKpriCor(IDR-ONS|NameCor|DataR-ONS|LFR-ONS|KpubR-ONS|ET)}和CertC-TAS={IDC-TAS,NameCor,DataC-TAS,LFC-TAS,KpubC-TAS,ET,VerKpriCor(IDC-TAS|NameCor|DataC-TAS|LFC-TAS|KpubC-TAS|ET)},其中ID是证书序列号和签名验证算法标识符,Name与Data分别为证书颁发者名称和颁发时间,LF是证书有效期,KpubCor与KpriCor,KpubR-ONS与KpriR-ONS,KpubC-TAS与KpriC-TAS分别为协调器Cor,R-ONS和C-TAS的公私钥对.

假设5. 噪声源生成的伪随机序列具有较好的随机特性,不存在攻击算法能够从已生成的随机序列推测出下一阶段噪声源的输出.

假设6. C-TAS中隐私认证机构(privacy certificate authority, PCA)能够检验背书密钥证书(endorsement key credential, EKC)的有效性,且分别与直接匿名认证机构(direct anonymous attestation executor, DAA-E)和S-ONS共享会话密钥KE和KS.

1.2 可信认证与注册

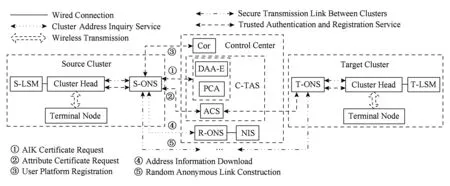

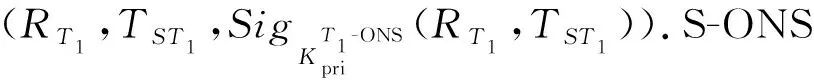

用户通过源簇形结构中的簇头节点和S-ONS向T-ONS发起数据传输请求时,首先需要向控制中心申请源簇形结构平台的可信认证和注册服务.S-ONS、控制中心和S-ONS之间的消息响应流程如图2所示:

Fig. 2 Message response process of secure link in WSS图2 WSS安全链路消息响应流程

源簇形结构用户利用S-LSM和S-ONS向控制中心的PCA和DAA-E申请身份认证并获取DAA-E签发的身份证言密钥(attestation identity key, AIK)证书,实现用户平台的真实性验证.当验证通过后,用户收集平台的完整性度量和标识并向属性证书服务器(attribute certificate server, ACS)发送完整性报告信息,ACS收到消息后验证用户身份和完整性信息,调用属性数据库匹配用户的属性访问权限,将用户属性访问权限和完整性匹配结果以属性证书的形式下发给源簇形结构,完成用户平台的完整性验证.平台的真实性验证和完整性验证共同构成用户的可信认证.当用户平台的可信性验证通过后,控制中心协调器(coordinator, Cor)对用户的AIK公钥进行认证,认证通过后执行注册服务.具体的可信认证及注册流程如图2中步骤①~③所示.

1.3 簇形结构地址查询

用户与C-TAS,Cor完成可信认证和注册服务后,源簇形结构中的S-ONS和R-ONS建立一条匿名安全链路.Cor为S-ONS颁发T-ONS地址查询证书并通告R-ONS.在证书有效期内,S-ONS利用T-ONS地址查询证书可多次请求R-ONS,完成T-ONS地址查询操作.R-ONS与节点信息服务(node information server, NIS)模块相连接,NIS可为R-ONS提供源簇形结构与请求访问的目标簇形结构的链路权限合法性匹配服务,同时可快速查询相应T-ONS的有效链路地址信息.具体的簇形结构地址查询服务流程如图2中步骤④所示.

1.4 簇间安全链路传输

用户接收到R-ONS发送的目标簇形结构地址信息后,S-ONS启动随机的最短路由路径服务,S-ONS与T-ONS之间选取的每一个链路节点均成功通过控制中心的可信性认证和注册.用户和链路中的第1个节点通过控制中心及Diffie-Hellman协议实现会话密钥的协商.其他节点依次与前一节点建立匿名连接,同时与S-ONS协商会话密钥.S-ONS向T-ONS发送秘密信息时,利用椭圆曲线加密算法按其通过的链路节点顺序由后至前层层嵌套加密.在匿名安全链路的传输过程中,加密后的秘密信息每经过一个节点被相应的会话密钥和算法解密一次,直到数据传输到T-ONS时秘密信息被解析出来并传递到目标簇形结构.当秘密信息由T-ONS向S-ONS转发时,由于链路中各节点的匿名性原则,消息每经过一个节点被加密一次,当传递到源簇形结构时,S-ONS对密文层层解密,将明文呈现到用户端.在整个链路中,由于密钥协商过程的匿名性,仅S-ONS具有链路中所有节点的加解密密钥,其他节点及攻击者只有获取路由路径中所有节点的加解密密钥才能对安全传输链路实施有效攻击.该传输机制有效保证了信息传递的机密性和前向安全性.具体的安全链路传输流程如图2中步骤⑤所示.

2 CSTM协商流程

针对目前WSS簇间节点数据传输缺乏匿名性和可信性认证问题,基于CSTM模型架构在源簇形结构、控制中心和目标簇形结构之间设计实现了用户注册、目标地址信息下载和簇间可信安全链路建立的具体协议流程,保证源簇形结构在链路传输中的匿名性、用户接入平台的可信性和恶意访问行为的可追查性.

2.1 用户注册

在CSTM模型中,用户注册的协议流程包括平台真实性验证、平台完整性验证和注册.

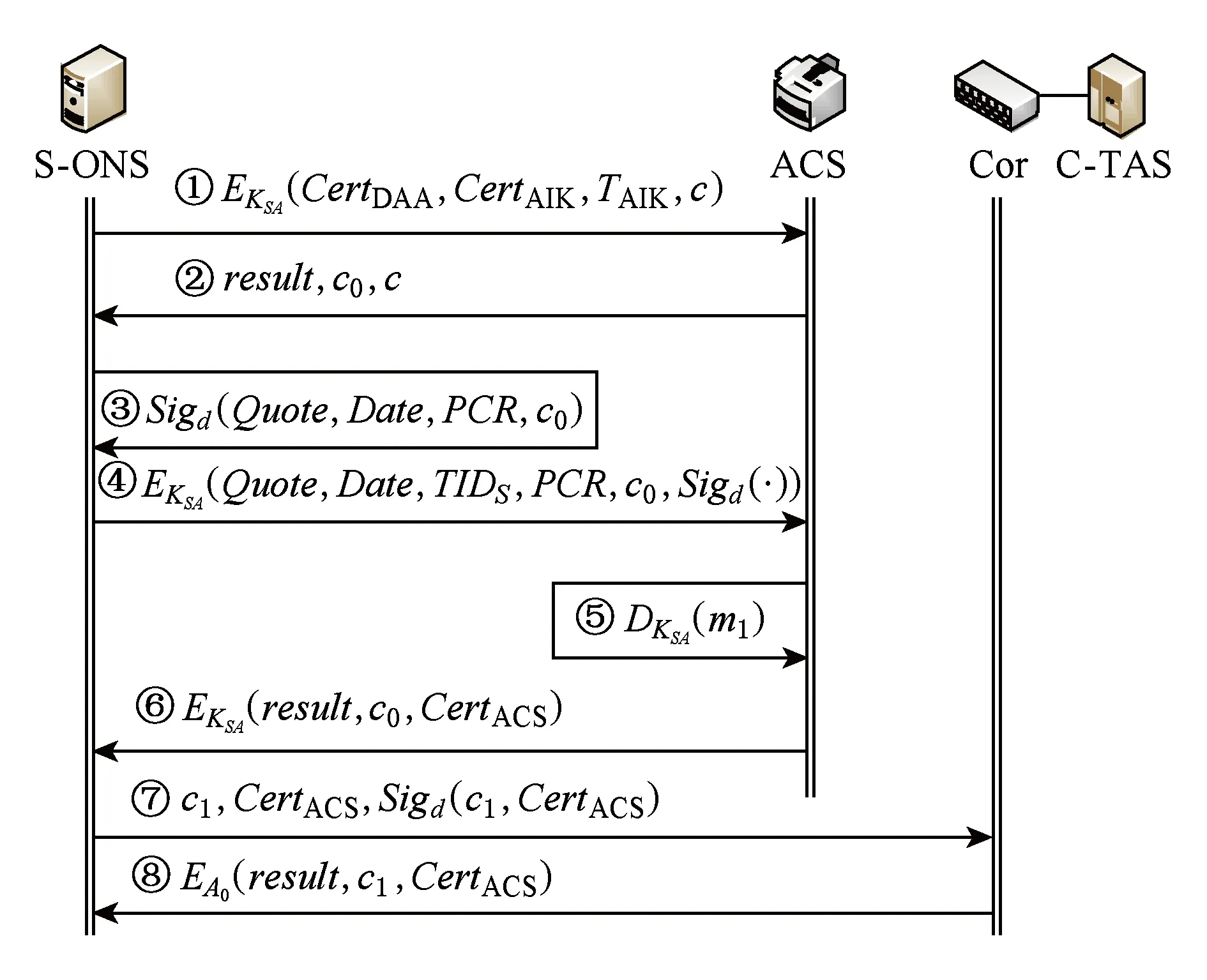

用户注册前平台的真实性验证流程如图3所示.该协议可分为4个阶段:初始化阶段、DAA和属性证书申请阶段、签名阶段和协调器验证阶段.图3中步骤①~⑤为DAA证书申请阶段,步骤⑥为申请验证阶段,步骤⑦为协调器验证阶段.

Fig. 3 Authenticity verification process of user platform图3 用户平台真实性验证流程

1) 初始化阶段

DAA-E筛选大素数p和有限域GF(p),选取参数组为(p,FR,S,m,n,P,l,h)的椭圆曲线E,依据定义1构造群Q1和Q2.对于P1∈Q1,P2∈Q2,由随机数发生器选取x,y∈R[1,l-1]作为私钥,则公钥为X=xP2和Y=yP2,向网络公开椭圆曲线参数组以及P1,X,Y,P2.

2) DAA证书申请阶段

① S-ONS向PCA发送的消息(EKS(IDS‖CertEK),K,fK,s,RS,MACKS(EKS(IDS‖CertEK),K,fK,s,RS)),PCA作为DAA证书下发过程中唯一的可信第三方,首先验证MACKS(·)和CertEK是否有效,若验证有效,则PCA与S-ONS建立安全链接.其中,CertEK为EKC,s为会话标识,IDS表示S-ONS的身份标识码,MACKS(·)表示带密钥的消息校验码,H(·)为杂凑函数,f为S-ONS的内部秘密数据,RS=H(IDS),K=kP1,fK=fkP1且f,k∈GF(p).

② PCA选取K1∈R[1,l-1]并向DAA-E发送消息(EKE(K1),K,fK,s,RS,MACKE(EKE(K1),K,fK,s,RS)),DAA-E验证MACKS(·)的有效性,然后解密获取K1,利用函数F计算DAA-E与S-ONS之间的会话密钥KSE=FK1(Rs,RE).

③ DAA-E向PCA发送消息(IDE,s,RS,RE,MACKE(IDE,s,RS,RE)).

④ PCA验证MACKE(·)的正确性,验证通过后向S-ONS发送消息(EKS(K1),RE,MACKE(EKS(K1),RE)).

⑤ S-ONS计算会话密钥KSE=FK1(Rs,RE),然后DAA-E向S-ONS发送消息(EKSE((x+fxy)K‖TIDS),MACKSE(EKSE((x+fxy)K‖TIDS))).S-ONS计算C=k-1(x+fxy)K=(x+fxy)P1并保存(P1,yP1,C).其中,(P1,yP1,C)为DAA-E关于f签发的DAA证书CertDAA,FK1表示带密钥的会话密钥生成函数,TIDS是为了保护源簇形结构匿名性生成的临时身份,r为DAA-E临时生成的随机数,且TIDS=H(IDE‖p)⊕RS⊕r.

3) 申请验证阶段

4) 协调器验证阶段

基于访问权限数据库的属性证书完成对源簇形结构用户平台的完整性验证和授权,具体的响应流程如图4所示:

Fig. 4 Integrity verification process of user platform图4 用户平台完整性验证流程

① S-ONS向ACS发送平台完整性验证请求.其中,KSA为S-ONS和ACS的共享密钥,c为会话的消息标识.

② ACS收到消息后利用消息中的CertDAA,CertAIK和TAIK验证用户平台的真实性,并将验证结果返回S-ONS.其中,c0为会话的消息标识.

③ S-ONS调用S-LSM收集平台的PCR,完整性度量日志Data和其他信息Quote并利用AIK私钥对完整性报告签名.

④ S-ONS将完整性报告、和签名信息Sigd(·)用KSA加密后发送给ACS.

⑤ ACS收到密文后解密验证签名信息的有效性以及完整性报告的正确性,验证通过后查询属性数据库中与TIDS绑定的信息,该绑定信息包括TIDS可访问的目标簇形结构集合和属性集,ACS将属性数据库中的绑定信息嵌入属性证书CertACS.

⑥ ACS以密文的形式将CertACS下发至S-ONS.

⑦ S-ONS收到CertACS后,向Cor发起基于属性证书的完整性验证挑战.

⑧ Cor收到连接请求后,通过C-TAS解析CertACS并验证平台的完整性度量信息,验证通过后存储与TIDS绑定的目标簇形结构集合和属性集.

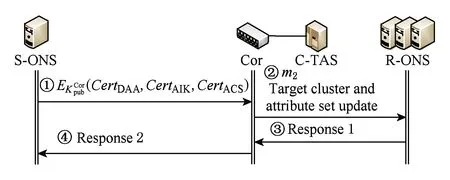

源簇形结构用户与Cor之间的注册流程如图5所示.

S-ONS在获取到CertDAA,CertAIK和CertACS后,向Cor发送用户注册申请.Cor利用C-TAS验证证书的合法性,完成平台真实性和完整性认证,保证用户平台可信.验证通过后,Cor提取CertACS中的TIDS及其绑定的目标簇形结构集合和属性集并向R-ONS发送同步消息.R-ONS接收消息并将绑定信息存储到服务器秘密存储区域.Cor将响应报文发送给S-ONS完成注册.

Fig. 5 User registration process图5 用户注册流程

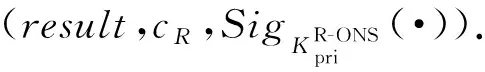

2.2 用户从根服务器下载目标簇形结构信息

用户平台在Cor注册并成功生成链表记录后,向R-ONS申请目标簇形结构地址信息下载服务.用户平台第1次申请地址信息下载服务的过程如图6所示:

Fig. 6 User platform’s first application for address information downloads service图6 用户平台第1次申请地址信息下载服务

① S-ONS将地址请求命令request,TIDS,TS,cS和帧签名字段Sigd(·)发送到R-ONS.其中,Sigd(·)=Sigd(request,TIDS,TS,cS),TS为时间戳,cS表示S-ONS的消息标识.

mS=(CertDAA,CertAIK,TAIK,CertACS,

TIDS,cS,Sigd(·)).

mR=(CertDAA,CertAIK,TAIK,CertACS,CertR-ONS,

⑥ R-ONS利用AIK公钥A0将证书的验证结果以及授权下载地址信息的证书CertS-ONS发送给S-ONS,S-ONS可在CertS-ONS的证书有效期内多次申请目标簇形结构的地址下载服务.其中:

⑦ S-ONS确认平台通过可信性评估后,依据CertACS向R-ONS申请证书范围内的簇形结构地址及相关属性集.

⑧ R-ONS验证CertACS并结合链接数据库中TIDS对应的权限向S-ONS发送地址信息.该消息由A0加密发送并由S-ONS解密,完成地址信息申请及下载服务.

当用户平台完成第1次申请地址下载服务后,S-ONS获取到R-ONS下发的CertS-ONS.S-ONS利用CertS-ONS申请地址信息下载服务的流程如图7所示:

Fig. 7 Credential-based user platform’s application for address information downloads service图7 用户平台持证书申请地址信息下载服务

② R-ONS验证TSR的新鲜性,解析Sigd(·)验证签名的真实性,同时匹配TIDS是否在数据库中,检测CertS-ONS的是否有效,若证书有效,返回验证成功的响应消息,否则跳转到步骤①.

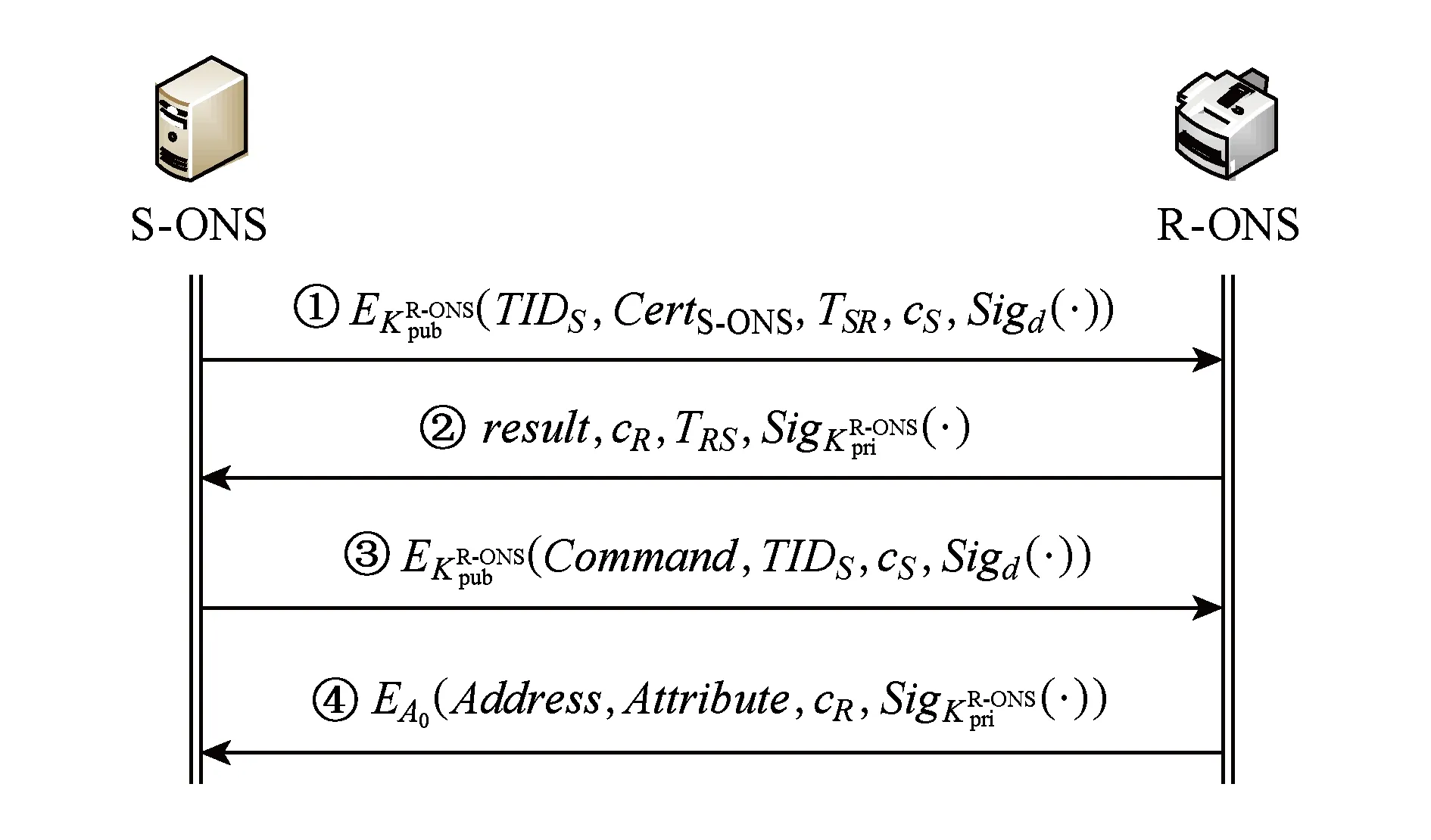

2.3 建立簇间可信匿名安全链路

在成功下载目标簇形结构链路地址信息后,S-ONS与T-ONS通过协议构建簇间可信匿名安全链路.该过程可分为安全链路生成和恶意匿名用户平台追踪.其中,链路匿名主要是保护整个链路的IP地址信息.

2.3.1 安全链路生成

簇形结构用户在控制中心成功完成可信性认证、注册和地址信息下载操作后,通过随机选择的簇形结构集合构建一条与T-ONS连接的可信匿名安全链路.

S-ONS分别与链路中的每一个匿名簇形结构协商一个会话密钥,链路的参数配置及消息传输过程如图8所示:

Fig. 8 Credential-based user platform’s application for link construction service图8 用户平台持证书申请链路建立服务

依据以上密钥协商和连接建立原则,源簇形结构与目标簇形结构之间构成了一条可信匿名的安全传输链路.在安全传输链路中,所有参与者均为通过可信认证的簇形结构,保证了用户对目标簇形结构属性信息访问安全可控.

安全传输链路建立后,源簇形结构将消息按链路中继簇形结构Ti-ONS的顺序由后至前层层嵌套加密.在链路传输过程中,加密数据每通过一个簇形结构被解密一次,直到目标簇形结构得到明文并解析呈递到目标端用户.消息在通过第1个簇形结构时被填充为相同长度的数据帧,防止流量分析对节点的网络攻击.当消息从目标簇形结构向源簇形结构传输时,数据帧每到一个簇形结构被加密一次,直到源簇形结构被层层解密获取属性信息的明文并呈递到源簇形结构用户.

2.3.2 恶意匿名用户平台追踪

当S-ONS向T-ONS申请非授权属性集的数据传输服务时,启动如图9所示的恶意匿名用户平台追踪机制:

Fig. 9 Tracking against malicious anonymous user platform图9 恶意匿名用户平台追踪机制

T-ONS收到S-ONS的传输请求时,检测属性信息申请字段的请求日志并与S-ONS用户平台合法属性集进行匹配,若匹配成功,向S-ONS提供安全链路属性信息传输服务,否则触发安全控制模块向控制中心出示CertDAA和CertAIK,验证T-ONS平台可信后申请对源簇形结构的追踪服务.控制中心为防止T-ONS对S-ONS的诬告行为,在对S-ONS可信认证后获取S-ONS的属性信息访问日志,利用访问日志中的属性访问记录和安全性评估模块计算安全度量值.实际安全度量值的计算:

(1)

安全度量阈值的计算:

(2)

其中,α表示安全评估系数[8],Vtru为属性集的安全度量理论值.

2.4 授权证书与簇形结构属性集

由于物联网WSS具有资源有限的特性,过度频繁地申请可信认证与地址下载的验证服务增加了S-ONS的通信开销,并使请求数据在控制中心大量聚集,威胁网络的正常运行.授权证书在保证网络安全的同时提高了系统的运行效率.通过在证书中设置有效期,保证了证书的时效性.

2.4.1 授权证书结构与合法性验证

授权证书各字段的结构定义如图10所示.其中,序列号表示颁发者下发该类证书的标识;签名算法编号提示验证者证书所使用的签名算法以及相关参数;颁发者字段用于标识证书的授权机构;颁发对象为授权用户平台的临时身份信息TIDi;有效期表示证书认证有效的授权时间区间;主体内容包括公钥、算法参数以及填充字段等相关信息;证书签名是指用授权者私钥对以上所有字段进行签名.

Fig. 10 Construction of authorized certificate图10 授权证书各字段结构

簇形结构用户可在证书有效期内多次使用证书Certi=(CertDAA,CertAIK,CertACS)快速完成身份认证和可信性评估.验证者解析颁发者字段验证授权者身份是否合法,当验证成功时,利用公钥验证证书签名的有效性并匹配TIDi是否为授权用户平台.当所有验证均成功时,判定该证书为合法证书.该证书认证机制大大提高了平台可信认证和地址下载服务响应机制的效率.

2.4.2 簇形结构属性集

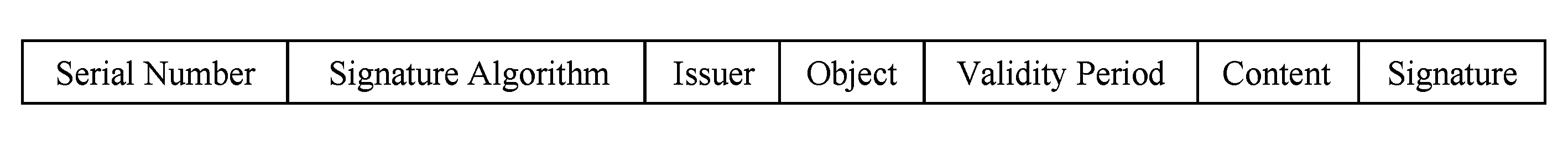

WSS中簇形结构可依据不同功能的终端节点收集多种属性的物品信息.簇形结构属性集的主要功能是绑定不同用户和簇形结构的属性访问和消息调用权限.簇形结构属性集的绑定架构如图11所示:

Fig. 11 Binding framework of clustered property sets图11 簇形结构属性集的绑定架构

{Attributeji}表示用户i可访问临时身份为TIDj的簇形结构的属性信息集合;{Attributejk}表示用户i可访问临时身份为TIDk的簇形结构的属性信息集合;{Attributekj}表示临时身份为TIDj的簇形结构可访问临时身份为TIDk的簇形结构的属性信息集合;{Attributeki}表示临时身份为TIDk的簇形结构可访问临时身份为TIDj的簇形结构的属性信息集合.

若用户i通过临时身份为TIDj的簇形结构向临时身份为TIDk的簇形结构发起属性信息访问请求,则该用户可以合法访问的属性信息集合为{Attributeki}∩{Attributekj}.控制中心将这些用户、簇形结构的属性集以链表的形式存储在秘密区域并在传输过程中与源簇形结构和目标簇形结构同步更新,防止非法用户对属性集的访问,同时阻止可信用户和用户平台越权访问超出其权限的属性信息.

3 安全性分析

本节从可信认证与注册协议安全性、CSTM模型可信性、CSTM模型安全性以及可追踪性4个方面对物联网WSS簇间节点安全链路传输模型进行分析.

3.1 CSTM可信认证与注册协议分析

利用改进的通用可组合(UC)模型对可信认证与注册协议πCSTM进行简化描述,可以实现对协议安全性的证明.经典的UC模型对基于现实环境和理想环境的UC框架、DDH假设、环境机Z以及理想函数进行了详细说明.

为了UC 安全性证明方便,将πCSTM中的消息响应机制简化为

①S→CA:M1,MACKS(M1);

②CA→E:M2,MACKE(M2);

③E→CA:M3,MACKE(M3);

④CA→S:M4,MACKE(M4);

⑤E→S:M5,MACKSE(M5);

⑥S→C:M6;

⑦C→S:result,CertAIK;

⑧S→A:EKSA(CertDAA,CertAIK,PCR,TIDS);

⑨A→S:EKSA(result,c0,CertACS);

⑩S→C:Certi,Sigd(c1,Certi);

定义2. 令FCSTM是πCSTM的UC理想函数,Z是理想环境和现实环境的区分器(环境机),k是安全参数且k∈ [1,l-1],A0和A1分别为仿真器(理想攻击者)和真实攻击者,则多元组φ(FCSTM,A0,A1,Z,S,A,E,C,CA)及各元素的相互关系构成协议πCSTM的UC形式化描述.

定义3. 如果协议攻击者能够在执行阶段捕获各参与方发送的随机比特消息和加密信息,那么该模型称为non-erase攻击模型.

定义4. 如果攻击者受知识能力限制只能在协议运行前尝试攻陷协议,则该攻击者称为静态攻击者;如果攻击者能在协议运行的全程对网络实施攻击,则该攻击者称为自适应攻击者.

定理1[19]. 在non-erase攻击模型和自适应攻击者的安全假设条件下,如果协议πCSTM能够在UC仿真环境中安全实现理想函数FCSTM,那么协议πCSTM是安全的.

定理2[20]. 如果协议π0是UC安全的且理想函数为F0,协议π1是F0和其他UC安全的子协议构成的组合协议,那么π1(用π0替代π1中的F0构成的组合协议)是UC安全的,即π1安全实现了理想函数F0.

定理2表明,由多个UC安全的子协议可以实现结构复杂的组合协议,构成组合协议的各子协议的UC安全性保证了组合协议的安全.这为嵌套式协议的设计与安全性证明提供了思路.

引理1. 如果CA是可信的且密钥生成算法理论上不可破解,那么密钥协商和可信认证协议π2可以安全实现理想函数FCT.

证明. 由文献[20]可知,通过基于CA的密钥协商流程分析、真实性及可信性验证,协议π2可以安全实现FCT.

证毕.

引理2. 如果在UC环境中DDH假设条件成立,且证书的签名私钥是安全的,则协议πCSTM1在FCT和基于协调器的注册协议下是UC安全的.其中,基于UC理想函数FCT的πCSTM1是实现了π2和基于协调器的注册协议.

证明. 建立基于πCSTM1的UC仿真模型,令A2为现实模型中的攻击者,πCSTM1实现了密钥协商和可信认证理想函数FCT,则πCSTM1的UC安全性证明转化为设定仿真器A3使任意的区分器Z均无法识别A3是与A2及πCSTM1在π2和基于协调器的注册协议下进行环境交互,还是与FCT在理想环境下进行环境交互,即对任意的UC环境机Z,IDEALFCT,A3,Z≈REALπCSTM1,A2,Z均成立.

利用反证法进行证明.依据文献[20],假设存在仿真器A3和环境机Z使IDEALFCT,A3,Z≠REALπCSTM1,A2,Z的概率为0.5+ψ且ψ值较大.由文献[20]构建区分器Z1,而通过区分器成功辨别2个输入(理想环境和混合环境)的概率与Z一致,均为0.5+ψ.这与UC安全假设中的DDH相矛盾.

证毕.

定理3. 如果πCSTM采取了步骤①~所示的简化协议,那么,对于任意的区分器Z,均满足等式IDEALFTR,A0,Z≈REALπCSTM,A1,Z成立,即WSS中的可信认证与注册协议πCSTM是UC安全的.其中,FTR是πCSTM安全实现的理想函数.

证明. 由引理1、引理2和定理2可得,基于UC理想函数FCT的πCSTM1在协议π2和基于协调器的注册协议下是UC安全的.而πCSTM是WSS中π2和基于协调器的注册协议下的组合协议,即πCSTM与πCSTM1等价.因此,由定理1可知,πCSTM安全实现了理想函数FTR且该协议是UC安全的.

证毕.

综上可得,物联网WSS中基于PCA的CSTM可信认证与注册协议是安全的,为用户平台提供了可靠的可信性验证及注册服务.

3.2 CSTM安全性分析

物联网WSS簇间节点安全链路模型CSTM的安全性主要表现在7个方面:

1) 密码算法的安全性.CSTM中的签名算法和公钥加解密算法均采用椭圆曲线和对称双线性对映射密码体制,在参数组(p,FR,S,m,n,P,l,h)和算法中,设置l的值足够大,利用离散对数的困难问题保证算法实际上不可破解.

2) 用户平台地址和属性信息由控制中心统一管理.源簇形结构需要从控制中心获取目标簇形结构的链路地址信息.当用户平台发起链路传输服务请求时,控制中心Cor调用C-TAS验证用户平台的可信性,验证成功后执行相应的地址信息下载服务.非法用户平台无法通过控制中心的可信性认证,进而不能伪造源簇形结构对目标端实施攻击.当控制中心检测到有未通过可信认证的非法用户时,在数据库中将该簇形结构的身份标识信息加入黑名单并删除绑定的下载项.

3) 安全链路中完整的信任传递机制.在链路各节点建立过程中,源簇形结构完成可信认证、注册和下载链路地址信息等请求服务后,开始逐一验证和建立通往目标簇形结构的链路节点.每个中间节点在加入链路前必须出示控制中心下发的Certi=(CertDAA,CertAIK,CertACS),由该节点的可信性递推到下一级节点的可信性.CSTM的信任传递特性保证了数据传输链路中每个节点均为可靠的信任节点,恶意节点对网络实施攻击时无法复制链路信息并验证通过上一级节点的可信性认证.

4) 证书验证机制.CSTM的证书集合Certi=(CertDAA,CertAIK,CertACS)中主要包括DAA证书,AIK证书和ACS证书.该证书集合分别授权给持有证书的簇形结构匿名认证服务,身份证言密钥证书服务和属性集服务.证书集合可以直接对网络链路中簇形结构的身份合法性、授权身份证言密钥以及可访问的属性集进行快速验证,提高了处理效率.证书中的有效期字段保证了证书的定期更新,使各簇形结构的认证授权可实时调整.

5) 嵌套式数据加解密和填充机制.源簇形结构将待发送数据按照链路节点从后至前的顺序层层嵌套加密,数据每通过一个节点被解密一次,直到目标簇形结构得到明文.从目标簇形结构向源簇形结构发送数据时,按照链路从前至后的顺序层层加密,直到源簇形结构完全解密.该链路的加解密和等长数据帧填充传输方式可以有效防止窃听、流量分析等攻击行为,当恶意攻陷链路中某个节点时,仅能掌握链路中下一个节点的地址信息,无法获取源簇形结构、目标簇形结构以及其他链路节点的有效信息且不能解析明文,进而保证了链路的安全性.

6) CSTM的匿名性.簇形结构的真实ID仅在可信认证阶段出现,用户平台注册、地址查询和安全链路传输阶段数据的标识均利用临时身份标识TIDS=H(IDE‖p)⊕RS⊕r替代真实ID,只有控制中心可信任的PCA掌握簇形结构的真实ID,其他节点无法获取用户平台的真实身份,有效保护了S-ONS的匿名性.证书中仅添加用户的临时身份标识、有效期以及主体内容,保证了被授权对象的匿名性,证书的有效期时间越短,则匿名性越强.链路中的层层嵌套加解密机制使链路中的节点仅能与上级和下级节点进行通信,无法获取其他节点的任何信息,同时源簇形结构每次建立链路时从下载的地址信息中随机选取链路节点集合,保证了链路中可控的匿名性.

7) 抗Rudolph攻击.在2.1节中,簇形结构可信认证中增加了可信第三方PCA.首先,PCA验证簇形结构的CertEK和IDS.然后通过参数运算在DAA-E与S-ONS之间建立会话密钥KSE.这种可信认证方式使得DAA-E无法形成CertEK,IDS和KSE的消息映射.DAA-E与Cor之间不能篡通获取S-ONS的真实身份信息,进而可以有效防御Rudolph攻击.

3.3 CSTM可信性分析

用户平台的可信性评估主要包括完整性验证和真实性验证.当用户通过源簇形结构向控制中心申请注册时,首先通过PCA,DAA-E和Cor进行密钥协商与完整性验证,然后向控制中心的ACS上传PCR、完整性度量日志Data和其他信息Quote完成真实性验证.完整性和真实性验证通过后,Cor对用户平台进行注册.在链路建立的过程中,每个中间节点均通过控制中心的可信认证且颁发可信证书,与此同时,通过在证书中设置有效期,控制中心以固定周期对各节点的真实性和完整性度量发起重新认证,进而保证链路中簇形结构以及用户的可信性.

3.4 CSTM可追踪性分析

当非法用户通过源簇形结构向目标簇形结构请求获取超过自身权限的属性信息时,目标簇形结构通过调用该用户的属性证书并与请求信息匹配,若匹配结果超过权限,将追踪请求信息上报至控制中心.由控制中心安全评估模块对追踪请求信息进行核实,若低于阈值,记录目标簇形结构的诬告行为,否则将源簇形结构列入黑名单并删除绑定信息.当合法用户通过恶意节点复制的源簇形结构接入链路时,由于无法获取源簇形结构与DAA-E的会话密钥、认证参数信息及AIK私钥,源簇形结构可信认证不通过且无法获取链路各节点的会话密钥,控制中心将源簇形结构加入黑名单并删除绑定信息.该追踪机制有效保证了链路接入的安全性和可追踪性.

4 实验与结果分析

4.1 实验设计

本实验在ThinkStation P700工作站(3.2 GHz六核12线程、2.4 GB CPU主频、Windows 7专业版)上实现,使用的WSS网络模拟软件是NS-2,NS-2是由UC Berkeley开发的面向对象的无线通信协议仿真工具.它通过设置虚拟时钟和离散事件并逐个调用封装的功能模块完成协议的运行.从攻击源数据库中抽取窃听(eavesdropping)攻击、流量分析(flow analysis)攻击、Rudolph攻击、篡改(tampering)攻击、重放(replay)攻击和节点复制(node replication)攻击样本对协议中的簇形结构实施攻击.

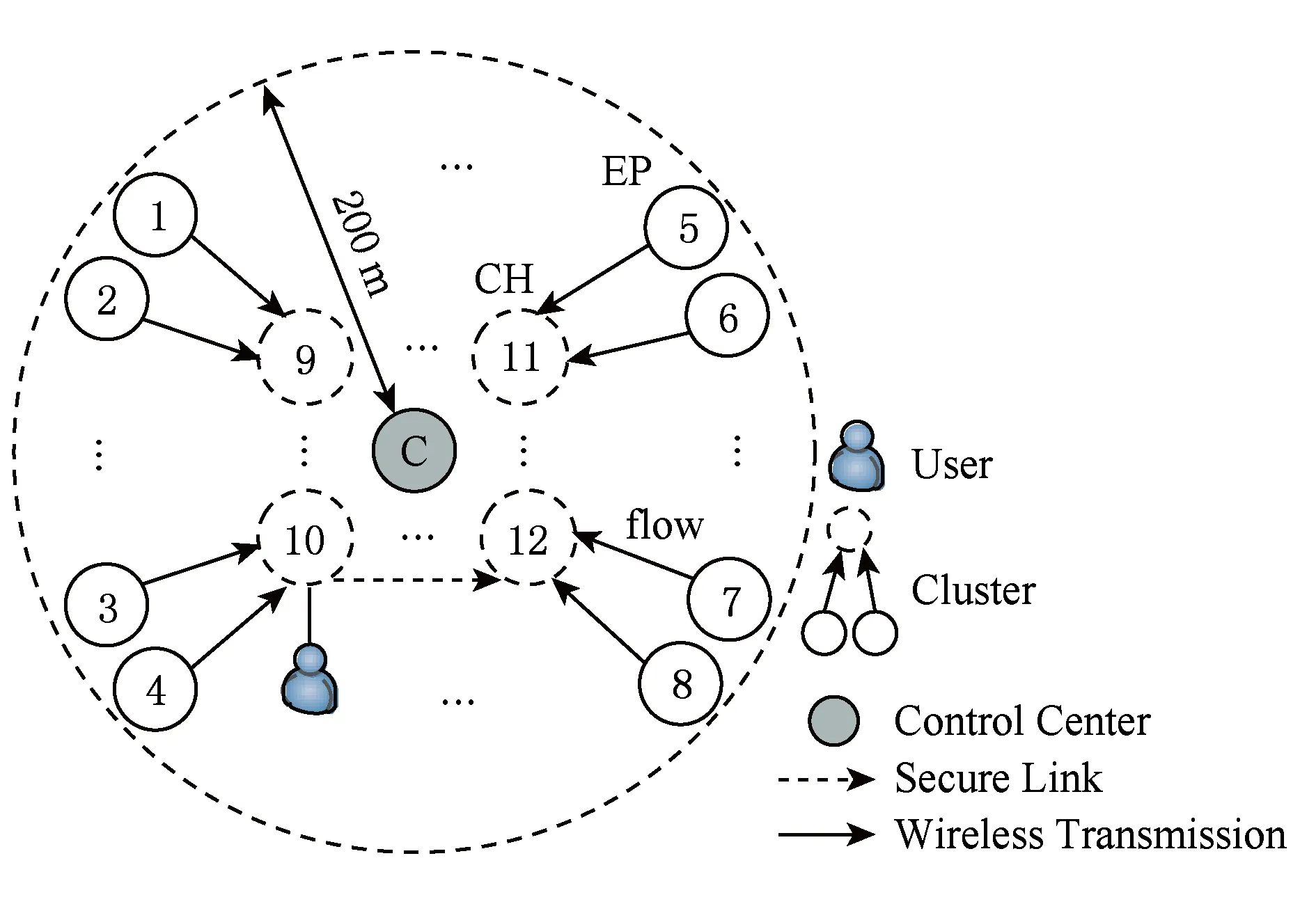

配置实验区域为半径200 m的圆形网络,采用分簇式网络拓扑结构和IEEE 802.15.4协议,数据收发采用DSSS扩频机制,如图12所示,整个网络由控制中心(control center)、簇形结构(cluster)和用户(user)构成,安全链路的路由采取最短路径原则.

Fig.12 Network topology of WSS图12 WSS网络拓扑结构

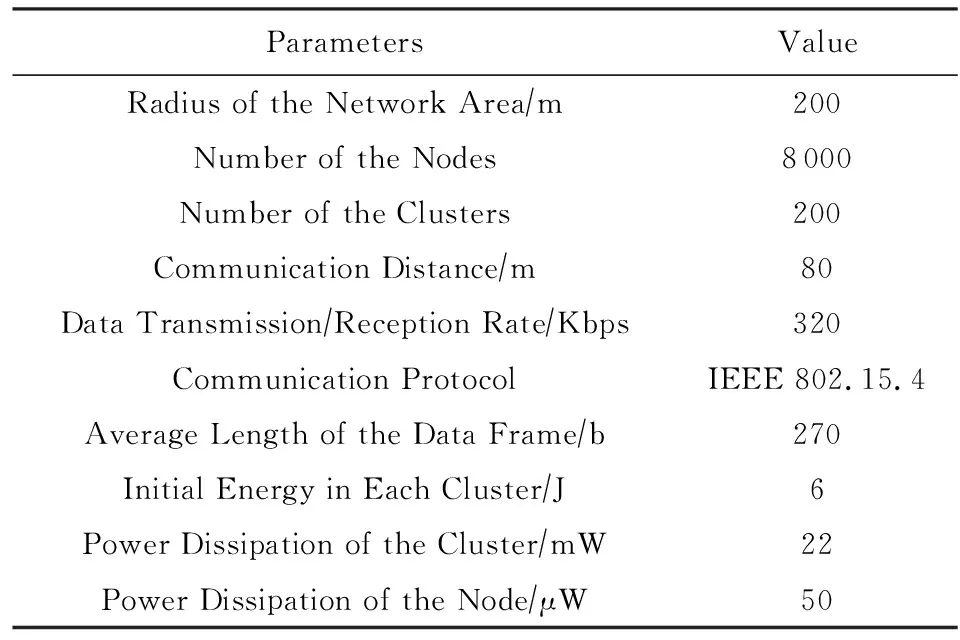

节点总数为8 000个,各簇形结构的通信距离(communication distance)为80 m,数据收发速率(data transmissionreception rate)为320 Kbps,单个数据帧平均长度(average length of the data frame)为270 b.其他参数配置如表1所示.

在上述网络环境下实现基于vTPM的用户平台远程证明方案[21]、基于零知识证明的DAA方案[22]、干扰辅助链路安全方案[23]、基于DFT-S-OFDM的安全传输方案[24]和本文方案,利用NS-2中的State sniffer进程追踪并统计各簇形结构状态以及参数的变化情况,结合MATLAB 2010a对实验结果进行数值分析.通过仿真实验对比这5种算法在可信认证和安全链路传输方面的性能差异.

本次实验有2个目的:1)通过对比3种安全协议在不同攻击下的性能,验证本文协议在WSS簇间节点安全链路传输方面的优势;2)通过改变WSS中的安全链路n、链路节点为合法节点的概率p和恶意节点被检测到的概率p1,进而分析本文协议匿名度的变化规律.

Table 1 The Parameter Configuration in NS-2表1 NS-2参数设置

4.2 协议性能测试

通过仿真环境运行文献[21-22]和本文中的簇形结构可信认证方案及初始条件,同时实现文献[23-24]和本文中的簇间节点安全链路传输方案,对比各协议运行时间变化曲线及抵御攻击源数据库中抽取的攻击样本情况.为了得到更加精确的结果,重复实验20次并取所有结果的均值.

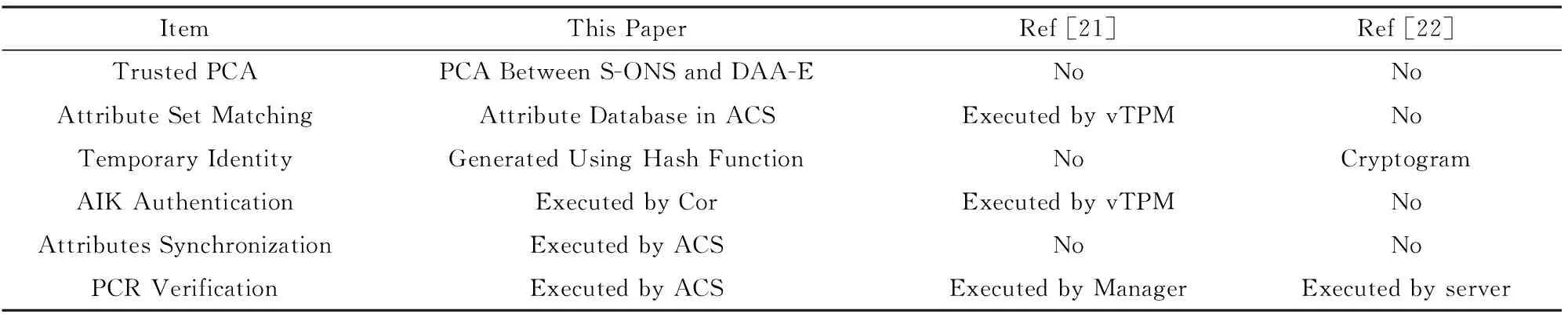

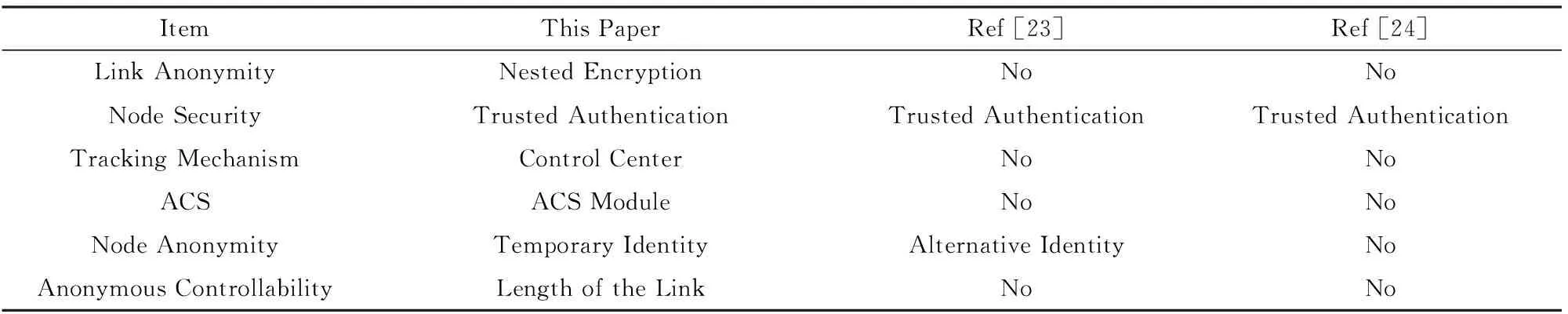

本文方案与其他方案的技术指标对比情况如表2和表3所示.

Table 2 Comparison of Items in Trusted Authentication System表2 可信认证系统的技术指标对比

Note: No denotes that the scheme don’t support this function.

Table 3 Comparison of Items in Secure Link Transmission表3 安全链路传输的技术指标对比

Note: No denotes that the scheme don’t support this function.

在可信认证协议方面,本文方案引入了PCA完成密钥协商、可信认证和注册服务,在真实性验证和完整性验证中增加了PCR认证、AIK校验、用户平台属性集匹配及同步,同时利用临时身份替代真实身份保证用户平台的匿名性.而文献[21]仅提供了vTPM属性集匹配服务,并未定期同步各簇形结构的属性集且缺少PCA、用户身份信息保护和PCR校验机制;文献[22]虽然利用密码算法和校验服务器实现身份保护和PCR验证,但未提供AIK校验、PCA可信平台、属性集匹配及同步等服务.

在仿真实验中,State sniffer获取到的各协议运行时间随链路长度n的变化曲线如图13所示.从图13(a)中可以看出,各可信认证协议的运行时间随着n的增长均呈现上升趋势.由于文献[21-22]中的用户平台认证方案未向簇形结构下发证书,当各节点链接时需要重要认证,与本文中基于证书和有效期相配合的可信认证机制相比,链路的可信认证时间明显较长.CSTM可信认证方案在提高可信认证效率的同时增加了链路中用户平台的安全性.图13(b)给出各安全链路传输协议的运行时间随参数n的变化曲线.文献[23]利用基于干扰辅助的防窃听链路模型实现安全数据传输,但干扰辅助需要向发送信号添加大量人工噪声,降低了数据处理效率;文献[24]通过密钥矩阵控制DFT变换,使加密后的数据抵抗明文和密文攻击,但同时增加了链路传输的处理时间.与文献[23-24]相比,CSTM安全链路协议通过嵌套加解密及随机选择链路节点实现安全传输的同时提高了系统运行效率.

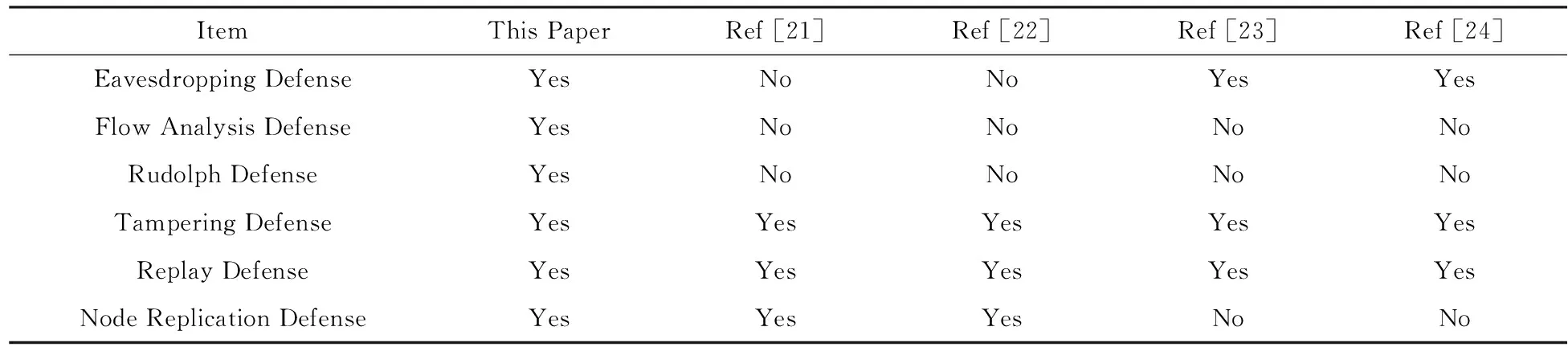

仿真实验中添加了攻击样本验证各协议的抗攻击性能,实验结果如表4所示.文献[21-22]仅提供簇形结构的可信认证服务,不具备防窃听和流量分析攻击的能力且DAA服务器容易与控制中心合谋对用户平台实施Rudolph攻击;文献[23-24]未提供嵌套加解密、用户平台身份保护和数据填充服务,导致协议无法抵御流量分析和节点复制攻击.本文协议中增加了PCA作为可信第三方,避免了DAA服务器与控制中心Cor合谋,同时引入了数据填充和链路嵌套加解密机制,可以有效防御攻击样本中的攻击形式,提高了WSS簇间链路传输的安全性.

Fig. 13 The running time curve of each protocol in WSS图13 各安全协议在WSS中的运行时间变化曲线

ItemThis PaperRef [21]Ref [22]Ref [23]Ref [24]Eavesdropping DefenseYesNoNoYesYesFlow Analysis DefenseYesNoNoNoNoRudolph DefenseYesNoNoNoNoTampering DefenseYesYesYesYesYesReplay DefenseYesYesYesYesYesNode Replication DefenseYesYesYesNoNo

Note: Yes denotes that the scheme supports this function and no denotes the opposite meaning.

4.3 参数分析

假设链路中的总节点个数为n,恶意节点的个数为h且h≤(n-2)2,每个恶意节点被控制中心检测出的概率为p1,源簇形结构和目标簇形结构为合法节点,则链路中中继节点为合法节点的概率为

p=1-(1-p1)h(n-2),

由匿名度d的定义可得:

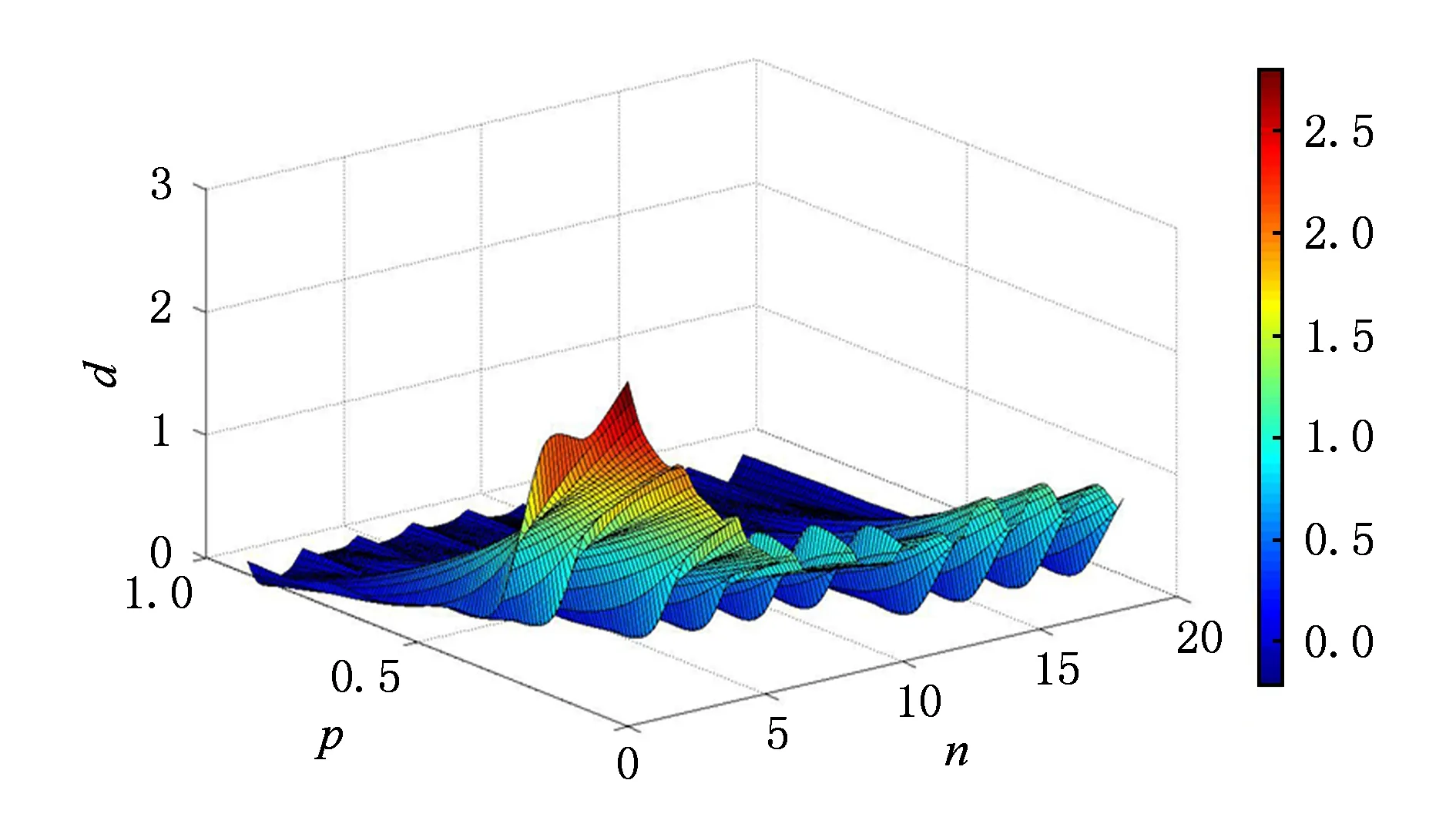

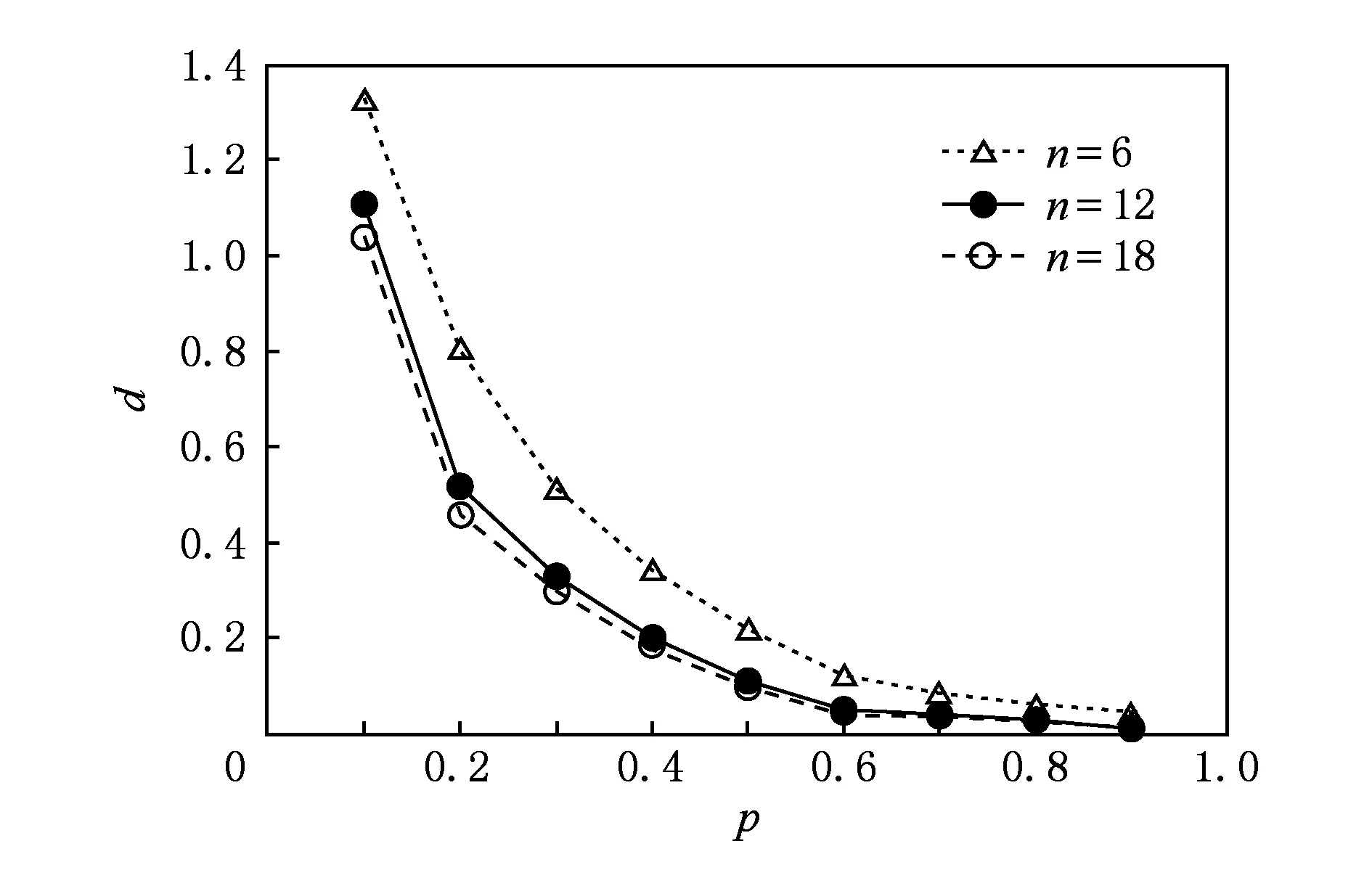

通过改变参数n和h来研究链路匿名度的变化情况,仿真结果如图14所示:

Fig. 14 Relationship between parameter n, p and anonymous degrees d图14 参数n和p对匿名度d的影响

Fig. 15 Curve of anonymous degrees d depending on different values of parameter n图15 参数n不同取值下匿名度d的变化曲线

当参数n≥12时,匿名度d受n值变化的影响较小,p的变化对d起决定性作用.参数n,p和p1均存在阈值使CSTM接近于绝对匿名.

如图15所示,仿真结果表明,CSTM的匿名度随参数n和p的增大而逐渐减小. 当n≥12时,n的数值变化对匿名度的影响较小. 在此条件下,当p≥0.9时,CSTM链路的匿名度趋近于0. 以上结果表明,当实际链路传输中,当中继节点为合法节点的概率p超过阈值时,CSTM簇间节点安全链路模型的接近于绝对匿名. 在实际WSS节点部署及CSTM链路传输中,约束条件n≥12和p≥0.9均满足,因此,CSTM具有较强的匿名性特征.

5 结束语

本文在深入研究WSS簇间节点数据传输协议和IEEE802.15.4网络拓扑结构的基础上,建立了基于PCA和有限域对称双线性对映射的簇间节点安全链路模型并给出了CSTM协议架构,设计了一种匿名且抵御Rudolph攻击的可信认证与注册机制.最后,提出了可信认证、证书及嵌套加密相结合的簇间传输协议流程并给出了UC安全性证明.与其他可信认证和链路传输协议相比,CSTM在提高数据处理速度和传输效率方面有明显优势.仿真实验结果表明,本文模型和协议可有效防御窃听、流量分析、节点复制等攻击形式且更能适应物联网WSS的网络环境.