基于网络欺骗的家用无线路由器防护方法

2018-07-19刘奇旭徐辰晨刘井强胡恩泽

刘奇旭 徐辰晨 刘井强 胡恩泽 靳 泽

1(中国科学院信息工程研究所 北京 100093) 2 (中国科学院大学网络空间安全学院 北京 100049) (liujingqiang@iie.ac.cn)

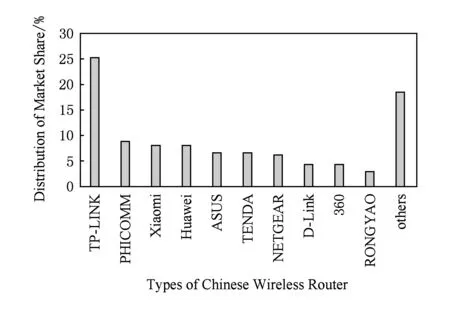

近年来,物联网技术的普及和快速发展让越来越多的设备智能化,在公共领域、智慧环境(家庭、办公、工厂)领域、个人和社会领域等方面都有深入应用,然而新的技术和设备的引入也带来了新的安全和隐私风险[1].随着智能化应用产品逐渐进入到每个家庭,家用无线路由器也成为了物联网时代不可或缺的设备.通过无线路由器看剧、打游戏、视频聊天、办公等已成常态,可以说现在的家庭生活已经离不开无线路由器[2].在无线路由器市场中,TP-LINK品牌处于霸主地位,无线路由器产品中大多数产品被TP-LINK所占据,25%的关注比例也表明了其强势地位,斐讯、小米、华为、华硕、腾达等路由器品牌关注比例都在6%~9%之间,如图1所示.Gartner预测数据显示,2020年全球联网设备将达到250亿部[3],远超过那时的全球人口总数.

Fig. 1 Distribution of market share for Chinese wireless router Q3 in 2017图1 2017年Q3中国无线路由器市场品牌关注比例分布

随着智能路由器等终端设备和网络设备的迅速发展和普及利用,针对物联网智能设备的网络攻击事件比例呈上升趋势[4].攻击者利用物联网智能设备漏洞可获取设备控制权限,或用于用户信息数据窃取、网络流量劫持等其他黑客地下产业交易,或用于被控制形成大规模僵尸网络.2015年1月,安全研究者发现TP-Link TL-WR840N v1路由器存在跨站请求伪造漏洞(cross-site request forgery, CSRF),攻击者可以修改路由器的任意配置,包括域名系统(domain name system, DNS)等.2016年10月22日,导致“美国东海岸断网事件”的罪魁祸首Mirai僵尸网络,其目标主要是具有弱口令风险的物联网设备,包括路由器、机顶盒、摄像头等.2017年12月,物联网领域的僵尸网络Satori,有效利用了华为HG532家庭路由器零日漏洞CVE-2017-17215,在短短12 h控制了数10万台家庭路由器.

当前市场上的家用无线路由器安全问题较多,使得家用无线路由器自身和接入无线路由器的设备面临极大的安全风险,然而针对路由器的防护手段却极其有限[5],多数情况下只能等待厂商发布新版本的路由器固件来解决[6].由于家用无线路由器的资源、性能、部署成本、人机交互等因素限制,在家用无线路由器内部安装安全防护软件,或者在家用无线路由器外部部署额外的防火墙、入侵检测系统、入侵防御系统等安全设备均不具备良好的可行性[7],因此,家用无线路由器亟需一款轻量级的防护方案[8].

针对家用无线路由器的安全困境,本文将网络欺骗(cyber deception)[9]的思想应用到无线路由器防御方法中,提出一种轻量级的防御框架来保护家用无线路由器.网络欺骗[10]是由蜜罐演进而来的一种主动防御机制.基于网络欺骗的防御技术的核心思想是,通过干扰攻击者的认知以促使攻击者采取有利于防御方的行动,从而记录攻击者的活动与方法、增加其实施攻击的代价、降低其攻击成功的概率.轻量级的防御框架在无需安装外部硬件设备或者修改家用无线路由器系统设置的前提下,利用家用无线路由器在网络流量汇聚和网络拓扑结构上的优势,从路由器面临的外部攻击入手保护路由器自身的安全.本文的主要贡献有2个方面:

1) 提出了一种基于网络欺骗的家用无线路由器防御方法,在无需外部硬件或者修改设备原有系统的前提下,通过监控HTTP(hypertext transfer protocol)协议网络攻击行为,将攻击流量牵引至影子服务器,欺骗攻击者的扫描探测、弱口令、CSRF、命令注入等攻击手段,通过影子服务器收集网络攻击流量,为攻击取证分析[11].

2) 设计并实现了基于家用无线路由器的轻量级防御框架原型系统,针对多种家用无线路由器漏洞,设置相应的实验环境,在功能上测试验证了该防御框架对抗主流网络攻击的能力,在性能上测试了该框架对原有网络吞吐能力的影响情况.

1 相关工作

1.1 攻击面分析

从系统架构的角度考虑,家用无线路由器面临的攻击面可以划分为硬件层面、固件层面[12]、配置管理和应用协议4类:

1) 硬件层面的漏洞主要包括芯片级别的漏洞,路由器芯片的主流厂商有Broadcom,Qualcomm,MTK,Realtek,路由器搭载的处理器(CPU)架构主要包含MIPS,ARM,Intel(x86)等.

2) 固件层面的漏洞也是威胁路由器安全的重要因素,如SQL注入漏洞、CSRF漏洞、远程命令执行、XSS(cross site scripting)[13]、提权等[14].无线路由器是通过固件进行驱动而运作的,因此固件便成为决定路由器功能与性能的重要元素.目前流行路由器开源固件包括OpenWrt,DD-WRT,TOMATO等.

3) 配置管理层面面临的攻击类型以弱口令猜解、暴力破解为主,攻击者在获取管理配置界面的登录权限的基础上修改DNS解析配置,进而实施路由器流量劫持、篡改等恶意攻击.导致这类安全威胁发生的主要原因是用户配置管理不当引起的,例如:用户使用路由器默认登录口令,配置简单易猜解的口令,开放不必要的端口、服务,使用不可信的功能扩展等.

4) 通信协议的缺陷也将家用无线路由器的安全置于不可控的境地,如加密协议WPA(wi-fi protected access)、WPA2协议的缺陷、不安全的通信接口导致路由器升级时的固件劫持等[15].

针对无线路由器面临的多种安全风险,学术界和工业界也提出一些解决方案:2010年美国Foundry Networks公司提出一种防止远程攻击网络设备(例如交换机和路由器)CPU管理功能的方法[16];2013年,360公司推出360安全路由器,能够对恶意网站进行拦截,在一定程度上保护路由器子网内用户的上网安全[17];2013年来自葡萄牙阿威罗大学的研究人员在文献[18]提出了一种基于生成流量的针对有WiFi保护设置WPA路由器攻击的检测方法,通过监测流量并进行多维度分析,识别网络入侵行为.2015年来自CNCERTCC的Fang等人在文献[19]中提出了基于挖掘模型和接入伪造技术的漏洞检测方法,可以有效检测网络设备中的脚本漏洞.然而这些方法无法有效解决家用无线路由器面临的固件层面的安全风险.

1.2 攻击模式分析

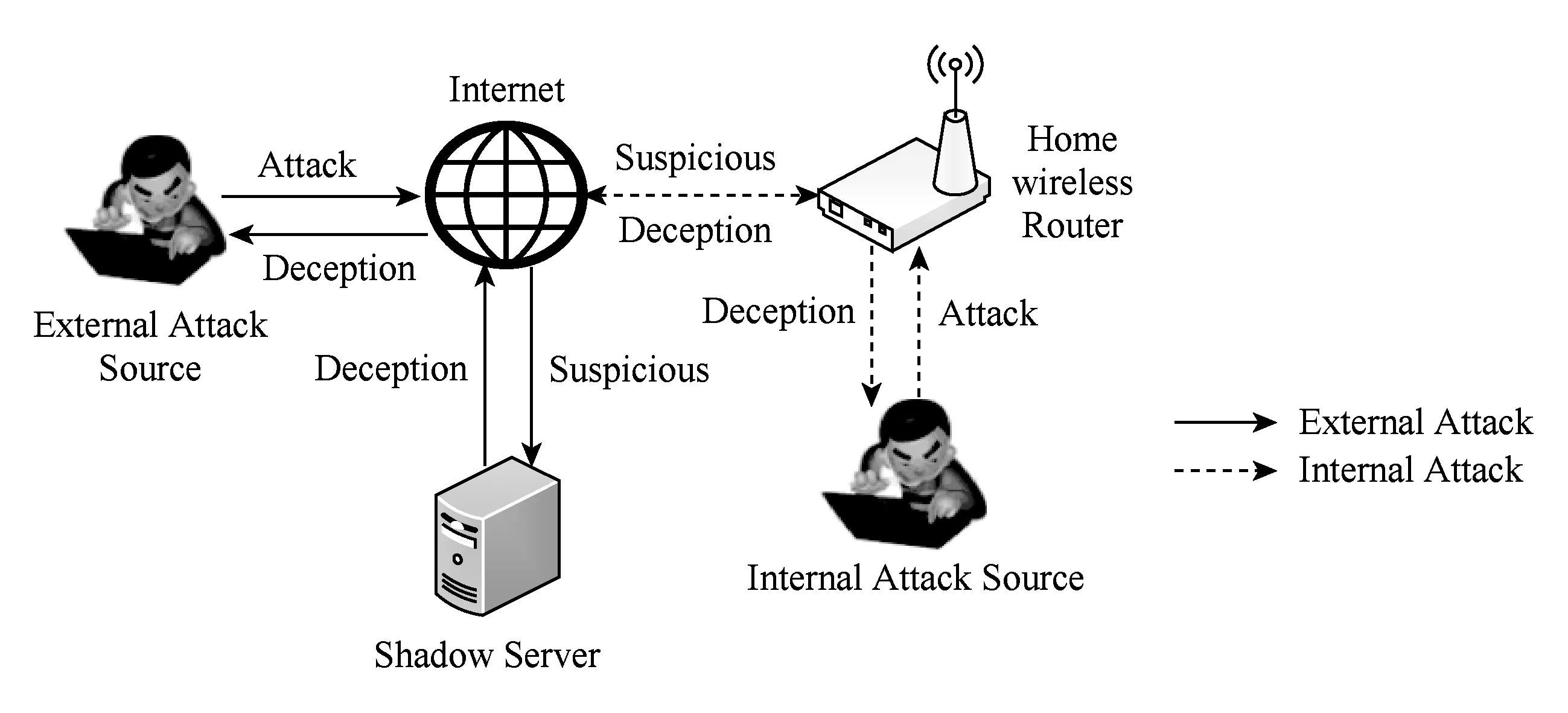

针对无线路由器的攻击案例层出不穷[20],本文根据攻击者所处的网络位置的不同,将针对无线路由器的攻击简单划分为外部攻击和内部攻击.攻击者接入无线路由器之后发起的攻击称之为内部攻击,否则称之为外部攻击.内部攻击一般发生在咖啡馆、商场等地的公共WiFi,或者是其他被“蹭网”的WiFi环境下.本文重点分析外部攻击的常见2种攻击模式:

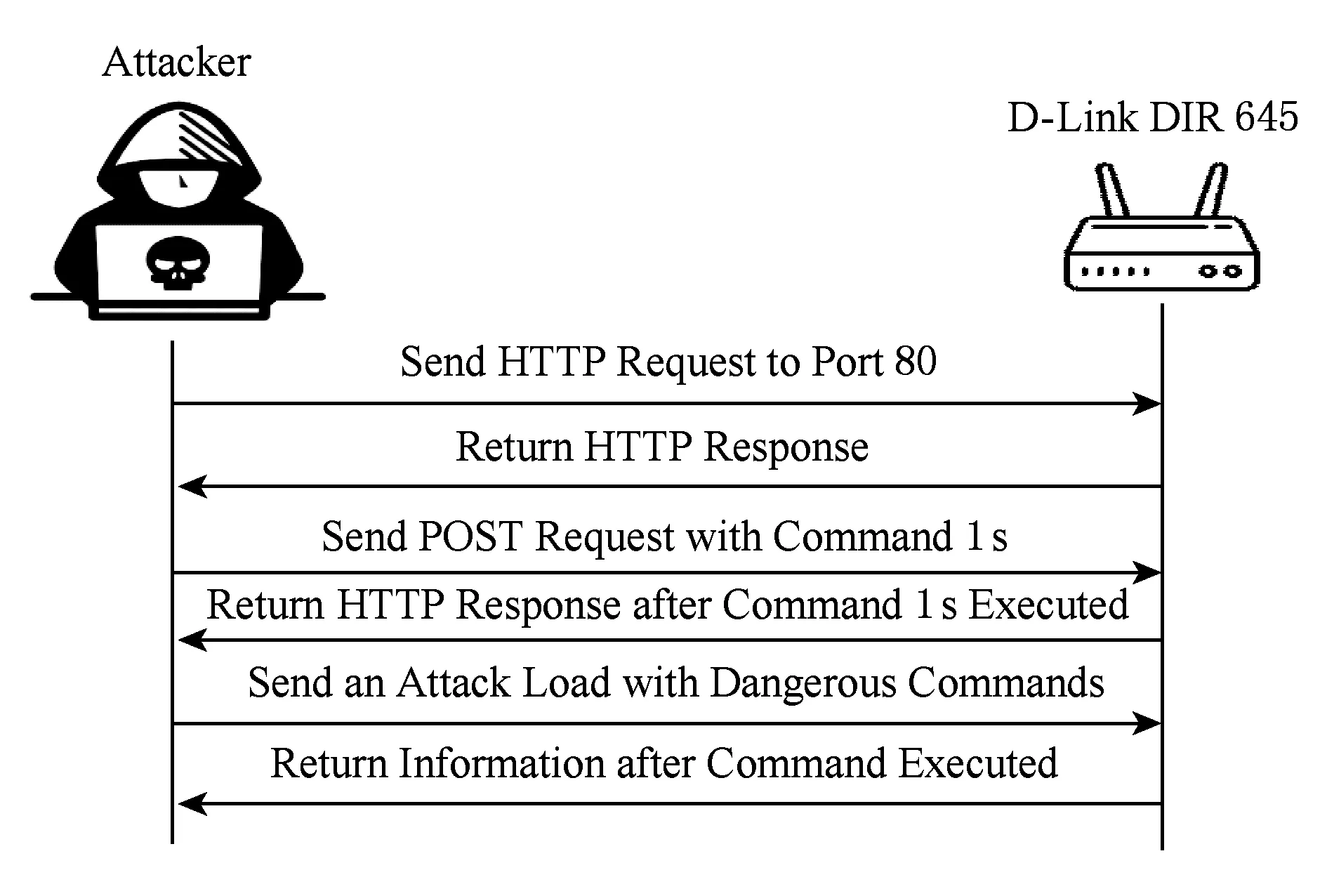

1) 攻击者对互联网进行大规模扫描,或者利用Shodan,ZoomEye等网络空间探测引擎,基于无线路由器的指纹特征进行扫描或搜索,并在不需要接入无线路由器的情况下,直接通过互联网对目标路由器发起远程攻击.例如2018年1月公开的D-Link DIR 645无线路由器远程命令执行漏洞(CNVD-2018-01084),由于service.cgi中拼接了HTTP POST请求中的数据,造成后台命令拼接,导致了任意命令执行,攻击过程如图2所示:

Fig. 2 Attack process diagram of CNVD-2018-01084图2 CNVD-2018-01084攻击过程图

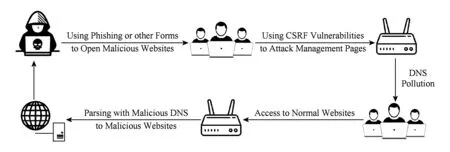

2) 攻击者在互联网中活跃,借助无线路由器子网下的其他主机作为跳板,向无线路由器发起攻击.例如Pharming网址嫁接攻击.Pharming通过在网页中植入网页木马或者利用域名服务器上的漏洞将受害者错误地引导到伪造的网站中,并伺机窃取受害者证书或敏感信息.如图3所示,一旦受害者访问路由器CSRF漏洞利用程序的页面,攻击者设置的漏洞利用程序就会对路由器进行攻击,进入路由器管理页面后,程序会自动修改路由器的DNS设置,进而将受害者网页访问重定向到攻击者的服务器,可导致受害者更大的财产损失[21].

Fig. 3 Attack process diagram of CSRF图3 CSRF攻击过程图

对于外部攻击,攻击流量经过路由器的WAN口进入路由器,如图2所示的命令注入,在攻击者向路由器的80端口发送HTTP请求时,我们可以在真正监听80端口的服务获得流量之前对流量进行截取分析;对于内部攻击,以图3所示的CSRF攻击为例,LAN内的受害者浏览器向路由器进行CSRF攻击时的流量也可以使用同样的方法进行截取分析.

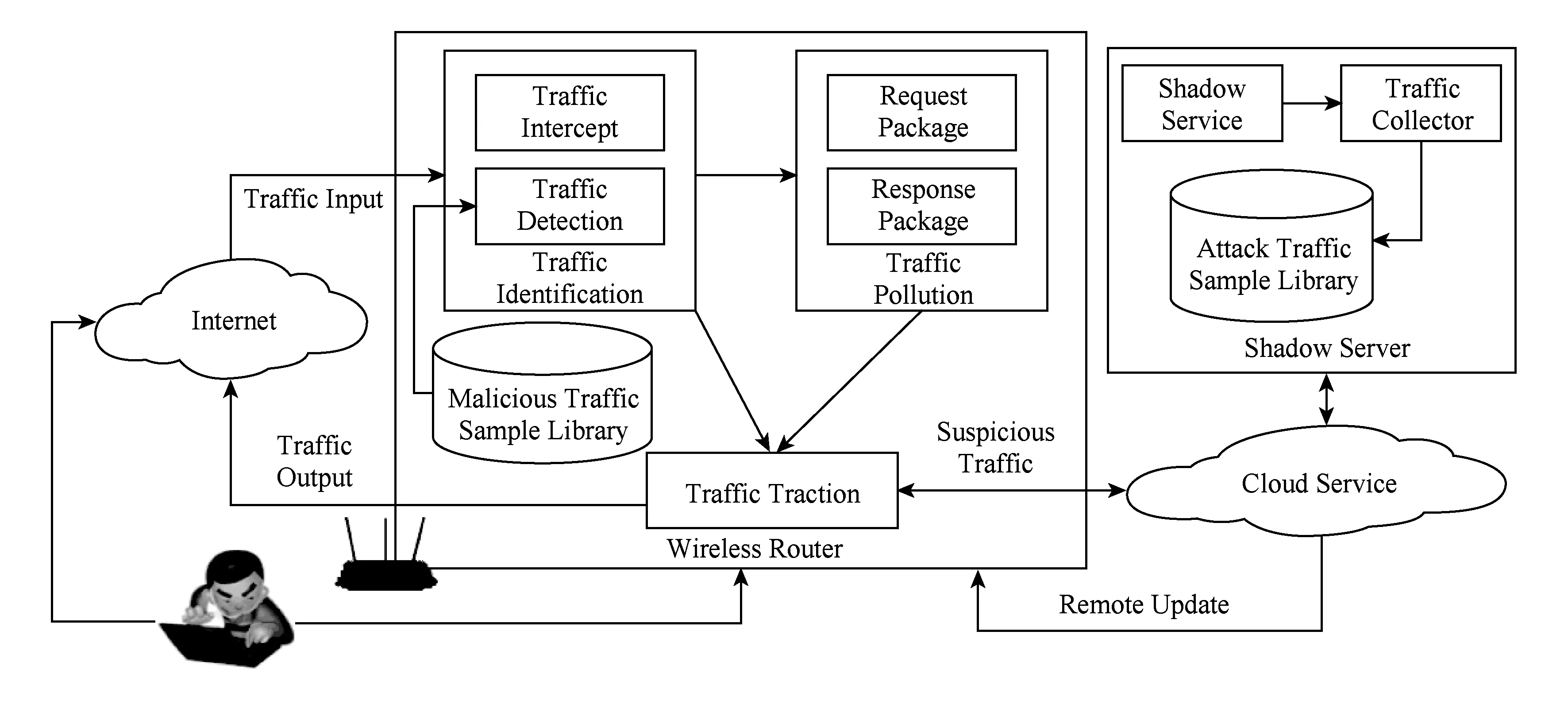

Fig. 4 Overall framework model图4 整体框架模型

2 总体思路

针对无线路由器的外部攻击场景,本文提出基于网络欺骗的无线路由器防护方法,面向的主要防护对象为百元价位的家用无线路由器.家用无线路由器作为嵌入式设备,具备可移植的操作系统[22],拥有一定的计算能力和存储能力,具备的简单的安全防护机制,如端口过滤、MAC地址过滤等,但通常只具备安全威胁发生后的简单响应机制,且对用户自身的安全意识要求较高,缺少主动防御安全威胁的策略.

基于家用无线路由器存在的安全问题现状,结合家用无线路由器的性能,我们设计了基于网络欺骗的家用无线路由器安全防御框架,如图4所示.流量拦截功能基于中间人攻击(man in the middle, MITM)中间人技术对经过路由器的网络流量进行拦截,为流量检测模块提供数据分析支撑.流量检测功能通过流量解包还原处理,根据流量是否存在恶意代码特征,判定流量是否需要转发[23].当存在恶意特征时,流量牵引功能负责将拦截的流量牵引至影子服务器,否则直接返回至请求服务的客户端.影子服务器部署有影子服务模块,攻击者对路由器发起的攻击流量经过篡改、牵引,最终转移到影子服务器上,以此掩护真实的目标免受黑客攻击.影子服务克隆和同步真实家用无线路由器的功能,运行虚假的网络服务,攻击者可对这些虚假服务发起任意攻击,进而实现攻击Payload获取,为进一步的攻击者追踪溯源取证提供依据等.

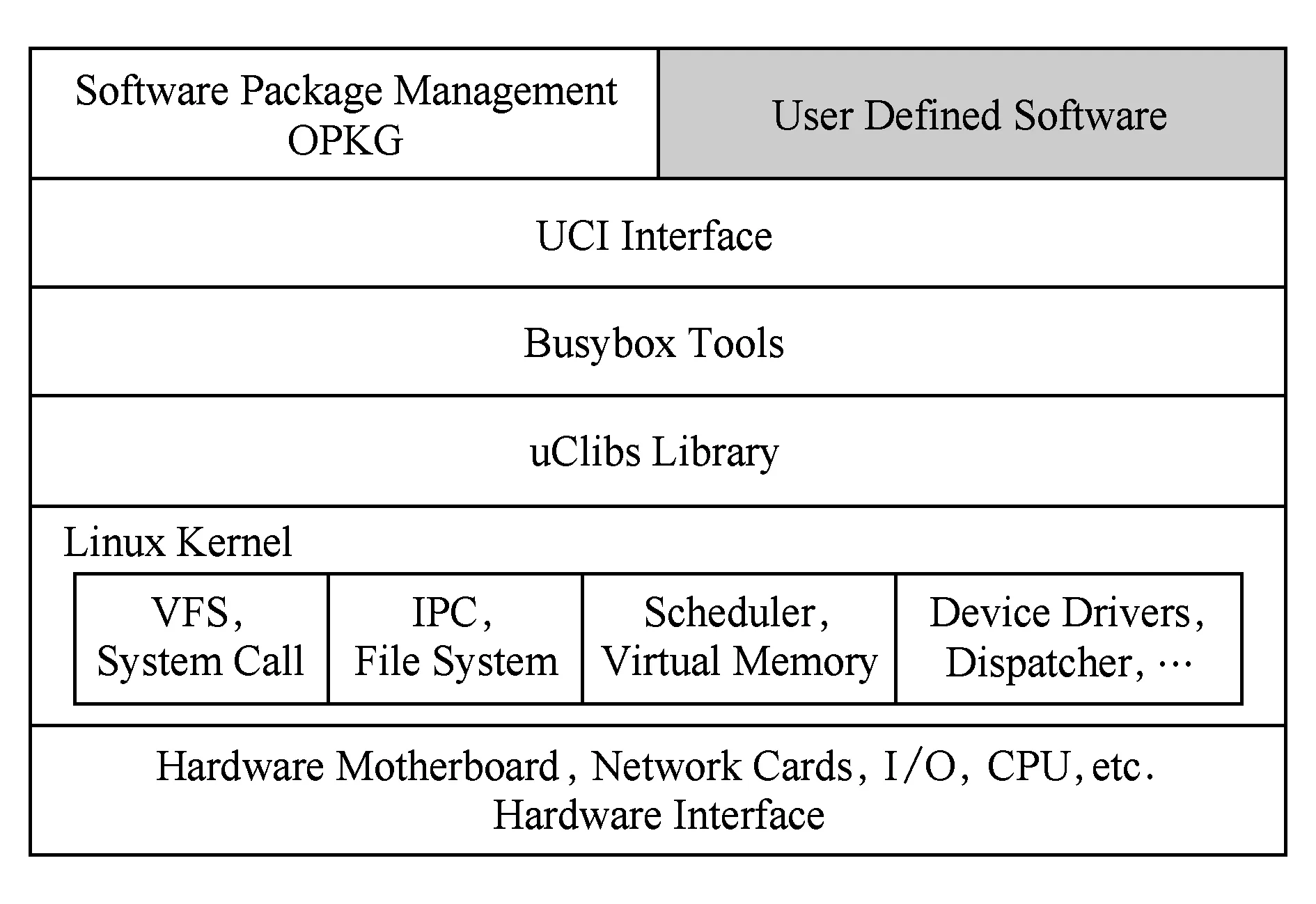

基于上述总体思路,我们基于OpenWrt设计并实现了原型系统OWCD(openwrt with cyber deception).OpenWrt作为一个功能强大的开源路由器Linux系统,用户可以很方便地对其进行定制、优化.如图5所示,OWCD部署于用户自定义软件部分,作为OpenWrt系统的应用程序运行.OWCD包含流量处理子系统和影子服务子系统,其中流量处理子系统包含流量拦截模块、流量检测模块、流量牵引模块,影子服务子系统由影子服务模块和流量采集模块构成.

Fig. 5 Architecture of OpenWrt system and diagram of OWCD Deployment Level图5 OpenWrt系统架构及OWCD部署层次图

3 设计与实现

3.1 开发语言及相关技术

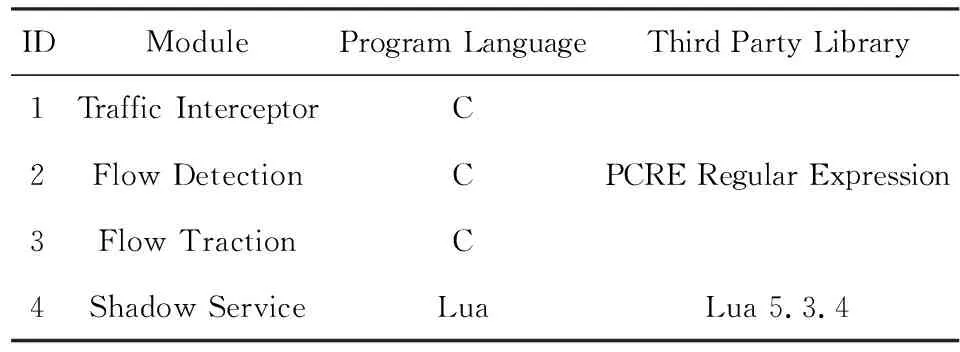

OWCD的开发语言以及第三方库使用的情况如表1所示.流量拦截模块、流量检测模块和流量牵引模块采用C语言开发,使用mipsel-openwrt-linux-gcc交叉编译成OpenWrt平台的二进制程序.在流量检测模块中引入轻量级Perl语言正则表达式(perl compatible regular expressions, PCRE)库,用于根据预设规则来识别异常流量.

Table 1 Programing Languages and Iibraries Used in Modules表1 各模块开发语言及第三方库使用情况

PCRE功能强大且性能超过了POSIX(portable operating system interface for computing systems)正则表达式库和一些经典的正则表达式库.影子系统则采用开源路由器操作系统OpenWrt使用的LUCI Web管理模块,该模块采用Lua语言编写,具备对其功能定制和改进的可行性.

3.2 流量处理子系统

流量处理子系统由流量拦截模块、流量检测模块、流量牵引模块等3部分组成,功能分述如下:

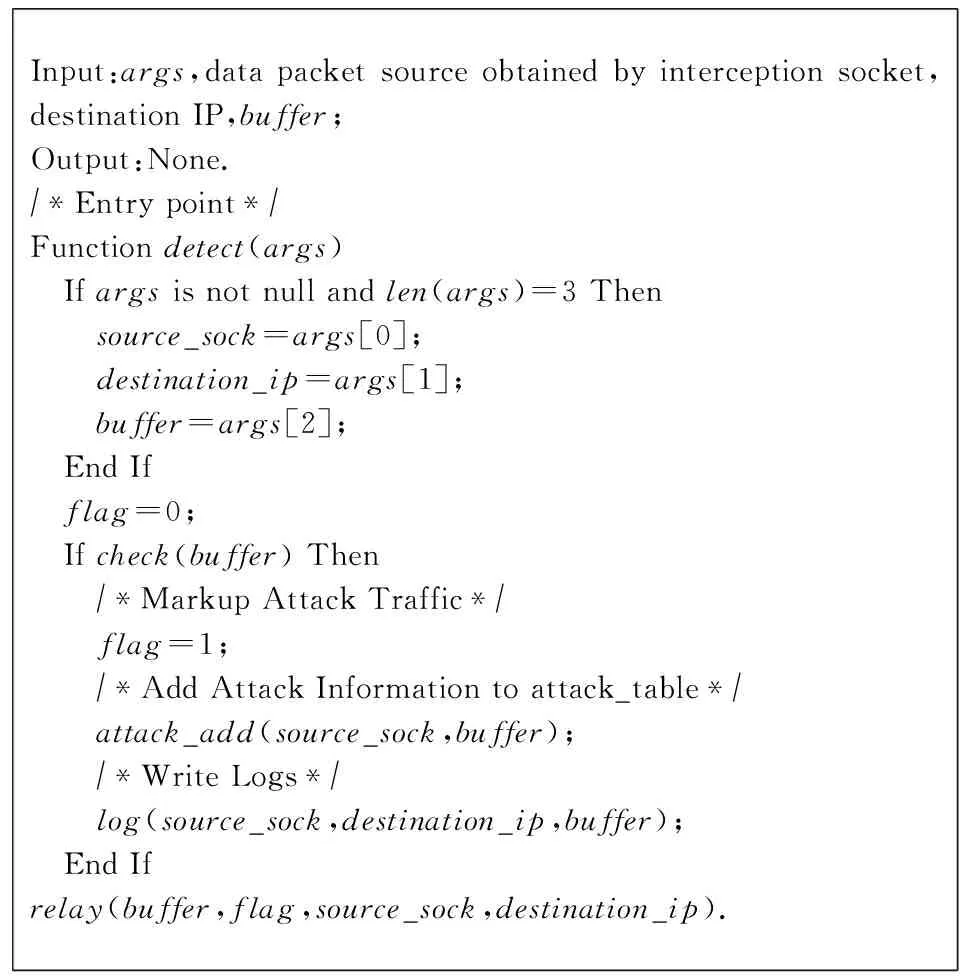

1) 流量拦截模块运行在路由器上,通过MITM中间人技术,对目的地址为路由器自身的流量进行预先拦截,并将流量提交给流量处理模块.流量处理模块运行在路由器操作系统的内核中,保证在应用程序接收到流量之前,流量拦截模块就可以将流量拦截.流量拦截模块使用路由器操作系统中的iptables进行流量转发,iptables运行在内核中,可以在应用程序接收到网络流量之前对流量进行拦截.流量检测模块的整体运行逻辑伪代码如图6所示:

Input:args,data packet source obtained by interception socket,destination IP,buffer;Output:None.∕*Entry point*∕Function detect(args) If args is not null and len(args)=3 Then source_sock=args[0]; destination_ip=args[1]; buffer=args[2]; End If flag=0; If check(buffer) Then ∕*Markup Attack Traffic*∕ flag=1; ∕*Add Attack Information to attack_table*∕ attack_add(source_sock,buffer); ∕*Write Logs*∕ log(source_sock,destination_ip,buffer); End Ifrelay(buffer,flag,source_sock,destination_ip).

Fig. 6 Pseudocode of traffic-detection module

图6 流量检测模块伪代码

2) 流量检测模块主要是对流量拦截模块所拦截的HTTP协议流量进行检测,提取出流量中的关键数据,并根据自定义检测规则进行匹配,判定其是否包含攻击意图的恶意流量.同时,为了使判断时间尽量缩短,在对数据包整体进行正则匹配之前,流量处理子系统先对HTTP数据包中的Cookie字段进行分析记录.如果Cookie与标记为恶意的Cookie列表相匹配,则直接判定为恶意流量.

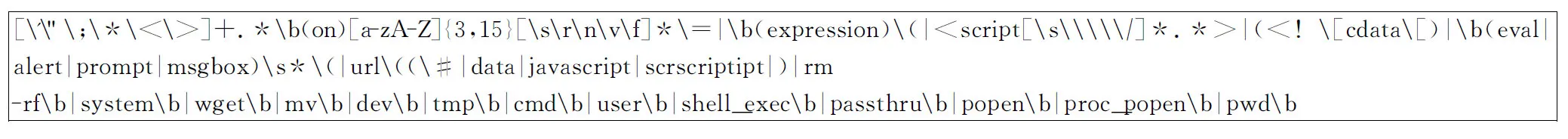

目前针对路由器Web管理界面的攻击大多是利用了弱口令、SQL(structured query language)注入漏洞、命令注入漏洞等常见的安全风险.因此,对于Web管理界面的防护来说,流量检测模块的主要功能是对于访问目标是路由器Web管理系统的HTTP数据包进行分析处理,一旦发现数据包中存在恶意攻击载荷就及时对其进行牵引,将该含有恶意攻击载荷的数据包交由流量牵引模块进行处理.但是,由于家用路由器的资源和处理器性能和存储空间的限制,因此,检测规则以文件的形式保存在路由器中,当路由器启动时会从规则文件中加载若干条规则,从而根据规则来进行匹配,同时在无线路由器中还会存在定时任务,定时去云端服务器获取最新的规则,并重新加载规则.目前的规则所使用的是正则匹配的模式,即程序根据从云端获取到的正则表达式规则,与数据包中的数据进行正则匹配,一旦匹配成功则代表该数据包存在恶意的参数,程序将标记该数据包为恶意流量数据包,并交由流量牵引模块进行转发.规则基于新出现的路由器漏洞定期更新和维护,部分正则规则如图7所示:

Fig. 7 Part of the traffic monitoring rules

图7 部分流量检测规则

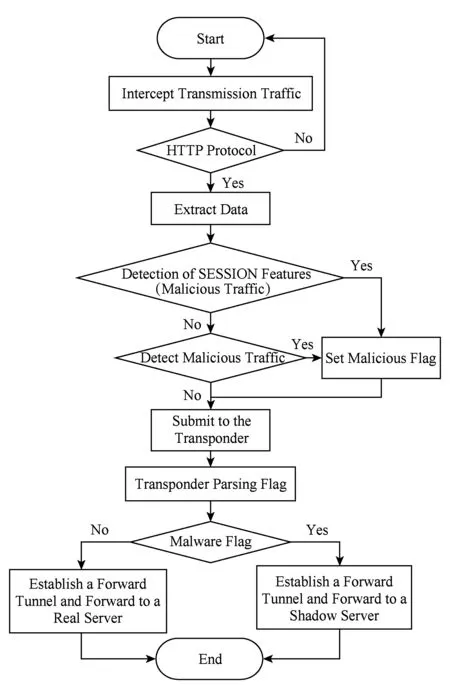

Fig. 8 Workflow diagram of traffic processing subsystem图8 流量处理子系统工作流程图

3) 流量牵引模块负责根据流量检测模块的结果对数据包进行标记,将正常流量转发给真实的服务器,将疑似恶意流量牵引至云端的影子服务器.利用TCP(transmission control protocol)UDP(user datagram protocol)Relay技术,流量牵引模块作为转发中间人,使正常用户和攻击者几乎察觉不到中间人的存在,流量处理工作流程如图8所示:

3.3 影子服务器子系统

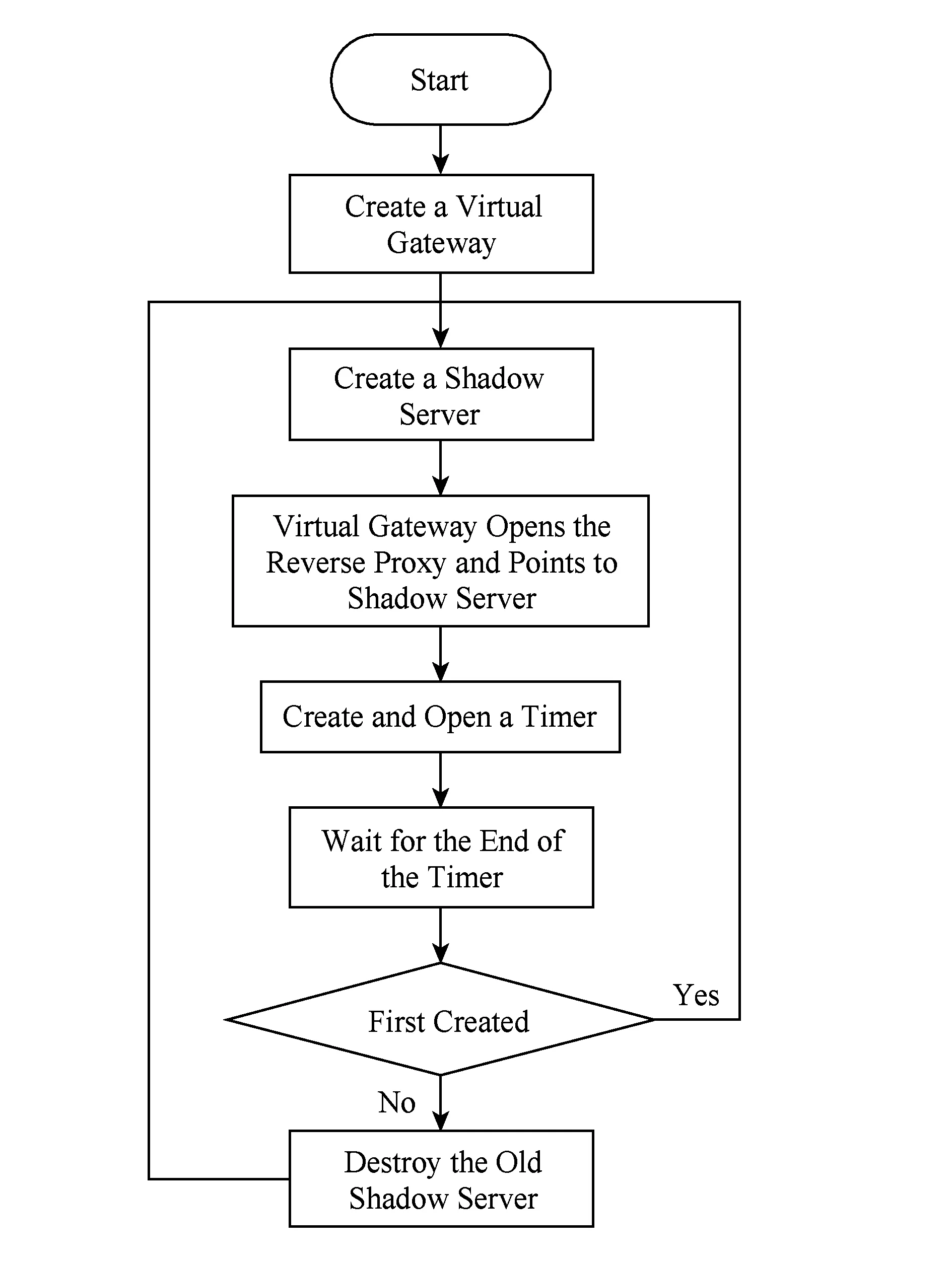

Fig. 9 Flow diagram of creation and update of shadow service图9 影子服务创建与更新流程图

被流量检测模块检测出的恶意流量将被牵引到影子服务器.影子服务的创建与更新流程,如图9所示,被检测出来的恶意流量数据包被标识为恶意流量后,通过流量转发模块修改数据包,进而被转发到影子服务器上.影子服务器具有与被保护的路由器相同的Web管理界面,但是该Web管理界面并不具备真实的管理功能,即使恶意用户使用Web攻击手段取得了该影子服务器的Web管理界面的权限,也不能够对路由器进行操作.同时,影子服务器部署在1台云端服务器上,其内部同样运行着与所保护的路由器相同的OpenWrt系统和LUCI Web管理界面.

影子服务器子系统主要包含了影子服务模块和流量采集模块,其中,影子服务模块的主要功能就是对无线路由器Web管理系统进行克隆,并进行部分功能的弱化处理,比如设置弱口令等.流量采集模块则是为了能够更好地了解攻击者的攻击手段,在云服务器中运行流量采集程序,一旦攻击者的流量进入该影子服务器,则将被完全地捕获下来,进而为后续的攻击者的攻击手段分析和特征提取奠定基础.

影子服务模块搭建在云服务器上的OpenWrt虚拟机中,并安装OpenWrt-luci服务,安装后对系统进行初始化.流量采集模块同样部署在这台OpenWrt云服务器上,由于OpenWrt系统中带有tcpdump程序,因此,本文使用tcpdump程序捕获网络流量数据,并定时保存.

4 实验与结果分析

为了测试OWCD的实际效果,本文选取斐讯PHICOMM K1无线路由器产品作为实验平台部署基于网络欺骗的路由器防护框架原型系统.我们利用无线路由器的SSH(secure shell)协议管理功能,通过Shell管理工具将OWCD系统主程序上传到无线路由器中并运行,进而完成路由器的测试环境部署.本文主要进行功能测试和性能测试:在功能测试中,主要测试OWCD对于常见的针对无线路由器Web管理界面的攻击是否能够有效发现并牵引到影子服务器;而性能测试则是通过部署系统前后网络吞吐能力的对比,分析系统对于无线路由器吞吐能力的影响情况.

4.1 实验环境

具体的功能测试和性能测试的实验环境如图10所示.其中无线路由器PHICOMM K1(安装系统为OpenWrt 15.05)运行着OWCD的主程序;1台PC(操作系统为Windows 10 pro 64 b,CPU为Intel Core i7-4700MQ 2.4 GHz,内存为8 GB)接入到该无线路由器作为性能测试和功能测试的操作设备;1台云主机(安装系统为OpenWrt 15.05,CPU为1 GHz,内存为1 GB)作为云端服务器,部署影子服务子系统.

Fig. 10 Experimental test environment network topology图10 实验测试环境网络拓扑图

4.2 功能测试

功能测试部分主要测试OWCD针对利用CSRF、远程命令执行等目前常见的Web漏洞进行攻击时的实际防御效果.主要包括2个方面:

1) 恶意流量识别测试.测试对恶意流量识别的准确度.

2) 流量牵引和记录能力测试.测试恶意流量是否被牵引到影子服务器,以及影子服务对恶意流量的记录能力.

4.2.1 恶意流量识别能力测试

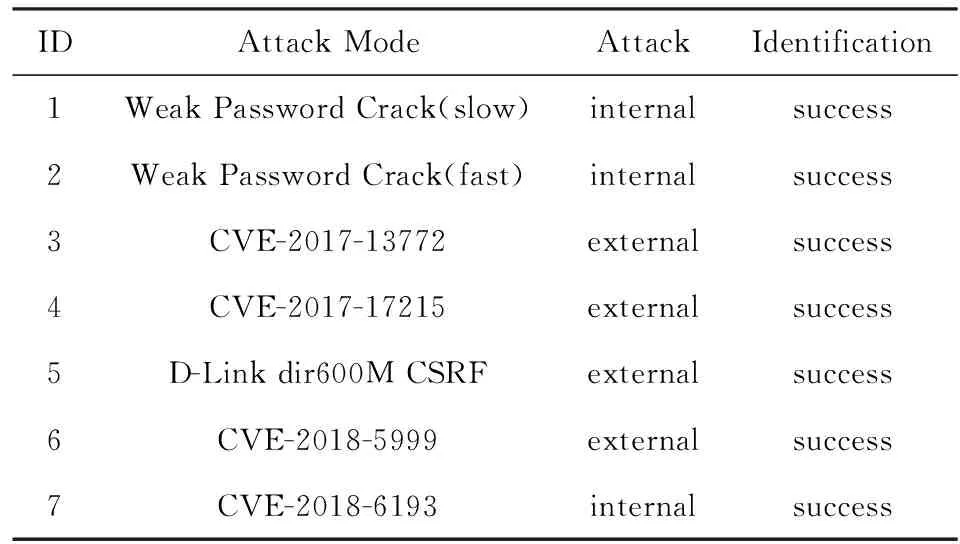

针对家用路由器的恶意攻击主要包括口令爆破和远程命令注入.为了使实验更加真实,本文利用近年来公开的无线路由器的漏洞利用程序对部署OWCD的路由器进行攻击,并在影子服务器端进行流量监控.若发起攻击时,影子服务器收到了攻击流量,则判定识别成功.

本文采用的恶意流量识别能力测试包含5种实验:

实验1,2采用弱口令字典针对Web管理界面的密码进行5次秒的爆破.

实验3,4,5采用已知的路由器高危漏洞对路由器系统进行攻击.其中:实验3采用TP-Link WR940N路由器的CVE-2017-13772远程命令注入漏洞验证程序进行测试;实验4采用华为HG532路由器的CVE-2017-17215远程命令注入漏洞利用程序进行攻击测试;实验5采用D-Link dir600M CSRF漏洞验证程序进行测试.表2的实验结果显示,基于网络欺骗的路由器防护框架原型系统能够成功识别上述网络攻击.

Table2TestResultsofAttackTrafficIdentificationAbilitytoProtectedDevices

表2 对针对被保护设备的攻击流量识别能力测试结果

同时,我们也模拟了用户的正常操作,如添加网卡、修改IP(internet protocol)地址、更改防火墙信息、添加定时重启服务等.经测试发现,OWCD不会对正常操作造成影响.针对口令暴力破解,实验进行了正常的用户忘记口令后的“试密码”操作,手工进行错误密码的输入尝试,在正常的键盘敲击口令的情况下,没有发生流量误判的情况.

4.2.2 影子服务异常流量捕获测试

对于上述被牵引至影子服务器的7种攻击流量, 我们在影子服务中检查定期保存的流量二进制文件,可以看到所有的攻击流量及日志文件,如图11所示:

Fig. 11 The shadow server captures the abnormal traffic log图11 影子服务器捕获异常流量日志

4.3 性能测试

4.3.1 路由器管理性能测试

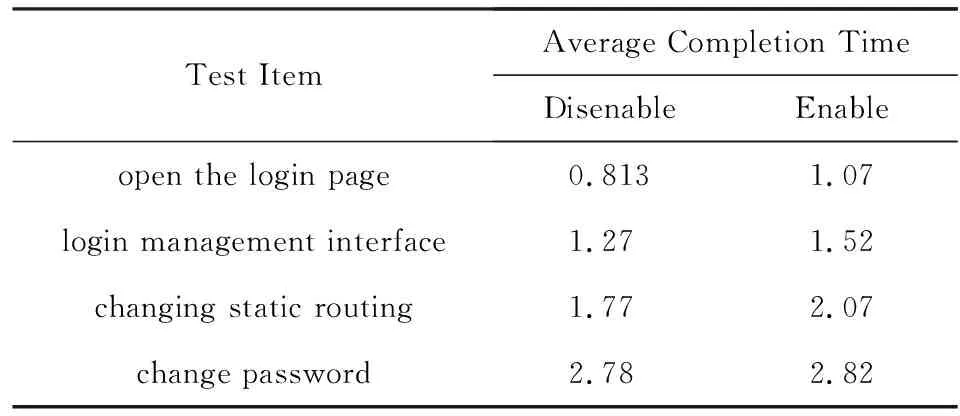

OWCD流量处理子系统采用正则匹配和流量牵引的方式工作,首先对无线路由器Web管理操作的进行延迟测试,测试过程如下,测试结果如表3所示:

Table 3 Results of Router Management Performance Test表3 路由器管理性能测试结果 s

2) 登录管理界面,在用户名密码中输入记录登录过程所需要的时间.

3) 更改静态路由,在管理界面中更改静态路由,并记录点击确定后网页响应的时间.

4) 更改管理密码,在路由器管理页面中修改管理密码,并记录网页响应的时间.

测试结果表明:部署OWCD系统后的无线路由器,对路由器管理性能影响较小,不影响正常的配置路由器操作.

4.3.2 流量吞吐能力测试

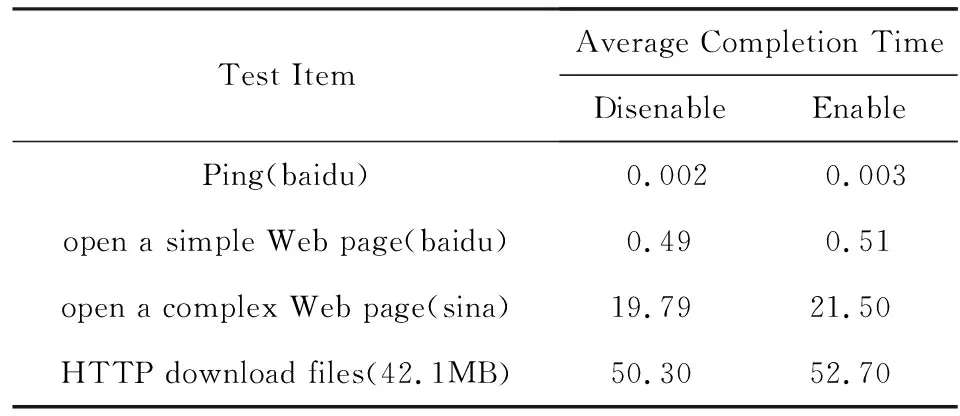

OWCD在运行时对HTTP协议网络流量进行检测处理,因此需要对测试无线路由器的网络吞吐能力进行测试,并与部署之前进行对比.为了便于比对测试效果,我们依次模拟Ping命令、打开网页、下载文件等常用操作,性能测试结果如表4所示:

Table 4 Results of Traffic Throughput Performance Test表4 性能测试结果 s

1) Ping操作.通过执行命令Ping www.baidu.com 测试网络响应时间.

2) HTTP下载文件.使用Chrome 浏览器(版本66.0.3330.0 canary 64 b)下载文件,下载地址:http:down10.zol.com.cnxiezuosogou_pinyin_89a.exe.

3) 打开网页.使用Chrome浏览器(版本66.0.3330.0 canary 64位)打开简单网页(18个请求、288 KB)和复杂网页(506个请求、5.2 MB)记录页面加载时间,每次打开网页后对浏览器缓存进行清理.

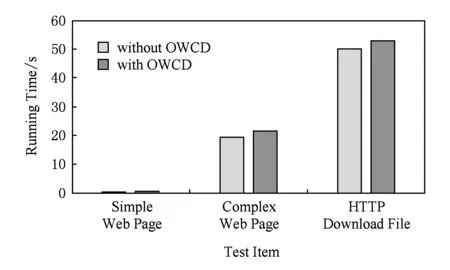

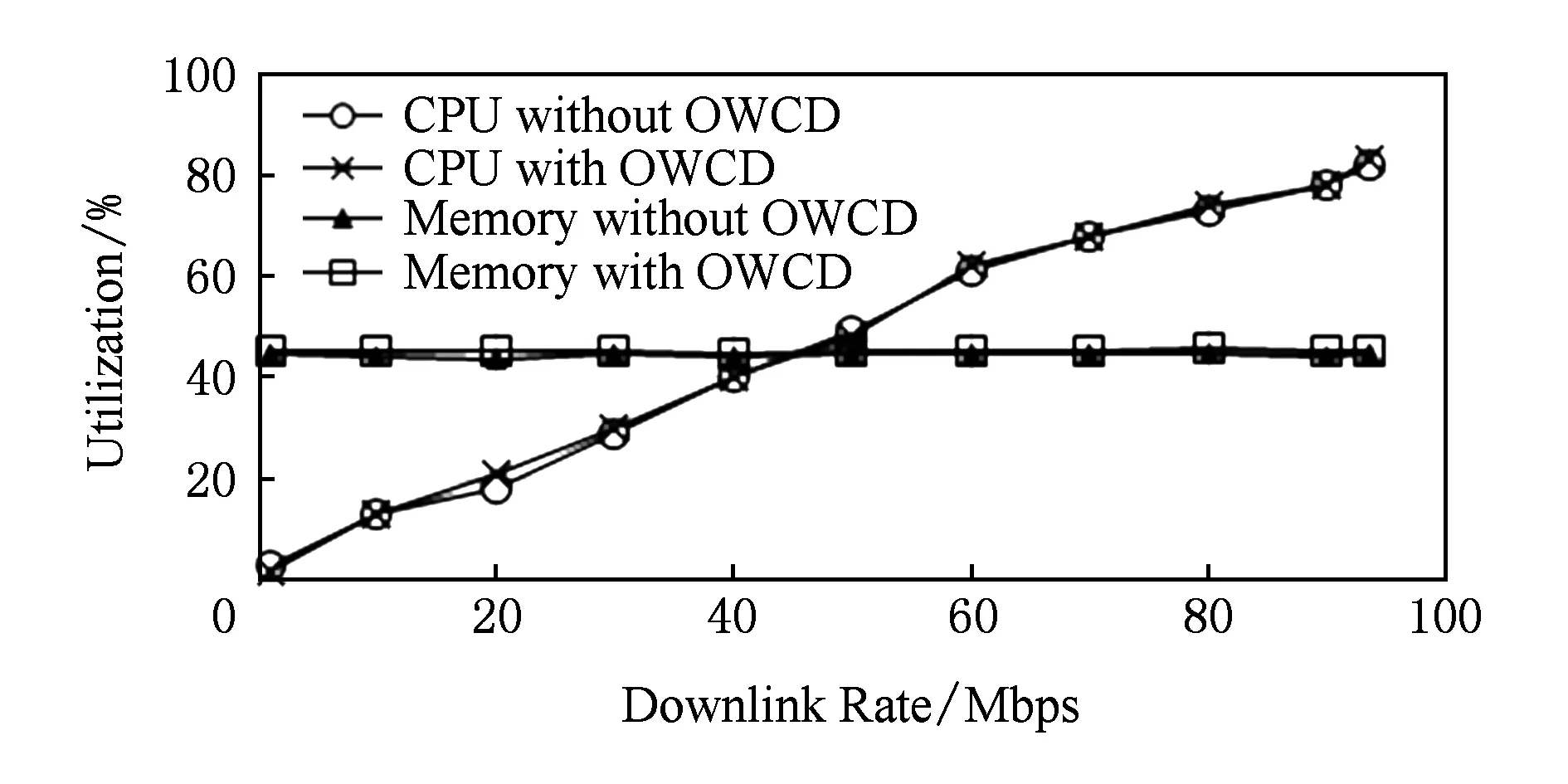

各测试项对应的耗费时间,如图12所示,部署OWCD后,在3项的测试中,未部署和已部署原型系统耗费时间差别不大.使用PHICOMM K1路由器进行文件下载测试,对CPU和内存占用率性能进行对比,如图13所示,随着下载速率的提升,CPU占用率呈上升趋势,而内存占用率基本不受影响.对比部署前后的数据可知,正常使用路由器时,OWCD系统对CPU占用率几乎没有影响,内存占用率只增加0.7%左右.总的来说,我们的系统对于无线路由器的吞吐能力影响微乎其微,效果良好.

Fig. 12 Simple Web page, complex Web page, HTTP download file performance test图12 简单网页、复杂网页、HTTP文件下载性能测试

Fig. 13 CPU, memory utilization percentage comparison before and after the deployment of OWCD图13 部署OWCD前后CPU、内存利用率对比

5 讨 论

在无线路由器所处的网络环境中部署防火墙、入侵检测系统、入侵防御系统等安全防护设备,一定程度上能够从攻击行为入手及时发现并阻断对无线路由器的攻击.但此类防护设备部署成本高,通常被企业级应用采用,普通家庭用户由于成本和接入无线路由器设备数量少等原因一般不会部署此类设备.一些可在智能终端安装的第三方防护软件,如360路由器卫士,只提供简单的限速管理、防蹭网、网络异常诊断等功能,并不具备攻击检测能力.另外,从家用无线路由器设备自身来看,目前主流家用无线路由器设备无法进行有效的攻击检测和应急响应,使得家用无线路由器面临极大的安全风险.

本文提出的基于网络欺骗的家用无线路由器安全防御框架,充分考虑家用无线路由器的计算和存储能力的基础上在路由器内部进行网络流量拦截,通过检测处理流经家用无线路由器的网络流量,发现应对常见家用无线路由器设备的攻击行为;同时,使用部署在云端的影子服务进行网络欺骗,收集攻击利用代码,发现攻击者的意图,为攻击者追踪溯源提供依据.另外,影子服务部署于云端,不单独接入外部硬件设备和改变原有路由器的操作流程,有利于在普通家庭用户中推广使用.

然而本文提出的方法也存在一些局限性:

1) 基于网络欺骗的家用无线路由器安全防御框架是基于应用层的,面对诸如TCP,UDP等网络层发起的通信协议层面的网络攻击,并不能做出有效的防御;

2) 在实际的功能测试过程中,针对低速口令暴力破解的网络攻击行为,OWCD会在爆破的第10次左右进行响应,如果判断过于敏感,很可能会造成误判;

3) 在实际的性能测试过程中,网络流量分析在一定程度上带来了传输延迟,当然随着带宽的升级和云端网络节点的优化,此类问题会逐渐得到改善;

4) 额外引入了云端的影子服务器,增加了新的部署成本,当然随着边缘计算[24-25]等新技术的发展,无线路由器作为边缘设备配合云端的模式将得到广泛的认可;

5) 本文对HTTP协议进行了流量分析,然而对于HTTPS协议产生的网络流量无法处理.

6 总 结

物联网技术的飞速发展,使得无线路由器被家庭用户广泛使用,但目前学术界和工业界并没有明确提出针对家用无线路由器的专用安全防护方案.当某一型号的家用无线路由器出现安全问题时,最常用的解决方案是等待厂商发布修复版本的固件让用户自行更新,通常面临的问题厂商提供固件更新不及时、普通用户自行更新固件难度大、用户更新固件不及时等问题,进而导致家用无线路由器自身以及接入无线路由器的智能终端面临极大的安全风险.本文将网络欺骗的思路应用于家用无线路由器的防御,通过监测HTTP协议网络攻击行为,将疑似网络攻击流量牵引到部署在云端的影子服务器,进而降低无线路由器自身的安全风险,同时也为进一步攻击取证分析以及攻击者追踪溯源提供数据支撑.基于上述方法,我们设计并实现了基于OpenWrt的无线路由器防御框架原型系统OWCD,并部署于斐讯Phicomm K1无线路由器中进行实际的功能测试和性能测试.实验验证结果表明:OWCD在不影响正常功能的情况下,能够有效对抗针对无线路由器的弱口令、CSRF、命令注入等攻击手段是一种有效可行的防护方案.