基于PUF适用于大规模RFID系统的移动认证协议*

2018-07-05孙子文

李 松,孙子文,2

(1.江南大学物联网工程学院,江苏 无锡 214122;2.物联网技术应用教育部工程研究中心,江苏 无锡 214122)

1 引言

近年来,随着射频识别 RFID(Radio Frequency IDentification)技术在各个行业中应用领域的不断拓展,RFID系统中存在的隐私和安全问题[1]也得到越来越多的重视。为此,传统的基于加密机制的安全认证协议和新型的安全认证协议开始被研究用于解决RFID系统的安全问题。采用传统加密机制的RFID认证协议将密钥存储在非易失性存储器中,攻击者可以通过物理入侵方式获取内部存储的密钥,从而对芯片进行反向设计,达到克隆标签的目的[2]。而采用物理不可克隆函数PUF(Physical Unclonable Function)[3]作为密钥生成机制,只在标签认证时才由PUF电路产生相应的会话密钥,可有效抵御物理入侵攻击[4]。

传统的加密算法对加密硬件要求较高,用于RFID系统安全认证存在标签固有的资源受限难以克服的壁垒。如标准的加密算法MD5、SHA-256一般需要7 350~10 868个门电路,简化后的哈希运算,加密运算过程也需要1 700个门电路[5]。源于电子标签受制于内部存储和运算电路的硬件不足,无法应用现有的成熟加密算法实现标签与读写器之间数据的安全传输[6]。

物理不可克隆函数的实现所需硬件电路少,被拓展到信息安全领域研究实现轻量级的密码机制,极大地减少了对加密硬件的要求。实现64位PUF输出仅需545个门电路[7],运用PUF函数作为标签密钥的生成机制[8],简化了标签的运算压力;但是,服务器对标签的搜索需要遍历整个数据库,无法满足大规模RFID系统对标签快速识别的要求;通过服务器与标签共享密钥可快速提取标签标识[9],可极大地减轻服务器的搜索开销。但是,文献[8,9]的认证协议有两个前提假设:一是假设读写器是固定的;二是假设服务器与读写器之间的通信信道是安全信道。随着移动通信技术的发展,移动读写器的应用场景增多,读写器遭受攻击的威胁增加,因此引入了服务器对读写器身份的安全认证[10],可有效抵御攻击者通过读写器的入侵攻击。但是,文献[10]仍需服务器遍历整个数据库才能完成对标签的识别,也存在难以适用于大规模RFID系统的问题。

针对上述文献中存在的标签运算能力不足和服务器对标签的搜索开销过大等问题,本文采用了一种基于PUF的适用于大规模移动RFID系统的移动认证协议PMLS(PUF based authentication protocol for Mobile and Large-Scale RFID system)。PMLS协议运用PUF函数生成密钥,以减轻加密过程中标签的运算量,解决轻量级加密机制问题;引入服务器对读写器的身份认证,以排除读写器遭受攻击的可能,解决移动环境下服务器与读写器之间的安全通信问题;服务器采用共享密钥异或的方式能够快速计算出标签和读写器的标识,以实现能够运用于大规模RFID系统环境下的快速搜索。本文采用对RFID系统的隐私强度分类最细的Vaudenay模型[11],同时,Vaudenay模型也是目前最全面的模型[12],证明PMLS协议的安全和隐私性;同时,采用仿真实验,证明研究协议搜索读写器及标签具有耗时短的优点。

2 物理不可克隆函数

物理不可克隆函数是由两条数据选择器构成的延时电路和对延时信息进行判断的仲裁器组成。由于芯片在制造过程中不可避免的工艺偏差,造成两条延时电路的路径长度存在不同。输入信号经过两条结构完全对称的电路,到达仲裁器时有时间偏差,仲裁器根据竞争结果输出一个唯一且随机的64位响应。芯片在制造过程中产生的个体差异具有难以仿造和难以重复的特性,所以每一片芯片的PUF电路产生的响应序列同样具有唯一性和不可复制性,即使是同一家厂商的同一条生产线也无法复制出完全相同的响应序列[2]。

PUF电路易遭受温度、供电电压、电磁干扰等环境变量的影响,因此一个PUF函数在相同的输入下产生的响应会有微小的不同,需要通过模糊提取映射为相同响应。一个理想的PUF应具备以下属性[13]:

(1)鲁棒性:在同样的输入c下,PUF产生的多次响应r的差异应足够小。

(2)不可克隆性:在同样的输入c下,两个不同的PUF电路所产生的响应r应足够大。

(3)不可预测性:在已知某个PUF电路大量输入-响应序列的情况下,无法在容错范围内预测响应r。

(4)防篡改性:将改变的物理实体嵌入到物理不可克隆函数,使得PUF→PUF′时,有非常高的概率∃x∈X:PUF(x)≠PUF′(x),防篡改性定义了篡改发生之后RFID系统检测篡改的能力。

PMLS协议利用PUF的以上属性生成密钥。将标签和读写器的参数作为PUF电路的输入,PUF电路产生的响应作为标签和读写器唯一的会话密钥。由于攻击者无法通过数学运算模拟PUF的响应,从而保证了基于PUF的密钥的安全性。

3 RFID安全隐私模型

Vaudenay[11]在Asiacrypt 2007上提出的安全隐私模型对安全和隐私做了严格的定义。Vaudenay模型基于非对称加密机制的假设,为提高服务器对标签和读写器身份的认证速度,PMLS协议在Vaudenay模型的基础上,采用对称加密机制实现服务器、合法标签和读写器共享对称密钥。

3.1 系统模型

一个RFID认证方案通常由以下步骤组成,包括对系统、读写器和标签的设置,以及服务器识别标签和读写器过程:

(1)SetupServer(1s)→S:由安全参数s为服务器生成共享密钥S。

(2)SetupTagS(TID)→(kT,I):创建具有唯一标识TID的标签,共享密钥S用于生成标签的会话密钥kT和标签内部信息I。如果标签被认定为合法,则将标签的(TID,I)存储到服务器。

(3)SetupReaderS(RID)→(kR,I):创建具有唯一标识RID的读写器,共享密钥S用于生成读写器的会话密钥kR和内部信息I。如果读写器被认定为合法,则将读写器的(RID,I)存储到服务器。

(4)Ident→out:服务器与标签、读写器之间的交互协议。最终,若标签被服务器认定为非法,则out=⊥;反之,若标签被认定为合法,则out=TID;若读写器被服务器认定为非法,则out=⊥;若读写器被认定为合法,则out=RID。

3.2 攻击者模型

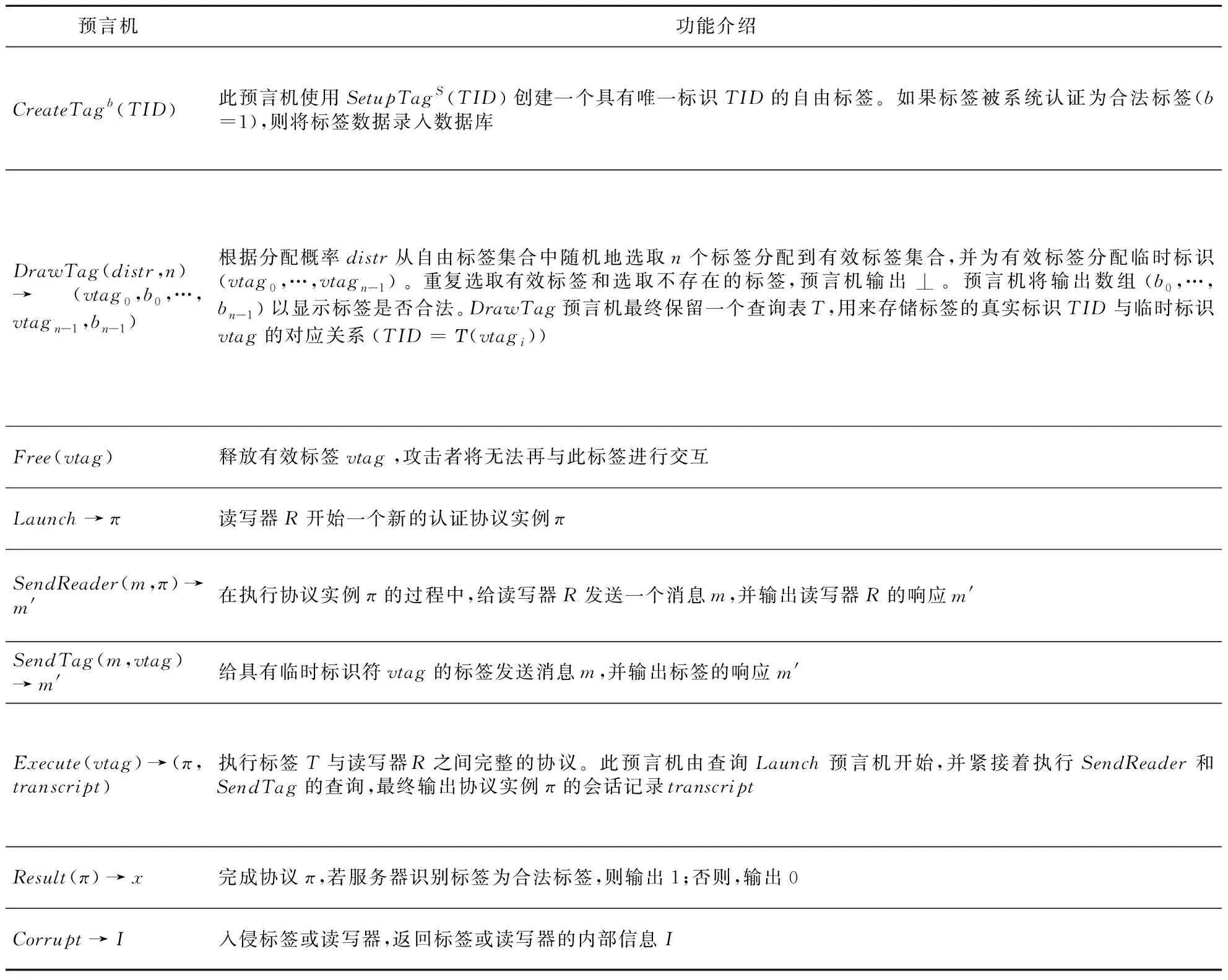

Vaudenay模型[11]中,最强大的Strong攻击者能够窃听读写器和标签之间的会话记录,能够阻断信息的发送,能够通过篡改读写器和标签之间的信息来获得对方验证,并能监控标签是否认证成功。Vaudenay模型通过预言机来描述攻击者与RFID系统交互的过程,PMLS协议对Corrupt预言机的能力做进一步拓展,使攻击者可以通过入侵读写器获得其内部信息。表1定义了九大预言机的各方面能力。

3.3 攻击者等级

Vaudenay根据攻击者可以访问预言机的权限,划分出8类不同能力的攻击者[11]。

(1)Weak:攻击者无法访问Corrupt预言机。

(2)Forward:攻击者对一个标签访问Corrupt预言机之后,只能再访问Corrupt预言机,不能访问其他预言机。

(3)Destructive:攻击者访问Corrupt预言机之后,由于标签或读写器遭受入侵攻击而损坏,攻击者将无法访问任何预言机。

Table 1 Function introduction of each oracle表1 预言机及其功能介绍

(4)Strong:攻击者可以没有条件限制地访问任何预言机。

与这4类攻击者正交的还有Narrow和Wide攻击者概念。

(5)Narrow:攻击者无法访问Result预言机。

(6)Wide:攻击者可以访问Result预言机。

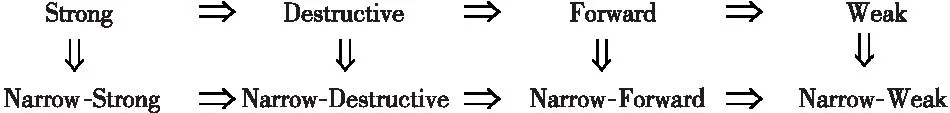

8类隐私概念的从属关系由图1所示,其中Strong⟹Destructive表示协议满足Strong,则必定满足Destructive。

Figure 1 Relationship of eight privacy notations图1 8种隐私概念之间的关系图

3.4 安全性

Vaudenay模型主要关注于攻击者假冒标签的攻击[11]。在此基础上,PMLS协议引入攻击者入侵读写器和假冒读写器的攻击。因此,协议安全的主要目标是阻止攻击者对标签和读写器的假冒攻击,完成服务器对标签和读写器的合法性认证。

3.5 隐私性

RFID认证协议的隐私性是指系统能够抵御攻击者对标签的识别,跟踪和不同标签之间的关联。隐私问题涉及两点:(1)匿名性:攻击者无法通过读写器与标签之间的会话记录,推断出标签的真实标识。(2)不可追踪性:攻击者无法根据标签的响应信息,分辨出两个不同的标签。

Vaudenay模型主要关注无线信道上标签信息的泄露,并通过不可分辨性的隐私游戏来定义隐私的概念。若攻击者能窃听并有效利用无线信道上读写器与标签之间的会话记录,从真实的RFID系统中分辨出由Blinder模拟的随机数,则攻击者对RFID系统的隐私造成威胁。其中,Blinder的定义如下:

定义1Blinder[11]:Blinder(用B表示)能够监听攻击者A访问CreateTag,DrawTag,Free,Execute和Corrupt预言机时的输入和输出。B可以在不知道标签和读写器任何信息的情况下为攻击者A模拟Launch,SendReader,SendTag和Result预言机。

隐私游戏中,首先由挑战者选择随机位b∈{0,1},如果b=1,则攻击者访问的是真实的预言机;如果b=0,则攻击者访问预言机得到的是由Blinder模拟的随机数。攻击者可以对RFID系统进行任意次预言机访问并可通过访问Corrupt预言机获得标签内部信息,攻击者最终输出猜测值b′。攻击者等级为p(p∈{∅,Narrow}∪{Weak,Forward,Destructive,Strong}),则Ap表示所属隐私等级的攻击者。不可分辨性隐私游戏如下所示:

(1)初始化系统,设置一个标签和一个读写器。

(2)挑战者选择随机位b∈{0,1},若b=1,则系统由真实预言机模拟,若b=0,由Blinder返回任意随机数。

(3)攻击阶段:Ap根据隐私等级p,通过访问预言机与RFID系统进行交互。

(4)分析阶段:Ap在无法访问预言机的情况下分析系统,并输出猜测值b′。

(5)若b=b′,则Ap攻击成功,赢得隐私游戏,否则攻击失败。

4 PMLS认证协议描述

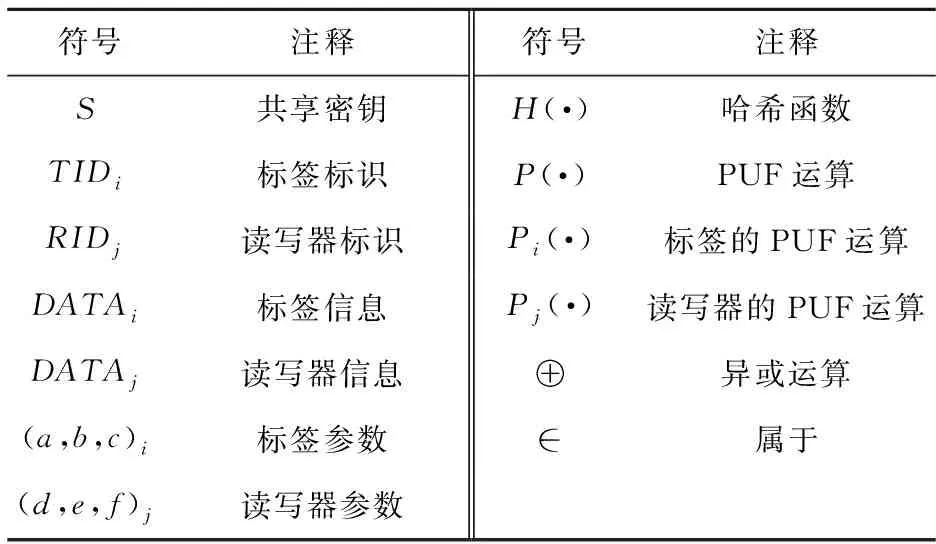

协议由初始化和双向认证两个阶段组成。协议的符号注释如表2所示。

Table 2 Description of each notation in this protocol表2 协议使用的符号及其注释

注:协议中,哈希函数H(·)有3个输入值。

4.1 初始化阶段

首先由服务器生成共享密钥S,并将S发送给RFID系统中所有合法的读写器和标签。标签接收到共享密钥S后生成自身参数ai、bi,并由PUF电路分别计算Pi(ai)和Pi(bi),通过异或运算计算出标签的另一个参数ci=S⊕Pi(ai)⊕Pi(bi)。最终将合法标签的信息[TIDi,ai,bi,DATAi]存储到后台服务器。读写器的初始化操作与标签初始化相同,读写器得到共享密钥S后生成参数dj、ej后,由PUF电路计算Pj(dj)、Pj(ej),进而求得fj=S⊕Pj(dj)⊕Pj(ej),最终将合法读写器的信息[RIDj,dj,ej,DATAj]存入服务器。

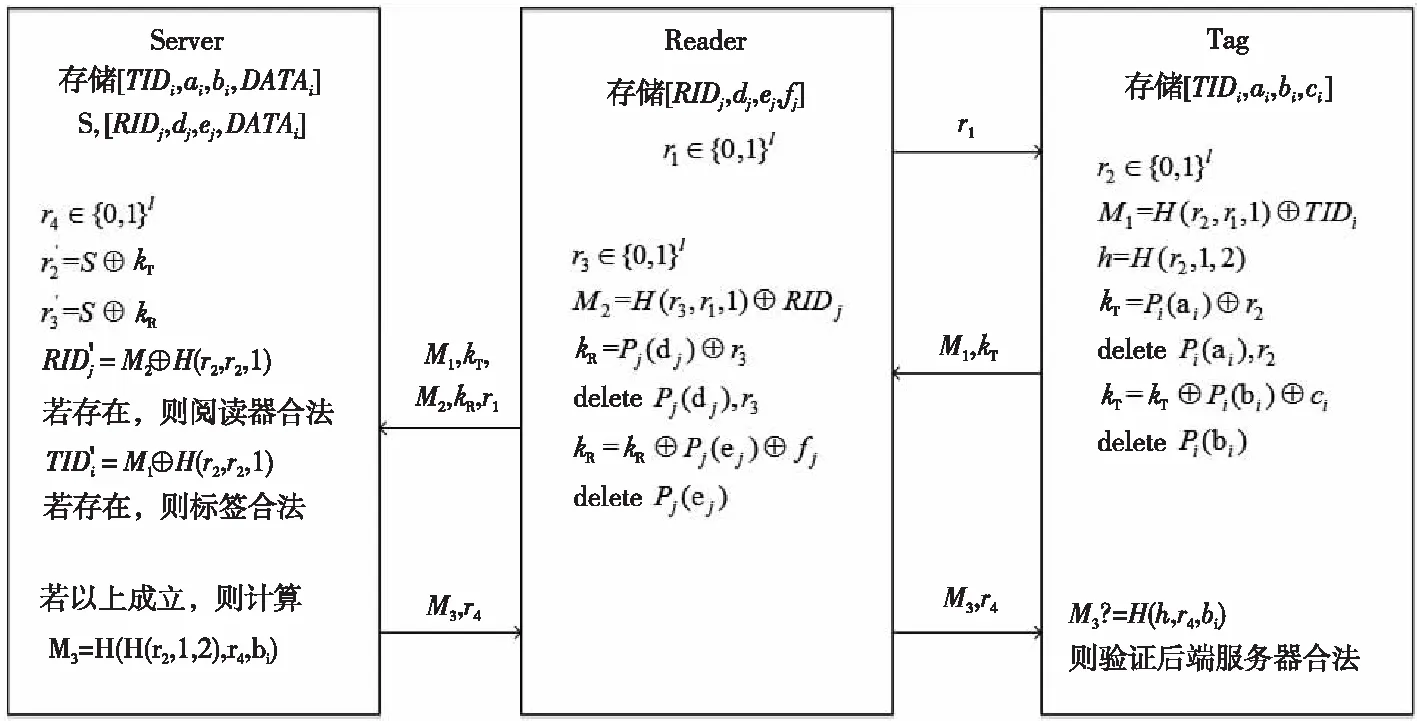

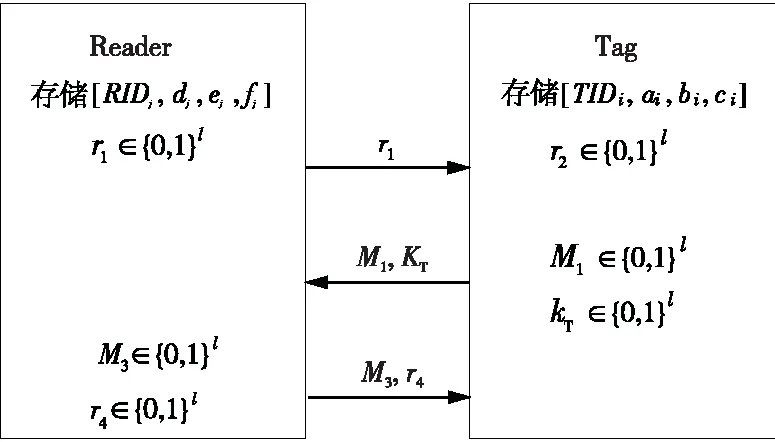

4.2 双向认证阶段

双向认证协议由读写器发起,协议流程如图2所示,具体认证步骤如下:

(1)首先由读写器生成随机数r1∈{0,1}l,并将r1以广播的方式发送给通信范围内的所有标签。

(2)标签接收到读写器广播信息r1后,生成随机数r2∈{0,1}l,并计算M1=H(r2,r1,1)⊕TIDi,h=H(r2,1,2)。然后标签的PUF电路计算Pi(ai),并将Pi(ai)异或随机数r2得到标签的会话密钥kT=Pi(ai)⊕r2,随即将Pi(ai)和r2从标签内存中删除。运行标签PUF电路计算Pi(bi),使用Pi(bi)、ci更新标签会话密钥kT=kT⊕Pi(bi)⊕ci,随即删除内存中的Pi(bi)。最后,标签将(M1,kT)通过射频天线发送给读写器。

Figure 2 Process of the proposed authentication protocol图2 协议认证流程

(3)读写器接收到来自标签的响应(M1,kT)后,生成随机数r3∈{0,1}l,计算M2=H(r3,r1,1)⊕RIDj。读写器的PUF电路生成Pj(dj)后计算读写器的会话密钥kR=Pj(dj)⊕r3,随即将内存中的Pj(dj)和r3删除;运行读写器PUF电路生成Pj(ej)并更新会话密钥kR=kR⊕Pj(ej)⊕fj,随即删除内存中的Pj(ej);最终将(M1,kT,M2,kR,r1)发送给后台服务器。

(5)读写器接收到来自服务器的响应信息(M3,r4)后,将(M3,r4)转发给标签,标签计算H(h,r4,bi)并验证M3=H(h,r4,bi),若通过则验证服务器身份合法,完成标签与服务器身份的双向认证。

上面的M1、M2、h中用到了哈希函数H(·),是为了保持哈希函数输入参数个数为3,当变量参数少于3个时,用常量1、2补充3个参数,参数1、2不会对协议的安全性造成影响。

5 协议性能分析

5.1 安全性分析

PMLS协议沿用Mete Akgun提出[9]的引理1和引理2。本文首先对引理的正确性加以证明,然后用引理来证明PMLS协议的安全性。

(1)Mete Akgun引理1和引理2。

引理1[9]隐私等级为Destructive的攻击者A,在没有访问Corrupt预言机权限的情况下,攻击者获得共享密钥S的概率近似为零。

证明假设攻击者A能够利用会话记录获得共享密钥S。

由标签会话密钥的生成机制可知:

ci=S⊕Pi(ai)⊕Pi(bi)

(1)

kT=Pi(ai)⊕Pi(bi)⊕ci⊕r2=S⊕r2

(2)

因此,攻击者获得共享密钥的方式为:

S=kT⊕r2

(3)

攻击者已知kT且r2并不通过明文传送,攻击者进而需要通过破解M1、M3得到随机数r2:

M1=H(r2,r1,1)⊕TIDi

(4)

M3=H(H(r2,1,2),r4,bi)

(5)

假设哈希函数H(·)是安全的,攻击者通过穷举攻击破解64位输出的哈希函数需要进行264次计算。每秒能进行100万次哈希运算的计算机需要60万年的时间才可以破解[14]。由此可证,攻击者无法通过计算M1、M3获得r2,因此攻击者通过会话记录获得共享密钥S的概率近似为零。

□

引理2[9]隐私等级为Destructive的攻击者A,通过访问Corrupt预言机入侵标签或者读写器,获得共享密钥S的概率近似为零。

证明假设攻击者A可以通过入侵标签获得共享密钥S。

由于A入侵标签将破坏标签的PUF电路,因此A只能访问一次Corrupt预言机。由公式(1)可知:

S=Pi(ai)⊕Pi(bi)⊕ci

(6)

则攻击者获得S的概率:

Pr(S)=Pr[Pi(ai)]∩Pr[Pi(bi)]∩Pr(ci)

(7)

若A在标签响应读写器的询问命令之前入侵标签,A获得标签内部信息ai、bi、ci和TIDi。A进而需要运算模拟受害标签的PUF电路,由于PUF电路的不可克隆性,对于输出为64位二进制数的PUF电路,攻击者成功模拟一次PUF电路输出的概率为1/264。则攻击者成功模拟Pi(ai)、Pi(bi),计算获得S的概率为:

Pr(S)=1/264×1/264×1=1/2128≈0

若A在标签首次删除Pi(ai)、r2操作之前入侵标签,A获得标签信息Pi(ai)、ci、r2和h。攻击者成功模拟Pi(bi),计算获得S的概率为:

Pr(S)=1×1/264×1=1/264≈0

若A在标签删除Pi(bi)操作之前入侵标签,A获得信息Pi(bi)、ci、h和kT=Pi(ai)⊕r2。由Pi(ai)=kT⊕r2可知,攻击者进而需要破解哈希函数h得到随机数r2:

h=H(r2,1,2)

(8)

由引理1可知,破解哈希函数难度巨大。则攻击者通过运算模拟Pi(ai),计算获得S的概率为:

Pr(S)=1/264×1×1=1/264≈0

综上所述,攻击者通过访问Corrupt预言机获得共享密钥S的概率近似为零。

□

(2)PMLS协议的安全性证明。

命题1PMLS协议中,若攻击者的等级为Destructive,即攻击者只能访问一次Corrupt预言机,那么攻击者假冒标签被服务器识别为合法标签的概率近似为零。

证明假设攻击者A能够成功假冒标签,通过服务器的安全认证,即A假冒标签响应(M1,kT)被服务器认定为合法标签,并最终接收来自服务器响应(M3,r4)。其中:

M1=H(r2,r1,1)⊕TIDi

(9)

kT=Pi(ai)⊕Pi(bi)⊕ci⊕r2

(10)

按照以下两种情景来分析攻击者成功的可能性。

情景1攻击者A入侵标签,获得标签信息ai、bi、ci和TIDi。

A为了计算(M1,kT),需要运算模拟Pi(ai)和Pi(bi)且需要得到r2。由引理2可知,A成功模拟Pi(ai)和Pi(bi)的概率为:

Pr[Pi(ai)]∩Pr[Pi(bi)]=1/2128

由公式(4)可知,A破解哈希函数M1得到随机数r2的运算量巨大,无法实现。

因此,A产生响应(M1,kT)被服务器识别为合法标签的概率近似为零。

情景2攻击者不入侵标签,通过窃听无线信道的会话记录假冒标签。

首先A访问Execute预言机,得到n1条读写器和标签之间协议的会话记录;A进而访问SendTag预言机,得到n2条标签的响应。最终,攻击者A得到N=n1+n2条标签的真实数据。

攻击者利用N条标签数据来冒充合法标签与服务器交互,攻击者获得服务器成功认证的概率为:N/2l。其中,l为读写器随机数的输出长度,随机数长度一般取64位。

综上可证,攻击者A假冒标签被服务器判定为合法标签的概率近似为零。

□

命题2PMLS协议中,Destructive等级的攻击者假冒读写器而被服务器识别为合法读写器的概率近似为零。

证明假设攻击者A成功假冒读写器,即A假冒读写器响应(M2,kR,r1)通过了服务器认证并最终获得服务器的响应(M3,r4)。其中:

M2=H(r3,r1,1)⊕RIDj

(11)

kR=P(dj)⊕P(ej)⊕fj⊕r3

(12)

读写器的响应(M2,kR,r1)不在无线射频信道上传输,攻击者无法窃听读写器的响应,只能通过入侵读写器来假冒读写器。A入侵读写器可以获得读写器信息dj、ej、fj和RIDj。A为了计算kR需要运算模拟Pj(dj)和Pj(ej)且需要得到r3。由引理2可知,A成功模拟Pj(dj)和Pj(ej)的概率为:

Pr[Pj(dj)]∩Pr[Pj(ej)]=1/2128

由引理1可知,A破解哈希函数M2得到随机数r3的运算量巨大,无法实现。

因此,A产生的响应(M2,kR,r1)被服务器识别为合法读写器的概率近似为零。

□

5.2 隐私性分析

命题3若攻击者假冒标签或读写器被服务器认证为合法身份的概率近似为零,则PMLS协议可以实现Destructive等级的隐私保护。

证明假设存在攻击者A能够从真实的RFID系统中分辨出由Blinder(用B表示)模拟的系统。首先定义B模拟RFID系统的方式。当攻击者访问由B模拟的Launch、SendTag、SendReader预言机时,由于B并不知道标签和读写器的任何信息,B皆返回随机数。无线信道中B模拟的会话记录如图3所示。

Figure 3 Message simulated by Blinder图3 Blinder模拟的会话记录

假设RFID系统中只有一个标签和一个读写器。隐私游戏中,根据挑战者选取的b值,RFID系统选择由真实的预言机或由Blinder模拟的预言机运行n次协议实例。在第n+1次协议实例中,攻击者通过访问Corrupt预言机入侵标签内部。最终,攻击者获得前n次交互记录(r1,M1,kT,M3,r4)n和第n+1次标签内部信息(TIDi,ai,bi,ci)。通过以下两种情景来分析攻击者赢得隐私游戏的概率。

情景1攻击者由公式(4)异或标签标识TIDi得到:

H(r2,r1,1)=M1⊕TIDi

(13)

□

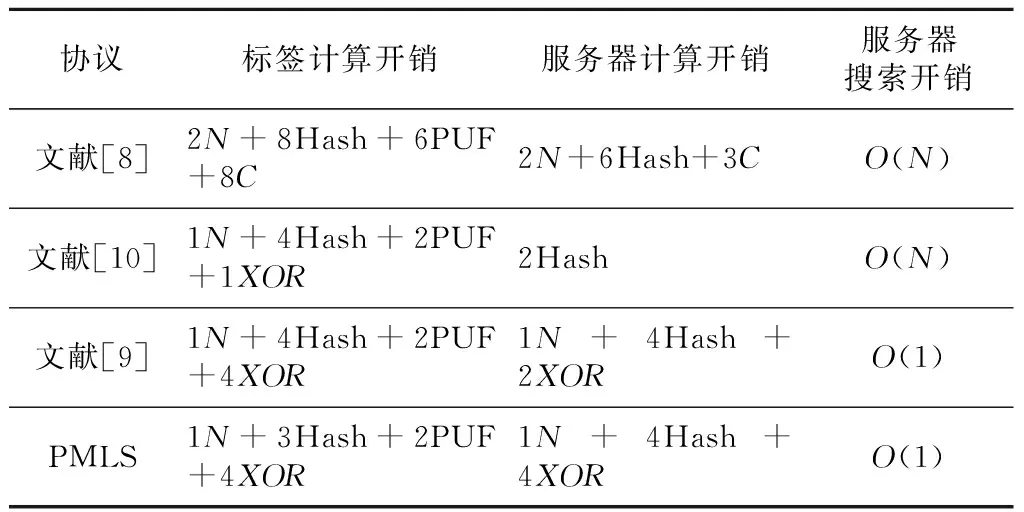

5.3 协议性能比较

PMLS协议与现有协议[8,9,10]在标签端和服务器端的计算开销以及服务器搜索开销对比如表3所示。PMLS协议完成一次标签识别,标签需要生成1个随机数、3次哈希运算、2次PUF运算和4次超轻量级的异或运算,与参照协议相比标签的运算量最低,更加适用于低成本电子标签的硬件需求;服务器计算开销略高于文献[10]的开销;服务器搜索开销PLMS与文献[9]同为常数规模开销。

Table 3 Comparison of computation and search costs among the protocols表3 协议开销对比

注:N表示随机数生成,C表示排列运算,XOR表示异或运算。

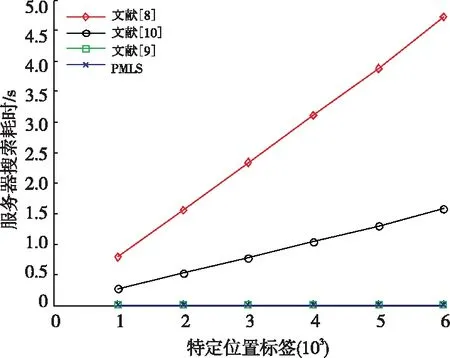

协议的各项性能指标中,服务器的搜索开销直接决定了协议是否适用于大规模RFID系统。对服务器搜索特定标签消耗的时间进行仿真实验。实验通过PC机(CPU:Intel-2520M 2.5 GHz×2,RAM:8 GB)来模拟后台服务器,仿真环境使用Matlab。在数据库中设定6 000个标签,分别对第1×103个,2×103个,3×103个,…,6×103个规模的标签进行搜索耗时的仿真实验,来测试不同协议中服务器从接收到特定标签的认证请求到识别成功的时间[15]。由于计算机的每次运行存在细小差异,故采用测试20次求取均值的方法作为比较结果。协议搜索耗时对比如图4所示。

Figure 4 Time consumed in indexing the target tag图4 服务器搜索特定标签的耗时对比

文献[8]完成服务器对特定标签的合法性认证,标签与读写器之间需要经历4次握手,且服务器需通过哈希计算遍历整个数据库来搜索特定标签的标识,服务器端运算压力巨大。文献[10]仅需要3次握手,同时减少了服务器端哈希运算量,比文献[8]搜索耗时有了明显改善。图4中,随着数据库标签数目的增长,文献[8,10]中服务器的搜索开销呈线性增长,对第6×103个标签的搜索分别耗时4.729 4 s和1.581 3 s,因此无法适用大规模RFID系统对特定标签快速检索的要求。文献[9]通过服务器与标签共享密钥的方式能够快速提取标签索引,无需遍历整个数据库,且数据库中标签数量的增长不会影响到搜索时间的延长。PMLS协议比文献[9]仅增加了2次异或运算(异或运算是超轻量级运算,服务器增加的运算量可忽略不计),却实现了服务器对读写器的合法性认证,可有效抵御攻击者假冒读写器的攻击,符合移动认证协议对读写器安全性的要求。

6 结束语

本文拓展了Vaudenay模型中攻击者的能力,考虑攻击者假冒读写器的安全问题,使模型适用于移动RFID认证协议。基于Vaudenay模型,理论证明PMLS协议可有效抵御攻击者假冒标签和读写器的攻击,并且实现Destructive等级的隐私保护。PMLS协议通过PUF函数生成会话密钥,减少了标签的运算量,并通过服务器、读写器和标签三者共享密钥,实现服务器对身份标识的快速搜索。与文献[8-10]相比,PMLS协议可有效地抵御攻击者假冒读写器的攻击,标签的计算开销最低,仿真结果验证了PMLS协议中服务器的搜索耗时并不随标签数目增长而加长,符合大规模RFID系统的应用要求。由于PUF函数的输出易遭受环境噪声的影响,通过模糊提取提高PUF输出的稳定性是今后进一步的研究工作。

[1] Xiao Hong-guang, Li Wei,Wu Xiao-rong.A lightweight and efficient RFID authentication protocol based on synchronization code[J].Computer Engineering & Science,2016,38(4):673-678.(in Chinese)

[2] He Zhang-qing, Zheng Zhao-xia,Dai Kui,et al.Low-cost RFID authentication protocol based on PUF[J].Journal of Computer Applcations,2012,32(3):683-685.(in Chinese)

[3] Pappu R, Recht B,Taylor J,et al.Physical one-way functions[J].Science,2002,297(5589):2026-2030.

[4] Tuyls P, Batina L.RFID-tags for anti-counterfeiting[C]∥Proc of Cryptographers Track at the Rsa Conference on Topics in Cryptology, 2006:115-131.

[5] Yüksel K. Universal hashing for ultra-low-power cryptographic hardware applications[D].Worcester:Worcester Polytechnic Institute,2004.

[6] Chen Xiu-qing.Research on RFID authentication protocols for low-cost tags[D].Xuzhou:China University of Mining and Technology,2015.(in Chinese)

[7] Xu Xu-guang,Ou Yu-yi,Ling Jie,et al.Lightweight RFID secure authentication protocol based on PUF[J].Computer Application and Software,2014,31(11):302-306.(in Chinese)

[8] Akgün M, Çalayan M U.Towards scalable identification in RFID systems[J].Wireless Personal Communications,2015,86(2):403-421.

[9] Akgün M, Çalayan M U.Providing destructive privacy and scalability in RFID systems using PUFs[J].Ad Hoc Networks,2015,32(C):32-42.

[11] Vaudenay S.On privacy models for RFID[C]∥Proc of ASIACRYPT 2007,2007:68-87.

[12] Zhang Wei.Research on key technique in identification and security for low-cost RFID systems[D].Wuhan:Huazhong University of Science and Technology,2014.(in Chinese)

[13] Armknecht F,Maes R,Sadeghi A,et al.A formalization of the security features of physical functions[C]∥Proc of the 2011 IEEE Symposium on Security and Privacy,2011:397-412.

[14] Schneier B. Applied cryptography:Protocols,algorithms,and source code in C [M]. 2nd Edition. Wu Shi-zhong, Zhu Shi-xiong, Zhang Wen-zheng,et al, translation. Beijing:China Machine Press,2014:113-120.(in Chinese)

[15] Pang L,Li H,He L,et al.Secure and efficient lightweight RFID authentication protocol based on fast tag indexing[J].International Journal of Communication Systems,2014,27(11):3244-3254.

附中文参考文献

[1] 肖红光,李为,巫小蓉.基于同步数的轻量级高效RFID身份认证协议[J].计算机工程与科学,2016,38(4):673-678.

[2] 贺章擎,郑朝霞,戴葵,等.基于PUF的高效低成本RFID认证协议[J].计算机应用,2012,32(3):683-685.

[6] 陈秀清.面向低成本标签的RFID认证协议的研究[D].徐州:中国矿业大学,2015.

[7] 徐旭光,欧毓毅,凌捷,等.基于PUF的轻量级RFID安全认证协议[J].计算机应用与软件,2014,31(11):302-306.

[12] 张维.低成本RFID系统的识别与安全关键技术研究[D].武汉:华中科技大学,2014.

[14] Schneier B.应用密码学:协议、算法与C源程序[M].第2版.吴世忠,祝世雄,张文政,等译.北京:机械工业出版社,2014:113-120.