一种基于关联分析和HMM的网络安全态势评估方法

2018-06-28吴建台刘光杰刘伟伟戴跃伟

吴建台,刘光杰,刘伟伟,戴跃伟

(南京理工大学自动化学院,江苏 南京 210094)

0 引 言

网络技术发展迅猛,在经济、社会中的作用日益突出,网络空间安全的重要性不断提高,也对网络安全防御技术提出了更高的要求。传统安全威胁检测和防护技术从主机、网络、资产等不同的角度出发,发现网络空间中的各类威胁,并在系统中生成各类报警和日志信息。在一个包含大量安全设备的系统中,每个安全设备产生的报警和日志信息经过长时间的积累,产生很大的数据量。这些数据中具有真正与安全威胁有关的有价值的数据,也存在着大量的无用或者误报的信息,具备大数据的典型特点。如果不能很好地利用这些数据,网络管理员很难了解网络的安全状况,并作出科学有效的安全响应。

很早,网络空间安全领域的专家就意识到利用多源的安全相关信息来构建网络空间安全态势信息,并将安全态势感知作为实现网络安全防御的一个重要的辅助决策手段。1999年,Bass[1]首次将指挥控制领域的态势感知概念引入到网络安全领域,并描述了网络安全态势感知可将传统安全设备防火墙、入侵检测系统、病毒检测系统、日志系统提供的防护信息进行融合分析,并理解、评估和预测网络中发生的攻击活动,为安全策略的制定和动态调整提供决策支持,以减少因攻击带来的损失。近年来,随着网络空间安全防御相关技术的发展尤其是网络安全大数据技术的发展,网络安全态势感知技术已成为网络安全领域研究和实践的热点。

当前,学术界在网络安全态势感知技术中涉及的安全态势评估技术已经开展了许多有价值的研究,其中一类研究是综合考虑多种网络安全相关的信息源,进行信息融合计算来获得关于态势的综合评价。陈秀真等[2]以IDS报警和网络性能指标为信息源,综合考虑了主机、服务的重要性以及网络系统的组织结构,提出了一种层次化网络安全态势量化评估模型及其计算方法,该方法在考虑了一定主观因素的基础上,对系统各部位和各环节的风险进行累加计算。章丽娟等[3]构建了一套能较全面反映网络空间安全各要素的指标体系,利用模糊层次分析法FuzzyAHP确定各指标权重,通过加权得到当前态势值,该方法将专家知识反映在权重构建过程中,没有考虑如何利用数据中蕴含的知识,仍然属于传统评估的方法论范畴。董博等[4]将贝叶斯网络应用到网络安全评估问题中,但仅依据报警数据的分类结果来构造网络状态,未能进一步给出量化的态势值。张勇等[5]利用威胁传播网络构建由威胁、管理员和普通用户构建的三方参与的博弈模型,并在模型中考虑管理员的安全加固方案,该模型关于网络安全态势驱动的安全加固策略构造方案在安全实践中具有一定的指导意义,但其模型涉及的网络状态空间很大,对开展实时评估不利。

网络攻击驱动的网络安全态势评估是安全态势评估的另外一种流行的机制,其逻辑基础是安全态势的改变来源于对网络攻击行为的观测,这一逻辑在模型描述方面刚好呼应隐Markov模型(Hidden Markov Model,HMM),因此在方法论方面可直接使用HMM的已有结果。Arnes[6]首次提出基于HMM的网络安全态势评估方法,在操作层面中具体分析入侵检测系统的报警信息,得到网络报警信息与网络安全态势转换概率。后续相关研究对该模型进行了不断的改进,如Haslum等[7]利用安全状态的持续时间来确定状态转移矩阵;方研等[8]运用HMM从攻击威胁与自身风险出发进行网络安全态势的评估,但其自身风险仅考虑了静态数据的加权,且观测向量的确定也较为简单,尚不能真实反映网络攻防过程中的细节问题。席荣荣等[9]基于警报统计特性提出警报质量的概念,以尝试改善数据源的有效性和可用性。李伟明等[10]对入侵检测系统的报警进行了威胁评估,并以报警的威胁值作为HMM的输入,进一步改善了HMM在状态观测环节的数据质量。但该方法不能反应多步攻击的递进关系,会出现当系统未收到报警时导致安全态势值为0的情况。当前许多多步攻击识别方法都以整体网络为研究对象,如王泽芳[11]将无候选序列的最大序列模式引入到多步攻击场景构建,识别网络攻击场景,其虽然能把握网络整体安全状态,却缺乏对单个主机攻击阶段识别,无法得到单个主机的安全态势。

在HMM的框架下开展网络安全态势的评估,依然是当前该领域研究的一个热点问题,其技术难点也在于如何提高HMM观测层数据的可靠性。针对当前HMM类态势评估方法数据来源单一、入侵检测系统存在大量重复报警和误报问题,以及入侵检测系统的报警不能体现多步攻击的过程性等不足,本文提出一种基于关联分析和HMM的网络安全态势评估方法,该方法从多步攻击的角度出发,充分挖掘报警之间的关联性,结合资产信息、脆弱性等信息,识别每台主机攻击场景所处攻击阶段,确定其威胁值,提高数据源的有效性。

1 基于关联分析和HMM的网络安全态势评估模型

Endsley[12]从模型上将网络安全态势感知分解为态势察觉、态势理解及态势投射3个阶段,为网络安全态势感知提供了一种基本的方法架构。本文在此基础上,给出如图1所示的基于关联分析的网络安全态势评估模型。

图1 网络安全态势评估框架

网络安全态势感知涉及的觉察、理解和投射这3个环境,在本文所提模型中分别对应态势要素提取、态势理解和态势评估,是一个将基本的关于网络信息系统与网络安全方面的静动态信息通过信息融合技术逐步加工生成网络管理员可以理解和进行决策的信息。这个过程是在态势理解环节通过关联分析实现对告警信息的聚类,并通过隐马尔可夫模型来实现对态势的评估和预测。

1.1 态势要素提取

本文的网络安全评估环境主要是典型的在安全域边界部署了入侵检测系统安全设备的场景,不涉及终端安全分析模块、内网数据分析模块,以及服务器日志分析等部分。该场景主要用于说明攻击告警的关联分析对提高安全态势感知准确性方面的作用。利用更为丰富和复杂的态势要素开展态势感知技术的研究,需要利用更多的关于资源的认知和关于威胁过程的理解和知识,进行更为精细的告警与资产的关联,告警信息自身的聚合和面向不同的攻击链的关联。

因此,本文涉及的态势要素主要包括资产信息、网络攻击告警信息和资产的漏洞信息。其中,资产信息可通过实施网络安全态势评估的对象自身的网络设备、服务器和终端获得静态数据,并结合网络探测工具获取设备运行状态的信息;网络攻击告警信息由运行于各安全域边界的网络入侵检测系统提供;漏洞信息利用漏洞扫描工具结合外部接入的漏洞数据库情报信息得到。

1.2 态势理解环节

态势要素提取环节产生的各类型信息相互之间是孤立和分散的。利用这些孤立和分散的信息开展态势的理解,需要开展数据的初级融合。本文采用的初级融合手段主要是面向主机的告警聚类以及面向攻击模式的关联分析。这个初级融合过程能够将攻击告警信息与设备漏洞信息进行关联分析,并将多个告警对应的单一具体攻击事件进行合并,在减少误报影响的同时,还可以提高观测数据的有效性。

1.3 态势评估环节

态势的评估是利用得到的对网络中资产当前所处状态的观测和理解,给出量化的资产的态势值,并进一步综合给出整个网络的态势值。态势评估可以采用多源数据融合或多层次分析方法对观测得到的结果进行融合得到评估值,也可以利用统计学方法通过统计推断的相关方法实现对态势的评估。本文采用基于HMM的态势评估方法,即将攻击的威胁等级作为观测值,将态势作为隐含的需要评估的状态值。

2 告警信息聚合与攻击关联分析

2.1 相关定义

本文中考虑有N个计算机、服务器、网络设施和其他办公自动化装置组成的网络系统,该系统的网络边界部署了进行入侵和其他威胁检测的装备。这里不考虑特殊的DMZ,将网络中的计算机、服务器、网络设施和其他具有IP地址的办公自动化装置统称为主机。系统管理员根据外部掌握的情报资源和对系统内资源的掌握情况,了解每个系统内资产的漏洞情况,并具备网络攻击的相关知识。威胁检测装置可以检测到网络中的各种威胁并以告警信息的形式进行存储,告警信息在机制上标识了网络攻击的局部动作。

定义1主机h用三元组(IP, oPorts, Vuls)进行描述,其中IP为主机的IP地址,oPorts为主机开放的端口集合,对应着主机h上开放的服务,Vuls为主机漏洞或配置不当列表。域中的主机h组成的集合记为H。

定义2脆弱性v用四元组(ID, vIPs, Info, T)进行描述,其中ID为脆弱性标识,vIPs为该脆弱性所在的主机IP的集合,Info为脆弱性描述信息,T为漏洞被发现或者纰漏的时间。主机集H中的所有主机中存在的脆弱性组成的集合记录为V。

定义3告警信息a用七元组(ID, T, sIP, dIP, sPort, dPort, type)进行描述,其中ID为告警a的系统编号,T为a的告警时间,sIP, dIP, sPort和dPort分别为告警a相关的实施攻击和被攻击主机的IP地址和端口,type为告警的类型。

定义4攻击场景s可以用(ID, sTime, eTime, IP, State, R)进行描述,其中ID为攻击场景编号,sTime为该场景开始时间,eTime为最后一次更新该场景的时间,IP为攻击场景针对的主机集H中主机的IP,State为该攻击场景当前所到达的攻击阶段,R为判定该状态的可信度。

2.2 面向资产的告警聚合

网络入侵检测系统通常根据规则对数据包或者数据流进行告警,这些告警信息分散且庞杂,属于初级的威胁信息,需要进行后续的加工才能用于态势感知。告警信息中最基础的信息是告警的源和目的IP地址,揭示了攻击事件发生的主体。

首先将告警信息按照其涉及的IP地址进行聚合。对任意告警信息a,若其对应的sIPa,dIPa均不包含主机集合H中的IP,则将其过滤,只保留资产相关告警信息(这个工作也可以直接在检测器的流管理环节中进行,即过滤掉非重要资产的待检测的流)。由于同一个安全事件导致的告警时间间隔一般很小,因此为同一类的告警设置时间窗,当新的告警时间戳与该类告警结束时间差超过时间窗,则将该告警归为新的一类,本文将时间戳设置为1 min。告警信息的聚合采用经验聚合法,即根据告警聚合的原则范式将相关的多条告警聚合成为攻击事件。具体如下:

1)单源探测或扫描攻击。

单目标探测或扫描攻击为观测窗口内,对单个目标的探测,对资产相关告警信息a=(IDa,Ta,sIPa,dIPa,sPorta,dPorta,typea)和告警信息b=(IDb,Tb,sIPb,dIPb,sPortb,dPortb,typeb),有(dIPa,dPorta)=(sIPb,sPortb)且(dIPb,dPortb)=(sIPa,sPorta),且typeb为typea的响应类型。注意:单采用IP探测时Port域可能为空。

2)单源多端口扫描攻击。

多目标扫描攻击为观测窗口内,对目标主机的多个端口的轮询扫描。具体而言:对资产相关告警信息a=(IDa,Ta,sIPa,dIPa,sPorta,dPorta,typea)和告警信息b=(IDb,Tb,sIPb,dIPb,sPortb,dPortb,typeb),有(sIPa,dIPa)=(sIPb,dIPb)且dPortasPortb,且typeb和typea可归结为一大类的扫描类型。

3)单源DOS攻击。

单源单目标DOS攻击为观测窗口内,对目标主机特定端口的多类型的重复的拒绝服务攻击,可以直接将多个观测窗口内的DOS攻击直接聚合成一个更大起始时间内的拒绝服务攻击。

4)多源DOS攻击。

多元单目标DOS攻击为观测窗口内,对多个源IP对单个目标的DOS攻击,可以将同类型的时间同步的单目标DOS攻击归并为多源单目标DOS攻击。

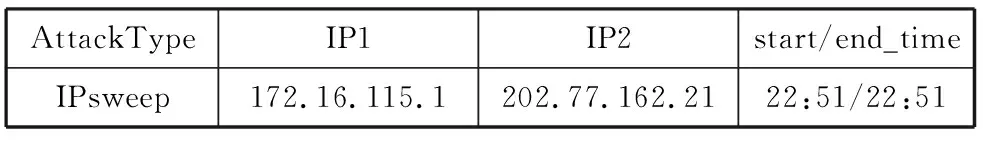

本文以Snort检测到的对内网某主机的IP探测为例说明上述告警聚合的过程。表1为某时段Snort检测到的针对主机172.16.115.1的Ping行为,表2为根据上述原则的聚合结果。

表1 原始告警

AlertTypeSrcIPDestIPTimeUnusual PING202.77.162.213172.16.115.122:51ICMPPING202.77.162.213172.16.115.122:51PINGEcho172.16.115.1202.77.162.21322:51

表2 综合报警

AttackTypeIP1IP2start/end_timeIPsweep172.16.115.1202.77.162.2122:51/22:51

2.3 基于攻击模式的告警关联

本文以图2所示的典型攻击模式为例说明利用攻击模式进行态势理解的方法。该攻击模式描述的攻击链条包含探测、扫描、获取权限和达到目的这4个典型的环节。

图2 典型攻击模式

多步攻击在时间上具有先后顺序,若新的综合告警的开始时间大于关联告警的结束时间,则判断不是同一攻击场景;若时间上满足先后顺序,则对新的综合告警与当前所有攻击场景中的最后一个综合告警进行关联。此外设置攻击场景超时时间,当新的综合报警开始时间与攻击场景的结束时间差超过该时间,则认为攻击者入侵失败,将该攻击场景删除,一般攻击的周期大概为2 h[13]。设X和Y为2个经过聚合的攻击事件信息,采用文献[13]中的关联度计算公式(1)对攻击事件X和Y进行关联:

(1)

其中,A和B为告警信息聚合后的事件信息。Fk(A,B)和αk分别为事件A和B的属性k的关联度及其权重,本文抽取源IP地址、目的IP地址、源端口号、目的端口号这4个属性,作为确定攻击关联度的依据,具体参数参考文献[14]。

将攻击事件之间进行关联分析,具体流程如图3所示。

图3 关联分析流程图

新的报警到来后进行报警聚合,聚合过程中产生许多综合报警,若新的综合报警与其所属的综合报警时间差超过60 s时,将该综合报警送到关联模块进行关联度的计算,否则根据该新的报警更新综合报警信息,如综合报警的结束时间等。同时,定时器每隔1 min会将综合报警送到关联模块进行关联,送到关联模块的综合报警需要判断该报警所对应的攻击是否满足攻击成功条件,条件为其所依赖的端口和漏洞是否存在于已经保存的主机的漏洞列表中,如不存在则认为攻击失败,直接丢弃;对于满足条件的计算其与各个综合报警的关联度,若与最大关联度的综合报警满足时序关系,则更新该攻击场景,否则建立新的攻击场景。

3 基于HMM网络安全态势评估方法

3.1 隐马尔可夫模型

本文将主机状态分为4类,s1表示主机状态完好,系统不存在安全威胁;s2表示主机状态尚可,虽然存在漏洞但未发现针对漏洞的攻击行为;s3表示主机安全状态较差,存在漏洞且发现对漏洞的攻击行为,但没有发现后渗透的攻击行为;s4表示主机安全状态很差,漏洞已被利用,且后渗透攻击行为也发现,系统中的资产面临严重威胁。

本文选择攻击场景威胁指数对应的威胁等级作为观测值,这种状态定义形式可以使得判定为同一攻击场景的网络威胁不会出现因为某段时间未检测到告警信息而态势表达失效。

3.2 攻击场景威胁指数

实际上,即使被攻击主机中存在攻击所依赖漏洞,攻击也不一定成功,攻击成功的概率与攻击者利用该漏洞的能力及熟练度有关,随着漏洞公布的时间推移,攻击者对该漏洞的利用越熟练,攻击成功率越高,文献[15]指出漏洞的利用成功率与时间符合Pareto分布,因此本文利用公式(2)计算单步攻击成功概率:

(2)

其中,t为漏洞公开的时间,单位为d,α=0.26,k=0.00161。

多步攻击成功概率由该多步攻击所依赖的所有单步攻击成功概率决定,只有当所有单步攻击都成功,其才能到达该阶段,因此多步攻击成功概率利用公式(3)计算:

Pi=∏pj, 1ji

(3)

其中,pj为实现攻击所处第j个阶段的多步攻击所需的单步攻击的攻击成功概率,Pi为攻击到达第i阶段的概率。攻击场景的攻击阶段越深入,多步攻击成功概率越高,则攻击场景对主机的威胁值越大。本文利用多步攻击成功率P和攻击所处阶段权重W量化每一个攻击场景的威胁指数Th,具体为:

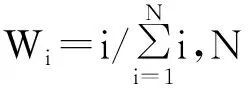

(4)

若一台主机同时存在多个攻击场景,则选最大的威胁指数作为场景威胁指数。为了将观测矩阵规模控制在较小范围,本文将[0,1]平均划分出4个范围,分别为等级0、等级1、等级2和等级3。

3.3 态势量化

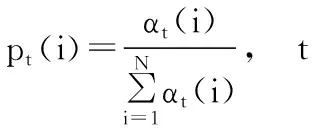

上面定义了主机的4种状态,若能得到主机各个状态的概率,结合威胁代价向量则可定量得到主机安全态势。根据每个采样周期获得的观测值与隐Markov参数可实时获取主机t时刻状态si的概率Pt(i),具体如式(5):

(5)

其中,前向概率αt(i)=P(O1,O2,…,Ot,qt=si|λ)表示在模型λ下,t时刻主机状态为si,且观测序列为O1,O2,…,Ot的概率,由公式(6)给出:

(6)

结合威胁代价向量C,根据公式(7)可得主机安全态势值[6]:

(7)

假设攻击场景集中存在l台主机的攻击场景,则l台主机的安全态势叠加即为网络安全态势。

(8)

4 实验结果及分析

4.1 实验数据集介绍

本实验采用麻省理工学院林肯实验室(MIT Lincoln Laboratory)提供的DARPA2000的LLDoS1.0数据集,此数据集提供一个完整的DDoS攻击场景网络流量,整个攻击分为5个攻击阶段。

阶段1攻击者(202.77.162.213)通过对172.16.112.0/24,172.16.113.0/24,172.16.114.0/24和172.16.115.0/24这4个网段进行扫描,搜寻活跃主机;

阶段2针对存活的主机进行Sadmind扫描,查询主机是否运行Sadmind服务;

阶段3利用运行Sadmind服务的主机中的Sadmind Buffer Overflow漏洞最终获取172.16.112.20,172.16.112.10,172.16.115.50这3台Solaris主机的root权限;

阶段4通过RSH服务在这3台主机中安装DDoS攻击工具;

阶段5利用3台已安装DDoS工具的主机对远程服务器发起DDoS攻击。

4.2 实验结果分析

根据数据集说明文档,得到网络的主机集、漏洞集,并重放该数据集的5个攻击阶段数据再现攻击场景,利用Snort(版本2.9,规则为snortrules-snapshot-2990)检测入侵,生成报警日志。由于数据集提供了受保护的网段,因此本文将Snort中HOME_NET属性配置为[172.16.0.0/16]。

设定采样周期为1 min,在每个采样周期内将聚合后的报警关联分析、更新攻击场景、得到攻击场景威胁等级,作为观测向量。

实验中5个阶段的Snort原始报警数量与告警聚合得到综合报警统计如表3所示,从表1中可以看出对原始报警预处理及聚合后最终生成的综合报警数大幅减少,从而减少了关联和更新攻击场景的计算量。第5阶段由于DDoS攻击利用伪造的IP对外网发起攻击,数据包的源和目的IP都不在Snort监控的网段,因此没有产生报警,而且在第3阶段获取root权限后安装了DDoS攻击工具,攻击者已经取得了对该主机的控制权,且DDoS攻击并不是本文研究的攻击模式。

表3 原始报警及聚合后综合报警数量统计

数据数据包Snort报警预处理后phase-1-dump785155218phase-2-dump14839118phase-3-dump5302056phase-4-dump526123phase-5-dump3421400

关联分析得到的各个主机的攻击场景如表4所示,从表4中可以发现,攻击者对4个网段探测后发现18台存活主机,之后对Sadmind服务端口扫描发现其中6台运行Sadmind服务的主机,3台包含Sadmind缓冲栈溢出漏洞(CEV-1999-0977),攻击者获取root权限,并完成了对主机的控制。

表4 网络受攻击主机的攻击场景所到达的攻击阶段

主机IP探测端口入侵利用172.16.115.1√172.16.115.20√√√√172.16.115.87√172.16.114.2√172.16.114.10√√172.16.114.20√√172.16.114.30√√172.16.114.50√172.16.113.1√172.16.113.50√172.16.113.105√172.16.113.148√172.16.112.1√172.16.112.10√√√√172.16.112.50√√√√172.16.112.100√172.16.112.105√172.16.112.194√

态势评估过程中,为了与文献[9]中报警质量最高的报警类型作为HMM输入的方法比较,本文采用与其相同的隐马尔科夫参数。由于文献[9]中没有区分各个主机,为了比较2种方法生成的主机安全态势,本文在每个采样周期内的报警质量最高的报警类型针对的主机进行了统计,并最终得到采用该方法的每个主机安全态势,与本文方法比较结果如图4所示,其中方法1为文献[9]中的利用报警质量最高的报警类型作为观测向量的方法。

图4 172.16.112.10安全态势

主机172.16.112.10受到了一个完整的攻击,从图4中可以看出,攻击阶段在2种方法上都有体现,方法1在每个攻击阶段态势都有上升和下降过程,导致态势值下降的原因是采样周期内没有针对该主机的报警。而从多步攻击的角度来看,随着攻击的逐步深入,攻击者的目的不断实现,态势值应该呈现不断上升的趋势,即使在攻击过后的采样周期中没有产生报警,态势值也不会出现下降状况,因为威胁并没有解除,比如在攻击者获取主机root权限后,主机的机密性遭到了严重的破坏,这个状态应该维持到到达时间阈值或者防御方针对该现象作出了应对方法后,才会下降。因此,本文方法计算的态势能很好地体现多步攻击的特点。

图5为本文方法获取的平均网络安全态势与文献[9]方法的对比图,平均安全态势ARn=Rn/l,其中,Rn为网络整体安全态势,为所有主机安全态势的叠加,l为网络中存在攻击场景的主机数,网络平均安全态势与主机安全态势的分析结果类似。

图5 网络安全态势

图6为主机172.16.114.10的安全态势对比图,主机172.16.114.10中没有Sadmind缓冲栈溢出漏洞(CEV-1999-0977),从图6中可以看出方法1得出的结果在攻击的第三阶段仍有明显的上升,本文方法的结果在该阶段态势没有上升。原因是本文结合了背景知识,由于该主机在并不包含admind缓冲栈溢出漏洞,攻击场景没有更新到下一攻击阶段,符合实际情况,而方法1并没有处理,因此本文得出的结果更为准确。

图6 172.16.114.10安全态势

5 结束语

为了实时地评估当前网络安全态势,针对目前大多数方法数据源单一和数据源信息准确度不足的问题,本文利用告警信息聚合与攻击关联分析构建基于攻击模式的攻击场景信息,并根据所处攻击场景进行主机威胁指数的计算,基于HMM进行主机和网络所处安全态势的计算。实验结果表明本文方法能够体现多步攻击的特征,并准确地反映主机和网络的安全态势。本文采用的攻击模式为扫描-探测-渗透-利用4阶段模式,针对其他类型的攻击模式,可以进行相应地调整。另外,可以在本文工作的基础上,进一步探讨态势预测的问题。

参考文献:

[1] Bass T. Instrusion detection systems and multisensor data fusion:Creating cyberspace situational awareness[J]. Communications of the ACM, 2000,43(4):100-105.

[2] 陈秀真,郑庆华,管晓宏,等. 层次化网络安全态势量化评估方法[J]. 软件学报, 2006,17(4):885-897.

[3] 章丽娟,王清贤.模糊层次分析法在网络安全态势评估中的应用[J]. 计算机仿真, 2011,28(12):138-140.

[4] 董博,王雪. 基于变量分组贝叶斯网络的安全态势评估方法[J]. 微型机与应用, 2016,35(7):60-62,66.

[5] 张勇,谭小彬,崔孝林,等. 基于Markov博弈模型的网络安全态势感知方法[J]. 软件学报, 2011,22(3):495-508.

[6] Årnes A, Valeur F, Vigna G, et al. Using Hidden Markov Models to evaluate the risks of intrusions[J]. Lecture Notes in Computer Science, 2006,4219:145-164.

[7] Haslum K, Moe M E G, Knapskog S J. Real-time intrusion prevention and security analysis of networks using HMMs[C]// 2008 IEEE Conference on Local Computer Networks. 2009:927-934.

[8] 方研,殷肖川,孙益博. 基于隐马尔科夫模型的网络安全态势评估[J]. 计算机应用与软件, 2013,30(12):64-68.

[9] 席荣荣,云晓春,张永铮,等. 一种改进的网络安全态势评估方法[J]. 计算机学报, 2015,38(4):749-758.

[10] 李明伟,雷杰,董静,等. 一种优化的实时网络安全风险量化方法[J]. 计算机学报, 2009,32(4):793-804.

[11] 王泽芳,袁平,黄晓芳,等. 一种新的多步攻击场景构建技术研究[J]. 西南科技大学学报, 2016,31(1):55-60.

[12] Endsley M R. Toward a theory of situation awareness in dynamic systems[J]. Journal of the Human Factors & Ergonomics Society, 1995,37(1):32-64.

[13] 杨豪璞,邱辉,王坤. 面向多步攻击的网络安全态势评估方法[J]. 通信学报, 2017,38(1):187-198.

[14] Kavousi F, Akbari B. Automatic learning of attack behavior patterns using Bayesian networks[C]// IEEE International Symposium on Telecommunications. 2013:999-1004.

[15] Frei S, May M, Fiedler U, et al. Large-scale vulnerability analysis[C]// Proceedings of 2006 SIGCOMM Workshop on Large-scale Attack Defense. 2006:131-138.