基于三阶段双向中继系统的功率分配问题研究*

2018-05-25张勇建贺玉成

张勇建,贺玉成,周 林

(华侨大学厦门市移动多媒体通信重点实验室,福建 厦门 361021)

0 引 言

在无线通信系统,传统的信息安全是在上层实现的。但是,随着加密算法的复杂,它的计算复杂度高,硬件要求也越来越高[1-2]。在标准的五层协议栈中,通常是除了物理层以外的其他层实现信息安全[2]。随着物理层安全技术成为研究的热点,探索数据传输的完美保密和窃听节点获得错误信息的方法越来越多[3-4]。在物理层安全前期工作中,研究了存在窃听节点时,利用信道编码和信号处理,可以在没有使用加密算法的情况下实现更加灵活的安全传输[5-7]。

在物理层安全上,协作干扰是一种新型技术,利用有用的干扰去干扰窃听节点是一种新的策略[8-10]。在文献[8-9]中,协作干扰策略被用于多输入单输出系统,即在源端加入人工噪声,利用波束赋形在合法接收端消除噪声的干扰。在文献[11]中,为了增加安全容量,一个不用于传输的节点被当作是干扰节点来干扰窃听节点。

协作干扰的人工噪声信号分以下四类[11-24]。

(1)高斯噪声

目的节点D和窃听节点E都将协作干扰信号作为白噪声进行处理,同时降低了D和E的接收性能。文献[11-13]中使用了这种干扰信号形式。

(2)合法接收端预先已知噪声信息

协作节点根据事先设定的方式产生干扰信号,目的节点D通过某种方式得到这个协作干扰信号信息,从而在接收到信息时可以使用自干扰消除接收机消除无用的干扰,而窃听节点E因为没有这个干扰信号的信息,不能消除干扰信号。这种干扰方式对目的节点D的性能没有影响,但可以降低E的信干噪比,从而提高系统性能。因此,可以通过多种方式预先获得协作干扰信号,如通过有线的方式获得干扰信号,或通过实现约定使用某种干扰信号形式来获得干扰信号[14-16]。

(3)一个公开的随机码字序列

根据已知的码书,协作干扰节点使用随机01序列进行编码产生干扰信号。目的节点B和窃听节点E均可对干扰信号进行译码和删除。因此,协作节点可以通过提升干扰信号的每符号信息量,使其在E处无法译码成功。这类协作干扰信号在窃听信道保密容量分析中普遍使用[17-19]。

(4)其他传输链路的有用信号

文献[20]中提到,在不损失频谱和功率的条件下利用基站增加人工干扰。文献[21]提出了将非协作终端当作协作干扰的一种分布机制。文献[22]中,一个不可信中继节点被当作是窃听节点,目的节点传输干扰信息干扰中继节点,同时源节点发送有用信号给中继节点。文献[23]中,考虑到一种两阶段中继协议,即在第一阶段,目的节点发送干扰给窃听节点,而在第二阶段,源节点发送同样的干扰给窃听节点。文献[24]提出了无线通信系统中多个传输同时进行发送而互相构成协作干扰。在文献[12,25-26]中,窃听系统中协作干扰的问题被研究。

但是,双向中继系统的安全性仍然是一个受关注的问题,而协作干扰也可以用于双向中继系统。文献[15]中,有几个需要人为产生的合作干扰节点引入系统,用来干扰不信任中继节点(即窃听节点)中的多址接入。对于中继和干扰节点选择的问题,干扰双向中继系统[27-29]侧重于使用外部干扰节点的情况。实际上,可以不使用外部干扰节点引入协作干扰信号,或系统中的源节点也可以发送干扰信号给干扰节点。

本文提出了一种在没有外部干扰节点的情况下,不可靠中继节点的三阶段双向中继系统的协作干扰方案。两个源节点同时向不可靠中继节点发送用户信和干扰信号,推导出每个源节点的最小干扰功率。分析和仿真结果都表明,利用贪婪功率分配的协作干扰,可以显着提高系统的保密能力。

本文工作与文献[15]至少有以下两点不同:(1)文献[15]中,干扰信号由外部干扰节点传输,而本文中没有外部节点的引入;(2)文献[18]中,外部干扰信号需要一定的价格成本,而本文中协作干扰的成本是每个源节点功率增加的部分。

本文的其余部分安排如下:第1节描述了系统模型;第2节描述了不使用外部节点的协作干扰方案,以及用户和干扰信号之间的功率分配;仿真结果在第3节给出;最后,总结本文的研究内容。

1 系统模型

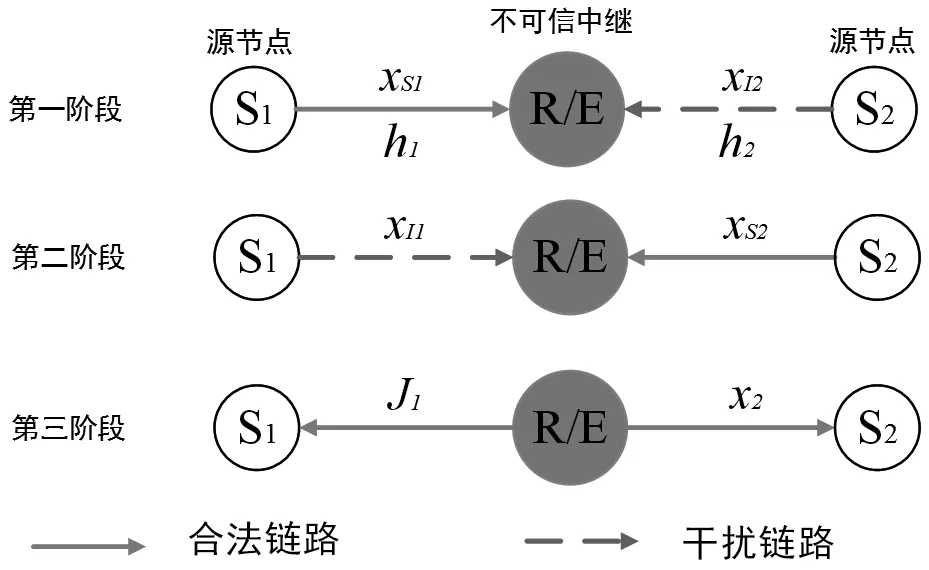

如图1所示,双向中继系统是由两个源节点(S1和S2)和一个不信任的中继节点(R)组成。所有节点都配备一个单一的全向天线,并工作在半双工模式。S1和S2之间的双向通信利用R完成,也拦截从S1和S2发送的源信息而不试图改变它。由于中继节点不可信,所以R可被认为是窃听节点。

图1 三阶段双向中继系统

假定信道处于块衰落信道,即在一个完整的传输周期内,节点之间的信道状态信息是不变的。S1-R和S2-R链路的信道系数分别为h1和h2,假定工作在时分双工模式。因此,如图1所示,R-S1和R-S2链路的信道系数也分别为h1和h2。

S1、S2和R的总发射功率约束分别为P1、P2和PR。在S1、S2和R处的噪声为加性高斯噪声。S1、S2和R处的噪声方差分别为、和。不失一般性,假设且P1=P2=PR=1。两个链路的平均信噪比(SNR)定义为:

其中,ε(·)表示数学期望。

2 协作干扰与功率分配

2.1 中继系统的协作中继

本研究中,利用文献[10]中已知干扰信号更适合实现。由于独立于源信息的干扰信号被认为是在S1和S2两者中预先知道的。每个源节点可以借助消除干扰信息(SIC)接收器。因此,干扰信号不会影响用户信号的接收,但会降低R处的信干扰噪比(SINR),从而提高系统的安全能力。在这个假设下,同样的伪随机发生器应该只在发射机和合法接收机之间共享,这与传统的加密安全方法是相似的。主要区别在于本研究是预先知道干扰信号,而传统加密之间的是使用共享信息。在这种干扰信号假设下,干扰信号会干扰窃听节点,而不会影响合法的目的节点。

如图1所示,具有协作干扰的三阶段双向中继通信协议的传输过程可以概括如下。

第一阶段:源节点S1以ε(|xS1|2)=P11的功率将信号xS1传送给中继节点R。同时,源节点S2以ε(|xI2|2)=P21的功率将干扰信号xI2传送给中继节点R。所以,在R处的接收信号可以表示为:

其中h1和h2分别表示源节点S1到S2和S2到S1的信道衰落系数。

第二阶段:源节点S2以ε(|xS2|2)=P22的功率将干扰信号xS2传送给中继节点R,而源节点S1以ε(|xI1|2)=P12功率将信号xI1传送给中继节点R。所以,在R处的接收信号可以表示为:

第三阶段:中继节点R合并第一阶段与第二阶段接收到信号,且利用放大转发(AF)协议将其发送给1S和2S。

则1S和2S接收到的信号分别为:

在式(3)~式(7)中, nR1和 nR2分别为不可信中继节点在第一阶段和第二阶段的复高斯白噪声,满足 n ~CN ( 0 ,)和~CN ( 0 ,)。 n

R1S1和 nS2分别是在源节点 S1、源节点 S2的复高斯白噪声,同样满足 n ~CN ( 0 ,)和~CN ( 0 ,)。

2.2 功率分配

如第2.1节定义,前两阶段 S1和 S2的总发射功率约束分别为 P1= P11+P12和P2= P21+ P22。每个源节点处的发射功率被分成对应于信息传输和干扰的两部分。注意,如果 P12= 0 且P21=0( P11=P1和P22= P2),则系统退化为传统的没有协作干扰的三阶段双向中继系统,而这不能实现正的保密容量。

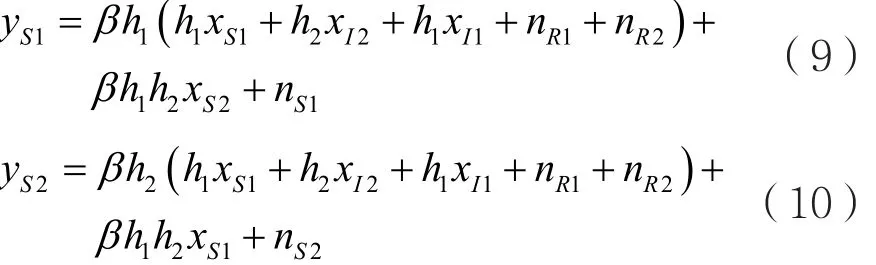

将式(3)和式(4)代入式(5),可以得到:

将式(3)和式(4)代入式(6),可改写源节点1S和2S接收到的信号分别为:

已假设在1S和2S处先验已知1Sx 、1Ix以及2Ix ,可以利用干扰自消除接收器来消除掉无用信号。令以及,则1S和2S处的接收噪比分别可以表示为:

根据式(3)和式(4),不可信中继R接收1S和2S的信干噪比表达式分别为:

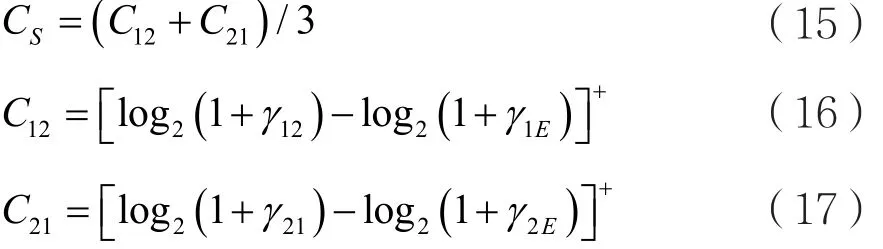

双向中继窃听系统的安全容量可以定义为:

其中x+表示为max(x,0)。

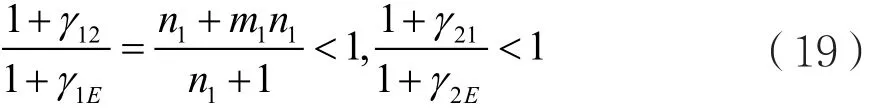

从式(8)可以看出,< 1 和< 1 。则可以得到:

若不使用协作干扰策略,即120P= 和210P = ,得:

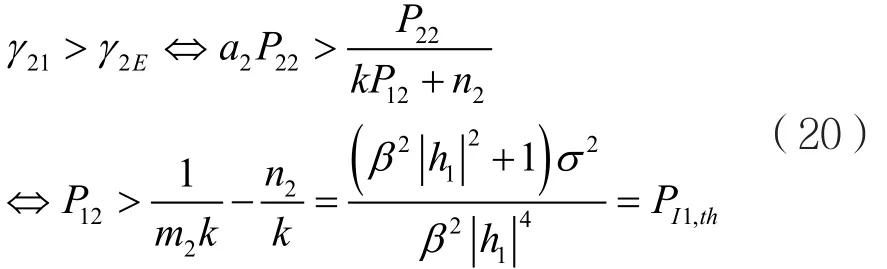

这表明如果没有协作干扰,安全通信是无法实现的。因此,每个源节点应增加干扰信号的发射功率,以干扰信号功率12P为例,应该满足:

如果比较小,利用计算得到的最小干扰功率可能比 P1还小。因此,从 S2到 S1的安全通信不可靠。若 S1- R 信道状态足够好,则 PI1,th→ 0 。同样,S2的最小干扰功率可表示为:

根据 PI1,th和 PI2,th的值,可以将功率分配问题总结为如下几种情况:

(1)当 PI1,th≥1且 PI2,th≥ 1 ,则 S2和 S2之间不可能实现安全通信,此时 CS=0;

(2) 当 PI1,th≥ 1 且 PI2,th<1, 有 γ21<γ2E,C21= 0 。从 S2到 S1的安全是无法实现及所有有用的传输功率应分配到 S1- S2链路上,即 P11=1,P12=0,P21=1和 P22=1。对于 PI1,th<1且PI2,th≥ 1 情形也是相似的结论;

(3)当 PI1,th<1且PI2,th< 1 ,在确保 S1和 S2是最小干扰功率情况下,最佳功率分配可以通过式(22)求得:

其中如果,则最优功率分配就和讨论的第二种情形一样;否则,利用式(22)可以达到全局最优。式(22)的目标函数是 P11和 P22的凸函数。利用贪婪的功率分配算法来解决其优化问题,它能够近似地实现解决方案。

可以分析 f ( P11, P22),再扩展 g ( P11, P22)。很容易证明,当 a1(1 - P22)/c + a1b1> 1 时, f ( P11, P22)是P11的一个凸函数

3 性能仿真

本文提出了具有贪婪功率分配算法的协作干扰方案,由“Greedy PA”表示。采用两种基本方案进行比较:

(1)每个源节点的功率在用户和干扰信号之间均等分配,即 P11= P12= P21== P22= 0 .5,用“Equal PA”表示。

(2)选择性单向传输(SUDT)方案,方案中两个源节点的功率全部分配给具有较大保密容量的两条单向链路之一,保密容量的表达式可以表示为max CS(1 , 0), CS(0 ,1)。

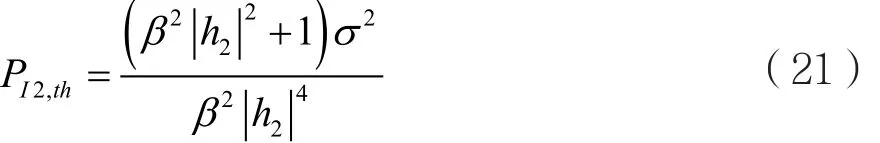

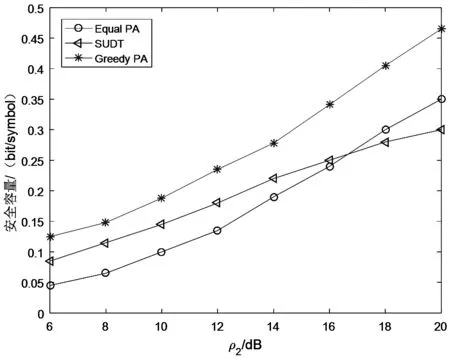

图2绘制了当 ρ1=ρ2=ρ时的保密容量的结果。两个基本方案的曲线在ρ=12 dB附近相交。然而,所提出的协作干扰方案在整个平均信噪比范围内始终优于两个基本方案。当信道都很差时,安全双向通信不能实现,所有的功率只能分配给一个方向。因此,当 PI1,th= PI2,th=1/2时,所提出的协作干扰和SUDT方案表现相似。然而,如果信道状况良好,则安全双向通信是可能的,且SUDT的等功率分配方案性能接近所提出的具有功率分配的协作干扰方案。

图2 当 ρ 1 =ρ2=ρ时安全容量

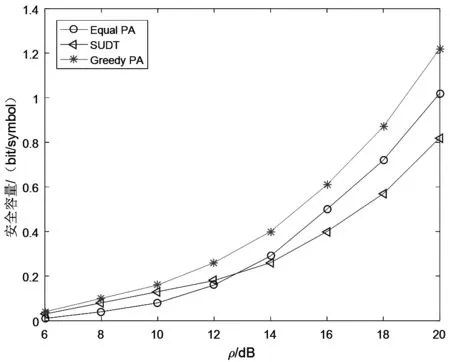

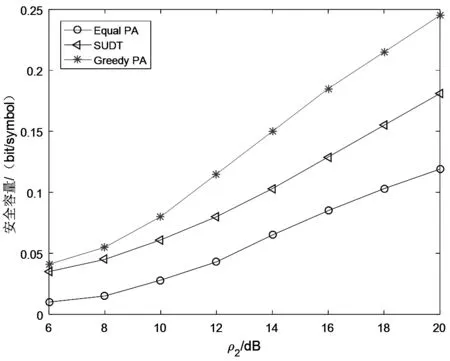

图3和图4给出了ρ1一定时的安全容量。如果S1- R 链路很差(如图3的假设),则由所提出的具有功率分配的合作干扰方案给出的ρ2中的增益比SUDT大约1 dB。在图4中,当信道条件良好时,增益更明显,且大于4 dB。

图3 当 ρ 1 = 5 dB 时安全容量

图4 当 ρ 1 = 1 0 dB 时安全容量

4 结 语

本文研究了具有不可信中继节点的三阶段双向中继的协作系统。在两个源节点处预先知道干扰信号,并能通过干扰信息自消除接收器实现对干扰的消除而降低窃听节点的信干噪比。文中描述了中继系统完整三阶段双向通信的传输协议过程。为了提高系统的安全性和实现功率的充分利用,提出了一种贪婪功率分配算法,对两个源节点的功率进行分配。仿真结果表明,利用所提到的功率分配问题可以有效提高系统的安全容量,且比其他两种方案性能好。此外,如果系统信道状况良好,所提出的协

作干扰方案所实现的保密容量增益也更为明显。

参考文献:

[1] Renzo M D,Debbahua M.Wireless Physicallayer Security:The Challenges Ahead[C].IEEE International Conference on Advanced Technologies for Communications,2009:313-316.

[2] Wang X,Tao M,Mo J,et al.Power and Subcarrier Allocation for Physical-Layer Security in OFDMA-Based Broadband Wireless Networks[J].IEEE Transactions on Information Forensics & Security,2011,6(03):693-702.

[3] Shiu Y S,Chang S Y,Wu H C,et al.Physical Layer Security in Wireless Networks:a Tutorial[J].IEEE Wireless Communications,2011,18(02):66-74.

[4] Long H,Xiang W,Zhang Y,et al.Secrecy Capacity Enhancement With Distributed Precoding in Multirelay Wiretap Systems[J].IEEE Transactions on Information Forensics & Security,2013,8(01):229-238.

[5] Wyner A D.The Wire-tap Channel[J].Bell Labs Technical Journal,1975,54(08):1355-1387.

[6] Csiszar I,Korner J.Broadcast Channels with Confidential Messages[J].IEEE Transactions on Information Theory,2003,24(03):339-348.

[7] Leung-Yan-Cheong S,Hellman M E.The Gaussian Wire-tap Channel[J].IEEE Transactions on Information Theory,1978,24(04):451-456.

[8] Negi R,Goel S.Secret Communication Using Artificial Noise[C].Vehicular Technology Conference,2005:1906-1910.

[9] Goel S,Negi R.Guaranteeing Secrecy using Artificial Noise[J].IEEE Transactions on Wireless Communicatio ns,2008,7(06):2180-2189.

[10] Long H,Wei X,Zhang X,et al.Cooperative Jamming and Power Allocation in Three-phase Two-way Relaying System with Untrusty Relay Node[C].IEEE General Assembly and Scientific Symposium,2014:1-5.

[11] Tekin E,Yener A.Achievable Rates for the General Gaussian Multiple Access Wire-Tap Channel with Collective Secrecy[J].IEEE Transactions on Information Theory,2008,54(12):5747-5755.

[12] Krikidis I,Thompson J S,Mclaughlin S.Relay Selection for Secure Cooperative Networks with Jamming[J].IEEE Transactions on Wireless Communicatio ns,2009,8(10):5003-5011.

[13] Dong L,Han Z,Petropulu A P,et al.Improving Wireless Physical Layer Security Via Cooperating Relays[J].IEEE Transactions on Signal Processi ng,2010,58(03):1875-1888.

[14] Jorgensen M L,Yanakiev B R,Kirkelund G E,et al.Shout to Secure: Physical-Layer Wireless Security with Known Interference[C].IEEE Global Telecommunications Conference,2007:33-38.

[15] Zhang R,Song L,Han Z,et al.Physical Layer Security for Two Way Relay Communications with Friendly Jammers[C].IEEE Global Communication Conference,2010,45(02):1-6.

[16] Krikidis I,Thompson J S,Grant P M,et al.Power Allocation for Cooperative-based Jamming in Wireless Networks with Secrecy Constraints[C].IEEE Globecom Workshops,2011:1177-1181.

[17] Tekin E,Yener A.The General Gaussian Multiple-Access and Two-Way Wiretap Channels:Achievable Rates and Cooperative Jamming[J].IEEE Transactions on Information Theory,2007,54(06):2735-2751.

[18] Lai L,Gamal H E.The Relay-Eavesdropper Channel:Cooperation for Secrecy[J].IEEE Transactions on Information Theory,2008,54(09):4005-4019.

[19] Tang X,Liu R.Interference Assisted Secret Communication[J].IEEE Transactions on Information Theory,2011,57(05):3153-3167.

[20] Simeone O,Popovski P.Secure Communications via Cooperating Base Stations[J].IEEE Communications Letters,2008,12(03):188-190.

[21] Stanojev I,Yener A.Recruiting Multi-antenna Transmitters as Cooperative Jammers:An Auctiontheoretic Approach[C].IEEE Communication,Control,and Computing,2011:1106-1112.

[22] He X,Yener A.Two-Hop Secure Communication Using an Untrusted Relay:A Case for Cooperative Jamming[C].IEEE Globecom,2009:1-5.

[23] Huang J,Swindlehurst A L.Secure Communications via Cooperative Jamming in Two-Hop Relay Systems[C].IEEE Global Telecommunications Conference,2010:1-5.

[24] Sheikholeslami A,Goeckel D,Pishro-Nik H,et al.Physical Layer Security from Inter-session Interference in Large Wireless Networks[J].IEEE Proceedings Infocom,2012,131(05):1179-1187.

[25] Liu Y,Petropulu A P,Poor H V.Joint Decode-and-Forward and Jamming for Wireless Physical Layer Security with Destination Assistance[C].IEEE Signals,Systems and Computers,2011:109-113.

[26] Goeckel D,Vasudevan S,Towsley D,et al.Artificial Noise Generation from Cooperative Relays for Everlasting Secrecy in Two-Hop Wireless Networks[J].IEEE Journal on Selected Areas in Communicatio ns,2011,29(10):2067-2076.

[27] Chen J,Zhang R,Song L,et al.Joint Relay and Jammer Selection for Secure Two-Way Relay Networks[J].IEEE Transactions on Information Forensics &Security,2012,7(01):310-320.

[28] Ding Z,Xu M,Lu J,et al.Improving Wireless Security for Bidirectional Communication Scenarios[J].IEEE Transactions on Vehicular Technolo gy,2012,61(06):2842-2848.

[29] Chen J,Zhang R,Song L,et al.Joint Relay and Jammer Selection for Secure Two-Way Relay Networks[J].IEEE Transactions on Information Forensics &Security,2012,7(01):310-320.