基于无线能量采集技术的全双工中继安全网络研究*

2018-05-05李元健

吴 奇,谭 星,李元健,王 聪

(1.华侨大学 信息科学与工程学院,福建 厦门 361021;2.厦门市移动多媒体重点实验室,福建 厦门 361021)

0 引 言

安全问题一直是通信系统中需要着重解决的问题。基于物理层的安全技术不同于传统密码学技术,它是基于香农理论的信道编码技术,即利用无线信道的复杂特性实现信息的安全传输[1-2]。Wyner最早提出物理层安全的概念及相关指标[3]。随后,物理层安全技术的发展突飞猛进。尤其是近些年,更多实用技术取得突破,物理层安全技术正越来越多地受到研究者的关注。中继根据工作模式可以分为半双工中继模式和全双工中继模式[4-5]。半双工中继只能单独实现接收或发射信息的功能,而全双工中继可以同时实现收发信息功能,增加了传输效率。相较于传统无线通信网络,中继协作加扰技术正越来越多地应用到各种通信场景[6-8],不但能扩大网络传输范围,提高传输质量,还能提高安全传输性能。

传统通信系统中各节点的工作主要靠电池供电,有着维护成本高、污染环境等一系列弊端。近些年,发展起来的无线能量采集技术不同于传统能量采集方案。它充分运用无线信号包含信息与能量这一特征,在接收信息的同时采集能量。利用无线能量采集技术能很好地解决通信系统中各节点的供能问题[9-12]。

本文研究一种基于无线能量采集技术的全双工中继安全传输模型,并提出中继发射人工噪声加扰窃听者的策略,推导相应的中断概率和窃听概率的近似闭合表达式,并通过Monte Carlo仿真进行验证。本文主要贡献如下:针对不同信源发送功率,对系统进行安全性能分析;针对不同功率分配情况,对系统进行安全性能分析;针对中断概率和窃听概率,对系统进行安全可靠性仿真分析。

本文结构如下:第一节介绍系统模型及传输策略;第二节对系统进行安全性能分析,并推导中断和窃听概率的近似闭合表达式;第三节进行Monte Carlo仿真验证近似闭合表达式的准确性;第四节总结全文。

1 系统模型与传输策略

1.1 系统模型

图1为本方案的系统模型图。考虑一种两时隙中继通信网络模型,包含信源S、中继R、信宿D和窃听者E四个节点;中继采用全双工工作模式,配置接收和发送两根天线,其他节点均配置单根天线;中继工作所需能量全部通过对无线信号采集得到。假设信源与信宿之间距离较远,不存在直达路径。系统中各个信道相互独立,且均考虑准静态平坦的瑞利衰落信道。S到R、R到D、R到E、S到E的信道参数分别表示为hSR、hRD、hRE、hSE,平均信道增益分别为E[|hSR|2]=ΩSR、E[|hRD|2]=ΩRD、E[|hRE|2]=ΩRE和E[|hSE|2]=ΩSE,E[X]表示对X求均值。S到R、R到D、S到E、R到E的距离分别表示为d1、d2、d3、d4。

图1 系统模型

1.2 传输策略

信息传输的系统时隙图如图2所示,共有两个时隙。

图2 系统时隙分配

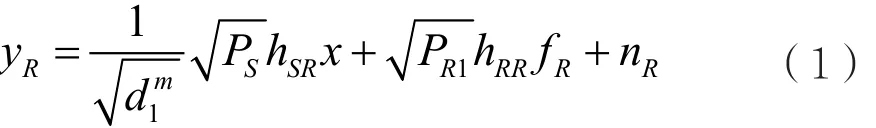

第一时隙,信源向中继发送有用信息,同时中继发送人工噪声信号干扰窃听者。第一时隙中继的接收信号表达式为:

Ps表示信源发送功率,m表示路径损耗因子,hRR表示中继收发天线间的自干扰信道参数,xs为单位方差信源信号,nR为方差为σ2的加性高斯白噪声,fR为中继发送的单位方差人工噪声信号。中继采用功率分配能量采集技术,忽略中继天线接收到的微弱噪声,则中继在第一时隙采集的能量为:

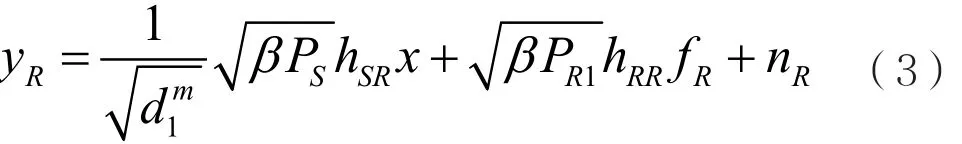

其中β(0<β<1)表示功率分配因子,η表示采集能量时的能量转换效率因子,PR1表示中继在第一时隙的发送功率,T表示两个时隙传输的总时长。第一时隙中继采集的能量全部用于发送人工噪声。当部分信号用于能量采集后,中继实际接收到的信号为:

结合式(3),得PR1为:

窃听者在第一时隙的接收信号表达式为:

则第一时隙中继和窃听者的接收信干噪比分别为:

第二时隙中,信源对外发射人工噪声,中继对收到的噪声信号进行能量采集,并将采集的能量全部用于转发信息。窃听者的窃听将受到信源发送人工噪声信号的干扰。信宿的接收信号表达式为:

第二时隙中,窃听者的接收信号表达式为:

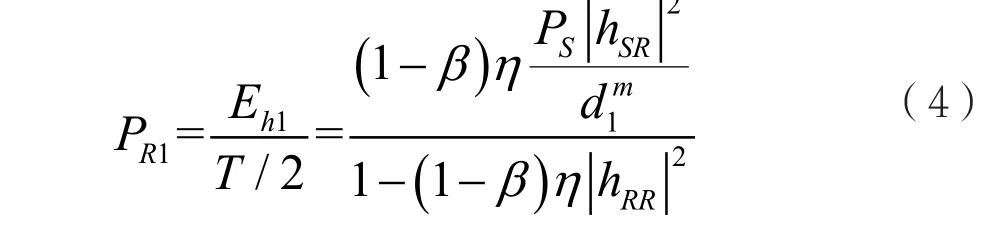

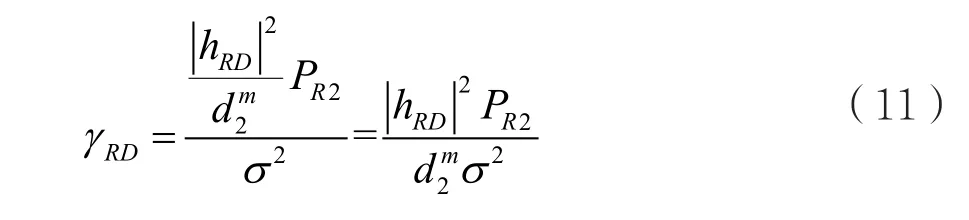

fS为信源发送的单位方差人工噪声信号,xR为单位方差中继信号,nD和nE均表示方差为σ2的加性高斯白噪声,PR2表示中继在第二时隙的发送功率。结合式(9),可得:

则第二时隙信宿和窃听者的接收信干噪比分别为:

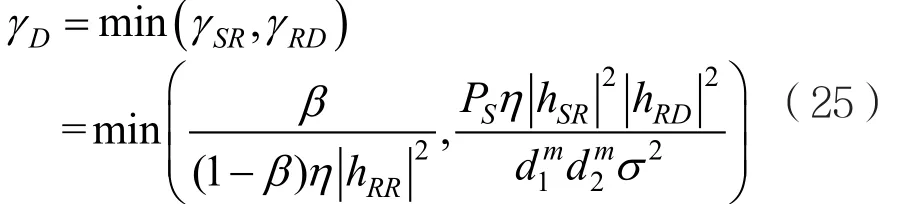

由于中继采用固定解码转发协议,得合法信道的接收信干噪比为:

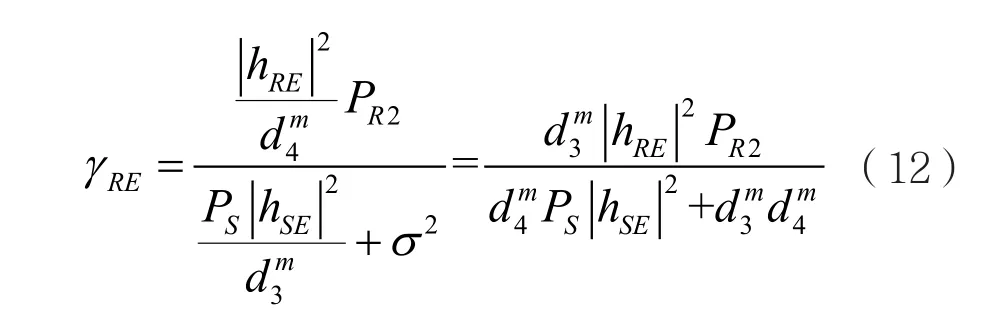

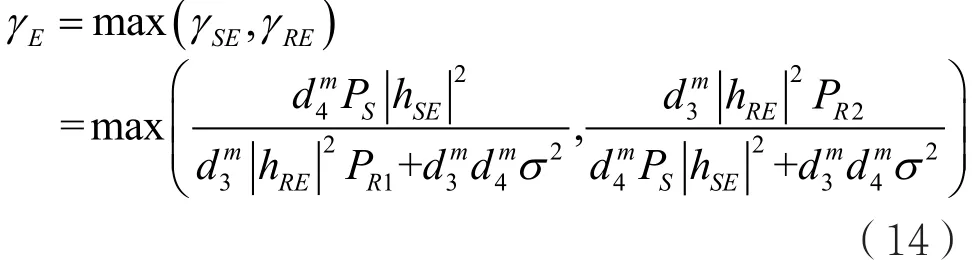

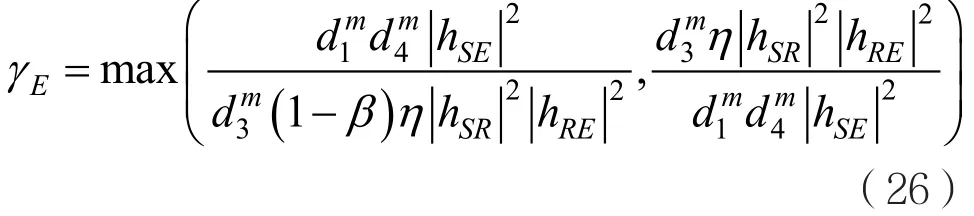

窃听者采用选择合并的方式合并两个时隙接收的信号,则窃听信道接收信干噪比为:

2 系统性能分析

2.1 遍历安全容量

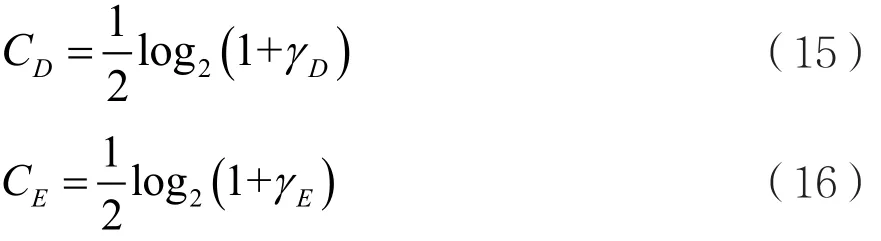

本文中,系统合法信道和窃听信道的信道容量分别表示为:

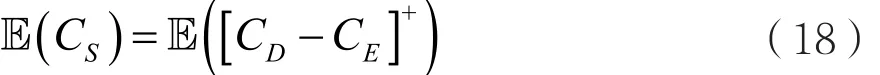

在物理层安全技术中,遍历安全容量(又称平均安全速率)作为常用的安全性能分析指标,可表示为:

其中,[a]+表示max(a,0)。

由此可得,遍历安全容量为:

2.2 安全可靠性分析

本节定义传输中断事件和窃听事件,并量化它们的概率。

2.2.1 中断概率

中断概率表示合法信道的信息传输速率低于给定信息传输速率的概率:

Rth表示给定的目标传输速率。

基于中断事件定义,中断概率可进一步定义为目的节点瞬时信干噪比小于给定信干噪比(γth=22Rth-1)的情况。由此,中断概率可表示为:

将式(13)带入式(20),可得:

2.2.2 窃听概率

窃听概率表示窃听信道的信息传输速率大于给定信息传输速率的概率:

Rth为给定的目标传输速率。

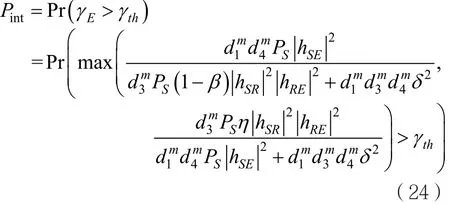

基于窃听事件定义,窃听概率可进一步定义为目的节点瞬时信干噪比大于给定信干噪比(γth=22Rth-1)的概率。窃听概率可表示为:

将式(14)带入式(23),可以得出窃听概率为:

由于式(21)和式(24)中的变量过多,无法计算出它们的闭合表达式,因此要对其进行近似处理,过程如下。

2.2.3 近似分析

当中继节点存在自干扰和窃听节点存在人工噪声加扰时,可以忽略微弱的信道噪声。结合式(13)和式(14)近似后,得:

由式(20)、式(23)、式(25)和式(26)和文献[13],可得近似情况下的中断概率和窃听概率分别为:

3 仿真分析与比较

本节的仿真次数为105次,信道衰落系数m为3,采集能量的转化效率为0.4,中继自干扰信道平均信道增益ΩRR=0.1,其他信道的平均信道增益均为1,各节点的接收噪声方差δ2=0.1。

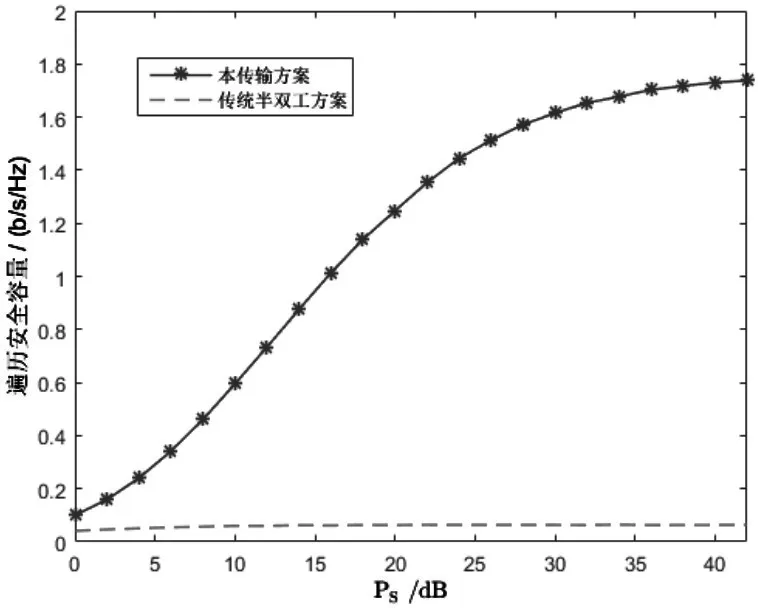

图3为本传输方案的遍历安全容量随信源发送功率PS的变化曲线图,并给出同等条件下半双工中继方案的遍历安全容量随信源发送功率的变化曲线图。半双工中继不能同时现收发,是将第一时隙采集的能量全部用于第二时隙转发信息,没有考虑系统传输的安全性。由图3可得,本传输方案的遍历安全容量随着信源发送功率SP的增大而增大,达到一定速率后趋于稳定,且明显高于半双工方案。而传统半双工方案的遍历安全容量随着信源发送功率PS的增大没有明显变化,且遍历安全容量较小。由此可得,本传输方案相对于半双工方案有效增强了安全传输性能。

图3 本传输方案与半双工方案遍历安全容量对比

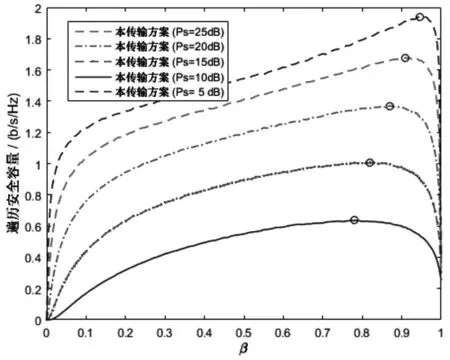

图4 遍历安全容量在不同PS下随β的变化情况

图4 为功率分配因子β的最优取值随不同信源发送功率PS的变化曲线图,信源发送功率分别取5 dB、10 dB、15 dB、20 dB、25 dB、30 dB。由图4可得,功率分配因子β逐渐增大,系统的遍历安全容量随之增大。当增大到最大值时,此时系统的安全性能达到最优,随后系统的遍历安全容量逐渐减小。信源的发送功率越大,系统对应的遍历安全容量也越大,且使得功率分配因子β的最优取值不断右移。

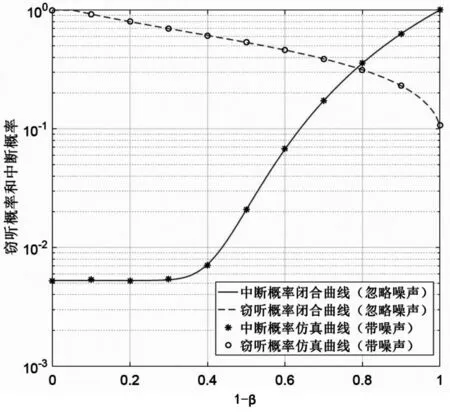

图5为中断概率和窃听概率随1-β的变化曲线图,设置PS=20 dB。由图5可得,近似处理的闭合曲线和未近似处理的仿真曲线大体吻合,验证了本文近似处理的合理性。中断概率曲线和窃听概率曲线的走势相反,说明本传输网络中存在可靠性折衷,存在一个最优的功率分配值,使得系统的安全可靠性处于最优状态。

图5 中断概率和窃听概率随1-β变化情况

4 结 语

本文首先给出基于能量采集技术的全双工中继安全传输方案系统模型图,在传统的四节点安全传输网络上,结合基于功率分配的能量采集技术,中继采用全双工工作模式和协作加扰技术。根据该模型设计的安全传输方案进行建模并分析其安全性能,给出遍历安全容量的表达式,且从安全可靠性角度推导了系统的中断概率和窃听概率,分别对其进行了近似处理,得出其闭合表达式。此外,利用MATLAB软件,通过Monte Carlo仿真验证了近似处理后闭合表达式的准确性。经过本文的分析论证发现,中继发射人工噪声干扰窃听者,可以显著提高系统的安全性能。

参考文献:

[1] Bloch M, Barros J, Rodrigues M R D, et al. Wireless Information-Theoretic Security[J].IEEE Transactions on Information Forensics and Security,2008,54(06):2515-2534.

[2] Liang Y, Poor H V, Shlomo S.Secure Communication over Fading Channels[J].IEEE Transactions on Information Forensics and Security, 2008, 54 (06):2470-2492.

[3] Wyner A D. The Wire-Tap Channel[J].The Bell System Technical Journal,1975, 54(08): 1355 - 1387.

[4] Suraweera H A, Krikidis I, Zheng G, et al. Lowcomplexity End-To-End Performance Optimization in MIMO Full-Duplex Relay Systems[J].IEEE Transactions on Wireless Communications, 2014,13(02):913-927.

[5] Riihonen T, Werner S, Wichman R. Mitigation of Loopback Self-Interference in Full-Duplex MIMO Relays[J].IEEE Transaction on Signal Processing,2011,59(12):5983-5993.

[6] Dong L, Han Z, Petropulu A P, et al. Improving Wireless Physical Layer Security Via Cooperating Relays[J].IEEE Transactions on Signal Process- -ing,2010,58(03):1875-1888.

[7] Xing H, Chu Z, Ding Z, et al. Harvest-and-jam:Improving Security For Wireless Energy Harvesting Cooperative Networks[C].IEEE Global Communications Conference, Texas, 2014: 3145 - 3150.

[8] CHEN Gao-jie, GONG Yu, Jonathon A C. Physical Layer Network Security in the Full-Duplex Relay System[J].IEEE Transactions on Information Forensics and Security,2015,10(03):574-583.

[9] Xu J, ZHANG Rui. Throughput Optimal Policies For Energy Harvesting Wireless Transmitters with Non-Ideal Circuit Power[J].IEEE Journal on Selected Areas in Communications, 2014, 32(02): 322-332.

[10] Zhong C, Suraweera H A,ZHENG G, et al. Wireless Information and Power Transfer with Full Duplex Relaying[J].IEEE Transactions on Communicatio ns,2014,62(10):3447-3461.

[11] Xing H, LIU L, Zhang R. Secrecy Wireless Information and Power Transfer in Fading Wiretap Channel[J].IEEE Transactions on Vehicular Technology,2016,65(01):180-190.

[12] Nasir Ali A, Zhou X, Durrani S, et al. Relaying Protocols for Wireless Energy Harvesting and Information Processing[J].IEEE Transactions on Wireless Communic ations,2012,12(07):3622-3636.

[13] Gradshteyn I S, Ryzhik I M. Table of Integrals, Series,and Products[M].New York: Academic Press, 2007.