跳变信息服务系统研究

2018-04-23赵鑫

赵 鑫

(信息系统工程重点实验室,江苏 南京 210007)

0 引言

网络空间(Cyberspace)作为继陆、海、空、天之后的第五大人类活动空间,其战略意义不仅在于已成为打破国家疆界、沟通全球信息、影响国际国内事务的有效工具,更关键的是其作为新的作战域,已经成为世界各国重要的军事战略资源和目标。因此,网络空间安全逐渐成为国家安全的命脉[1-5]。

由于当前信息系统的确定性、相似性、静止性以及漏洞的持续性等特征,导致信息系统处于“漏洞找不尽、补丁打不完、攻击封不住”的被动防御局面[6-9]。为此,美国率先提出了全新的动目标防御设想:“建立、评估和部署多样化、不停迁移、随时间变化的机制和策略,增加攻击者的复杂性和成本,限制漏洞的暴露,减少攻击的机会,并提高系统韧性能力”[10]。以美国近几年发布的“赛博韧性能力”研究计划[11]、《网络与信息技术研究开发计划》[12]等为代表,美军开始投入大量经费用于动目标防御相关技术研究,已经走在了世界前列。

所谓动目标防御,是指在信息系统部署、运行过程中,通过不断变化系统的特征属性,提高动态性、随机性和异构性,实现系统展现给攻击者的是一个不断变化的攻击面,使得攻击者难以有效构建完整的攻击链,从而主动规避或阻止攻击。

国内在动目标防御研究方面,也开展了机理方法、关键技术方面的研究[13-16],梳理了动目标防御的技术体系,提出了基于端信息(地址、端口、协议)跳变、操作系统指纹跳变等实现多样化、可跳变的系统。然而,目前的研究成果一般只涉及信息服务系统的单个或某些方面,未能从整体上考虑适合网络化、服务化信息系统的动目标防御解决方案,具体包括:(1)针对信息服务系统的异构性,缺乏全软件栈(涉及应用程序、服务平台、操作系统及虚拟化环境等)的多态性;(2)针对信息服务系统的随机性和动态性,缺乏对服务质量保证的综合考虑,缺乏有效的信息服务系统状态切换控制方法。

因此,针对网络化、服务化的信息系统,如何利用动目标防御的全新思路和方法,解决信息服务“如何变化”、“如何控制变化”的问题,具有重要的现实意义。针对上述问题的解决,采用动目标防御思想,本文设计了一种跳变信息服务系统,并给出了多态软件栈服务器池构建、虚拟服务器状态转换、基于跳变控制器的调度控制的流程和方法,支撑构建具有的跳变能力的信息服务系统,提高复杂网络空间对抗条件下系统的动态主动防御能力。

1 系统架构

从动目标防御的概念内涵出发,具备跳变能力的信息服务系统的基本能力需求包括以下三个方面:

(1)动态性,指系统随时间的变化而变化,例如拓扑的变化、系统配置的变化、服务环境的变化等,通过不断变化的系统结构,来增加攻击者的攻击难度。

(2)随机性,指系统随时间的变化过程是不可预测的,对攻击者来说,如果变化采用固定规律或模式,就可以通过预测系统下一刻的状态来实施动态攻击,因此,只有随机性的变化可以使攻击过程无法持续,将很大程度上降低攻击者的有效攻击时间。

(3)异构性,指系统组成的多样化,例如不同的操作系统、不同的服务器软件等,通过部署异构的系统环境,结合系统动态、随机变化的特征,将使得针对特定漏洞失效,即同样的攻击手段在系统改变后由于特定漏洞不再存在而失效。

以上三个特性相结合,所带来的动态主动防御效果体现为以下两个方面:一是对已知、未知漏洞和攻击方法同样有效,使得对于静态防御措施很难完全抵抗的未知漏洞,将通过系统环境的动态变化而导致漏洞存在的前提条件不再满足,使得攻击者利用漏洞实施攻击的时间受到极大限制;二是可以阻止持续性攻击,降低攻击危害,即使攻击者针对系统某一时刻的状态攻击成功,在系统下一时刻动态变化后,已成功建立的攻击链路、获得的访问权限、植入的后门木马等都将失效。

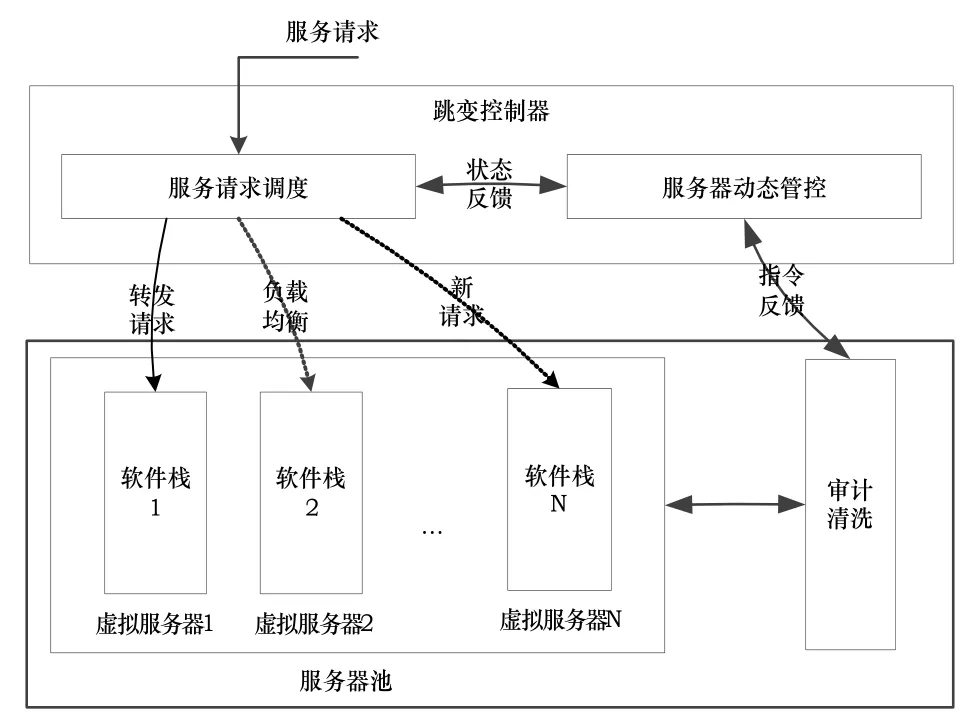

以上述能力需求为牵引,利用动目标防御的全新思路和方法,设计了一种面向动态主动防御的跳变信息服务系统,其架构如图1所示,以底层的网络和计算设施为基础,利用多态软件栈服务器池、跳变控制器实现创建和部署多样化信息服务,并通过动态、随机地服务调度与控制,以持续动态改变信息服务依赖的操作系统、服务平台、应用程序等特征。基于该架构,实现类似于跳频通信、捷变雷达所具有的跳变能力的信息服务,达到限制漏洞暴露、减少攻击机会,进而保证信息服务持续正常发挥功效的目的。

图1 跳变信息服务系统架构图Fig.1 Architecture of hopping information service system

(1)多态软件栈服务器池模块,负责基于多态化的软件栈模板构建出由不同异构虚拟服务器组成的服务器池,同时提供虚拟服务器的审计、清洗功能,具体包括软件栈模板库、服务器池和审计清洗三个子模块:

· 软件栈模板库子模块,负责提供用于虚拟服务器构建的多态化的软件栈模板,且每个软件栈模板包括应用程序、服务平台、操作系统、虚拟化四个层次;

· 服务器池子模块,负责基于软件栈模板库中的模板,通过调用虚拟化环境提供的虚拟机操控命令(包括克隆、启动等),以及应用程序配置部署脚本完成不同异构的虚拟服务器的构建;

· 审计清洗子模块,负责虚拟服务器运行日志信息记录和审计,以及接收和响应审计清洗指令,并反馈日志审计和软件栈初始化操作的结果。(2)跳变控制器模块,负责依据负载均衡、随机跳变控制等策略实现服务请求调度和虚拟服务器状态转换控制,具体包括服务请求调度和服务器动态管控两个子模块:

· 服务请求调度子模块,负责根据服务器池中各虚拟服务器的状态信息和负载情况,将用户的服务请求转发至服务器池中处于运行态的在线虚拟服务器上,并将处理结果返回给用户;

· 服务器动态管控子模块,负责服务器池中各虚拟服务器在运行态、等待态、清洗态、就绪态之间的状态转换控制,维护虚拟服务器状态转换信息。

· 针对上述各功能模块,下面将从多态软件栈服务器池构建、信息服务跳变控制等方面给出跳变信息服务系统的构建方法。

2 构建方法

2.1 多态软件栈服务器池构建

以实现信息服务的异构性为目的,通过梳理典型信息服务软件栈中应用程序层、服务平台层和操作系统层等各个层次可用的软件资源,采用虚拟化技术建立不同软件资源组合运用的软件栈模板,在此基础上,利用基于模板的信息服务多态软件栈快速实例化与自动化部署的方法,构建出由不同异构虚拟服务器组成的多态软件栈服务器池。

软件栈结构如图2所示,主要包括:应用程序、服务平台、操作系统、虚拟化四个层次。

图2 软件栈结构及示例模板图Fig.2 Software stacks and template examples

软件栈模板的构建,以各层之间的兼容性为前提,采用自上而下的方式实现:以应用程序层代码实现语言(如JSP、ASP)为导向,选择兼容的服务平台软件(如 Tomcat、IIS);然后选择支持服务平台的操作系统(如Windows Server,Ubuntu);最后确定虚拟化方案(如VMware、KVM)。如图2所示,给出了所述软件栈模板示例,这些软件栈模板以虚拟机镜像的方式在软件栈模板库中统一管理。

2.2 信息服务跳变控制

针对所构建的多态软件栈服务器池,如何在保障服务质量前提下实现信息服务的动态性和随机性、动态性,需要解决虚拟服务器的动态调度机制和策略问题。

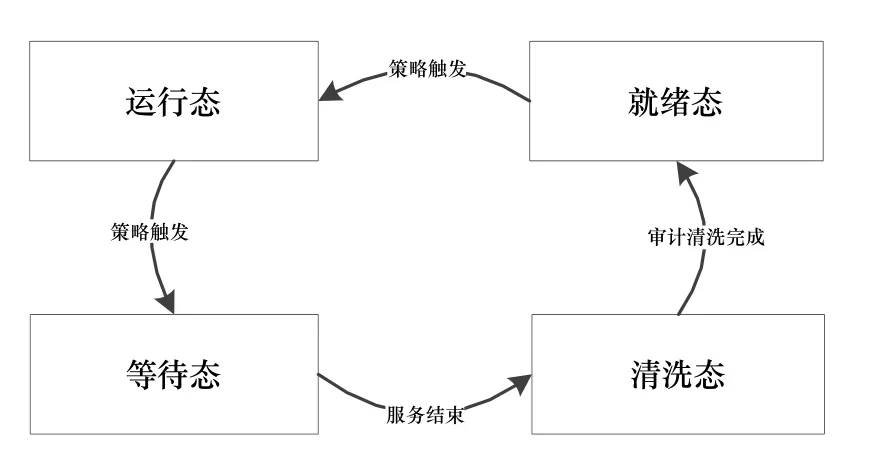

首先,建立了包含运行态、等待态、清洗态、就绪态的虚拟服务器状态转换模型。如图3所示,包括四个状态:

(1)运行态:正在提供信息服务的状态,即虚拟服务器在线服务的状态;

(2)等待态:不再接受新请求,等待当前服务结束的状态;

(3)清洗态:正在审计清洗中,虚拟服务器处于离线的状态;

(4)就绪态:完成软件栈重新初始化,等待调度运行的状态。

图4 信息服务跳变控制过程Fig.4 Scheduling of information service hopping

图3 虚拟服务器状态转换图Fig.3 Status switching diagram of virtual server

虚拟服务器状态转换控制如图3所示,包括三个方面:

(1)当跳变控制策略触发时,被选中的在线虚拟服务器状态由运行态转换至等待态,同时,选择若干就绪态虚拟服务器(如按照先入先出规则)进入运行态(接受新的服务请求);

(2)当进入等待态的虚拟服务器完成其之前所有服务请求处理后,向其对应的审计清洗模块发送审计清洗指令,并将状态转换至清洗态;

(3)当虚拟服务器完成审计清洗操作后,将状态由清洗态转换至就绪态。

接着,基于上述状态转换模型,通过跳变控制器,针对虚拟服务器采用随机的跳变控制策略驱动其状态转换,并将服务请求转发至处于运行态的虚拟服务器以实现服务请求的及时响应。如图4所示,包括如下步骤:

(1)服务请求调度子模块接受用户服务请求,根据当前服务器池中各虚拟服务器状态以及负载情况将请求转发到正在运行的某个虚拟服务器上(如图4中的虚拟服务器2),由其负责处理该服务请求;

(2)根据随机跳变控制策略,服务器动态管控子模块选择某个处于运行态虚拟服务器(如图4中的虚拟服务器 1)状态转换至等待态,并通知服务请求调度子模块该虚拟服务器不再接收新的服务请求,可采用如下的随机跳变控制策略:

· 根据所记录的各个虚拟服务器距离上次清洗后的时间间隔tn(分钟),通过下式计算N个在线虚拟服务器(处于运行态)被选中的概率:Pn=f(tn)/[f(t1)+f(t2)+…+f(tN)],其中,f(t)是与时间呈正向变化的函数,可取f(t)=t或t2,需要说明的是,由于每次只选择一个虚拟服务器进行清洗且两次时间间隔大于 1分钟,保证tn值各不相同;

· 根据 Pn的大小,从小到大排序形成序列{S1,S2, …, SN},将其划分成如下0到 1之间的 N个区间:

· 利用随机数生成算法生成[0, 1)之间的随机数,落在上述N个区间中的第i个区间,则Si对应的虚拟服务器即为随机选中的状态待转换的虚拟服务器;

· 上述随机选择过程以设定的时间间隔(可改

变,如3分钟、5分钟)周期性执行。

(3)服务器动态管控子模块从就绪态的虚拟服务器中选择若干较早完成清洗的虚拟服务器(如图4中的虚拟服务器N),将其状态转换至运行态,同时,通知服务请求调度子模块可将新的用户请求转发给该虚拟服务器;

(4)针对(2)中转换至等待态的虚拟服务器,在之前所有的服务请求处理完成后通知服务器动态管控子模块,然后服务器动态管控子模块向其对应的审计清洗模块发送指令,实施日志审计和软件栈初始化操作,并将其状态转换至清洗态;

(5)虚拟服务器完成审计清洗后反馈至虚拟服务器动态管控子模块,将其状态由清洗态转换至就绪态。

3 结语

本文提出了一种跳变信息服务系统架构及其构建方法,基于多态软件栈服务器池和跳变控制器实现信息服务系统的异构性、随机性和动态性,体现出以下优势:

(1)针对当前主要信息服务系统软件栈的单一、静态及暴露攻击面的固定且唯一等问题,以应用程序、服务平台、操作系统及虚拟化环境排列组合的方式构建多态化的软件栈,使得系统展现给攻击者的是一个不断变化的攻击面,增加了侦察、攻击的复杂性。

(2)通过建立基于虚拟服务器状态转换的信息服务跳变控制方法,在保证服务质量的前提下,以随机跳变控制策略为驱动实现虚拟服务器在运行、等待、清洗、就绪四个状态之间的迁移转换,实现系统软件栈随时间动态、随机变化,使得攻击者难以有效构建完整的攻击链,从而有效规避或阻止攻击。

所述跳变信息服务系统,将有助于推动信息服务系统由目前主要以静态、被动防御模式向动态、主动防御的演进,为提升信息服务系统在复杂网络空间对抗条件下的防御能力、实现具有韧性的信息系统提供技术支持。

[1] 徐伯权, 王珩, 周光霞. 理解和研究Cyberspace[J]. 指挥信息系统与技术, 2010, 1(1): 23-26.XU Boquan, WANG Heng, ZHOU Guangxia. Understanding and Studying Cyberspace[J]. Command Information System and Technology, 2010, 1(1): 23-26.

[2] 周光霞, 孙欣. 赛博空间对抗[J]. 指挥信息系统与技术,2012, 3(2): 6-10.ZHOU Guangxia, SUN Xin. Study on Cyberspace Operations[J]. Command Information System and Technology, 2012,3(2): 6-10.

[3] 邹鹏, 朱诗兵, 邹红霞. 论网络安全战略与国家网络主权[J]. 装备学院学报, 2017, 28(1): 1-5.ZOU Peng, ZHU Shibing, ZOU Hongxia. Study on Cybersecurity Strategy and National Cyberspace Sovereignty[J].Journal of Equipment Academy, 2017, 28(1): 1-5.

[4] 方滨兴, 邹鹏, 朱诗兵. 网络空间主权研究[J]. 中国工程科学, 2016, 18(6): 1-7.Fang Binxing, Zou Peng, Zhu Shibing. Research on Cyberspace Sovereignty[J]. Engineering Science, 2016, 18(6): 1-7.

[5] 方滨兴, 杜阿宁, 张熙,等. 国家网络空间安全国际战略研究[J]. 中国工程科学, 2016, 18(6): 13-16.Fang Binxing, Du Aning, Zhang Xi, et al. Research on the International Strategy for National Cyberspace Security[J].Engineering Science, 2016, 18(6): 13-16.

[6] 周波,熬洪,高原. 军队无线网络安全体系构建思考[J]. 软件, 2015, 36(8): 17-21.ZHOU Bo, AO Hong, GAO Yuan. Overview of the Construction of Military Wireless Network[J]. Computer engineering & Software, 2015, 36(8): 17-21.

[7] 邬江兴. 网络空间拟态防御研究[J]. 信息安全学报, 2016,1(4): 1-10.WU Jiangxing. Research on Cyber Mimic Defense[J]. Journal of Cyber Security, 2016, 1(4): 1-10.

[8] 杨正校, 刘静. 工业控制系统信息安全防范研究[J]. 软件,2014, 35(8): 55-58.YANG Zhengxiao LIU Jing. Industrial control system of information security defense[J]. Computer engineering &Software, 2014, 35(8): 55-58.

[9] 李刚. 计算机网络安全隐患与应急响应技术[J]. 软件,2012, 33(5): 131-133.LI Gang. Computer Network Security and Emergency Response Technology[J]. Computer engineering & Software,2012, 33(5): 131-133.

[10] NITRD CSIA IWG. Cybersecurity Game-change Research &Development Recommendations. [EB/OL]. http://www.nitrd.gov/pubs/CSIA_IWG_Cybersecurity_GameChange_RD_ Recommendations_20100513.pdf

[11] U.S. Air Force. Capabilities for Cyber Resiliency: USAFBAA-RIK-14-07[R]. 2014.

[12] NITRD. Report on Implementing the Federal Cybersecurity Research and Development Strategy[R]. 2014.

[13] 王东霞, 冯学伟, 赵刚. 动目标防御机制[J]. 信息网络安全, 2014(9): 98-100.WANG Dongxia, FENG Xuewei, ZHAO Gang. Moving Target Defense Mechanisms[J]. Netinfo Security, 2014(9):98-100.

[14] 刘江, 张红旗, 代向东,等. 基于端信息自适应跳变的主动网络防御模型[J]. 电子与信息学报, 2015, 37(11): 2642-2649.LIU Jiang, ZHANG Hongqi, DAI Xiangdong, et al. A Proactive Network Defense Model Based on Selfadaptive End Hopping[J]. Journal of Electronics & Information Technology, 2015, 37(11): 2642-2649.

[15] 赵卫伟. 一种基于操作系统指纹跳变的移动目标防护方法:中国, 2014108238060[P]. 2015-04-15.

[16] 张艺衡. 基于易变网络的动态化目标防御系统分析研究[J].现代计算机, 2015(4): 15-19.ZHANG Yiheng. Analysis and Research on Moving Target Defense System Based on MUTE[J]. Modern Computer,2015(4): 15-19.