基于关联图的干扰检测算法

2018-04-19,,,

,,,

(1.解放军理工大学 通信工程学院,南京 210007; 2.南京电讯技术研究所,南京 210007)

0 概述

无线自组织网络是由一组带有无线收发装置的节点组成的无线通信网络,它不依赖预设的基础设施就能实现灵活动态组网,具有临时、按需、自主等特性。当前,无线自组织网络以其独有的特性被广泛应用于军事通信、应急通信、可穿戴设备、医疗监护、车载通信、农业生产等多个领域[1],但无线媒介的开放性特点使得节点在通信过程中极易遭受蓄意干扰攻击。为了消除干扰攻击的影响,必须采取有效的抗干扰手段,而及时准确地进行干扰攻击检测是采取抗干扰手段的必要前提。因此,干扰攻击检测是否及时、准确对于维护网络性能至关重要。

干扰攻击检测是指利用观察或搜集到的节点级、链路级、网络级现象,通过数据处理及分析,采用对比报文投递率等方法,检测干扰攻击是否存在以及其类型[2-3]。当前,从干扰攻击针对的目标、干扰攻击采取的干扰策略等角度[4],国内外研究者已经提出了多种干扰攻击检测方法,例如基于物理层信息的方法、基于链路层信息的方法、基于网络层信息的方法和基于多层信息的方法等。这些方法在设定环境中可以有效地检测出特定的干扰攻击模式,但是普遍存在检测范围小以及实施干扰攻击检测需要依赖多个节点的问题。

本文针对现有方法的不足,提出基于关联图的干扰攻击检测方法。该检测算法主要分为学习和检测2个阶段。学习阶段主要通过学习无干扰和多种干扰场景下的样本建立现象-攻击关联图;检测阶段根据搜集到的现象判断导致其出现的原因,并对诊断出的原因进行匹配度判断,只有达到预设要求才能将其作为检测结果,否则认为检测失败。

1 干扰检测

干扰攻击是一种通过占用通信信道或者破坏通信协议等方式,使信道不能进行正常数据传输或转发的拒绝服务攻击[2,5-6]。根据干扰攻击方式的不同,可以将干扰源分为4种[7]:

1)持续干扰源(Constant Jammer),指持续不断发射高功率随机无意义比特信号的干扰源。该类干扰源信号产生过程中不遵守任何MAC协议。

2)随机干扰源(Random Jammer),指在睡眠模式和干扰模式之间随机切换状态的干扰源。处于睡眠模式时,干扰源关闭射频模块;处于干扰模式时,干扰源发射合法报文以破坏网络正常传输。

3)按需干扰源(Reactive Jammer),指在网络中当有数据传输时才发起干扰攻击的干扰源。如果信道处于空闲状态,该干扰源保持静默并持续侦听信道。一旦侦听到有数据开始传输,该干扰源即发射有意义的报文,使得网络中的数据在接收端无法通过校验。

4)欺骗干扰源(Deceptive Jammer),指持续发射合法报文的干扰源。由于该干扰源持续发送报文,导致网络中的其他节点始终认为信道忙而推迟发送报文甚至丢弃报文。

在上述4种干扰攻击中,以持续干扰和按需干扰最具代表性,本文主要针对这2类干扰进行检测和识别。

基于物理层信息的干扰检测主要通过搜集物理层上的相关测度检测干扰攻击。基于接收信号强度的干扰检测[8]通过比较接收到的信号强度来检测干扰攻击,一种通过平均信号强度或信号总能量检测干扰,如果当前接收信号强度大于无干扰时的信号强度,就表明存在干扰攻击;另一种利用信号强度的频谱差分检测干扰,通过比较无干扰时的信号强度频谱与干扰导致的信号强度频谱异常来检测干扰。基于接收信号强度的干扰检测方法虽然能够检测出持续干扰,但无法检测出按需干扰。基于干扰信号脉冲时长的干扰攻击检测方法[9],通过对比信号强度异常时长与报文中每个符号传输时长来实现干扰检测并判断相应干扰类型。持续干扰引起的信号强度异常时长为整个检测时长,按需干扰引起的信号强度异常时长与破坏报文中一个符号的最小时长相当,依据以上信息可以实现干扰类型的判断。但该方法的缺点在于判断信号强度异常的门限难以确定,以及其有效性缺乏实验验证。文献[10]根据干扰造成比特错误时该比特信号强度大于无干扰时该比特信号强度的特点实现干扰检测。该方法的缺点在于搜集受干扰发生错误的比特其对应无干扰时的信号强度时,需要节点之间实现有线连接,这在无线网络通信场景中是难以实现的。

基于链路层信息的干扰攻击检测方法,主要依据链路层上的相关测度检测干扰攻击。基于报文投递率(Packet Delivery Ratio,PDR)的干扰检测[5]根据PDR的变化来检测干扰攻击。PDR指接收报文数量与发送报文数量的比值。由于网络高度拥塞时PDR依然能够达到78%以上,而干扰攻击会使得PDR锐减,因此如果某时刻PDR与拥塞时PDR值相差较大,就可以判断干扰存在。文献[8]根据干扰源持续占用信道会导致其他节点的载波侦听时间显著增加的特点,通过设定阈值以区分干扰是否存在,进而达到检测目的,但该方法只能检测出持续干扰而无法检测出按需干扰。

基于网络层信息的干扰攻击检测方法,主要利用网络层上的相关测度检测干扰攻击。基于低功率探测的干扰检测[11],通过广播低于正常功率值的探测报文来检测空闲信道评估(Clear Channel Assessment,CCA)攻击。由于干扰源提高了自身CCA阈值而占用更多带宽,因此不会回复低于正常信号强度的报文。接入点向各个节点发送低于正常功率值的探测报文,如果存在不回复报文的节点,就表明干扰攻击存在。文献[12]依据这一特点实现干扰检测。

基于多层信息的干扰攻击检测方法,依据多层搜集的测度检测干扰攻击。如一致性干扰检测[8],该检测方法在PDR测度的基础上,加入了节点位置和接收信号强度2种测度进行干扰检测。在非干扰情况下,如果PDR值较低,对应的信号强度应该较低,或者节点间距离应该较远。因此,在依据PDR进行初步检测后,排除接收信号强度较小和节点间距离较大的误判因素,可以进一步提高检测的准确性。文献[13]提出了利用机器学习的方法搜集多种测度在有干扰和无干扰时的值,确定各测度的检测门限,利用干扰检测门限实现干扰检测。该方法的缺点在于算法复杂度较高,且搜集多种测度花费的时间较长。

2 基于关联图的干扰检测

2.1 干扰攻击与网络现象

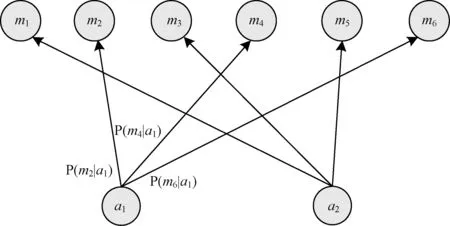

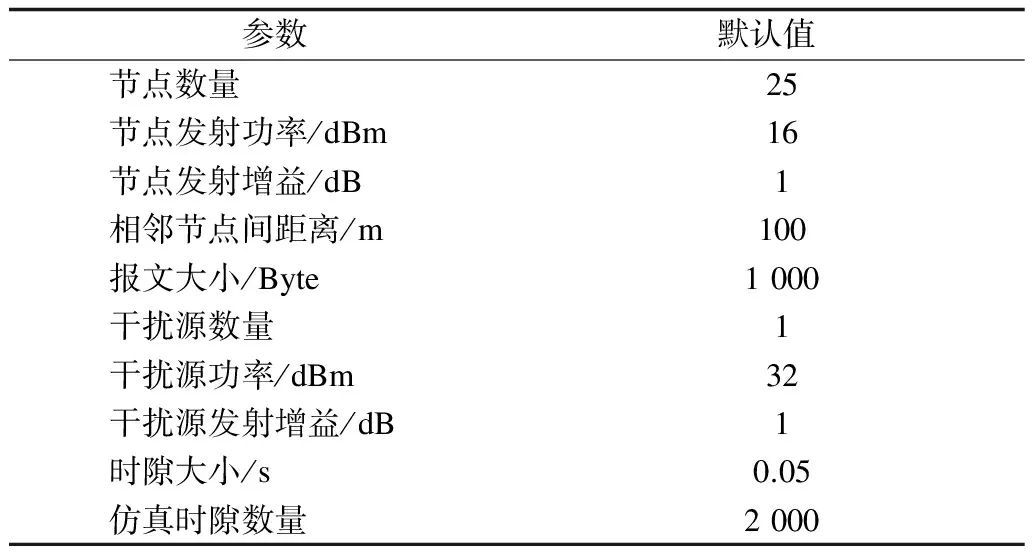

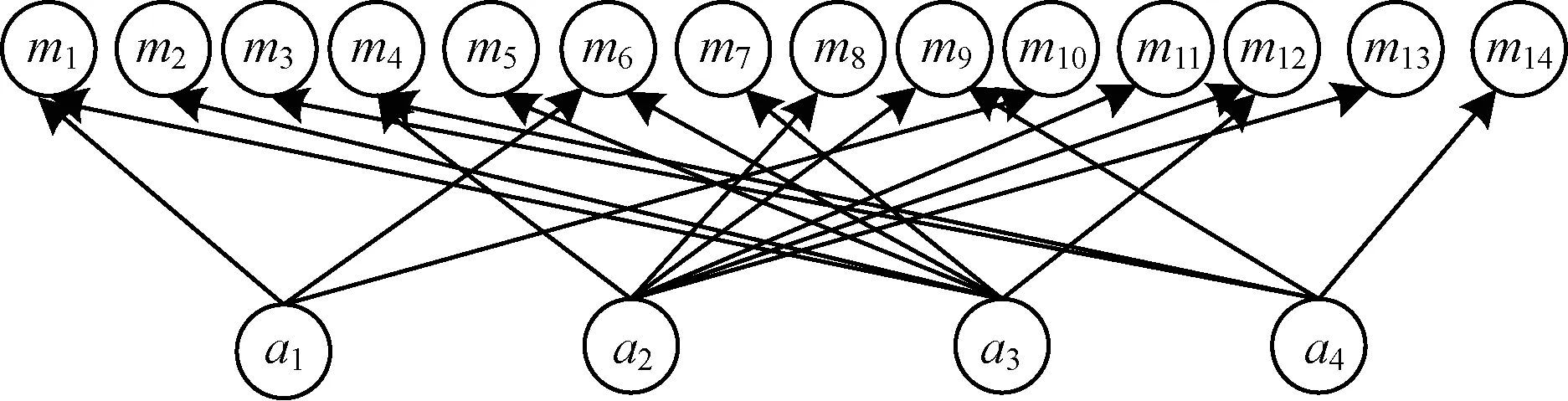

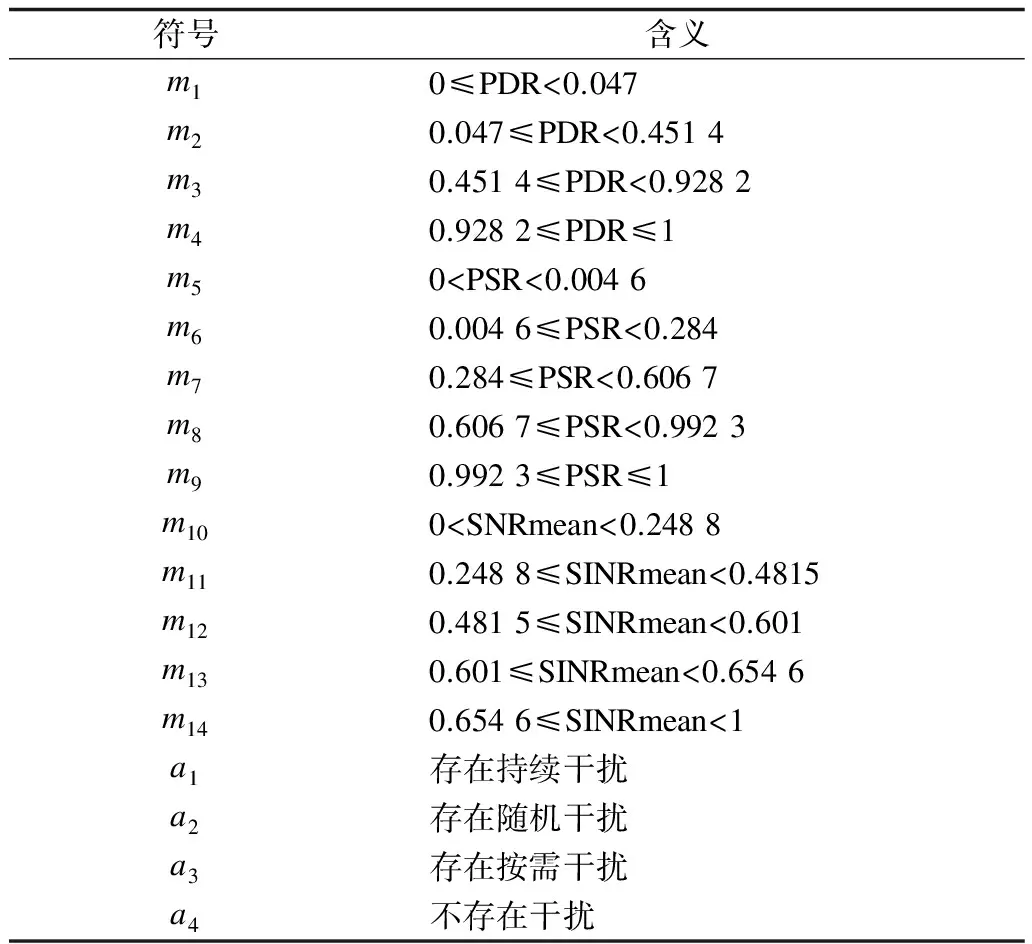

干扰攻击造成的网络性能下降会导致各类网络现象的发生。根据不同干扰攻击对网络造成的不同影响,可以得到如图1所示的现象-攻击关联图。

图1 现象-攻击关联图

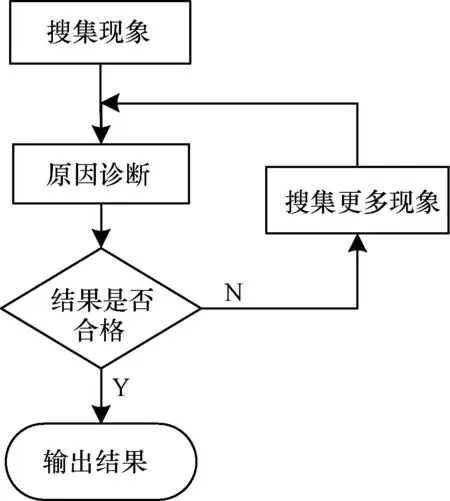

依据现象-攻击关联图,在无干扰场景中搜集到的相关现象会以较大的概率推断为不存在干扰,而干扰场景下搜集到的现象会以较大概率推断出存在干扰。考虑到不同的干扰攻击所导致的网络现象存在差别,可以对现象进行划分从而推断出干扰攻击的具体类型。基于此,本文提出了基于现象-攻击关联图的干扰检测算法,算法流程如图2所示。

图2 基于现象-攻击关联图的检测算法流程

对搜集到的现象进行原因诊断,判断诊断结果是否符合要求,如果符合要求,则将诊断结果作为检测结果输出;否则,需要搜集更多的现象重新诊断,直至诊断结果符合要求。

2.2 检测算法设计

根据不同干扰攻击导致的网络现象存在一定的差别,本文提出了基于关联图的干扰攻击检测算法。该算法分为学习和检测2个阶段。

2.2.1 学习阶段

网络中各节点依据学习某种测度的样本而划分出基于该测度的多个现象,从而构建现象-攻击关联图。各节点的学习样本仅针对该节点自身,因此,不同节点的学习样本是不完全一致的。

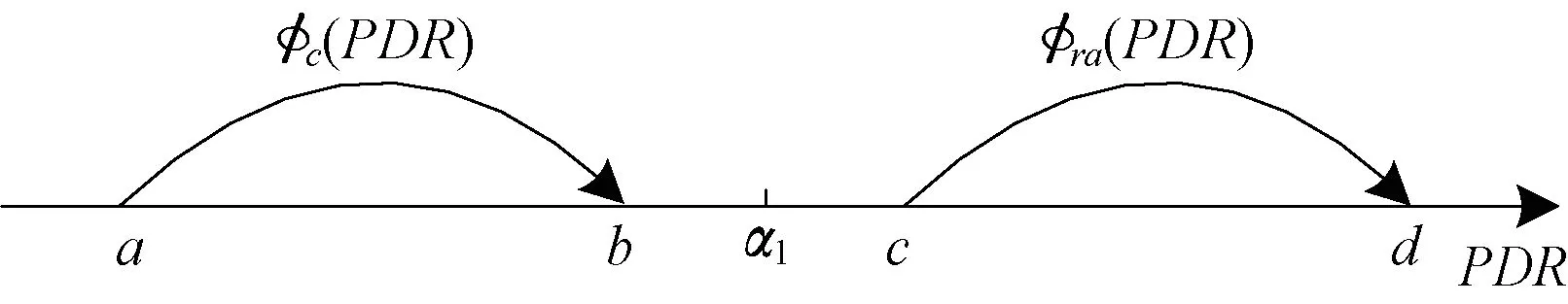

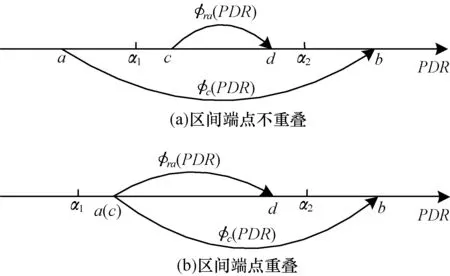

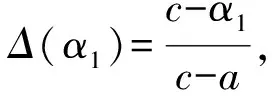

以测度PDR为例,各节点搜集到的学习样本,包含在无干扰和各类干扰攻击场景下该节点所测得的PDR数值中。节点在无干扰和受持续干扰、随机干扰、按需干扰攻击场景下搜集的PDR数据分别用集合φn(PDR)、φc(PDR)、φra(PDR)、φre(PDR)表示。依据各场景下搜集到的不同数据集合对PDR现象进行细分,得到PDR数值为不同范围的多个细分现象。本文以φc(PDR)和φra(PDR)区间为例具体描述细分现象的方法。首先选取现象分界点,根据所得到的分界点划分出各个细分现象。区间的不同位置关系如下:

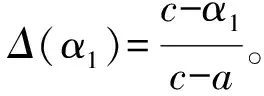

1)φc(PDR)和φra(PDR)不重叠。如图3所示,选取b和c的中点α1作为现象分界点,细分出现象m1(0 图3 φc(PDR)和φra(PDR)不重叠的情况 图4 φc(PDR)和φra(PDR)为包含关系的情况 图5 φc(PDR)和φra(PDR)重叠但非包含关系的情况 将持续干扰、随机干扰、按需干扰和无干扰分别定义为攻击a1、a2、a3和a4,计算各干扰对各个细分现象的先验概率,具体计算公式如下: (1) 其中,K(aj)表示干扰aj中元素的个数,K(mi|aj)表示aj中在现象mi区间内的元素个数。 至此,就完成了现象-攻击关联图的建立。同理,也可以添加基于其他测度细分出的现象以及其他干扰,建立更完善的现象-攻击关联图。 2.2.2 检测阶段 如果现象mi和攻击aj之间的先验概率不为0,则表示攻击aj能够解释现象mi的发生。对于观察到的现象集合MO,采用贡献度表示攻击对MO发生的贡献程度,选择贡献度最大的攻击作为检测结果。然后,使用匹配度来判断检测结果的可信程度。在出现多种攻击贡献度相同的情况时,将匹配度最大的攻击作为检测结果。最后,将达到匹配度门限的攻击作为最终检测结果。下面具体说明贡献度和匹配度的计算方法。 1)贡献度 (1)后验概率计算。先验概率P(mi|aj)表示干扰攻击aj导致mi出现的概率,而后验概率则表示根据现象mi判断其是由原因aj导致的概率。用μ(aj|mi)表示现象与所关联攻击的后验概率,其计算方法如下: (2) 其中,P(aj)表示aj发生的概率,P(mi|aj)表示aj导致mi出现的概率,A(mi)表示与mi关联的原因集合。 例如,3种攻击a1、a2和a3导致现象m1出现的概率分别为0.1、0.2和0.3,则在受到3种干扰攻击的概率相同时,只有a1导致现象m1出现的后验概率为: (2)贡献度计算。贡献度主要用来描述某种攻击导致的现象中被观察到的比例。如果越多地观察到某攻击导致的现象,则表示造成此现象的原因是该攻击的可能性就越大。用C(MO|aj)表示aj对MO的贡献度,其计算方法如下: (3) 其中,M(aj)表示与aj关联的现象集合,MO(aj)表示M(aj)中被观察到的现象集合。 2)匹配度 匹配度主要从干扰攻击的角度判断现象出现的可信程度。匹配度越高,表明该干扰攻击导致这些现象发生的准确度越高。采用MD(MO|aj)表示aj导致MO发生的准确程度。匹配度具体计算公式如下: (4) 其中,λ(mi)表示现象mi的权值。 这里举例说明设置权重的意义。在对无干扰、持续干扰、随机干扰、按需干扰4种场景下搜集到的PDR数据集合按照起始端点由小到大的顺序两两逐对比较时,如果出现2次比较区间没有重叠,则基于PDR细分出的现象的权值为2。这样,得到基于PDR、报文发送率(Packet Send Ratio,PSR)和节点的信噪比(Signal-Noise Ratio,SNR)现象的权值分别为3、1和1,表明该节点的PDR对不同干扰的敏感性比其他测度高,因此,增大基于PDR现象的权值有助于区分不同的干扰攻击。 表1 观察到的现象与诊断的攻击类型 基于关联图的检测算法的伪代码如下所示: 算法基于关联图的干扰检测 输入学习样本、检测样本、匹配度门限τ 输出aout(-1表示无法检测,0表示无干扰,1表示持续干扰,2表示随机干扰,3表示按需干扰) 2.for 攻击aj 3. 计算攻击aj所关联的现象中被观察的现象集合MO(aj)和贡献度C(MO|aj) 4.end for 5.if 存在最大的集合MO(aj) 6. 选取aj作为诊断攻击aout 7. else 8. 选取MO(aj)现象中贡献度最大的干扰类型作为诊断结果aout 9. end if 10.if MD(MO|aout)>τ 11. aout作为检测结果 12.else 13. aout=-1 14:return aout 根据学习样本完成现象细分,并计算得到先验概率和后验概率,构建现象-攻击关联图(第1行)。计算各攻击关联现象中被观察到的现象集合MO(aj)和各攻击对观察到的现象的贡献度C(MO|aj)(第2行~第3行)。优先选取能够涵盖所有现象的攻击作为诊断结果,否则选取贡献度最大的攻击作为诊断结果(第5行~第9行)。如果诊断结果满足匹配度标准,则该攻击就作为检测结果输出;否则,无法检测(第10行~第13行)。最后,输出诊断结果(第14行)。 本文采用NS3仿真软件[14]搭建典型无线自组织网络环境。网络部署在400 m×400 m的区域内,25个节点均匀分布在100 m×100 m的网络栅格中,干扰源的坐标为(90,90)。通信节点和干扰源的位置分布如图6所示,仿真设置的主要参数如表2所示。实验中节点采用固定位置模型(节点位置固定),路由协议采用较为典型的优化链路状态路由协议[15]。 图6 节点位置分布 表2 仿真实验参数 3.2.1 算法性能 以节点6为例,通过学习50组样本后得到如图7所示的关联图。其中,mi表示依据PDR、PSR和SNR细分出的现象,aj表示干扰类型,具体含义见表3,先验概率见表4。同理,可以得到其他节点的关联图。 图7 节点6的关联图 表3 图7中的现象和攻击具体含义 表4 图7中干扰-现象先验概率 同理,节点11、节点12和节点13得到各自的关联图。在匹配度门限设为0.6时,得到检测效果如图8所示,图中纵坐标表示准确率、误判率和失效率数值,横坐标表示节点。 图8 节点检测结果示意图 由图8可以看出,干扰区域内节点6受干扰攻击影响最强,表现在其相关测度受不同干扰攻击的影响程度能够明显区分,因此,该节点的检测效果要好于其他节点。由于路由关联使得节点间存在一定的联系,因此干扰区域外节点11、节点12和节点13依然会受到干扰攻击的间接影响,但区域外节点受干扰攻击影响要小于区域内节点。节点12的检测效果好于节点11和节点13,原因在于位于网络中心位置的节点流量高于其他位置的节点,该位置节点的PSR相比其他节点的PSR对干扰攻击的反应更灵敏,提高了干扰检测精度。此外,各节点检测结果和其细分出的现象数量也有一定联系,表5给出了各节点基于不同测度细分出的现象数量,从中可看出,细分现象数量越少的节点,其检测效果越好。 表5 节点基于各测度的现象数量 3.2.2 参数影响分析 匹配度门限决定了检测结果的可靠性,匹配度越高,检测结果就越可靠。匹配度门限对检测结果的影响如图9所示,其中学习样本数量为50。 图9 匹配度门限对算法检测性能的影响 从图9(a)中可以看出,各节点的检测准确率随着匹配度门限的增加而降低。其中,节点6的下降速度最小,因为其检测结果的匹配度普遍较高,即使匹配度门限增加到0.7,节点6也能保持90%的检测准确率,而通常越远离干扰区域的节点其下降速度越大。图9(b)给出了匹配度门限对误判率的影响,从中可看出,随着匹配度门限的增加,对检测结果的可靠性要求越高,可靠性不满足要求的检测结果被认定为不合格,即无法给出最终判断结果。而节点判断错误的检测结果匹配率通常都比较低,因此,随着匹配度门限的增加,误判的数量会有所降低,表现为误判率的下降。图9(c)给出了匹配度门限对失效率的影响,从中可看出,匹配度门限越高,满足不了要求的检测数量越多,导致失效率增加。 本文提出基于现象-攻击关联图的干扰攻击检测方法。根据干扰攻击与特定现象存在一定联系的观察结论,依据无干扰和有干扰环境下节点测度变化程度不一致的原则,从有干扰和无干扰场景下的样本中获取多种测度变化信息,建立现象-攻击关联图。根据观察到的现象,选取与现象关联度最高的攻击作为诊断结果,将匹配度符合标准的诊断结果作为检测结果。最后,在仿真实验中对检测算法的有效性进行论证,并讨论匹配度门限对检测结果的影响。实验结果表明,通过增加匹配度门限可以提高检测率,但会导致误判率提高以及失效率增加。下一步需要对现象分类算法进行优化,针对各节点的具体情况,引入人工智能学习算法合理选取各细分现象的分界点。 [1] 孙言强,王晓东,周兴铭.无线网络中的干扰攻击[J].软件学报,2012,34(5):1207-1221. [2] BENSLIMANE A,NGUYEN-MINH H.Jamming attack model and detection method for beacons under multichannel operation in vehicular networks[J].IEEE Transactions on Vehicular Technology,2017,66(7):6475-6488. [3] 王棋萍,魏祥麟,范建华,等.基于接收干扰信号强度估计的干扰源定位算法[J].军事通信技术,2016,37(2):28-32. [4] 赵 泽,尚鹏飞,陈海明,等.无线传感器网络干扰分类识别机制的研究[J].通信学报,2013,34(10):28-36. [5] 向亦宏,朱燕民.无线传感器网络中高效建立干扰模型的研究[J].计算机工程,2014,40(8):1-5. [6] WEI Xianglin,WANG Qiping,WANG Tongxiang,et al.Jammer localization in multi-hop wireless network:a comprehensive survey[J].IEEE Communications Surveys and Tutorials,2017,19(2):765-799. [7] VADLAMANI S,EKSIOGLU B,MEDAL H,et al.Jamming attacks on wireless networks:a taxonomic survey[J].International Journal of Production Economics,2016,172:76-94. [8] XU W,MA K,TRAPPE W,et al.Jamming sensor networks:attack and defense strategies[J].IEEE Network,2006,20(3):41-47. [9] SUFYAN N,SAQIB N A.Detection of Jamming attacks in 802.11b wireless networks[J].EURASIP Journal on Wireless Communications and Networking,2013,2013(1):15-18. [10] STRASSER M,DANEV B.Detection of reactive jamming in sensor networks[J].ACM Transactions on Sensor Networks,2010,7(2):26-29. [11] PELECHRINIS K,YAN G,EIDENBENZ S,et al.Detecting selfish exploitation of carrier sensing in 802.11 net-works[C]//Proceedings of 2009 IEEE INFOCOM.Washington D.C.,USA:IEEE Press,2009:657-665. [12] LIU D,RAYMER J,FOX A.Efficient and timely jamming detection in wireless sensor networks[C]//Proceedings of the 9th International Conference on Mobile Adhoc and Sensor Systems.Washington D.C.,USA:IEEE Press,2012:335-343. [13] PUNAL O,AKTAS I,SCHNELKE C J,et al.Machine learning-based jamming detection for IEEE 802.11:design and experimental evaluation[C]//Proceedings of the 15th International Symposium on a World of Wireless,Mobile and Multimedia Networks.Washington D.C.,USA:IEEE Press,2014:1-10. [14] 马春光,姚建盛.ns-3网络模拟器基础与应用[M].北京:人民邮电出版社,2014. [15] 张 可,张 伟,李 炜,等.快速移动环境中上下文感知优化链路状态路由协议[J].计算机科学,2011,38(6):110-113.

2.3 检测算法描述

3 算法评估

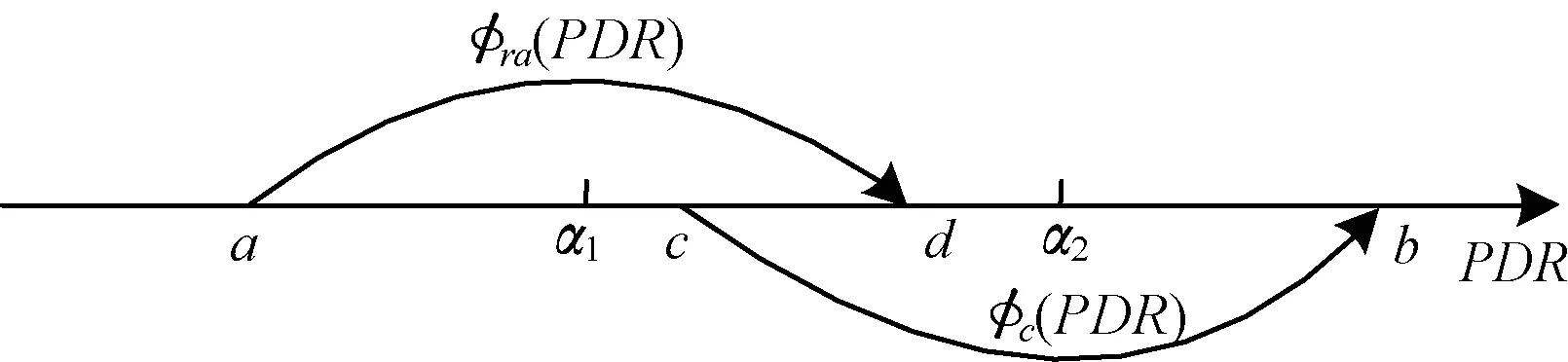

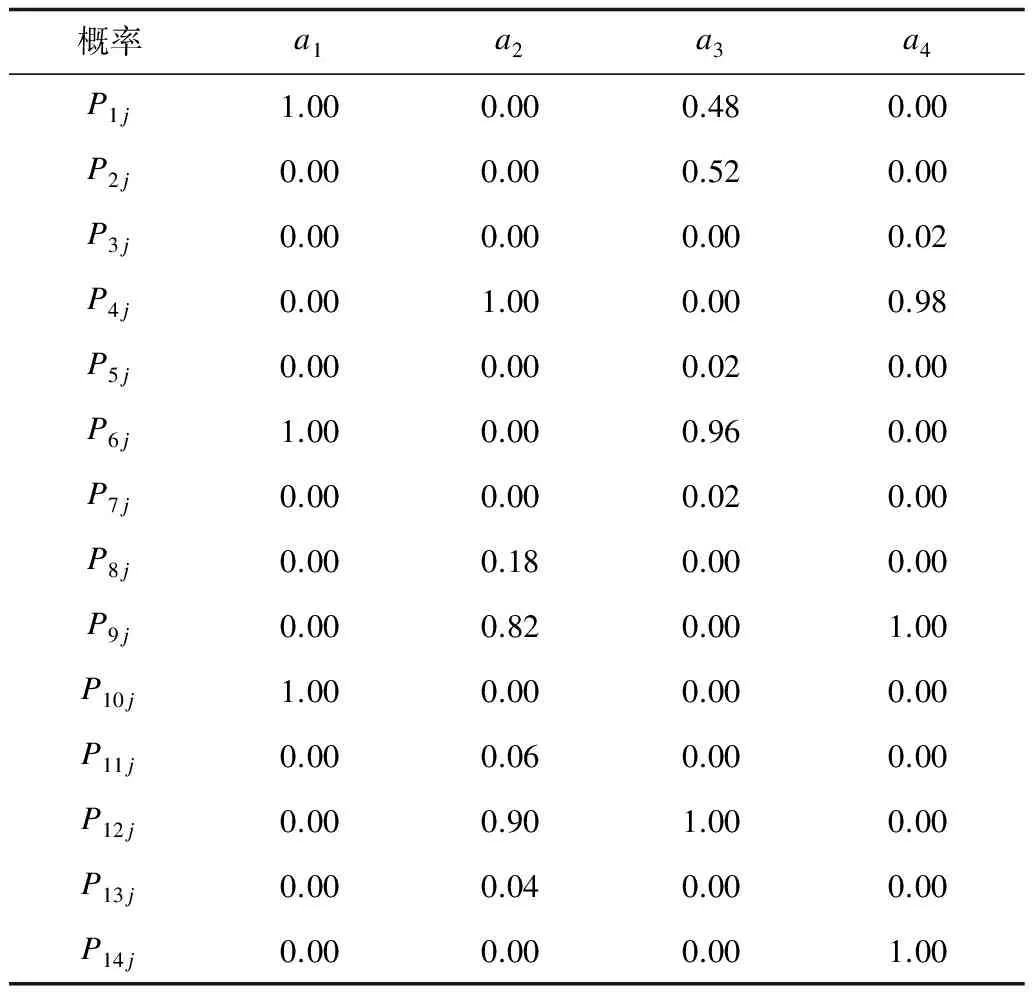

3.1 场景设定

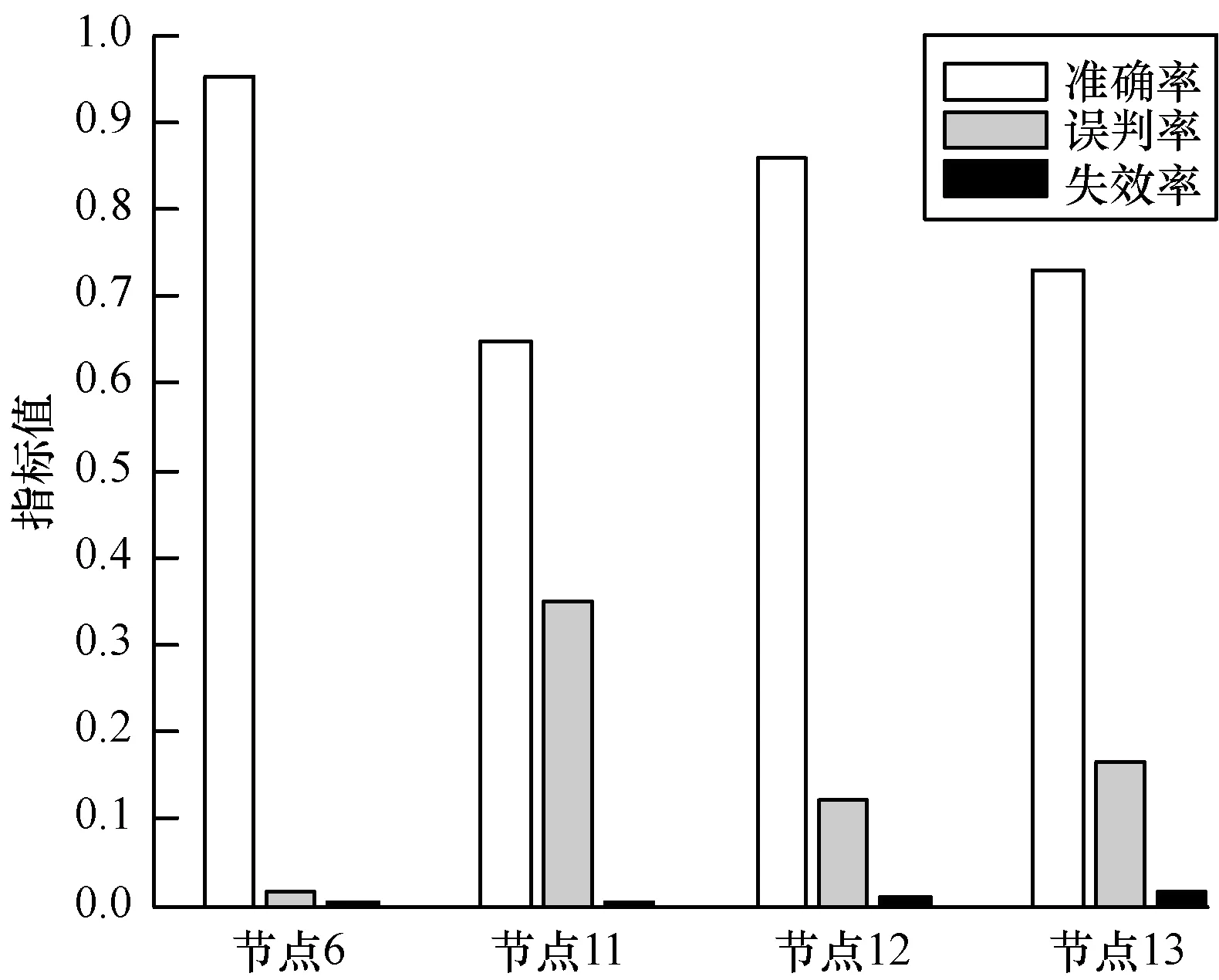

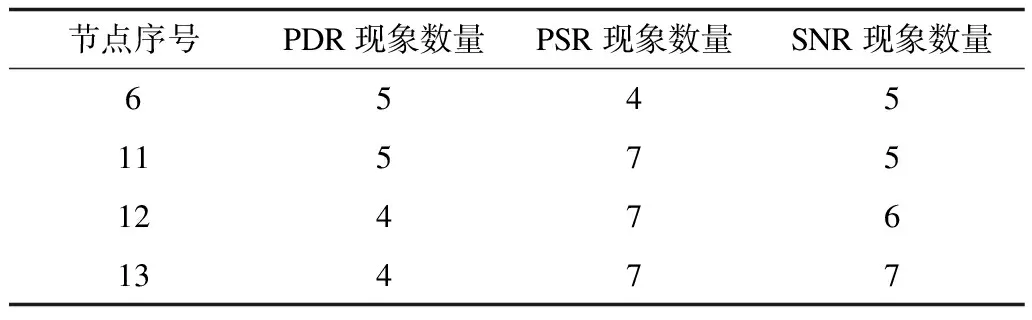

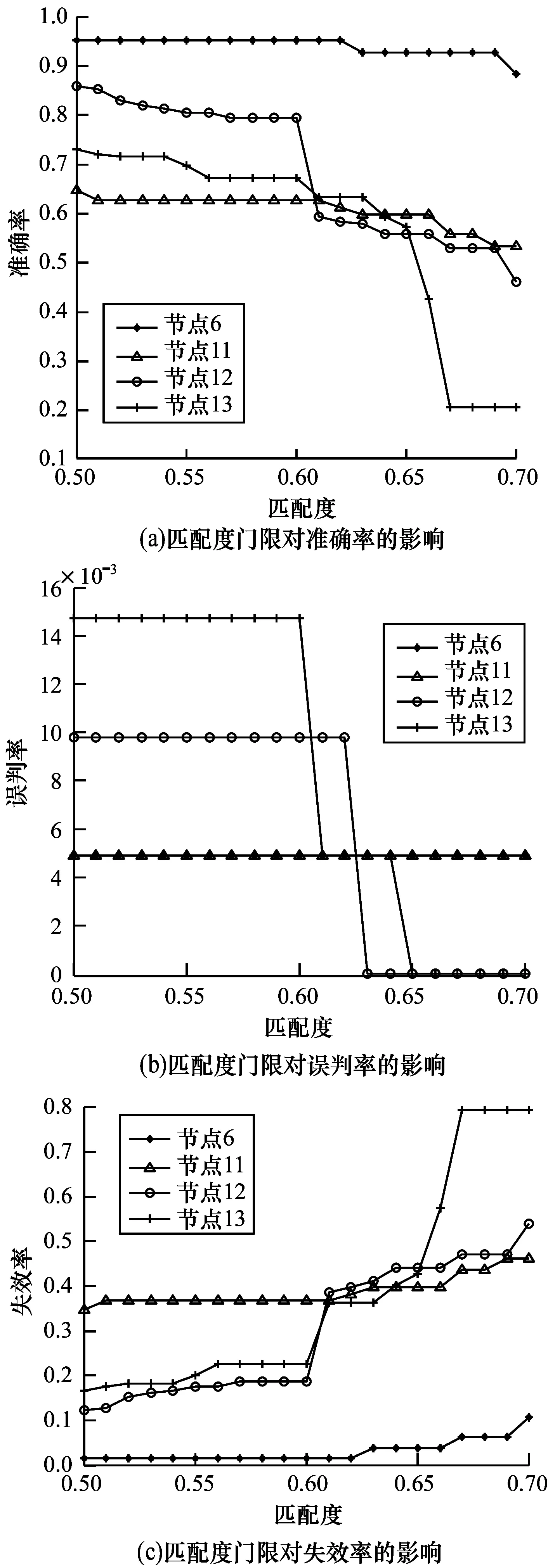

3.2 实验结果与分析

4 结束语