基于本体的战术SOA动态安全策略

2018-04-13邹文通顾颖彦程培星

邹文通 顾颖彦 程培星

摘 要: 战术网络中构建面向服务的通信网络,将战术网络中的计算资源、存储资源和网络资源等以服务的形式呈现,实现信息服务在用户、系统之间的广泛共享。战术环境的动态特性和去中心化服务特性为战术SOA的安全机制提出了新的要求。针对战术环境的动态特性和去中心化服务的安全需求,提出一种基于本体的战术SOA动态安全策略,详细描述了该策略的框架、概念和形式化表达。并针对具体的动态语境分析了战术SOA动态安全策略如何应对战术环境的动态特性,同時体现了去中心化操作的能力。

关键词: 战术网; 安全策略; SOA; 本体结构; 描述逻辑; 动态特性

中图分类号: TN915.08?34; TP393 文献标识码: A 文章编号: 1004?373X(2018)08?0155?05

Abstract: Service oriented communication network is constructed in tatical networks to present the computing, storage and network resources in tatical networks in the form of service so that information service can be widely shared between users and system. The dynamic feature and decentralized service feature of the tactical environment put forward new requirements for security mechanism of tactical service oriented architecture (SOA). Aiming at the dynamic feature of tactical environment and security demand of decentralized service, an ontology?based tactical SOA dynamic security strategy is proposed to descirbe the framework, concept and formalized expression of the strategy in detail. Aiming at the specific dynamic context, how the tactical SOA dynamic security strategy handles the dynamic feature of tactical environment and meanwhile reflects the decentralized operation capability is analyzed.

Keywords: tactical network; security strategy; SOA; ontology structure; description logic; dynamic feature

0 引 言

战术网络通常由Ad hoc网和无线mesh网组成,连接形式多样,且容易遭到分割。战术网络在复杂、恶劣环境下要求网络具有动态拓扑变化和动态路由功能,以便支持移动用户进行多跳可靠的通信[1]。网络中心战(Network Centric Warfare,NCF)和网络化作战能力(Network Enabled Capability,NEC)对战术网络提出了更高的要求,要求战术网络必须具有高动态战场环境下任意作战单元之间提供安全可靠的服务分发、广泛的资源共享以及协同作战能力,并具有与其他异构网络资源互操作的能力。面向服务的体系结构(Service Oriented Architecture,SOA)具有松散耦合、粗粒度服务、服务动态组合、标准化接口、跨平台和重用性等优势。因此,战术网络必须构建面向服务的通信网络,从而将战术网络中的计算资源、存储资源和网络资源等以服务的形式呈现,以实现信息服务在用户、系统之间的广泛共享[2]。

此外,描述逻辑和本体结构为捕获复杂环境下的语义形成高度丰富的安全策略提供了所需的描述能力及语法。因此,为适应战术环境的特点和约束,满足战术SOA的安全性功能需求,将描述逻辑与本体结构引入到战术SOA安全策略是一个有价值的研究方向。

1 战术环境的特点和约束分析

战术环境具有较强的动态性和多样性,取决于每一个具体的战术行动的本质。战术环境具有如下特点:

1) 战术网络需要为部署于战术环境中的高度异构的战术系统提供服务,系统具有不同的运算能力、存储能力、通信能力、设备安全性和移动性;

2) 战术网络中部署的单位在操作和功能上均具有多样性,作战区域中的节点组成离散而又相互操作的作战群组,群组有不同的作战需求和作战目标,构成群组的元素也有着不同的战术角色和作战能力;

3) 用户、服务和设备等部署单位产生的信息形式多样,包括本质(预警、命令、其他战术信息)、类型(数据、音频、信号)、格式、频率、可靠性和安全特征;

4) 战术环境的结构高度动态,网络拓扑变化迅速,节点随时加入或退出网络,作战区域中的节点自由移动;

5) 部署的单位可能在去中心的服务机制、无线电静默、低侦查、电磁干扰等联合环境下作战,加剧了战术环境的动态本质[3]。

战术网络的约束可分为终端约束和网络约束,终端约束影响网络性能与服务质量。终端约束包括:传输/接收范围、输入/输出限制、功耗限制、物理限制、互联能力及计算能力。战术级的终端包括便携式终端和传感器,两种终端在服务平台和技术功能上有较大不同。

战术网络约束可分为:

1) 传输中断:节点超出无线接收范围,数据包冲突、多路传输带来的干扰,障碍物遮挡,服务拒绝等;

2) 移动性约束:动态网络配置、服务发送转交、多网归属等;

3) 通信约束:无线网络的带宽、频率等资源受限,无线网络传输的丢包、延迟、抖动,传输协议的制约等。

2 战术SOA安全需求分析

上述战术环境的特点和战术网络的约束相结合,可以说明战术SOA安全机制需要具备的特征:

1) 同时包含各种SOA平台服务层次以及QoS、通信和基础设施层;

2) 安全机制的定义、更新、评估、实施以及发送必须基于可用资源和跨层信息的可扩展的、动态的组合;

3) 必须支持安全策略与控制条件的动态分配;

4) 安全机制和服务必须分布在战术网络中的各个节点;

5) 必须实现对于服务访问和服务所涉及的对象的保护机制。这些机制包含了简化的策略表达式和预计算的策略决定。需要保护的服务访问与所涉及的对象包括:信息、通信、数据和处理过程。

战术环境的特点和约束为战术SOA的安全机制提出了新的要求,战术SOA需要应对战术环境的动态性并提供无中心化服务的能力。目前的安全机制如WS?Security,SAMLs[4],XACML[5]等缺乏去中心化操作的能力,不适应于动态开放的环境。因此,有必要提出一种新的适应战术环境特点和约束,且满足战术SOA安全性功能需求的安全机制。

3 战术SOA动态安全策略

结合上述战术SOA安全需求,提出一種基于本体的战术SOA动态安全策略。详细描述了安全策略的框架、概念模型和形式化。

3.1 本 体

本体是概念化的明确规范说明,是领域内重要实体、属性、过程及其相互关系形式化描述的基础。这种形式化的描述可成为系统中可重用与共享的组件[6]。本体支持知识交流,明确了领域知识的结构,便于进行知识表示。本体可以重用,避免了重复的领域知识分析。此外,本体还可以在不同的建模方法、语言和软件工具之间进行映射,以实现不同系统之间的相互操作和集成[7]。利用本体对问题和任务进行规范化描述,可提高需求分析与知识获取的效率;另一方面,利用本体的概念表达还可以对知识的一致性进行自动检查,提高了系统的可靠性。

本文采用OWL?DL描述所提出的战术SOA动态安全策略的本体。OWL即Web本体语言,是W3C推荐的语义网中本体描述语言的标准。OWL?DL是OWL的子语言,能够在推理系统上进行最大程度的表达。推理系统保证所有结论均能够在有限时间内计算出来[8]。

采用描述逻辑进行安全策略的形式化表示,已经在诸多领域取得成功实践,并得到广泛推荐[9]。但描述逻辑在战术网络的细节中,没有得到恰当的使用。本文采用OWL?DL来定义安全策略框架的基线,描述战术环境的细节。其他描述逻辑相较于OWL?DL在捕获需要的语义时存在着不足,不适应于高度动态和分布式的环境,且不便于战术SOA的部署及未来发展[10]。

3.2 战术SOA安全策略框架

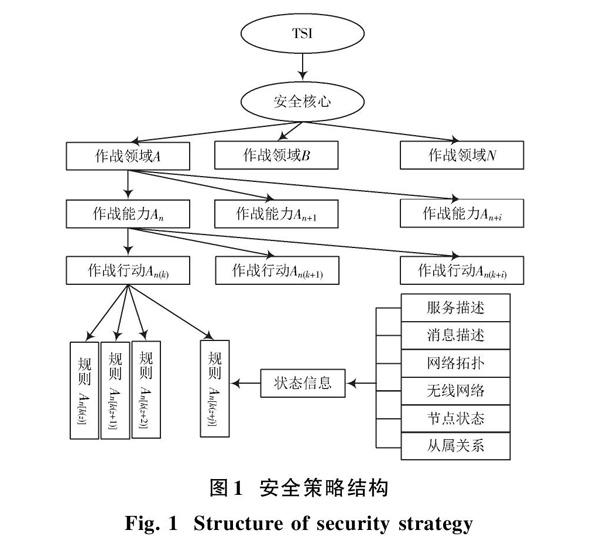

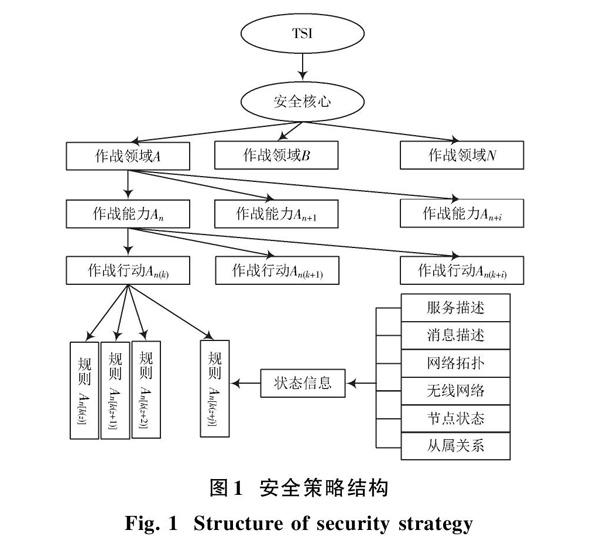

提出的战术SOA安全策略架构如图1所示。一个基于本体定义的描述战术SOA细节的安全策略,必须能够为信息、通信、数据和处理过程提供保护。这一机制需要对各种语义属性概念化,涉及的元素之间需要有健壮而又灵敏的映射。这些元素定义为OWL类,安全核心是安全策略框架的锚点,类似于owl:Thing,包含其他所有子类元素,其是通过TSI连接服务基础设施本体的网关。子类元素即作战领域、作战能力、作战行动和控制规则,每一个控制规则均包含了一系列状态信息。安全策略通过安全核心管理每一个战术领域中,作战能力的功能。这可以通过对于环境条件的在线评估、为每一个作战行动发布的控制规则集来实现。本文的架构尽量减少了安全核心本体的复杂度,降低整体的复杂性。同时,也降低了策略分布与协调过程的复杂性。

安全策略的构建需要一个包含控制规则的分布式数据库。基于每一个操作的需求,定义控制规则,其分布于战术网中各个节点的本地知识库中,各个节点的行动受分布控制规则的控制,而无需一个中央控制器进行控制。控制规则的一致性由本地知识库自动检查并提供保证,其包含战术网络中的各种静态和动态信息。这些信息包括描述战术服务参与者需求和本质的各种属性、网络实时的和过去的运行状态以及作战单位的行动、交互。

为了保持安全本体的纯度,状态信息必须分层为服务描述、消息描述、网络拓扑、无线网络、节点状态、从属关系。其中:服务描述和消息描述属于资源状态;网络拓扑与无线网络属于通信状态;节点状态和从属关系属于用户状态。

1) 服务描述。战术网络需要提供服务的描述和信息。服务描述的静态信息包括服务类型、QoS等,动态信息包括服务当前状态、可用的服务提供者及服务替代等。

2) 消息描述。用户、服务和基础结构等产生了各种不同类型的信息。这些消息特点各异,包括消息的本质(警告、命令)、消息来源和消息目的地、消息类型(音频、视频、信号)、消息大小、产生的频率等。

3) 网络拓扑。网络拓扑出于不断变化之中,理解战术环境的网络拓扑需要各种拓扑的、交互的和移动性的参数。网络拓扑的静态信息包括节点从属的作战小组,动态信息包括相邻节点列表、当前位置等。

4) 无线网络。战术环境中的无线网络有多种,包括高频、超高频、WLAN和卫星通信等。无线网络的静态信息包括使用的波段、发射功率和发射范围。动态信息包括可用带宽、丢包、延迟等。

5) 节点状态。战术行动涉及的节点高度异构,节点有着不同的功能与特性。节点状态的静态信息包括节点ID、采用的通信协议和安全机制;动态信息包括节点资源的可用性、移动性及可信级别。

6) 从属关系。包括节点当前所处的作战小组,作战小组中的全部成员以及节点在小组中的级别、身份证明等。

本文提出的架构考虑了动态特性关于安全策略操作两层含义。第一层含义是,当定义和行动有关的规则时,每一个规则集可以是预先计算的简单表达式,也可以是包含一组静态和动态信息的复杂的表达式。由此,可以在作战任务进行时保持对安全服务的支持。第二层含义是,在描述特定的作战领域、作战能力和作战行动子结构的定义与复杂关系时,节点充分利用了描述逻辑的表达能力。在每一个服务调用之后,节点对当前网络状况进行在线评估。根据评估的情况,节点可选择合适的控制规则或寻求替代的服务提供者。

3.3 安全策略框架的概念模型

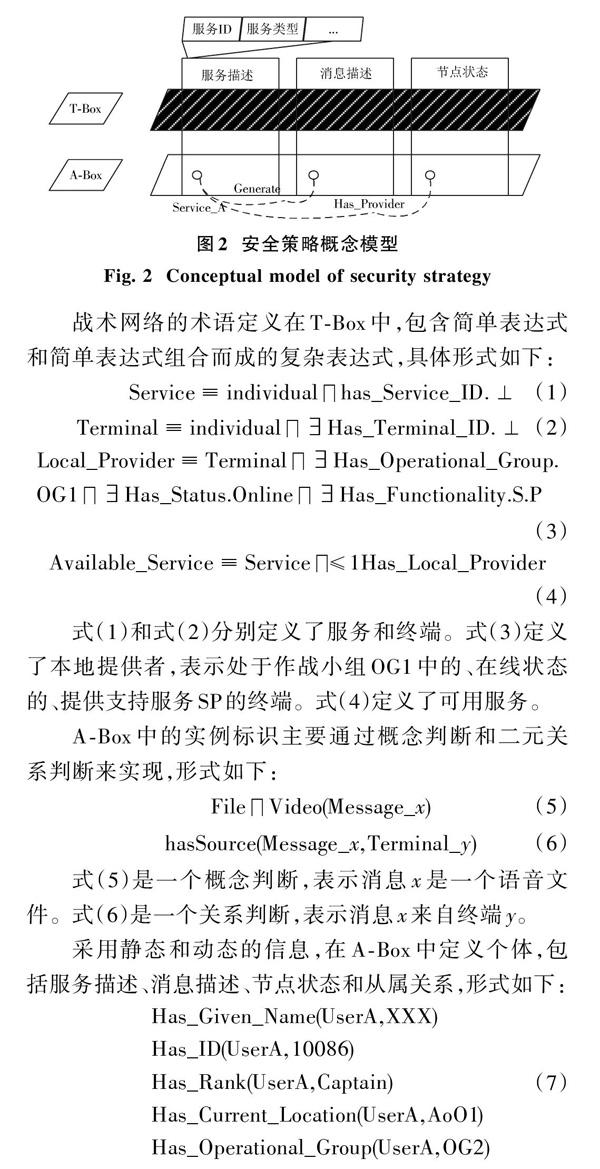

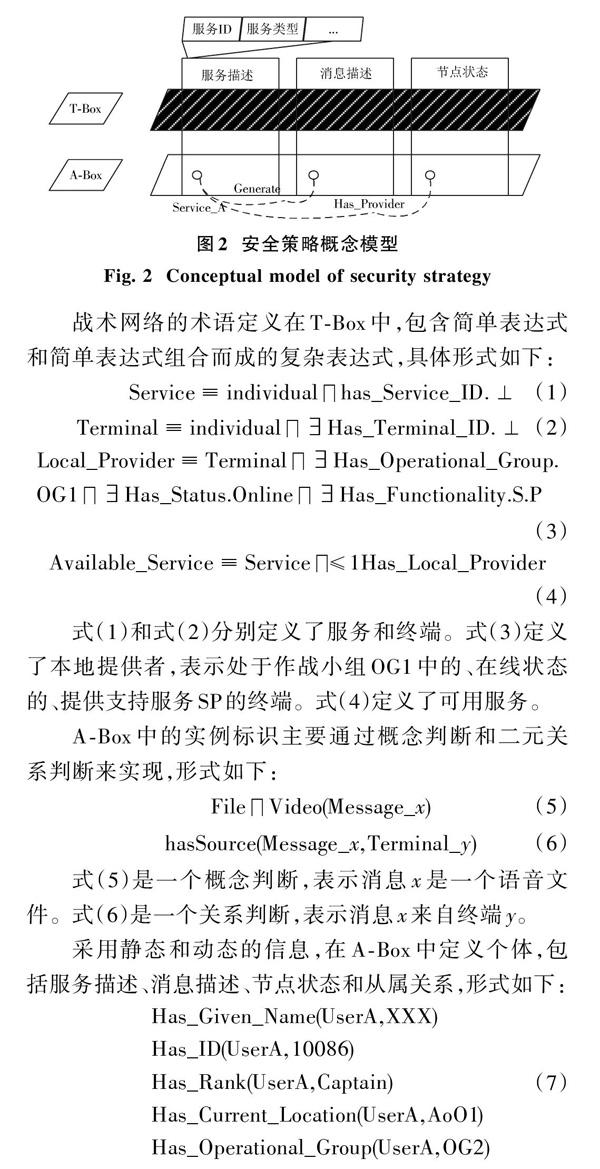

可以采用一元和二元谓语,来实现上述框架的概念化。一元谓语表示数据、服务、用户、终端;二元谓语表示其之间的相互关系。通过定义元素和元素之间的关系、结构化对整个系统当前与过去状态的解释,可广义界定一个网络。

如图2所示,采用T?Box定义战术术语。T?Box允许以充分必要条件的形式,定义非循环的概念。因此,可通过声明原子概念的复杂组合来构造整个战术环境所需的概念。采用A?Box来进行判断,A?Box中的二元关系可以用来进行实例标识,说明一个特定的个体是否为T?Box中概念的实例。需要指出的是,概念的可表达性会影响计算复杂性和推理复杂性。在操作的初始化阶段,静态元素的断言知识定义在A?Box中,而动态元素则在战术行动过程中生成。模型具有一定的灵敏性,以便利用动态语义信息進行策略决定。因此,知识库可定义为一对结构化的T?Box和A?Box。该过程如图2所示,构造了全部战术术语后,便可在线构造和修改断言知识。

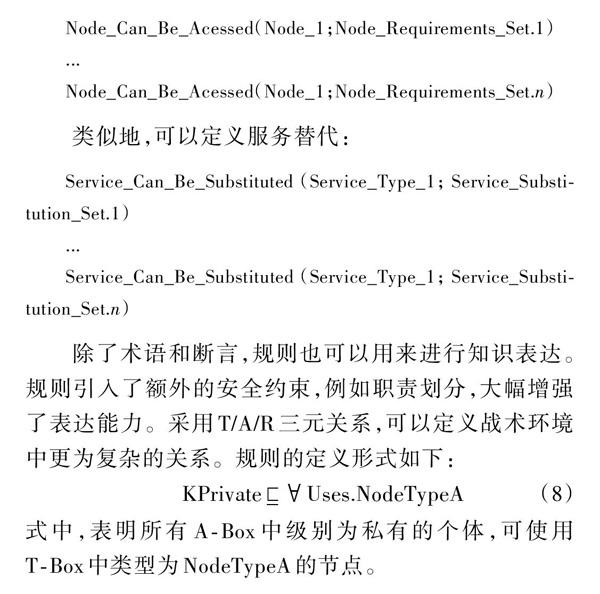

3.4 安全策略框架的形式化描述

本文采用描述逻辑,对安全策略框架进行形式化描述。描述逻辑具有较强的表达能力,能够定义各种静态和动态元素及其之间的复杂关系。基本描述逻辑ALC具有较强的表达能力和较低的推理复杂度,但ALC不足以描述各种应用的领域知识。因此,又提出了表达能力更强的描述逻辑,其均为ALC的扩展。SHOIN(D)在ALC的基础上,引入了数值域、时间域等以描述现实世界实体的度量特性。OWL?DL便是以SHOIN(D)为基础,包含ALC中的所有元素以及其他关于属性和值的补充数据。

网络实体之间的关系可用形如式(4)所示的确定性的或概率的断言来定义。类似地,可以定义节点当前用户、终端的可用资源、服务的运行状态等。

采用与特定的安全层次相对应的离散需求集,来构造策略表达式树枝。当请求服务的节点满足节点[Node_1]的离散需求集时,即可获取节点

4 应用场景示例

为了说明本文提出的战术SOA动态安全策略如何应对战术环境的动态特性,假定如下应用场景:实体A请求服务B,节点C和节点D均提供服务B;实体A与节点C位于同一作战小组。

实体A可以是基于T?Box中的战术网络术语定义的用户或服务,定义形式如式(7)服务B、节点C和节点D的定义类似。实体A请求本地知识库识别服务B是否满足属性集K,服务提供者C,D是否满足属性集X。属性集是图1中规则的集合。

节点C和节点D返回关于属性集X的响应,实体A根据响应、资源可用性和传输便利性,选择服务提供者。本场景中,实体A和节点C位于同一作战小组。因此,节点C被选作服务提供者。

当收到服务调用请求时,节点C利用策略表达式树枝评估实体A需要满足的属性集,确定实体A是一个合法的用户。节点C在传输服务之前,需要评估网络拓扑、节点状态、无线网络等状态信息,以确定请求的可行性和最适合的服务方法。此外,节点C还需评估节点D是否满足服务替代的策略表达式树枝。

当评估完成后,节点C开始向实体A提供服务。服务提供过程中,节点C在线为评估和服务提供相关的动态、静态信息。其中,包括网络拓扑、节点状态、参数变更等。当节点C不可用时,会将服务提供的过程转移到节点D继续完成,并告知节点A。本场景描述了实体请求位于网络中节点上的服务动态过程。实体和提供服务的节点相互评估对方是否满足相应的策略规则集合,并根据状态信息确定最合适的服务提供方法。当提供服务的节点不可用时,节点根据预先计算的服务替代表达式树枝的结果选择服务替代的节点,并转交服务提供的过程。本文提出的战术SOA动态安全策略,具有较强的表达能力和逻辑推演能力,能较好地描述以上动态语境。服务提供的过程依靠本地知识库中的控制规则集合进行控制,无需中央控制器。从而,体现了战术SOA动态安全策略的去中心化操作能力。

5 结 语

本文描述了战术环境的特点和相关约束,并结合这些约束说明战术SOA安全机制的功能需求。针对这些需求,提出基于本体的安全策略框架,并充分利用描述逻辑的表达能力和逻辑推演能力,来描述战术环境的动态语境。将控制规则分布于战术网中的各个节点,利用本地知识库对控制规则进行自动检查并保证一致性,满足了去中心化服务的安全需求。进一步的研究包括对所提出的框架进行深入分析、评估和细化。本体的构造方法极其关键,应当充分利用描述逻辑所提供的表达能力,尽量减少资源的利用,采用简洁的策略定义、表达和推理。同时采用先验分布的机制,即可实现节点之间的协作,降低安全策略的计算成本。

参考文献

[1] 唐龙,王峰.基于UCDS的战术网络拓扑构建研究[J].通信技术,2015,48(9):1037?1043.

TANG Long, WANG Feng. Tactical network topology construction based on UCDS [J]. Communication technology, 2015, 48(9): 1037?1043.

[2] 陳强,孙超山.基于SOA技术的战术通信服务控制技术研究[J].通信技术,2014,47(6):642?646.

CHEN Qiang, SUN Chaoshan. Application of SOA technology in the tactical communication service control [J]. Communication technology, 2014(6): 642?646.

[3] 曾梦岐,蒲文彬,穆阳,等.战术自组网分层安全框架研究[J].信息安全与通信保密,2012(4):51?55.

ZENG Mengqi, PU Wenbin, MU Yang, et al. Cross?layer security framework for tactical mobile Ad hoc network [J]. Information security and communications privacy, 2012(4): 51?55.

[4] CAMPBELL B, PING I C, LOCKHART H, et al. OASIS security services (SAML) TC [J]. IEEE transactions on communications, 2009(7): 1518?1529.

[5] CARROLINE D P K R, HANNE R N, FLEMMING N. The logic of XACML [J]. Science of computer programming, 2014, 83(2): 80?105.

[6] 段采宇,冉承新,张维明,等.C^4ISR需求开发新途径:基于本体的方法[J].火力与指挥控制,2008,33(8):86?90.

DUAN Caiyu, RAN Chengxin, ZHANG Weiming, et al. Study of developing C^4ISR requirements based on ontology [J]. Fire control and command control, 2008, 33(8): 86?90.

[7] 张玉连,李帅,周兴林.基于本体的Deep Web自动标注方法研究[J].现代图书情报技术,2009(9):45?50.

ZHANG Yulian, LI Shuai, ZHOU Xinglin. Research on ontology?based automatic annotation for Deep Web [J]. New technology of library and information service, 2009(9): 45?50.

[8] 朱雪峰.基于语义的动态服务组合技术研究[D].开封:河南大学,2014.

ZHU Xuefeng. The research of automatic dynamic service composition based on semantic technology [D]. Kaifeng: Henan University, 2014.

[9] KARANDE H A, GUPTA S S. Ontology based intrusion detection system for web application security [C]// Proceedings of International Conference on Communication Networks. Gwalior: IEEE, 2016: 228?232.

[10] BAADER F, CALVANESE D, MCGUINNESS D L, et al. The description logic handbook: theory, implementation, and applications [J]. Kybernetes, 2010, 32(9/10): 43?95.