水下无线传感器网络中的安全问题研究

2018-04-02曹策策纪仟仟张书景陈嘉兴

曹策策 纪仟仟 宋 娇 张书景 陈嘉兴

1(河北师范大学数学与信息科学学院 石家庄 050024) 2 (河北师范大学职业技术学院 石家庄 050024) (ce_cao@163.com)

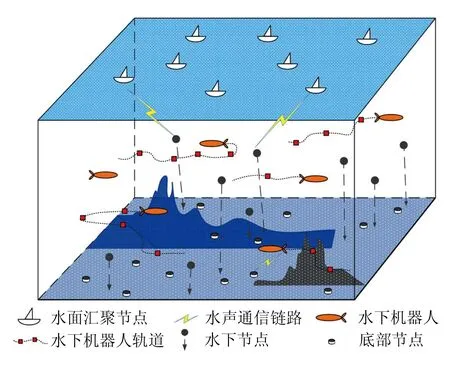

水下无线传感器网络是通过将大量廉价的微型传感器节点随机部署到监测水域中,并将节点与水下机器人(AUV)通过水声无线通信方式形成的一个自组织无线通信网络[1-2].如图1所示,节点之间通过协作对监测水域中的感知对象信息进行感知、采集和处理,然后再发送给水面基站处理中心[3].水下无线传感器网络是有关信息处理技术的一场革命,有着广泛的应用前景.

图1 水下传感器网络[2]

在过去的几年中,越来越多的人开始对水下无线传感器网络进行研究,主要是因为它有着广泛的应用,比如海洋数据收集、辅助导航、灾难预防等等[4].在这些应用中,水下无线传感器网络大多是布置在无人看管甚至是敌对的环境中,因此要想保证网络的有效性,节点之间的安全通信问题应该是首要考虑的问题.

1 水下无线传感器网络的安全特性

最近,有关陆上无线传感器网络安全通信的研究很多,但是由于水下无线传感器网络的独特特性,使得适用于陆上通信的方法并不一定适用于水下通信,表1给出这两者之间存在的主要不同之处:

表1 水下通信与陆上通信的区别

无线电波在水中的衰减速度非常快,一般用于陆上通信,不能有效地应用于水下通信.相比之下,声信号对于水下通信确是一个不错的选择.但是,声通信信道有如下缺点,比如:传输速率低、误码率高、高延时和信道窄等.同时,多路径传输、声学信道折射等使得声信道的链接质量不高[5].除了上面提到的这些缺点,在水下无线传感器网络中,所有节点都会随着海流而发生移动,使网络成为一个三维的动态网络结构[6].而且,水下传感器节点的成本通常多于陆上传感器节点.因此,在大规模的水下无线传感器网络中,节点部署通常较为稀疏,这就使它的网络拓扑结构很容易受到攻击,很难防守[7].

由水下无线传感器网络的这些特性,我们可以推知水下无线传感器网络可能存在的一些安全弱点:1)在信息传输过程中,低传输速率和高时延可能会给攻击者更多的时间来截获信息,并进行修改或删除信息再继续转发出去;2)信道窄、误码率高,容易导致信息包出现误差,丢失一些重要信息;3)水下无线传感器网络的拓扑结构是动态的,也就是水下节点是移动的,即每时每刻,每个节点的位置一般也都不一样,这样就会导致节点之间的距离是变化的,距离的变化可能就会方便恶意节点的插入,影响网络拓扑结构,窃取网络信息;4)用声信号传递信息比无线电通信消耗更多的功率,而且水下节点分布又比较稀疏,这样就需要传输更远的距离,攻击者可能会通过耗尽电池的耗能来攻击整个网络[2,7-12].

2 水下无线传感器网络的安全要求

在水下传感器网络的各种应用中,安全问题应该是首先考虑的一个基本问题.所以,对水下传感器网络的安全也提出了一些要求:

2.1 数据认证

数据认证对水下无线传感器网络的许多应用都非常重要.因为网络的开放性,攻击者能够很容易地伪造信息,所以需要接收节点确定数据的来源是否合法.数据认证分为广播认证和点到点的消息认证.广播认证指的是一个节点在向一组节点发送一条统一消息时,可以确认信息来源的真实性.消息认证指的是任何一个节点收到来自其他一个节点的消息时,都可以独自核实这些信息来源的真实性,判断它们是否是伪造或假冒的[2,7-8,11-13].

2.2 数据机密性

机密性是对网络中节点之间传输数据的安全性的基本要求,尤其是在军事方面.由于共享的无线传输介质,使得攻击者可能窃听传感器节点之间的数据交换信息.为了防止攻击者获取信息内容,在传输之前要利用有效的密钥对数据进行加密处理,并且这些密钥只允许特定的使用者所有[12-13].

2.3 数据完整性

数据完整性是水下无线传感器网络安全最基本的需求和目标.虽然数据机密性保证了数据在传输过程中不会被泄露,但是无法保证数据是否会被修改,而完整性则保证了数据在整个传输过程中不被修改或添加等,接收者也可以检查接收数据是否被修改.通过对数据进行认证,可以保护数据的完整性,同时使用一种安全密钥,未被认证的节点将不能改变网络中传输的合法消息[7,12-13].

2.4 数据实时性

由于水下无线传感器网络的数据都是随时间变化的,并不能保证具有机密性和认证功能,但是一定要保证收集到的每一个数据都是实时的,即最近的数据,采用这种方法可以确保攻击者没有传输以前的数据.最新数据分为2种类型:一种是弱新数据,提供部分数据顺序,但是不携带任何延时的数据;另一种是强新数据,提供一个完整的需求应答次序,并且允许延时预测.传感器的感知测量需要弱新数据,强新数据则应用于网络内的时间同步[2,8-10,12-13].

3 水下无线传感器网络的安全特性

水下无线传感器网络由物理层、网络层、数据链路层、应用层和传输层组成[12].各层都有自己独特的分工,在各层协议中也都面临着一些安全问题.由于网络层路由协议为整个无线传感器网络提供了最为关键的服务,那么针对它的攻击有可能会导致整个网络的瘫痪,所以针对网络层路由协议的安全成为了整个水下无线传感器网络安全的研究重点[13].下面我们将具体分析网络层受到的几类常见的攻击.

3.1 虚假路由信息

虚假路由信息是对路由协议最直接的攻击方式,分为2种攻击:1)内部攻击.一些内部受到攻击的节点会继续向其他节点发送信息,这类节点同样可以生成有效的ID,所以发现内部攻击较难.2)外部攻击.攻击者注入错误的路由信息,重新放入旧的路由信息,或者是修改路由信息,通过这些方式攻击者可以再分离出一个网络,从而控制整个网络的流量.由于水下无线传感器网络本身能耗就较高,这种攻击引起的重传或无效路由将加快水下网络系统的能源消耗,降低网络寿命[9-12].

对于这种攻击,我们可以对源路由进行认证,确认每一个数据包是从合法的节点处发出来的,丢掉那些不能认证的数据包.

3.2 黑洞攻击

网络中的每一个节点既是终端节点,又是中间节点,这就需要每个节点都可以实时转发收到的信息.但是如果在传输路径中出现一个或多个恶意节点,这些节点就会宣称自己电量充足,性能可靠,能够较快地到达目的节点,使得恶意节点能吸引周围的邻居节点.但是收到数据包后它不会再转发任何数据包,而是直接丢掉这些数据包,从而在网络中形成一个“黑洞”,即所谓的“黑洞攻击”,如图2所示.这些恶意节点可能是从外部侵入的攻击者,也可能是被俘获的内部合法节点.这种攻击既降低了传输成功率,又造成了节点能量的浪费.水下通信消耗的功率高,并且水下节点分布的比较稀疏,通过耗尽节点电池的耗能,减少网络生存周期,将直接影响水下无线传感器网络的有效性[13].

图2 黑洞攻击示意图

目前常见的检测黑洞攻击的方法大致有3类:1)改进路由协议中的路由选择方法来避免或者减轻攻击时受到的危害,比如利用路径风险水平来选择路由等;2)依照供给手段检测网络中的黑洞攻击,比如修改选择的链路质量或伪造基站等;3)事后检测,根据受到攻击后网络中出现的不正常反应来进行黑洞攻击的检测[14-15].

3.3 女巫攻击

女巫攻击是通过声明虚假身份或是扮演网络中的一些节点,从而对其他节点表现出多重身份,这些节点称为女巫节点.如图3所示,当女巫节点B接收到未知节点S的定位请求时,它将以多种不同的身份向其他未知节点发送多个具有不同身份的定位参数,这样就产生了错误数据和位置信息.网络中节点的位置信息应该与实体是相对应的,所以这种关系一旦遭到破坏将会产生严重后果.如果不能对发起攻击的恶意节点进行有效控制,这些错误的节点数目和位置信息将会对定位系统、信息传输系统造成严重的干扰,甚至使其瘫痪.由于用于水下无线传感器网络的硬件设施价格昂贵,一旦网络遭到破坏将会产生巨大的损失[16-19].

对于女巫攻击,通常采用认证机制、位置核实和密钥分配、加密等方法来抵制.一种解决办法是使每个节点都与可信任的基站共享唯一的一个对称密钥,2个节点通过类似于共享密钥的协议来确认对方身份,然后相邻的节点通过协商的密钥实现认证和链路加密.为了防止恶意节点试图与所有节点建立共享密钥,基站可以为每个节点的相邻节点数目设置一个阈值,当节点的数目超出这个阈值时基站发出错误信息提示[20].

3.4 虫洞攻击

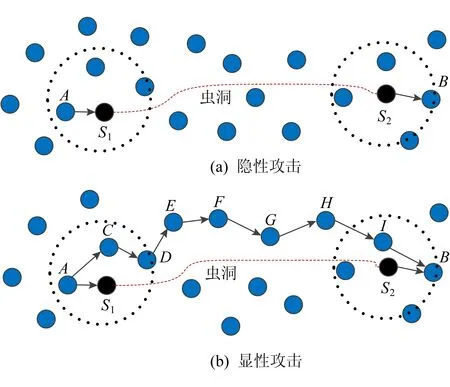

虫洞攻击是一种针对UWSNs网络路由协议的,危害极大,且是一种较难检测的高级攻击形式.它是通过在2个或多个相距较远的节点之间建立一条通信链路,这个通信链路具有高质量、高带宽和低延迟等特点,而且这条通信链路的距离通常比合法的一跳间的传输范围长很多.一般被叫作虫洞链路,简称虫洞.同时,被这条链路连接在一起的节点被称为虫洞节点.目前,攻击者可以向网络发起2种虫洞攻击,分别是隐性攻击和显性攻击.攻击者在网络中布置恶意节点并且不被暴露身份,则是隐性攻击;如果布置的恶意节点代替合法节点且不被发现,则是显性攻击[21].

对于隐性攻击,如图4(a)所示,节点A发送消息,被恶意节点S1收到,在虫洞链路的协助下,S1将信息直接传送到S2,S2再对信息进行修改后传到B,这样节点B自动将A归为邻居节点.由于节点A,B将彼此视为邻居节点,那么它们周围的其他邻居节点之间在进行数据传输时,最短路径都会经过虫洞,从而信息将会被虫洞修改或丢弃,导致消息不能正常传输,进而消耗网络能量,降低网络的生存周期.

对于显性攻击,如图4(b)所示,恶意节点S1是节点A的邻居节点,恶意节点S2是节点B的邻居节点,S1和S2之间的距离是1跳.在正常情况下,A,B之间的最短路径应该为A—C—D—E—F—G—H—I—B,由于虫洞的存在,它们之间的路径变为A—S1—S2—B.从而产生与隐性攻击同样的危害[22-24].

地理路由协议可以解决虫洞攻击,在该协议中,每个节点都有自己绝对或彼此相对的地理位置,节点之间根据网络需要形成一定的地理拓扑结构,当受到虫洞攻击时,“邻居”节点会注意到两者之间的距离远远超出正常的通信范围,这样节点之间可以通过彼此之间的拓扑结构来识破这种攻击[25-26].

图4 虫洞攻击

3.5 Hello泛洪攻击

Hello泛洪攻击是一种针对传感器网络的新型攻击.在许多协议中,节点要通过广播Hello数据包来声明自己是其他节点的邻居节点,则收到该数据包的节点将假定它就在发送者的正常无线传输范围内,即两者间距在1跳范围内.但是当存在1个恶意节点时,它以较大的功率来广播数据包,这样距离较远的节点也会收到这个数据包,这些合法节点就会认为这个恶意节点是它们的邻居节点.这样,攻击者通过这个恶意节点就可以与邻居节点建立安全链接,网络中的每个节点都试图使用这条到恶意节点的路径与基站通信.事实上,一部分节点距离恶意节点较远,以普通的功率传输数据包根本不可能被攻击者接收到,从而造成数据包的丢失,这将使网络处于一种混乱状态,导致网络不能正常运行[6-8,11-12].

对于Hello 泛洪攻击,最好的办法就是通过信任基站来确定每一个邻居节点的身份,基站通过信任基站来确定每一个邻居节点的身份,基站通过限制邻居节点个数来抵制攻击.

4 水下传感器网络尚待解决的问题

目前对陆上无线传感器网络的安全问题已经进行了深入的研究,但是在水下无线传感器网络中仍有许多工作要做,我们将来的方向总结如下:

1) 水下传感器的特点会受到能量、计算能力、内存和通信带宽的限制,因此水下无线传感器网络的安全服务设计必须要满足这些约束条件.

2) 基于位置的协议可以使更大的网络没有可伸缩性问题.然而,考虑到大多数的协议以清晰的形式广播位置信息,这使得范围内的任何攻击者都能接收到它,从而给攻击者带来了新的机会.因此,节点的位置可能被改变,使得其他节点认为它处于不同的位置,这也使得其他节点认为攻击者是最接近目标的节点,并选择它作为下一跳的最佳候选者.对于基于位置的安全路由协议来说,不仅要从恶意节点,而且要从已受到攻击的节点中抵御多种攻击,因此必须进行更深入的工作[27].

3) 我们可以通过对入侵行为的检测和应激机制的研究来保护UWSNs.入侵检测系统(IDS)监视主机或网络的正常和预期行为以外的可疑活动模式.它基于这样的假设,即入侵者和合法用户在网络中的行为存在着显著的差异,使得IDS可以匹配那些预先或可能学到的规则.如果出现与IDS不匹配的规则,我们暂且认为出现了入侵者.

4) 通常,在UWSNs中添加安全服务都会导致性能下降.因此,在UWSNs中QoS和安全服务需要一起评估.

5) 水下传感器节点的移动性对传感器网络拓扑以及路由协议有很大的影响,比如水槽和AUV都可能存在移动.水下传感器网络新的安全路由协议需要考虑移动性的影响[28].

5 总 结

本文主要概述了水下无线传感器网络的安全要求、威胁模型以及需要解决的安全问题.水下无线传感器网络的一些应用需要一个安全通信环境(如监视环境),未来,水下无线传感器网络的应用则将越来越广泛,而安全则是传感器网络应用中的一个关键问题.由于水下环境的制约和水下无线传感器网络自身的限制,水下网络很容易受到攻击,影响了水下传感器网络的应用前景.因此,针对水下环境特点及水下无线传感器网络存在的安全弱点,研究适应于水下无线传感器网络的安全技术具有重要意义.

[1]王静, 陈建峰, 张立杰, 等. 水下无线传感器网络[J]. 声学技术, 2009, 28(1): 89-95

[2]罗强. 水下无线传感器网络的部署研究[D]. 长沙: 国防科学技术大学, 2011

[3]刘志华, 郑君杰. 基于水下无线传感器网络的海洋监测系统[JOL]. [2017-11-16]. http:kns.cnki.netkcmsdetail61.1450

[4]李梅菊. 水下无线传感器网络综述[D]. 西宁: 青海民族大学, 2016

[5]裴庆祺, 沈玉龙, 马建峰. 无线传感器网络安全技术综述[J]. 通信学报, 2007, 28(8): 113-122

[6]Han G J, Jiang J, Sun N, et al. Secure communication for underwater acoustic sensor networks [J]. IEEE Communications Magazine, 2015, 53(8): 54-60

[7]Han G J, Zhang C Y, Shu L, et al. Impacts of deployment strategies on localization performance in underwater acoustic sensor networks[J]. IEEE Trans on Industrial Electronics, 2015, 62(3): 1725-1733

[8]魏志强, 杨光, 丛艳平. 水下传感器网络安全研究[J].计算机学报, 2012, 35(8): 1594-1606

[9]胡向东, 邹洲, 敬海霞, 等. 无线传感器网络安全研究综述[J]. 仪器仪表学报, 2006, 27(6): 307-311

[10]王巍, 章国强. 水下无线传感器网络安全问题研究[J]. 通信技术, 2015, 48(4): 458-462

[11]王牧, 亢保元, 景东亚. 无线传感器网络中身份认证与密钥共识方案[JOL]. [2017-11-16]. http:jour.blyun.comsearchJour

[12]余成波, 李洪兵, 陶红艳. 无线传感器网络实用教程[M]. 北京: 清华大学出版社, 2012

[13]杨庚, 陈伟, 曹晓梅. 无线传感器网络安全[M]. 北京: 科学出版社, 2010

[14]陈思, 张宏, 李华峰, 等. 时延容忍传感器网络中抗黑洞攻击的安全路由协议[J]. 计算机工程, 2014, 40(11): 121-125

[15]张方娇. WSN环境下的黑洞攻击检测方法设计与实现[D]. 北京: 北京邮电大学, 2013

[16]张衍志, 叶小琴. WSN中基于周期性超宽带距离信息的女巫攻击检测[J]. 电信科学, 2016, 32(8): 110-117

[17]胡荣华, 董晓梅, 王大玲. 无线传感器网络节点复制攻击和女巫攻击防御机制研究[J]. 电子学报, 2015, 43(4): 743-752

[18]王伟, 王召巴. 无线传感器网络抗 Sybil 攻击的MPRR-RSSI定位算法[J]. 电子测量与仪器学报, 2016, 30(10): 1599-1605

[19]王颖. 无线传感器网络中的Sybil攻击研究[D]. 西安: 西安交通大学, 2013

[20]程海青, 王华, 王华奎. 无线传感器网络中检测女巫攻击的节点定位方法[J]. 电讯技术, 2011, 51(9): 87-91

[21]张强. 无线传感器网络虫洞攻击检测方法的研究[D]. 哈尔滨: 哈尔滨工程大学, 2012

[22]杨瑞强. 无线传感器网络中虫洞攻击的研究[D]. 太原: 太原科技大学, 2013

[23]罗国星. 无线传感器网络虫洞攻击探测研究[D]. 西安: 电子科技大学, 2015

[24]李宗海, 柳少军, 王燕, 等. 无线传感器网络中的虫洞攻击防护机制[J]. 计算机工程与应用, 2012, 48(27): 94-98

[25]胡荣华, 董晓梅, 王大玲. SenLeash: 一种无线传感器网络虫洞攻击约束防御机制[J]. 通信学报, 2013, 34(10):65-75

[26]宁学侃. 水下传感器网络中虫洞攻击检测与防御研究[D]. 长春: 吉林大学, 2014

[27]Souiki S, Feham M, Feham M, et al. Underwater wireless sensor networks: Security issues[JOL]. [2017-11-16]. http:manifest.univ-ouargla.dz

[28]Cui J H, Kong J, Gerla M, et al. The challenges of building scalable mobile underwater wireless sensor networks for aquatic applications [J]. IEEE Network, 2006, 20(3): 12-18

曹策策

硕士研究生,主要研究方向为无线传感器网络定位、水下机器人.

ce_cao@163.com

纪仟仟

学士,主要研究方向为无线传感器网络定位、水声信号处理.

15732153358@163.com

宋娇

硕士研究生,主要研究方向为无线传感器网络定位技术、水下机器人.

fenjiaorinuan@163.com

张书景

博士,主要研究方向为水下机器人、机器学习、水声传感器网络定位.

shujingzhang@hebtu.edu.cn

陈嘉兴

博士,教授,博士生导师,主要研究方向为计算机网络、无线传感器网络定位、移动通信地址代码设计.

chenjx@hebtu.edu.cn