基于命名数据网络的安全机制研究*

2018-03-13李庆华

谢 烨,李庆华

0 引 言

命名数据网络(Named Data Network,NDN)是国家科学基金会(National Science Fundation,NSF)于2010年在未来网络架构(Future Internet Architecture,FIA)项目中重点资助的四个项目之一,是面向内容网络的一个最重要分支。它设计的初衷主要基于互联网在起源之初主要的应用需求是计算资源共享。而经过50多年的发展,互联网的使用已发生了巨大变化,现在互联网的主要使用需求是内容的获取和分发。在最近的50年内,随着计算机及其附属设备的逐渐普及,其价格逐渐降低,已经能被大多数人接受。互联网业务与日剧增,传统的主机/服务器模式已经不能满足人们的需求。人们关注的不再是目的地址,而是内容、数据本身。从近年来的统计数据来看,即时消息、微博等新型应用的使用率高速增长,而传统的电子邮件等业务的使用率正在逐年下滑。为适应需求变化,NDN从UC-Berkeley的Scott Shenker教授等提出的DONA(Data Oriented Network Architecture)体系结构出发,采用名字路由,通过路由器缓存内容,从而使数据传输更快,并能提高内容的检索效率,体系架构如图1所示。命名数据网络对数据直接命名,与命名主机相比,能更好地满足目前人们对互联网的需求。在命名化数据网中,不在意数据包的源地址和目的地址,只关注内容本身,通过内容的名字直接寻址[1]。

图1 NDN体系架构

当前,互联网的设计没有保障安全性,所有的安全都是叠加式、打补丁的斱式。NDN的架构设计考虑了安全性问题,提供了一种新的关于安全的视角。它的特点主要体现在以下方面[2-3]:

(1)关注内容的安全而不是通道的安全。SSL、VPN、SSH Tunnel、ToR等聚焦于提供安全通道;用户只关心内容而不是通道。

(2)要求对所有内容进行认证。安全不再是可选项,而是架构的一部分。

(3)加密是可选项。

后面的内容将从命名数据网络的安全机制和面临的问题出发,对NDN的安全体系进行进一步阐述。对NDN来说,安全同样具有挑战性,主要包括签名及认证、信任关系的管理以及内容的访问控制和隐私保护等。此外,还将结合应用描述相应的安全机制的具体应用。

1 命名数据网络的安全机制

1.1 签名及认证

NDN网络中,数据发送者可以将任何名字和数据绑定。加密后的数据与数据的名字通过数字签名根据Interest发送。接收者可以验证接收数据的数字签名,然后根据会话密钥解密已加密的数据得到内容,实现端到端的安全通信。

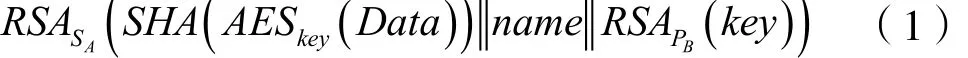

如图2所示,Alice和Bob要进行安全通信,Alice的数据Data要根据Interest返回给Bob,设Alice和Bob的公/私钥对为PA/SA和PB/SB,会话密钥为。Data经分组密码算法加密(假设为分组算法为AES)为AESkey(Data),会话密钥key用Bob的公钥PB进行加密得到RSAPB(key),则数字签名信息为:

Bob收到数据后,首先用Alice的公钥PA验证签名信息,然后用自己的私钥SB解出会话密钥key,并用会话密钥key接触Data数据。

图2 NDN里签名认证的基本过程

1.2 信任关系的管理机制

从1.1节的描述来看,数字签名只有在公钥被信任的情况下才是安全和有意义的。因此,可信任的密钥管理在NDN中是一个重要问题。在NDN体系中,并没有专门规定相关的信任管理模型,而是由应用来选择最适合自己的模型。实际应用中,主要有两种比较典型的模型:一种是传统的集中式分级管理机制,一种是分布式的信任管理方式。

文献[3]开发了一种分级的密钥管理系统,root key为一级,Site key为第二级,User key为第三级,每一级的Key由上一级的key签发,如图3所示。

图3 NDN中分级密钥管理

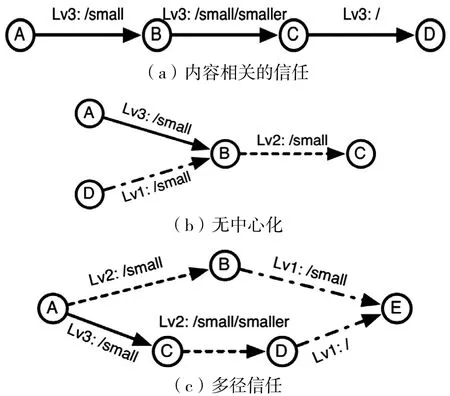

在NDN开源项目Chronochat即时通讯软件中,采用了一种基于签署的信任链的管理方式[4]。在这种方式下,信任关系被分为三种级别。

级别1:消费者只信任用户的某个命名前缀的数据包;

级别2:除了级别1的权利外,消费者还信任用户签署的其他用户发布的某个命名前缀的数据包(级别2构建了直接信任关系);

级别3:除级别2的权利外,消费者还信任用户委托其他用户签署的某个命名前缀的数据包(级别3构建非直接信任关系)。

图4为这种管理方式的三个主要特征。

图4 基于签署的信任管理主要特征

1.3 基于命名的访问控制NAC

文献[5]描述了一种基于命名的接入控制模型,在NDN的开源项目NDNFit(针对医疗方面)、EBAMS(智能建筑方面)中有应用,模型如图5所示。

图5 访问控制模型

此模型使用了一种命名空间的加解密密钥E-KEY和D-KEY。有两个作用,一是对命名空间和数据的拥有者进行分离,二是进行访问控制。具体形式如图6所示。

图6 模型中各种密钥的一个例子

图6 为一个监测设备每分钟产生心率数据在命名空间“/alice/health/data/medical/pulse”下,生产者(医疗监测设备)创建一个C-Key(如图6所示)加解密所有在一个小时内生成的数据。生产者取回E-Key并检查附加要求是否符合要求,并用E-Key去加密C-Key。

2 面临的问题及对策

在NDN的安全机制中,主要面临数字签名的效率问题、签名的生命周期问题和隐私保护问题等。

由于需要大量使用数字签名,以及NDN中分布式数据同步需使用Markele树(需缓存所有的内容对象后计算),因此需要设计效率高、速度快的签名方法。对于资源受限的设备(如RFID等),可以采用消息认证码类的替代方法。此外,为防止已知明文攻击,需要管理签名的生命周期[6]。

NDN中数据命名机制、缓存机制和签名,都对消费者的隐私保护有影响[7]。为此,PARC公司的NDN Security Group也在开展命名数据匿名化(Anonymous Named Data)工作。他们提出了一种匿名应用的方案——ANDaNA。该方案从TOR中借鉴设计思想,目标是能够实现NDN网络中内容消费者的隐私和匿名,并可阻止攻击者分析内容消费者和检索内容的关系。对于签名方面隐私性的问题,可以采用环签名的方式实现匿名性。

3 结 语

NDN中安全是一个很重要的问题,和传统基于通道的安全不同,NDN更关注数据内容本身的安全性,并依此设计了适应这种网络体制相应的安全机制。本文对NDN的安全机制进行研究,并对面临的问题进行阐述,以期为现有的网络安全研究带来一些启示和思路。

[1] ZHANG Li-xia.Named Data Networking(DND)Project[R].Aiken SC,USA:PARC,2010.

[2] Named Data Networking(NDN) Project 2012-2013 Annual Report[Z].http://named-data.net.

[3] Chaoyi B,Zhenkai Z.Deploying Key Management on NDN Testbed[Z].http://named-data.net/techreports.html.

[4] Yingdi Y,Alexander A.Endorsement-based Key Management System for Decentralized NDN Chat Application[Z].http://named-data.net/techreports.html.

[5] Named Data Networking(NDN) Project 2015-2016 Annual Report[Z].http://named-data.net.

[6] Named Data Networking(NDN) Project 2016-2017 Annual Report[Z].http://named-data.net.

[7] Van J,Diana S,James T,et al.Networking Named Content[J].Communications of the ACM,2009,55(01):117-124.