基于可信机制的WSN节点恶意行为检测方法

2018-03-07曾令国袁利永

曾令国, 袁利永, 王 晖

(浙江师范大学 数理与信息工程学院,浙江 金华 321004)

0 引 言

无线传感器网络(WSN/Wireless Sensor Network)通常由大量的小型传感器节点及若干个网络基站构成.这些小型传感器节点通常由电池供电,且具备一定的感知能力、有限的计算能力及短距离通讯能力.由于无线传感器网络组网灵活、网络扩展性好且不需要固定的基础设施,因此被广泛应用在环境监测、战场侦察等需要对现场数据进行采集的领域[1].由于无线传感器网络没有中心管理机构且节点采取自制的管理方式,使得网络中的某些节点表现出恶意行为,导致网络缺乏安全性,使网络受到各种攻击的威胁.

为了解决无线传感器网络安全问题,可信机制[2]已经引入到无线传感器网络的研究中,并已成为当前研究的热点问题.可信机制可以定义为某一实体对另一实体可靠性的相信程度,其目的是激励网络中节点的良好行为同时对节点恶意行为进行处罚[3].在可信机制中,节点信任的计算和构建通常是依据其历史行为,即利用节点的历史行为来预测该节点的未来可能的行为表现[4].因此,在可信机制下,良好行为节点可以产生出可信的数据并拥有较高的信任度,而来自恶意行为节点的数据通常是不可信的,这也会导致该类节点的信任度降低.因此,可信机制是无线传感器网络中一种较为有效的节点恶意行为识别方法[5].

无线传感网络中存在着恶意行为的节点,会对无线传感网络通信性能造成影响.因此,本文基于文献[6]中的可信机制定义,将节点的信任计算方法进行改进,给出了恶意行为检测算法,进行了关于抵制恶意行为节点健壮性测试和数据包有效性测试的实验.通过比较“所提方法”和对比方法仿真所得的2组数据说明:本文所提出的算法在恶意节点监测和数据传送有效性方面都有所改善.

1 相关工作

节点的恶意行为通常会降低网络的性能和工作效率,数量越多造成的危害就越大.文献[7]提出了一种基于信任向量的路由协议,每个网络节点通过监察其邻居节点的网络数据流量的行为模式,为这些节点构建信任向量参数;构建成功的信任向量可以动态变化,并能反映邻居节点的行为模式变化,当某些节点的行为模式变化超出一定的阈值时,这些节点很有可能就是恶意节点,进而对这些节点进行相应的处理.为了保证数据只在可靠的节点上传递,文献[8]提出了一种基于信任的认证授权方法,信任管理方案不仅考虑节点的剩余能量,同时也将节点的直接信任和间接信任结合起来,只有可信任的节点才能获取认证并进行数据交换,从而使得整个网络变得可信;文献[9]提出了一种基于恶意节点识别的多路径安全路由协议,并运用博弈论的方法识别恶意节点;文献[10]结合k-均值成簇算法及决策树分类技术,提出了一种基于数据挖掘的恶意行为节点识别方法.依据分组和局部化理论,文献[11]提出了一种基于数据融合的节点恶意行为检测方法,并通过融合后的数据来判断某个节点行为是否发生恶意;文献[12]提出了一种节点恶意行为的分布式检测方法,并应用顺序假设检验方法识别和发现此类节点;文献[13]使用时间序列对节点的行为进行分析,以获取潜在的行为恶意节点;文献[14]则采用云计算方法检测并识别行为恶意节点.

通常而言,在可信机制中,节点信任的计算和构建通常是依据其历史行为,即利用节点的历史行为预测其未来行为的可能表现.文献[6]所采用的可信机制定义如下:在2个节点进行一次数据交换或者参与某一项需要双方相互协作来共同完成的任务后,参与的一方会给另外一方作出评价,即合作或者不合作.文献[6]中,在区间[0,1]上定义了可信度θ,用来表示当某一节点需要进行数据交换时该节点的合作概率,并利用贝叶斯统计推断理论进行可信建模.文献[6]用先验分布P(θ)表示某一节点同其他节点合作的概率,即

(1)

式(1)中:0≤θ≤1;α≥0;β≥0.当获取到θ的值后,用Y∈[0,1]表示在一次交易后节点j对节点k的评价,用θ表示节点j与节点k合作的概率,那么

P(T|θ)=θY(1-θ)1-Y.

(2)

交易结束后,θ的后验概率可以表示成

(3)

此后,θ的数学期望可以表示为

(4)

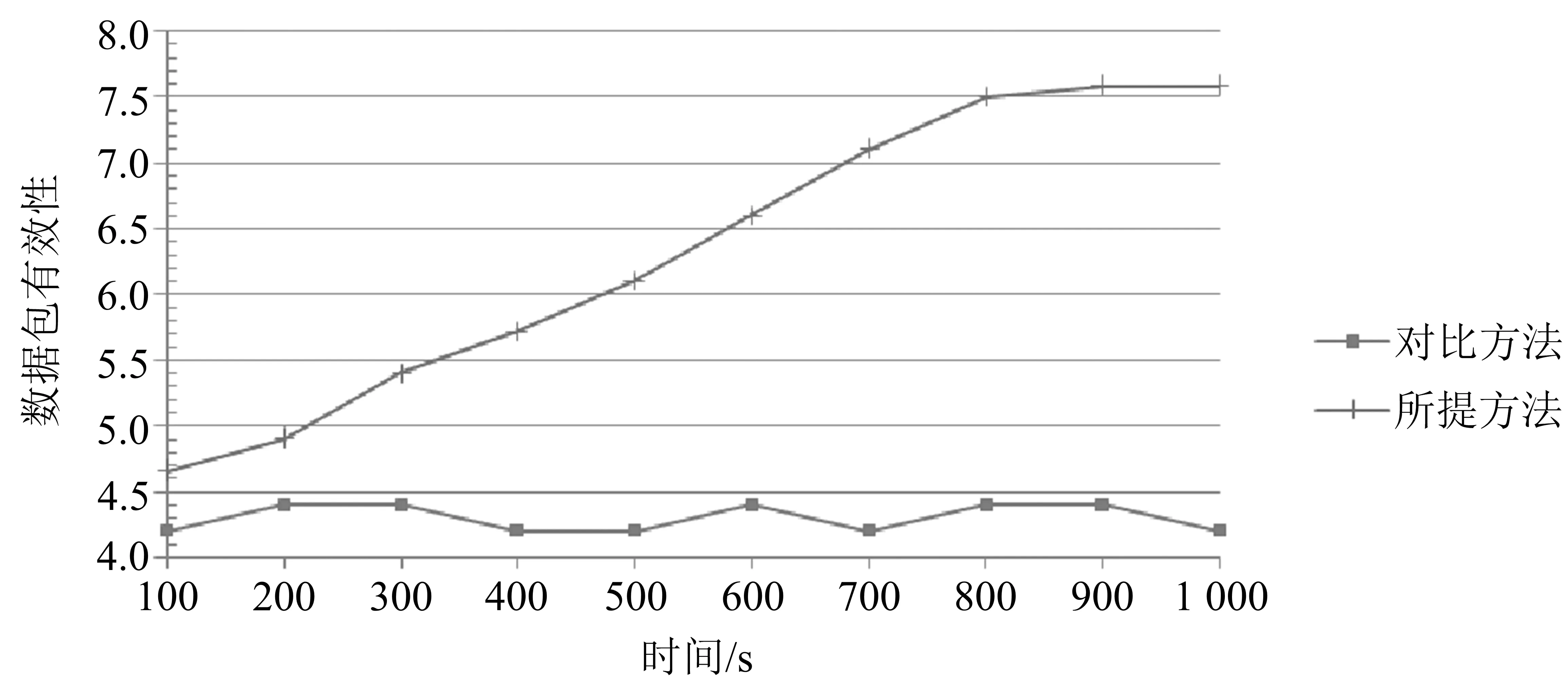

在实际应用中,α可以看作是交易中观察到的合作次数,相应地β可以看作是观察到的不合作次数.可以看出,当某一交易完成后,可信机制的2个参数变为

(5)

2 基于可信机制的WSN节点恶意行为检测的新方法

本文基于文献[6]中的可信机制定义,将节点的信任计算方法作如下改进:假设在当前状态下,节点1观察到或记录到节点2与之交易的历史合作次数为α1,2,历史不合作次数为β1,2,则在当前状态下节点1持有的关于节点2的信任值为E(θ)=α1,2/(α1,2+β1,2).在经历过一段时间ΔT后,节点2与节点1的合作过程中有k1次合作和k2次不合作,则在新的状态下节点1持有的关于节点2的信任值为

(6)

可以看出,本文使用的信任值计算方法中,在一段时间的交易后,可信机制的2个参数变为

(7)

此外,直接信任是建立在对观察对象进行的主观观察基础上,来自第3方的间接信任可以对直接信任进行修正,使得信任结果更加准确和客观.但是2种信任信息应该以一种较为合理的方式进行整合.本文也将来自第3方的信任数据进行结合,方法如下:假设网络中有3个节点T1,T2和T3.在某项交易中,T1持有的关于T2和T3的信任参数分别为(α1,2,β1,2)和(α1,3,β1,3),同时在该项交易中T2持有的关于T3的信任参数为(α2,3,β2,3).节点T1在结合节点T2提供的关于节点T3的信任数据之前先作如下判断:

(8)

当式(8)左侧绝对值大于事先定义好的阀值φ时,说明节点T1和节点T2持有的关于节点T3的信任度的偏差较大,从而认为节点T2故意提高或者降低了对节点T3的信任度,否则认为节点T1和节点T2持有的关于节点T3的信任度偏差在合理范围内.此时再根据D-S理论[15],计算节点T1持有的关于T3的信任参数,并考虑节点T2提供的关于T3的信任参数,即

(9)

本文所提节点恶意行为的检测算法概述如下:

算法1节点恶意行为检测算法

Input:邻近节点T1~Tn

Output:恶意行为节点Tn

Begin

1)for(k=1;k<=n;k++)

2)for(t=1;t<=n;t++){邻近节点互相计算对方的信任值并存贮在节点各自本地数组I[k]中}

3)for(k=1;k<=n;k++)//以节点T1为例

4)if (I[k]<0.4) {T1记录经过直接计算观察得到的恶意节点的ID及其信任值}

5)for(k=2;k<=n-1;k++)//假设只有节点Tn的信任值I[n]<0.4

6)if(|T1中的I[n]-Tk中的I[n]|<φ) {应用D-S证据进行第3方信任整合,结果为I′[n]}

7)if (I′[n]<0.4) {输出Tn}//输出恶意节点Tn

End

3 仿真测试

假设合法节点在网络中发送或传递的都是有意义的数据,如自身位置信息或者状态信息,而恶意行为节点不断重复地向系统内部发送无任何意义的空数据包,目的是增加系统负荷并损耗系统能量.假定网络中每个节点的初始信任值都为0.5,φ=0.6.仿真环境设置如下:使用802.11 MAC(Media Access Control)协议,500个无线传感器网络节点随机均匀地部署在400 m×400 m的正方形测试区域内,假定每个传感器节点的传输距离都是50 m,每一次测试运行10次,以获取平均值.称新方法在上述网络环境下的仿真测试为“所提方法”,在无可信机制网络环境下的仿真测试为对比方法.

3.1 测试1

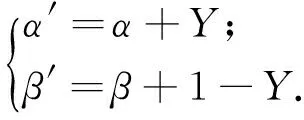

对系统抵制恶意行为节点的健壮性进行测试.假设每隔100 s恶意行为节点的增长速率为5%,当节点的信任值低于0.4时被认为是恶意行为节点,并在一定的时间内将其隔离,测试结果如图1所示.

图1 抵制恶意行为节点健壮性测试

从图1可以看出,2种方法下节点的平均信任值从测试开始逐渐增大,在约500 s处分别达到约0.74和0.67,此时相当于网络中有25%的恶意行为节点.这也表明:在当前网络恶意行为节点为25%的情况下,2种方法都具备一定的抵抗恶意行为节点的能力,但“所提方法”的节点平均信任值要高些,这说明健壮性要更好一些.此后,随着恶意行为节点数量的不断增多,2种方法的节点平均信任值都在不断下降,但对比方法下降得更快.这也表明:对比方法在恶意行为节点不断增加的情况下,其健壮性越来越低,例如在1 000 s时,对比方法的平均信任值接近了0.5,此时整个网络所遭受的破坏是严重的.相比之下,“所提方法”中,虽然节点的平均信任值也有所下降,但具备了一定的恶意行为节点的检测和识别能力.因此,其节点平均信任值比对比方法的下降速度慢很多,例如在1 000 s时,“所提方法”的节点平均信任约为0.66,说明“所提方法”在恶意行为节点大量存在的情况下健壮性较好.

3.2 测试2

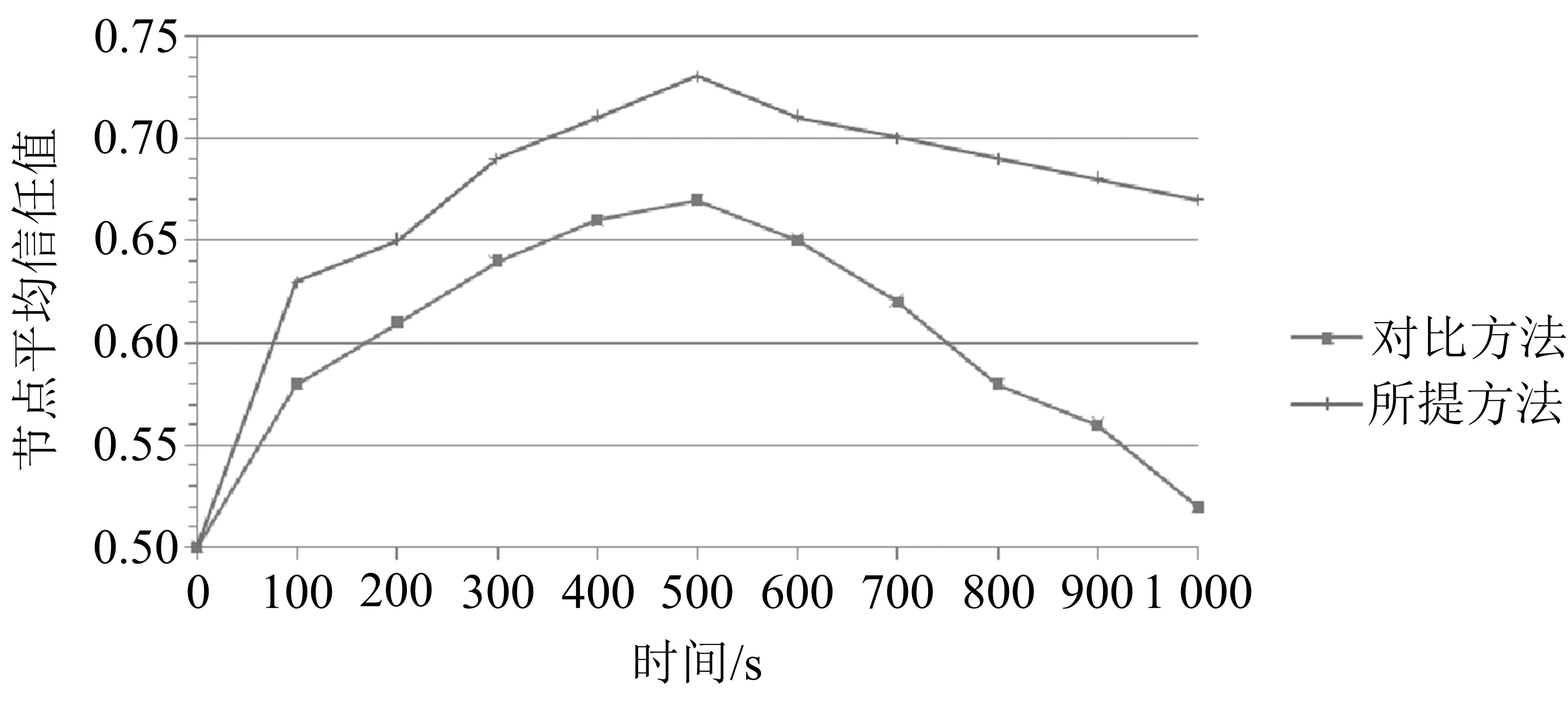

对网络中传递数据包的有效性进行测试.如前文所述,网络中恶意行为节点发送的是无任何意义的空数据包,并随着恶意行为节点数量的不断增多而增多.该测试中,数据包的有效性定义为网络中传递的合法数据包数量与网络中传递的非法(无任何意义的空数据)数据包数量的比值.假设恶意行为节点的数量为20%且均匀地分布在网络中,测试结果如图2所示.

图2 数据包有效性测试

从图2可以看出,随着测试时间的推移,对比方法中数据包的有效性不断在4.3处进行小幅度的波动,这是由于在对比方法中没有考虑到利用可信机制来检测恶意行为节点的缘故,使得恶意行为节点长期在对比方法中存在.相比之下,在“所提方法”中,数据包的有效性在不断增加,例如在1 000 s处达到约7.5,远超对比方法中的(约)4.3.结果表明:“所提方法”中使用的可信机制不断检测出恶意行为节点,并及时对这些恶意行为节点进行隔离,最后使得网络中的恶意行为节点的数量不断减少,从而提高了网络数据包传递的有效性.

4 结 语

无线传感器网络的多跳通讯方式需要节点相互合作传递数据包分组,才能有效地完成指派给网络的各项任务.在网络中表现为恶意行为的节点会试图发动各种攻击来干扰网络的正常运行,其结果会极大地降低网络的性能.为了检测网络中存在的恶意行为节点,提出了一种基于可信机制的节点恶意行为检测方法.仿真实验表明:“所提方法”在具备可信机制的网络环境下抵制节点恶意行为的健壮性更好;同时,网络具备更高的数据包传递有效性.由于网络节点的恶意行为具有多种类型,如何更加有效地区分和识别不同类型的节点恶意行为将成为本文的后续研究工作.

[1]Chen Zhenguo,Tian Liqin,Lin Chuang.Trust model of wireless sensor networks and its application in data fusion[J].Sensors,2017,17(4):1-16.

[2]Jin Xianjia,Liang Jianquan,Tong Weiming,et al.Multi-agent trust-based intrusion detection scheme for wireless sensor networks[J].Computers and Electrical Engineering,2017,59:262-273.

[3]Rajeshkumar G,Valluvan K R.An energy aware trust based intrusion detection system with adaptive acknowledgement for wireless sensor network[J].Wireless Personal Communications,2017,9(4):1993-2007.

[4]Verma V,Singh S,Pathak N P.Towards comparative evaluation of trust and reputation models over static dynamic and oscillating wireless sensor networks[J].Wireless Networks,2015,23(2):1-9.

[5]Vamsi P R,Kant K.Trust aware data aggregation and intrusion detection system for wireless sensor networks[J].International Journal on Smart Sensing and Intelligent System,2016,9(2):537-562.

[6]Ganeriwal S,Balzano L,Srivastava M.Reputation-based framework for high integrity sensor networks[J].ACM Transactions on Sensor Networks,2008,4(3):1-37.

[7]Gong Wei,You Zhiyang,Chen Danning,et al.Trust based malicious nodes detection in manet[C]//International Conference on E-Business and Information System Security.Wuhan:IEEEE,2009:1-4.

[8]Manoj V,Raghavendiran N,Aaqib M,et al.Trust based certificate authority for detection of malicious nodes in manet[J].Communications in Computer and Information Science,2012,269:392-401.

[9]Reddy Y B.A game theory approach to detect malicious nodes in wireless sensor networks[C]//The 3th International Conference on Sensor Technologies and Applications.Glyfada:IEEE Computer Society,2009:462-468.

[10]Singh M,Mehta G,Vaid C,et al.Detection of malicious node in wireless sensor network based on data mining[C]//International Conference on Computing Sciences.Phagwara:IEEE Computer Society,2012:291-294.

[11]Xu Xiaohua,Wang Qian,Cao Jinanong,et al.Locating malicious nodes for data aggregation in wireless networks[C]//31st Annual IEEE International Conference on Computer Communications.Orlando:IEEEE,2012:3025-3060.

[12]Ho J,Wright M,Das S K.Distributed detection of mobile malicious node attacks in wireless sensor networks[J].Ad Hoc Networks,2012,10(3):512-523.

[13]Ouyang Xi,Li Dan,Zhang Jianyi.Malicious node detection in wireless sensor networks using time series analysis on node reputation[J].Journal of Convergence Information Technology,2012,7(15):8-16.

[14]Cai S B,Han Q L,Gao Zhenguo,et al.Research on cloud trust model for malicious node detection in wireless sensor network[J].Acta Electronica Sinica,2012,40(11):2222-2238.

[15]Yang K,Liu S,Li X,et al.D-S evidence theory based trust detection scheme in wireless sensor networks[J].International Journal of Technology and Human Interaction Archive,2016,12(2):48-59.