Link-16数据链的智能干扰技术分析*

2018-01-16王海龙王建业

王海龙,王建业,张 颖,成 钊

(空军工程大学防空反导学院,西安 710051)

0 引言

二战以来,军事技术变革加速,美军根据其作战任务特点在20世纪60年代提出建立战术单位使用的联合通信系统以增强战术分队联合作战能力的要求[1-2],并于1975年开始实施联合战术信息分发系统(Joint Tactical Information Distribution System JTIDS)的研究发展计划。在海湾战争、阿富汗战争、科索沃战争及伊拉克战争中,JTIDS对美军获取信息优势发挥了重要作用,是有效打击敌方目标的重要支撑。

在联合作战的体系对抗中,数据链是连接各层级的神经网络,对数据链的干扰或攻击可以瘫痪敌方指挥系统、使敌方丧失战场控制权。Link-16是典型的数据链之一,是一种旨在保障各种指挥、控制(C2)平台及武器平台间交换监视与指挥、控制信息以提高各兵种作战能力的通信、导航、识别系统,由于Link-16采用了伪随机码直接序列扩频、快速调频、R-S纠错编码、密码加密和信源编码等综合措施,信号在传输过程中具有低截获率和低跟踪率,具有很强的抗干扰能力,因此,目前针对Link-16的干扰难度比较大。

现有的技术手段主要是对Link-16数据链采用大功率压制性干扰,在功率足够大且干扰目标较少时也是一种可行的方法,但这种方法的缺点是能耗高以及被检测到的概率大[3]。由于压制性干扰存在很大限制,因而欺骗干扰也是一种常采用的干扰模式,但这种方法对干扰信号的要求比较严格,在实际操作上也存在很大难度。因此,本文以Link-16数据链为研究对象,建立了数据链的TDLRM结构模型,并以此为基础提出了更为隐蔽和有效的分层智能干扰方法。

1 典型数据链的通信体制

随着技术手段的发展,JTIDS也在不断地更新换代,从早期的单一数据链发展到如今的多个数据链的综合,数据链技术由美军最先使用,随后增加了美军与北约联合发展的 Link-1、Link-4/4A、Link-11与Link-14等数据链,还有苏联的AЛМ-4( 蓝 天 )、AЛМ-1 ( 蓝 宝 石 )、CΠΚ-68 与CΠΚ-75。Link-16是一种双向、高速的数据链,主要作用是提供联合数据通信接口,应用于美军和北约目前的主装备中,有着较好的保密性及抗干扰能力。

1.1 JTIDS/MIDS系统

Link-16的通道系统JTIDS/MIDS决定了它的数据吞吐量、成员容量、覆盖范围和保密特性[4],具有集成的通信、导航和识别功能。JTIDS/MIDS是一种采用时分多址(Time division multiple access TDMA)接入方式的无线数据广播网络,每个网络成员(端机)依据网络管理规定,轮流占据特定的时隙广播自己平台的信息;不广播时,按规定接收其他成员广播的信息。在JTIDS/MIDS系统中,基准时钟是任意指定的一成员的时钟,其他成员的时钟与之同步,形成统一的系统时间。作为基准的成员称作网络时间基准(NTR),由于成员的功能和性能相同,NTR可以被代替,但是系统在任何时候只能有一个NTR。

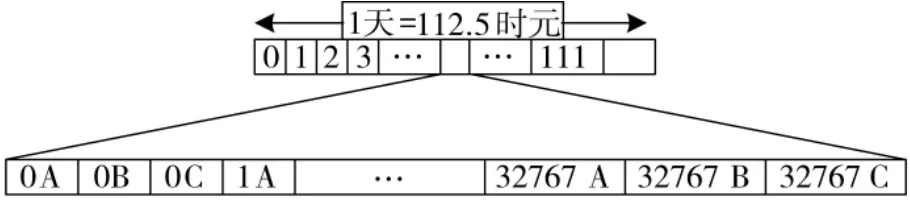

为使广播有序进行,JTIDS/MIDS把系统时划分为时元和时隙,具体如图1。时元长12.8 min,每个时元划分为3×215=98 304个时隙,然后时隙又被分成 A、B、C 3 组,每组编号为 0~32 767,以划分结果交叉安排,用户听从网络管理的安排按时隙发送或接收消息。JTIDS/MIDS共能传送91种消息,其中包括格式化消息和自由电文,将这些消息进行分类,每类称为一个参与组织(NPG),按NPG来分配JTIDS/MIDS的网络容量。网络管理给不同的NPG设计不同的时隙数,这些时隙即时隙块,同一时元时隙块中的时隙均匀分布,每一NPG都有自己对应的时隙块。

图1 JTIDS/MIDS的TDMA结构

1.2 JTIDS/MIDS结构模型

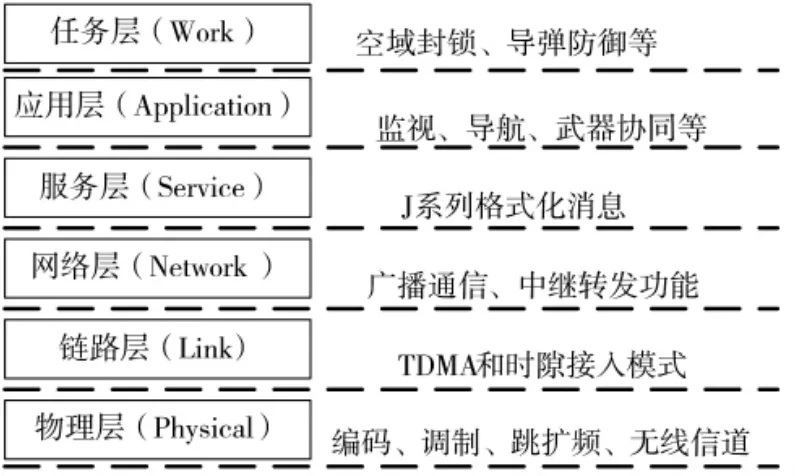

为了便于深入了解数据链的应用之间实现互操作的过程,本文在数据链为军事通信系统特性的基础上,根据“共层功能明确”的原则,参考网络OSI模型及GIG模型(Global Information Grid),构建出一个战术数据参考模型[5](Tactical Data Link Reference Model)。TDLRM模型将数据链系统划分为任务层、应用层、服务层、网络层、链路层和物理层6层,模型结构如图2所示。

图2 Link-16技术结构模型

任务层是面向对象的,由应用层提供任务数据。完成的功能为:①转换应用层所传递的数据为武器平台或联合作战人员所用的信息;②分解作战任务为若干具体步骤,确定实现这些步骤所需的应用程序;③通知应用层用户需要的应用程序,按执行顺序完成调用。

应用层的作用是提供通用的或有特定任务的应用程序,及实现战术数据的实际应用,如监视精确定位、武器协同等,主要功能是确认进程间通信的性质以及满足用户的需求。

服务层的作用是封装来自上层的战术数据为格式化消息和接收来自下层的格式化消息并解封装,解封后送往应用层,主要功能是组织会话进程之间的通信和管理数据交换,对通信系统中交换信息的表达方式进行处理。

网络层根据路由算法及通信子网的特性,在两主机进程之间建立一个可靠的端到端服务,保证每条电文的准确传送及实现报文的透明传送。实现的功能有数据的转发、路由选择、传输控制、广播通信、中继转发等。

链路层的主要作用是根据物理层提供的比特流服务在各通信实体之间建立数据链路,给系统提供点到点的数据传输。数据链路的功能是选择合适的时隙,进行以帧为单位的数据传送,传送协议为TDMA。

物理层主要是利用传输媒介为数据链路层提供物理连接,在物理介质上实现透明地传送比特流。可以实现的功能包括实现基带信号的编码与调制、扩调频等。

1.3 JTIDS/MIDS消息结构

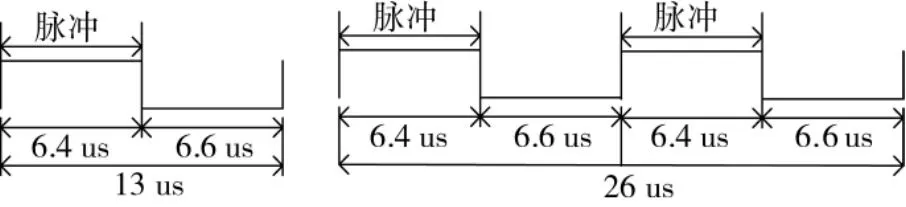

在JTIDS/MIDS系统中,发射信号是成串的脉冲信号,每一脉冲宽度都为6.4 us并且都以一个码片宽度为0.2 us的32位伪随机序列作为对载频MSK的调制,与BPSK相比,MSK形成的载频能量更集中,绝大部分处在±1.5 MHz的带宽内;由于25=32,所以每个脉冲可载5 bit信息,脉冲之间的间隔是13 us。对脉冲的使用作两种安排:一是成对使用相邻的脉冲,由于相邻两脉冲所载信息一致但载频不同,因此,形成的是双脉冲字符;二是使用单独的脉冲,由每个脉冲单独工作形成单脉冲字符。双脉冲字符抗干扰能力更高,但单脉冲字符的信息传输速率更高,图3所示为单脉冲字符结构。

图3 JTIDS/MIDS脉冲与字符

JTIDS/MIDS端机根据消息类型和数据吞吐率的不同将消息封装结构分为5种:①标准消息打包(SMP),②2倍压缩单脉冲消息封装(P2SP),③2倍压缩双脉冲消息封装(P2DP),④4倍压缩单脉冲(P4SP),⑤往返定时询问和应答封装(RTT)。由图4可知,每种消息封装均含有粗同步头、精同步头、报文和传播保护段4部分;只有RTT封装不含有用于运载本消息所传递信息内容的消息本体;粗同步头是开端,精同步头是时间优化,目的是实现发射机与接收机的同步。

2 典型数据链的抗干扰机制

JTIDS/MIDS是战术数据链Link-16的通道,具有多重的抗干扰机制,可以很好地应对复杂战场电磁环境[6-7]。

图4 JTIDS/MIDS的消息封装

2.1 无中心体系结构

常见战术数据链网络的拓扑结构一般分为两种:中心拓扑结构和无中心的拓扑结构。Link-16采用的是无中心的拓扑结构,这一结构中各参与者的地位是平等的,且对网内单一终端的干扰不会影响到其他终端的状态,因此,有更高的系统稳定性及灵活性,拥有较强的战场抗毁能力。

2.2 跳频机制

JTIDS/MIDS采用脉间跳频的机制,系统划分为3 个 工 作 频 段 :969 MHz~1 008 MHz,1 053 MHz~1 065 MHz和 1 113 MHz~1 206 MHz。频点之间最小间隔为3 MHz,相邻脉冲之间所选频点间隔均大于等于30 MHz,间隔在3个频段共51个频点上伪随机选取,间隔脉冲13 us,跳频速率76 923次/s。

JTIDS/MIDS信号有很快的跳频速率,且相邻脉冲之间的载频间隔很宽,因此,对其无法使用载频跟踪的方法[8-9],这一特点迫使敌对干扰机必须工作在很宽的频带上,从而显著降低了干扰效能。

2.3 扩频机制

扩频通信可以展宽传输信号的带宽,降低系统在单位频段内的电波密度,有极强的抗人为宽带干扰、窄带瞄准式干扰的能力,但对多径干扰无能为力。JTIDS/MIDS发射的数据信息使用32位伪随机序列调制载频形成脉冲,接收机如果事先预知系统采用的伪随机序列,可以使用相同的本地伪随机序列与之相关解调,但此时理论上的相关峰高度应是32个码片能量的叠加,降低了干扰效益;如果不知道,而使用连续波或者其他伪随机序列作为干扰信号,与本地伪随机序列不可能发生相关,干扰效益也会大大降低。

3 智能干扰方法

智能干扰的原理是利用对方的通信漏洞或者弱点进行点对点的攻击,统筹了网络、电磁、空间3个域的全部要素,对攻击方法提出了更高的要求[13]。根据TDLRM分层模型,智能干扰分为:物理层干扰、链路层干扰和跨层干扰。

3.1 物理层干扰

物理层处于最底层,是实现数据链通信的基础,依靠硬件实现信息的调制、加密和封装。物理层干扰首先要突破抗干扰机制,JTIDS/MIDS系统采用直扩序列扩频和跳频技术,因此,需要解决两个问题,一是高跳信号的截获,二是直接扩频信号的检测,必须准确地截获、检测和预测调频信号。然而实际中很难实现对敌方同步脉冲的全部截获,因此,一般采用多频点阻塞式干扰来破坏信号的同步,实现有效干扰。

文献[2]中提到了几种常用的针对多跳系统的干扰方法,可以看到脉冲干扰的效率要高于宽带干扰和窄带干扰,但效能比较低;相比常规体制的干扰,智能干扰效率、效能更高。由JTIDS/MIDS系统在信号同步阶段的同步机制可知,粗同步阶段接收机必须确认正确接收16个以上同步脉冲信号才能转入精同步阶段,如果粗同步段所占用的8个跳频信道中有5个以上信道被干扰,将无法完成同步,即干扰有效。

物理层上的智能干扰还包括相位干扰[14]。有的典型数据链采用帧结构的数据格式,帧结构包括同步帧、相位信息帧和报文消息帧,对相位信息帧进行干扰即相位干扰,目的是使敌方无法获取正确的初始参考相位。相位干扰会使后续的报文消息接收误比特率急剧上升,使接收端的数据终端机接收不到消息,进而导致通信失败。优点是灵巧、隐蔽性高,所需干扰功率不高及干扰时间短,可以获得较好的干扰效果。

3.2 链路层干扰

链路层上智能干扰的有效手段就是攻击数据链的网络协议。典型数据链采用MAC子层协议,因此,可以利用MAC协议的特点进行干扰。根据MAC协议规定,为了防止恶意阻塞信道,发送端或者周围的接收端需要等待一定的EIFS时间才可以重新进入信道竞争状态,因此,不同的干扰模式下,数据链的信道占用情况不同。图5是在一次数据包发送过程中数据链受到链路层干扰时无线信道表现出的4种状态变化模式。

由图5知,基于MAC协议的特点,可以对发送端发送的不同时刻数据包的帧进行干扰,使数据链产生4种通信失败的信道状态,导致两通信节点之间的通信链路不能建立。因此,在链路层进行智能干扰时只需采用隐蔽、小功率的干扰机,即可造成典型数据链的通信中断,实现有效干扰。

图5 链路层干扰的4种状态变化模式

3.3 跨层干扰攻击

随着数据链抗干扰能力和保密性能的不断提高,一些新的智能干扰方法也被相继提出。这些智能干扰方法大多应用于物理层及其以上,可以实现最大攻击收益、有针对性地攻击目标、减少被检测的概率以及实现对数据链隐蔽式的智能干扰[15-16]。

由于物理层干扰和链路层干扰只能针对一个层级进行干扰,干扰手段有限,因此,可以综合几种智能干扰手段进行干扰,如跨层干扰攻击。跨层干扰主要涉及应用层、链路层、传输层,每层都包含两个模块:感知模块和干扰模块。它的攻击方式是:链路层的感知模块侦听信道状况、记录报文传输的开始时间和传输间隔,干扰模块发起攻击;传输层的感知模块读取链路层所记录的信息并用统计算法归类报文,干扰模块根据归类在链路层针对特定的节点发起攻击,获取最大的干扰收益同时降低被检测率;应用层的感知模块侦测网络回话(session),干扰模块根据回话所含信息设定发起干扰的时机,以最小化网络性能。

跨层干扰是一种优化的智能干扰,通过实时的感知模块将数据链信道的状态纳入监控,根据攻击的相对位置、信道状况来优化攻击的效能,发送端和攻击端的功率相当时,攻击方对数据链的干扰成功率会显著提高,甚至在获知对方的消息格式后攻击方还可以注入自己所需要的信息,由此实现更为智能的干扰或攻击。

4 结论

本文以Link-16为典型数据链研究对象,从它的通信体制、抗干扰机制以及对它的干扰方法3个方面对数据链中的智能干扰进行了研究。

首先通过对典型数据链的通信体制及其抗干扰体制进行了分析研究,发现由于数据链的无线信道的开放性以及通信网络中各个层级中的通信协议存在的漏洞,使得智能干扰易于实现且攻击效果明显。

其次本文针对典型数据链的工作模式建立了TDLRM网络模型,并以此为基础将智能干扰的模式划分为物理层干扰、链路层干扰和跨层干扰,通过分层干扰实现对数据链的定向干扰,使干扰效果有了一定的提高,也对数据链的防护起到了一定的指导作用。

最后对物理层上的多频点阻塞式干扰和相位干扰,以及链路层上的协议攻击和跨层干扰进行了技术分析。

[1]吴德伟,高晓光,陈军.战术数据链的建设与发展[J].火力与指挥控制,2004,29(1):10-13.

[2]孙言强,王晓东,周兴铭.无线网络中的干扰攻击[J].软件学报,2012,33(5):1207-1220.

[3]LAW Y W,HARTEL P,HARTOG J D,et al.Link-layer jamming attacks on S-MAC[C]//Proceeedings of the Second European Workshop on Wireless Sensor Networks,IEEE,2005:217-225.

[4]SONG S L,YU Z H,ZHAO G Q.The analysis and comparison of interference methods of direct sequence spread system[J].Journal of China Academy of Electronics and Information Technology,2006,1(5):415-421.

[5]杨光,周经伦,罗鹏程,等.HLA的数据链综合仿真系统[J].火力与指挥控制,2008,33(10):58-62.

[6]杨磊,黄金才,张维明,等.战术数据链系统分层参考模型[J].计算机工程,2007,33(21):257-258,261.

[7]殷璐,严建钢,樊严.Link-16战术数据链抗干扰性能评估与仿真[J].航天电子对抗,2007,23(3):40-42.

[8]陈卫平,姚佩阳,张志坚,等.基于数据链的空战效能评估[J].火力与指挥控制,2008,33(6):70-73.

[9]张爱民,王星全,张德兴,等.卫星直扩通信系统干扰检测技术研究[J].现代电子技术,2011,34(17):7-9,14.

[10]张东伟,郭英,霍文俊,等.Link-16信号的盲检测接收方案设计[J].空军工程大学学报(自然科学版),2012,13(1):63-67.

[11]罗鹏程,曾向荣,杨光.Link-16数据链抗干扰性能分析与仿真[J].计算机仿真,2009,26(12):21-24.

[12]卫旭芳,吴催生,姚长虹,等.基于变步长的LMS算法在数据链抗干扰中的应用[J].火力与指挥控制,2013,38(11):60-62.

[13]刘志国,赵新国.基于信号分析的Link-16干扰策略研究[J].舰船科学技术,2007,29(3):83-86.

[14]KIM Y,LEE H.On classifying and evaluating the effect of jamming attack[C]//The 24th edition of the international conferenceon information networking,2010,27(29):21-25.

[15]BROWN T X,JAMES J E,SETHI A.Jamming and sensing of encrypted wireless ad hoc network[C]//In:Proc.of the 7thACM In’1 Symp on Mobile Ad Hoc,Networking and Computing,New York,ACM Press,2006:120-130.

[16]杨保平,陈永光,李钟敏,等.战术数据链相位干扰技术[J].电波科学学报,2011,26(5):869-874.