防火墙访问控制列表规则合理性研究分析与应用

2017-12-14齐微微王文林雍文涛叶水勇

程 前,齐微微,叶 飞,王文林,雍文涛,董 勇,汪 路,叶水勇

(1. 国网休宁供电公司,安徽 黄山,245400;2. 国网黄山供电公司,安徽 黄山 245000)

防火墙访问控制列表规则合理性研究分析与应用

程 前1,齐微微2,叶 飞2,王文林2,雍文涛2,董 勇2,汪 路2,叶水勇2

(1. 国网休宁供电公司,安徽 黄山,245400;2. 国网黄山供电公司,安徽 黄山 245000)

随着公司信息安全管理的日益严格,防火墙的访问控制列表(ACL)策略也变得日益复杂。针对防火墙ACL管理存在的各类问题,自主研发一套ACL规则管理分析工具并进行应用。该工具的使用可快速解析防火墙规则,发现过期策略、开放范围过大策略以及和其他策略存在包含关系的策略,帮助运维人员快速梳理不合理的防火墙策略,为策略的整改完善提供决策支撑。

防火墙规则解析;防火墙基线;ACL规则

防火墙作为公司系统内外网重要的安全防护设备,一直以来都是信息安全管理的基本工具之一。防火墙按照工作层级分类主要分为包过滤防火墙和应用级防火墙。包过滤防火墙作为安全管理人员最熟悉的防火墙[1],其安装部署方便,策略设置简单,因此得到大范围应用。随着公司信息安全管理的日益严格,各类网络边界安全防护越来越严格,加之信息系统不断上马,防火墙的访问控制列表(ACL)策略也变得日益复杂。如何对防火墙的ACL策略进行有效管理,已成为公司信息安全防护工作的重要课题。

1 日常防火墙管理过程中存在的问题

运行维护人员在日常防火墙管理过程中发现,防火墙存在的主要问题具体如下。

(1)部分防火墙ACL策略设置不合理,由于多个管理员配置ACL策略或者策略设置时间较长,防火墙策略之间就有包含、重复开放,端口等问题。

(2)管理员通常根据需要配置开放策略,很少进行策略回收,导致ACL策略到期后无人清除,同时策略多数没有设置时间策略。

(3)ACL策略设置不合理,但缺乏检测手段,如存在ANY的策略、端口全开的策略、防火墙策略是否在用等问题,但在面对数量众多的策略时无法进行人工处理。

2 工具实现原理及功能

防火墙端口管理一直以来都是蓝队工作的重要组成部分,国网黄山供电公司信息运维蓝队在日常防护过程中总结出防火墙ACL管理的各类问题,在此基础上自主研发一套ACL规则管理分析工具并进行应用。该工具主要针对常用的防火墙设备、交换机、路由器ACL管理,通过对不同设备建立模板达到通用的目的,主要包括思科、天融信、华三、Juniper、启明星防火墙策略设置合理性的扫描工具,能够快速有效地对防火墙设备内策略进行解析并开展内部资源开放情况分析。分析结果可通过图形化展示,同时通过工具的使用能提示运维人员告警信息及时帮助网络运维人员快速掌握网络资源的异常开放行为,并进行加固和整改,可有效发现网络边界的端口异常情况。

防火墙策略是由过滤规则组成的有序链表,每一条过滤规则包含若干个网络域[2]。通常过滤规则由协议类型 (protocol)、源IP地址(source IP address)、源端口(source port) 、目的IP地址(destination IP address)、目的端口 (destination port)、动作(action)这六个域组成。

协议(protocol)定义了传输层协议;s_ip和d_ip分别表示源地址和目的地址,源地址既可以是一个主机地址,也可以是一个地址范围;s_port和d_port分别表示源端口和目标端口,同IP类似,既可以是一个特定的端口号,也可以是任何(any)端口。动作域(action)是类似布尔型permit或者deny,仅当数据包的各个域与规则域中的条件匹配时,才会执行对应的动作;当执行permit时,防火墙放行数据包,而执行deny时,防火墙拒绝该数据包通过[3]。

工具依据防火墙型号及型号对应的规则定义格式,解析防火墙配置文件,将每条规则解析提取出七个基本域[4]:序号(index)、协议(protocol)、源地址(s_ip)、源端口(s_port)、目的地址(d_ip)、目的端口(d_port)、动作域(action),得到防火墙规则表,作为防火墙规则合理性分析、可视化分析的基础数据。

为掌握防火墙内部保护区域的网络资源开放情况,由网络运维人员给出“内部区域”网络地址资源范围;再遍历防火墙规则表,对于目的地址与“内部区域”存在交集,动作区域为permit的规则,其对应的目的地址即为开放的网络地址资源。

为判定防火墙策略的合理性,遍历防火墙规则表,针对每一条策略:若没有设置时间限制、端口为ANY、原地址或目的地址为ANY则判定为危险策略;若策略已过期,判定为无效策略;若两条策略的源地址或目的地址存在交叉,动作域相同,判定为交叉关系;若两条策略的源地址或目的地址存在交叉,动作域不同,判定为冲突关系。

基于防火墙策略解析及策略合理性分析[5],工具实现了思科、天融信、华三、Juniper、启明星防火墙策略多个厂家多个类型防火墙设备的规则解析、防火墙策略合理性分析及防火墙策略的可视化展示功能,帮助运维人员快速发现设置不合理的策略以及防火墙保护内部区域地址资源开放情况。

3 工具使用及应用场景

3.1 工具使用步骤

通过自主研发的防火墙ACL策略合理性分析工具对防火墙配置文件分析为例进行说明。工具操作步骤如下。

(1)设置防火墙配置文件及型号。运行工具后正确选择防火墙设备厂家及防火墙设备型号,并选择防火墙配置文件的存储位置。

(2)添加内部保护区域IP地址段。在分析界面中逐个录入内部区域包含的IP地址段,可为多个;IP地址段可为IP地址段、连续的IP地址或单个IP地址。

(3)规则解析。点击“检测”对防火墙配置文件进行解析并依据列出所有防火墙规则的七个基本域。

(4)各类不合理规则分析。针对过期规则、开放范围过大、冲突规则、交叉规则等各类不合理规则进行分析并展示不合理规则明细。

(5)危险性规则查找。针对一些常用的远程访问协议在规则中执行查找,快速定位相关规则。

(6)规则图形化展示。点击“图形化结果”,以图形化方式展示防火墙每条规则对应的资源开放情况;可查看整体开放情况,也可以查看In、Out方向资源开放情况。

(7)规则导出。点击“导出csv”可以将解析后所有规则或不合理的规则导出到csv文件。

3.2 工具应用场景

3.2.1工具参数初始化

工具参数初始化包括防火墙参数设置及内部区域地址段设置,完成防火墙型号及防火墙配置文件参数设置[6]。双击运行软件,选择防火墙配置文件路径,选择防火墙类型;同时在右边录入内部区域包含的IP地址段;区域1、2、3分别对应配置文件物理路径、防火墙型号及内部区域地址段。

3.2.2ACL策略获取与展示

点击检测按钮,展示策略检测结果,按照防火墙策略的基本域设计展示表的字段,包括:被访问的内部地址、外部地址、访问形式、规则文本及规则所在行[7]。

(1)被访问的内部地址:acl规则目的地址。

(2)外部地址:acl规则源地址。

(3)访问形式:acl规则规定的协议和端口信息。

(4)规则文本:acl规则的文本信息。

(5)规则所在行:acl规则在文件中所在的行。

点击 “不显示放行所有规则”,将会过滤掉那些放行任何源地址到任何目的地址的规则(比如,有配置的运行任何地址之间进行icmp的规则)。

3.2.3ACL策略合规性分析

(1)危险策略发现。工具可以解析出防火墙规则中设置范围过大的规则,包括端口为ANY、地址范围没有限制的策略。配置文件中603、624、659、645行对应的防火墙策略开发端口为ANY,695行对应的策略源地址、目的地址均为ANY。

(2)过期策略、被包含及未使用的无效策略发现。工具可分析出防火墙规则中无效的规则[8]:已过期的规则,防火墙设置的有效时间已过期;被包含的规则,已经有其他比较大的规则完全能包含这条规则;未使用的规则,规则存在但是没有启用(disable)。

(3)存在交叉关系或者重复开放的冲突策略发现。工具可检测防火墙与其它规则存在交集的防火墙策略,可展示冲突策略总数,并从In、Out及动作域多个角度展示冲突策略明细情况。点击最左边重合数量,会弹出详细情况。点击重合类型,展示两条规则的对比情况。

(4)ACL策略查找功能。提供了按照常用固定端口过滤规则功能,方便查看风险性比较高的通用协议开放情况[8],例如:查找过滤SSH协议(TCP 22端口)、RDP协议(TCP 3389端口)、XDMCP协议(UDP 177端口),可以展示规则方向、源地址、目的地址及原规则文本、行数等信息。

3.2.4ACL策略可视化分析

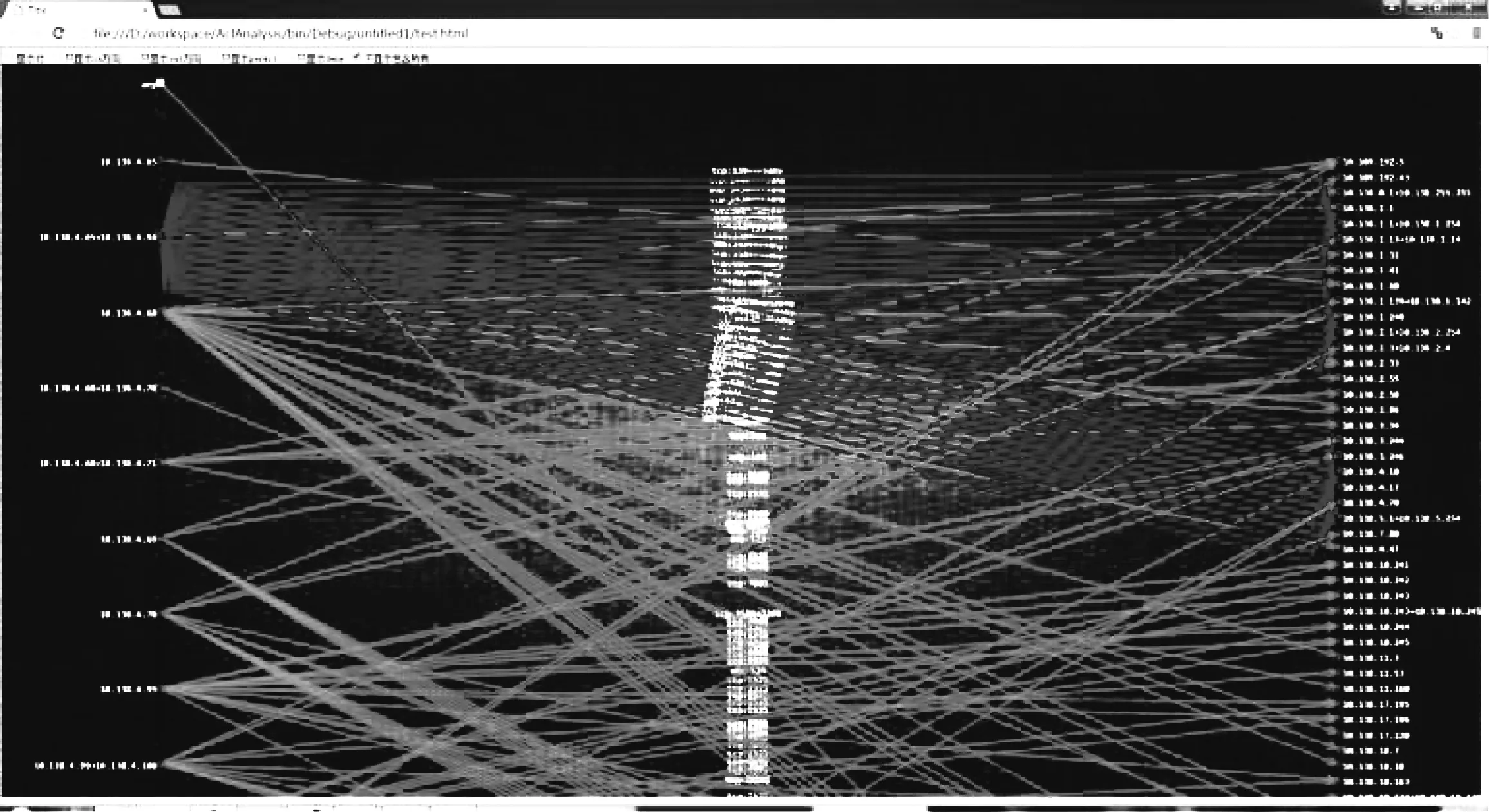

点击“可视化结果”按钮,在浏览器中打开acl分析结果的可视化展示页面,如图1所示。图1中,左侧的点代表源地址,右侧的点代表目的地址。

图1 ACL分析可视化展示

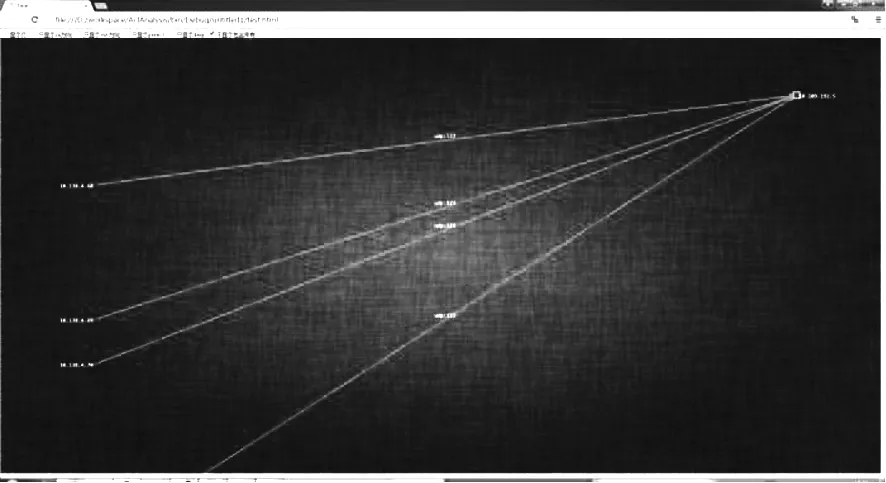

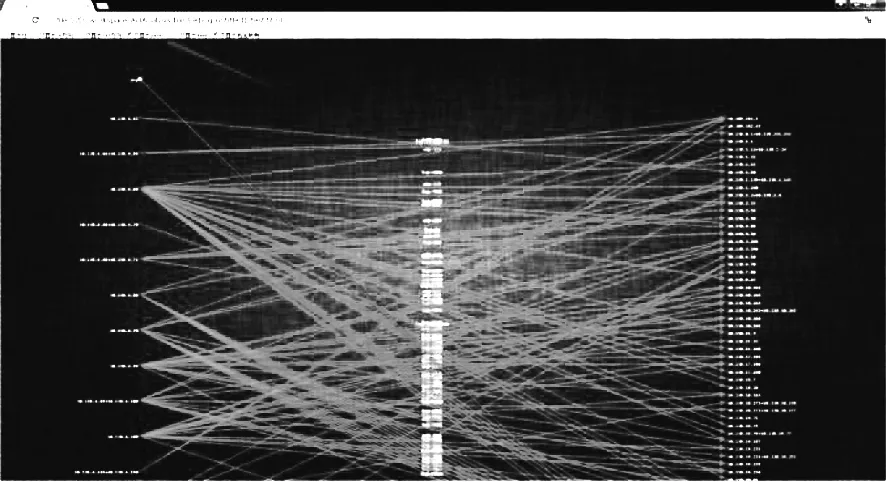

线条中间为连接的协议/端口信息。用鼠标按住线段,可以看到该线段代表的规则的详细信息,如图2所示。点击某个点(IP地址),将只显示连接到所有该地址的线段,如图3所示。图3左上角为过滤条件,例如点击”permit”将只会显示允许连接的acl规则,如图4所示。

图2 单个策略协议/端口信息展示

图3 特定IP地址关联的策略情况

图4 只展示所有放行的策略

3.2.5ACL策略导出与备份

点击“导出”按钮可以将解析的规则导出到csv文件中,后续可有利用excel功能对策略中的端口等信息进行高级过滤分析,如获取开放了ssh、snmp等服务的网络地址。

4 结语

国网黄山供电公司自主研发的防火墙ACL策略解析分析工具很好地解决了防火墙规则过于繁琐庞大,不利于分析管理的问题。网络安全运维人员可利用工具快速发现内网区域地址资源开放情况,并针对不合规的开放进行整改、完善,实现不合规策略的早发现、早处理,降低因策略的不合理设置带来的安全风险。

[1] 范萍,李罕伟.基于ACL的网络层访问权限控制技术研究[J].华东交通大学学报,2004,21(4):89-92.

FAN Ping, LI Hanwei. Research on technique to control access to network layer based on acl[J].Journal of East China Jiaotong University,2004,21(4): 89-92.

[2]唐子蛟,李红蝉.基于ACL的网络安全管理的应用研究[J].四川理工学院学报(自然科学版),2009,22(1):48-51.

TANG Zijiao, LI Hongchan. Application of network security management based on acl[J]. Journal of Sichuan University of Science & Engineering(Natural Sicence Edition), 2009, 22(1): 48-51.

[3]胡海璐,陈曙晖,苏金树.路由器访问表技术研究[J].计算机科学,2001,28(4):94-96.

[4]孙翠玲,顾建华.利用ACL技术对园区网络实现精细化控制[J].电脑知识与技术, 2006(36):72-73.

[5]沈健,周兴社,张凡,等.基于网络处理器的防火墙优化设计与研究[J].计算机工程,2007,33(10):172-174.

SHEN Jian, ZHOU Xingshe, ZHANG Fan, et al. Optimized design and research of firewall based on network processor[J]. Computer Engineering, 2007, 33(10): 172-174.

[6]于本成,慕东周,陆玉阳.中小型企业网络控制方案的分析与设计[J].计算机安全,2011(7):72-74.

YU Bencheng, MU Dongzhou, LU Yuyang. Small and medium enterprises network control program analysis and design[J]. Network and Computer Security, 2011(7): 72-74.

[7]王芳,韩国栋,李鑫.路由器访问控制列表及其实现技术研究[J].计算机工程与设计,2007,28(23): 5638-5639.

WANG Fang, HAN Guodong, LI Xin. Access control list of router and research of realization[J]. Computer Engineering and Design, 2007, 28(23): 5638-5639.

[8]徐新.信息安全风险评估综述[J].科技风,2013(15): 236-236.

RationalityAnalysisandApplicationoftheFirewallACLRules

CHENG qian1,QI Weiwei2,YE Fei2,WANG Wenlin2,YONG Wentao2,DONG Yong2,WANG Lu2,YE Shuiyong2

(1. State Grid Xiuning Power Supply Company, Xiuning 245000, China;2. State Grid Huangshan Power Supply Company, Huangshan 245000, China)

With the increasingly stringent corporate information security management, firewall ACL policies have become increasingly complex. In view of the various problems of firewall ACL management, a set of ACL rules and management analysis tools have been developed and used. This tool can rapidly analyze the firewall rules, find out the expiration policies, the policies with excessively open range and those with containment relationship, which can help operation and maintenance personnel quickly sort out the unreasonable firewall policies, and provide decision support for policy rectification and perfection.

analysis of firewall rules;firewall baseline;ACL rule

10.11973/dlyny201705011

程 前(1983—),女,工程师,从事电力行业信息化研究、开发和应用工作。

TP393

A

2095-1256(2017)05-0537-04

2017-06-15

(本文编辑:赵艳粉)