油气管道SCADA系统安全浅

2017-11-01析许威

析许威

(中石化石油工程设计有限公司 北京分公司,北京 102200)

油气管道SCADA系统安全浅

析许威

(中石化石油工程设计有限公司 北京分公司,北京 102200)

介绍了石油天然气管道SCADA系统的组织结构,分析了系统结构及管理中存在的安全隐患,结合工程实际情况,从硬件及网络架构、软件、管理层三个角度提出了提高SCADA系统安全性的措施,即: 站控系统严控跨域访问,控制中心实行纵向分层防护,横向部署安全平台,实现所有安全日志可追溯。SCADA系统内所有工作站安装工业防火墙安全卫士,定期更新病毒库和扫描安全隐患并修复;加强对系统操作人员的培训,制订相关操作规程,从管理层面上降低系统安全风险。

数据采集与监控系统 非法入侵 安全隐患 工业防火墙 网闸

随着互联网的普及,工业4.0、大数据、数字化工程等技术的推广,工业信息系统网络安全面临的设备高危漏洞、进口设备后门、病毒、无线技术应用等带来的威胁及风险将越来越大。近年来工控系统安全事件频发,工控安全防范迫在眉睫。油气管道数据采集与监控系统(SCADA)通过对现场设备信号进行实时采集、加工、汇总、计算和展示,实现了设备监控、参数调节、信号报警等远程监控功能[1]。文中通过分析典型油气管道SCADA系统中存在的安全隐患,从硬件及网络架构、软件、管理层三个方面提出如何提高SCADA系统安全性的措施。

1 典型油气管道SCADA系统结构

典型的油气管道SCADA系统由前端和后端两部分组成。

1) 前端。由站场本地控制系统、阀室远程终端单元 (RTU)组成。

a) 站场本地控制系统。包括工艺过程控制系统(PCS)、安全仪表系统(SIS)、火气系统(FGS)等,而PCS及SIS由各种现场传感器、探测器、最终执行元件及逻辑控制单元组成。

b) 阀室RTU。RTU是安装在远程阀室现场的电子设备,用来监视和测量安装在远程阀室的传感器和设备,负责对现场信号、工业设备的监测和控制。

2) 后端。主要由控制中心的各种数据库服务器及操作员工作站组成。前端站场数据信号通过有线或无线通信方式集中到后端控制中心进行集中管理及控制。

整个SCADA系统前、后端没有设置相关的网络安全设备。

2 典型油气管道SCADA系统安全隐患

2.1网络结构隐患

“两化融合”后,SCADA系统和企业网通过逻辑隔离的方式隔离,而企业网中信息网一般在控制中心会连接互联网,SCADA系统面临来自企业网和互联网的双重威胁。管道SCADA系统应用基于TCP/IP以太网通信的OPC技术及工业以太环网进行SCADA系统的集成,PC服务器、操作系统和数据库大多使用通用的系统,很容易遭到来自企业网或互联网的病毒、木马、黑客的攻击[2]。同时,系统采用开放式和标准化协议,不同系统间共享主站数据和功能成果,在更广的范围内实现了系统的分布式功能[3],但同时也使得共享网络变得更脆弱。

SCADA系统厂商使用维护设备对系统设备进行远程维护时,维护设备与SCADA系统直接相连,若使用的维护设备自身遭受病毒攻击,就会间接导致病毒攻击扩散到SCADA系统中,存在一定的安全隐患。

2.2软件方面隐患

2.2.1操作系统隐患

考虑到工控软件与操作系统补丁兼容性的问题,系统开车后一般不会对Windows平台打补丁,导致系统带着风险运行。虽然企业管理信息网与控制网进行了逻辑隔离,部分恶意程序不能直接攻击到控制网络,但对于能够利用Windows系统隐患的网络蠕虫及病毒等,这种配置并没有作用,病毒会在信息网和控制网之间互相传播[4]。

2.2.2杀毒软件安装及升级更新隐患

用于生产控制系统的Windows操作系统基于工控软件与杀毒软件的兼容性设置,通常不再安装杀毒软件,给病毒与恶意代码传染与扩散留下了空间。即使有的安装了杀毒软件,也只能对部分病毒或攻击有所抑制,但病毒库更新存在滞后问题,无法从根本上进行防护。

2.3管理体系

制度管理不完善,在SCADA系统中使用U盘、光盘等移动介质导致病毒传播,所有的站控系统、控制中心服务器等均在同一个网络中,一旦感染病毒,SCADA内部会相互感染,甚至导致系统停车。

对SCADA系统的操作行为没有监控和响应措施,系统中的异常行为或人为行为会给系统带来很大的风险。

3 SCADA系统安全防护措施

通过以上对SCADA系统安全现状的分析,可以看到SCADA系统的自身缺陷和采用通用平台及协议,使得SCADA系统面临着极大风险,而“两化融合”及操作人员对于SCADA系统的维护管理疏漏,又无形中加大了SCADA系统的安全风险[5]。基于SCADA系统网络架构和存在的安全隐患,应从硬件及网络架构、软件、管理层三个方面采取措施提升SCADA系统的安全性。

3.1硬件及网络架构

在系统中局域网边界部署相关的网络安全设备能对数据传输起到一定的保护作用,应用在工控网中常见的设备有工业防火墙及安全隔离网闸。

1) 工业防火墙。该设备是一种兼容OPC,Modbus,DNPS等工业控制协议的特制防火墙,具有软件防火墙的所有功能,并具有内容过滤(CF)、入侵侦测(IDS)、入侵防护(IPS)以及虚拟专用网络(VPN)等功能[6],可以在应用系统访问控制、流量控制、防病毒网关、用户权限控制、恶意代码的阻止、异常行为阻断等方面对SCADA网络进行控制。

2) 安全隔离网闸。采用双主机与隔离硬件结构实现网络隔离时,从数据层断开,阻断所有基于TCP/IP的网络通信,有效阻断了基于TCP/IP的木马病毒入侵[7]。

3.1.1前端防御

在站控系统及阀室RTU部署工业防火墙进行隔离防护,阻止来自企业信息网的病毒扩散。防火墙设置白名单模式,只有可信任的访问才能被允许。工业级防火墙可以将SCADA系统网络与企业内部网络及互联网隔离开,为SCADA系统提供更高级别的安全防护[8]。

3.1.2后端防御

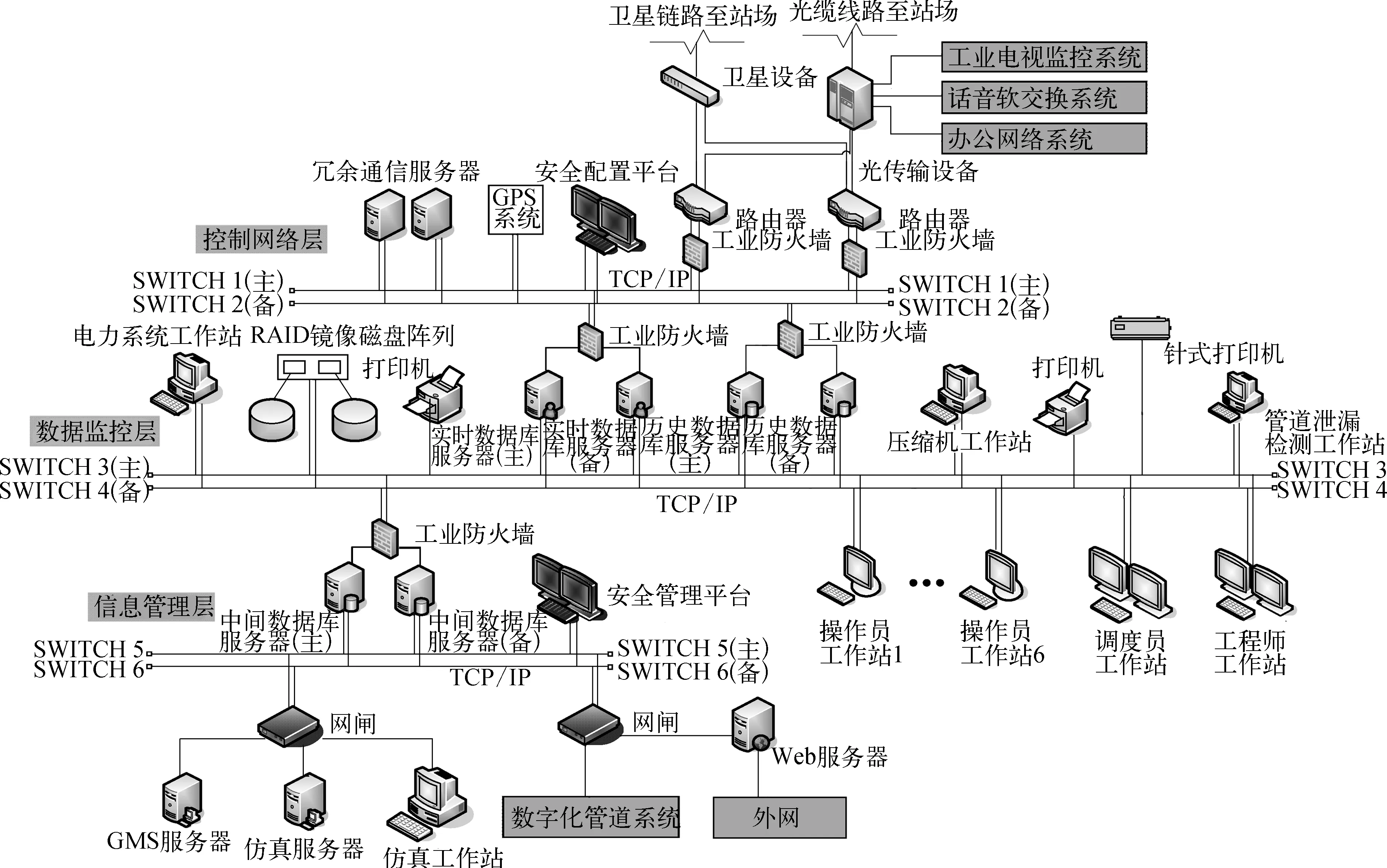

控制中心网络按照重要级别划分为控制网络层、数据监控层、信息管理层。在信息管理层与数据监控层之间,主要进行身份鉴别、访问控制、检测审计、链路冗余、内容检测等安全防护。在数据监控层和控制网络层之间,主要避免信息管理层直接对控制网络层的访问,保证数据监控层对控制网络层的操作唯一性,保证只有可信、合规的终端和服务器才可以在两个区域之间进行安全的数据交换。整个数据交换过程接受监控、审计,任何非法的访问,通过监控管理平台会产生实时报警信息,使故障问题在原始发生区域被迅速地发现和解决。控制中心SCADA系统网络如图1所示。

图1 控制中心SCADA系统网络分层示意

1) 第一层防护。在SCADA系统与外部网络边界,即信息管理层与Web服务器及外网连接处设置单向网闸,采用非网络的方式使数据从控制系统单向传输至外部网络,杜绝了来自外网的网络攻击。

2) 第二层防护。通过在信息网络层和数据监控层之间部署工业防火墙,可以阻止来自信息管理层的病毒传播及非法入侵;管控OPC客户端与服务器的通信,实现区域隔离及通信管控。

3) 第三层防护。通过在数据监控层和控制网络层之间部署工业防火墙,过滤信息网络层与数据监控层两个区域的通信,使网络故障控制在最初发生的区域内,而不会影响到核心控制网。

4) 第四层防护。在控制网络层通道入口部署工业级OPC通信协议防火墙,防止来自企业信息网针对管线SCADA系统的攻击和病毒感染,杜绝来自企业内部网络的木马、病毒及非法入侵。

在控制网络层部署1套安全配置平台,对网络中所有工业硬件防火墙进行组态和管控。在信息网络层部署1套安全管理平台,统一部署网络通信监控策略,统一收集来自网络中所有工业防火墙的通信日志,通过可视化流程图界面,实现监控、日志存储、检索、查询及智能报警分析等功能,并将这些日志存储在本地磁盘上或通过Syslog文件形式传输到远程数据库服务器上,实现日志的可追溯。

3.1.3SCADA系统中工业级防火墙功能

1) 工业协议深度包检测,包括网络层和应用层基于白名单策略的访问控制,支持TCP/IP,Modbus TCP,OPC,Profinet,DNP3.0等多种工业控制网络协议。

2) 支持静态路由、策略路由等多路由协议,支持针对工业协议采用深度包检测技术及应用层通信跟踪技术。

3) 抗攻击渗透能力、检测记录端口扫描、抵御拒绝服务攻击、抵御源IP地址欺骗攻击及IP碎片包攻击等。

4) 自身支持多种用户登录认证机制;具有严格的安全审计功能,如实记录用户操作行为,为企业的安全提供强有力的依据。

5) 支持IPSEC VPN访问。

3.2软件防护

在SCADA系统内的工程师工作站、操作员工作站、调度员工作站上安装工业防火墙安全卫士,定期更新病毒库和扫描安全隐患并修复。SCADA 系统应对主机操作系统、数据库管理系统、通用应用服务等进行安全配置,解决由于系统漏洞或不安全配置所引入的安全隐患。针对操作员工作站应采取以下防护措施:

1) 内存保护。非授权的程序运行及隐患可以被阻断并报告。

2) 文件篡改监控。任何文件的改变、添加、改名、改属性、改访问控制等,都将被记录并告警。

3) 写保护。对硬盘的写入仅授权给操作系统,限于应用配置及日志文件,其他的写操作被禁止。

4) 读保护。对文件的读操作仅限于特定文件、目录、卷、脚本,其他读操作将被禁止。

3.3管理层防护

系统操作人员在工作期间的误操作会直接影响数据的准确性和流程的正确运行。某些SCADA系统对操作人员的操作记录未加数字签名就存放在数据库中,这样记录容易被篡改,不具备不可抵赖性[9]。

规范化管理是SCADA系统安全的保障。以“三分技术,七分管理”为原则,建立信息安全组织保证体系,落实责任制,明确各有关部门的工作职责,实行安全责任追究制度;建立健全各种安全管理制度,保证SCADA 系统的安全运行;建立安全培训机制,对所有人员进行信息安全基本知识,相关法律法规,实际使用安全产品的工作原理、安装、使用、维护和故障处理等的培训,以强化安全意识,提高技术水平和管理水平[10]。

建立完善的移动介质控制措施,避免由于移动介质在SCADA系统中的使用而造成的隐患。组织对所有连接到SCADA系统的远程站点的物理安全进行调查和评估,评估他们的安全性。远程控制采用VPN方式。采用适当的账号锁死方式,以应对暴力破解;对用户要求使用强密码;对第三方供应商创建管理员级别账号进行监控。

4 结束语

随着数字化管道及数字化油田的建设,越来越多的管道基础设施暴露于互联网,网络攻击变得越来越容易,对于国家支柱产业的石油天然气行业来说,保护SCADA系统免受攻击,组建健康、安全的SCADA系统环境迫在眉睫。

[1] Marihart D J. Marihart Communications Technology Guidelines for EMS/SCADA Systems[J]. IEEE Transactions on Power Delivery, 2001, 16(02): 181-188.

[2] Atzori L, Iera A, Morabito G. The Internet of Things: A Survey[J]. Computer Networks, 2010, 54(15): 2787-2805.

[3] 韩英杰.交换式以太网在矿井监控系统中的应用[J].中国安全生产科学技术,2006,2(02): 89-91.

[4] 亓璐,吴海峰,翟鹏,等.网络蠕虫扫描策略和检测技术的研究[J].计算机安全,2010(05): 11-13.

[5] 余勇,林为民.工业控制SCADA系统的信息安全防护体系研究[J].理论研究,2012(05): 74-77.

[6] 黄河,张伟,祁国成,等.油气管道SCADA系统数据传输的安全风险及其解决方案[J].安全与管理,2013,33(11): 115-120.

[7] 桑圣洁.安全隔离网闸在油气生产物联网信息网络安全中的应用探索[J].硅谷,2012(02): 165-166.

[8] 徐洪华,张旭.网络化SCADA系统安全防御策略[J].中国安全生产科学技术,2011,7(11): 164-168.

[9] 聂文惠,鞠时光,吕霞.开放性SCADA系统中的资源分层管理策略[J].计算机工程,2009,35(05): 221-223.

[10] 刘广潆.浅谈长输管道SCADA系统的安全性[J].甘肃科技,2014,30(17): 63-64,160.

BriefAnalysisonSecurityofOil/GasPipelineSCADASystem

Xu Wei

(Beijing Branch, Sinopec Petroleum Engineering Corporation, Beijing, 102200, China)

The frame of oil/gas pipeline SCADA system is expounded.The security risks existing in the system structure and management are analyzed. Combining with actual situation, the countermeasures of improving the security of SCADA system is put forward from aspects of hardware and network structure, software and management. Such as restricting cross-domain access among the station control systems, designing a vertical hierarchical protection in the control center, deploying horizontal security platform to achieve tracing function of all security log. All workstations should be protected by installing industrial firewall security guards.Virus gene is updated and security risks are scanned and repaired regularly. Training for system operators should be stressed, relevant operational procedures should be formulated. System security risks would be reduced from management.

supervisory control and data acquisition system;illegal invasion;security risks;industrial firewall; gatekeeper

TP277

B

1007-7324(2017)05-0043-04

稿件收到日期: 2017-06-22,修改稿收到日期2017-07-28。

许威(1986—),女,湖北英山人,2009年毕业于山东大学通信工程专业,获学士学位,现就职于中石化石油工程设计有限公司北京分公司,从事通信工程设计工作,任工程师。