基于量子神经网络的网络攻击同源性判定方法

2017-08-07唐彰国李焕洲

唐彰国, 李焕洲, 张 健

(四川师范大学 网络与通信技术研究所,成都 610101)

基于量子神经网络的网络攻击同源性判定方法

唐彰国, 李焕洲, 张 健

(四川师范大学 网络与通信技术研究所,成都 610101)

探讨大数据背景下网络攻击同源性的分析方法,为攻击场景还原、攻击定性及攻击者溯源提供依据。提出了一种基于证据链的攻击描述方法,并归纳出各环节代表特异性的关键指纹,进一步构建了相应的网络攻击同源性判定模型,使用编辑距离计算攻击链单一环节之间的特征相似度,通过量子神经网络方法对多个攻击环节的相似性进行算法综合,进而实现网络攻击的同源判定。测试结果表明,该方法能够有效地对网络攻击进行同源性判定,相比基于样本的方法更加准确、可靠。该工作为大数据下提高网络攻击溯源能力及自动化水平探索了一条有效途径。

网络攻击;量子神经网络;同源性;编辑距离

网络安全领域大数据、威胁情报的应用为网络攻击的同源性分析提供了技术上的可能性。网络攻击同源性是指判定不同的网络攻击事件其攻击手法是否具有内在关联性、相似性,是否源自同一个人或组织,其使用的黑客工具或攻击载荷是否由同一个作者、团队编写等。近年来,执法部门、安全厂商以及研究机构积累了大量攻击案例并捕获了大量攻击代码,为了能快速、自动化地对网络攻击进行手法鉴定、攻击定性及攻击者溯源,需要研究并挖掘历史网络攻击事件隐含的特征信息,找出其中的相似性及关联性,进而建立描述攻击者、攻击手法的家族特性的同源分析模型。当前,对网络攻击的同源性分析主要依靠领域内技术专家人工完成,虽然分析结果详细全面,可信度高,但受专家经验影响较大,效率较低[1]。基于此,本文以网络攻击链的核心环节为研究对象,通过对网络攻击的通信过程、控制模型以及网络资源的特异性进行分析,归纳出其在网络侧、主机侧及代码侧等方面的动、静态特征指纹,进而构建一种刻画网络攻击场景的证据链方法,基于此提出并设计了相应的网络攻击同源性判定模型,通过神经网络方法对证据链各层次的相似性进行算法综合,最后通过实验测试并与其他方法进行比对,验证该模型在同源性判定的有效性、准确性所具有的比较优势。

1 网络攻击同源性特征指纹描述方法

1.1 相关工作

当前国内外关于攻击同源性的研究类型大多集中在代码层面。其核心思想或假定是代码多变但编程风格习惯相对稳定,或代码功能及作用易变但核心组件相对稳定,因此可以基于编程习惯的稳定性进行同源性判定。Burrows等[2]、Ding等[3]提出编程习惯主要包括编程布局、编程风格、编程结构等3个方面,并得到识别率67.2%的结果。然而网络攻击取证中往往接触到的不是代码层次而是编译后的可执行程序,在编译过程中作为编程习惯的载体如编程布局、排版以及命名等信息都会丢失,因而无法直接用于同源性的判定。基于此,相关研究者将研究对象转向二进制程序的攻击载荷,提出了两类相似性用于同源性判定,即静态结构的相似性和动态行为的相似性。静态结构分析通过反汇编构造程序控制流图以提取结构特征,如Kinable等[4]采用图匹配的方式分析恶意代码静态下的系统调用图并进行家族相似性分类。动态行为分析方面,乔延臣等[1]认为编码具有相对稳定的心理学特性,并且可以通过调用习惯来加以度量,通过对7类调用行为频繁项进行离群检测计算出同源度实现恶意代码同源判定。Park等[5]通过捕获恶意代码动态行为构造系统序列图并进行分类以确定代码的相似性。杨轶等[6]认为恶意代码的执行流程具有相对稳定性,相似性可以通过动态行为间的逻辑关系加以刻画,该方法的核心是利用动态污点传播方法获取代码执行流程进而作为同源性判定模型的输入。王蕊等[7]发展了动态行为的刻画层次,提出了恶意代码行为特征的语义理解方法,提高了对恶意代码的抗分析、反调试的抗干扰能力。而文献[8]和[9]则通过动静态结合的方式判断恶意代码的相似性,并聚类成不同的恶意代码家族。

以上研究大多着眼于攻击过程中的单一环节,即大多同源性判定是基于代码及样本的;然而,并不是所有攻击者都会自己开发攻击代码及攻击工具,网络上存在大量商业化甚至免费下载的黑客工具、病毒木马等恶意软件,如黑客组织Lizard所使用的DDoS攻击软件Lizard Stresser就存在商业版本及付费服务,作为攻击武器出售。因此,仅仅根据获取到的攻击样本或攻击载荷进行攻击事件的同源性判定,其结论是片面的甚至是不可信的。在网络攻击越来越有组织性和目的性的背景下,选择什么样的特征要素以什么方式对一次网络攻击事件进行画像?如何对这些特征要素进行算法处理以挖掘出不同攻击间的同源性?借鉴基于编程习惯稳定性进行代码同源性判定的思想及成果,本文进一步发展了这一思想,着眼于网络攻击链上的多个核心环节,认为攻击者、攻击思维、攻击手法、攻击工具及攻击资源等具有有限性和相对稳定性,可以用来对一次完整的攻击进行画像,进而提出一种基于证据链的指纹模型形式化描述方法。

1.2 基于证据链的指纹模型

基于证据链的攻击画像方法可形式化描述为序列化的攻击链,即攻击者利用虚拟身份通过中介网络建立攻击路线,采用一定攻击手法投掷并制导攻击载荷产生效用。如表1所示,进一步可形式化为五元组,即〈Subject,Object,Network,Operation,Payload〉。其中:Subject用于标识网络攻击的行为主体,包括实施攻击的自然人或组织机构;Object用于描述主体行为产生作用所依赖的客体对象,即虚拟身份;Network表示使用的中介网络, 如僵尸网络、 隐蔽通道等;表示具体攻击手法;Payload为攻击的有效载荷。

Operation

五元组的具体形式化表示方法如下:

a.攻击者

CharSubject = { 〈GruNamei, GruChari〉, 〈PerNamej, PerFunj〉i=1, 2, …, GruNum;j=1, 2, …, PerNum}

采用名字属性对的方式进行描述。组织名GruName、组织属性GruChar、个人名PerNamej及个人网络指纹PerFunj来源于历史网络攻击事件、研究报告及安全公司威胁情报感知中的相关描述,GruNum、PerNum分别统计到的组织及个人的数量。例如:著名黑客组织“匿名者”存在多个分支机构,负责不同攻击任务,如分支之一New World Hacker Team(简称NWH)擅长Web攻击,另一分支Anonymous Africa则擅长DDoS攻击。则CharSubject={〈New World Hacker Team, Anonymous〉, 〈Hanom1960, Web Attack〉; 〈Anonymous Africa, Anonymous 〉, 〈Tobitow, DDoS〉},其中Hanom1960和Tobitow为对应组织的成员。再如以发动大规模DDoS攻击闻名的黑客组织Lizard Squad有多名重要成员,其手法之一是攻击家用路由器进而组成用于发动DDoS的僵尸网络,CharSubject = {〈Lizard Squad, Attack agent〉, 〈Komodo Iguana Vinnie Omari Kivim ki, Botnet DDoS〉}。

b.虚拟身份

CharObject = {〈IP, URL, Mail, Account〉 |Subject_i;i= 1,2,…,ValueNum}

虚拟身份提取自数据包的还原、代码的逆向分析等,包括网络通信码址信息、C&C服务器、账号邮箱、代码编译信息等,是与攻击者映射的一组向量描述。

c.攻击路线

CharNetwork = {〈NetNamei, NetChari, NetNum〉 | CharObject;i= 1,2,…,ValueNum}

基于攻击者网络资源的有限性建立的描述,NetName是中介网络名,NetChar包括网络跳板、隐蔽通道、匿名网络、僵尸网络等,NetNum是指中介网络的规模大小。以僵尸网络为例,辛巴达僵尸网络 (Sinbad botnet)有14台控制服务器,感染了全世界190个国家的77万台以上的计算机,CharNetwork={〈Sinbad, Botnet, Million Level〉}。“蜂骨”僵尸网络(Beebone botnet)被欧美多国执法机构证实存在多年,拥有3.5万台以上肉机,CharNetwork= {〈Beebone, Botnet, 100 thousands Level〉}。

d.攻击手法

CharOperation={〈OperNamei,OperChari, OperFuni〉| CharObject;i= 1, 2, …, Value Num}

采用三元组描述,OperNamei为攻击手法名,OperChari是手法类型,包括钓鱼、挂马、摆渡、水坑、漏洞利用等等,而OperFuni是技术特征,如漏洞名、资源及其利用方式等。

e.攻击载荷

CharPayload={〈OperNamei, MD5〉, 〈StaChari, DynOperi〉| CharObject;i= 1, 2, …, ValueNum }

描述攻击载荷(如黑客工具、恶意代码等)的活动特征,数组〈OperNamei, MD5〉用于对载荷进行唯一标志,〈StaChari, DynOperi〉包括的静态结构特征及动态行为特征。

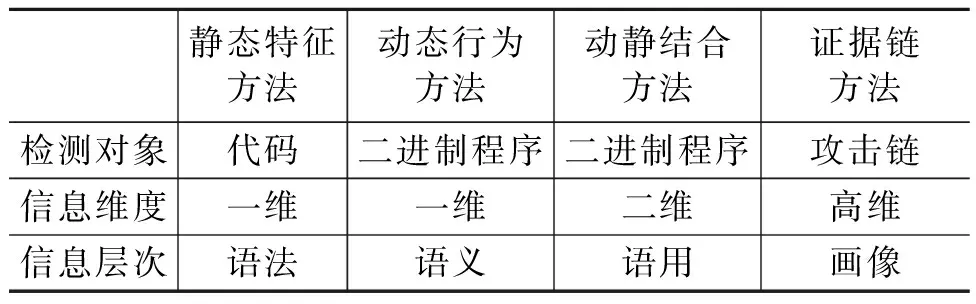

描述网络攻击的多维特征信息具有稀疏性、异构性及偏序关系。为了便于从方法论层面进行比较,本文从信息类型角度将上述多维特征划分为语法、语义、语用和画像4个层面,相应的同源判定也分为特征判别、行为判别、动静结合判别和证据链判别4种。本文方法与其他方法的对比结果如表2,其中本文的证据链方法将网络攻击入侵的主体、客体、特征、规律及效用等多维向量建立非线性映射实现“画像”层级的网络攻击理解。

表2 同源性分析技术的比较Table 2 Comparison of homology analysis techniques

2 基于量子神经网络的同源性判定

2.1 方法描述

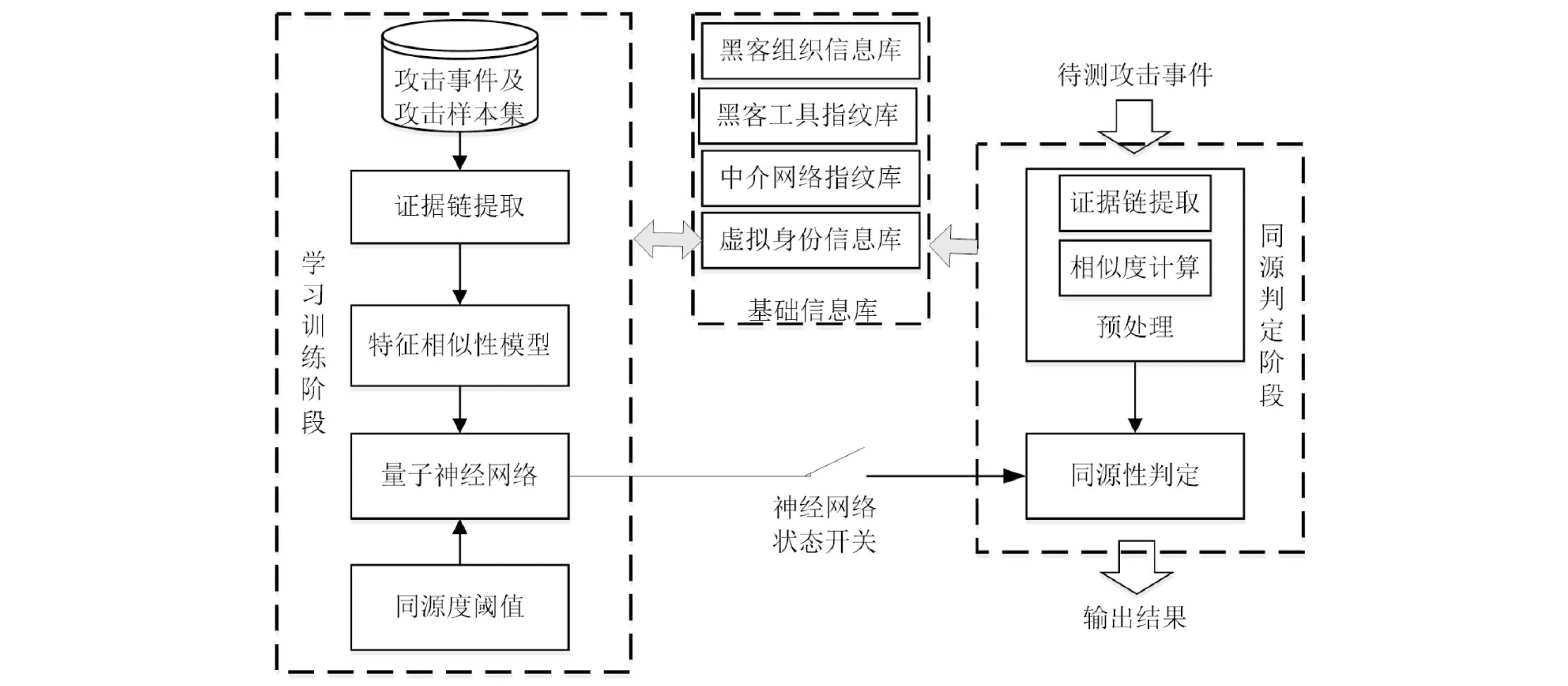

基于证据链的特征模型给出了一种相对完整的攻击“画像”方法;但是对于不同性质的网络攻击,五元组中各要素对同源性判定的贡献度是不平衡且不固定的,存在偏序关系,需要从模型及算法等高维层面根据攻击性质的不同自适应地动态修正相应权重分布。另外,在实战中并不是对所有网络攻击都能得到可信的、完整的攻击链五元组。因此,为了从算法层面应对攻击特征的偏序关系、动态性以及稀疏性,本文提出一种基于量子神经网络的同源性判定方法,如图1所示。

网络攻击同源性的判定本质上是一个分类问题,量子计算与神经网络的融合应用于数据分类、模式识别及行为预测自20世纪90年代以来得到了迅速的发展,量子神经网络采用的多层激励函数被证明对边界模糊、信息稀疏以及多模式间数据交叉具有极强的分类能力,适合于处理证据链方法多维异构、动态偏序的非理想数据分布,能“优美”地表达多维特征间的非线性关系并生成“画像”。该方法分为2个阶段。在学习训练阶段,将具有同源性的一对网络攻击的特征相似性数值向量作为输入,将它们的同源度作为期望输出,通过训练模型自适应地调整多维特征中的每一维对同源性判定的影响权重,进而建立从攻击特征向量到同源性度量的结构及参数映射,同时将此阶段提取到的证据链信息以大数据等方式构建基础信息库。在工作阶段,将待测网络攻击事件提取其五元组,将2个攻击事件的多维相似度作为输入向量送入训练好的神经网络模型,进而得到一个介于0和1之间的输出值,该值越接近于1则表明同源性的可能性就越大。

2.2 特征相似性的数值表示方法

攻击链五元组将各环节攻击特征表示为数值向量或连续的字符串,通过计算2个向量或字符串之间的距离可以得到相似度。文本相似度计算方法主要有编辑距离、向量距离或相似系数(如Jaccard系数)等。其中,编辑距离是指2个字符串之间通过插入、删除或者修改一个字符由一个转成另一个所需的最少的编辑操作次数。为了生成量子神经网络能够处理的输入向量,需要将攻击链五元组向量数值化并规格化到[0, 1]数值区间。因此,为了量化五元组中字符串之间的相似关系,本文采用一种改进的编辑距离算法,先根据每一维特征分别计算出2个向量或字符串之间的编辑距离ValueLD,然后代入以下公式

Sim(Str1, Str2)=1-ValueLD/max[LenStr1, LenStr2]

(1)

图1 量子神经网络同源性判定模型Fig.1 Homology determination model of quantum neural network

其中:Str1和Str2为被比较的2个字符串,max[LenStr1, LenStr2]表示取2个字符串的最大值。由此可计算得到一个分布于[0, 1]区间的数值量,该数值量即为某维特征的相似度,可作为输入向量的一维输入神经网络。

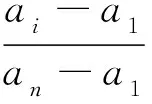

对于数值型特征的归一化可采用线性插值法[10],假设某一数组[aj]的元素属于区间 [a1,an],若要将元素ai的数值范围映射到另一区间[x1,xn],则可通过如下公式进行变换

(2)

将[x1,xn]设置为[0, 1]即满足量子神经网络输入的需要。

2.3 量子神经网络的模型及学习算法

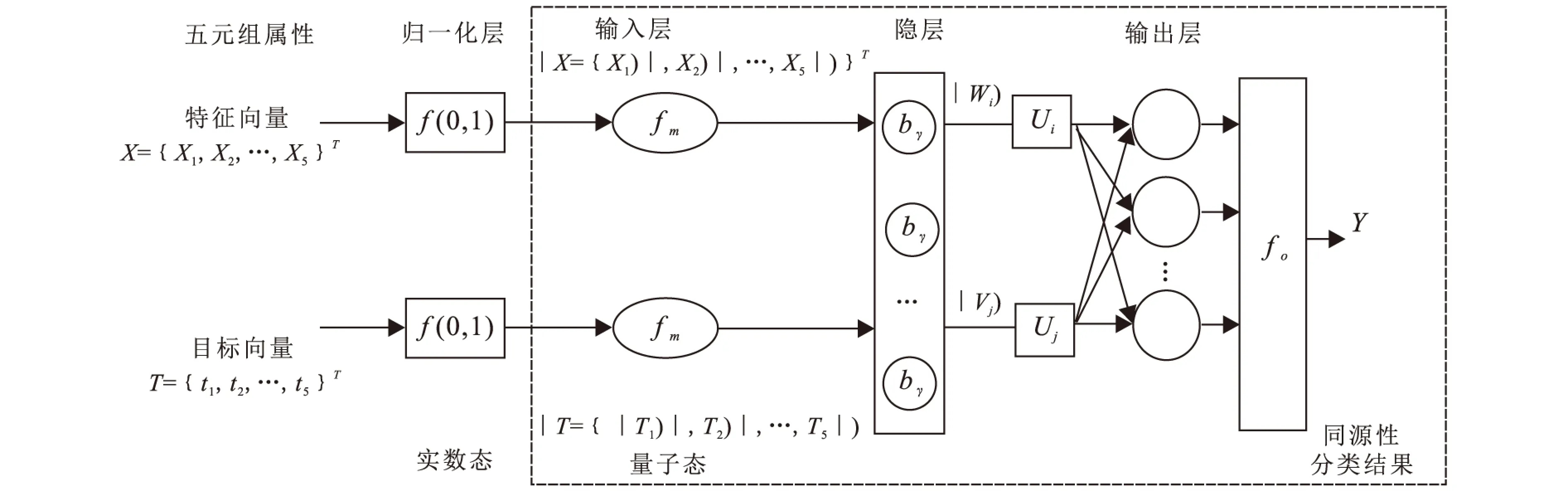

传统BP神经网络sigmoid函数只能表示2个量级,对特征空间的边界分割是跳变式的,因而不能有效处理具有模糊边界的特征分类。量子神经网络引入量子理论中的量子态叠加思想,相比BP等传统类型的3层神经网络,其中间隐层量子神经元的激励函数是多个传统sigmoid函数的线性叠加,每个sigmoid函数拥有独立、可调的量子间隔,可以表示出多个不同水平的量级和状态,使得网络隐层具有一种固有的模糊性和多态性,能够将不同攻击家族的数据映射到不同水平的量子间隔位置上,极大地加强了分类的自由度及非线性逼近能力,因而可用来对网络攻击进行家族聚类及同源性判定。基于此,构造3层量子神经网络结构如图2所示,包括归一化层、输入层、中间隐层以及输出层,其中中间隐层由权重向量、量子旋转门实现反向学习。

量子神经网络的训练包括网络权值和激励函数中的量子间隔两部分。通过对权值的调整将输入数据映射到不同的特征空间,通过对量子间隔的调整实现输入数据边界的模糊表达。多sigmoid函数线性叠加的隐层神经元其传递函数为

(3)

式中:ns为sigmoid函数叠加的个数;Sgm为sigmoid函数;α是陡度因子;WT是神经网络输入层连接权值矩阵的转置;X表示神经网络的输入向量;θγ为量子能级跃迁的步长,即量子间隔。量子神经网络的学习算法有多种,如量子无权学习算法、量子门线路算法、通用量子门组演化算法等,本文以文献[10~12]为基础实现一种基于量子旋转门的有监督的学习算法。算法的基本原理及过程是:将输入向量分为特征向量及目标向量2类,特征向量是根据证据链的五元组向量〈Subject, Object, Network, Operation, Payload〉经过前节公式的计算得到的由多个特征相似度度量值组成的五维向量,即X={X1,X2,X3,X4,X5}。目标向量是将已知的攻击家族、攻击案例及黑客基础信息库等作为领域先验知识并表示为监督信号。2类输入向量经过归一化处理成实数态,然后通过转换函数fm映射为相应的量子态向量|X〉和|T〉进入隐层参与竞争,量子旋转门通过相位旋转对特征向量、目标向量和权重向量的作用进行学习,通过反馈调节|Wi〉使权重向量沿着目标模式移向样本的中心位置实现有监督的学习,使得中间隐层中竞争获胜的神经元及其簇域分布更为集中,进而通过输出传递函数fo将分类结果映射成样本同源度即实数Y,从而完成对网络攻击的画像理解及同源性判定。

图2 量子神经网络的算法模型Fig.2 Algorithm model of quantum neural network

3 实验结果及结论

3.1 测试数据

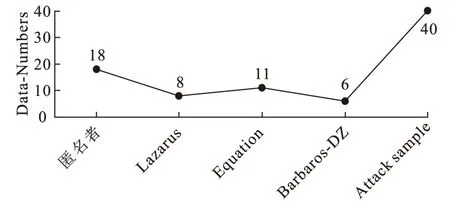

从多个权威安全机构及研究报告中整理网络攻击事件的证据链,包括匿名者、Lazarus、Equation等黑客组织开展的多次网络攻击。从VX Heavens网络病毒数据库及安全论坛获取与真实攻击事件关联的攻击样本或样本分析报告,包括部分标注作者信息的样本。如图3所示,其中整理出描述匿名者实施的网络攻击证据链18条,Lazarus组织、方程式及Barbaros-DZ分别是8条、11条和6条,描述国家层面工控系统攻击的技术分析报告多份。获取到的攻击样本(含样本分析报告)40个(份)。这些数据被随机地分为训练数据集和测试数据集,各占50%,分别用于训练神经网络及对神经网络进行测试。

图3 实验数据集分布Fig.3 Distribution of experimental data set

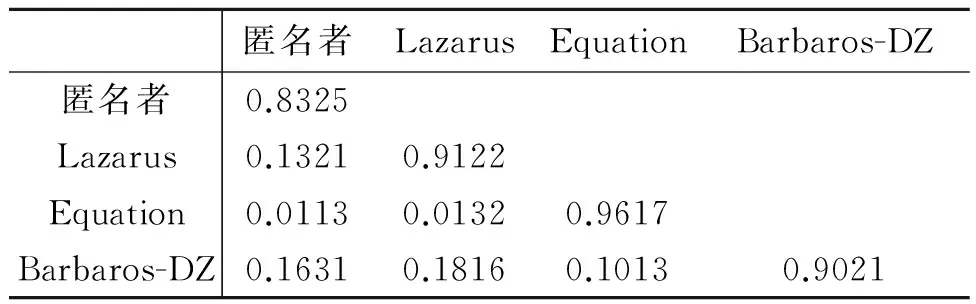

3.2 准确率及区分度测试

将匿名者等4类主体开展的部分网络攻击特征分别输入训练好的神经网络模型,测试其对已知攻击事件及攻击样本的辨识能力及区分能力,如表3所示。一方面,同一攻击主体的族内平均同源度都在0.8以上,说明五元组刻画的网络攻击族内聚合度很高,多维特征的组合在特征表达方面的互补性提高了同源性辨识能力。值得说明的是,匿名者攻击事件相比其他几个攻击主体同源度偏低,其原因是匿名者是目前已知的全球最大的黑客组织,人员松散且地域分布性大,导致其虚拟身份尤其是码址无相对稳定性及规律性。同时该组织在攻击手法上又分为两种风格,对于较低难度的攻击目标大多采用招募业余黑客的方法并使用公开的黑客工具,如sqlmap、havij等;而难度高价值大的目标则为专业黑客使用私有黑客工具及攻击载荷。家族内出现明显的两种风格导致平均同源度相对较低。另一方面,不同主体攻击事件之间平均同源度低于0.2,说明多维特征上的组合效应能将差异进行放大,使得基于神经网络的同源模型的区分度高。

表3 攻击事件同源性判定结果均值统计Table 3 Mean statistics of the output results of attack event homology

3.3 算法自适应性测试及相关工作比较

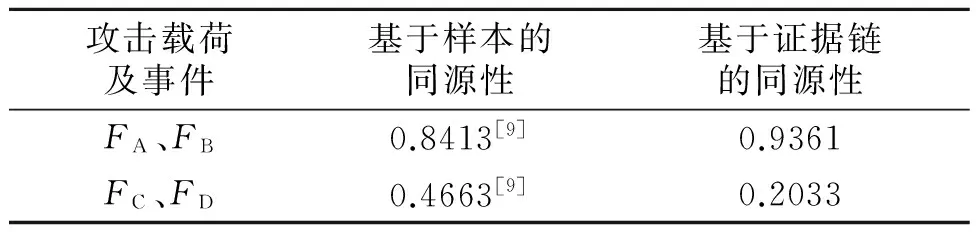

为了比较基于样本方法及基于证据链方法在攻击变异情况下的算法自适应性上的差异,将本文工作与文献[9]的部分工作进行了比较,比较点之一是黑客工具及代码高度相似而攻击者及使用方法不同,之二是攻击代码功能、载荷变异很大但为同一组织所研发。结果如表4所示。

表4 相关工作比较Table 4 Comparison of related work

比较1 文献[9]中判定F2家族样本与F3家族样本同源度为0.466 3,并分析出其原因为恶意代码作者已将样本源代码公开,2个家族样本的通信及命令解析模块近乎完全一致,因而具有同源性。相应地,本文从40个样本中抽选出核心代码基本一致且都有对应真实攻击事件的2类样本(FA、FB)共10份,采用本文方法得到其平均同源度仅为0.203 3,分析发现,攻击事件中FA和FB的虚拟身份如码址信息、回连域名均有巨大差异,两者的攻击手法也非常不同,一个利用漏洞而另一个是网站挂马。特性相似的样本其同源度本文与文献[9]差异较大,一种可能的解析是基于样本的同源性侧重判定的是样本的开发者同源,而本文方法侧重判定的是攻击事件背景下样本的使用者同源,而这对于攻击定性及攻击溯源更具价值。

比较2 文献[9]中家族F4样本经历包括功能载荷改造在内的3次较大版本变化导致同源度低至0.841 3,本文选取类似样本FC、FD,其中FC的攻击对象为互联网,而FD的攻击对象工控系统,但均为同一黑客组织开发并使用。尽管攻击对象、载荷功能均不同,但两者使用了同一个Botnet作为中介网络;此外加密方式、数字证书、C&C节点等关键攻击要素均一致,本文方法计算出其同源度高达0.936 1。

综合以上测试可以发现,多特征互补描述网络攻击具有组合效应,提高了族内聚合度,同时对单一高相似性特征带来的误报用偏序关系进行抑制,体现出基于量子神经网络的同源性判定方法具有较好的非线性逼近能力及变异攻击判定的自适应能力。

4 结 语

网络攻击同源性判定仅仅通过代码相似性分析是有缺陷的,文章着眼于网络攻击链的多维特征,提出基于证据链方法进行相似性建模,采用神经网络方法进行同源性判定,取得了较好的实验结果。未来的工作:(1)网络攻击的部分要素(如僵尸网络)命名方法不一,导致计算编辑距离存在一定误差,影响了判定结果。因此必须研究规范化、标准化的攻击要素描述方法。(2)同源度的可视化,采用大数据方法对海量网络攻击事件及样本进行数据存储、数据预处理以及数据表示,进一步增强对同源性判定结果的解析力。

[1] 乔延臣,云晓春,张永铮,等.基于调用习惯的恶意代码自动化同源判定方法[J].电子学报,2016,44(10):2410-2414. Qiao Y C, Yun X C, Zhang Y Z,etal. An automatic malware homology identification method based on calling habits[J]. Acta Electronica Sinica, 2016, 44(10): 2410-2414. (in Chinese)

[2] Burrows S, Uitdenbogerd A L, Turrin A. Comparing techniques for authorship attribution of source code [J]. Software: Practice and Experience, 2014, 44(1): 1-32.

[3] Ding H, Samadzaden M H. Extraction of Java program fingerprints for software authorship identification [J]. Journal of Systems and Software, 2004, 72(1): 49-57.

[4] Kinable J, Kostakis O. Malware classification based on call graph clustering[J]. Journal in Computer Virology, 2011, 7(4): 233-245.

[5] Park Y, Reeves D, Mulukutla V,etal. Fast malware classification by automated behavioral graph matching[C]//Proceedings of the Sixth Annual Workshop on Cyber Security and Information Intelligence Research. New York: ACM Press, 2010: 45-49.

[6] 杨轶,苏璞睿,应凌云,等.基于行为依赖特征的恶意代码相似性比较方法[J].软件学报,2011,22(10):2438-2453. Yang Y, Su P R, Ying L Y,etal. Dependency-based malware similarity comparison method[J]. Journal of Software, 2011, 22(10): 2438-2453. (in Chinese)

[7] 王蕊,冯登国,杨轶,等.基于语义的恶意代码行为特征提取及检测方法[J].软件学报,2012,23(2):378-393. Wang R, Feng D G, Yang Y,etal. Semantics-based malware behavior signature extraction and detection method [J]. Journal of Software, 2012, 23(2): 378-393. (in Chinese)

[8] 钱雨村,彭国军,王滢,等.恶意代码同源性分析及家族聚类[J].计算机工程与应用, 2015,51(18):76-81. Qian Y C, Peng G J, Wang Y,etal. Homology analysis of malicious code and family clustering [J]. Computer Engineering and Applications, 2015, 51(18): 76-81. (in Chinese)

[9] 葛雨玮, 康绯,彭小详. 基于动态BP神经网络的恶意代码同源性分析[J].小型微型计算机系统, 2016,37(11):2527-2531. Ge Y W, Kang F, Peng X X. Homology analysis of malicious code based on dynamic BP neural network[J]. Journal of Chinese Computer Systems, 2016, 37(11): 2527-2531. (in Chinese)

[10] 唐彰国,李焕洲,钟明全,等.基于量子神经网络的启发式网络隐蔽信道检测模型[J].计算机应用研究,2012,29(8):3033-3038. Tang Z G, Li H Z, Zhong M Q,etal. Heuristic detection model of covert channel based on quantum neural network[J]. Application Research of Computers, 2012, 29(8): 3033-3038. (in Chinese)

[11] 张亮,陆余良,房珊瑶.基于量子自组织神经网络的Deep Web分类方法研究[J].计算机科学,2011,38(6):205-210. Zhang L, Lu Y L, Fang S Y. Research on deep Web classification approach based on quantum self-organization feature mapping network[J]. Computer Science, 2011, 38(6): 205-210. (in Chinese)

[12] Narayanan A, Menneer T. Quantum artificial neuralnetwork architectures and components[J]. Information Sciences, 2000, 128(3): 231-255.

Homology identification method of network attack based on quantum neural network

TANG Zhangguo, LI Huanzhou, ZHANG Jian

Institute of Computer Network and Communication Technology, Sichuan Normal University, Chengdu 610101, China

The analysis method of homology identification of network attack is discussed in order to provide basis for attack scenario restoration, attack qualitative, and attacker traceability in the background of big data. An attack description method based on evidence chain is proposed, and the key fingerprints of each link of the network attack chain are summarized. Furthermore, the corresponding model for identification of the homology of network attacks is proposed. The edit distance between each link is calculated to describe the similarity, and the algorithm fusion of similarity is designed by neural network method. Then, the homologous decision of network attack is recognized. It shows that this method can effectively determine the homology of network attacks, with more accurate result over the sample-based method. This work provides an effective approach for improving the ability and automation of homology judgment of network attacks in big data.

network attack; quantum neural network; homology; edit distance

10.3969/j.issn.1671-9727.2017.04.14

1671-9727(2017)04-0506-07

2017-01-23。

四川省教育厅青年基金项目(15ZB0026)。

唐彰国(1978-),男,硕士,副教授,研究方向:大数据分析、信息安全, Email:tangzhangguo@sicnu.edu.cn。

TP393

A