一种认知功能的入侵防御系统

2017-07-24吴辉群汤乐民

陈 伟,吴辉群,汤乐民,王 伟

(南通大学 a.医学院;b.附属医院,江苏 南通 226001)

一种认知功能的入侵防御系统

陈 伟a,吴辉群a,汤乐民a,王 伟b

(南通大学 a.医学院;b.附属医院,江苏 南通 226001)

结合Soar具备的认知技术,将Soar融合到入侵防御系统中,设计了一个具有认知功能的入侵防御系统。仿真结果表明:Soar对源数据包进行了一次完整的学习,再遇到类似的特征包,就可直接标记为扫描包,并存储到知识库中,作为以后的评判标准。该系统实现了自我防御的目的,一定程度上满足了计算机网络安全的需求。

入侵防御系统;安全;认知;仿真

0 引言

传统的防御系统基于两种机制:一种是基于特征的检测机制;另外一种是基于原理的检测机制。基于特征的检测机制实现起来较为简单,对于新型攻击只要提取出特征码就能够及时防御,但是该类方法只能识别已知的攻击类型,对于变种的攻击行为无法识别[1]。基于原理的检测机制弥补了前者无法识别变种攻击的缺点,能够精确识别出特征码不唯一的攻击行为,但该类方法技术要求较高,且应对新的攻击行为反应速度较慢。为了改善入侵防御系统(intrusion prevention system,IPS),提高智能性成为下一代IPS的一个重要发展方向[1-2],国内外学者和研究机构对此展开了广泛的研究。IBM技术研究部提出了自律思想,该思想的核心在于简化和增强终端用户的体验,在复杂、动态和不稳定的环境中利用计算机的自律计算特点来达到用户的预期要求。融合其他领域的技术也成为增加IPS智能性的主要手段,例如通过增加适应性抽样算法、数据包分类器和增量学习算法等来优化对IPS数据库的分析效率[3-4]。将人工免疫技术、模糊逻辑、自组织特征映射(self-organizing feature maps,SOM)神经网络、数据挖掘技术与入侵防御技术相结合,提出的防御系统模型成为当前研究的热点。把反馈控制的原理应用到网络安全态势感知系统中,能更有效地收集网络信息并进行安全态势评估[5-7]。文献[8-9]根据数字签名系统的缺点提出了状态感知的入侵防御系统。但上述方法都是从提高系统检测数据智能性的角度出发,并没有涉及到系统自身认知防御方面[10],在一定程度上并不能满足计算机网络安全的需求。

认知网络通过对周围网络环境的感知学习和重配置系统参数来适应网络环境的变化,从而达到网络服务性能最优化的目标[11-14]。Soar在认知领域展现了强大的功能,具有自我学习能力、实时的环境交互能力以及接近自然语言的语法,利用这些功能的相互配合,能够解决更多复杂的问题。为使系统具有自我防御的能力,本文将Soar具备的认知技术融合到IPS当中,并设计了针对端口扫描的防御系统。通过仿真实验验证了该系统具有较好的智能性,可以有效地识别非法扫描,实现系统自我防御的目的,提高了计算机网络安全的性能。

1 基于Soar认知功能的入侵防御系统

1.1 入侵防御系统的设计

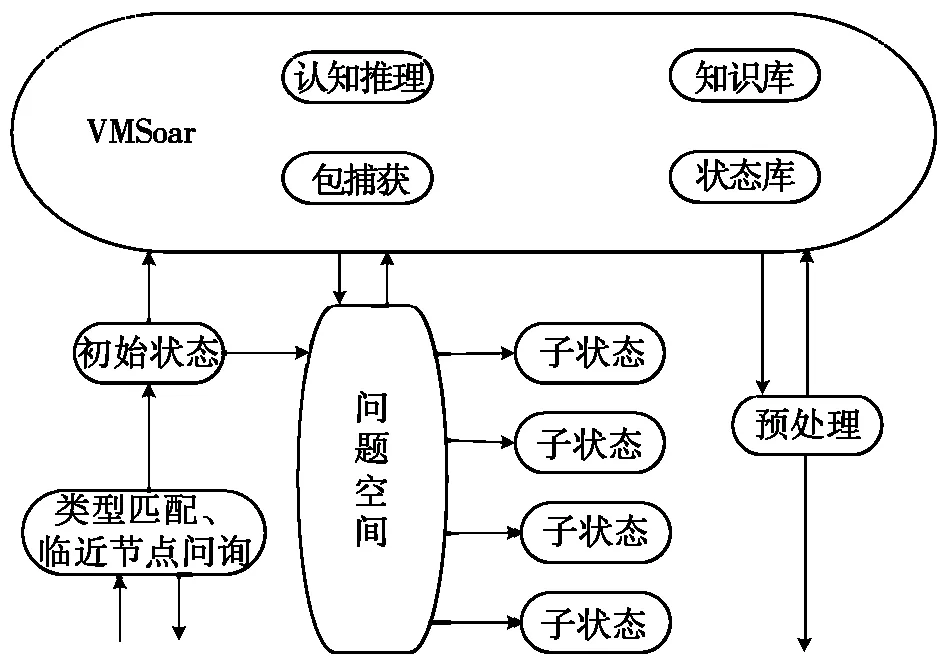

本文以Soar架构为基础,结合认知网络安全代理(VMSoar)的解释功能,设计了如图1所示的基于Soar认知功能的入侵防御系统。

图1 基于Soar认知功能的入侵防御系统

该系统按照“匹配-分析-预处理”的流程来执行任务推理。问题的初始状态产生后传递给VMSoar进行解释,VMSoar根据得到的信息捕获实时的网络数据流。然后,在虚拟系统环境中运行相应的命令来执行假设的结果。最后,根据结果求解初始状态。一旦结果匹配就传递给预处理模块,该模块把最终执行的命令传递给系统。系统从接受输入到得到输出结果这样一次完整的命令后,就完成了一次循环,接着继续从入口收集信息反馈给认知系统,进行再一次的循环,如此多次循环直到所有问题都被解决或达到用户的预期目标为止。

问题空间用来控制对操作符的选择,也是Soar进行学习的一个主要部分。每当Soar在某一个时刻面临了多个操作符选择且没有更多的参数来决策如何选择的时候,就会把这类问题转入到问题空间中进行求解。在问题空间中,首先会创建一个初始状态,该状态用来描述所出现问题的原因,然后转入对整个知识库的搜索来求解初始状态。解释初始状态的时候,可能会产生附属的新问题,此时问题空间继续记录新出现的问题,并产生一个新的子状态。接着转入对子状态的求解,当某个操作符被选取并被执行之后,随之相应的子状态也会被解决,直到初始状态被求解为止,退出问题空间,返回一个新的操作符。处理该类问题的整个执行过程会被问题空间总结成一个新的操作符,之后再遇到此类问题时就直接触发新产生的操作符,而不需要重复执行之前的操作,到此Soar完成了一个学习过程。在本系统中,问题空间中的操作符描述了网络环境参数以及数据包的特征等。

Soar的智能性体现在可以依靠系统内部循环与外部环境的交互来捕获输入的行为特征。要使Soar识别某类行为的特征,首先要让Soar对该类行为的基本特征进行学习,因此,需要外界将该类行为基本特征进行定义并加入到Soar中。后期随着Soar的执行,外加人为的控制,就可以让Soar学习到更多的行为特征。利用VMSoar具备的解释功能把定义的特征行为转换为Soar内部识别的语法,通过对外界数据的捕获,使得Soar捕获到定义的行为特征。利用Soar具备的认知能力,使得Soar识别更多此类型行为的特征,进而可以识别未知扫描行为。

1.2 数据包特征分析

数据包特征分析主要从3个方面进行。首先,进行标志位检测。传输控制协议包(transmission control protocol,TCP)中有6个比特位来表示每个包的特征,包括URG/ACK/PSH/RST/SYN/FIN。利用Tcpdump工具分析进出系统的数据包,Soar对收到数据包的标志位进行分类,分类的标准包括3大类组合:SYN_in和SYN_out;SYN_ACK_in和SYN_ACK_out;FIN_in和FIN_out。其次,分析端口的开放或者关闭,以及操作系统为提供指定服务而开放的端口列表。最后,进行状态包数据流量的比率分析,利用收集的数据包特征,进行状态模型分析和前期对比分析。

依据Tcpdump收集的不同类型数据包进行分类处理,对发送和接收过程中的TCP包进行统计分析,得到进出数据包的状态模型。下面是对状态模型计算方法和参量的定义。

系统收到外来IP包的状态分为3类:状态1为安全,状态2为可疑,状态3为危险。安全表示合法的连接请求,危险表示已经被确认为扫描数据包,可疑表示暂时无法确定是否为危险。操作系统收到的每个源地址都会被定义成唯一的状态。源地址的状态类型随着系统的运行及外部网络的变化,会发生状态的变换。

根据3类扫描的特征作如下定义:Nclosed表示连接到关闭端口的数据包数量;Nfin表示终止连接的数据包数量;Nhalf表示不再完成后续连接的数据包数量。3种类型数据包数量的计算方法为:

利用上述定义,对每一个数据包进行安全级别归类:

对特定源数据包特征的前期状态和当前已知状态进行对比,判断该源地址发来的数据包是否出现了异常。该方法针对被定义为可疑状态的数据包更为有效,通过前后对比,对非人为因素造成的数据包掉包或客户端发送错误等导致的接收端异常状况,可以很快识别出该源地址是否合法。对前后两个时间段内来往的数据流信息进行比对,若收到数据包数量异常或者数据流量比率异常,则可以判断源地址被入侵。对特定源数据包的状态记录,可以更为准确地判断目标的特征。

2 仿真实验

2.1 仿真实验过程

仿真实验步骤为:把预先设计的规则导入到Soar结构体中,并将其初始化,使其处于监听状态,初始状态的Soar只被定义了合法TCP连接;利用Nmap对目标地址发起扫描攻击;利用Tcpdump捕获扫描数据包,并把输出的结果通过VMSoar导入到Soar中,然后对导入的数据进行解释。

接下来,Soar引擎在建立的TCP规则库中进行搜索,选出部分条件与输入条件匹配或匹配程度最高的规则,并将该规则的决策发送给预处理模块,预处理模块根据收到的决策,产生相应的动作,作用于系统,改变运行状态。

设攻击方IP为222.192.41.222,服务器IP为222.192.41.220。

2.2 性能分析

攻击方对服务器先发起一个TCP扫描,下面是被Tcpdump捕获到的数据包:

TCP-Conncet_scan∶(port∶23)

01∶49∶34.591151 ARP,Request who-has 222.192.41.220 (Broadcast) tell 222.192.41.222,length 46

01∶49∶34.591258 ARP,Reply 222.192.41.220 is-at 00∶0c∶29∶8f∶89∶f6 (oui Unknown),length 28

01∶49∶34.755599 IP 222.192.41.222.7081>222.192.41.220.telnet∶Flags[S],seq 1936763825,win 8192,options[mss 1460,nop,wscale 2,nop,nop,sackOK],length 0

01∶49∶34.755892 IP 222.192.41.220.telnet>222.192.41.222.7033∶Flags[S.],seq 1661848282,ack 1936763826,win 14600,options[mss 1460,nop,nop,sackOK,nop,wscale7],length 0

01∶49∶34.760608 IP 222.192.41.222.7081>222.192.41.220.telnet∶Flags[.],ack 1,win 16425,length 0

01∶49∶34.760797 IP 222.192.41.222.7081>222.192.41.220.telnet∶Flags[R.],seq 1,ack 1,win 0,length 0

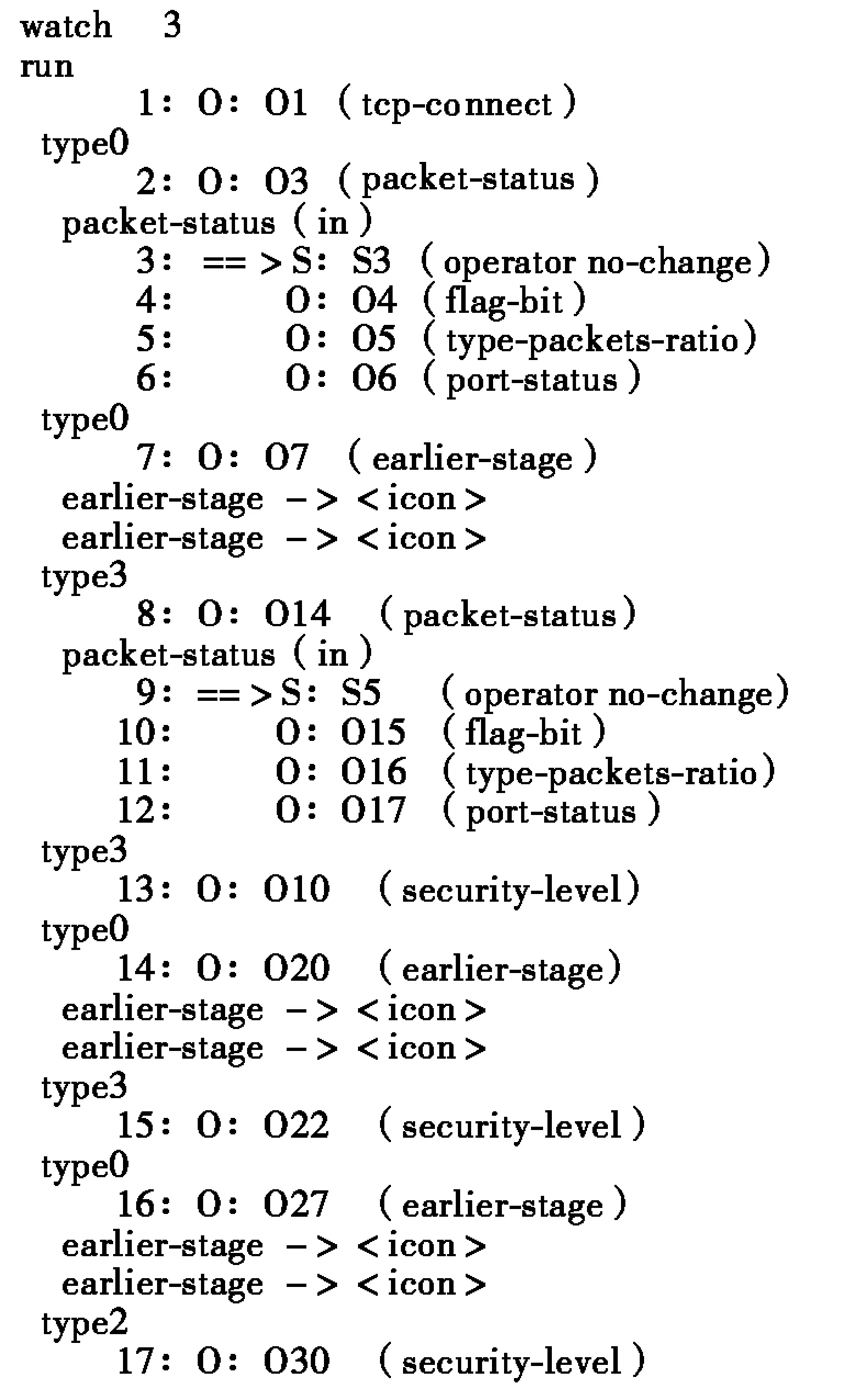

分析捕获的信息可知:本次扫描结果显示服务器的23端口开放,并且服务器和攻击方完成了TCP连接的3次握手,建立了连接,紧接着发送了一个RST类型的包,攻击方请求与服务器断开连接。一旦系统捕获到此数据包,VMsoar就对其进行解释并传递给Soar进行内部分析,触发Soar的内部循环,得到图2所示的分析过程。

图2是Soar内部对本次网络之间互连的协议(internet protocol,IP)扫描的分析过程,根据现有的知识库对该IP包进行了安全级别分类。该数据包虽然符合TCP连接的3次握手的判断,但是在Soar的数据库中并没有该源地址的历史信息且连接时间短暂,无法断定数据包特征类型。因此,Soar判断此IP

图2 Soar内部对IP扫描的分析过程

包为可疑包,处于待确认状态。此时,Soar需要更多的输入数据,对该IP进行定性分析,Soar对该IP的分析处于继续监听状态,等待新的数据输入。再次发起对服务器端的扫描,接着Tcpdump监听到了如下的数据流:

TCP_Syn_scan(http∶80)∶

08∶34∶51.950309 IP 222.192.41.222.13966 > 222.192.41.220.http∶Flags [S],seq 3389264926,win 8192,options[mss 1460,nop,wscale 2,nop,nop,sackOK],length 0

08∶34∶51.950422 IP 222.192.41.220.http >222.192.41.222.13966∶Flags [R.],seq 0,ack 3389264927,win 0,length 0

08∶34∶52.047839 IP 222.192.41.222.13967 >222.192.41.220.http∶Flags [S],seq 3154202409,win 8192,options[mss 1460,nop,wscale 2,nop,nop,sackOK],length 0

08∶34∶52.047944 IP 222.192.41.220.http>222.192.41.222.13967∶Flags[R.],seq 0,ack 3154202410,win 0,length 0

08∶35∶43.485709 222.192.41.222.57996>222.192.41.220.http∶SE 1210652233:

1210652233(0) win2048

08∶35∶43.485709 222.192.41.222.57997>222.192.41.220.http∶win 2048

08∶35∶44.485709 222.192.41.222.57998>222.192.41.220.http∶SFP 1210652233∶

1210652233(0) win 2048 urg 0

该包显示http端口开放,并且在捕获到的最后3个包中可以明显地分析出http∶SE和http∶SFP是两个无效的组合。Soar可以断定收到此类IP的数据包为非法包,向管理员发出警报。此时,Soar对该IP数据包完成了一次学习,之后再遇到类似的IP特征包,就可直接标记为扫描包,并存储到知识库中,作为以后的评判标准。

3 结束语

在很多实验中,Soar架构在智能方面的表现较其他智能结构(如EPIC模型和ACT-R模型)更为突出,将Soar具有的认知功能和IPS相结合来抵御网络攻击,在一定程度上提高了识别有害数据的概率。本文提出将Soar具备的认知技术融合到IPS当中,设计了针对端口扫描这类攻击的一个防御系统。Soar内部对IP扫描的分析过程显示了该系统表现出较好的智能性,可以有效地识别非法扫描,实现系统自我防御。但是算法执行过程记录显示,Soar在有限知识库的基础上,需要对规则之间的调用做出较为详细的约束,存在规则之间的反复调用现象。虽然最终可以得出预期结果,但延长了内部分析的时间。因此,在接下来的工作中将对算法进行优化,力求降低算法的复杂度,得到更为满意的内部执行时间。

[1]VASANTHI S,CHANDRASEKAR S.A study on network intrusion detection and prevention system current status and challenging issues[C]//Advances in Recent Technologies in Communication and Computing.2011:181-183.

[2] 刘庆华,林邓伟.IPSec与NAT协同工作的一种解决方案[J].河南科技大学学报(自然科学版),2008,29(4):65-68.

[3] 刘德旬,刘晓洁.一种基于流式模式匹配的分片攻击检测方法[J].四川大学学报(自然科学版),2012,49(5):1025-1028.

[4] 艾磊,陈文.一种异步日志记录的入侵防御系统的设计与实现[J].计算机安全,2014(3):2-5.

[5]RAINER B,SEYIT A C,SAHIN A.Design and modeling of collaboration architecture for security[C]//International Symposium on Collaborative Technologies and Systems.2009:330-341.

[6] 万召文,徐慧.具有认知功能的入侵防御系统研究与设计[J].计算机工程与设计,2013(10):3431-3435.

[7] JIANG Y P,GAN Y,ZHOU J H,et al.A model of intrusion prevention base on immune[C]//Fifth International Conference on Information Assurance and Security.2009:441-444.

[8] 吴海燕,蒋东兴,程志锐.入侵防御系统研究[J].计算机工程与设计,2007,28(24):5844-5866.

[9] SUMINT M,MARY M,ANUPAM J,et al.Aknowledge-based approach to intrusion detection modeling[C]//IEEE Symposium on Security and Privacy Work-shops.2012:75-81.

[10]XI R R,JIN S Y,YUN X C,et al.CNSSA:a comprehensive network security situation awareness system[C]//International Joint Conference of IEEE.2011:482-487.

[11]LI J S,WANG X W.Cognitive and credible network architecture[C]//International Conference on Computer Application and System Modeling.2011:615-619.

[12] MARTUZA A,RIMA P M,MOJAMMEL H,et al.NIDS:a network based approach to intrusion detection and prevetion[C]//Bangladesh:International Association of Computer Science and Information Technoloy.2009:141-144.

[13] ABDULLAH A H,IDRIS M Y,STIAWAN D.The trends of intrusion prevention system network[C]// Proceedings of the 2nd International Conference on Education Technology and Computer of the IEEE ICETC.2010:217-221.

[14] THOMAS R W.Cognitive networks[C]//International Symposium on First IEEE.2005:352-360.

国家自然科学基金项目(81501559);江苏省高校自然科学研究基金项目(15KJB310015);南通大学自然科学基金项目(15Z02);南通大学研究生创新训练计划基金项目(YKC15056)

陈伟(1987-),男,江苏淮安人,实验师,硕士,主要研究方向为信号处理、图像处理和信息安全等;吴辉群(1982-),男,通信作者,江苏南通人,讲师,博士,主要研究方向为信号处理、信息安全和医学信息学.

2015-11-02

1672-6871(2017)03-0049-05

10.15926/j.cnki.issn1672-6871.2017.03.011

TP393.081

A