云计算平台下数据加密研究

2017-07-01通化市政府办公室吉林通化134001

狄 辉(通化市政府办公室,吉林通化 134001)

云计算平台下数据加密研究

狄 辉

(通化市政府办公室,吉林通化 134001)

在现代的计算机发展过程中,云计算成为了一种新兴的研究领域,而云计算的安全及效率问题是阻碍其发展的主要原因。本文针对云计算的安全问题进行了着重研究,通过采用数据存储和隔离机制、混合加密、节点均衡负载的方法等,对云计算的资源进行合理的运用和分配,来保证其安全性、高效性。

云计算;加密;安全性;高效性

云计算是一种现代比较流行的计算方式,它被看作是继个人计算机的广泛应用和互联网变革之后的第三次IT浪潮。未来的生活、生产方式以及商业模式将因此发生战略性的改变。

1 云计算的特点

1.1 超大规模资源

目前,大公司的云计算服务器数量已经超过上百万台,个人企业的云服务器也有成百上千台。云计算拥有给用户提供强大的计算数据的能力。

1.2 虚拟化

云计算使用虚拟化技术构造一种计算环境。在用户看来,云计算可以让用户在任何位置、任何终端设备获取服务。通过虚拟化技术可以把云计算平台的资源进行合理的优化和再分配。

1.3 廉价性

采用廉价的节点构成云,使云数据中心的管理成本大幅度降低,资源的通用和共用可以使资源利用率得到明显提升。

1.4 高扩展性

云的规模可以进行动态伸缩,当以后规模不够大的时候可以直接扩大规模,不必重新去建立一个新的云。

2 云计算平台下数据加密的模型

2.1 云计算数据加密模型的设计

云计算的安全数据服务模型总体结构如图1所示,这个加密模型的主要流程包括两个部分:一是用户上传数据到云端,二是用户从云端下载数据。

2.2 节点和控制中的框架设计

在模型中,数据池是用来给用户存储个人数据的地方,数据来源于客户端。数据池中的用户数据应该是安全的,数据池中数据安全性需要通过数据备份和加密等技术手段来保证。可单独设立数据池,数据池可以被设计在远端以外的任何一个可以存储数据的地方,要对数据池中的节点进行安全的框架设计。

图1 云计算的安全数据服务模型总体结构

对于存储云中的节点框架,采用星型拓扑结构(图2)。之所以采用这种结构,是因为云端数据中心中的节点有动态回收、分配和随时启动等要求。在星型拓扑结构下,云端中除了被控制中心管理和支配使用的节点外,其他节点都和数据中心相连,方便随时进行通信和数据交换。

图2 云存储的星型结构

通过这种模式,将用户接口与云端进行数据的交互:控制中心接收到用户接口传来的工作请求后,进行分析和处理,然后把任务分配到相关节点。控制中心担当节点和用户接口之间的媒介,与用户接口进行信息交互。

当用户下载所需要的数据时,要看被确认的节点表中是否存在该用户的数据。如果能找到这个被确认的节点,控制中心就会给这个节点下达指令,让其和客户端进行数据通信和传输,用户通过用户交互接口下载所需数据。若没有找到被确认的节点,则从数据池中查找该用户的数据,再将数据池和用户交互接口进行交互,完成该用户的数据下载。

2.3 节点之间的负载均衡

在控制中心不仅要监控节点,还要对节点进行任务分配。在假定节点的性能是由该节点的硬件性能决定的情况下,设定一个能力值,每一个节点的负载能力是不同的,所以能力值也有高低之分。

当一部分节点运行它们的任务时,我们就对没有运行任务的节点的能力值进行求和。当出现新任务、需要进行分配时,首先控制中心要计算运行该任务的能力值,然后查看所有节点,把没有运行任务的节点的能力值与这个给定任务所需要的能力值进行比较,最后找到适合该任务运行的节点,并对该任务的节点进行分配。如果出现分配的任务能力值比剩余的总和还要大,远远超出所运行节点的剩余能力值时,控制中心就要启动数据池中的没有运算任务的节点,以此来处理新分配到的任务。

2.4 数据的动态加密

为了防止数据被盗取或丢失,必须考虑计算机密码被破解的情况,开发数据实时动态加密的处理技术,保证数据在没有进入数据库之前的安全性。经过动态加密处理过的数据库,不仅要在用户开始登录时进行数据加密,还在用户使用过程中对数据库内部进行实时保密,以增强数据的保密性能。

2.5 云计算数据加密流程

云计算数据加密流程分为上传和下载两个过程。在上传时,用户通过加密技术把数据上传到用户交互接口,再通过交互接口上传到数据池,数据池的控制中心根据节点的负载均衡机制找到适合的有效节点来存储数据。控制中心将在所有节点中找到用户存储数据的那部分节点,再通过用户交换接口发送至用户端,如果没有找到用户存储数据的节点,就在数据池中寻找用户所需要的数据,再通过用户交互接口传送给用户端,用户通过相应的解密技术得到所需数据。

2.6 数据加密的具体方式

2.6.1 DES和3kDES算法

将数据按照每组64位的大小进行分组,设定密钥长度也为64位,这里参与加密的只有56位,还有8位进行奇偶校验。通过对数据分组的初始置换、对密匙的初始置换,得到子密匙,然后把经过置换的明文和子密匙进行乘积变换,再通过位移变换,得到64位长度的密文。

DES的加密速度是非常快的,随着科技的发展,DES的加密速度会越来越快。DES算法具有极高的安全性,到目前为止要破解一个由DES算法加密的数据至少需要2000多年,因为产生密匙的计算数量十分庞大。虽然计算数量很庞大,但并不意味着不能破解。

3kDES是三重数据加密算法,就是对同一组数据进行三次DES加密。这并不是一个新的加密方法,而是通过多次加密,增加密匙长度,加大破解过程中的计算量,增加破解密匙的难度。

2.6.2 RSA算法

RSA算法是目前最有影响力的公钥加密算法,这种算法能够抵抗目前为止已知的大部分密码攻击,RSA已经是公钥数据加密标准。现在强行对RSA算法进行解密,只能解密一个很短的密匙。但是密匙的长度如果足够长,经过RSA算法加密的数据文件基本上是不可能被破解的。

RSA算法的主要原理是:先设置两个质数,这两个质数的数值要大一些。设这两个质数为a和b,把a和b相乘得到的新数命名为c,用相对应的二进制数来表示c,这时二进制数的位数就是这个密匙的长度。找一个数e1,要求e1和(a-1)与(b-1)的乘积互质。取e2,令(e1*e2)mod((a-1)*(b-1))=1,从而得到e2的数值。然后删除a,b和(a-1)*(b-1)。此时,n和e1组成公开密匙;n和e2组成私有密匙。RSA就是以一定的固定值对数据进行分组,用公有密匙对数据进行加密,用私有密匙对数据进行解密。

RSA的优点就是容易理解和操作,由于加密的密匙和算法是分开的,所以密匙分配更容易。RSA算法解决了大量用户密匙管理困难的问题,这是相对于对称加密最为突出的特点。但RSA也有缺点,因为数很大,其生成密匙的速度很慢,并且不能达到“一次一密”的频率,其效率和安全性都存在一些问题。笔者认为RSA适合在数据量不大时使用。

2.6.3 ECC算法

ECC是一种公钥加密体制的算法。ECC可以用更短的密匙长度达到与RSA算法差不多的安全水平,目前人们已经逐步开始应用这种算法进行加密。ECC算法的特点:安全性高、速度快、需要的内存和带宽很小。

2.6.4 混合算法

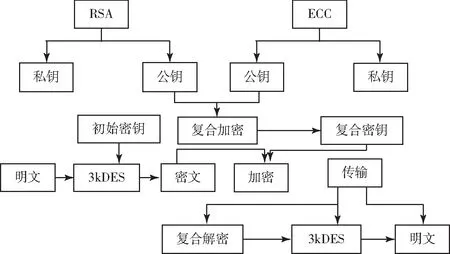

不难看出,以上各种算法均存在优缺点,都不能独立达到安全性的要求,最好将这三种算法结合起来。改进后的算法具有保密性高、速度快且不易被攻击的特点,能够在保证安全性的前提下尽可能地提高效率。混合算法的流程图如图3所示。

图3 混合算法的流程图

混合算法是对数据先进行三次DES加密,增加密匙的长度,而不降低其速度和效率,这样每次轮换的位数就从16位增加到了48位,以此类推,经过三次DES加密后密匙就有2304位。破解的难度大大加强了。

2.7 数据加密的测试

在对数据进行加密的过程中会消耗一定的时间和资源。现对混合算法、RSA算法和ECC算法进行比较。由于测试的条件有限,无法进行大型云计算平台数据加密测试。

本文的测试环境为:

硬件:CPU为Intel双核处理器,主频为3.0GHz,内存为512M。

软件:WindowsXP操作系统,VC++环境。

分别采用小数据(300bit)和大数据(3M)两种数据对三种加密进行时间测试,先测试小数据的加密时间,如表1所示。经过了五次测试,在三种算法中3kDES算法用时少。但是对于一般用户来说,三种算法测出的数量级都是毫秒,人们在日常生活工作中几乎察觉不到。因此对于小数据,三种算法没有差别。

接下来测试大数据的加密时间,如表2所示。属于对称算法的3kDES算法速度很快,适合对大数据进行加密。RSA算法和ECC算法具有一定模式和固有步骤,耗时较长,但这两种非对称算法的安全性要优于3kDES算法。而密匙再怎么长也是小数据,因此,对于大数据而言,用RSA算法和ECC算法对3kDES算法进行加密是比较合适的。

表1 三种加密方式小数据加密时间对比

测试次数3kDES(ms)RSA(ms)ECC(ms)第一次43456421第二次44432452第三次46467483第四次47487473第五次49492437平均时间45.8466.8453.2

表2 三种加密方式大数据加密时间对比

3 结语

经过改进后的混合加密算法,既可以达到对称加密算法的高效性,又可以实现公钥加密算法的安全性。这种算法在保证安全性的同时又提高了加解密的效率,很好地突出了云计算服务的安全、高效的特点。

[1]张焕国,覃中平.高级数据加密标准的研究[J].计算机工程与科学,2001(5):91-93.

[2]冯登国,张敏,张妍,等.云计算安全研究[J].软件学报,2011(1):71-83.

[3]刘鹏.云计算[M].北京:电子工业出版社,2010.

[4]邓倩妮,陈全.云计算及其关键技术[J].高性能计算发展与应用,2009(1):2-6.

Research on Data Encryption Based on Cloud Computing Platform

DI Hui

(Tonghua City Government Office, Tonghua Jilin 134001,China)

Under the development of modern computer, cloud computing becomes an emerging research area.Cloud computing security and efficiency become the main factors hindering its development.This paper focuses on the research of the security issues of cloud computing. Through the data storage and isolation mechanism, mix encryption methods and the methods of balanced load, the cloud computing resources can be distributed reasonablely. It is significant to ensure its security and high efficiency.

cloud computing; encryption; security; high efficiency

2017-02-19

狄 辉(1965- ),男,副高级工程师,硕士,从事政府信息化基础建设与发展、政务服务网络、大数据整合与应用等方面研究。

TP309

A

2095-7602(2017)06-0055-04